Цифры года

- Доля спама в почтовом трафике составила 56,63%, что на 1,68 п.п. меньше, чем в 2016 году

- Больше всего спама по-прежнему исходило из США — 13,21%

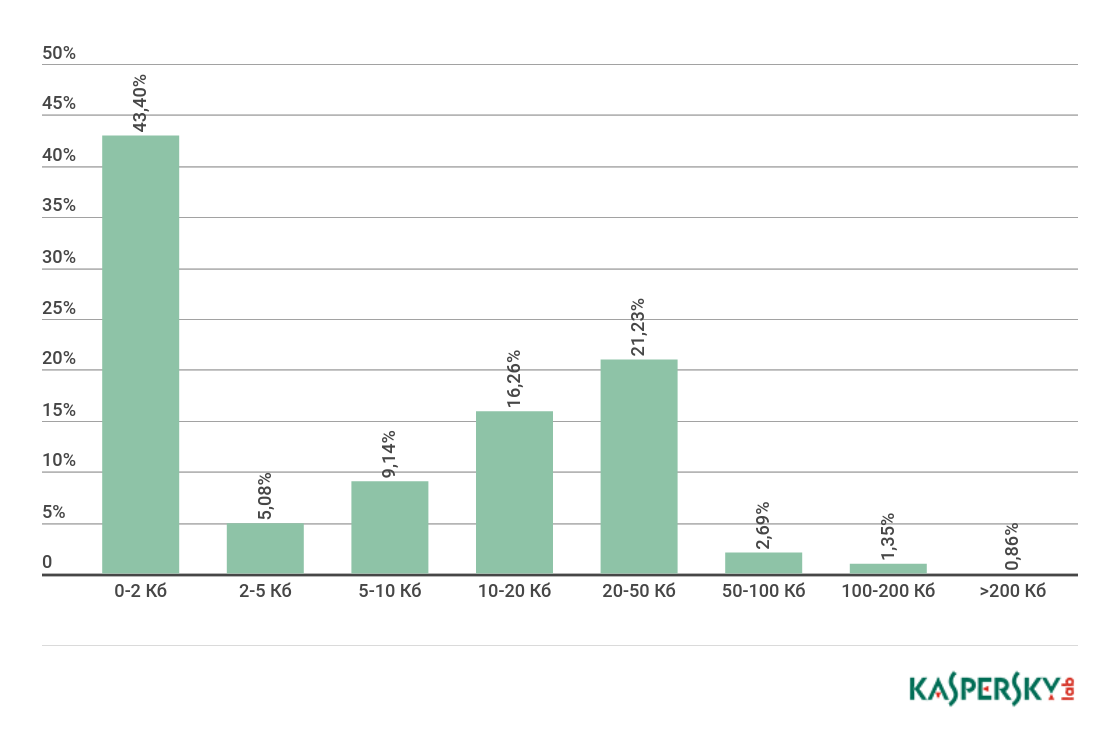

- 43,40% спамовых писем были меньше 2 Кб

- Самое распространенное в почте семейство зловредов — Trojan-Downloader.JS.Sload

- Было зафиксировано 246231 645 срабатываний системы «Антифишинг»

- 15,9% уникальных пользователей столкнулись с фишингом

Мировые события в спаме

Спам-письма, в которых так или иначе упоминаются главные события мировой новостной повестки, постоянно рассылаются в мусорном трафике. Эта тенденция наблюдается уже на протяжении нескольких лет и вряд ли изменится в ближайшие годы. Природные катаклизмы (ураганы «Ирма», «Харви», землетрясение в Мексике), произошедшие в 2017 году, стали для мошенников очередным поводом нажиться. В почтовые ящики пользователй сыпались «классические» нигерийские письма с просьбами о помощи в получении наследства погибших родственников, предложениями поддержать жертв катастроф и т. п. Катаклизмы также упоминались в письмах с предложениями работы, кредитов, рекламном спаме.

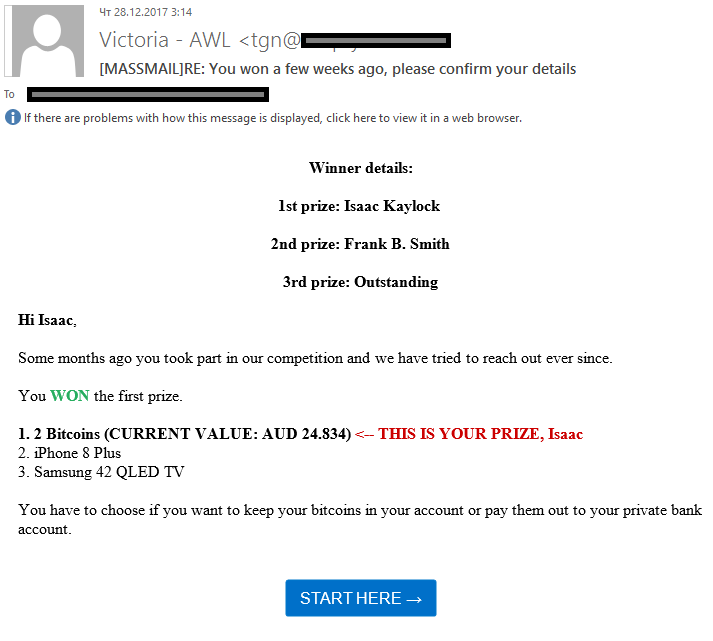

Спортивные события в последние годы также активно используются спамерами. Наиболее популярными являются крупные соревнования по футболу и Олимпиада — именно эти события чаще всего упоминаются в мошеннических уведомлениях о выигрыше в лотерею. Письма на тему чемпионата мира по футболу в 2018 году были замечены нами еще в 2016 году, в следующем году их число увеличилось, но формат и содержание остались прежними. Как правило, такие письма сообщают, что в ходе лотереи, которая якобы была проведена известной организацией, адрес получателя был случайным образом выбран среди миллиона других и теперь ему полагается огромная сумма денег в качестве выигрыша. Кроме денег мошенники иногда обещают билеты на соревнования. Все это обычно описано во вложенных файлах, в оформлении которых используются официальные логотипы соревнований, организаций и спонсоров.

Главными героями сюжетов «нигерийских» мошенников часто становятся известные персоны. Особенно востребованы президенты стран и другие представители политического истеблишмента. В частности, в 2017 году одной из самых популярных у мошенников фигур был президент США Дональд Трамп.

Мы прогнозируем, что и в 2018 году мошенники продолжат внимательно следить за мировыми событиями и популярными личностями, чтобы не упустить очередной повод для выманивания денежных средства и персональной информации у доверчивых жертв.

Криптовалюты в спаме

В течение года мы писали о том, что тема криптовалют прочно укрепилась в рекламном спаме и мошеннических рассылках: складывается ощущение, что все многочисленные «заработай, не выходя из дома», финансовые пирамиды, «выигрыши» в лотерею, фишинг и прочие мошеннические схемы прошли ребрендинг и вернулись в более актуальном «криптовалютном виде». Попробуем систематизировать виды спама, так или иначе связанные с темой криптовалют.

Семинары

В то время как по технологии блокчейн проводятся серьезные конференции и семинары, спамеры используют эту тему в своих целях. В семинарах, рекламируемых ими в рассылках, пользователя стараются не грузить техническими деталями, но обещают научить извлекать из криптовалют баснословную прибыль. Такие рассылки — родственники «традиционного» спама на тему «как быстро заработать на бирже».

Финансовое мошенничество

Один из специфических видов мошенничества, связанных с криптовалютой, — подделки под сервисы «облачного майнинга». Такие сервисы предоставляют в аренду «майнинговые мощности» собственных специализированных дата-центров. Мошеннические ресурсы предлагают аналогичные услуги, но сотрудничество заканчивается на внесении пользователем арендной платы — после этого жертва не получает ни желанных мощностей, ни своих денег обратно. Отдельно стоит выделить «пирамидальный» вариант мошенничества: пользователь «получает доход» от майнинга до тех пор, пока привлекает на ресурс других жертв (за что тоже предусмотрено вознаграждение). Но рано или поздно денежный поток прекращается, а вернуть изначально внесенную сумму не удается.

Похожим образом работают сайты, маскирующиеся под криптовалютные торговые площадки. Их ключевое отличие от настоящей биржи заключается в том, что деньги можно только вложить, но не вывести. При этом, как правило, в личном кабинете пользователя доход «растет» очень быстро, стимулируя вкладывать больше средств.

Более тонкий момент — брокерские конторы, предлагающие помощь в торговле бинарными опционами (а также подделки под них). О них мы писали в одном из предыдущих отчетов.

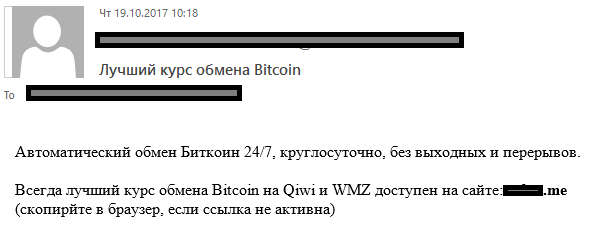

Еще один способ мошенничества, характерный именно для криптовалют, — поддельные сервисы, предлагающие обмен одной валюты на другую либо конвертацию ее в «реальные» деньги. Мошенники завлекают пользователей выгодными ставками, в результате же просто забирают деньги себе.

Спам чаще всего используется для подобного рода мошенничества благодаря одному из его качеств, важных для злоумышленников, — анонимности.

Прочие виды мошенничества

Более традиционные виды мошенничества, такие как поддельные выигрыши в лотерею, начали использовать биткойны в качестве приманки:

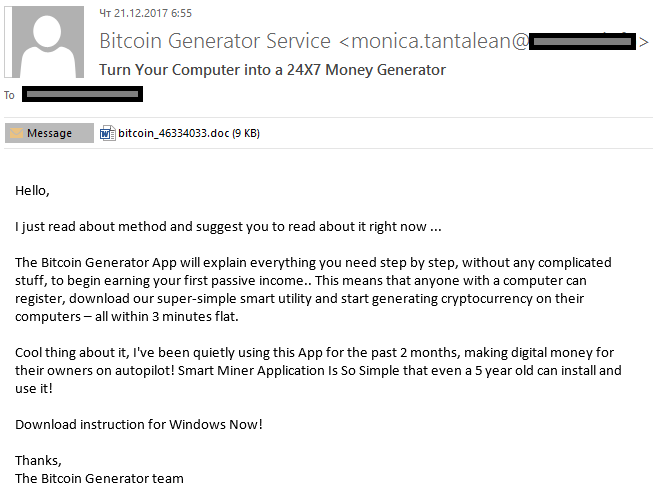

Вредоносные программы

Криптолокеры, создатели которых требовали выкуп в биткойнах, встречались в спамовых письмах прошлого года существенно реже, чем в 2016 году. Тем не менее нам попадались различные модификации шифровальщиков Locky, Cerber, Rack и других. В то же время к возможностям некоторых вредоносных программ, распространяемых через спам, добавились такие функции, как кража паролей от криптовалютных кошельков и майнинг.

Кроме того, разнообразное вредоносное ПО распространялось в спаме под видом утилит для заработка биткойнов или инструкций по торговле этой криптовалютой.

Базы адресов

К таргетированным базам адресов, рекламируемым через спам, добавились базы с почтовыми адресами пользователей криптовалют. Таким образом, владельцы адресов оказались в зоне риска целевых атак (например, упомянутого выше фишинга).

В целом, как и любое «горячее» мировое событие, тема криптовалют будет курсировать в спаме еще очень долго. А учитывая привлекающую киберпреступников финансовую составляющую, в 2018 году можно ожидать роста как мошеннического, так и фишингового «криптовалютного» спама.

Деление спама по национальному признаку

Как известно, в спаме есть вечные темы, такие как реклама повышающих потенцию препаратов, подделки под товары известных брендов и т. д. Кроме того, спам — международное явление, чуждое географическим границам. Однако в 2017 году помимо «общих» тематик мы уловили некоторые локальные особенности, которыми хочется поделиться.

Китай и производство

В 2016 году мы уже писали о тенденции китайцев использовать спам в качестве продвижения своих товаров на международный рынок. Она сохранилась и в 2017 году: все больше китайских производств предлагают свою продукцию подобным образом.

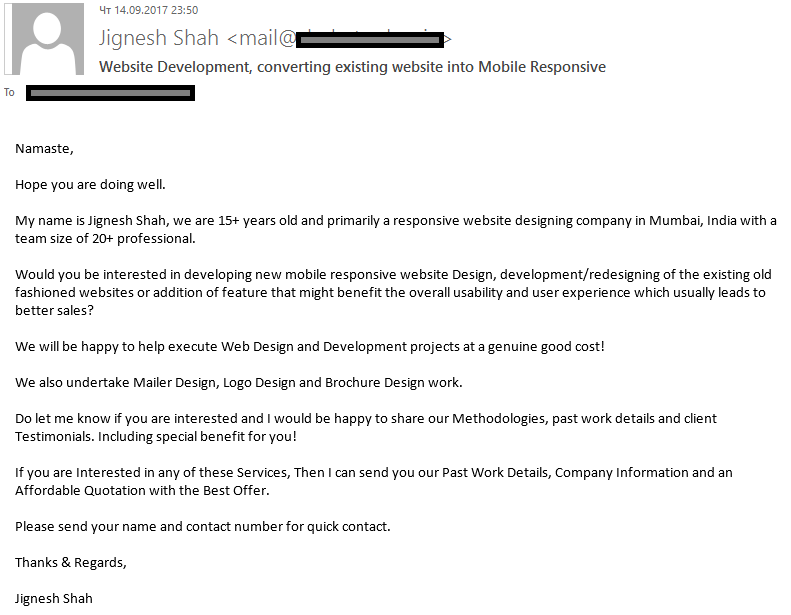

Индия и IT

Если китайцы хотят выйти на международный рынок с товарами, в спаме из Индии чаще предлагаются IT-услуги: SEO, веб-дизайн, разработка мобильных приложений и многое другое:

Россия и семинары

Российский спам русскоязычен и нацелен, напротив, на внутренний рынок. Здесь присутствует и реклама производств, и реклама услуг, но наиболее заметным сегментом является реклама разнообразных семинаров и тренингов:

Америка и таргетированный бизнес-спам

В США закон, регулирующий правомерность рассылки рекламных сообщений, работает на принципе OPT-OUT. Этот принцип означает, что пока пользователь не отписался от рекламных рассылок, их можно ему присылать, а в каждом письме должна быть ссылка, позволяющая отписаться. В американском CAN-SPAM есть и много других требований к легальным рассылкам. Законодательно регулируется соответствие тематики письма заявленной в заголовке, отсутствие автоматического сбора адресов, обязательное наличие физического адреса рекламодателя в тексте и многое другое.

Пользуясь принципом OPT-OUT, многие маленькие, а иногда и солидные фирмы рассылают свои рекламные предложения людям, которые на них не подписывались. Нюанс в том, что даже если компании, рассылающие спам, физически находятся в США, письма рассылаются по всему миру, а в большинстве стран законодательно закреплен принцип OPT-IN, включающий в себя наличие предварительного согласия получателей рассылки. То есть в странах, куда пришла рассылка, она вполне может считаться спамовой даже на законодательном уровне.

Бизнес-спам характерен тем, что он очень узко таргетирован, предлагает услуги в определенных областях и рассылается именно компаниям, работающим в конкретных направлениях. Причем часто рассылка направлена не на всю компанию, а только на людей, занимающих определенные позиции.

Вредоносные программы и корпоративный сектор

Количество вредоносных писем в спаме в 2017 году было в 1,6 раза меньше, чем в 2016-м. Всего за 2017 год почтовый антивирус сработал у клиентов «Лаборатории Касперского» 145 820 119 раз.

Количество срабатываний почтового компонента антивируса у клиентов «Лаборатории Касперского» в 2017 году

Такое снижение связано с нестабильной работой ботнета Necurs: количество писем, рассылаемых с его помощью, сильно сократилось, а в первом квартале 2017 года он и вовсе простаивал. Вредоносные письма, рассылаемые через Necurs, были короткими, неперсонализированными. С их помощью на компьютеры получателей пытались установить криптолокеры семейства Locky.

В целом же 2017 год запомнился большим кластером вредоносных писем, которые были очень хорошо оформлены, содержали фрагменты деловой переписки, соответствующей профилю компании, а также полные реквизиты организаций, от имени которых были отправлены.

Письма рассылались не массово и, скорее всего, таргетированно. Исходя из доменных имен, на которые были нацелены рассылки, можно предположить, что злоумышленников интересовал в первую очередь корпоративный сектор, а цитирование предыдущих сообщений адресата позволяет в некоторых случаях предположить атаку типа Business Email Compromise.

Вредоносные программы, которые загружались на компьютер-жертву, чаще всего обладали функциями сбора подробной информации о системе и ее настройках (а также паролях, нажатиях на клавиши и т. п.) с последующей передачей этих данных на удаленный сервер. О возможных целях и авторах подобных атак мы писали здесь.

Фишинг

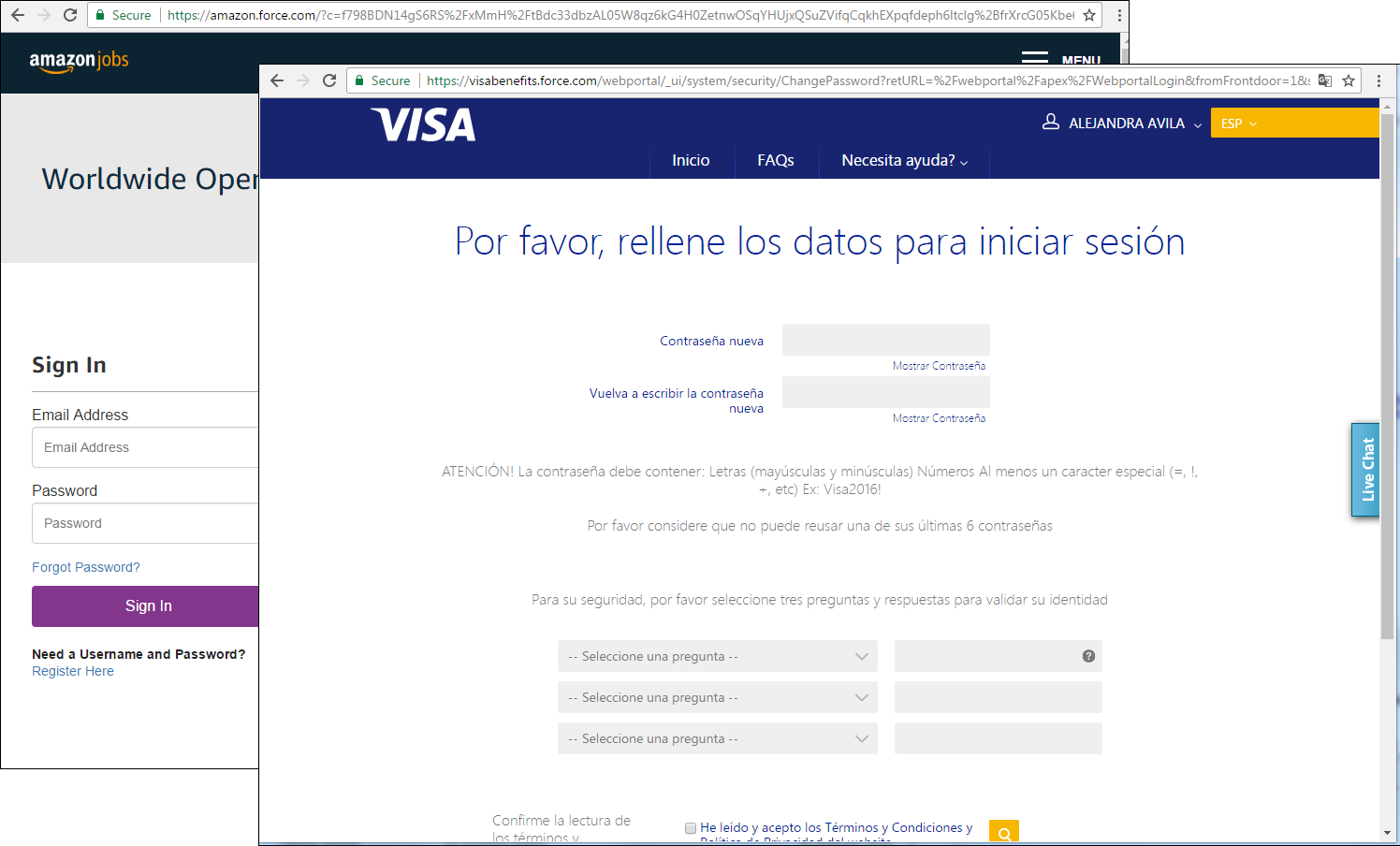

Фишинговые страницы переходят на HTTPS

Последнее время все больше сайтов переходит на HTTPS, и речь не только о легитимных ресурсах. Если год назад одним из главных советов пользователю был «проверьте, что соединение со страницей, запрашивающей персональные данные, защищено», то сегодня наличие сертификата уже не гарантирует безопасность: на «том конце» может оказаться кто угодно.

Откуда мошенники берут сертификаты? Если говорить о доменах, которые созданы специально для мошеннических целей, то, скорее всего, злоумышленники используют бесплатные 90-дневные сертификаты центров сертификации Let’s Encrypt и Comodo. Получить их стало очень просто.

Кроме этого, фишинговые страницы часто располагаются на взломанных сайтах, обладающих необходимыми сертификатами.

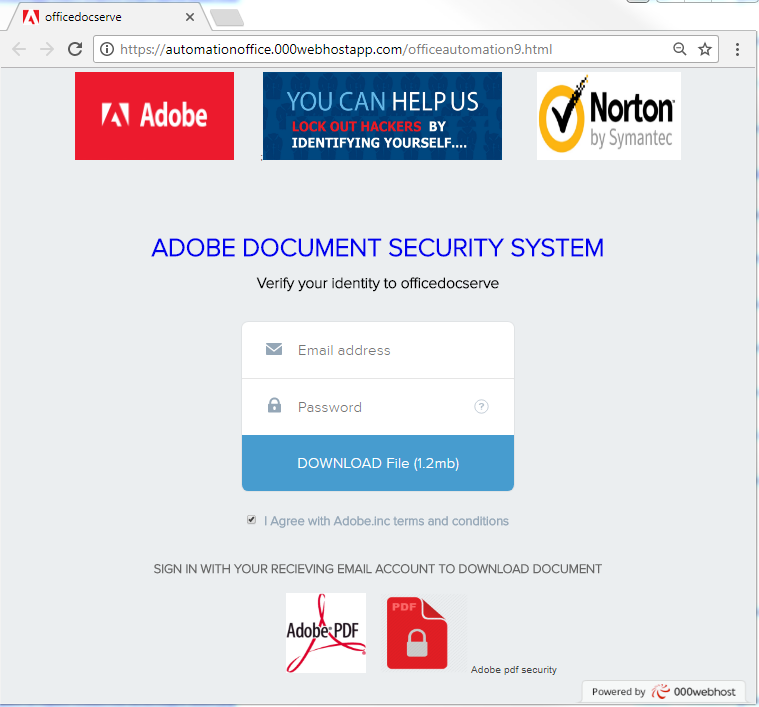

Мошенники могут использовать и бесплатный веб-хостинг с SSL-сертификатом:

Говоря о бесплатных хостинг-площадках необходимо сказать, что злоумышленники чаще всего пользуются сервисами, которые не очень хорошо следят за размещаемым пользователями контентом. Нередки случаи размещения фишингового контента на бесплатных хостингах известных компаний: это снижает риск занесения страницы в списки запрещенных, так как она располагается на домене с хорошей репутацией, громким именем и хорошим сертификатом SSL. И хотя такие сервисы активно борются с нелегитимным контентом, фишинговые страницы на их доменах встречаются довольно часто.

Фишинговая страница располагается на сервисе Google Sites и перенаправляет пользователя на сторонний ресурс, где предлагается ввести данные платежной системы

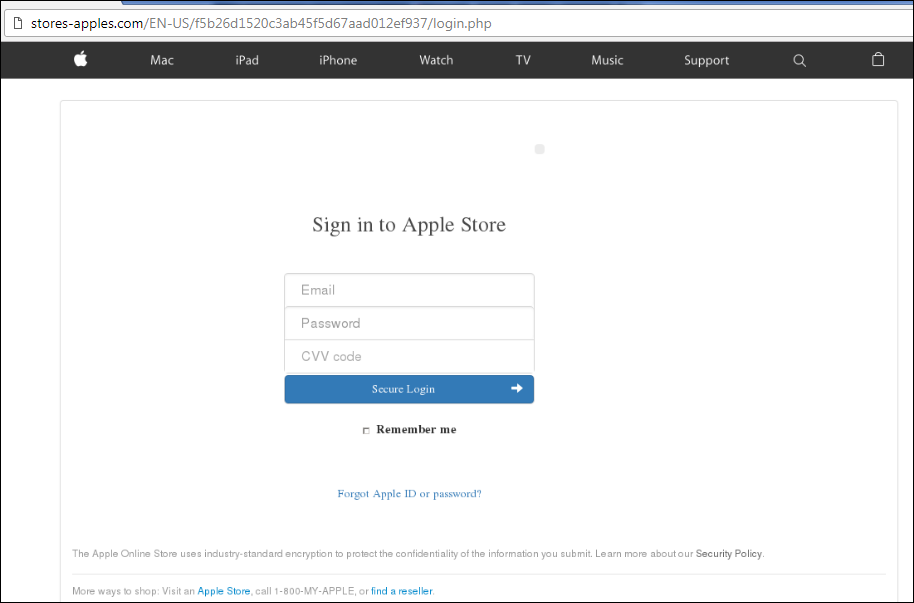

Использование кодировки Punycode

Другому важному правилу — всегда проверять написание домена — также стало сложнее следовать из-за активного использования фишерами кодировки Punycode, маскирующими с ее помощью фишинговые доменные имена под домены, принадлежащие известным брендам. Веб-браузеры используют Punycode для представления символов Unicode в адресной строке, однако если все символы имени домена принадлежат набору символов одного языка, браузер отобразит их не в формате Punycode, а на указанном языке. Мошенники подбирают символы, максимально похожие на латинские, и составляют из них доменное имя, похожее на домен известной компании.

Прием не новый, но в этом году он действительно вызвал ажиотаж, особенно после статьи исследователя из Китая Xudong Zheng, посвященной данной проблеме. В качестве примера он создал домен, имя которого в адресной строке браузера невозможно было отличить от домена компании Apple. Фишерам не всегда удается подобрать абсолютно идентичные символы, но выглядят они все равно довольно убедительно.

Помимо внешнего сходства с оригинальным доменом, такие домены сложнее обнаружить по ключевым словам.

Фальшивые кошельки для криптовалют

Мошенники всегда следят за трендами, используя бренды самых популярных организаций, а также самые громкие информационные поводы. Ажиотаж вокруг криптовалют в этом году достиг такого уровня, что даже далекие от виртуального мира люди хотят приобрести «биткойн», что бы это ни значило.

Доступ к криптовалютному кошельку — очень привлекательная цель для фишеров. Доказательство тому — большое количество фишинговых подделок страниц криптовалютных кошельков. Мы столкнулись с фальшивыми Coinbase, BitGo, Xapo и др. А один из лидеров по количеству подделок — сервис blockchain.info .

Мошенники также имитируют страницы популярных криптовалютных сервисов в попытках заставить пользователя перевести им свои деньги под видом выгодных инвестиций.

Мошенничество в социальных сетях

Во втором квартале по социальным сетям прокатилась волна «розыгрышей» бесплатных авиабилетов. Мошенники создали множество веб-сайтов, используя имена известных авиакомпаний, от имени которых якобы и происходил розыгрыш. После прохождения небольшого опроса на таком сайте пользователь перенаправлялся на один из созданных злоумышленниками ресурсов. Это мог быть зараженный сайт, фишинговая страница с предложением установить вредоносное расширение под видом обновления браузера, страница, распространяющая вредоносный контент и т. п.

Схема мошенничества не нова, выделяет же данный случай механизм его распространения: пользователи сами делились небезопасным контентом в социальных сетях — это было одним из условий получения «приза».

Для некоторых из доменов, участвовавших в схеме, была доступна статистка активности посетителей. Согласно ей, только на один из сайтов в течение часа перешли более 2,5 тысячи пользователей со всего мира:

В третьем квартале мошенники переместили свою активность в мессенджер WhatsApp и расширили ассортимент фальшивых призов.

Фальшивые розыгрыши, начавшие свой путь в социальных сетях, перекочевали в мессенджер WhatsApp, попутно расширив ассортимент призов

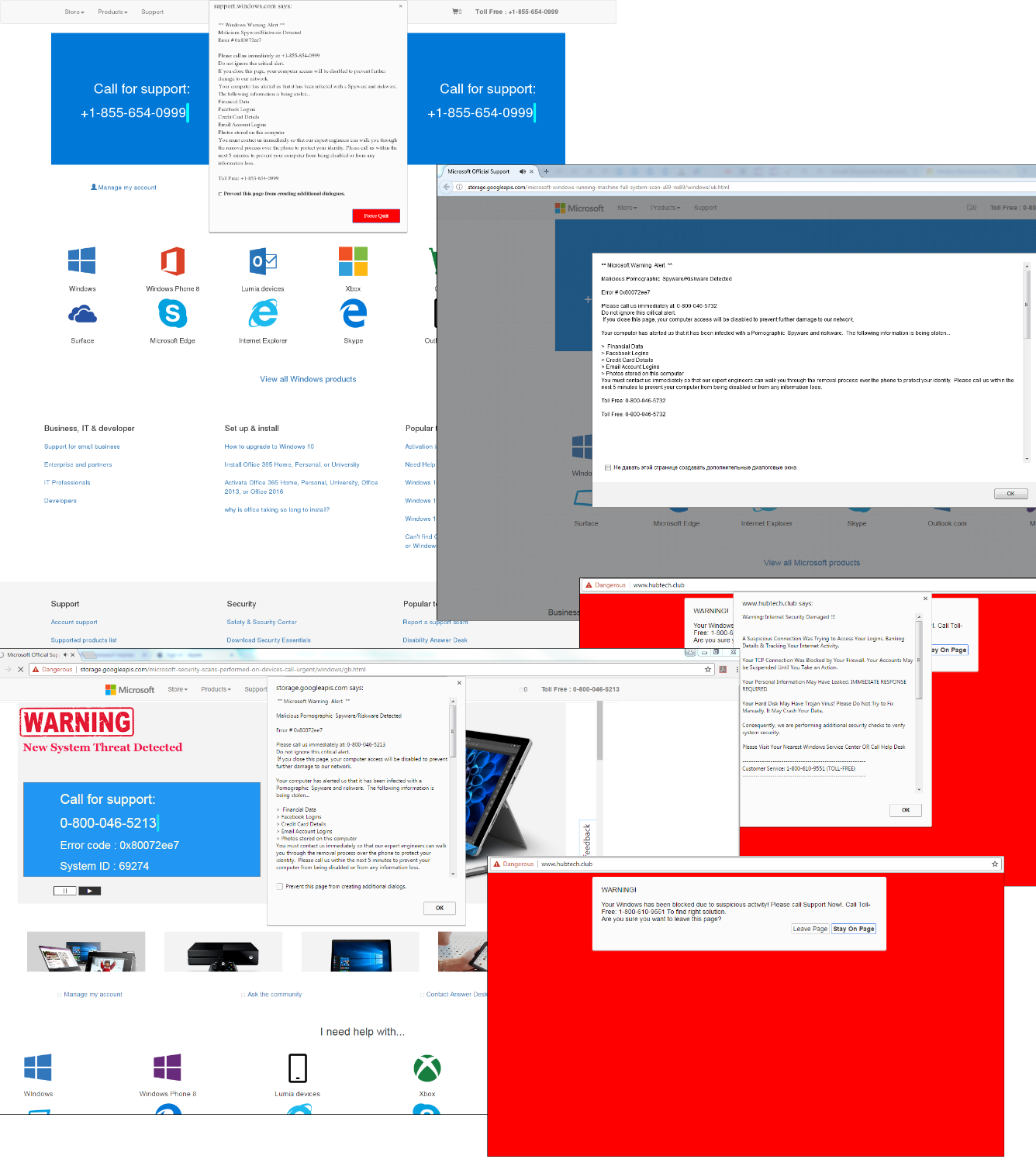

Фальшивые вирусы

Интернет-мошенники часто не утруждают себя написанием вредоносных программ, ограничиваясь веб-страницами с фальшивыми уведомлениями о заражении от имени популярных операционных систем. Такого рода уведомления часто открываются как pop-up-реклама или же возникают в результате перехода пользователя по цепочке редиректов. Например, после прохождения опроса, как в схеме, описанной выше.

Основная цель мошенников: запугать пользователя и вынудить его позвонить по указанному номеру, где ему от имени официальной службы предложат услуги по излечению компьютера от страшной болезни, естественно не бесплатные.

Не только пользователи Windows могут пострадать от деятельности злоумышленников. Мошенники пытаются запугать и владельцев продукции Apple.

Под этим же предлогом мошенники могут распространять и небезопасное ПО.

Возврат налогов

Другой популярной темой из года в год является возврат налогов или заполнение налоговых деклараций. Доверие к сайтам, относящимся к государственным структурам играет немаловажную роль в успехе фишинговых компаний в данном сегменте. Учитывая особенности налогообложения в разных странах, мошенники успешно проводят атаки как в США, так и во Франции, Канаде, Ирландии и других странах.

Новый IPhone

Продажи новой версии популярного смартфона также привлекли мошенников, и количество попыток перехода пользователей на фишинговые страницы, имитирующие страницы сайтов Apple, выросло в сентябре в полтора раза. Как раз в тот момент, когда компания представила новую линейку iPhone.

График срабатываний компоненты «Антифишинг» на компьютерах пользователей при попытках перехода на фишинговые сайты, использующие бренд Apple, 2017 г.

Презентация Apple стала поводом для запуска различных мошеннических схем с упоминанием смартфона, таких как фальшивые лотереи, продажа поддельных устройств, а также классический фишинг с упоминанием бренда.

Статистика: спам

Доля спама в почтовом трафике

Доля спама в почтовом трафике в 2017 году сократилась на 1,68 п.п. и составила 56,63%.

Самый низкий показатель зафиксирован в декабре 2017 года — 52,67%. Самый высокий (59,56%) — в сентябре.

Страны — источники спама

В 2017 году лидером среди стран — источников спама по-прежнему остались США (13,21%). За счет значительного увеличения доли разосланного спама — на 6,59 п.п. на второе место поднялся Китай (11,25%). Замыкает первую тройку Вьетнам (9,85%).

На четвертое место с третьего опустилась Индия (7,02%), продемонстрировав снижение доли спама на 3,13 п.п. Далее следуют Германия (5,66%, +2,45 п.п.) и Россия (5,40%, +1,87 п.п.).

На седьмом месте расположилась Бразилия (3,97%, –0,04 п.п.). На девятом — Франция (3,71%, –0,32 п.п.). Замыкает десятку Италия с показателем 1,86%, что на 0,62 п.п. больше, чем в 2016 году.

Размеры спамовых писем

В 2017 году доля очень маленьких писем (до 2 Кб) в спаме снова значительно уменьшилась и составила в среднем 43,40%, что на 18,76 п.п. меньше, чем в 2016 году. Доля писем размером от 2 до 5 Кб изменилась незначительно и составила 5,08%.

Также продолжает расти доля писем размером от 5 до 10 Кб (9,14%, +2,99 п.п.), от 10 до 20 Кб (16,26%, +1,79 п.п.) и от 20 до 50 Кб (21,23%, +11,15 п.п.). В целом в 2017 году в спаме сохраняется тенденция к уменьшению количества писем очень маленького размера и к увеличению писем среднего размера, от 5 до 50 Кб.

Вредоносные вложения в почте

Семейства вредоносных программ

В 2017 году самым распространенным в почте семейством вредоносных программ стало Trojan-Downloader.JS.Sload — JS-скрипты, которые скачивают и запускают на компьютере жертвы другие вредоносные программы, как правило шифровальщики.

На втором месте лидер прошлого года Trojan-Downloader.JS.Agent — типичный зловред этого семейства представляет собой обфусцированный Java-скрипт, использующий технологию ADODB.Stream, чтобы скачивать и запускать файлы DLL, EXE и PDF.

Третью позицию занимает семейство Backdoor.Java.Qrat — кросс-платформенный мультифункциональный бэкдор, написанный на языке Java и продающийся в даркнете в формате «зловред как услуга» (malware as a service, MaaS). Как правило, распространяется по электронной почте в виде JAR-вложений.

Семейство Worm.Win32.WBVB занимает четвертое место. В него входят исполняемые файлы, написанные на языке Visual Basic 6 (как в режиме P-code, так и в режиме Native), которые не являются доверенными в KSN.

Замыкает первую пятерку Trojan-PSW.Win32.Fareit. Основной целью вредоносных программ этого семейства является похищение данных, например учетных данных FTP-клиентов, установленных на зараженном компьютере, учетных данных программ для работы с облачными хранилищами, файлов cookie в браузерах, паролей почтовых программ. Собранную информацию троянцы Fareit отправляют на сервер злоумышленников. Некоторые представители семейства умеют загружать и запускать другие вредоносные программы.

На шестой позиции — семейство Trojan-Downloader.MSWord.Agent. Зловред представляет собой DOC-файл со встроенным макросом, написанным на Visual Basic for Applications (VBA), который выполняется при открытии документа. Макрос скачивает с сайта злоумышленников другой вредоносный файл и запускает его на компьютере пользователя.

На седьмом месте Trojan.PDF.Badur, представляющий собой документ формата PDF, внутри которого находится ссылка, ведущая на потенциально опасный сайт.

Восьмую позицию занимает семейство Trojan-Downloader.VBS.Agent — VBS-скрипты, использующие технологию ADODB.Stream, чтобы загружать ZIP-архивы и запускать извлеченное из них вредоносное ПО.

На девятой позиции расположилось семейство Trojan.WinLNK.Agent. Входящие в него вредоносные программы имеют расширение .lnk и содержат ссылки для загрузки вредоносных файлов или путь для запуска другого вредоносного исполняемого файла.

Завершает первую десятку еще одно семейство троянцев-загрузчиков — Trojan.Win32.VBKrypt.

Страны — мишени вредоносных рассылок

По итогам 2017 года первую позицию по-прежнему занимает Германия (16,25%, +2,12 п.п.). На второе место с третьего поднялся Китай (12,10%), прибавив за год 4,78 п.п. Замыкает первую тройку Россия (6,87%, +1,27 п.п.).

Далее с небольшим отрывом друг от друга расположились Япония (5,32%, –2,27 п.п.), Великобритания (5,04%, –0,13 п.п.), Италия (4,89%, –0,55 п.п.) и Бразилия (4,22%, –0,77 п.п.).

Восьмое место занимает Вьетнам (2,71%, +0,81 п.п.). Девятое — Франция (2,42%, –1,15 п.п.). Замыкает десятку ОАЭ (2,34%, +0,82 п.п.).

Статистика: фишинг

В 2017 году на компьютерах пользователей продуктов «Лаборатории Касперского» было зафиксировано 246 231 645 срабатываний системы «Антифишинг» при попытках перехода на фишинговые сайты. Это на 91 273 748 больше, чем в 2016 году. Всего было атаковано 15,9% наших пользователей.

Организации — мишени атак

Рейтинг атакованных фишерами организаций основывается на срабатываниях эвристического компонента системы «Антифишинг» на компьютерах пользователей. Этот компонент детектирует все страницы с фишинговым контентом, на которые пользователь пытался пройти по ссылкам в письме или в интернете, в тех случаях, когда ссылки на эти страницы еще отсутствуют в базах «Лаборатории Касперского».

Рейтинг категорий, атакованных фишерами организаций

Наибольшая доля срабатываний эвристической компоненты в 2017 году пришлась на страницы с упоминанием банковских организаций — 27% (+1,24 п.п.). Второе место в рейтинге занимает категория «платежные системы» — 15,87% (+4,32 п.п.), третье — «Онлайн-магазины» — 10,95% (+0,78 п.п.).

Подробнее о фишинге в финансовом секторе читайте в нашем финансовом отчете.

TOP-3 атакуемых фишерами организаций

По-прежнему в массовом фишинге сохраняется тенденция к использованию максимально популярных брендов. Тем самым мошенники значительно увеличивают вероятность успешного осуществления атаки. В TOP-3 вошли организации, названия которых чаще всего использовались фишерами (согласно эвристической статистике срабатываний на компьютерах наших пользователей):

| 7,97% | |

| Microsoft Corporation | 5,57% |

| PayPal | 4,50% |

География атак

Страны по доле атакованных пользователей

Лидером по проценту атакованных уникальных пользователей от общего количества пользователей в стране, как и в прошлом году, стала Бразилия (29,02%), ее показатель увеличился на 1,41 п.п.

TOP-10 стран по доле атакованных пользователей

| Бразилия | 29,02% |

| Австралия | 22,51% |

| Китай | 19,23% |

| Катар | 18,45% |

| Боливия | 18,38% |

| Албания | 17,95% |

| Новая Зеландия | 17,85% |

| Португалия | 16,76% |

| Ангола | 16,45% |

| Россия | 16,43% |

TOP-10 стран по доле атакованных пользователей

Количество атакованных пользователей также увеличилось в Австралии — на 2,43 п.п., до 22,5%. За ней следуют Китай (19,23%), где доля атакованных пользователей снизилась на 3,61 п.п., и Катар с показателем 14,45%.

Итоги

Количество вредоносных писем в спаме в 2017 году было в 1,6 раза меньше, чем в 2016-м. Такое снижение связано с нестабильной работой ботнета Necurs: количество писем, рассылаемых с его помощью, сильно сократилось.

В 2018 году спамеры и фишеры продолжат внимательно следить за мировыми событиями и популярными личностями, чтобы не упустить очередной повод для выманивания денежных средств и персональной информации у доверчивых получателей. Нас ждут рассылки с упоминанием зимних Олимпийских игр, Чемпионата мира по футболу, выборов президента России и других событий. Кроме того, в начале года мы ожидаем волну фишинговых страниц и рассылок, эксплуатирующих тему возврата налогов, поскольку апрель во многих странах — месяц уплаты налогов. Тема криптовалют будет курсировать в спаме еще очень долго. А учитывая привлекающую киберпреступников финансовую составляющую, в 2018 году можно ожидать роста как мошеннического, так и фишингового «криптовалютного» спама.

Рост количества фишинговых сайтов, использующих SSL-сертификат, очевидно продолжится. Так же, как и применение различных способов обфускации доменного имени.

Спам и фишинг в 2017 году