Особенности квартала

Чемпионат по разводам: мошенничество со вкусом спорта

Лето и начало осени ознаменовались масштабными международными спортивными событиями. В июне и июле прошел чемпионат Европы по футболу, а в августе состоялись летние Олимпийские игры в Токио. Несколько Гран-при «Формулы 1» также пришлись на третий квартал 2021 года. Kиберпреступники и перекупщики не упустили возможность извлечь из них выгоду. Пользователей, предпочитающих наблюдать за состязаниями вживую, в Сети поджидали мошеннические сайты по продаже билетов. Несмотря на то что на некоторых страничках подчеркивалась «официальность» билетов, потенциальному покупателю пришлось бы в лучшем случае заплатить за вожделенный пропуск на стадион сумму, в разы превышающую его реальную стоимость, а в худшем — просто отдать деньги, не получив взамен билета.

Для тех, кто решил избежать столпотворения и приобщиться к спортивным событиям онлайн, мошенники тоже приготовили ловушку. В Сети появились мошеннические сайты, на которых предлагалось посмотреть трансляцию в режиме реального времени совершенно бесплатно. Впрочем, перейдя по ссылке, пользователь сталкивался с требованием оплатить подписку. Если это его не останавливало, то доступа к трансляции после оплаты он не получал, а данные банковской карты оказывались в руках мошенников. Эту схему преступники неоднократно использовали и ранее, только вместо спортивных событий жертвам предлагали познакомиться с самыми горячими премьерами кино и телевидения.

Компьютерные игры, созданные по мотивам футбольных соревнований, неизменно пользуются большой популярностью у пользователей. Этот успех имеет и обратную сторону: платформы с игровым контентом часто подвергаются атакам злоумышленников, особенно на фоне крупных футбольных событий. Так, чемпионат Европы мошенники использовали в качестве приманки, чтобы завладеть учетными записями на крупном игровом портале Konami. Киберпреступники утверждали, что в связи с чемпионатом пользователь якобы может получить большие бонусы. Однако при попытке забрать бонус жертва попадала на поддельное окно входа в учетную запись Konami. Если она вводила логин и пароль, то бонусы так и не начислялись, а злоумышленники получали доступ к аккаунту.

«Нигерийские» мошенники тоже не обошли вниманием тему спортивных соревнований. В письмах, которые попали нам на глаза, сообщалось о многомиллионном выигрыше в лотерею, устроенную в честь Олимпийских игр в Токио. Чтобы получить выигрыш, злоумышленники предлагали заполнить анкету и связаться с ними по почте.

В некоторых письмах мошенники стараются предвосхитить грядущие события в мире спорта. Чемпионат мира по футболу начнется только в ноябре 2022 года, а злоумышленники уже пытаются пристроить баснословные выигрыши в лотерею, якобы посвященную этому событию.

Помимо прочего, мы обнаружили довольно необычные спам-рассылки, предлагающие получить тендер на поставку продукции, которую будут продавать в аэропортах и отелях во время чемпионата мира. Скорее всего, за участие в тендере или выигрыш получателя письма попросили бы оплатить небольшую комиссию, а результатов он бы никогда не увидел.

Скам: получил сам — поделись с другом

В третьем квартале 2021 года наши решения предотвратили более 5,6 млн переходов на странички со скамом. Одной из любимых тем злоумышленников стало празднование юбилеев известных брендов. Согласно сообщениям на мошеннических сайтах, IKEA, Amazon, Tesco и другие проводили розыгрыши призов в честь круглых дат. Желающие поучаствовать в розыгрыше должны были выполнить несколько простых действий: например, пройти опрос, угадать, где прячется приз, разослать сообщение об акции своим контактам в соцсетях или мессенджерах, а потом предоставить данные карты, включая CVV-код, для перечисления оговоренной суммы. При этом злоумышленники не только получали доступ к карте, но и просили для получения «выигранной» суммы перечислить им небольшую комиссию. Любопытно, что мошенники называли несуществующие круглые даты, например 80-летие IKEA, которое в действительности наступит только через два года. В целом, акции лучше отслеживать на официальных сайтах, а не ориентироваться на рассылки, содержимое которых легко скопировать.

«Праздничные предложения» поступали и от имени крупных российских брендов, но в качестве повода для раздачи подарков указывалось 1 сентября — День знаний. Компании, которые якобы решили разыграть крупные суммы, подбирались не случайно: они имели то или иное отношение к школе. Мошенническая схема при этом оставалась прежней, менялись только нюансы. Например, сайты, созданные от имени бренда «Детский мир», обещали довольно крупную сумму денег, но при условии, что претендент разошлет сообщение о проходящей «акции» 20 своим контактам или 5 группам в мессенджере. А выплата якобы задерживалась из-за необходимости конвертировать доллары в рубли: за эту операцию счастливчики должны были заплатить небольшую сумму денег.

А на поддельном сайте с розыгрышем от имени сети «Перекресток» после выполнения заданий «победителю» в качестве приза обещали QR-код, с помощью которого якобы можно будет расплатиться на кассе магазина при совершении покупки. Отметим, что «Перекресток» действительно выдает покупателям купоны с QR-кодами, то есть злоумышленники постарались сделать рассылку правдоподобной. Скорее всего, при попытке получить этот код потенциальная жертва столкнулась бы с необходимостью оплатить «комиссию» для использования призовых начислений. Но стоит помнить, что QR-коды из сомнительных источников могут нести в себе и другие угрозы — например, распространять вредоносные программы или списывать деньги в пользу мошенников.

В 2021 году возросло количество мошеннических ресурсов, которые представлялись биржами по продаже cookie-файлов. Пользователям обещали щедрое денежное вознаграждение — до 5 тысяч долларов США ежедневно — за продажу таких данных. Если человек соглашался на заманчивое предложение и переходил по ссылке, его перенаправляли на поддельную страницу, которая якобы «считывала с устройства жертвы файлы cookie, чтобы дать рыночную оценку их стоимости». Результатом оценки чаще всего оказывалась сумма от 700 до 2000 долларов США. Чтобы ее получить, пользователю предлагали выставить cookie-файлы на своего рода аукцион, в котором якобы принимали участие разные компании. Мошенники заверяли, что данные уйдут той из них, которая предложит самую высокую цену.

Если жертва соглашалась, ее просили прикрепить платежные реквизиты к аккаунту в системе, пополнив баланс личного кабинета на сумму в 6 евро, которую мошенники обещали вернуть вместе с заработанными деньгами в течение нескольких минут. Чтобы пополнить баланс, жертва должна была ввести данные банковской карты в форму на сайте. В итоге никаких выплат она не получала, а 6 евро и платежные данные оставались у злоумышленников.

Стоит отметить, что идея продавать cookie-файлы со своего устройства сама по себе рискованная: в этих файлах сайты могут хранить конфиденциальную информацию, в частности данные, позволяющие пользователям входить в аккаунты, не вводя логин и пароль.

Даже в официальные магазины мобильных приложений иногда может просочиться вредоносное ПО. Так, новинкой этого квартала стали мошеннические приложения с «госвыплатами», которые можно было скачать на такой платформе. В аннотации к ним говорилось, что данное ПО после установки поможет найти и оформить выплаты от государства, которые положены адресату. И сообщения о выплатах (разумеется, фальшивые) действительно находились, но чтобы получить деньги, необходимо было «оплатить юридические услуги по регистрации анкеты». Доверие должны были вызвать многочисленные положительные отзывы, оставленные на страничке с приложением, а также попытка сымитировать дизайн сайтов государственных структур. Мы сообщили в магазин о находке, и он удалил мошеннические приложения.

Спамерская служба поддержки: перезвонишь и пожалеешь

Письма с предложением связаться со службой поддержки продолжают регулярно встречаться в спам-рассылках. Если раньше в них преобладала тема IT — проблемы с Windows, подозрительная активность на компьютере и т. д., то в последнее время выросло количество писем, где говорится о неожиданных для получателя покупках, операциях с банковской картой или зарегистрированных заявках на деактивацию аккаунта в том или ином сервисе. Скорее всего, смена тематики связана с попыткой охватить более широкую аудиторию: сообщения о ненамеренных тратах и риск лишиться аккаунта могут испугать пользователя больше, чем абстрактные проблемы с компьютером. Однако суть мошеннической схемы осталась прежней: получатель, озадаченный письмом о покупке или переводе, которых он не совершал, пытался связаться со службой поддержки по указанному в письме телефону. Для отмены операции или покупки его просили назвать учетные данные того ресурса, с которого якобы пришло письмо. Таким образом конфиденциальная информация оказывалась в руках киберпреступников, и они получали доступ к личному кабинету своей жертвы.

COVID-19

Тема COVID-19 получила новое развитие в третьем квартале текущего года. В связи с проведением массовой вакцинации и введением QR-кодов, дающих преимущества переболевшим и привитым, мошенники стали «продавать» сертификаты и QR-коды, подтверждающие наличие прививки. Встречались и странички с предложением оформить справку об отрицательном ПЦР-тесте. Заказчик должен был предоставить исполнителям личные сведения: номер паспорта, телефона и медицинского полиса, дату рождения и СНИЛС, а затем ввести данные карты для оплаты покупки. В результате вся эта информация попадала в руки злоумышленников.

Спам-рассылки от лица щедрых филантропов и крупных организаций, предлагающих огромную сумму денег в качестве компенсации кризисной ситуации, связанной с локдауном, уже стали стандартным вариантом «нигерийской» мошеннической схемы.

Впрочем, «нигерийский» развод на деньги — не единственный возможный исход для получателей подобных рассылок. Например, иную цель преследовали авторы писем от имени банка BBVA. Пользователям предлагалось оформить государственную помощь через указанный банк. Для этого нужно было распаковать архив RAR, где якобы находился подтверждающий компенсацию сертификат. На самом деле в архиве скрывалось вредоносное ПО, детектируемое нашими решениями как Trojan.Win32.Mucc.pqp.

Злоумышленники использовали и другие громкие темы, связанные с COVID-19, для того чтобы заставить получателя открыть вредоносное вложение. В частности, нам попадались письма о распространении штамма «дельта» и о вакцинации. Заголовки писем подбирались случайным образом из различных информационных источников. Скорее всего, главным принципом, который использовали злоумышленники при подборе тем, был их интригующий характер. Во вложении содержался документ с макросом, запускающий PowerShell-скрипт и детектируемый как Trojan.MSOffice.SAgent.gen. Зловреды SAgent используются на начальной стадии атаки для доставки в систему жертвы другого вредоносного ПО.

Корпоративная приватность

В спам-рассылках, направленных на кражу учетных данных от корпоративных аккаунтов, в этом квартале появилась новая тенденция: злоумышленники предлагали получателю совершить некий платеж. Однако при попытке перейти на сайт для ознакомления с платежным запросом потенциальная жертва сталкивалась с необходимостью ввести логин и пароль от рабочей учетной записи. Если она пыталась авторизоваться на фишинговом сайте, аккаунт доставался злоумышленникам.

Статистика: спам

Доля спама в почтовом трафике

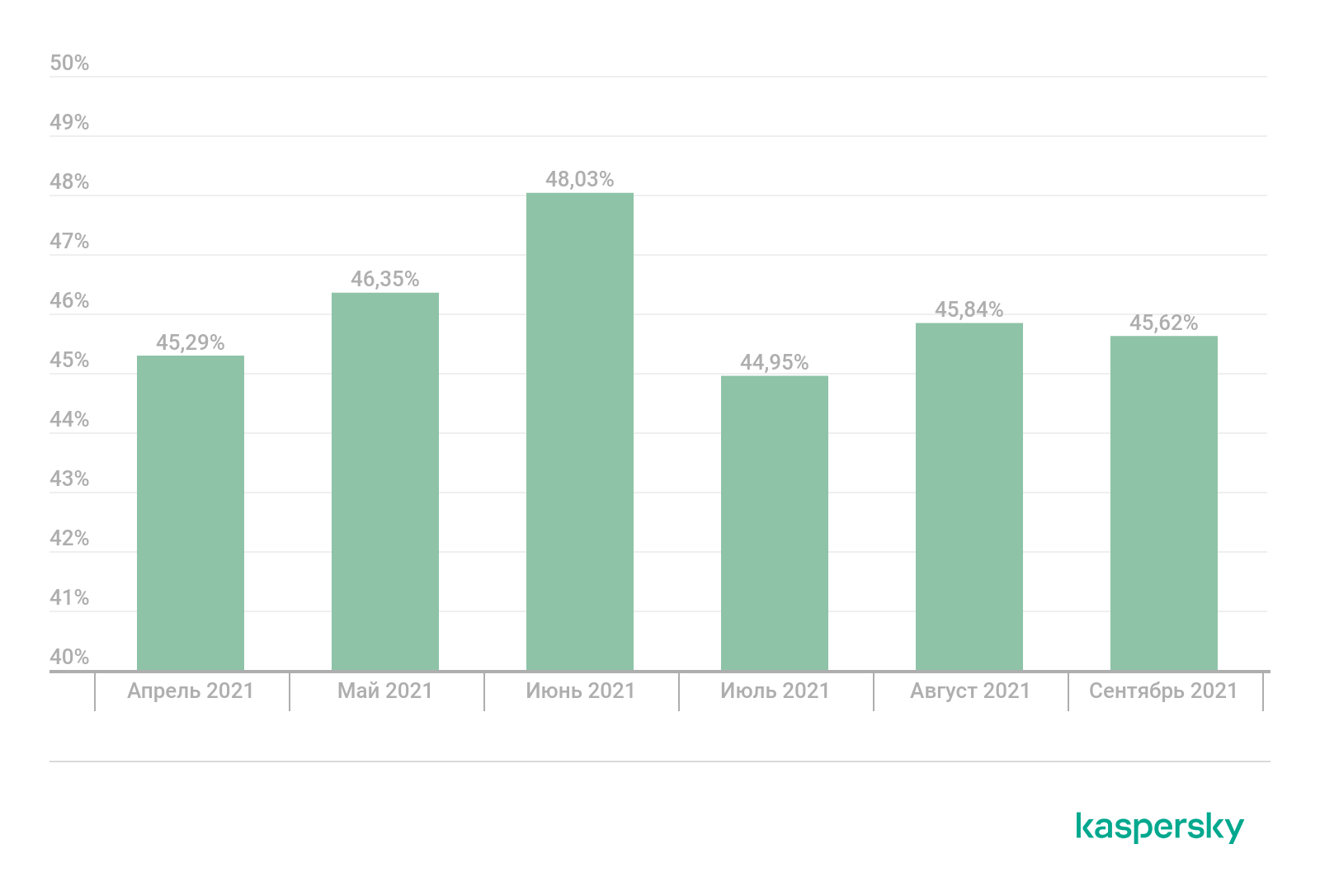

В третьем квартале 2021 года доля спама в мировом почтовом трафике снова снизилась и составила 45,47% — на 1,09 п. п. меньше, чем во втором квартале, и на 0,2 п. п. меньше, чем в первом.

Доля спама в мировом почтовом трафике, апрель — сентябрь 2021 г. (скачать)

Традиционно динамика доли спама в почтовом трафике российского сегмента интернета похожа на глобальную. Как и в мире в целом, в Рунете этот показатель в третьем квартале чуть-чуть не дотянул до значения первого квартала, составив 48,39% (против 48,56% в начале года).

Доля спама в почтовом трафике Рунета, апрель — сентябрь 2021 г. (скачать)

Страны — источники спама

Лидером среди стран — источников спам-рассылок по-прежнему остается Россия (24,90%), чья доля в третьем квартале незначительно снизилась. На втором месте остается Германия (14,19%), а на третью строчку в этом квартале поднялся Китай (10,31%), прибавивший 2,53 п. п. США (9,15%), напротив, потеряли 2,09 п. п. и сместились на четвертое место, а пятыми остались Нидерланды (4,96%).

В целом, первая десятка стран, поставляющих основную массу спамовых писем, практически не изменилась относительно второго квартала. На шестой позиции по-прежнему Франция (3,49%). Бразилия (2,76%) прибавила 0,49 п. п и потеснила Испанию (2,70%) и Японию (2,24%), однако состав десятки остался тем же. Замыкает рейтинг, как и в прошлый отчетный период, Индия (1,83%).

Вредоносные вложения в почте

В третьем квартале количество заблокированных почтовым антивирусом вредоносных вложений выросло относительно второго. Наши решения обнаружили 35 958 888 зловредов, что более чем на 1,7 млн больше, чем в предыдущий отчетный период.

Динамика срабатываний почтового антивируса, апрель — сентябрь 2021 г. (скачать)

Семейства вредоносных программ

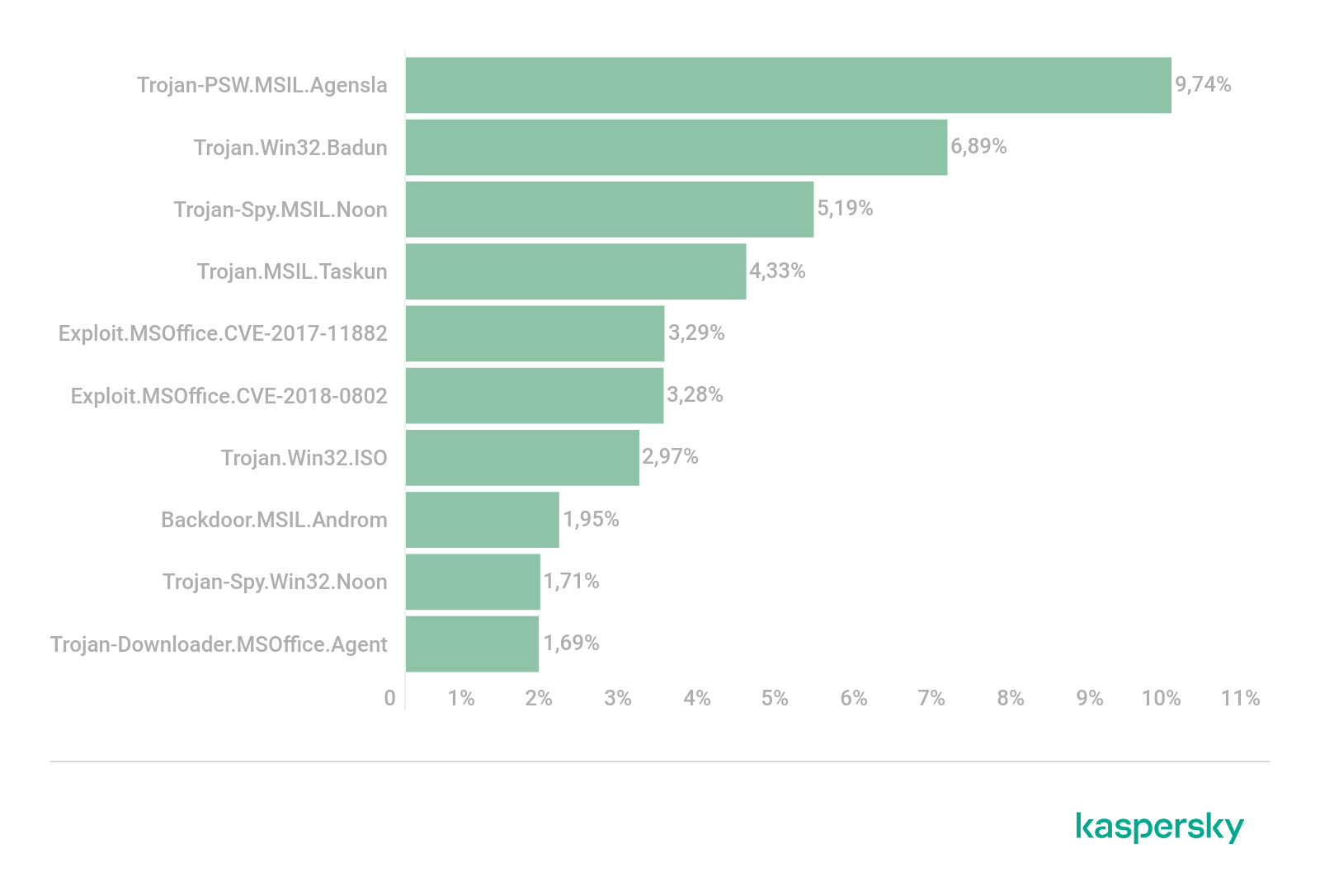

В третьем квартале 2021 года троянцы семейства Agensla (9,74%) снова стали самыми распространенными вредоносными программами в спаме. Их доля выросла на 3,09 п. п. относительно прошлого квартала. Эти троянцы нацелены на кражу учетных данных с устройства жертвы. Доля семейства Badun, объединяющего зловредов, замаскированных под электронные документы, незначительно снизилась, и оно опустилось на вторую строчку. Третье место заняло шпионское ПО Noon (5,19%), чьи 32-разрядные родственники (1,71%) опустились на девятую строчку. А семейство Taskun, создающее вредоносные задачи в планировщике задач, в этот раз на четвертом месте, хотя его доля незначительно выросла.

TOP 10 семейств вредоносных программ в почтовом трафике, Q3 2021 (скачать)

Десятка самых распространенных почтовых зловредов в третьем квартале была похожа на рейтинг семейств. Единственное отличие — девятое место среди отдельных образцов занимают стилеры Trojan-PSW.MSIL.Stealer.gen.

TOP 10 вредоносных вложений в спаме, Q3 2021 (скачать)

Страны — мишени вредоносных рассылок

Чаще всего почтовый антивирус в третьем квартале срабатывал на компьютерах пользователей из Испании. Доля этой страны снова незначительно выросла относительно предыдущего отчетного периода и составила 9,55%. На второе место поднялась Россия: на ее долю пришлось 6,52% от всех заблокированных с июля по сентябрь почтовых вложений. Замыкает тройку лидеров Италия (5,47%), чья доля в третьем квартале продолжила снижаться.

Бразилия (5,37%) прибавила 2,46 п. п. и поднялась на четвертую строчку по количеству срабатываний почтового антивируса. За ней следуют Мексика (4,69%), Вьетнам (4,25%) и Германия (3,68%). Объединенные Арабские Эмираты (3,65%) опустились на восьмое место. Также в десятку основных мишеней вредоносных рассылок вошли Турция (3,27%) и Малайзия (2,78%).

Статистика: фишинг

В третьем квартале система «Анти-Фишинг» пресекла 46 340 156 попыток открыть фишинговые ссылки. В общей сложности 3,56% пользователей «Лаборатории Касперского» столкнулись с этой угрозой.

География фишинговых атак

Больше всего доля пострадавших пользователей была в Бразилии (6,63%). Также в тройку лидеров вошли Австралия (6,41%) и Бангладеш (5,42%), а Израиль (5,33%) опустился со второго на пятое место, уступив Катару (5,36%).

Домены верхнего уровня

Самым распространенным среди доменов верхнего уровня, в которых злоумышленники размещали фишинговые страницы, в третьем квартале, как и ранее, был домен COM (29,17%). На второе место вернулся домен XYZ (14,17%), чья доля увеличилась на 5,66 п. п. относительно прошлого квартала. Доменная зона ORG (3,65%) потеряла 5,14 п. п. и опустилась на пятую строчку, уступив китайской зоне CN (9,01%) и домену TOP (3,93%).

Доменные зоны верхнего уровня, в которых чаще всего размещались фишинговые страницы, Q3 2021 (скачать)

Организации — мишени фишинговых атак

Рейтинг атакованных фишерами организаций основывается на срабатываниях детерминистического компонента системы «Анти-Фишинг» на компьютерах пользователей. Этот компонент детектирует все страницы с фишинговым контентом, на которые пользователь пытался пройти по ссылкам в письме или в интернете, если ссылки на эти страницы присутствуют в базах «Лаборатории Касперского».

Среди организаций, чьи бренды злоумышленники чаще всего использовали в качестве приманки, лидируют глобальные интернет-порталы (20,68%). На втором месте с минимальным отрывом находятся онлайн-магазины (20,63%). Третью строчку, как и в прошлом квартале, занимают банки (11,94%), а четвертую — платежные системы (7,78%). Пятое и шестое места достались категориям «Социальные сети и блоги» (6,24%) и «Мессенджеры» (5,06%) соответственно.

Распределение организаций, чьих пользователей атаковали фишеры, по категориям, Q3 2021 (скачать)

Фишинг в мессенджерах

Статистика по фишингу в мессенджерах основывается на анонимизированных данных компонента «Защита чатов» решения Kaspersky Internet Security для Android, добровольно предоставленных пользователями этого решения. «Защита чатов» проверяет входящие сообщения и блокирует попытки перехода по фишинговым и мошенническим ссылкам в них.

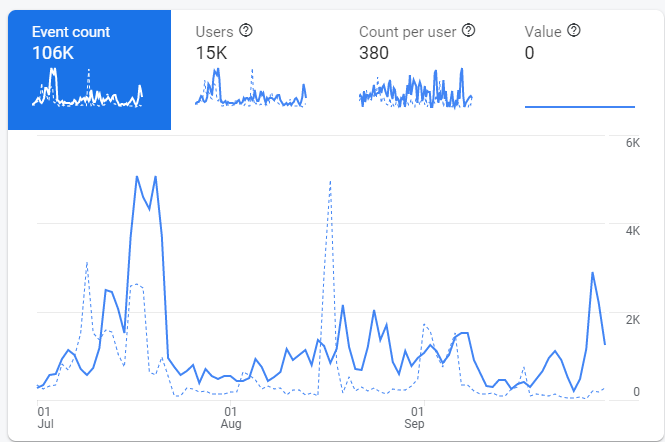

В третьем квартале 2021 года «Защита чатов» заблокировала 117 854 переходов по фишинговым ссылкам в сообщениях в различных мессенджерах. Из них 106 359 ссылок (90,25%) было обнаружено и заблокировано в сообщениях в мессенджере WhatsApp. На долю Viber пришлось 5,68% ссылок, на долю Telegram — 3,74%, а в Google Hangouts злоумышленники рассылали 0,02% от всех обнаруженных ссылок.

Распределение ссылок, заблокированных компонентом «Защита чатов», по мессенджерам, Q3 2021 (скачать)

Динамика фишинговой активности в мессенджере WhatsApp, Q3 2021

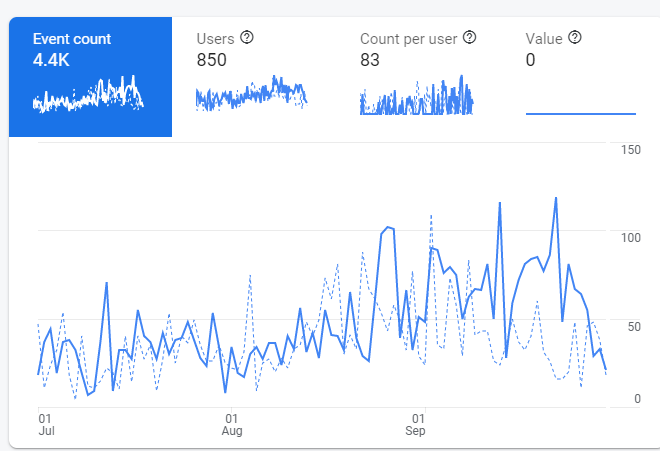

Фишинговая активность в Telegram, в свою очередь, незначительно выросла к концу квартала.

Динамика фишинговой активности в мессенджере Telegram, Q3 2021

Выводы

В следующем квартале можно ожидать тематических рассылок, связанных с приближающимися Новым годом и Рождеством. В период подготовки к этим праздникам многие делают покупки в интернет-магазинах, чем пользуются злоумышленники. Никому не известные поддельные магазины, где можно заплатить деньги, но не дождаться товара или получить что-то дешевое вместо дорогой вещи, скорее всего, станут популярным мошенническим приемом в этот период. Стоит остерегаться и подделок под крупные торговые площадки — количество таких страниц традиционно вырастает в преддверии праздничного ажиотажа. Корпоративным пользователям тоже не стоит терять бдительность — даже поздравительное письмо, присланное от имени партнера, может оказаться подделкой, нацеленной на кражу конфиденциальной информации.

Тема COVID-19 в следующем квартале также останется актуальной. Четвертая волна пандемии, вакцинация и вводимые во многих странах COVID-паспорта могут дать повод для новых мошеннических рассылок. Не стоит снимать со счетов и сайты с предложением получить те или иные компенсационные выплаты: как мы можем судить по предыдущим кварталам, киберпреступники находят все новые и новые способы привлечения внимания к своим ресурсам.

Спам и фишинг в III квартале 2021 года

Сергей

Отличная информация для размышления и использования для рекламы продуктов компании в учебном процессе и не только. Спасибо и удачи, учитывая непростую ситуацию для страны в этом сошедшем с ума мире!