Особенности квартала

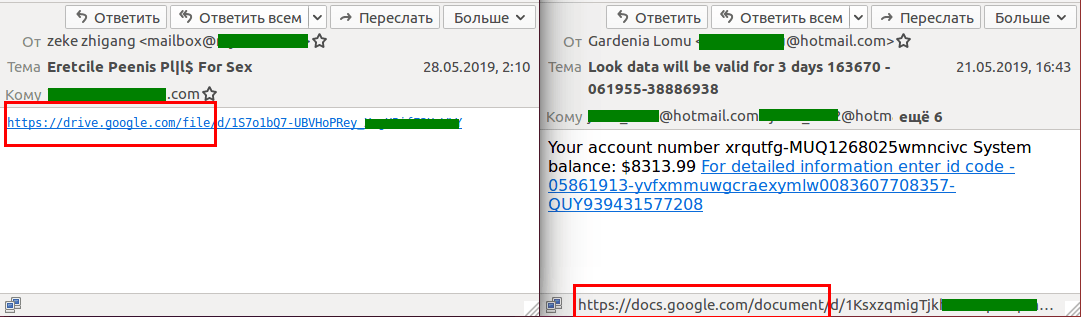

Спам через сервисы Google

Мошенники активно использовали облачные хранилища данных, такие как «Google Диск» и Google Storage, чтобы прятать свой нелегальный контент. Расчет был прост: ссылка, содержащая легитимный домен, вызывает доверие у пользователя и легче проходит спам-фильтры. Чаще всего подобные ссылки вели на текстовые файлы, таблицы, презентации и другие документы, содержащие текст и ссылку, например, на рекламируемый продукт или фишинговую страницу.

Также в прошедшем квартале злоумышленники активно использовали возможности «Google Календарь»: с его помощью они рассылали приглашения на несуществующие встречи, добавляя при этом фишинговые ссылки в поля, которые заполняет организатор.

Через «Google Фото» мошенники делились фотографиями, к которым прилагался комментарий с информацией о денежном переводе и почтовый адрес для обратной связи. Схема традиционная: перед получением обещанных денег необходимо оплатить комиссию (или ее аналог), после чего злоумышленники перестают выходить на связь.

Инструмент для создания форм и опросов — «Google Формы» — также активно использовался злоумышленниками для сбора персональных данных пользователей и рассылки непрошеных коммерческих предложений.

Биткойн-вымогатели нацелились на бизнес

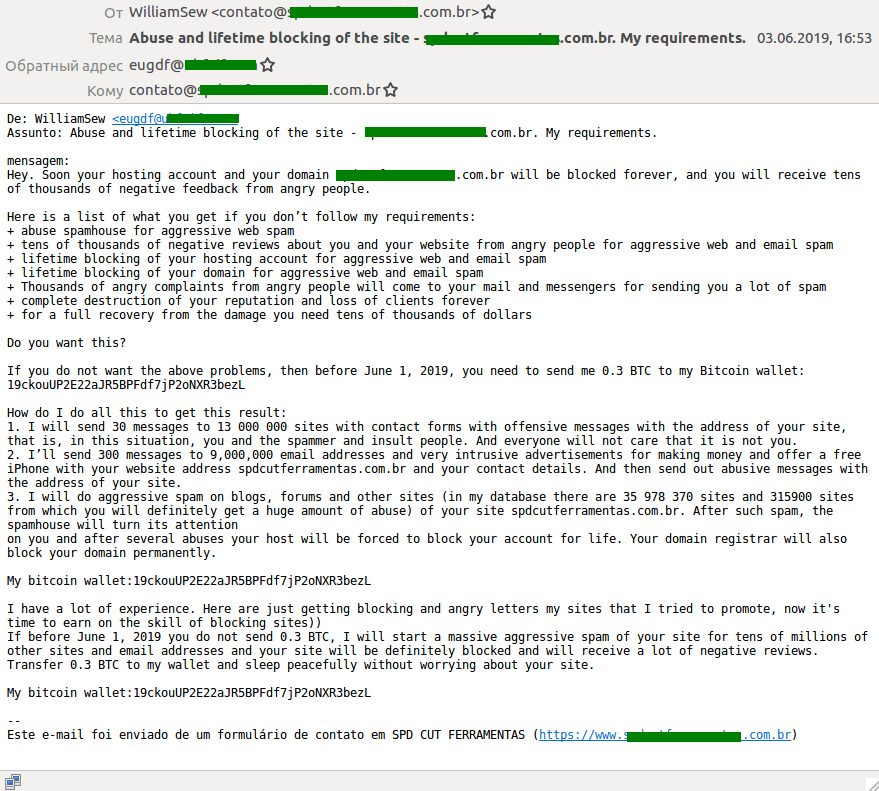

До недавнего времени главным способом шантажа у мошенников, жаждущих получить криптовалюту, было «порновымогательство». Однако постепенно их внимание стало переключаться с частных пользователей на организации, и компаниям начали угрожать подрывом репутации их веб-сайта.

Суть схемы проста. На публичные адреса компании (или с помощью формы обратной связи) направляется требование перевода от 0,3 до 0,5 биткойна (примерно 4200 долларов США). В случае отказа злоумышленники угрожают отправить через контактные формы 13 миллионов сайтов оскорбительные письма за подписью жертвы, а также разослать на 9 миллионов почтовых адресов агрессивный спам от имени компании. После этого, по их словам, проект Spamhaus признает сайт жертвы спамерским и заблокирует его навсегда.

Спам и 54-ФЗ

Под новые требования 54-ФЗ «О применении кассовой техники» попала почти вся розница: в 2018 году онлайн-кассы установило большинство бизнесменов. А до 1 июля 2019 их должны использовать уже практически все — даже предприниматели на упрощенном налогообложении (ЕНВД, ПСН). Данную тему достаточно активно подхватили B2B-спамеры. И чем ближе подходил июль, тем больше в спам-трафике нам встречалось коммерческих предложений по продаже и установке касс, а также приглашений на семинары, посвященные их эксплуатации.

Мировые спортивные события

Крупные спортивные соревнования привлекают не только миллионы болельщиков, но и мошенников, которые хотят на них подзаработать. Так, во втором квартале мы зафиксировали рассылку, приуроченную к финалу лиги Европы по футболу в Баку. Получателю предлагалось угадать победителя матча и получить шанс выиграть до 200 000 фунтов.

Чтобы это сделать, нужно перейти на сайт по ссылке из письма, указать свои личные данные, выбрать матч и предсказать, какая из команд победит. Таким образом мошенники собирают информацию о пользователях, которую можно затем использовать для мошеннических атак и спам-рассылок. Подобная схема может быть дополнена: спустя какое-то время жертва получает уведомление, что ее прогноз был верным и можно забирать выигрыш, для чего требуется оплатить небольшую комиссию.

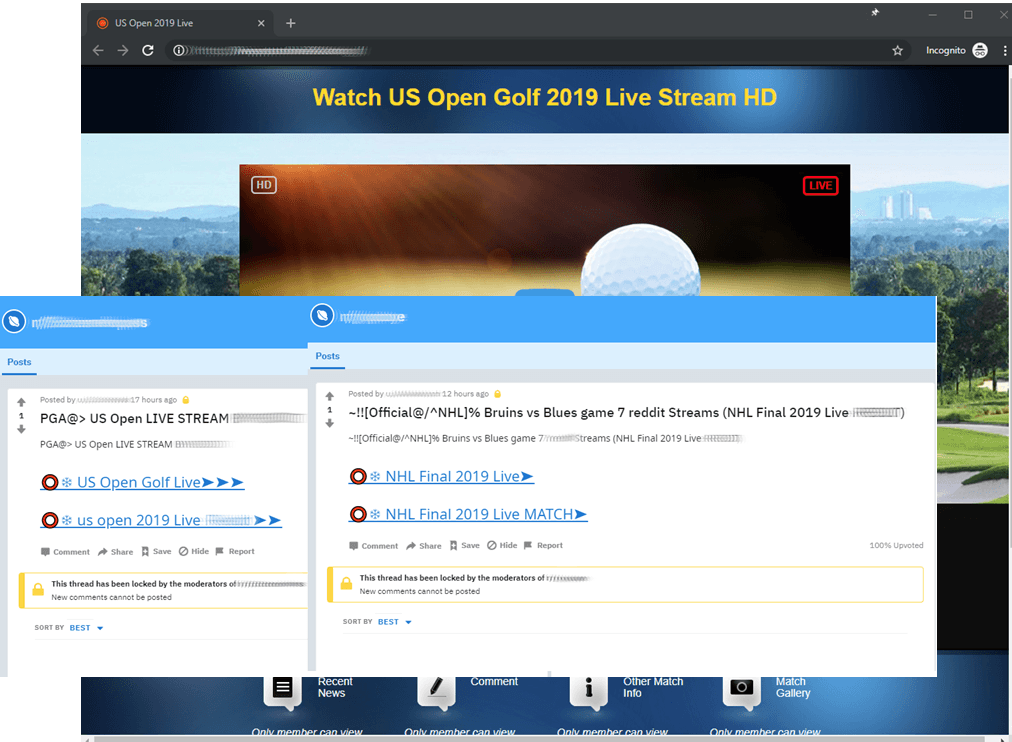

Но футбольными фанатами мошенники не ограничились. Во втором квартале проходили не менее примечательные турниры по хоккею и гольфу. И мошенники предлагали пользователям посмотреть онлайн-трансляции финала Кубка Стэнли или финала US Open:

Какая-то «трансляция» действительно начиналась, но почти сразу перекрывалась окном с требованием создать учетную запись:

При нажатии на кнопку Create my account открывается страница, где предлагается указать адрес электронной почты и придумать пароль:

Однако после заполнения всех полей и нажатия на кнопку «Продолжать» от жертвы требуют подтвердить учетную запись. Для чего нужно ввести еще немного персональной информации. Например, данные своей банковской карты.

Мошенники сообщают, что деньги с карты списываться не будут, а платежные данные нужны для проверки: вы якобы должны находиться в стране, где веб-сайт лицензирован для распространения такого контента. Но даже если вы решитесь пройти эту «проверку», никакого финала игр вам, конечно, не покажут. А вот ваши данные и платежная информация окажутся в руках мошенников.

Мировые теле- и кинопремьеры

Как мы уже не раз писали в наших отчетах, мошенники активно следят за мировыми событиями и адаптируют под них свои схемы. Мы обнаружили аналогичное вышеописанному мошенничество, нацеленное на фанатов киновселенной «Марвел» в преддверии выхода последней серии «Мстителей»:

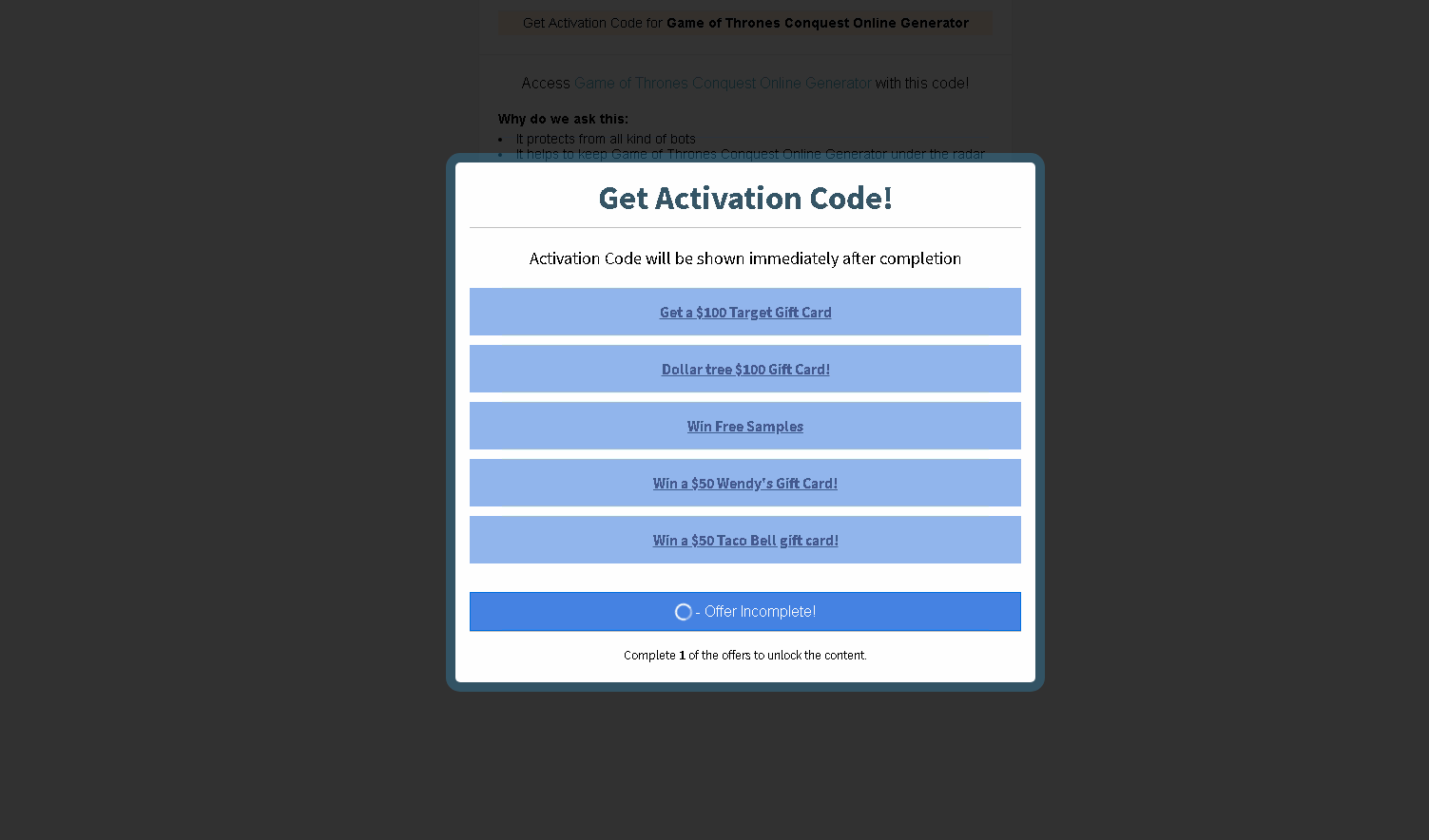

Но не только «Мстителями» был примечателен второй квартал. В это же время вышла долгожданная премьера последнего сезона «Игры Престолов», и, по нашей статистике, за первую неделю после премьеры число мошеннических ресурсов с упоминанием этого сериала выросло в 4 раза по сравнению с месяцем до премьеры. Одной из самых распространенных мошеннических схем стала генерация кодов для игры Game Of Thrones Conquest.

Чтобы получить код, пользователь должен заполнить предложенную форму, а также указать число монет, которое он хотел бы получить в игре.

После заполнения всех полей система начинает «генерацию кода». Для достоверности на экране появляются надписи, сообщающие о подключении к серверам и т. п.

«Сгенерированный код» пользователю не покажут, для начала он должен подтвердить, что он человек, а не робот. Для этого нужно пройти по предложенной ссылке и выполнить некое задание.

Здесь пользователю предложат пройти опрос, принять участие в розыгрыше лотереи, оставить свой телефон и почтовый адрес, подписаться на платную СМС-рассылку, установить рекламное ПО (которое будет перенаправлять все его поисковые запросы, собирать сведения о его деятельности в интернете и сопротивляться удалению) и так далее. Количество и вид задания определяется партнерской сетью, на один из сайтов которой пользователь будет перенаправлен. Сеть, в свою очередь, выбирается исходя из страны проживания жертвы: она должна соответствовать языку региона и местным законам о рекламе.

Итоговый результат выполнения заданий неприятен, но закономерен: жертву либо водят по партнерским сайтам, пока той не надоест заполнять анкеты и играть в лотереи, либо выдают ей в качестве награды случайный набор символов, который не имеет никакого отношения к настоящим кодам и похож на них лишь форматом.

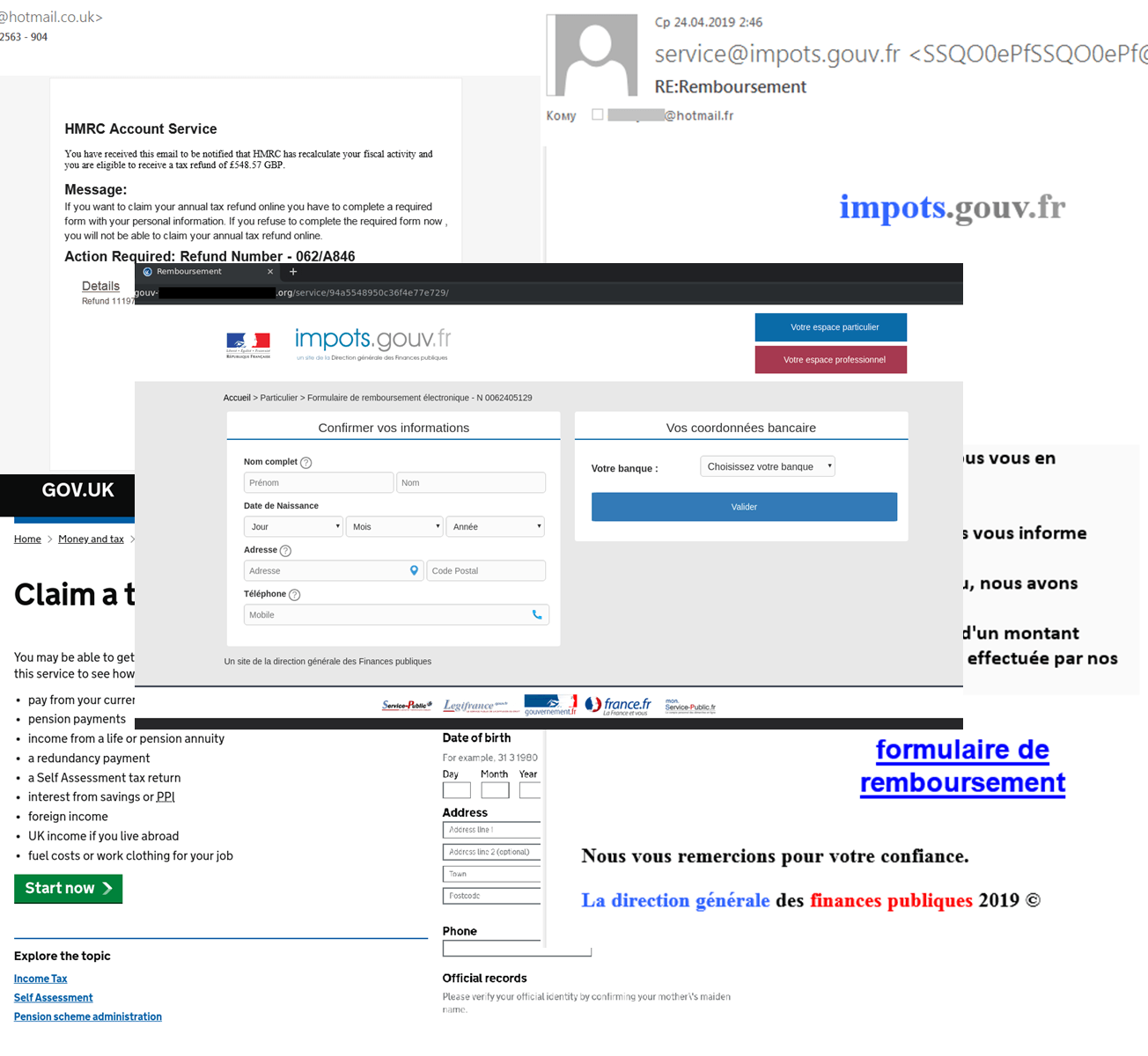

Возврат налогов

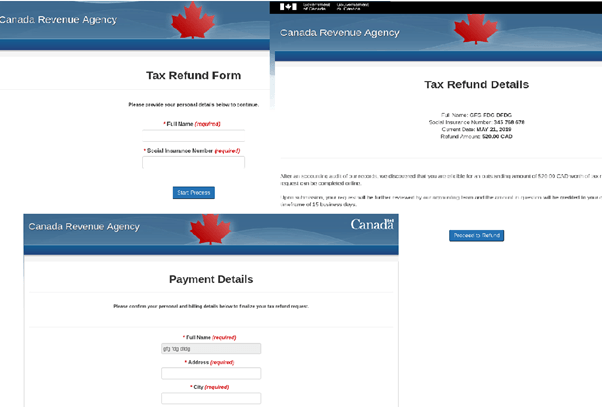

На второй квартал года приходятся крайние сроки подачи налоговых деклараций и заявлений на возврат налогов во многих странах. Этим и пользуются мошенники, рассчитывая на невнимательность пользователей и их страх не уложиться в отведенные сроки. В рассылаемых фишинговых письмах сообщается, что пользователю полагается возврат налога (в объеме, достаточном для того, чтобы заинтересовать жертву). Поводом возврата может быть не только стандартная процедура, установленная законодательством, но и ошибка в системе.

В некоторых рассылках используется широко известный прием, когда пользователю дают ограниченное количество времени на выполнение действия. Так, в фальшивом письме от HMRC (Управление по доходам и таможне Ее Величества) заполнить форму по ссылке необходимо немедленно, а от CRA (Налоговая служба Канады) — в течение дня, в противном случае возврат налога будет невозможен.

Фишинговые странички, ссылки на которые рассылаются в письмах, нацелены на кражу различной персональной информации, такой как пароль к личному кабинету, ответы на секретные вопросы, имена ближайших родственников, даты их рождения, полная информация о банковских картах, включая CVV-код, и многое другое. В некоторых примерах при переходе по ссылке необходимо выполнить цепочку действий: ввести свою основную информацию (ФИО и номер социального страхования), затем ввести более детальные данные и уже на завершающем шаге указать данные банковской карты.

Помимо фишинговых ссылок мошенники рассылали и вредоносные вложения. Злоумышленники пытались убедить пользователей открыть их, ссылаясь на неправильное заполнение формы возврата, которое необходимо было срочно исправить. Вредоносный файл маскировался под копию формы возврата и детектировался как Trojan-Downloader.MSOffice.SLoad.gen. Если пользователь давал разрешение на запуск макроса, скачивался и запускался другой вредоносный исполняемый файл.

Вложение еще одной рассылки детектировалось как Trojan.Win32.Agentb.jofi. Это многофункциональный бэкдор, предоставляющий удаленный доступ к зараженной машине. Позволяет следить за нажатиями клавиш, крадет пароли из браузеров и от учетной записи Windows, записывает видео с веб-камеры компьютера, выполняет команды, получаемые от C&C.

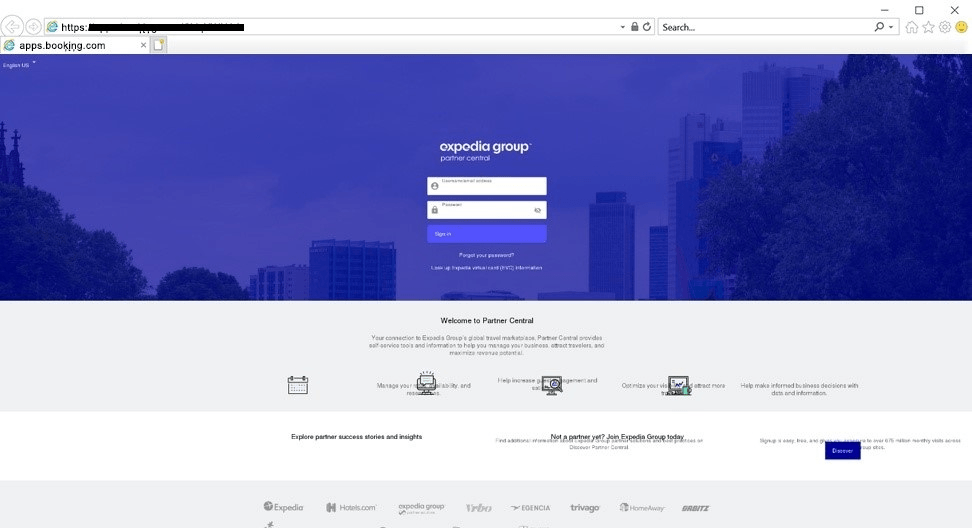

Туристический фишинг

В преддверии летнего отдыха мы зафиксировали рост количества фишинговых рассылок, нацеленных на путешественников. В ход шло все: письма с предложением жилья по крайне выгодным ценам, использующие бренд Airbnb, фишинговые ресурсы, имитирующие Booking.com, поддельные туристические сайты и т. д.

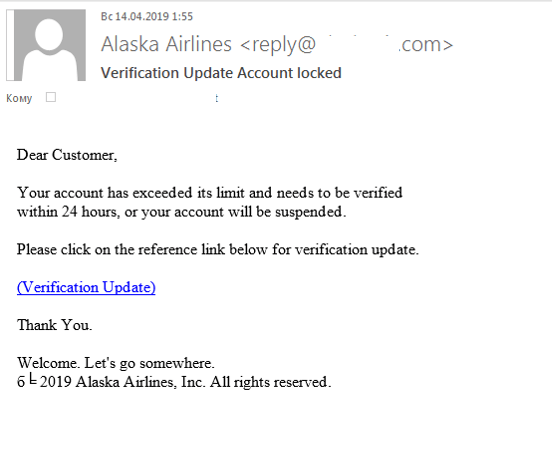

Не обошли злоумышленники вниманием и авиакомпании – как крупных международных перевозчиков, так и небольшие локальные фирмы. Например, вот одна из обнаруженных рассылок, сообщающая клиентам о мнимых проблемах с аккаунтом. Получателя пугали неким «превышением лимита» и требовали подтверждения данных аккаунта в течение 24 часов.

Тех, кто клюнул на наживку и кликнул по предложенной ссылке, перенаправляли на сайт-подделку, где предлагали заполнить поля в форме авторизации. Данные из нее, само собой, уходили злоумышленникам.

Письма еще одной рассылки выглядели как официальные уведомления о подтверждении бронирования авиабилета. Мошенники использовали одну и ту же фишинговую ссылку для номера заказа и просмотра подробностей запроса. Однако вместо обещанных данных пользователь попадал на специальную страницу, созданную для кражи персональной информации.

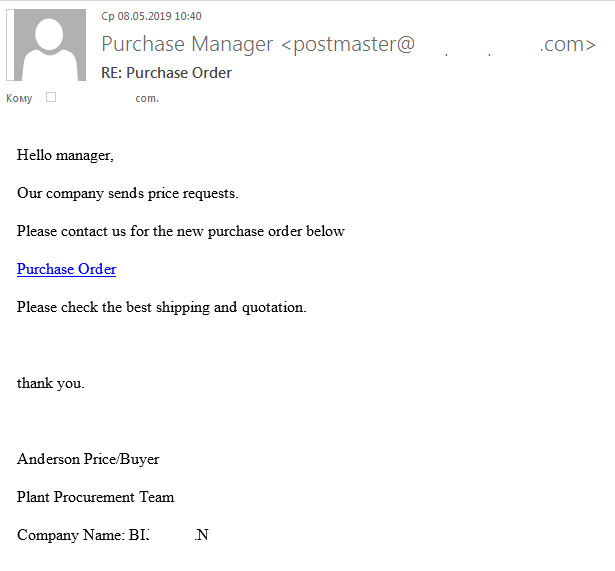

Фишинговые сообщения от имени почтовых сервисов

Подавляющее большинство мошеннических писем, нацеленных на кражу логинов и паролей от сервисов электронной почты, имитируют сообщения от самих почтовых сервисов. Мошенники стараются сделать такие письма максимально убедительными: адрес отправителя похож на настоящий, в письме используются правильные логотипы, присутствуют ссылки на официальные ресурсы и подписи.

Убедительным мошенники стараются сделать и текст писем. Обычно в начале сообщается о какой-то проблеме, связанной с аккаунтом жертвы. Далее следует указание, что необходимо сделать, перейдя по ссылке или открыв вложение. Также, чтобы запугать получателя, упоминается, что может произойти с аккаунтом (удаление, приостановление) в случае невыполнения указанных в тексте действий, и указываются конкретные временные сроки.

Встречаются и нетипичные примеры: письмо может быть замаскировано под деловую переписку (обычно во вложении таких писем рассылаются вредоносные вложения), а в его тексте может не быть упоминаний почтовых аккаунтов. При переходе по ссылке из такого письма пользователь попадет на страницу, где его попросят ввести данные от своего почтового аккаунта для просмотра документа (разумеется, несуществующего).

Статистика: спам

Доля спама в почтовом трафике

Доля спама в мировом почтовом трафике, Q1 2019 — Q2 2019

Во втором квартале 2019 года наибольшая доля спама была зафиксирована в мае — 58,71%. Средний процент спама в мировом почтовом трафике составил 57,64%, что на 1,67 п. п. больше, чем в предыдущем квартале.

Доля спама в почтовом трафике Рунета, Q1 2019 — Q2 2019

Максимум спама в трафике российского сегмента глобальной сети был также достигнут в мае — 57,56%. Среднее же значение за квартал составило 55,20%, что на 0,28 п. п. меньше показателя прошлого отчетного периода.

Страны — источники спама

Страны — источники спама, Q2 2019

Верхние строчки в списке стран — источников спама остались прежними: на первом месте — Китай (23,72%), вторую строчку заняли США (13,89%), третья осталось за Россией (4,83%), на четвертом месте расположилась Бразилия (4,62%), и только пятая строка отличается от прошлого квартала: в этот раз на ней, потеснив Германию, оказалась Франция (3,11%).

Размеры спамовых писем

Размеры спам-писем, Q1 и Q2 2019

По итогам второго квартала доля очень маленьких писем (меньше 2 Кбайт) в спаме по сравнению с первым кварталом 2019 года увеличилась на 13,33 п. п и составила 87,31%. А вот доля писем размером от 5 до 10 Кбайт уменьшилась на 4,52 п. п. — до 2,27%. Писем размером от 10 до 20 Кбайт в этот раз тоже было меньше, чем остальных: их доля составила 1,98%, что на 3,13 п. п. меньше, чем в прошлом квартале. Доля писем размером 20–50 Кбайт составила 2,10% против 3% в прошлом отчетном периоде.

Вредоносные вложения, семейства вредоносных программ

Количество срабатываний почтового антивируса, Q1 2019 — Q2 2019

Всего за второй квартал 2019 года наши защитные решения обнаружили 43 907 840 вредоносных почтовых вложений. Самым «горячим» месяцем квартала стал май — почти 16 млн срабатываний почтового антивируса, а самым спокойным — апрель (на два миллиона меньше).

TOP 10 вредоносных вложений в почтовом трафике, Q2 2019

Во втором квартале на первом месте по распространенности в почтовом трафике оказался зловред Exploit.MSOffice.CVE-2017-11882.gen (7,53%). На втором месте расположился червь Worm.Win32.WBVB.vam (4,24%), на третьем — Trojan.MSOffice.SAgent.gen (2,32%).

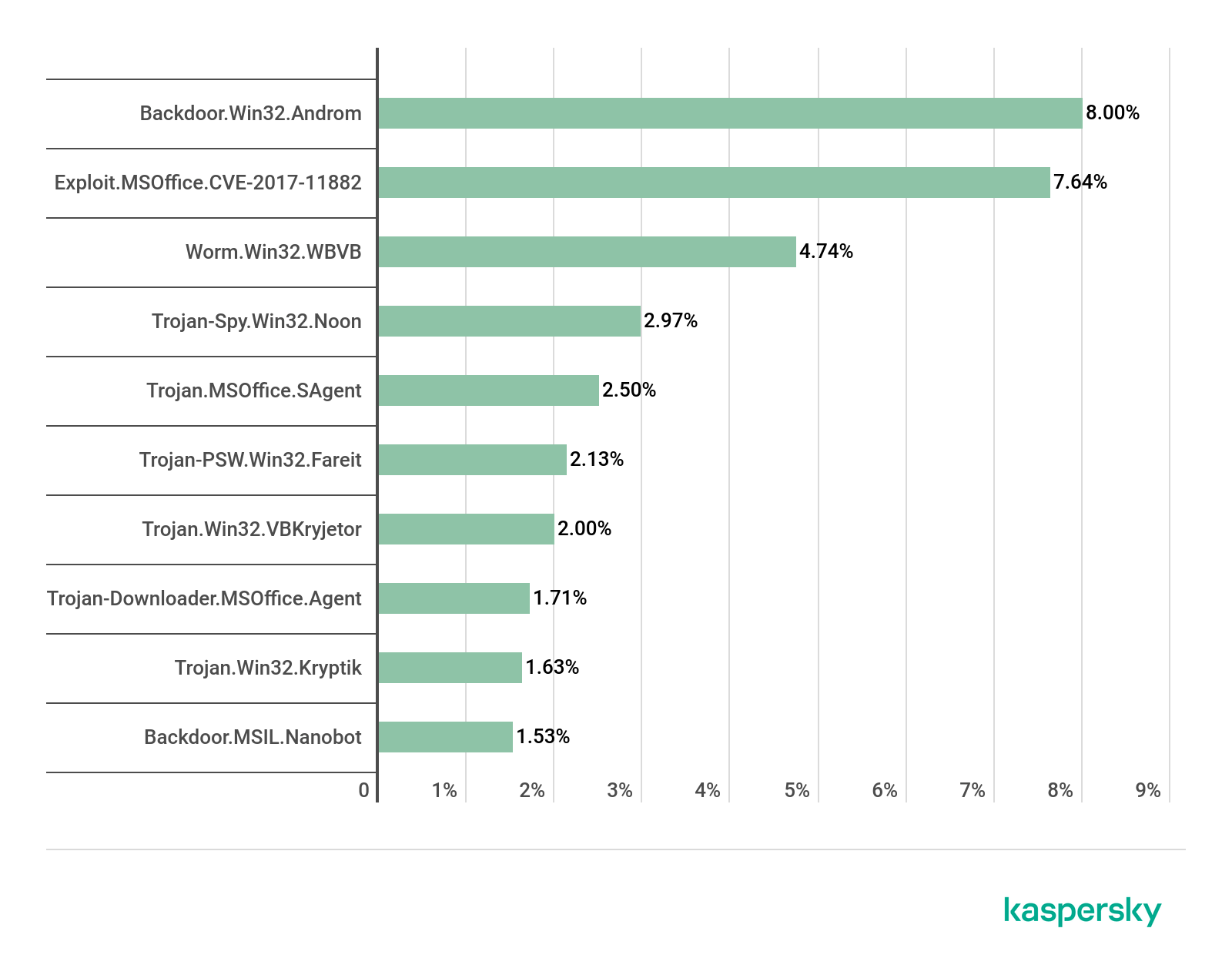

TOP 10 вредоносных семейств в почтовом трафике, Q2 2019

Если же мы рассмотрим семейства зловредов, то увидим немного другую картину. На первом месте семейство ботов Andromeda (8,00%), чьи представители в TOP 10 зловредов заняли лишь 4-е и 6-е места. Далее с небольшим отставанием идут эксплойты для офисного пакета от Microsoft — семейство Exploit.MSOffice.CVE-2017-11882 (7,64%). На третьем месте — семейство написанных на Visual Basic червей Worm.Win32.WBVB (4,74%).

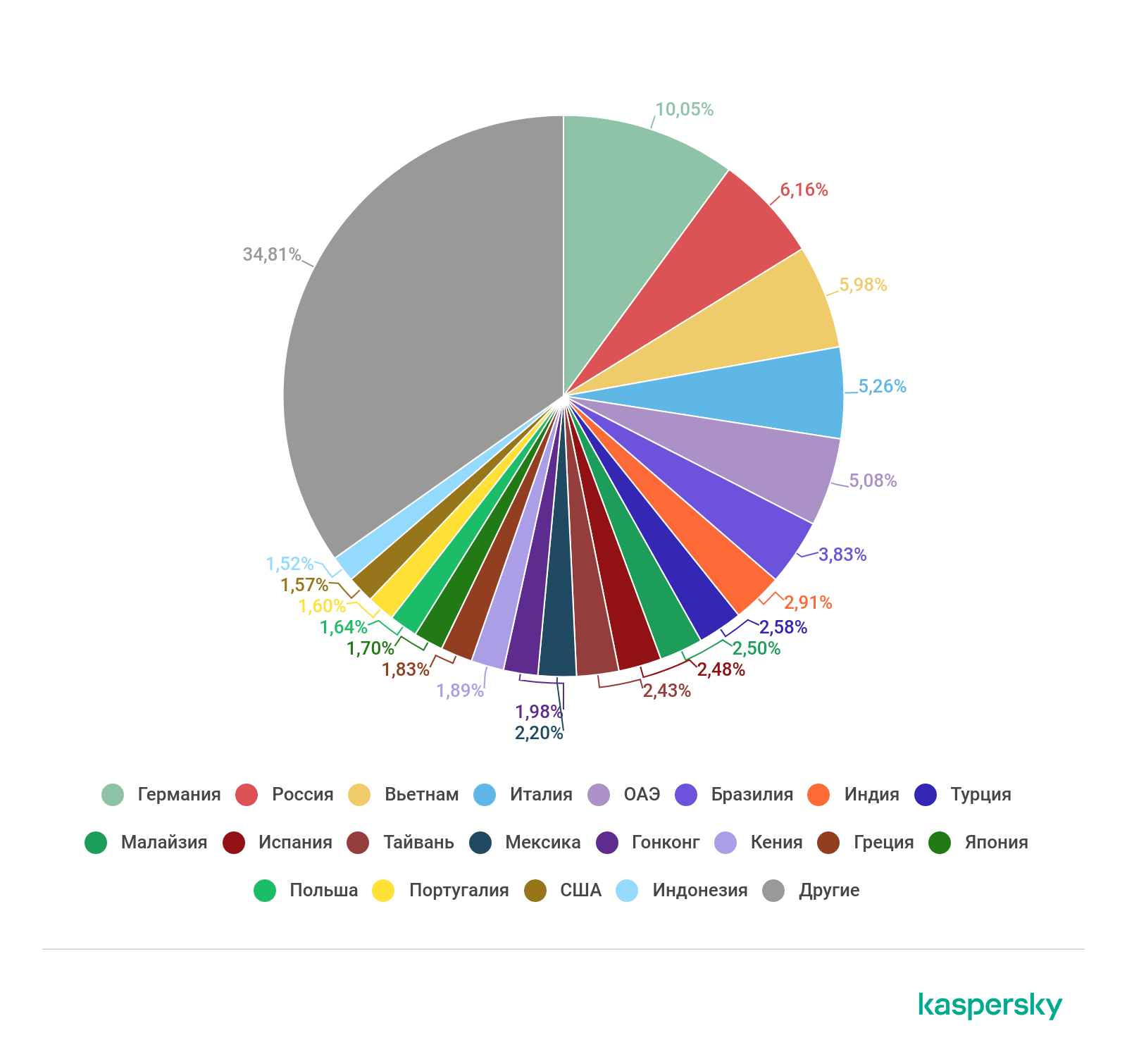

Страны — мишени вредоносных рассылок

Страны — мишени вредоносных рассылок, Q2 2019

Германия продолжает занимать первое место по количеству срабатываний почтового антивируса: в этом квартале показатель этой страны составил 10,05%. На втором месте оказалась Россия (6,16%), вытеснившая Вьетнам (5,98%) на третье место.

Статистика: фишинг

Во втором квартале 2019 года с помощью системы «Антифишинг» предотвращено 129 933 555 попыток перехода пользователей на мошеннические страницы. Доля уникальных атакованных пользователей составила 12,34% от общего количества пользователей продуктов «Лаборатории Касперского» в мире.

География атак

Страной с наибольшей долей атакованных фишерами пользователей во втором квартале 2019 года стала Греция (26,20%), занимавшая кварталом ранее шестое место и прибавившая с тех пор 10,34 п. п.

За Грецией следует Венесуэла (25,67%) поднявшаяся на второе место с пятого и прибавившая 8,95 п. п. На третьем расположилась Бразилия (20,86%), опустившаяся с первого места, но потерявшая при этом менее 1 п. п. Первую тройку покинула и Австралия (17,73%), а замыкает пятерку Португалия (17,47%).

| Страна | %* |

| Греция | 26,20% |

| Венесуэла | 25,67% |

| Бразилия | 20,86% |

| Австралия | 17,73% |

| Португалия | 17,47% |

| Испания | 15,85% |

| Алжир | 15,51% |

| Чили | 15,47% |

| Франция | 14,81% |

* Доля пользователей, на компьютерах которых сработала система «Антифишинг», от всех пользователей продуктов «Лаборатории Касперского» в стране

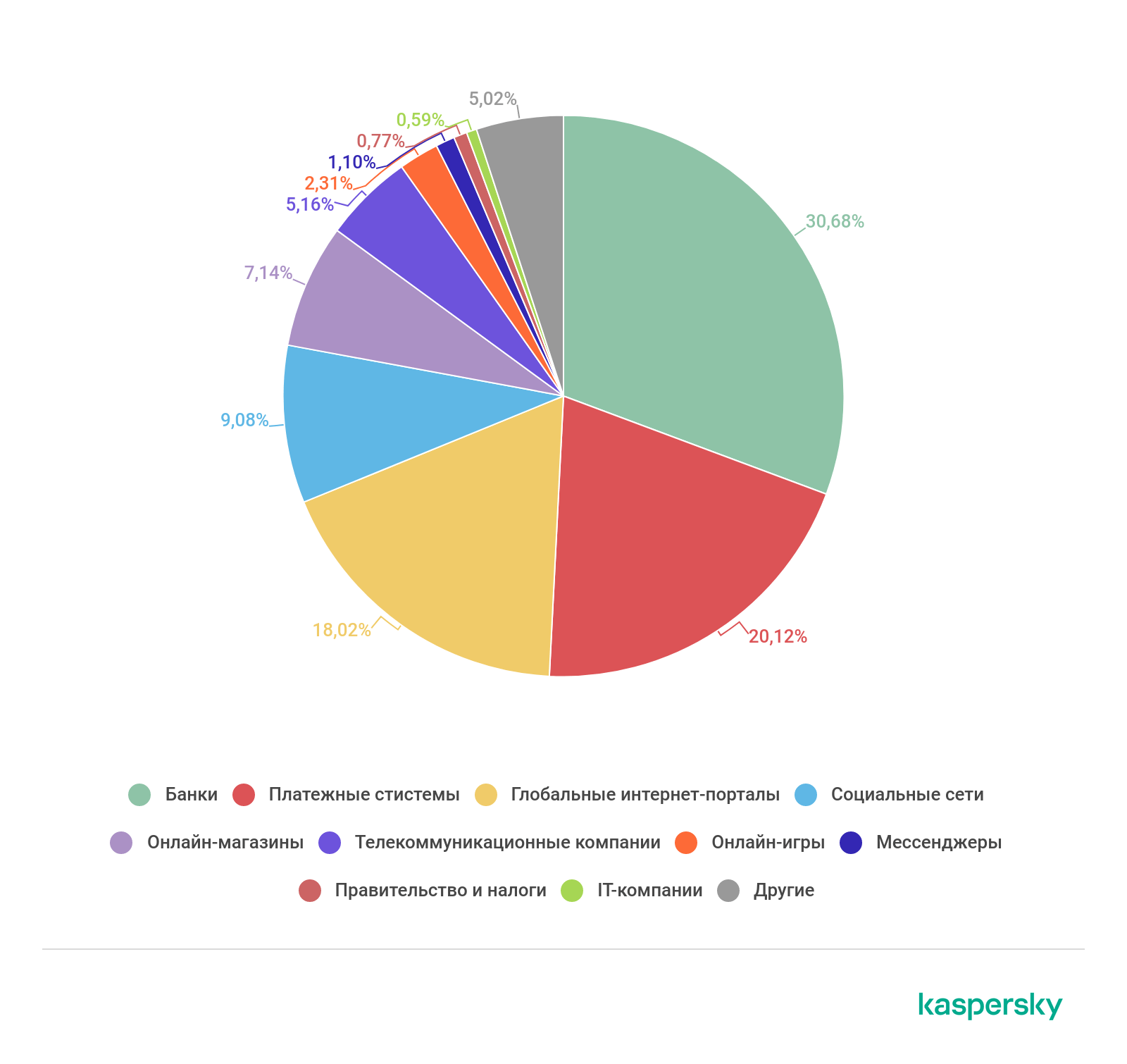

Организации — мишени атак

Рейтинг категорий атакованных фишерами организаций основывается на срабатываниях компонента системы «Антифишинг» на компьютерах пользователей. Этот компонент детектирует страницы с фишинговым контентом, на которые пользователь пытался пройти по ссылкам в письме или в интернете. При этом неважно, каким образом совершается данный переход: в результате нажатия на ссылку в фишинговом письме, в сообщении в социальной сети или в результате действия вредоносной программы. После срабатывания компонента пользователь видит в браузере предупреждающий баннер о возможной угрозе.

В этом квартале на первом месте по количеству атак остаются кредитные организации — доля атак на банки составила 30,68%, что почти на 5 п. п. больше, чем в прошлом квартале.

Распределение организаций, чьи пользователи были атакованных фишерами, по категориям, Q2 2019

На втором месте расположились «Платежные системы» (20,12%), а «Глобальные интернет-порталы» оказались в этот раз на третьем месте (18,02%)

Заключение

Во втором квартале 2019 года средняя доля спама в мировом почтовом трафике уменьшилась на 1,67 п. п. и составила 57,64%, а система «Антифишинг» предотвратила почти 130 миллионов переходов на фишинговые страницы, что на 18 миллионов больше, чем в прошлом отчетном периоде.

Первое место в списке стран — источников спама занял Китай с долей 23,72%. Первое место по количеству срабатываний почтового антивируса — Германия с показателем 10,05%. Всего за второй квартал 2019 года наши защитные решения обнаружили 43 907 840 вредоносных почтовых вложений. На первом месте в почтовом трафике оказался зловред Exploit.MSOffice.CVE-2017-11882.gen с долей 7,53%, а среди вредоносных семейств самым распространенным оказалось Backdoor.Win32.Androm с долей 8%.

Злоумышленники продолжают искать новые способы доставки спама и совершенствуют старые. Во втором квартале они использовали для рассылки спама популярные сервисы Google. Вместе с этим новые способы пробуют шантажисты: помимо угроз обычным пользователям они пробуют шантажировать компании, угрожая спам-рассылками от их имени.

В остальном, как и прежде, мошенники чутко реагируют на текущую повестку дня и быстро адаптируют свои схемы под громкие события.

Спам и фишинг во втором квартале 2019 года