Представленная статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных.

Цифры года

В 2020 году мобильные продукты и технологии «Лаборатории Касперского» обнаружили:

- 5683 694 вредоносных установочных пакета;

- 156710 новых мобильных банковских троянцев;

- 20708 новых мобильных троянцев-вымогателей.

Тенденции года

В своих кампаниях по заражению мобильных устройств киберпреступники всегда прибегают к механизмам социальной инженерии, самым распространенным из которых является выдача вредоносного приложения за другое, популярное и востребованное. Им нужно только правильно определить востребованное в данный момент приложение (или хотя бы тип приложений). Поэтому злоумышленники постоянно отслеживают ситуацию в мире, собирают наиболее интересные потенциальным жертвам темы, а затем используют их для заражения или вытягивания денег. Так случилось, что 2020 год подарил злоумышленникам много мощных инфоповодов, и главным из них стала пандемия COVID-19.

Тема пандемии в мобильных угрозах

Как правило, слово covid в различных комбинациях использовалось в названиях пакетов, внутри которых скрывались шпионские и банковские троянцы, рекламные приложения или троянцы-дропперы. В частности, нам встречались такие названия, как covid.apk, covidMapv8.1.7.apk, tousanticovid.apk, covidMappia_v1.0.3.apk и coviddetect.apk. Эти приложения размещались на вредоносных сайтах, ссылки на них распространялись в спаме и т. д.

За другим популярным словом — corona — чаще всего скрывался мобильный вымогатель Trojan-Ransom.AndroidOS.Agent.aq. Вот несколько примеров названий вредоносных файлов: ir.corona.viruss.apk, coronalocker.zip, com.coronavirus.inf.apk, coronaalert.apk, corona.apk, corona-virusapps.com.zip, com.coronavirus.map.1.1.apk, coronavirus.china.

Конечно, одними именами дело не ограничилось: тема пандемии использовалась и в интерфейсе приложений. Например, банковский троянец GINP выдывал себя за приложение для поиска зараженных COVID-19: под предлогом оплаты за услугу (0,75 евро) у жертвы выманивали данные банковской карты.

В случае другого банковского троянца — Cebruser — авторы вредоносного приложения поступили еще проще и назвали его Coronavirus. Вероятно, чтобы отдать дань уважения негативным новостям, поступающим со всех уголков планеты, а заодно и подзаработать. Целью злоумышленников, как и в предыдущем случае, были данные банковской карты и ее владельца.

С точки зрения техники ничего нового злоумышленники не придумали. В обоих случаях работает уже отточенный годами механизм так называемых веб-инжектов. Банковский троянец при наступлении некоторых событий открывает окно, в котором отображается веб-страница с запросом данных банковской карты. Дизайн этой страницы может быть любым: в одном случае мы видели запрос от крупного банка, в другом — сообщение о поиске зараженных COVID-19. Такая гибкость позволяет злоумышленникам эффективно манипулировать потенциальными жертвами, адаптируя атаки к ситуации как на конкретном устройстве, так и в мире в целом.

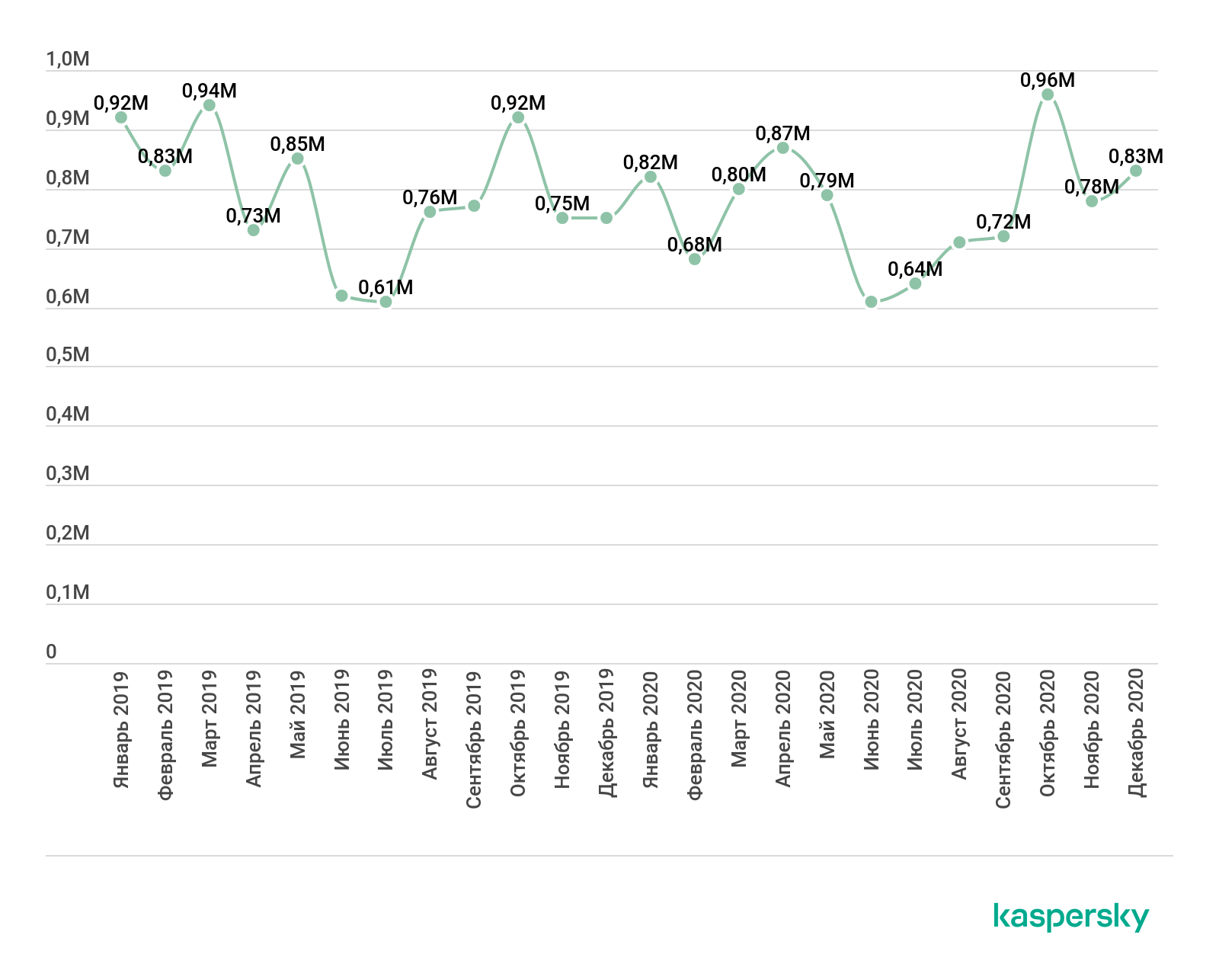

В заключение можно было бы сказать, что пандемия как общемировое явление оказала сильнейшее влияние на ландшафт угроз для мобильных платформ, но, по правде говоря, это не совсем так. Если посмотреть на динамику атак на мобильных пользователей в 2019 и 2020 годах, можно увидеть, что среднее месячное количество атак в прошлом году снизилось на 865 тысяч по сравнению с 2019 годом. Число кажется большим, однако это лишь около 1,07% от всех атак, поэтому говорить о существенном снижении нельзя.

Динамика числа атак на мобильных пользователей, 2019–2020 гг. (скачать)

Кроме того, наша телеметрия показала существенный рост мобильных финансовых угроз в 2020 году. Но об этом чуть позже.

Рекламные приложения

Минувший год оказался примечателен не только вредоносными, но и рекламными приложениями, весьма близкими друг другу с точки зрения возможностей. Обычно код, отвечающий за демонстрацию рекламы, был интегрирован в приложение-носитель, например в мобильную игру или фонарик. Главное, чтобы оно было достаточно популярным. После запуска такого приложения ситуация могла развиваться по одному из нескольких сценариев, в зависимости от жадности рекламщиков и возможностей рекламного модуля. В лучшем случае пользователь видел рекламный баннер в нижней части приложения-носителя, в худшем — рекламный модуль подписывался на действие USER_PRESENT (разблокировка устройства) и c помощью окна типа SYSTEM_ALERT_WINDOW показывал полноэкранные баннеры в произвольные моменты времени.

Окно с рекламой (слева) и определение приложения-носителя (справа)

В последнем случае проблема заключалась не только в размере баннера, но и в том, что сложно определить, какое приложение является его источником. Технических же препятствий к удалению этого приложения — а вместе с ним и рекламы — обычно не было. Появление в Google Play приложений с агрессивной рекламной интеграцией мы фиксировали и ранее, и 2020 год также оказался богат на такие случаи.

С точки зрения числа атак на мобильных пользователей ситуация с различными рекламными модулями и приложениями выглядела более или менее стабильной. Пожалуй, это один из немногих классов угроз, число атак которого практически не изменилось в 2020 году по сравнению с предыдущим.

Количество атак рекламного ПО на мобильных пользователей, 2019 и 2020 гг. (скачать)

Число атакованных рекламным ПО пользователей, 2018–2020 гг. (скачать)

Распределение атак по типам используемого ПО, 2020 г. (скачать)

Схема работы довольно проста. Бот заражает мобильное устройство и ожидает команды, как правило, стараясь не привлекать к себе внимание жертвы. Как только хозяева ботнета и их клиенты приходят к соглашению, бот получает команду на скачивание, установку и запуск полезной нагрузки — в данном случае, рекламного ПО. Если раздраженная непрошеной рекламой жертва обнаружит и удалит ее источник, бот просто повторит те же операции. Кроме того, известны случаи, когда троянец за счет эскалации прав доступа на устройстве размещал рекламное приложение в системной области, таким образом лишая пользователя возможности самостоятельно от него избавиться.

Еще одним примером партнерства является так называемая предустановка (preinstall). При изготовлении мобильного устройства в него записывается прошивка, содержащая рекламное приложение или его часть. В итоге устройство попадает на прилавок, а затем к потребителю уже зараженным. Причем речь идет не об атаке на цепочку поставок, а об осознанном поступке производителя, в результате чего он получает дополнительную прибыль. Добавлю, что защитные решения пока еще могут прочитать системные разделы ОС и понять, заражено устройство или нет. Однако даже в случае успешного обнаружения пользователь остается с найденной угрозой один на один, без возможности легко и быстро удалить такое приложение, — системные разделы Android защищены от изменений. Вероятно, в отсутствие новых рабочих эксплойтов к широко распространенным версиям Android этот вектор распространения устойчивых угроз будет все более популярным.

Атаки на личные данные

Практически любые личные данные, хранящиеся на наших смартфонах, можно монетизировать. В частности, рекламодатели могут показывать пользователям таргетированные предложения, а злоумышленники — получать доступ к аккаунтам в различных сервисах, например банковских. Поэтому неудивительно, что за данными ведется охота — иногда открытая, а иногда и противозаконная.

C тех пор, как в ОС Android стали доступны «Специальные возможности», дающие приложениям доступ к настройкам и другим программам, становится все больше зловредов, извлекающих конфиденциальные данные из мобильных устройств. В 2020 году одной из интересных находок стал троянец Ghimob. Зловред занимался кражей учетных данных от различных финансовых систем, в том числе от бразильских банковских приложений и криптовалютных кошельков. Службы «Специальных возможностей» троянец использовал не только для извлечения ценных данных из окон приложений, но и для взаимодействия с операционной системой. Стоило жертве зайти в меню удаления приложения, как Ghimob незамедлительно открывал домашний экран устройства. Так троянец защищал себя от удаления.

Другой интересной находкой стал троянец Cookiethief. Как следует из названия, зловред был ориентирован на кражу cookie-файлов — в них хранятся уникальные идентификаторы сессий работы с веб-сервисами, а значит, их можно использовать для авторизации. Например, можно войти в аккаунт жертвы в социальной сети Facebook и от ее имени разместить фишинговую ссылку или разослать спам. Как правило, cookie на мобильном устройстве хранятся в защищенном месте и недоступны для приложений, в том числе вредоносных. Поэтому перед началом работы Cookiethief с помощью эксплойта пытался получить root-права на устройстве.

Apple iOS

По данным из различных источников, доля устройств под управлением Android по отношению ко всем мобильным устройствам колеблется от 50% до 85% в зависимости от региона. Второе место, естественно, занимает Apple iOS. Как в 2020 году обстояли дела с угрозами для этой системы? Согласно данным биржи Zerodium, цена цепочки эксплойтов для полноценного заражения iOS довольно внушительна, хотя и уступает аналогичной цепочке для Android: 2 млн долларов США против 2,5 млн. Конечно, принцип ценообразования на этой бирже нам неизвестен, однако напрашивается вывод, что атаки на мобильные устройства Apple весьма актуальны. И если говорить про эффективное заражение, то оно возможно только в рамках атаки drive-by-download.

В 2020 году наши коллеги из TrendMicro зафиксировали использование эксплойтов Apple WebKit для удаленного выполнения кода (RCE) в связке с эксплойтами Local Privilege Escalation для доставки вредоносного ПО на iOS-устройство. Полезной нагрузкой был шпионский троянец LightSpy, задачей которого является извлечение личной информации с мобильного устройства, в том числе переписки из мессенджеров и данных из браузера, снятие скриншотов экрана и составление списка обнаруженных поблизости сетей Wi-Fi. Стоит добавить, что троянец является модульным, его компоненты обновляются, а среди обнаруженных модулей есть сканер сети, который собирает информацию об устройствах рядом, в том числе их MAC-адреса и названия производителя. Также коллеги отмечают, что для распространения LightSpy использовались новостные порталы, в том числе с тематикой COVID-19.

Статистика

Количество установочных пакетов

В 2020 году мы обнаружили 5 683 694 мобильных вредоносных установочных пакета, что на 2,1 млн больше, чем годом ранее.

Количество мобильных вредоносных установочных пакетов для Android, 2017–2020 гг. (скачать)

Количество атакованных мобильных пользователей

Количество атакованных мобильных пользователей, 2019 и 2020 гг. (скачать)

TOP 10 стран по доле пользователей, атакованных мобильными угрозами

| Страна* | %** |

| Иран | 67,78 |

| Алжир | 31,29 |

| Бангладеш | 26,18 |

| Марокко | 22,67 |

| Нигерия | 22,00 |

| Саудовская Аравия | 21,75 |

| Индия | 20,69 |

| Малайзия | 19,68 |

| Кения | 18,52 |

| Индонезия | 17,88 |

* Из рейтинга мы исключили страны, где количество активных пользователей мобильных защитных решений «Лаборатории Касперского» за отчетный период было менее 25 000.

** Доля уникальных атакованных пользователей в стране по отношению ко всем пользователям мобильных защитных решений «Лаборатории Касперского» в стране.

В 2020 году Иран (67,78%) занял первое место по числу атакованных пользователей, в основном благодаря активному распространению рекламных приложений семейства AdWare.AndroidOS.Notifyer. Другой распространенной угрозой в стране стал сторонний клиент для сети Telegram, который мы детектируем как RiskTool.AndroidOS.FakGram.d. Это не вредоносное ПО, однако сообщения в этом приложении могут уходить не только адресату, но и третьим лицам. Среди вредоносных программ чаще всего встречался троянец Trojan.AndroidOS.Hiddapp.bn, задачей которого являлась загрузка рекламных приложений на зараженное устройство.

На втором месте расположился Алжир (31,29%). В этой стране наиболее популярными оказались рекламные приложения семейств AdWare.AndroidOS.FakeAdBlocker и AdWare.AndroidOS.HiddenAd. Среди вредоносных приложений самыми распространенными были троянцы Trojan-Dropper.AndroidOS.Agent.ok и Trojan.AndroidOS.Agent.sr.

Замыкает первую тройку Бангладеш (26,18%), где наибольшее распространение также получили семейства рекламного ПО FakeAdBlocker и HiddenAd.

Типы мобильных угроз

Распределение новых мобильных угроз по типам, 2019 и 2020 гг. (скачать)

Adware

Подавляющее большинство обнаруженных в 2020 году рекламных приложений — почти 65% —относилось к семейству Ewind. Самым распространенным представителем этого семейства стал AdWare.AndroidOS.Ewind.kp — более 2,1 млн обнаруженных пакетов.

TOP 10 семейств рекламных приложений, обнаруженных в 2020 году

| Название семейства | %* |

| Ewind | 64,93 |

| FakeAdBlocker | 15,27 |

| HiddenAd | 10,09 |

| Inoco | 2,16 |

| Agent | 1,12 |

| Dnotua | 0,84 |

| MobiDash | 0,69 |

| SplashAd | 0,66 |

| Vuad | 0,64 |

| Dowgin | 0,47 |

* Доля пакетов определенного семейства рекламного ПО от общего количества пакетов этого типа угроз

Семейство Ewind — это представители агрессивного рекламного ПО. Они стараются следить за действиями пользователя и противодействовать собственному удалению. В частности, вышеупомянутая модификация Ewind.kp сразу же после запуска показывает пользователю сообщение об ошибке.

Скриншот работы AdWare.AndroidOS.Ewind.kp

Как только пользователь нажмет на кнопку OK, окно приложения закроется, а его иконка будет скрыта с рабочего стола устройства. После этого Ewind.kp будет отслеживать активность пользователя и в определенные моменты выводить на экран рекламные окна. Причем помимо баннеров в панели уведомления приложение будет открывать рекламируемые сайты, например онлайн-казино, в отдельным окне браузера.

Рекламный баннер (слева) и открытое Ewind.kp окно браузера с рекламируемым сайтом (справа)

Откуда взялись более двух миллионов пакетов Ewind.kp? Дело в том, что стоящие за созданием этих файлов киберпреступники используют контент легитимных приложений, например иконки и файлы ресурсов. Никаких полезных функций получившиеся пакеты в большинстве случаев не выполняют, однако количества созданных в результате использования чужого контента приложений с Ewind хватит на целый поддельный магазин. Причем названия у всех приложений разные, иконки разные, размеры установочного пакета тоже различаются — у неискушенного посетителя такой магазин может и не вызвать никаких подозрений.

Самое интересное, что модификация AdWare.AndroidOS.Ewind.kp известна с 2018 года, и за почти три года нам ни разу не пришлось корректировать механизмы ее детектирования. Вывод напрашивается сам собой: людей, которые генерируют такие объемы инсталляционных пакетов, совершенно не заботит существование антивирусной защиты.

RiskTool

Приложения класса RiskTool хотя и не показали существенный рост в 2020 году, однако остались в первой тройке актуальных угроз. Доля RiskTool уменьшилась относительно других, однако в абсолютных значениях угрозы этого класса стали даже более актуальны. Во многом это произошло благодаря семейству SMSReg: по сравнению с 2019 годом количество его представителей увеличилось в два раза и составило 424 776 приложений.

TOP 10 семейств приложений класса RiskTool, обнаруженных в 2020 году

| Название семейства | %* |

| SMSreg | 41,75 |

| Robtes | 16,13 |

| Agent | 9,67 |

| Dnotua | 7,72 |

| Resharer | 7,50 |

| Skymobi | 5,29 |

| Wapron | 3,42 |

| SmsPay | 2,78 |

| PornVideo | 1,41 |

| Paccy | 0,76 |

* Доля пакетов определенного семейства RiskTool от общего количества пакетов этого типа угроз

Другие угрозы

Почти в три раза увеличилось число обнаруженных вредоносных приложений типа Backdoor: если в 2019 году их было 28 889, то в 2020-м — уже 84 495. Однако стоит заметить, что обнаруженные угрозы по большей части относятся к очень старым семействам, чья актуальность вызывает сомнения. Откуда они берутся? Многие представители этих семейств попадают в свободный доступ и становятся объектами для опытов: например, их код обфусцируется для проверки качества детектирования антивирусного движка. Это довольно бесполезное занятие, так как обфускация помогает лишь против движка с весьма ограниченными возможностями. Но, что важнее, возникает вопрос по поводу легальности таких действий: если лабораторные опыты на вредоносном коде допустимы, то вот распространение таких опытных образцов выглядит сомнительно как минимум с точки зрения этики.

Число обнаруженных эксплойтов для Android увеличилось в семнадцать раз. Этот рост был обеспечен главным образом LPE-эксплойтами, актуальными для версий Android от четвертой до седьмой. Что касается эксплойтов для более новых версий системы, то они, как правило, специфичны для конкретного устройства.

В двенадцать раз увеличилось число угроз типа Trojan-Proxy. С помощью вредоносных программ этого типа злоумышленник организует защищенный туннель, который затем может использовать по своему усмотрению. Особую опасность для жертв представляет использование их мобильных устройств в качестве посредников для уголовно наказуемых деяний, например скачивания детской порнографии. Результатом может стать интерес правоохранительных органов, которые начнут задавать неприятные вопросы владельцу зараженного устройства. Для компаний наличие защищенного туннеля между зараженным корпоративным смартфоном и неизвестным злоумышленником означает несанкционированный доступ третьих лиц во внутреннюю инфраструктуру, что, мягко говоря, нежелательно.

TOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входит потенциально нежелательное ПО, такое как RiskTool и AdWare.

| Вердикт | %* | |

| 1 | DangerousObject.Multi.Generic | 36,95 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 9,54 |

| 3 | DangerousObject.AndroidOS.GenericML | 6,63 |

| 4 | Trojan-Downloader.AndroidOS.Necro.d | 4,08 |

| 5 | Trojan-Dropper.AndroidOS.Hqwar.cf | 4,02 |

| 6 | Trojan-SMS.AndroidOS.Agent.ado | 4,02 |

| 7 | Trojan.AndroidOS.Hiddad.fi | 2,64 |

| 8 | Trojan.AndroidOS.Agent.vz | 2,60 |

| 9 | Trojan-Downloader.AndroidOS.Helper.a | 2,51 |

| 10 | Trojan.AndroidOS.Handda.san | 1,96 |

| 11 | Trojan-Downloader.AndroidOS.Agent.ic | 1,80 |

| 12 | Trojan-Downloader.AndroidOS.Agent.hy | 1,67 |

| 13 | Trojan.AndroidOS.MobOk.v | 1,60 |

| 14 | Trojan.AndroidOS.LockScreen.ar | 1,49 |

| 15 | Trojan.AndroidOS.Piom.agcb | 1,49 |

| 16 | Trojan.AndroidOS.Hiddapp.ch | 1,46 |

| 17 | Exploit.AndroidOS.Lotoor.be | 1,39 |

| 18 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,34 |

| 19 | Trojan.AndroidOS.Necro.a | 1,29 |

| 20 | Trojan-Dropper.AndroidOS.Agent.rb | 1,26 |

* Доля пользователей, атакованных данным зловредом, от всех атакованных пользователей.

По итогам 2020 года верхушка нашего TOP 20 мобильных вредоносных программ не изменилась: первое и второе места занимают те же вердикты, что и в 2019 году, лишь их доли немного уменьшились. Лидирует DangerousObject.Multi.Generic (36,95%), который мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. Они применяются в тех случаях, когда в антивирусных базах еще нет ни сигнатур, ни эвристик для обнаружения зловредов. Так выявляется самое свежее вредоносное ПО.

На второй позиции находится вердикт Trojan.AndroidOS.Boogr.gsh (9,54%). Его получают файлы, которые признаются вредоносными нашей системой, основанной на машинном обучении. Еще один результат работы этой системы — объекты с вердиктом DangerousObject.AndroidOS.GenericML (6,63%), занявшие третье место в рейтинге. Такой вердикт получают файлы, структура которых сильно похожа на структуру ранее известных.

Четвертое место досталось Trojan-Downloader.AndroidOS.Necro.d (4,08%); в отличие от других зловредов этого семейства, представляющих собой инсталляционные пакеты, модификация Necro.d — это нативный исполняемый файл ELF. Как правило, мы детектировали этого троянца в системной области, находящейся в режиме «только чтение». Попасть туда зловред мог двумя путями: вместе с другим троянцем при помощи эскалации прав или же вместе с прошивкой. Судя по всему, в случае с Necro.d речь идет про первый вариант, так как среди всего прочего троянец умеет подгружать пакет KINGROOT, использующийся как раз для эскалации прав. Задачей Necro.d является скачивание, установка и запуск других приложений по команде злоумышленников. Кроме того, Necro.d предоставляет удаленный доступ к командной оболочке (shell) зараженного устройства.

Пятая и восемнадцатая позиции по итогам года остались за дроппером Hqwar. Похоже, что зловредный «феникс» восстает из пепла: если в 2019 году мы детектировали этот троянец примерно у 28 тысяч уникальных пользователей в месяц, то в 2020 году уже у 39 тысяч. Вкратце об Hqwar:

- Это зловред-«матрешка» с внешней оболочкой-дроппером, рядом с которым лежит обфусцированный исполняемый DEX-файл полезной нагрузки.

- Основная задача зловреда — обойти детектирование антивирусным движком (если на устройстве установлено защитное решение).

- Полезной нагрузкой для зловреда обычно являются банковские троянцы.

Динамика числа атакованных дропперами Hqwar пользователей, 2019–2020 гг. (скачать)

TOP 10 стран по числу атакованных Hqwar пользователей

| Страна | Чисто атакованных пользователей | |

| 1 | Россия | 305 861 |

| 2 | Турция | 22 138 |

| 3 | Испания | 15 160 |

| 4 | Италия | 8314 |

| 5 | Германия | 3659 |

| 6 | Польша | 3072 |

| 7 | Египет | 2938 |

| 8 | Австралия | 2465 |

| 9 | Великобритания | 1446 |

| 10 | США | 1351 |

Шестое место в TOP 20 мобильных вредоносных программ занял Trojan-SMS.AndroidOS.Agent.ado (4,02%). Это типичный представитель старой школы SMS-мошенничества 2011–2012 годов. Удивительно, что он до сих пор актуален. Троянец ориентирован на русскоговорящую аудиторию, поскольку в России развита система покупки контента через отправку SMS на платные номера. При этом спроектирован зловред на современный лад: для защиты от обратной разработки и детектирования используется обфускатор, команды троянцу приходят извне. Распространяется Agent.ado под видом установщика приложений.

Седьмая позиция досталась Trojan.AndroidOS.Hiddad.fi (2,64%) — троянцу, который отвечает за установку в зараженную систему рекламных приложений, но может и сам демонстрировать рекламу.

Восьмое место занял Trojan.AndroidOS.Agent.vz (2,60%) — вредоносный модуль, который загружается другими троянцами, в том числе представителями семейства Necro. Является одним из промежуточных звеньев цепи заражения и отвечает за загрузку других модулей, в частности рекламных приложений семейства Ewind, о которых мы писали выше.

На девятом месте расположился Trojan-Downloader.AndroidOS.Helper.a (2,51%) — пример того, как непросто порой бывает удалить мобильных зловредов из системы. Helper работает не один, а в составе целой цепочки, куда включены троянцы, которые повышают права доступа на устройстве и записывают либо себя, либо Helper в системную область. Более того, троянцы модифицируют механизм отката устройства к заводской прошивке, и в результате у пользователя остается мало шансов на самостоятельное избавление от зловредов. Подход не новый, однако в 2020 году мы видели в интернете немало постов о том, как же сложно избавиться от Helper, чего раньше не наблюдалось.

Замыкает первую десятку Trojan.AndroidOS.Handda.san (1,96%). За этим вердиктом скрывается целая группа зловредов, в которую попадают разнообразные троянцы, объединенные общими возможностями, среди которых: сокрытие своей иконки, получение прав Device Admin на устройстве и использование упаковщиков для противодействия детектированию.

Одиннадцатое и двенадцатое места занимают троянцы семейства Trojan-Downloader.AndroidOS.Agent, их единственной задачей является скачивание полезной нагрузки по команде злоумышленников. В обоих случаях полезная нагрузка зашифрована, и по трафику нельзя понять, что именно загружается на устройство.

На тринадцатой позиции расположился Trojan.AndroidOS.MobOk.v (1,60%). Троянцы семейства MobOk могут автоматически подписывать жертву на платные услуги. В 2020 году мобильных пользователей из России они пытались атаковать чаще, чем жителей других стран.

Примитивный троянец Trojan.AndroidOS.LockScreen.ar (1,49%) занял четырнадцатое место. Впервые зловред был замечен в 2017 году. Его единственной задачей является блокировка экрана устройства.

На шестнадцатом месте Trojan.AndroidOS.Hiddapp.ch (1,46%). Мы детектируем под этим вердиктом любое приложение, которое сразу же после запуска скрывает свою иконку из списка приложений. Дальнейшие действия таких приложений могут различаться, но, как правило, это скачивание или «выгрузка» (dropping) других приложений, а также показ рекламы.

Представитель локальных эксплойтов для повышения привилегий до суперпользователя Exploit.AndroidOS.Lotoor.be (1,39%) расположился на семнадцатом месте. В его популярности нет ничего удивительного, так как такие зловреды могут подтягивать троянцы семейств Necro, Helper и других, вошедших в TOP 20.

Занявший девятнадцатое место зловред Trojan.AndroidOS.Necro.a (1,29%) представляет собой цепочку троянцев. Он опасен тем, что глубоко пускает свои корни, иногда его и связанных с ним троянцев нельзя удалить штатными средствами.

Завершает TOP 20 дроппер Trojan-Dropper.AndroidOS.Agent.rb (1,26%). Его услугами пользуются различные группы, а среди упакованных объектов встречается как вредоносное, так и вполне легитимное ПО. Стоит отметить, что существует две вариации этого зловреда: в первом случае код для расшифровки полезной нагрузки располагается в нативной библиотеке, подгружаемой из основного DEX-файла, а во втором код дроппера сосредоточен полностью в теле основного DEX-файла.

Мобильные банковские троянцы

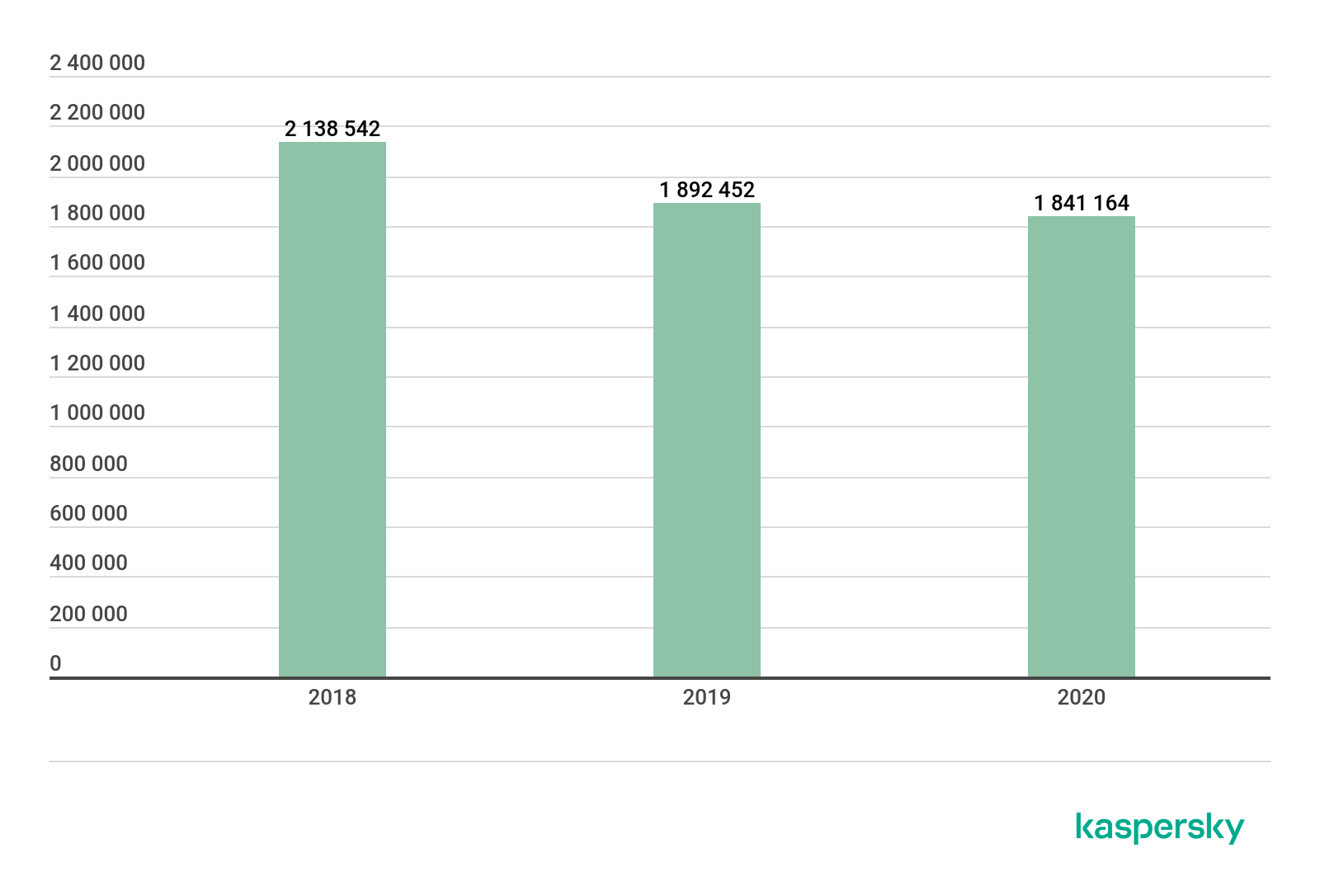

В 2020 году мы обнаружили 156 710 установочных пакетов мобильных банковских троянцев, что в два раза больше по сравнению с предыдущим годом и сравнимо с результатом 2018-го.

Количество установочных пакетов мобильных банковских троянцев, обнаруженных «Лабораторией Касперского», 2017–2020 гг. (скачать)

TOP 10 обнаруженных банковских троянцев в 2020 году

| Название семейства | %* |

| Agent | 72,79 |

| Wroba | 5,44 |

| Rotexy | 5,18 |

| Anubis | 2,88 |

| Faketoken | 2,48 |

| Zitmo | 2,16 |

| Knobot | 1,53 |

| Gustuff | 1,48 |

| Cebruser | 1,43 |

| Asacub | 1,07 |

* Доля пакетов определенного семейства мобильных банкеров от общего количества пакетов всех семейств мобильных банковских троянцев.

Среди всех модификаций Agent (72,79%) самой многочисленной оказалась eq. Эвристика получилась универсальной, с ее помощью мы детектировали зловредов семейств Asacub, Wroba и других.

На втором месте — собственно корейский зловред Wroba, который киберпреступники распространяли с помощью смишинга, в частности, рассылали SMS-спам от имени логистической компании. Как и многие подобные ему, зловред показывает жертве одно из заготовленных фишинговых окон, выбор которого зависит от того, какое финансовое приложение зловред обнаружит запущенным на главном экране устройства.

Все остальные участники рейтинга уже давно и хорошо известны исследователям. Разве что Knobot (1,53%) — относительно новый игрок на рынке угроз, нацеленных на финансовые данные. Наряду с фишинговыми окнами и функцией перехвата сообщений двухфакторной авторизации троянец этого семейства содержит несколько инструментов, нехарактерных для финансовых угроз. Например, механизм перехвата PIN-кода устройства через использование «Специальных возможностей». Можно предположить, что PIN-код нужен злоумышленникам на случай ручного управления устройством в реальном времени.

Количество атак мобильных банковских троянцев, 2019–2020 гг. (скачать)

TOP 10 семейств мобильных банкеров

| Семейство | %* |

| Asacub | 25,63 |

| Agent | 17,97 |

| Rotexy | 17,92 |

| Svpeng | 12,81 |

| Anubis | 12,36 |

| Faketoken | 10,97 |

| Hqwar | 5,59 |

| Cebruser | 2,52 |

| Gugi | 1,45 |

| Knobot | 1,08 |

* Доля пользователей, атакованных определенным семейством мобильных банкеров, от всех атакованных мобильными банковскими троянцами пользователей.

TOP 10 стран по доле пользователей, атакованных мобильными банкерами

| Страна* | %** | |

| 1 | Япония | 2,83 |

| 2 | Тайвань (провинция Китая) | 0,87 |

| 3 | Испания | 0,77 |

| 4 | Италия | 0,71 |

| 5 | Турция | 0,60 |

| 6 | Южная Корея | 0,34 |

| 7 | Россия | 0,25 |

| 8 | Таджикистан | 0,21 |

| 9 | Польша | 0,17 |

| 10 | Австралия | 0,15 |

* Из рейтинга мы исключили страны, где количество активных пользователей мобильных решений «Лаборатории Касперского» за отчетный период было менее 25 000.

** Доля уникальных пользователей, атакованных мобильными банкерами в стране, по отношению ко всем пользователям мобильных решений «Лаборатории Касперского» в стране.

По сравнению с 2019 годом распределение стран по количеству пользователей, атакованных мобильными банкерами, значительно изменилось. Лидирующая последние три года Россия (0,25%) спустилась на седьмую строчку рейтинга. На первое место вышла Япония (2,83%), где бушевал вышеупомянутый зловред Wroba. Аналогичная ситуация на Тайване (0,87%) — второе место в нашем TOP 10. Замыкает первую тройку Испания (0,77%), где наиболее популярными банкерами были Cebruser и Ginp.

На четвертой позиции Италия (0,71%). Самыми распространенными угрозами в этой стране стали Cebruser и Knobot. В Турции (0,60%) — пятое место — пользователи защитных решений «Лаборатории Касперского» чаще всего сталкивались с семействами Cebruser и Anubis.

В России (0,25%) самым распространенным банковским троянцем стал Trojan-Banker.AndroidOS.Rotexy.e, за ним следуют Svpeng.q и Asacub.snt.

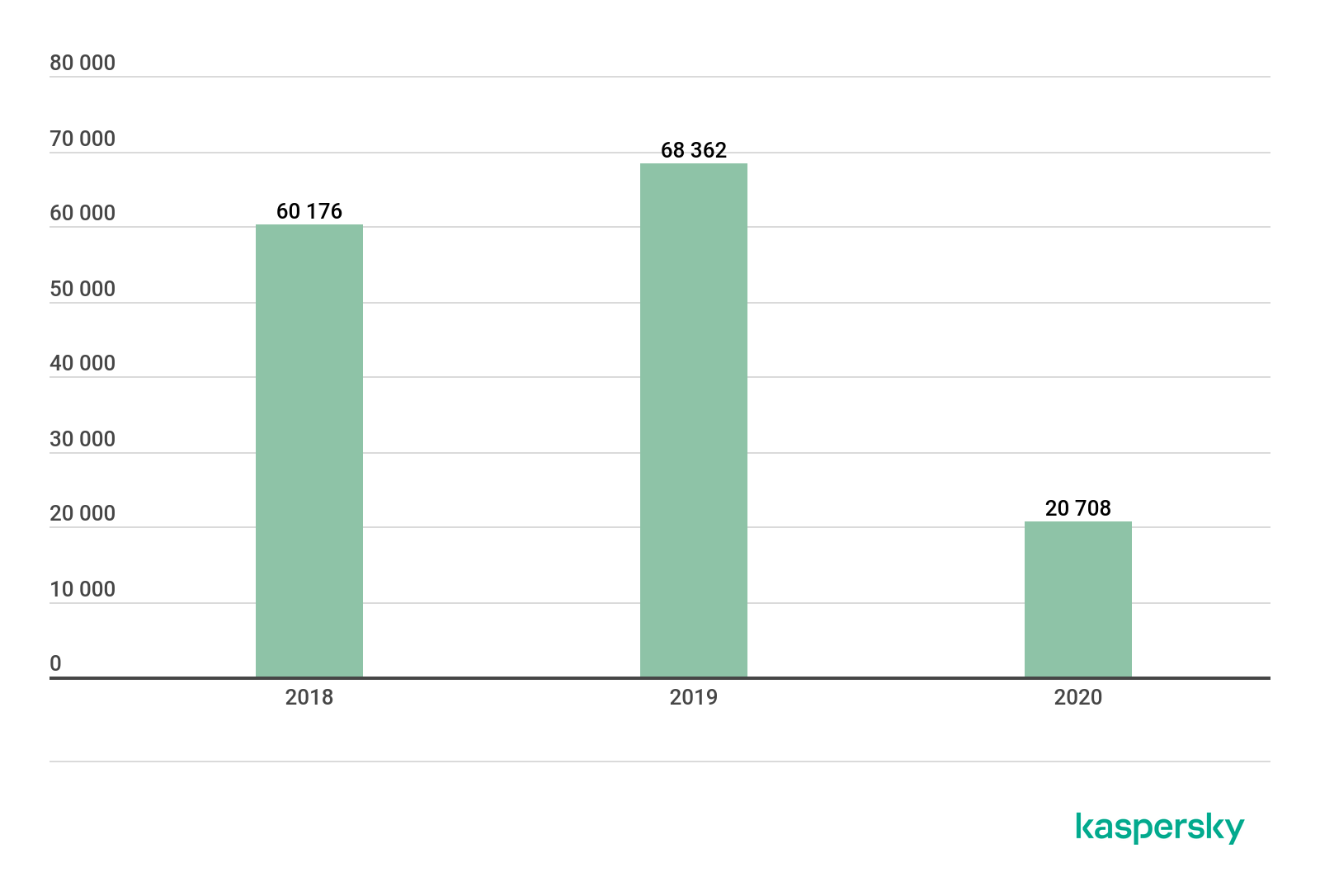

Мобильные троянцы-вымогатели

В 2020 году мы обнаружили 20 708 установочных пакетов троянцев-вымогателей, это почти в 3,5 раза меньше, чем в предыдущем году.

Количество установочных пакетов троянцев-вымогателей, 2018–2020 гг. (скачать)

Однако и в сфере мобильных вымогателей нас ждал неприятный сюрприз.

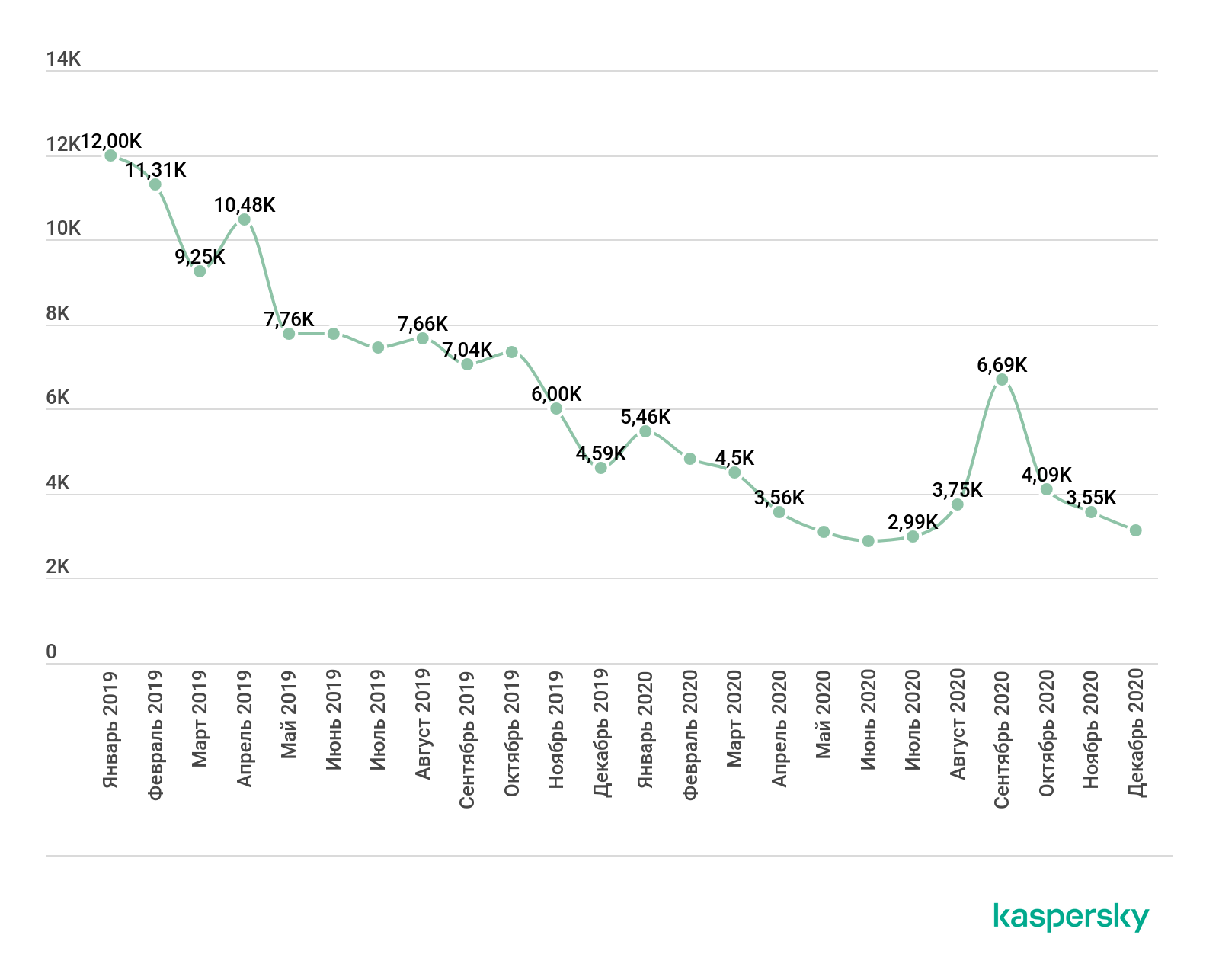

Количество пользователей, атакованных мобильными троянцами-вымогателями, 2019–2020 гг. (скачать)

Мы заинтересовались этой аномалией и выяснили, что в сентябре наиболее распространенным вымогателем был Trojan-Ransom.Win32.Encoder.jya. Как видно из вердикта, этот зловред не предназначен для платформы Android — это шифровальщик, который атакует файлы на рабочих Windows-станциях. Как он оказался на мобильных устройствах? Все просто: в сентябре Encoder.jya активно рассылался через Telegram, а у этого мессенджера есть как мобильная, так и десктопная версия. Мишенью атакующих, само собой, были пользователи последней, а на мобильных устройствах зловред оказывался, можно сказать, случайно — в результате скачивания файла мобильным клиентом Telegram. И уже в памяти телефона зловред успешно детектировался защитными решениями «Лаборатории Касперского». Чаще всего файл с Encoder.jya назывался 2_5368451284523288935.rar или AIDS NT.rar.

TOP 10 стран по доле пользователей, атакованных троянцами-вымогателями

| Страна* | %** |

| США | 2,25 |

| Казахстан | 0,77 |

| Иран | 0,35 |

| Китай | 0,21 |

| Италия | 0,14 |

| Канада | 0,11 |

| Мексика | 0,09 |

| Саудовская Аравия | 0,08 |

| Австралия | 0,08 |

| Великобритания | 0,07 |

* Из рейтинга мы исключили страны, где количество активных пользователей мобильных решений «Лаборатории Касперского» за отчетный период было менее 25 000.

** Доля уникальных пользователей, атакованных мобильными вымогателями в стране, по отношению ко всем пользователям мобильных решений «Лаборатории Касперского» в стране.

Как и в прошлом году, первое место по доле атакованных вымогателями пользователей заняли США (2,25%). Наиболее распространенным в стране семейством мобильных вымогателей стало Svpeng. Казахастан (0,77%) сохранил второе место, в этой стране наиболее распространенным вымогателем стал Rkor. Третья позиция TOP 10 тоже не изменилась — это Иран (0,35%), где среди мобильных вымогателей лидировал Trojan-Ransom.AndroidOS.Small.n.

Заключение

Пандемия 2020 года повлияла на все аспекты нашей жизни, не стал исключением и ландшафт мобильных угроз. В первой половине года мы видели снижение числа атак, что можно объяснить неразберихой первых месяцев пандемии — злоумышленникам стало не до новых операций. Однако во второй половине они вернулись к «работе», и мы увидели рост атак с участием мобильных банкеров, таких как Asacub и Wroba. Кроме того, мы наблюдали возросший интерес к банковским данным как со стороны криминальных групп, специализирующихся на массовых заражениях, так и со стороны тех, кто предпочитает работать по определенным целям. И здесь тоже не обошлось без влияния пандемии: невозможность посетить отделение банка вынудила клиентов перейти на мобильный и онлайн-банкинг, а банки — задуматься об интенсивном развитии этих сервисов.

Другим статистически интересным событием стало увеличение количества рекламных программ, причем значительный вклад в это внесли приложения семейства Ewind: мы обнаружили более двух миллионов пакетов одной только модификации Ewind.kp. Однако эти объемы практически не повлияли на статистику атак. В сочетании с нежеланием разработчиков Ewind.kp вносить изменения в основной код приложения это может говорить о том, что они сделали выбор в пользу количества, а не качества.

Мобильная вирусология 2020

Dmytro

Понравилась статья!