В последнее время мы периодически наблюдаем интеграцию сомнительных рекламных библиотек в популярные приложения, размещенные в Google Play. Используемые в таких SDK методы монетизации могут представлять угрозу для пользователя, однако за счет большего числа показов позволяют разработчикам получить больший доход по сравнению с использованием «белых» рекламных модулей. Хочу привести несколько примеров использования сомнительных рекламных модулей в популярных приложениях, которые мы обнаружили в начале года.

Одно из исследованных нами приложений принадлежит популярному сервису вопросов и ответов; в код одной из предыдущих версий этого приложения был интегрирован модуль com.haskfm.h5mob. Его задачей являлась демонстрация навязчивой и нарушающей правила Google Play рекламы в момент разблокировки смартфона.

Код, обеспечивающий показ рекламы после разблокировки экрана

Иначе говоря, модуль может показать рекламу вне зависимости от того, запущено приложение или нет. Рекламный блок просто появится на главном экране «сам по себе» и будет мешать пользоваться устройством. Мы передали найденную информацию разработчикам приложения, и они оперативно удалили рекламный модуль. Тем не менее, нас заинтересовала техническая сторона работы com.haskfm.h5mob и мы продолжили исследование.

Для получения рекламных предложений модуль соединяется с управляющими серверами, адреса которых зашифрованы в коде приложения.

Расшифровка адресов C&C

В ответе от C&C содержатся параметры показа рекламы и адреса рекламных площадок, которые используются для ее получения.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

{"status":1, "msg":"Success", "data":{"rqect":0, "ldfr":1, "tifr":1, "appintset":43200000, "swpa":1, "ssjp":1, "tcap":86400000, "ctoftime":3600000, "jtslist":[{"domain":"app.appsflyer.com","format":"&android_id={android_id}&advertising_id={gaid}"}, {"domain":"app.adjust.com","format":"&android_id={android_id}&gps_adid={gaid}"}, {"domain":"app.adjust.io","format":"&android_id={android_id}&gps_adid={gaid}"}, …… |

Самые интересный параметр здесь — это appintset, содержащий задержку до первого показа рекламы после установки приложения. В нашем примере она составляет 43 200 000 миллисекунд, или 12 часов. Задержка существенно затрудняет пользователю устройства поиск виновника неожиданно появившихся на экране объявлений. Также такая техника часто применяется злоумышленниками для обмана механизмов автоматической защиты — например, используемых в магазинах приложений «песочниц«. После основных параметров идет обширный список адресов поставщиков рекламы с параметрами запросов для получения предложений.

Ранее мы обнаруживали аналогичный рекламный модуль в приложениях без полезной нагрузки. Например, код в приложении com.android.ggtoolkit_tw_xd, которое мы детектируем как not-a-virus:HEUR:AdWare.AndroidOS.Magic.a, содержит те же функции и управляется с того же C&C, что и com.haskfm.h5mob. Однако упомянутое adware-приложение вообще не имеет графического интерфейса, не отображается в меню приложений устройства и служит исключительно для показа навязчивой рекламы описанным выше способом. Выглядит это примерно так: adware_in-app_video.mp4

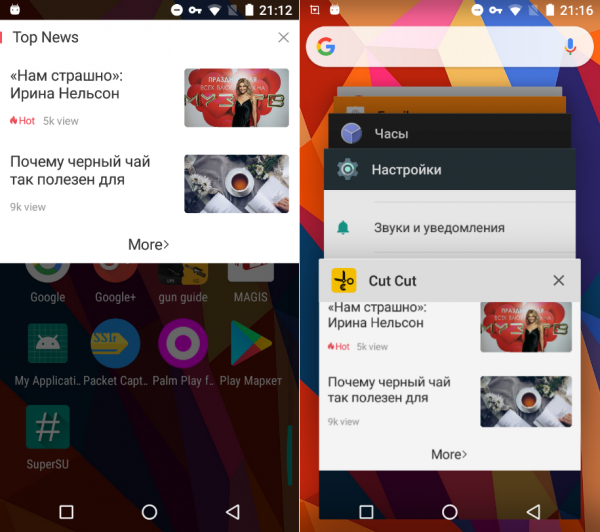

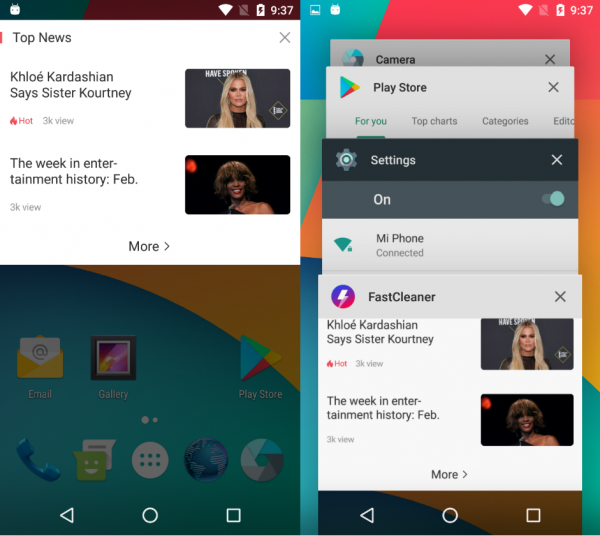

Как уже упоминалось выше, представители сервиса вопросов и ответов, к которым мы обратились, незамедлительно избавились от рекламного модуля в своем приложении. Но не все разработчики под Android столь сознательны. Вот, например, приложение Cut Cut — CutOut & Photo Background Editor, не стесняясь, угощает своих пользователей рекламой на пол-экрана сразу после разблокировки смартфона, независимо от того, запущено само приложение или нет.

То же самое делает и приложение Fast Cleaner — Speed Booster & Cleaner.

За демонстрацию рекламы в обоих приложениях отвечает библиотека com.vision.lib.

Показ рекламы

На момент написания этой статьи разработчики обоих приложений, к сожалению, не ответили на наши запросы.

Однако стоит заметить, что в случае с размещением сомнительных рекламных модулей речь не всегда идет о жадности. Зачастую разработчики приложений не разбираются в рекламных SDK и не имеют необходимых компетенций для проверки интегрируемой рекламной библиотеки, а потому могут не до конца понимать, что именно добавляют в свой код. Опасность для пользователей в этой ситуации заключается в том, что сомнительная библиотека может оказаться в приложении неожиданно, вместе с очередным непримечательным обновлением. И понять, какое именно приложение из дюжины получивших обновление накануне является источником раздражающей рекламы, будет крайне затруднительно.

IOCs

MD5

1eeda6306a2b12f78902a1bc0b7a7961 — com.android.ggtoolkit_tw_xd

134283b8efedc3d7244ba1b3a52e4a92 — com.xprodev.cutcam

3aba867b8b91c17531e58a9054657e10 — com.powerd.cleaner

С&C

Агрессивные рекламные модули в Android-приложениях

Ник

Скачал приложение «cut cut» Касперский пока на него никак не реагирует, видимо даёт шанс разработчикам данного приложения самим исправить проблему. А так да, отзывы почитал в плей маркете, пользователи действительно жалуются на раздражающую рекламу. Было бы интересно узнать как специалисты мониторят андроид угрозы в плей маркете, надеюсь в будущем об этом выйдет статья.