Представленная статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных.

Цифры квартала

По данным Kaspersky Security Network, в первом квартале:

- Было обнаружено 1 451 660 вредоносных установочных пакетов, из которых:

- 25 314 пакетов относились к мобильным банковским троянцам;

- 3596 пакетов оказались мобильными троянцами-вымогателями.

- Большинство (61,43%) обнаруженных угроз относилось к классу рекламных приложений (Adware).

Особенности квартала

Больше года прошло с тех пор, как мир погрузился в локдаун из-за пандемии коронавируса, и, судя по нашей статистике, актуальность этой темы если и снизилась, то незначительно. В дикой природе до сих пор встречаются угрозы, в именах которых используется слово corona в различных вариациях. Например, рекламные приложения семейства AdWare.AndroidOS.Notifyer распространялись в первом квартале под видом файла с именем ir.corona.viruss.apk, а бэкдоры с открытым исходным кодом Backdoor.AndroidOS.Ahmyth.f — с именем com.coronavirus.info. Среди других примечательных названий можно отметить tousanticovid.apk (на самом деле дроппер семейства Hqwar) и covid_19_radar.apk (рекламное приложение AdWare.AndroidOS.Ewind.kp).

Однако запомнился первый квартал 2021 года не только использованием темы пандемии. Пожалуй, самым интересным событием стало появление первого мобильного зловреда типа Trojan-Gamethief. Троянцы этого типа характерны для ПК, где распространены игры-сервисы и внутриигровые покупки и есть возможность сравнительно легко установить вредоносное ПО (в отличие от игровых консолей). Потому черный рынок игровых аккаунтов и троянцы, «работающие» на удовлетворение спроса, существуют очень давно. В играх для мобильных платформ покупки за реальные деньги распространены не меньше, однако попыток завладеть учетной записью в какой-либо игре мы ранее не встречали. Но вот спустя 11 лет после появления первого троянца для Android мы обнаружили зловред HEUR:Trojan-Spy.AndroidOS.Agent.xy, в число интересов которого входят учетные данные от мобильной версии игры PlayerUnknown’s Battlegrounds (PUBG).

Троянец проверяет наличие в системе приложения с именем пакета com.tencent.ig, то есть мобильной версии PUBG.

Если приложение обнаруживается, то зловред находит на устройстве файлы конфигурации, содержащие учетные данные, и извлекает содержимое этих файлов.

Далее с помощью прав суперпользователя зловред ищет учетные данные в файлах игры и защищенном хранилище ОС.

При этом интересы троянца не ограничиваются PUBG — он охотится за учетными записями социальных сетей Facebook и Twitter, а также пытается узнать данные привязанного к устройству аккаунта Gmail.

Статистика мобильных угроз

В первом квартале 2021 года «Лаборатория Касперского» обнаружила 1 451 660 вредоносных установочных пакетов, что на 655 020 пакетов меньше, чем в предыдущем квартале, и на 298 998 больше, чем в первом квартале 2020 года.

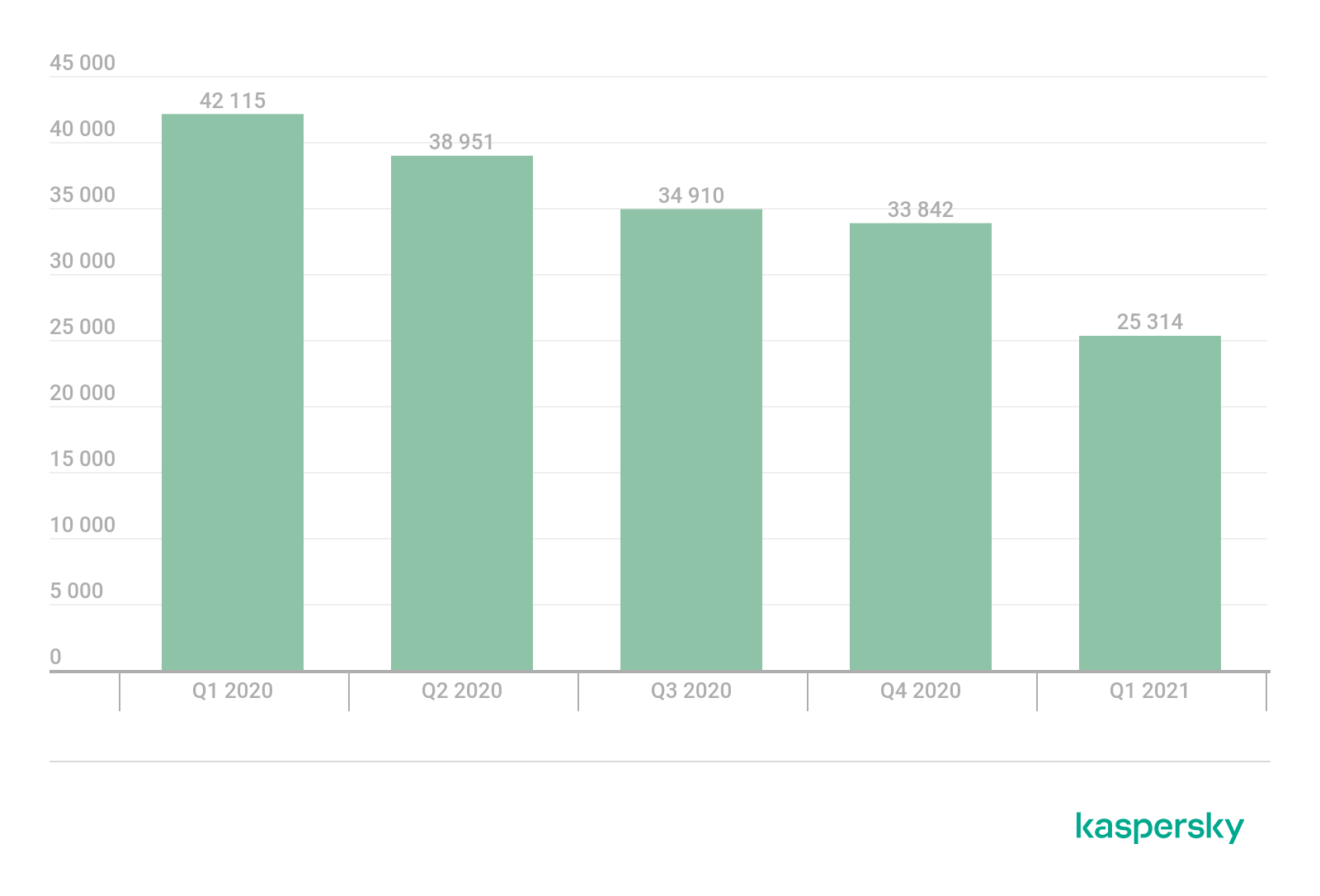

Количество обнаруженных вредоносных установочных пакетов, Q1 2020 — Q1 2021 (скачать)

Распределение детектируемых мобильных программ по типам

Распределение новых детектируемых мобильных программ по типам, Q1 2021 и Q4 2020 (скачать)

Второе место заняли потенциально нежелательные приложения RiskTool (15,43%), доля которых подросла на 2 п. п. Девять из десяти обнаруженных приложений этого типа относились к семейству SMSreg.

На третьем месте расположились неспецифичные троянцы (8,27%), их доля увеличилась на 5 п. п. Наибольший вклад внесли объекты семейств Agent (45,30% от общего количества угроз этого типа), Boogr (29,88%) и Plangton (8,11%).

TOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входят потенциально опасные или нежелательные программы, такие как RiskTool и Adware.

| Вердикт | %* | |

| 1 | DangerousObject.Multi.Generic | 32,10 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 12,24 |

| 3 | Trojan-SMS.AndroidOS.Agent.ado | 6,43 |

| 4 | DangerousObject.AndroidOS.GenericML | 4,98 |

| 5 | Trojan-Dropper.AndroidOS.Hqwar.cf | 4,13 |

| 6 | Trojan.AndroidOS.Agent.vz | 3,50 |

| 7 | Trojan-Downloader.AndroidOS.Necro.d | 3,48 |

| 8 | Trojan.AndroidOS.Triada.el | 2,91 |

| 9 | Trojan-Downloader.AndroidOS.Helper.a | 2,79 |

| 10 | Trojan.AndroidOS.Whatreg.b | 2,32 |

| 11 | Trojan-Downloader.AndroidOS.Gapac.c | 2,27 |

| 12 | Trojan.AndroidOS.Triada.ef | 2,26 |

| 13 | Trojan.AndroidOS.MobOk.ad | 2,24 |

| 14 | Trojan.AndroidOS.LockScreen.ar | 2,17 |

| 15 | Trojan-Downloader.AndroidOS.Agent.ic | 2,17 |

| 16 | Trojan-SMS.AndroidOS.Agent.acv | 2,16 |

| 17 | Trojan-Banker.AndroidOS.Agent.eq | 1,98 |

| 18 | Trojan.AndroidOS.Hiddad.fw | 1,91 |

| 19 | Exploit.AndroidOS.Lotoor.be | 1,68 |

| 20 | Trojan-Dropper.AndroidOS.Hqwar.di | 1,65 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей мобильных решений «Лаборатории Касперского».

Первое место в ТОР 20 за первый квартал традиционно занял вердикт DangerousObject.Multi.Generic (32,10%), который мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. Они срабатывают, когда в антивирусных базах еще нет данных для детектирования вредоносной программы, но в облаке антивирусной компании уже есть информация об объекте. По сути, так детектируются самые новые вредоносные программы.

Второе и четвертое места заняли вердикты Trojan.AndroidOS.Boogr.gsh (12,24%) и DangerousObject.AndroidOS.GenericML (4,98%). Такие вердикты получают файлы, признанные вредоносными нашими системами, основанными на машинном обучении.

Третье и шестнадцатое места заняли представители семейства SMS-троянцев Agent: Agent.ado (6,43%) и Agent.acv (2,16%). В подавляющем большинстве (90%) случаев эти модификации были обнаружены у пользователей в России. Опасность этих зловредов заключается не только в подключении жертве платных услуг без ее ведома, но и в предоставлении злоумышленникам возможности контролировать банковский счет жертвы через SMS-банкинг.

Пятое и двадцатое места заняли представители семейства Trojan-Banker.AndroidOS.Hqwar: Hqwar.cf (4,13%) и Hqwar.di (1,65%). Популярность этих дропперов держится на стабильном уровне: около 100 тысяч атакованных уникальных пользователей в квартал. Как и в случае с SMS-троянцами, чаще других (65%) зловреды этого типа мы детектировали у мобильных пользователей из России.

Шестое место досталось зловреду Trojan.AndroidOS.Agent.vz (3,5%), который подгружает полезную нагрузку, являясь при этом полезной нагрузкой другого зловреда. Такие цепочки злоумышленники используют для надежного закрепления на устройстве — даже если жертва удалит одно из звеньев цепи, другое быстро обеспечит повторное заражение.

Седьмое и девятое места заняли зловреды Trojan-Downloader.AndroidOS.Necro.d (3,48%) и Trojan-Downloader.AndroidOS.Helper.a (2,79%). Эти троянцы являются частями цепочки, аналогичной описанной выше, результатом работы которой будет весьма устойчивое заражение и навязчивая реклама на экране устройства. Другими участниками той же последовательности заражений являются Trojan.AndroidOS.Triada.el (2,91%) и Trojan.AndroidOS.Triada.ef (2,26%) — восьмое и двенадцатое места соответственно. Их задачей является загрузка подходящих эксплойтов, с помощью которых троянцы Necro и Helper смогут надежнее закрепиться на устройстве.

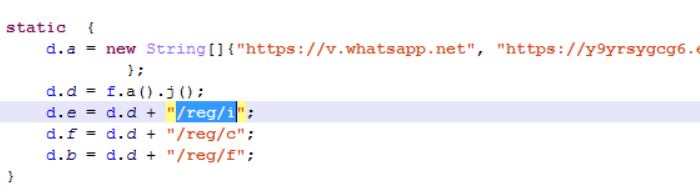

На десятом месте расположилась новинка квартала — Trojan.AndroidOS.Whatreg.b (2,32%), о которой хочется рассказать отдельно. Авторы этого зловреда постарались разобраться, как работают протокол регистрации мессенджера WhatsApp и обмен данными с сервером, чтобы реализовать в троянце функцию регистрации новых аккаунтов в мессенджере по команде.

Код троянца со строчками сервера WhatApp

Полученными таким образом аккаунтами злоумышленники могут воспользоваться как угодно — например, разослать спам или продать на черном рынке. Последнее особенно опасно для жертвы: для регистрации в WhatsApp используется номер ее телефона, а значит, в случае совершения с помощью нового аккаунта каких-либо противозаконных действий (например, распространения запрещенных материалов) ничего не подозревающий пользователь станет объектом внимания правоохранительных органов. Отметим, что 85% пользователей, у которых мы обнаружили этот троянец, находились в России.

Вторую десятку открывает вердикт Trojan-Downloader.AndroidOS.Gapac.c (2,27%). Этот троянец, как и некоторые упомянутые ранее участники рейтинга, является частью цепочки заражения и занимается скачиванием других модулей. Однако устроен зловред более примитивно: например, центр управления зашифрован простейшим алгоритмом преобразования числовых эквивалентов символов таблицы ASCII.

Тринадцатое место занял зловред Trojan.AndroidOS.MobOk.ad (2,24%); троянцы этого семейства могут автоматически подписывать пользователя на платные услуги. Мобильных пользователей из России зловреды семейства MobOk пытались атаковать чаще, чем пользователей из других стран.

Занявший четырнадцатое место Trojan.AndroidOS.LockScreen.ar (2,17%) входит в наш ТОР 20 уже несколько кварталов подряд. Это примитивный зловред, который блокирует экран устройства, чтобы воспрепятствовать нормальной работе с ним.

Пятнадцатое место занял Trojan-Downloader.AndroidOS.Agent.ic (2,17%) — еще один троянец, задачей которого является скачивание других приложений по команде злоумышленников.

Семнадцатое место досталось вердикту Trojan-Banker.AndroidOS.Agent.eq (1,98%). Его получают семейства различных финансовых угроз, в частности банкеров Asacub, Wroba и многих других.

Восемнадцатое место за Trojan.AndroidOS.Hiddad.fw (1,91%). Задачей этого зловреда является закрепление на устройстве и демонстрация рекламных баннеров.

Exploit.AndroidOS.Lotoor.be (1,68%) — представитель локальных эксплойтов, использующихся для повышения привилегий на устройстве до суперпользователя, — расположился на девятнадцатом месте. Услугами зловреда (закрепление на устройстве, получение доступа к файловой системе) пользуются такие распространенные семейства, как Necro, Helper и Triada, что и обеспечило Lotoor.be место в нашем ТОР 20.

География мобильных угроз

TOP 10 стран по доле пользователей, атакованных мобильными угрозами

| Страна* | %** | |

| 1 | Иран | 25,80 |

| 2 | Китай | 16,39 |

| 3 | Саудовская Аравия | 13,99 |

| 4 | Алжир | 13,22 |

| 5 | Марокко | 10,62 |

| 6 | Турция | 10,43 |

| 7 | Йемен | 10,05 |

| 8 | Нигерия | 9,82 |

| 9 | Индия | 8,08 |

| 10 | Кения | 8,02 |

* Из рейтинга мы исключили страны, где количество пользователей мобильных защитных решений «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля уникальных пользователей, атакованных в стране, по отношению ко всем пользователям мобильных защитных решений «Лаборатории Касперского» в стране.

В первом квартале 2021 года первое место среди стран по доле атакованных пользователей занял Иран (25,80%). Из всех угроз, актуальных для жителей страны, чаще других встречались назойливые рекламные модули семейств AdWare.AndroidOS.Notifyer и AdWare.AndroidOS.Fyben.

Второе место досталось Китаю (16,39%) — пользователи из этой страны чаще всего сталкивались с потенциально нежелательными приложениями семейств RiskTool.AndroidOS.SmsPay и RiskTool.AndroidOS.Wapron. Оба семейства угроз ориентированы на мошенничество с мобильным счетом жертвы: первое может отправлять короткие сообщения для оплаты покупок в играх, в которых используется серая схема монетизации через SMS, во втором случае приложение отправляет SMS как плату за якобы просмотр порнографии.

На третьем месте Саудовская Аравия (13,99%), где пользователи чаще всего сталкивались с рекламными приложениями семейств AdWare.AndroidOS.HiddenAd и AdWare.AndroidOS.FakeAdBlocker.

Мобильные банковские троянцы

За отчетный период мы обнаружили 25 314 установочных пакетов мобильных банковских троянцев, это на 8528 меньше, чем в четвертом квартале 2020 года, и на 16 801 меньше, чем годом ранее — в первом квартале 2020 года.

Наибольший вклад в эту статистику внесли создатели троянцев семейства Trojan-Banker.AndroidOS.Agent (57,51% от всех обнаруженных банковских троянцев), Trojan-Banker.AndroidOS.Wroba (7,98%) и Trojan-Banker.AndroidOS.Gustuff (7,64%). Интересно, что последний благодаря своим возможностям является едва ли не самым опасным финансовым троянцем, но при этом не так уж распространен «в дикой природе».

Количество установочных пакетов мобильных банковских троянцев, обнаруженных «Лабораторией Касперского», Q1 2020 — Q1 2021 (скачать)

| Вердикт | %* | |

| 1 | Trojan-Banker.AndroidOS.Agent.eq | 22,06 |

| 2 | Trojan-Banker.AndroidOS.Anubis.t | 11,01 |

| 3 | Trojan-Banker.AndroidOS.Svpeng.q | 9,67 |

| 4 | Trojan-Banker.AndroidOS.Asacub.ce | 5,62 |

| 5 | Trojan-Banker.AndroidOS.Asacub.snt | 5,03 |

| 6 | Trojan-Banker.AndroidOS.Anubis.n | 4,66 |

| 7 | Trojan-Banker.AndroidOS.Asacub.bv | 3,66 |

| 8 | Trojan-Banker.AndroidOS.Agent.ep | 3,56 |

| 9 | Trojan-Banker.AndroidOS.Hqwar.t | 3,43 |

| 10 | Trojan-Banker.AndroidOS.Agent.cf | 2,52 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных банковскими угрозами пользователей мобильных защитных решений «Лаборатории Касперского».

В первом квартале 2021 года три позиции в ТОР 10 мобильных банкеров заняли представители семейства Asacub, а на первом месте оказался похожий на Asacub зловред Trojan-Banker.AndroidOS.Agent.eq (22,06%).

На втором и шестом местах расположились троянцы семейства Trojan-Banker.AndroidOS.Anubis — Anubis.t (11,01%) и Anubis.n (4,66%). Зловреды этого семейства являются классическими представителями мобильных финансовых угроз с устоявшимся набором функций: это доступ к Accessibility Services, демонстрация фишинговых окон, перехват двухфакторной авторизации и снятие скриншотов. Большую популярность этого семейства обеспечила утечка исходных кодов троянца в общий доступ.

Замыкает первую тройку давно нам знакомый Trojan-Banker.AndroidOS.Svpeng.q (9,67%).

TOP 10 стран по доле пользователей, атакованных мобильными банковскими троянцами

| Страна* | %** | |

| 1 | Япония | 1,59 |

| 2 | Турция | 0,67 |

| 3 | Германия | 0,40 |

| 4 | Испания | 0,31 |

| 5 | Франция | 0,31 |

| 6 | Австралия | 0,28 |

| 7 | Норвегия | 0,22 |

| 8 | Южная Корея | 0,19 |

| 9 | Италия | 0,16 |

| 10 | Финляндия | 0,12 |

* Из рейтинга мы исключили страны, где количество пользователей мобильных защитных решений «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля в стране уникальных пользователей, атакованных мобильными банковскими троянцами, по отношению ко всем пользователям мобильных защитных решений «Лаборатории Касперского» в этой стране.

В первом квартале 2021 года первое место по доле уникальных пользователей, атакованных мобильными банковскими троянцами, среди всех стран заняла Япония (1,59%). В 97% случаев жители страны сталкивались с Trojan-Banker.AndroidOS.Agent.ep.

Второе место со значительным отрывом заняла Турция (0,67%), где чаще других встречались тот же зловред Agent.ep (17,85%), а также Trojan-Banker.AndroidOS.Agent.ia (15,62%) и Trojan-Banker.AndroidOS.Cebruser.pac (15,05%).

На третьем месте Германия (0,40%), в этой стране наиболее распространенной мобильной финансовой угрозой стал Trojan-Banker.AndroidOS.Agent.eq (93%).

Мобильные троянцы-вымогатели

В первом квартале 2021 года мы обнаружили 3596 установочных пакетов мобильных троянцев-вымогателей, это на 1000 меньше показателя предыдущего квартала и на 743 меньше, чем в первом квартале 2020 года.

Количество установочных пакетов мобильных троянцев-вымогателей, обнаруженных «Лабораторией Касперского», Q1 2020 — Q1 2021 (скачать)

| Вердикт | %* | |

| 1 | Trojan-Ransom.AndroidOS.Pigetrl.a | 50,67 |

| 2 | Trojan-Ransom.AndroidOS.Small.as | 6,67 |

| 3 | Trojan-Ransom.AndroidOS.Rkor.an | 6,29 |

| 4 | Trojan-Ransom.AndroidOS.Congur.am | 6,21 |

| 5 | Trojan-Ransom.AndroidOS.Small.o | 2,74 |

| 6 | Trojan-Ransom.AndroidOS.Small.ce | 2,04 |

| 7 | Trojan-Ransom.AndroidOS.Rkor.snt | 1,83 |

| 8 | Trojan-Ransom.AndroidOS.Fusob.h | 1,52 |

| 9 | Trojan-Ransom.AndroidOS.Soobek.a | 1,41 |

| 10 | Trojan-Ransom.AndroidOS.Agent.bg | 1,23 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных троянцами-вымогателями пользователей мобильных решений «Лаборатории Касперского».

Лидирующие позиции в ТОР 10 мобильных вымогателей в первом квартале занял Trojan-Ransom.AndroidOS.Pigetrl.a — он атаковал 50,67% от всех пользователей, столкнувшихся с угрозой этого типа.

Троянец Pigetrl.a больше похож на злую шутку, чем на средство криминального заработка, — он не требует выкуп. После блокировки устройства зловред предлагает ввести код, но не предлагает никаких вариантов для его получения. Более того, подпись «Код тебе никто не пришлет!» свидетельствует о том, что это не ошибка автора зловреда. На самом деле код защит в тело троянца — например, для образца на скриншоте выше это будет 775. Однако после разблокировки окно Pigetrl.a останется на рабочем столе устройства, осложняя удаление троянца. Отметим, что троянец известен с января 2018 года и с тех пор никаких существенных изменений не претерпел, оставаясь игрушкой в руках своего автора.

Оставшиеся позиции в рейтинге заняли уже давно и хорошо известные вымогатели, которые несут более серьезную угрозу, чем лидер Pigetrl.a. Однако стоит отметить, что как с точки зрения числа атакованных пользователей, так и с точки зрения обнаруженных угроз мобильные троянцы-вымогатели потихоньку сдают свои позиции.

TOP 10 стран по доле пользователей, атакованных мобильными троянцами-вымогателями

| Страна* | %** | |

| 1 | Казахстан | 0,25 |

| 2 | Киргизская республика | 0,17 |

| 3 | Колумбия | 0,16 |

| 4 | Китай | 0,07 |

| 5 | Швеция | 0,06 |

| 6 | Саудовская Аравия | 0,04 |

| 7 | Эстония | 0,04 |

| 8 | Республика Молдова | 0,03 |

| 9 | Израиль | 0,03 |

| 10 | Латвия | 0,03 |

* Из рейтинга мы исключили страны, где количество пользователей мобильных решений «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля в стране уникальных пользователей, атакованных мобильными троянцами-вымогателями, по отношению ко всем пользователям мобильных защитных решений «Лаборатории Касперского» в стране.

В Казахстане (0,25%) — лидере ТОР 10 стран по доле атакованных мобильными вымогателями пользователей — потенциальные жертвы чаще всего сталкивались с представителями семейства Trojan-Ransom.AndroidOS.Rkor.

В Киргизской республике (0,17%), занявшей второе место, пользователей чаще других атаковали троянцы семейств Trojan-Ransom.AndroidOS.Rkor и Trojan-Ransom.AndroidOS.Pigetrl.a.

Развитие информационных угроз в первом квартале 2021 года. Мобильная статистика