Целевые атаки и кампании с использованием вредоносного ПО

Lazarus атакует биржу криптовалют

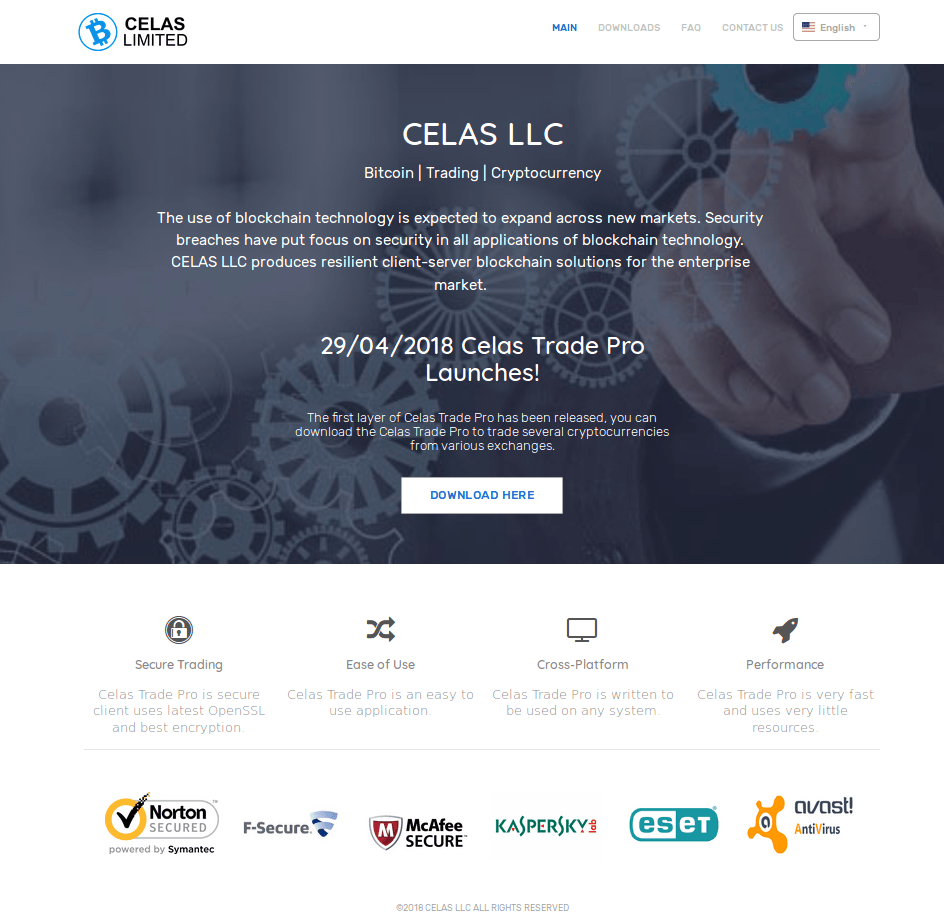

Lazarus – это давно сложившаяся кибергруппировка, которая занимается кибершпионажем и киберсаботажем как минимум с 2009 г. В последние годы группа проводит кампании против финансовых организаций по всему миру. В августе мы сообщали, что группа успешно взломала сети нескольких банков, внедрилась в несколько глобальных бирж криптовалют и финансово-технических компаний. Помогая одному из клиентов справиться с киберинцидентом, мы узнали, что атака осуществлялась через приложение для торговли криптовалютами, которое было заражено троянцем; компании порекомендовали его по электронной почте.

Ничего не подозревающий сотрудник загрузил стороннее приложение с легитимного на вид веб-сайта, и таким образом заразил компьютер зловредом Fallchill – это старый инструмент, который Lazarus недавно опять стал использовать.

Судя по всему, Lazarus нашел способ создать легитимный на вид сайт и внедрить вредоносный компонент в «легитимно выглядящий» механизм обновления ПО – в данном конкретном случае была создана целая поддельная цепочка поставок вместо заражения настоящей. В любом случае, успешная компрометация цепочки поставок означает, что группа Lazarus будет продолжать использовать этот метод атаки.

Злоумышленники не остановились на достигнутом и разработали зловред для не-Windows платформ. Они опубликовали версию зловреда macOS и сообщили на сайте о скором выходе версии для Linux. Пожалуй, это первый случай на нашей памяти, чтобы эта APT-группировка использовала вредоносную программу для macOS. Судя по всему, злоумышленники были вынуждены пойти на разработку вредоносных инструментов для macOS в погоне за продвинутыми пользователями, разработчиками ПО из цепочки поставок и другими важными мишенями. Расширение списка операционных систем, интересующих группировку Lazarus, должно насторожить пользователей не-Windows платформ.

Эта вредоносная кампания должна стать уроком для всех нас и предупреждением для тех компаний, которые используют стороннее ПО. Не следует автоматически считать доверенным код, который выполняется на ваших компьютерах. Ни вызывающий доверие веб-сайт, ни солидный поставщик, ни цифровые сертификаты не гарантируют отсутствие бэкдоров. Доверие должно быть заработано и доказано на практике.

Наш отчет об операции AppleJeus доступен здесь.

LuckyMouse

Начиная с марта 2018 г. мы обнаружили несколько случаев заражения, во время которых в память системного процесса lsass.exe был внедрен ранее неизвестный троянец. Импланты были внедрены посредством 32- и 64-битных версий драйвера NDISProxy. Интересно, что этот драйвер подписан цифровым сертификатом, принадлежащим китайской компании LeagSoft, расположенной в Шэньчжэне и занимающейся разработкой ПО для обеспечения информационной безопасности. Мы сообщили компании о случившемся через китайскую группу реагирования на инциденты CN-CERT.

Вредоносная кампания была нацелена на государственные учреждения стран Средней Азии. Мы полагаем, что атака была связана со встречей на высоком уровне, проходившей в регионе. По нашему мнению, за этой новой вредоносной кампанией стоит китаеязычная группа LuckyMouse. В частности, для китаеязычных хакеров типичен выбор инструмента туннелирования Earthworm. Кроме того, одна из используемых злоумышленниками команд («-s rssocks -d 103.75.190[.]28 -e 443») создает туннель к уже известному командному серверу LuckyMouse. Выбор мишеней в данной кампании также соотносится с интересами, которые ранее демонстрировала эта группа.

Зловред состоит из трех разных модулей: кастомного инсталлятора, написанного на C++, драйвера NDISProxy, отвечающего за фильтрацию сетевого трафика, и троянца, также написанного C++.

Мы не наблюдали никаких признаков целевого фишинга и watering-hole активности. Полагаем, что для распространения зловреда злоумышленники использовали уязвимости, обнаруженные в сетевой инфраструктуре жертв.

Троянец является полноценным инструментом удаленного администрирования, способным выполнять такие общие задачи, как выполнение команды и загрузка/обновление файлов. Злоумышленники используют его для сбора данных жертвы, распространения по локальной сети и создания SOCKS-туннелей к своим командным серверам при помощи инструмента туннелирования Earthworm. Этот инструмент общедоступен и популярен среди китаеязычных хакеров. Учитывая, что троянец сам является HTTPS-сервером, мы полагаем, что SOCKS-туннель используется для связи с жертвами без внешних IP-адресов.

Наш отчет о LuckyMouse доступен здесь.

Финансовое мошенничество промышленных масштабов

Атаки на промышленные предприятия обычно связаны с кибершпионажем или саботажем. Однако недавно мы обнаружили фишинговую кампанию, направленную на кражу денежных средств у таких организаций – в первую очередь у производственных предприятий.

Злоумышленники применяют стандартные фишинговые методы, чтобы заставить жертв открыть зараженные почтовые вложения – они присылают письма, замаскированные под коммерческие предложения и прочие финансовые документы. Киберпреступники используют легитимные приложения удаленного администрирования – либо TeamViewer, либо Remote Manipulator System (RMS). С их помощью они получают доступ к устройству, находят на нем документы о текущих закупках, а также ПО для осуществления финансовых и бухгалтерских операций. Далее злоумышленники ищут всевозможные способы для кражи финансовых средств компании, в частности подменяют реквизиты, по которым производится оплата счетов. По состоянию на 1 августа, когда мы опубликовали наш отчет, мы наблюдали заражение примерно на 800 компьютерах по крайней мере в 400 организациях, относящихся к различным отраслям, включая промышленное производство, нефтегазовую промышленность, металлургию, инжиниринг, энергетику, строительство, добычу полезных ископаемых и логистику. Фишинговая кампания продолжается с октября 2017 г.

Наше исследование продемонстрировало, что даже с помощью простых техник и известного вредоносного ПО, злоумышленники могут успешно атаковать множество промышленных компаний, умело используя методы социальной инженерии и сокрытия вредоносного кода в системе. Обход антивирусных средств достигается применением легитимного ПО для удаленного администрирования. Удаленное управление дает преступникам полный контроль над скомпрометированной системой, так что возможные сценарии атаки не ограничиваются похищением денежных средств. Злоумышленники в процессе атаки крадут конфиденциальные данные, принадлежащие организации, её партнёрам и клиентам, ведут скрытое видеонаблюдение за действиями сотрудников компании, осуществляют аудио- и видео запись с помощью устройств, подключенных к зараженным машинам. Данная серия атак преимущественно направлена против российских организаций, однако такая же тактика и инструменты могут использоваться в ходе атак на промышленные компании в любой стране мира.

Здесь можно подробнее почитать о том, как злоумышленники используют средства удаленного администрирования для заражения жертв. Обзор вредоносных атак на системы промышленного управления за первое полугодие 2018 г. доступен здесь.

Истории о зловредах

Криптовалютная лихорадка: как сделать деньги на майнинге

На протяжении уже некоторого времени мы наблюдаем заметное снижение популярности программ-вымогателей и масштабный рост майнеров криповалют. Число пользователей, столкнувшихся со зловредами-майнерами, в 2017–2018 гг. по сравнению с 2016–2017 гг. выросло с 1 899 236 до 2 735 611. Причина очевидна: для киберпреступников майнинг – это очень прибыльное занятие. По нашим оценкам, во втором полугодии 2017 г. майнинговые ботнеты сгенерировали криптовалюты более чем на 7 миллионов долларов. Мы наблюдаем не только появление специально создаваемых майнеров криптовалют, но и расширение функционала уже существующего вредоносного ПО за счет добавления майнинга.

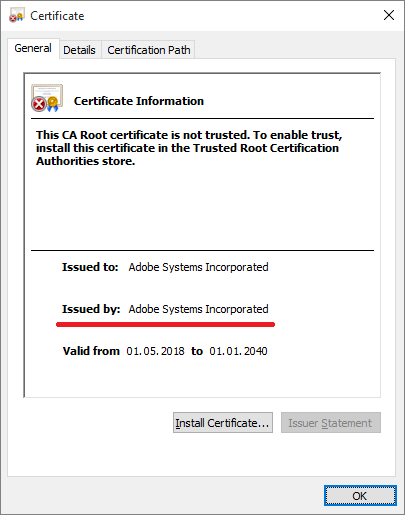

Показателен случай троянца-вымогателя Rakhni – его загрузчик решает, какой вредоносный компонент установить на компьютер жертвы, в зависимости от конфигурации последнего. Зловред обнаружен в России, Казахстане, Украине, Германии и Индии. Он распространяется путем рассылки спам-сообщений с вредоносными вложениями. Один из проанализированных нами образцов маскируется под финансовый документ, содержащий внутри другой документ. При открытии последний выдает себя за средство просмотра документов и выводит сообщение об ошибке, якобы из-за которой ничего не открылось. Затем зловред отключает Windows Defender и устанавливает поддельные цифровые сертификаты.

Зловред ищет на компьютере папки, относящиеся к Bitcoin. Если такие есть, то он шифрует содержащиеся в них файлы и требует выкуп за расшифровку; если нет, то устанавливает майнер криптовалюты. И наконец, он пытается заразить другие компьютеры локальной сети. Наш анализ Rakhni доступен здесь.

Чтобы заработать деньги, киберпреступники не только эксплуатируют растущую популярность криптовалют; они разработали методы социальной инженерии для выманивания цифровых денег у пользователей. Сюда относится рассылка писем со ссылками на фишинговые веб-страницы, которые имитируют страницы аутентификации популярных криптобирж. Их задача – заставить пользователя ввести свои учетные данные, предоставив тем самым злоумышленникам доступ к своим счетам на криптобирже и, соответственно, к своим деньгам. В первом полугодии 2018 г. мы зарегистрировали 100 000 попыток перенаправить пользователей на подобные мошеннические веб-страницы.

Аналогичный подход используется злоумышленниками для получения доступа к онлайн-кошелькам пользователей; в этом случае в качестве наживки выступает предупреждение о том, что жертва якобы потеряет деньги, если не пройдет процесс идентификации. Введенные данные, естественно, собираются злоумышленниками. Этот метод прекрасно работает и в тех случаях, когда жертва хранит свои криптосбережения в офлайн-кошельке на своем компьютере.

Для тех, кто еще не успел обзавестись своим кошельком, у мошенников есть отдельная схема: их пытаются заманить на поддельные страницы сервисов криптовалютных кошельков, обещая за регистрацию разнообразные «бонусы», например, некоторое количество все той же криптовалюты. В некоторых случаях, получив личные данные пользователя, его перенаправляют на легитимный сайт; в других для пользователя открывают реальный кошелек, который с самого начала скомпрометирован. Интерес для мошенников представляют не только онлайн-кошельки и биржи криптовалют; нам также встречались мошеннические версии сервисов, помогающих осуществлять транзакции с использованием цифровых денег, хранящихся на компьютере пользователя.

В этом году мы давали советы о том, как правильно выбрать криптокошелек.

Недавно мы обнаружили криптомайнер под названием PowerGhost, который нацелен в первую очередь на заражение рабочих станций и серверов внутри крупных корпоративных сетей. Таким образом злоумышленники рассчитывают получить доступ к ресурсам множества процессоров. Случаи заражения майнером чистого ПО встречаются достаточно часто – при этом злоумышленники эксплуатируют популярность соответствующей легитимной программы. Однако создатели PowerGhost пошли дальше и стали использовать бесфайловые техники для закрепления нелегального майнера в зараженной сети. PowerGhost получает учетные данные пользователей при помощи инструмента извлечения данных Mimikatz и затем пытается авторизоваться в сетевых учетных записях пользователей при помощи Windows Management Instrumentation (WMI). Другой путь распространения – при помощи эксплойта EternalBlue, который «засветился» в прошлом году в эпидемиях WannaCry и ExPetr. После заражения устройства PowerGhost пытается повысить свои привилегии, используя уязвимости в операционной системе. На данный момент большая часть атак приходится на Индию, Турцию, Бразилию и Колумбию.

Вымогатель KeyPass

Количество атак программ-вымогателей весь последний год стабильно снижалось. Несмотря на это, данный вид вредоносного ПО по-прежнему угрожает пользователям, а новые семейства вымогателей продолжают появляться. В начале августа наш модуль защиты от программ-шифровальщиков начал детектировать троянец KeyPass. За два дня он был обнаружен более чем в 20 странах – основной удар пришелся на Бразилию и Вьетнам, также имелись жертвы в Европе, Африке и в Юго-Восточной Азии.

Мы полагаем, что для установки KeyPass используются фальшивые инсталляторы.

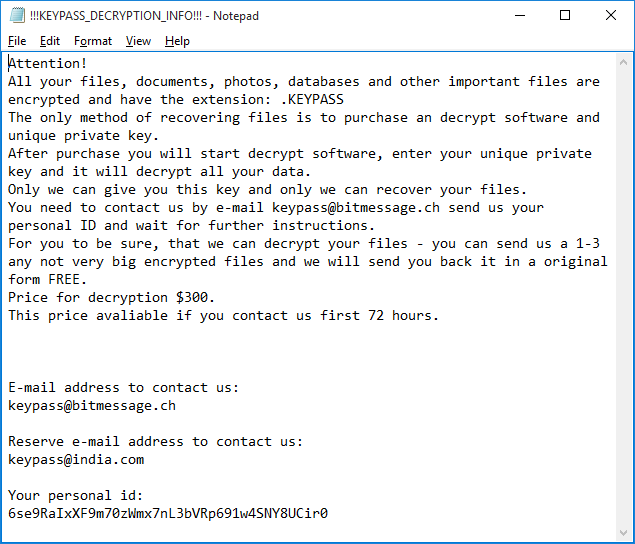

KeyPass шифрует все файлы (вне зависимости от их расширения) на локальных дисках и в сетевых папках, доступных с зараженного компьютера. Некоторые файлы он при этом игнорирует – список таких файлов «зашит» в сам зловред. После шифрования файлы приобретают расширение *.KEYPASS; в каждую директорию, содержащую зашифрованные файлы, записывается файл «!!!KEYPASS_DECRYPTION_INFO!!!.txt» с требованием выкупа.

В данном троянце реализована очень простая схема: используется симметричный алгоритм шифрования AES-256 в режиме CipherFeedback (CFB) c нулевым вектором инициализации и одним и тем же 32-байтовым ключом для всех файлов. Шифруется максимум 0x500000 байтов (~5 МБ) данных в начале каждого файла.

Вскоре после запуска зловред устанавливает соединение с командным сервером и получает ключ шифрования и идентификатор для текущей жертвы. Эти данные пересылаются по простому протоколу HTTP в формате JSON. Если соединение с командным сервером невозможно (например, у зараженного компьютера нет подключения к интернету или сервер недоступен), зловред использует зашитый в него дефолтный ключ и идентификатор жертвы – в этом случае (при офлайн-шифровании) задача расшифровки файлов становится совсем простой.

Пожалуй, самая интересная черта троянца KeyPass – это возможность «ручного контроля». Троянец содержит форму, которая по умолчанию скрыта, но показывается после нажатия специальной клавиши на клавиатуре. Эта форма позволяет злоумышленникам кастомизировать процесс шифрования, изменяя такие параметры, как ключ шифрования, название и содержание требования выкупа, идентификатор жертвы, расширение зашифрованных файлов и список директорий, которые следует исключить из шифрования. Эта функция позволяет предположить, что злоумышленники планируют использовать этот троянец в атаках, проводимых вручную.

Сексторшн: неожиданный поворот сюжета

Существует множество видов мошенничества, но за ним всегда стоит стремление злоумышленников эксплуатировать доверие пользователей и получить за их счет максимальную прибыль. В недавней мошеннической схеме типа «сексторшн» для этого использовались краденые пароли. Жертвы получали электронное сообщение о том, что их компьютер был взломан и злоумышленник сделал видеозапись того, как пользователь просматривает порнографические материалы. Далее следует угроза отослать это видео людям из списка контактов жертвы, а чтобы этого не произошло, предлагается в течение 24 часов заплатить выкуп в биткойнах на сумму, эквивалентную $1400.

В письме мошенники указывают пароль пользователя – это должно убедить жертву, что ее компьютер действительно был взломан. Пароли указываются настоящие, но в некоторых случаях очень старые. Вероятно, они стали известны благодаря утечке данных и были приобретены злоумышленниками на черном рынке.

Охота за корпоративными паролями

Объектами фишинговых атак становятся не только отдельные пользователи: с начала июля мы наблюдаем вредоносную спам-кампанию, нацеленную на корпоративные почтовые ящики. Рассылаемые сообщения содержат файл с расширением .iso – наши защитные решения детектируют его как Loki Bot. Задачей этого зловреда является кража паролей из браузеров, мессенджеров, почтовых и FTP-клиентов, а также криптовалютных кошельков. Все собранные сведения Loki Bot отправляет своим хозяевам.

Рассылаемые письма довольно разнообразны. Они могут приходить в виде поддельных уведомлений от известных компаний:

или поддельных заказов и предложений:

Злоумышленники маскируют вредоносные файлы под финансовые документы – счета, переводы, платежи и т.д. Этот прием часто встречается во вредоносном спаме. Текст таких сообщений обычно достаточно лаконичен, а в теме есть указание на вложенный файл.

Каждый год мы наблюдаем увеличение количества спам-атак на корпоративный сектор, проводимых для сбора конфиденциальной информации, принадлежащей компаниям (интеллектуальной собственности, аутентификационных данных, баз данных, банковских счетов и т.п.). Поэтому сегодня меры по обеспечению безопасности компаний должны обязательно включать не только защиту на техническом уровне, но и обучение сотрудников для предупреждения подобного рода кибератак.

Ботнеты: общий обзор

Рассылка спама со ссылками на вредоносное ПО, загрузка ботом другого зловреда и так далее — существует множество сценариев использования бот-сети злоумышленниками. Выбор вредоносной «полезной нагрузки» ограничен при этом лишь фантазией оператора бот-сети или его заказчика: это может быть шифровальщик-вымогатель, банкер, майнер, бэкдор и т.д. Каждый день мы перехватываем множество команд, передаваемых ботам различных семейств, на загрузку файлов. В недавней публикации мы представили результаты анализа активности ботнетов во втором полугодии 2017 г. и первом полугодии 2018 г.

Вот основные тенденции, которые мы выделили, анализируя скачиваемые ботами файлы:

- Доля майнеров среди распространяемых ботами файлов растет, злоумышленники стали чаще рассматривать ботнет как инструмент для майнинга криптовалют.

- Также растет число скачиваемых дропперов, что говорит о многоступенчатости атак и их растущей сложности.

- Доля банкеров среди загруженных ботами файлов в 2018 году уменьшилась, но говорить об общем снижении их количества пока рано, т.к. часто они доставляются дропперами.

- Все чаще ботнеты предоставляются в аренду в соответствии с запросами заказчика, и во многих случаях определить специализацию того или иного ботнета сложно.

Использование USB-носителей для распространения вредоносного ПО

Пользователи уже почти 20 лет работают с USB-устройствами. Это удобный и простой способ хранить и передавать файлы между компьютерами, которые не связаны друг другом напрямую или через интернет. Эти возможности также эксплуатируют киберпреступники: самый известный пример — червь Stuxnet, проникший с помощью USB-носителя в локальную сеть ядерного объекта в Иране.

В наши дни использование USB-носителей в бизнесе постепенно сокращается, а осведомленность о связанных с ними рисках безопасности растет. Тем не менее, до сих пор производятся миллионы USB-устройств – они используются домашними пользователями и коммерческими предприятиями, а также во время рекламных акций (например, флешки часто раздаются на отраслевых выставках и прочих мероприятиях). И пока они производятся и используются, они остаются целью для киберпреступников.

По данным «Лаборатории Касперского» за 2017 г., каждый четвертый человек в мире оказался затронут локальным, т.е. не связанным с интернетом, киберинцидентом. Такие атаки детектируются непосредственно на компьютере жертвы и включают заражения, вызванные съемными носителями, такими как USB-устройства.

Недавно мы опубликовали обзор текущего ландшафта киберугроз для USB-носителей с советами и рекомендациями о том, как защитить эти устройства и передаваемые с их помощью данные. Ниже мы приведем основные результаты нашего исследования.

- USB-устройства и другие съемные носители используются для распространения ПО для майнинга криптовалют как минимум с 2015 года. В некоторых случаях носители оставались зараженными на протяжении нескольких лет.

- Для наиболее распространенного биткойн-майнера Trojan.Win64.Miner.all количество обнаруженных заражений каждый год увеличивается примерно на 1/6.

- В 2018 г. каждый десятый (приблизительно 9,22%) пользователь, пострадавший от зловредов, передаваемых через съемные носители, стал жертвой именно этого майнера. Для сравнения, в 2017 году данный показатель составил 6,7%, а в 2016-м — 4,2%.

- Другой тип зловредов, распространяемых через съемные носители, представлен семейством троянцев Windows LNK, которое остается в тройке лидирующих USB-угроз как минимум с 2016 года.

- Эксплойт CVE-2010-2568 (Stuxnet) остается одним из десяти эксплойтов, наиболее активно распространяющихся через съемные носители.

- USB-зловреды наиболее распространены на развивающихся рынках. Больше всего страдают Азия, Африка и Южная Америка. Отдельные жертвы были обнаружены также в Европе и Северной Америке.

- Комплексный банковский зловред Dark Tequila был обнаружен в августе 2018 г. Он заражал как частных, так и корпоративных пользователей в Мехико как минимум с 2013 года, распространяясь в основном на USB-носителях.

Новые тенденции в сфере IoT-угроз

Количество умных устройств неуклонно растет. По некоторым прогнозам, к 2020 году их число в несколько раз превысит население планеты. При этом производители все еще уделяют недостаточно внимания их безопасности: отсутствуют напоминания о необходимости смены стандартных паролей при первой настройке и уведомления о выходе новых версий прошивок, а сам процесс обновления зачастую слишком сложен для обычного пользователя. Все это делает IoT-устройства привлекательной мишенью для злоумышленников. Их проще заразить, чем персональные компьютеры, а в домашней инфраструктуре они играют важную роль: одни управляют интернет-трафиком, другие делают видеозаписи, а третьи управляют домашними устройствами –например, установкой климат-контроля.

Растет не только количество, но и качество вредоносного ПО для умных устройств. В арсенале злоумышленников появляется все больше эксплойтов, а зараженные устройства используются для организации DDoS-атак, кражи персональных данных и майнинга криптовалют.

Наш отчет по IoT-угрозам доступен здесь и включает рекомендации о том, как сократить риски заражения умных устройств.

Мобильный банковский троянец Asacub

Первая версия троянца Asacub попала в наше поле зрения в июне 2015 года. Тогда это было довольно простое фишинговое приложение, которое умело собирать и передавать на командный сервер список приложений на устройстве, историю браузера и список контактов. Также оно могло посылать SMS-сообщения на указанный номер телефона и по команде отключать экран устройства. С тех пор троянец эволюционировал, а его создатели провели весной-летом 2017 года масштабную кампанию по его распространению, благодаря чему в прошлом году Asacub занял первое место среди мобильных банковских троянцев, обогнав такие семейства, как Svpeng и Faketoken. География жертв Asacub включает несколько стран, при этом последняя версия зловреда крадет деньги у владельцев Android-устройств, подключенных к сервису мобильного банкинга одного из крупнейших российских банков.

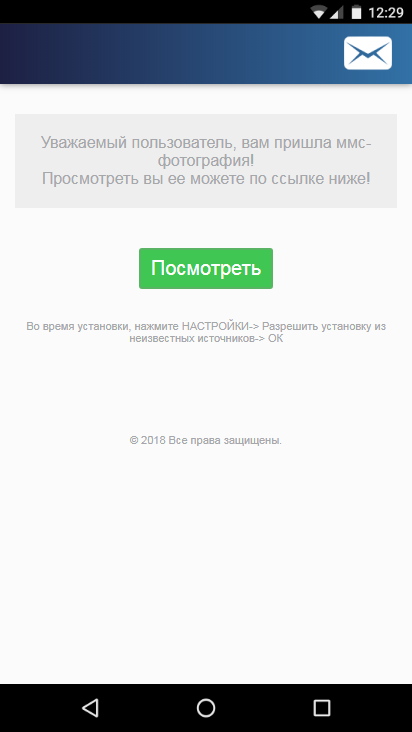

Зловред распространяется через SMS-сообщения, в которых содержится ссылка и предложение просмотреть фото или MMS-сообщение. Нажав на ссылку, жертва попадает на веб-страницу, где видит похожий текст с приглашением и кнопку, нажатие на которую приводит к скачиванию на устройство APK-файла с троянцем.

Asacub маскируется под MMS-приложение или под клиент популярного сервиса бесплатной рекламы.

После установки троянец начинает коммуникацию с командным сервером. Данные передаются в формате JSON и содержат сведения о зараженном устройстве – модели смартфона, операционной системе, операторе сотовой связи и версии троянца.

Asacub может переводить средства с привязанной к телефону банковской карты путём отправки SMS-сообщений для перевода средств на другой счет, используя для этого номер карты или мобильного телефона. Кроме того, троянец перехватывает SMS-сообщения от банка, содержащие одноразовые пароли и информацию о балансе привязанной банковской карты. Некоторые версии троянца могут самостоятельно извлекать из таких SMS-сообщений коды подтверждения операций и отправлять их на нужный номер. При этом пользователь не сможет проверить баланс через мобильный банк или поменять какие-либо настройки, т.к. после получения команды с кодом 40 троянец блокирует запуск банковского приложения на телефоне.

Подробнее об этом зловреде можно прочитать здесь.

BusyGasper – недружелюбный шпион

В начале 2018 года наша технология обнаружения мобильных вторжений выявила подозрительный образец зловреда для Android, который, как выяснилось, принадлежал к неизвестному семейству шпионского ПО – мы дали ему название BusyGasper. Зловред был несложным, но при этом имел некоторые особенности, необычные для этого вида угроз – он оказался уникальным шпионским имплантом с такими нестандартными функциями, как слежка за датчиками устройства (включая датчики движения), возможность обхода системы энергосбережения «Doze» и невероятно широкий протокол – около ста команд. Как и любое современное шпионское ПО для Android, он также может извлекать данные из приложений для обмена сообщениями (WhatsApp, Viber и Facebook). Кроме того, у BusyGasper есть функции кейлоггера – зловред обрабатывает каждое касание пользователя к экрану, анализирует координаты касания, сопоставляет их с заданными величинами и таким образом вычисляет, какой символ ввел пользователь.

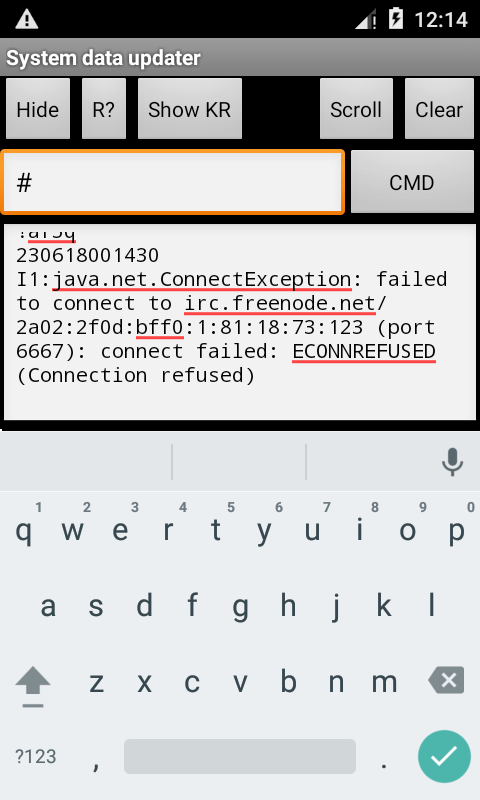

Зловред имеет многокомпонентную структуру и может скачивать дополнительные вредоносные инструменты и обновления с командного сервера, который, как оказалось, является FTP-сервером, предоставляемым российским хостинговым сервисом Ucoz. Стоит отметить, что BusyGasper поддерживает протокол IRC – это редкость для Android-зловредов. И наконец, зловред умеет авторизоваться в почтовом ящике злоумышленников, анализировать письма в специальной папке на наличие команд и сохранять на устройство вредоносную нагрузку из вложений электронной почты.

Имеется скрытое меню для управления различными имплантами – скорее всего, оно создано для ручного контроля зараженного устройства оператором. Для активации этого меню нужно вызвать с зараженного устройства номер 9909.

С помощью этого интерфейса оператор может набрать любую команду для выполнения. Интерфейс также отображает текущий журнал событий зловреда.

Текущая операция BusyGasper активна с мая 2016 года. Мы не обнаружили следов фишинга или каких-либо других распространенных путей проникновения. Некоторые признаки, такие как наличие упомянутого выше скрытого меню для управления оператором, указывают на ручное заражение – злоумышленники устанавливают зловред, используя физический доступ к устройству жертвы. Это объясняет такое скромное число жертв – менее десяти, и все находятся в России. Мы также не обнаружили никакого сходства с коммерческими шпионскими программами и другими известными вариантами шпионского ПО. Это позволяет предположить, что BusyGasper разработан и используется одной группой злоумышленников. В то же время такие факты, как отсутствие шифрования, использование публичного FTP-сервера и низкий уровень конфиденциальности операций могут указывать на то, что за зловредом стоят злоумышленники невысокой квалификации.

Побег из «песочницы»

Один из главных принципов Android состоит в том, что все приложения должны быть изолированы друг от друга. Каждое приложение и его файлы действуют в отдельной «песочнице», куда другие приложения не имеют доступа. Идея в том, что, даже если на устройство под управлением Android проникнет вредоносное приложение, оно не сможет украсть данные, которые хранят легитимные программы (например, логин и пароль банковского приложения или историю сообщений). Разумеется, хакеры постоянно пытаются найти новые способы обойти этот механизм защиты – и осуществить так называемый «побег из песочницы».

В августе на конференции DEF CON 26 исследователь компании Check Point Слава Маккавеев представил доклад о новом способе побега из Android-песочницы; по аналогии с известным типом атак «человек посередине» (Man-in-the-Middle) он назвал эту методику Man-in-the-Disk.

Помимо областей внутри песочниц, где хранятся файлы приложений, в Android также имеется общее внешнее хранилище – External Storage. Для доступа к этому хранилищу приложение должно запросить разрешение пользователя. Права на такой доступ обычно не считается чем-то опасным, их запрашивают почти все приложения, поэтому сам запрос не вызывает подозрений. Среди прочего, приложения используют внешнее хранилище для обмена файлами или для передачи файлов между смартфоном и компьютером. Однако помимо этого, внешнее хранилище часто используется для временного хранения данных, загруженных приложением из интернета. Сначала эти данные записываются в общедоступную часть диска и только потом переносятся в изолированную область, куда имеет доступ только это приложение. Например, приложение может временно хранить там какие-то дополнительные модули, которые оно устанавливает для расширения своей функциональности, дополнительный контент (например, словари) или свои обновления.

Проблема в том, что любое приложение с правом чтения из внешнего хранилища и записи в него может получить доступ к этим файлам и изменить их, добавив вредоносный код. То есть может получиться так, что пользователь поставит на свой смартфон безобидное на первый взгляд приложение — например, игру – и это приведет к заражению смартфона вредоносным ПО. В ходе презентации на конференции DEF CON Слава Маккавеев привел несколько соответствующих примеров из реальной жизни.

Исследователи из Google обнаружили, что с помощью атак типа Man-in-the-Disk можно атаковать Android-версию популярной игры Fortnite. Чтобы загрузить игру, пользователю нужно сначала установить специальное приложение-помощник, которое загружает файлы игры. Оказалось, что, применяя технику Man-in-the-Disk, взломщик может обмануть этого помощника и заставить его установить вместо игры вредоносное приложение. Компания Epic Games, разработчик Fortnite, уже выпустила обновленную версию установщика. Поэтому, если вы играете в Fortnite, используйте версию не ниже 2.1.0, чтобы обеспечить свою безопасность. Если вы уже установили игру, мы рекомендуем удалить ее и установить заново, используя исправленную версию установщика.

Насколько безопасны приложения для каршеринга?

В последние годы растет популярность сервисов краткосрочного проката автомобилей (каршеринга). Такие сервисы значительно повышают мобильность людей в крупных городах. Однако при этом возникает вопрос: насколько защищены личные данные пользователей подобных сервисов?

Чем каршеринг может заинтересовать киберпреступников? Наиболее очевидный ответ заключается в том, что они хотят кататься на хорошей машине за чужой счет. Однако на поверку такой сценарий наименее вероятен – он предполагает личное физическое присутствие мошенника, и есть способы проверить, совпадает ли личность сделавшего заказ на сервис с личностью фактически воспользовавшегося им человека. Более вероятным представляется вариант продажи краденых аккаунтов: они могут пользоваться спросом у лиц без водительского удостоверения и у тех, кому служба безопасности сервиса отказала в регистрации. И действительно, такие предложения на рынке есть. Также, зная данные аккаунта пользователя каршерингового сервиса, можно отслеживать его передвижения, и, если в автомобиле будут оставлены вещи, просто украсть их. Наконец, взятую в аренду за чужой счет машину можно отогнать в безлюдное место и разобрать на запчасти или использовать для какой-либо криминальной активности.

Мы протестировали 13 приложений каршеринга на предмет безопасности.

Для начала мы проверили каждое приложение на противодействие запуску на Android-устройстве с root-правами и оценили качество обфускации кода приложения. Это важно, потому что подавляющее большинство приложений для Android можно декомпилировать, внести изменения в код (например, настроить отправку учетных данных на сервер злоумышленников), после чего вновь компилировать, подписать новым сертификатом и выложить обратно в магазин приложений. Кроме того, на рутованном устройстве можно внедриться в процесс нужного приложения и получить доступ к аутентификационным данным.

Во-вторых, мы проверили, можно ли самостоятельно выбрать логин и пароль к сервису. Многие сервисы используют в качестве логина номер телефона пользователя. Мошенники могут легко узнать телефон человека – например, в социальных сетях (многие забывают его скрыть), а определить там клиента каршеринга можно по хэштегам и фотографиям.

В-третьих, мы проанализировали, как приложения работают с сертификатами, есть ли у злоумышленников возможность провести успешную MITM-атаку, и насколько легко перекрыть интерфейс ПО поддельным окном авторизации.

Результаты исследования нас не порадовали. Судя по всему, у разработчиков приложений отсутствует понимание текущих угроз для мобильных платформ как при проектировании приложений, так и при создании инфраструктуры. Для начала было бы неплохо добавить функцию оповещения пользователя о подозрительной активности — на данный момент только один сервис отправляет пользователю оповещение в случае, если в его аккаунт пытаются зайти с другого устройства. Большинство рассмотренных нами приложений плохо продуманы с точки зрения безопасности и нуждаются в доработке. Кроме того, многие программы не просто очень похожи друг на друга, но созданы на базе того же кода.

Полный тест нашего отчета доступен здесь. Он включает советы пользователям сервисов каршеринга и рекомендации для разработчиков соответствующих приложений.

Развитие информационных угроз в третьем квартале 2018 года