Целевые атаки

MATA: многоплатформенный фреймворк целевого вредоносного ПО, разработанный группой Lazarus

Наиболее сильные киберпреступные группы постоянно создают новые тактики, методы, процедуры (TTP) и инструменты для взлома систем, на которые нацелена атака. Однако вредоносное ПО, которое можно использовать для атак сразу нескольких платформ, встречается редко, так как его разработка и поддержка требуют больших затрат. В июле мы рассказывали о сложном многоцелевом фреймворке вредоносного ПО, разработанном группой Lazarus.

Первые артефакты, связанные с фреймворком MATA (от MataNet – так авторы фреймворка назвали свою инфраструктуру), мы обнаружили в апреле 2018 года. С тех пор группа Lazarus доработала MATA, и сейчас есть версии для Windows, Linux и macOS.

MATA состоит из нескольких компонентов: загрузчик, оркестратор (который после заражения устройства управляет процессами и согласует их), командный сервер и различные плагины.

С помощью MATA Lazarus проникала в сети организаций в разных странах, чтобы украсть данные клиентов. По меньшей мере один раз фреймворк использовался для распространения программы-вымогателя – подробнее об этом в следующем разделе. Среди жертв были разработчики программного обеспечения, интернет-провайдеры и интернет-магазины. Мы обнаружили следы злоумышленников в Польше, Германии, Турции, Корее, Японии и Индии.

См. более подробную информацию о фреймворке MATA здесь.

Lazarus играет по-крупному

В последние годы участились целевые атаки с использованием программ-вымогателей. Как правило, за ними стоят киберпреступные группы, приобретающие у сторонних разработчиков вредоносного ПО программы-вымогатели «как услугу», чтобы затем распространять их с помощью арендованных ботнетов.

В начале года мы обнаружили новое семейство программ-вымогателей, связанное с APT-группой Lazarus. Шифровальщик VHD действует подобно другим программам-вымогателям: он шифрует файлы на дисках, подключенных к компьютеру жертвы, и удаляет папку System Volume Information (в ней содержатся данные точек восстановления Windows), чтобы помешать восстановить систему. Зловред также приостанавливает процессы, которые могут блокировать важные файлы, например процессы Microsoft Exchange или SQL Server. Однако механизм его доставки больше напоминает APT-кампании. Утилита распространения содержит список учетных данных администраторов и IP-адресов, характерных для жертвы. Они используются для брутфорс-атак на службу протокола SMB на каждом обнаруженном компьютере. После соединения подключается сетевая папка, затем шифровальщик копируется и выполняется через вызовы WMI.

Во время расследования второго инцидента нам удалось полностью проследить цепочку заражения. Вредоносная программа проникла в систему жертвы через уязвимый VPN-шлюз, а затем получила права администратора на скомпрометированных компьютерах. Она использовала их для установки бэкдора и перехвата контроля над сервером Active Directory. Затем на все компьютеры через специальный загрузчик был загружен шифровальщик VHD.

Дальнейший анализ показал, что бэкдор входит в описанный выше фреймворк MATA.

WastedLocker

В июле компания Garmin, производящая навигационные приборы, стала жертвой кибератаки, в результате которой были зашифрованы некоторые ее системы. Для атаки использовалось вредоносное ПО WastedLocker – его технический анализ приводится здесь.

Зловред, который в этом году стал использоваться чаще, имеет особенности, на которые стоит обратить внимание. Он содержит интерфейс командной строки, с помощью которого злоумышленники могут управлять работой программы: выбирать каталоги для атаки, определять очередность шифрования файлов и контролировать шифрование на указанных сетевых ресурсах. Также WastedLocker умеет обходить контроль учетных записей (UAC) на компьютерах Windows и таким образом незаметно повышать свои права в системе.

Для шифрования WastedLocker использует комбинацию алгоритмов AES и RSA – это обычно для программ-вымогателей. Файлы зашифровываются с использованием единого открытого ключа RSA. Если бы зловред применялся в массовых атаках, это было бы его недостатком: в таком случае для расшифровки файлов всех жертв понадобился бы один закрытый ключ RSA. Но поскольку WastedLocker используется в целевых атаках на конкретные организации, в обычной практике такой подход к расшифровке данных применить невозможно. Зашифрованным файлам присваивается расширение garminwasted_info, при этом – что необычно – создается новый info-файл для каждого зашифрованного файла жертвы.

Обновленный бэкдор Bisonal группы CactusPete

CactusPete – китайскоязычная APT-группа, действующая с 2013 года. Как правило, она атакует военные, дипломатические организации и объекты инфраструктуры в Японии, Южной Корее, на Тайване и в США, однако в последнее время переключилась на другие организации в Азии и Восточной Европе.

Изначально CactusPete – группа со средним уровнем технических возможностей. Однако недавно, по всей видимости, она получила серьезную поддержку и доступ к более сложным программам, таким как ShadowPad, которую уже использовала в этом году для атаки на правительственные, оборонные, энергетические, горнодобывающие и телекоммуникационные предприятия.

Тем не менее группа продолжает использовать и более простые инструменты. Недавно мы писали о новом варианте бэкдора Bisonal, который CactusPete применяла для кражи информации, выполнения кода на зараженных компьютерах и дальнейшего перемещения по сети. Наше исследование началось с одного образца, но с помощью Kaspersky Threat Attribution Engine мы обнаружили еще более 300 практически идентичных экземпляров. Все они появились в период с марта 2019 по апрель 2020 года, то есть группа создавала более 20 образцов в месяц! Bisonal – несложный зловред, он действует с помощью социальной инженерии, применяемой в целевых фишинговых письмах.

Operation PowerFall

В этом году наши технологии помогли предотвратить атаку на компанию в Южной Корее. В ходе расследования мы выявили два эксплойта нулевого дня: эксплойт для удаленного выполнения кода в Internet Explorer и эксплойт для повышения привилегий в Windows. Их целью были последние сборки Windows 10. Наши тесты подтвердили, что эксплойты действуют в Internet Explorer 11 и сборке Windows 10 18363 x64.

Эксплойты действуют в тандеме. Сначала жертву атакует вредоносный скрипт, использующий уязвимость для запуска в Internet Explorer. Затем уязвимость системной службы помогает повысить привилегии вредоносного процесса. В результате злоумышленники могут перемещаться дальше по сети жертвы.

Мы сообщили о наших находках в компанию Microsoft, которая подтвердила наличие уязвимостей. На момент написания отчета специалисты по безопасности Microsoft уже подготовили исправление для уязвимости CVE-2020-0986, позволяющей повышать привилегии. Хотя до нашего исследования считалось, что эксплуатация этой уязвимости маловероятна. Исправление для этой уязвимости было выпущено 9 июня. Исправление для уязвимости удаленного выполнения кода (CVE-2020-1380) вышло 11 августа.

Мы назвали эту кампанию Operation PowerFall. Хотя нам пока не удалось установить однозначную связь ни с одной из известных APT-групп, мы полагаем, что за атакой может стоять DarkHotel. Подробнее об этой кампании можно прочитать здесь и здесь.

Последние атаки группы Transparent Tribe

Transparent Tribe – это активная киберпреступная группа, которая работает с 2013 г. и специализируется на кибершпионаже. Основное оружие злоумышленников – собственный троянец удаленного доступа (RAT) Crimson RAT на базе .NET. Он распространяется через целевые фишинговые письма с вредоносными документами Microsoft Office.

Во время расследования деятельности Transparent Tribe мы нашли около 200 образцов Crimson RAT. По данным телеметрии Kaspersky Security Network, за год, начиная с июня 2019 года, атакам подверглись более тысячи жертв. Ими стали в основном дипломатические и военные организации в Индии и Пакистане.

Crimson RAT содержит ряд функций для сбора данных с зараженных компьютеров. В числе последних обновлений – компонент на стороне сервера для управления зараженными машинами и компонент USB-червь для кражи данных со съемных дисков. Последний распространяется по системам, заражая съемные носители, загружая и выполняя с удаленного сервера версию Crimson RAT, предназначенную для тонких клиентов.

Кроме того, мы обнаружили новый Android-имплант, используемый Transparent Tribe для шпионажа на мобильных устройствах. Злоумышленники применяли социальную инженерию для распространения зловреда, замаскированного под приложение для просмотра порно и под приложение Aarogya Setu для отслеживания COVID-19, разработанное правительством Индии.

Зловред представляет собой модифицированную версию AhMyth RAT (вредоносной программы для Android с открытым исходным кодом, доступной на GitHub), которая была создана путем размещения вредоносной полезной нагрузки внутри легитимных приложений. Имплант предназначен для сбора информации с устройства жертвы и ее пересылки злоумышленникам.

DeathStalker – группа наемных киберпреступников

В августе мы сообщали о киберпреступной группе, которая специализируется на краже коммерческой тайны – в основном у компаний, работающих в сфере финансовых технологий, юридических фирм и финансовых консультантов, хотя однажды мы наблюдали атаку на дипломатическую организацию. Выбор целей указывает на то, что эта группа, названная нами DeathStalker, либо ищет конкретную информацию для последующей продажи, либо проводит атаки по запросу «клиентов». Группа активна по меньшей мере с 2018 года. Есть вероятность, что она возникла еще раньше, в 2012 году, и может иметь отношение к семействам вредоносного ПО Janicab и Evilnum.

Мы наблюдали активность с использованием Powersing в Аргентине, Китае, на Кипре, в Израиле, Ливане, Швейцарии, на Тайване, в Турции, Великобритании и ОАЭ. Мы также нашли жертв Evilnum на Кипре, в Индии, Ливане, России, Иордании и ОАЭ.

Впервые наше внимание к группе DeathStalker привлекло использование PowerShell-импланта Powersing. Все начинается с рассылки целевых фишинговых писем с вложенными архивами, содержащими вредоносные LNK-файлы. Если жертва открывает архив, запускается сложная последовательность, приводящая к выполнению произвольного кода на компьютере.

Powersing время от времени делает снимки экрана зараженной машины и отправляет их на командный сервер. Он также выполняет дополнительные PowerShell-скрипты, загружаемые с командного сервера. Таким образом, Powerstring обеспечивает злоумышленникам возможность первоначально закрепиться на зараженном компьютере для дальнейшей установки вредоносного ПО.

DeathStalker маскирует коммуникацию между зараженными компьютерами и командным сервером, используя общедоступные сервисы как тайники: они позволяют злоумышленникам хранить данные на фиксированном URL-адресе в публичных записях, комментариях, профилях пользователей, описаниях контента и т. д.

Пример DeathStalker отлично иллюстрирует, чего могут достичь небольшие группы или даже отдельные хорошо подготовленные хакеры, не изобретая новые приемы и не используя изощренные методы. Частные организации должны понимать, что им нужно уметь противостоять именно такой угрозе, как DeathStalker, поскольку с подобными группировками связано вредоносное ПО, с которым сегодняшние компании вероятнее всего столкнутся. Мы советуем уделять особое внимание созданию процессов, связанных со встроенными интерпретаторами Windows для скриптовых языков, такими как powershell.exe и cscript.exe. По возможности эти модули следует сделать недоступными. В тренингах для повышения уровня знаний в области IT-безопасности и при оценке защитных продуктов должны учитываться схемы заражения с применением LNK-файлов.

Подробнее о группе DeathStalker см. Lifting the veil on DeathStalker, a mercenary triumvirate

Прочее вредоносное ПО

The Tetrade: банковские троянцы из Бразилии расширяют охват

В Бразилии криминальный андеграунд имеет мощные корни, и местные вирусописатели за долгие годы создали множество банковских троянцев. Как правило, эти программы используют для атак на клиентов местных банков. Однако бразильские киберпреступники начали интересоваться банками в других странах. The Tetrade – так мы назвали четыре больших семейства банковских троянцев, которые были разработаны и распространялись бразильскими злоумышленниками и которые теперь используются по всему миру. Четыре семейства троянцев – это Guildma, Javali, Melcoz и Grandoreiro.

Мы уже наблюдали попытки бразильских киберпреступников использовать свои программы за пределами Бразилии. Это были очень простые троянцы, и атаки не увенчались особым успехом. Сейчас ситуация складывается иначе. Бразильские банковские троянцы серьезно эволюционировали: их создатели внедрили новые методы защиты от обнаружения, создали многомодульные вредоносные программы с обфускацией и очень сложным потоком выполнения. Все это значительно затрудняет анализ. Хотя банки используют различные технологии для защиты клиентов (плагины, аппаратные и программные токены, двухфакторную аутентификацию, чипы и PIN-коды для банковских карт), случаи мошенничества учащаются, так как в Бразилии отсутствует эффективное законодательство, направленное на борьбу с киберпреступностью.

Бразильские преступники пользуются тем, что банки, работающие в этой стране, имеют представительства в других странах Латинской Америки и в Европе, поэтому распространить атаки на клиентов этих финансовых организаций несложно. Злоумышленники быстро создают партнерскую экосистему: нанимают хакеров для работы в других странах, предоставляют свое вредоносное ПО как услугу и оперативно обновляют технологии, чтобы поддерживать зловреды в актуальном состоянии и привлекать партнеров финансовой выгодой.

В упомянутых семействах банковских троянцев используется алгоритм генерации доменов (DGA), зашифрованные полезные нагрузки, метод Process Hollowing (создание и запуск вредоносных копий доверенных процессов), подмена DLL (DLL Hijacking), файлы LoLBin, бесфайловое заражение и другие способы препятствовать анализу и обнаружению. Мы полагаем, что злоумышленники совершенствуют вредоносное ПО, чтобы охватить больше банков и стран.

Мы рекомендуем финансовым организациям внимательно следить за этими угрозами, совершенствовать процессы аутентификации, использовать технологии защиты от мошенничества и аналитические данные об угрозах, чтобы выявлять и снижать риски. Более подробная информация о троянцах, а также индикаторы компрометации, YARA-правила и хеши доступны в наших отчетах об угрозах для финансовых организаций.

Опасность стриминговых сервисов

Домашний досуг изменился с появлением стриминговых сервисов. По прогнозам, объем мирового рынка стриминговых сервисов к 2024 году достигнет 688,7 млрд долл. США. Для киберпреступников это новый привлекательный и потенциально очень прибыльный вектор атаки. Так, спустя лишь несколько часов после запуска платформы Disney+ злоумышленники взломали тысячи учетных записей и сменили пароли и адреса электронной почты их владельцев. Затем они выставили скомпрометированные учетные записи на продажу в интернете по цене 3–11 долл. США.

Даже проверенные временем сервисы Netflix и Hulu являются целями для распространения вредоносного ПО, кражи паролей и атак на основе фишинга и спама. А рост числа подписчиков в связи с пандемией COVID-19 означает увеличение числа потенциальных жертв киберпреступников. В первом квартале этого года число подписчиков Netflix выросло на 15 млн человек, превысив прогнозы более чем в два раза.

Мы тщательно исследовали ландшафт угроз, связанных со стриминговыми сервисами. Ожидаемо, одним из приемов, которым пользуются злоумышленники, чтобы обманом вынудить пользователя раскрыть свои учетные данные или финансовую информацию, оказался фишинг.

Злоумышленники играют на растущем интересе к стриминговым сервисам, чтобы распространять вредоносные и рекламные программы. Как правило, устройства заражаются бэкдорами и другими троянцами, когда люди пытаются получить доступ неофициальными способами: приобретают учетные записи со скидкой, используют «хаки» для продления бесплатной пробной версии или чтобы заполучить бесплатную подписку. На диаграмме ниже показано, сколько пользователей с января 2019 по 8 апреля 2020 года подверглись атакам разных вредоносных программ, содержащих названия популярных стриминговых платформ и загруженных при попытке получить неофициальный доступ к контенту.

В следующей таблице перечислены вредоносные программы, скрывавшиеся под названиями популярных стриминговых сервисов в упомянутый период:

Здесь вы можете прочитать полный текст отчета и рекомендации, как защититься от фишинга и вредоносного ПО, связанного со стриминговыми платформами.

Угрозы для цифрового образования

С началом пандемии COVID-19 онлайн-обучение стало нормой, так как школы и университеты вынуждены были закрыться. К сожалению, многие образовательные учреждения не имели должной защиты от киберугроз, что подвергло повышенному риску кибератак их онлайн-занятия. 17 июня специалисты по безопасности Microsoft сообщили, что за предыдущие 30 дней на долю образовательной отрасли пришелся 61% от общего количества атак (7,7 млн) на организации с использованием вредоносного ПО. Помимо вредоносных программ, образовательные учреждения столкнулись с серьезной угрозой утечки данных и посягательства на частное пространство учащихся.

Недавно мы опубликовали обзор угроз, с которыми сталкиваются школы и университеты. В числе угроз – фишинговые атаки через онлайн-платформы для обучения и приложения для видеоконференций, угрозы, замаскированные под приложения для онлайн-обучения, а также DDoS-атаки (атаки типа «отказ в обслуживании»), прерывающие учебный процесс.

В первой половине 2020 года 168 550 человек столкнулись с различными угрозами, замаскированным под популярные платформы для онлайн-обучения, – огромное увеличение по сравнению с 820 жертвами за аналогичный период прошлого года.

Чаще всего – 99,5% обнаруженных угроз – для прикрытия использовалась платформа Zoom, что неудивительно, учитывая ее популярность.

Подавляющее большинство угроз, замаскированных под легитимные платформы для видеоконференций и онлайн-обучения, относятся к условно опасным или рекламным программам. Рекламные программы забрасывают пользователей ненужной рекламой, тогда как условно опасное ПО состоит из различных файлов, в том числе панелей для браузеров, диспетчеров загрузки и инструментов удаленного управления, которые могут выполнять различные действия без согласия пользователей.

В I квартале 2020 года общее число DDoS-атак во всем мире выросло на 80% относительно того же периода в 2019 г. Этот рост во многом связан с атаками на сервисы дистанционного обучения.

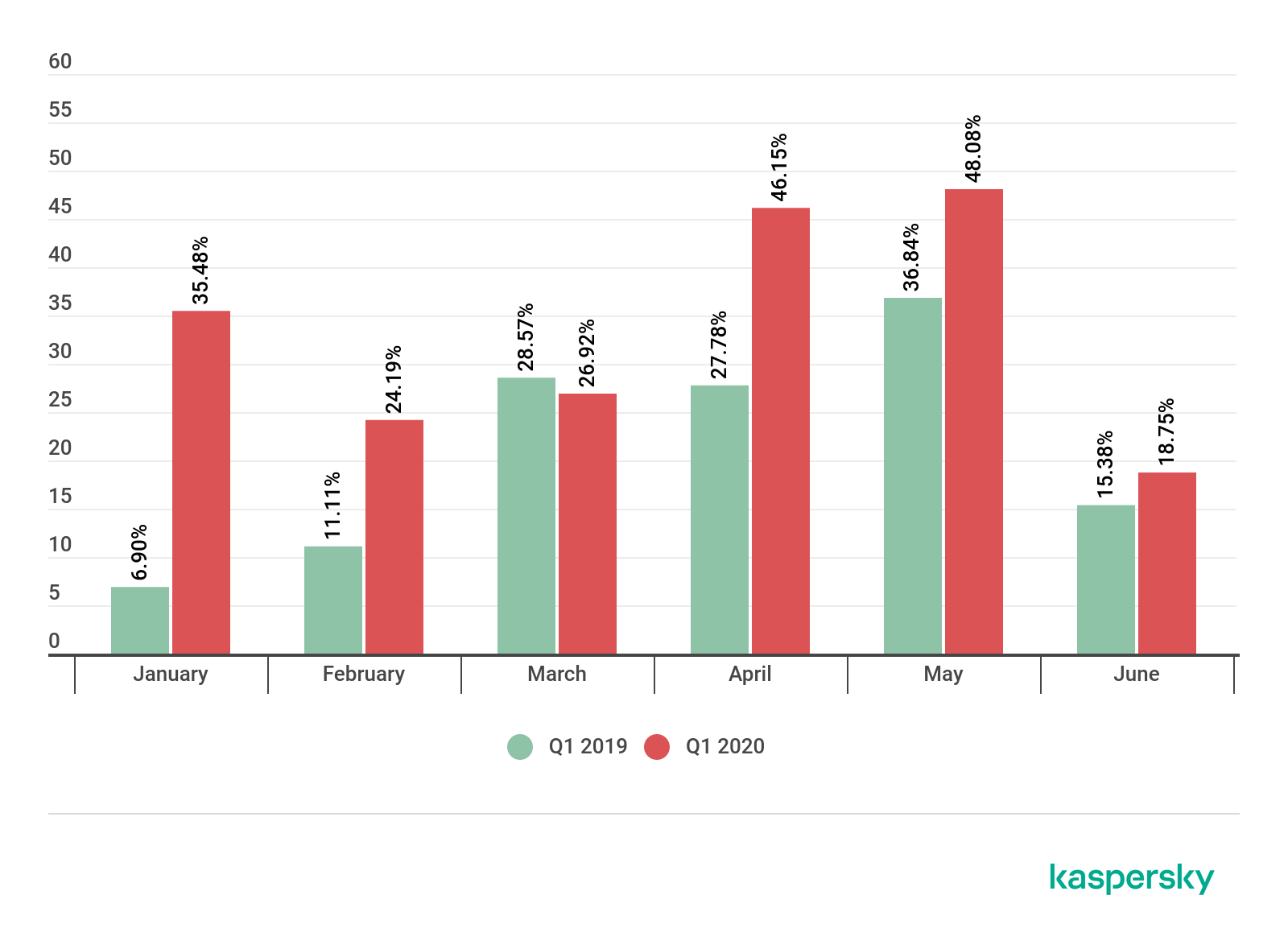

Число DDoS-атак на образовательные ресурсы в период с января по июнь этого года выросло по меньшей мере на 350% по сравнению с аналогичным периодом в 2019 году.

В будущем онлайн-обучение, скорее всего, получит еще большее распространение, и киберпреступники будут искать пути использовать это. Поэтому необходимо, чтобы образовательные учреждения пересматривали политики кибербезопасности и принимали меры для защиты сред и ресурсов для онлайн-обучения.

С полным текстом нашего отчета можно ознакомиться здесь.

Неудаляемые рекламные приложения на смартфонах

Мы уже не раз рассказывали о навязчивой рекламе на смартфонах (последние публикации доступны здесь и здесь). Хотя рекламную программу можно просто удалить, иногда с этим возникают проблемы, поскольку она установлена в системный раздел. В таких случаях попытки удалить рекламное ПО могут вывести смартфон из строя. Кроме того, реклама может быть встроена в код неудаляемых системных приложений и библиотек. По нашим данным, 14,8% всех пользователей, подвергшихся атакам с использованием вредоносного или рекламного ПО в прошлом году, столкнулись с заражением системного раздела.

Мы выявили две основные стратегии внедрения неудаляемых приложений на устройство. Первая: вредоносная программа получает root-доступ и устанавливает рекламное приложение в системный раздел. Вторая: код рекламного приложения (или его загрузчика) встраивается в прошивку устройства еще до того, как оно попадет в руки потребителя. По нашим данным, с этим сталкиваются от одного до пяти процентов пользователей наших защитных решений для мобильных устройств. В основном это владельцы бюджетных смартфонов и планшетов определенных марок. Для недорогих устройств некоторых популярных фирм эта цифра достигает 27%.

Поскольку, согласно модели безопасности Android, антивирус является обычным приложением, он ничего не может сделать с вредоносным или рекламным ПО в системном каталоге, и это серьезная проблема.

Наши исследования показывают, что некоторые производители мобильных устройств стремятся увеличить прибыль и используют различные рекламные инструменты, даже если они приносят неудобства пользователям. Так как рекламные сети готовы платить за просмотры, клики и установки независимо от источника, производителям выгодно встраивать рекламные модули в устройства, чтобы повысить прибыль от продажи каждого из них.

Развитие информационных угроз в третьем квартале 2020 года