Целевые атаки и вредоносные кампании

Операция AppleJeus: продолжение

В 2018 г. мы опубликовали отчет об операции AppleJeus известной группировки Lazarus (сейчас Lazarus – одна из наиболее активных APT-группировок). Кампания была примечательна тем, что Lazarus впервые атаковала пользователей macOS. Киберпреступники создали подставную компанию и распространяли вредоносное приложение, пользуясь высоким уровнем доверия со стороны потенциальных жертв.

Наше повторное исследование выявило значительные изменения в методах атак группировки Lazarus. Для атак на пользователей macOS злоумышленники создали вредоносную программу, добавили механизм аутентификации, чтобы без помех загрузить вредоносный код следующего этапа, и загружали его, минуя жесткий диск. Для атак на компьютеры Windows группировка разработала многоступенчатый алгоритм заражения и существенно изменила итоговую полезную нагрузку. По нашим наблюдениям, после операции AppleJeus Lazarus стала более осторожной и начала применять различные технологии, помогающие избежать обнаружения.

В ходе исследования мы выявили жертв группировки в Великобритании, Польше, России и Китае. Более того, мы смогли найти подтверждение тому, что некоторые из пострадавших имеют отношение к организациям, занимающимся криптовалютой.

Roaming Mantis занялась смишингом и старательно противодействует исследователям

«Лаборатория Касперского» продолжает отслеживать кампанию Roaming Mantis. Впервые группировка была замечена в 2017 г., когда атаковала устройства на базе Android через SMS лишь в одной стране – Южной Корее. С тех пор злоумышленники значительно расширили свои возможности. Теперь Roaming Mantis поддерживает 27 языков, атакует не только Android, но и iOS и имеет в своем арсенале средства майнинга криптовалют для ПК.

Roaming Mantis интересует исключительно нажива, и она постоянно ищет новые жертвы. Преступники старательно маскируют свои действия, используя в том числе методы обфускации и списки разрешенных, чтобы не дать исследователям, целенаправленно попавшим на вредоносную страницу, заполучить образец вредоносного ПО. Хотя сейчас злоумышленники применяют списки разрешенных только к корейским страницам, мы полагаем, что это коснется и других языков – это лишь вопрос времени.

Группировка Roaming Mantis пополнила свой арсенал новыми семействами вредоносных программ, включая Fakecop и Wroba.j. Она активно использует смишинг для атак на устройства Android. Это тревожный знак, поскольку злоумышленники могли объединить зараженные мобильные устройства в ботнет для смишинга, распространения вредоносного ПО и т. п. Также в последнее время киберпреступники добавляют во вредоносные APK-файлы символику крупных курьерских компаний. Она меняется в зависимости от страны, где находится жертва: для Японии это Sagawa Express, для Тайваня – Yamato Transport и FedEx, для Южной Кореи – CJ Logistics и Econt Express для России.

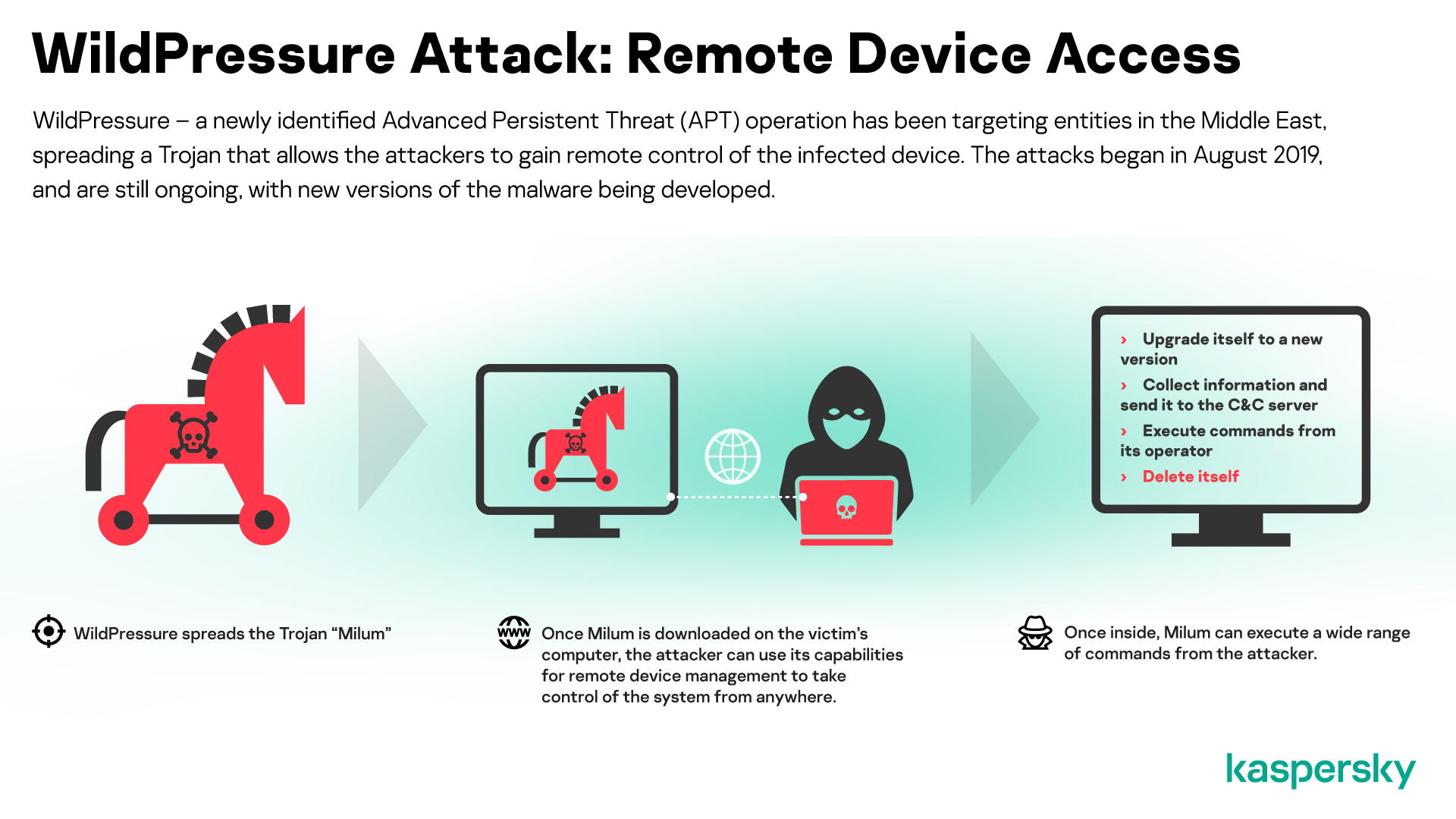

WildPressure атакует промышленные сети на Ближнем Востоке

В марте мы сообщали о целевой кампании, распространяющей троянскую программу Milum, разработанную для получения удаленного управления устройствами в атакуемых организациях, часть которых занята в промышленной сфере. Первые признаки кампании, получившей название WildPressure, мы зафиксировали в августе 2019 г., и она все еще остается активной.

Ни один из полученных нами образцов Milum не имеет никакого сходства в коде с другими известными APT-кампаниями. Все образцы позволяют злоумышленникам удаленно управлять зараженными устройствами: загружать и выполнять команды, собирать данные со взломанного компьютера и передавать их на командный сервер, а также устанавливать обновления зловреда.

Особенно тяжелы последствия атак для промышленных предприятий. По нашим данным, до сих пор злоумышленники только собирали данные в зараженных сетях. Однако кампания все еще активна, поэтому нельзя утверждать, что преступники этим ограничатся.

Чтобы ваша организация не стала жертвой этой или другой целевой атаки, мы рекомендуем следующее.

- Регулярно обновляйте все программное обеспечение, особенно при выпуске обновлений безопасности.

- Используйте проверенное защитное решение, такое как Kaspersky Endpoint Security, которое позволит с помощью поведенческого анализа обнаруживать известные и новые угрозы, включая эксплойты.

- Обеспечьте защиту рабочих мест с помощью корпоративного решения, способного выявлять сложные угрозы на уровне сети, – такого как Kaspersky Anti Targeted Attack Platform.

- Расскажите сотрудникам о социальной инженерии и других методах киберпреступников и развивайте в организации культуру кибербезопасности.

- Предоставьте вашим ИБ-специалистам доступ к подробным аналитическим данным, например к отчетам «Лаборатории Касперского» об APT-угрозах.

TwoSail Junk

10 января мы обнаружили атаку типа watering hole, цель которой – внедрение многофункционального импланта LightSpy с помощью удаленной цепочки эксплойтов для iOS. Судя по целевой странице, атака направлена на пользователей из Гонконга.

С тех пор мы выпустили два закрытых отчета по LightSpy, доступных клиентам сервиса Kaspersky Intelligence Reporting (подробную информацию можно получить по адресу intelreports@kaspersky.com).

Мы временно назвали стоящую за атакой группировку TwoSail Junk. Известные нам на данный момент сведения об отправке бэкдором данных в инфраструктуру управления вредоносным ПО указывают на возможную связь этой кампании с предыдущими. В частности, вместе с другими исследователями мы пытаемся выяснить, связан ли LightSpy с деятельностью китайскоязычной APT-группировки SpringDragon, также известной как LotusBlossom и Billbug(Thrip) (подробнее здесь и здесь). Ее авторству принадлежат бэкдоры Lotus Elise и Evora.

Поскольку отчет о LightSpy уже был опубликован специалистами Trend Micro, мы лишь хотели добавить недостающие сведения, не повторяя уже сказанного. Мы также сообщили о зловреде Apple и другим компаниям, имеющим отношение к проблеме.

Наш отчет содержит информацию об импланте для Android, включая описание его развертывания, распространения и структуры поддержки.

Немного Holy Water в Азии

В декабре мы выявили сайты типа watering hole которые были взломаны для drive-by атак с использованием фальшивых предупреждений об обновлении Adobe Flash.

Кампания действует как минимум с мая 2019 г. и направлена на религиозно-этническую группу в Азии. Нехитрый, но оригинальный инструментарий злоумышленников (который был заметно усовершенствован и, возможно, продолжает совершенствоваться) задействует обфускацию Sojson, установщик NSIS, открытый исходный код Python, распространение посредством GitHub, язык Go и C2-каналы на базе Google Drive.

Цель злоумышленников не ясна, поскольку у нас было мало возможностей наблюдать за их действиями вживую. Также пока нам не удалось определить принадлежность преступников к какой-либо из известных APT-группировок.

Охота на угрозы с помощью Bitscout

В феврале представитель глобального центра исследования и анализа угроз (GReAT) «Лаборатории Касперского» Виталий Камлюк рассказал о новой версии Bitscout в связи с предстоящим выпуском Ubuntu 20.04, намеченным на апрель 2020 г.

Bitscout – это инструмент для удаленного проведения цифрового криминалистического анализа. Мы сделали его открытым примерно два с половиной года назад, когда Виталий был занят в Лаборатории цифровой криминалистики Интерпола. Bitscout нередко выручал нас в киберрасследованиях. Он основан на популярном дистрибутиве Ubuntu Linux и объединяет средства криминалистического анализа и анализа вредоносного ПО, созданные первоклассными разработчиками со всего мира.

Коротко расскажем об особенностях Bitscout.

- Это совершенно БЕСПЛАТНЫЙ инструмент, который предоставляет вам возможность сократить расходы на криминалистический анализ.

- Bitscout разработан, чтобы действовать удаленно, экономя время и деньги, которые пришлось бы потратить на поездки. Однако вы можете использовать все эти технологии на месте.

- Истинную ценность представляет не набор инструментов как таковой, а возможности включенных туда средств криминалистического анализа.

- Чтобы освоить Bitscout, нужно приложить большие усилия, что в конечном счете повысит уровень технической подготовки ваших специалистов.

- Bitscout сохраняет удаленные сессии криминалистического анализа на локальной машине. Это дает прекрасную возможность учиться у более опытных специалистов, воспроизводя их сессии, а также использовать сохраненные сессии в качестве доказательной базы.

- Это ПО с открытым исходным кодом, так что вам не придется ждать, пока разработчик выпустит очередное обновление. Вы можете провести обратную разработку и изменить любую часть так, как захотите.

Для тех, кто желает узнать больше об удаленном анализе с использованием Bitscout, мы создали специальный сайт bitscout-forensics.info.

Охота на APT-угрозы с помощью YARA

Последние годы мы делимся знаниями и опытом использования YARA как инструмента охоты на вредоносное ПО на специализированном тренинге Hunting APTs with YARA like a GReAT ninja, который проходит в рамках нашей конференции для ИБ-аналитиков. Однако из-за пандемии COVID-19 нам пришлось отложить очередную конференцию.

В то же время мы получили немало запросов на проведение более доступного практического тренинга по YARA. Мы работаем над этим и надеемся, что в ближайшем будущем представим онлайн-тренинг. Чтобы быть в курсе новостей, подпишитесь на наш Twitter – @craiu, @kaspersky.

Сейчас многие работают удаленно и проводят в интернете еще больше времени, чем прежде – вероятно, будет расти и число угроз и атак. Именно поэтому мы решили поделиться некоторым опытом работы с YARA, накопленным за последние годы. Надеемся, каждый из вас сможет использовать эту информацию для борьбы с киберугрозами.

Если вы пропустили прямой эфир презентации, прошедшей 31 марта, можете посмотреть запись.

Мы отслеживаем сотни APT-угроз и регулярно публикуем наиболее интересные находки. Если вы хотите знать больше, пишите нам на intelreports@kaspersky.com.

Другие новости в сфере кибербезопасности

Троянец Shlayer атакует пользователей macOS

Многие уверены, что macOS – безопасная платформа. Однако некоторые киберпреступники нацелены именно на нее. Особенно примечательна троянская программа Shlayer. В 2019 г. продукты «Лаборатории Касперского» для macOS заблокировали ее на каждом десятом устройстве. Таким образом, зловред оказался самой распространенной угрозой для macOS.

Тщательно разработанная система распространения Shlayer включает партнерскую сеть, сайты развлекательного характера и даже Википедию. Специализация этого троянца – установка рекламного ПО, которое бомбардирует жертву противозаконной рекламой, перехватывая запросы браузера и изменяя результаты поиска.

На долю Shlayer приходится почти треть всех атак на устройства macOS, зарегистрированных продуктами «Лаборатории Касперского» в период с января по ноябрь прошлого года – и почти все десять других наиболее распространенных угроз для macOS были рекламными программами, которые установил Shlayer.

Заражение происходит, когда ничего не подозревающая жертва загружает вредоносную программу. Система распространения Shlayer состоит из нескольких каналов, которые приводят пользователей к загрузке зловреда. Несколько файловых партнерских программ предлагают Shlayer как способ монетизировать сайты: за каждую установку вредоносной программы пользователями из США обещана довольно высокая плата, что побудило более 1000 «партнерских» сайтов заниматься распространением Shlayer. Схема работает так: пользователь ищет сериал или футбольный матч и рекламные целевые страницы направляют его на ресурсы с поддельным обновлением Flash Player. Там жертва и загружает вредоносную программу. А партнер, который распространяет соответствующие ссылки, получает вознаграждение за каждую установку.

В других сценариях жертвы попадали на фальшивую страницу Adobe Flash с различных онлайн-сервисов, имеющих многомиллионную аудиторию. Например, на YouTube ссылки на вредоносный ресурс содержались в описаниях к видео, а в Википедии они были замаскированы под сноски к статьям. Переходя по ссылкам, люди попадали на страницы с загрузкой Shlayer. Исследователи «Лаборатории Касперского» нашли 700 доменов с вредоносным контентом, ссылки на которые располагались на легальных сайтах.

Практически все ресурсы, с которых пользователей перенаправляли на поддельный Flash Player, были англоязычные. Это совпадает со статистикой наиболее частых атак: 31% в США, 14% в Германии, 10% во Франции и 10% в Великобритании.

h3>Привет из прошлого

Хотя многие по-прежнему используют слово «вирус» по отношению к любым вредоносным программам, на самом деле оно относится лишь к самовоспроизводящемуся коду, который копирует себя из файла в файл на одном компьютере. Сейчас вирусы, которые некогда были основным типом угроз, стали редким явлением. Однако есть и любопытные исключения, и недавно нам попалось одно из них: это первый настоящий вирус в дикой среде за долгое время.

Вирус под названием KBOT проникает на компьютер жертвы через интернет, локальную сеть или зараженный внешний носитель. После запуска зараженного файла зловред прочно закрепляется в системе, прописывая себя в автозагрузку и планировщик заданий, а затем с помощью веб-инжектов пытается похитить банковские и персональные данные пользователя. Также KBOT может загружать дополнительные модули, которые похищают важные сведения о жертве, такие как логины и пароли, данные криптокошельков, перечни файлов и установленных приложений и т. п., и пересылают их на командный сервер. Все свои файлы и похищенные данные KBOT хранит в виртуальной файловой системе, зашифрованной с помощью алгоритма RC6, что затрудняет обнаружение вируса.

Киберпреступники делают ставку на страх перед утечкой данных

Фишеры постоянно отслеживают актуальные темы, которые можно использовать, чтобы поймать на крючок будущую жертву. Политика, спорт, шопинг, финансы, романтические истории, природные катаклизмы – все это может заинтересовать жертву и побудить ее перейти по ссылке или открыть вредоносное вложение.

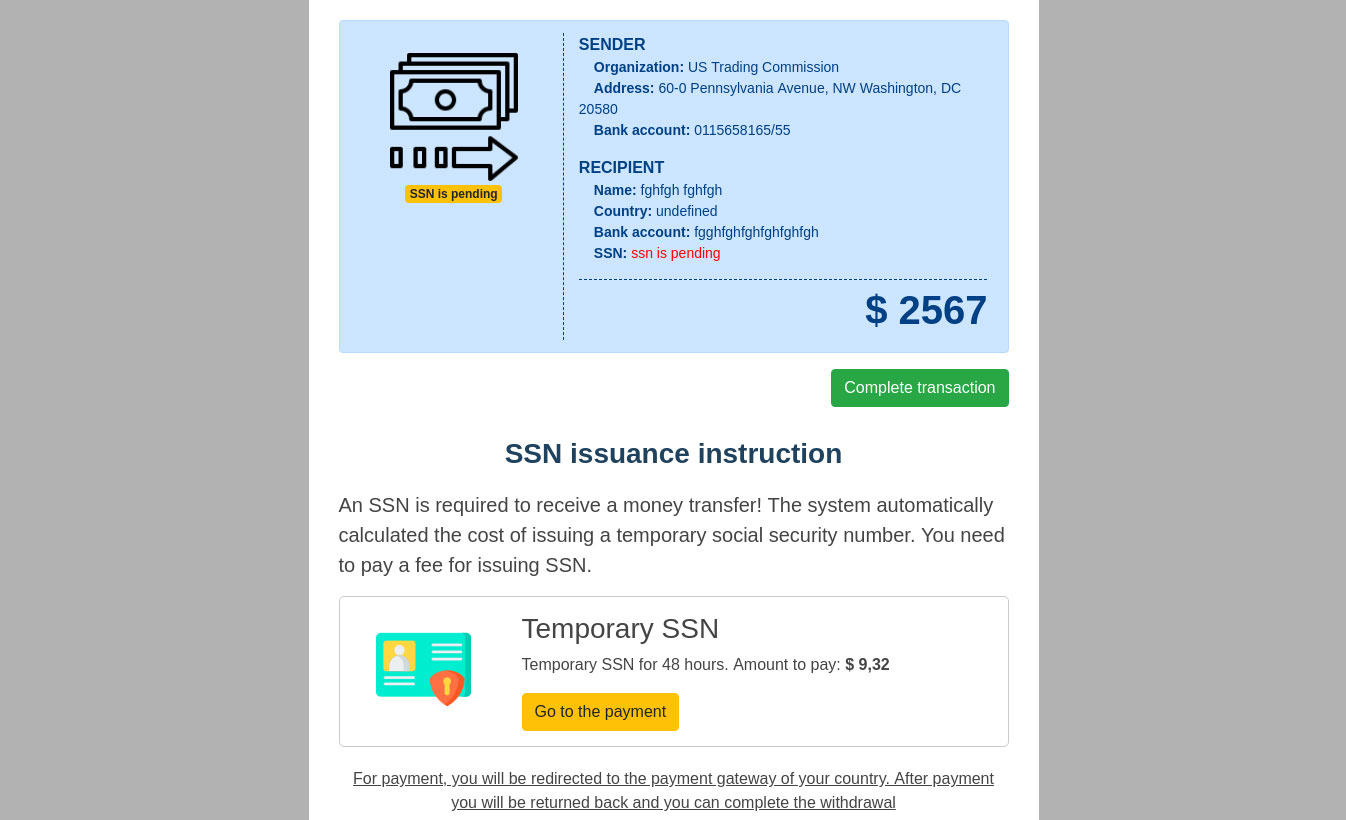

Последнее время киберпреступники эксплуатируют тему утечек данных. В новостях регулярно стали говорить об утечках и штрафах за неспособность обеспечить безопасность данных. От лица организации под названием «Фонд защиты персональных данных» мошенники утверждали, что «Торговая комиссия США» создала резерв, из которого выплачивают компенсации тем, кто пострадал от утечки персональных данных.

Чтобы получить выплату, потенциальные жертвы должны были предоставить номер социального страхования. А тем, у кого его не было, мошенники предлагали купить временный.

Примечательно, что даже если жертва вводила действительный номер социального страхования, ее все равно направляли на страницу, продающую временный номер.

Более подробную информацию см. по ссылке.

…и перед коронавирусом

Чем жирнее наживка, тем крупнее улов. Неудивительно, что киберпреступники вовсю эксплуатируют тему пандемии COVID-19. Мы выявили вредоносные файлы формата PDF, MP4 и DOCX, замаскированные под информацию о коронавирусе. Их названия создают ложное впечатление, что внутри – видео о том, как защитить себя, или новые данные о вирусе и способах его диагностики. На самом же деле эти файлы способны уничтожать, блокировать, изменять или копировать данные, а также вмешиваться в работу компьютера.

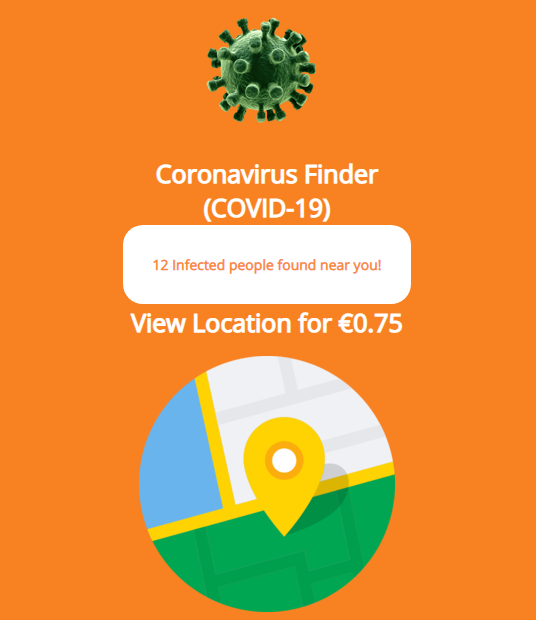

Киберпреступники, создавшие банковского троянца Ginp, недавно запустили новую кампанию, связанную с COVID-19. Получив специальную команду, троянская программа открывает веб-страницу под названием Coronavirus Finder. У страницы простой интерфейс. Она показывает число инфицированных вирусом людей, якобы находящихся поблизости, и предлагает информацию об их местоположении за небольшую плату.

Затем троянец просит заполнить платежную форму.

А дальше… ничего не происходит, если не считать того, что деньги пользователя ушли на счет киберпреступников. По данным Kaspersky Security Network, большинство пострадавших от Ginp находятся в Испании. Однако существует новая версия зловреда с тегом flash-2, в то время как прежние имели тег flash-es12. Не исключено, что отсутствие «es» в теге новой версии говорит о намерении злоумышленников расширить охват кампании.

Еще нам известно о ряде фишинговых схем, в которых киберпреступники выступали от лица подлинных организаций, чтобы спровоцировать людей перейти по ссылке на поддельные сайты, где мошенники перехватывали их личную информацию или просили перевести деньги.

Здесь вы можете прочитать, почему фишерам так легко подделывать письма и какие меры принимаются, чтобы усложнить им жизнь.

Злоумышленники не гнушаются возможностью атаковать и медицинские учреждения. Они рассчитывают на то, что избыточная нагрузка на IT-службы позволит им внедриться в сети больниц, или вымогают деньги у компаний, которые занимаются клиническими исследованиями. Чтобы медикам не приходилось беспокоиться еще и о кибербезопасности, мы предлагаем медицинским учреждениям бесплатные лицензии на наши ключевые решения сроком на шесть месяцев.

AZORult ворует криптовалюту под маской популярного VPN-сервиса

В феврале мы писали о необычной вредоносной кампании, в ходе которой киберпреступники распространяли троянскую программу AZORult, выдавая ее за установщик ProtonVPN.

Цель кампании – кража криптовалюты и персональных данных жертв.

Преступники создали копию сайта VPN-сервиса, которая внешне не отличается от оригинала, но имеет другое доменное имя. Для распространения ссылок на свой домен они использовали рекламные объявления в баннерных сетях. Переходя на фишинговый сайт, потенциальная жертва получает предложение загрузить бесплатный установщик VPN-сервиса для Windows. При запуске файла создается копия импланта ботнета AZORult, и на сервер передается информация о зараженном устройстве. В конце концов злоумышленники крадут криптовалюту из локальных кошельков (Electrum, Bitcoin, Etherium и других), логины FTP, пароли FileZilla, учетные данные электронной почты, данные из установленных браузеров (включая cookie-файлы), учетные данные WinSCP и мессенджера Pidgin и многое другое.

Благодаря широкому функционалу AZORult стал одной из самых популярных на российских форумах коммерческих утилит для кражи данных. Этот троянец умеет собирать множество данных, включая историю браузеров, учетные данные, cookie-файлы и файлы криптокошельков. Кроме того, он может выступать в качестве загрузчика другого вредоносного ПО.

Вредоносное ПО под маской сертификатов безопасности

Распространение вредоносных программ под видом обновлений легального ПО – метод не новый. Как правило, киберпреступники предлагают потенциальным жертвам установить новую версию браузера или Adobe Flash Player. Тем не менее недавно мы обнаружили новый подход: посетители зараженных сайтов получали уведомление о том, что истек срок действия некоего сертификата безопасности.

Им предлагалось поддельное обновление, которое заражало устройство вредоносным ПО, преимущественно загрузчиком Buerak и бэкдором Mokes.

Мы выявили случаи заражения на ресурсах самых разных тематик: от сайта зоопарка до магазина автозапчастей. Первые инциденты датируются 16 января.

Мобильный зловред рассылает оскорбительные сообщения

Мы наблюдаем, как обновляются многие мобильные вредоносные приложения, как со временем добавляются новые функциональные возможности. Один такой пример – троянец Faketoken. За последние шесть лет он прошел путь от приложения для перехвата одноразовых паролей до полнофункционального банковского троянца и шифровальщика. К 2017 г. Faketoken научился маскироваться под множество приложений, включая программы для мобильного банкинга, электронные кошельки, приложения для заказа такси и оплаты штрафов. И все это – ради кражи данных банковских счетов.

Недавно мы обнаружили 5000 смартфонов Android, зараженных Faketoken, которые рассылали оскорбительные сообщения. Вообще рассылка SMS – стандартная функция мобильных зловредов: многие из них распространяются, отправляя ссылки контактам жертв. Банковские же троянцы, как правило, пытаются заменить собой системное SMS-приложение, чтобы перехватывать одноразовые пароли. Но с таким образцом, когда банковский зловред стал инструментом для массовой рассылки, мы еще не сталкивались.

Оплачивать сообщения, рассылаемые Faketoken, приходится владельцу устройства. Учитывая, что часто SMS отправляются на зарубежные номера, расходов набегает немало. Примечательно, что сначала троянец проверяет, чтобы на банковском счете жертвы было достаточно средств, а затем пополняет мобильный счет, с которого производится рассылка.

Пока не ясно, является ли кампания разовой или это начало нового тренда. Чтобы не попасть в число жертв Faketoken, загружайте приложения только из Google Play, отключите установку приложений из сторонних источников, не переходите по ссылкам из сообщений и защитите свое устройство с помощью надежного мобильного решения.

Зловред использует специальные возможности Android

В январе мы писали о киберпреступниках, которые использовали вредоносное ПО для улучшения рейтинга приложений и увеличения числа их установок.

Троянец Shopper.a показывает на зараженных устройствах рекламу, создает ссылки на рекламные сайты и т. д.

Но главное – он заходит в Google Play или другой магазин приложений, устанавливает несколько программ и оставляет фальшивые отзывы. Чтобы жертва ничего не заподозрила, Shopper.a перекрывает окно установки своим, «невидимым». Необходимые разрешения троянец получает с помощью службы специальных возможностей (AccessibilityService) платформы Android. Она облегчает использование смартфона для людей с ограниченными возможностями. Если же доступом к службе завладевает зловред, он может практически без ограничений взаимодействовать с системой и приложениями – в том числе перехватывать данные с экрана, нажимать кнопки и имитировать жесты пользователя.

Наибольшее распространение Shopper.a получил в России, Бразилии и Индии.

Помните: если доступ к специальным возможностям запрашивает приложение, которому они не нужны, это повод насторожиться. Даже если единственное, чем сейчас зловреды вроде Shopper.a могут навредить, – это фальшивые отзывы о приложениях, нет никакой гарантии, что их полезная нагрузка не изменится в будущем.

Все любят печеньки – киберпреступники тоже

Недавно мы обнаружили нового троянца для Android, получившего имя Cookiethief. Цель троянца – получить root-права на устройстве жертвы и переслать cookie-файлы, используемые браузером и приложением Facebook, на командный сервер злоумышленников. С помощью похищенных cookie преступники получают доступ к уникальным идентификаторам, которые веб-сайты и онлайн-сервисы используют для проверки личности пользователя. Таким образом преступник может выдать себя за свою жертву и без всяких логинов и паролей получить доступ к ее учетным записям.

На командном сервере мы обнаружили страницу с рекламой услуг по рассылке спама в социальных сетях и мессенджерах. Скорее всего, именно в этом состоит главная цель кражи cookie.

Адреса командного сервера и используемые ключи шифрования позволили проследить связь Cookiethief с распространенными троянцами Sivu, Triada и Ztorg. Обычно такие вредоносные программы или внедряются в прошивку устройства еще до его продажи, или попадают в системные папки через уязвимости операционной системы, а затем загружают в нее различные приложения.

Stalkerware: не спрятаться, не скрыться

Недавно мы обнаружили новый образец stalkerware – коммерческого ПО для повседневного шпионажа за партнерами, коллегами и другими людьми. Новинка MonitorMinor имеет особенности, которых мы раньше не встречали. Простейшее ПО для слежки использует технологию геопозиционирования, чтобы оператор мог определять местоположение жертвы. Также, как правило, оно умеет перехватывать SMS и данные вызовов. MonitorMinor продвинулся на несколько шагов вперед: выделяя мессенджеры как важный источник данных, это приложение стремится получить доступ к информации из всех распространенных инструментов коммуникации.

Обычно Android запрещает прямой обмен данными между приложениями. Однако если на устройстве была установлено приложение для получения прав суперпользователя (root-прав), любые защитные барьеры можно обойти. Создатели MonitorMinor пользуются этим и получают неограниченный доступ к данным популярных мессенджеров и приложений для соцсетей, включая Hangouts, Instagram, Skype и Snapchat. Также они используют root-права для доступа к графическим ключам блокировки экрана. Это позволяет оператору шпионского ПО разблокировать устройство, когда оно находится поблизости или попадает к нему в руки. Эта возможность еще не встречалась исследователям «Лаборатории Касперского» ни в одной мобильной угрозе.

Шпион вполне эффективен и без root-прав. Он использует интерфейс службы AccessibilityService, предназначенной для людей с ограниченными возможностями, чтобы перехватывать любые события приложений и транслировать аудио в реальном времени.

По нашим данным, чаще всего MonitorMinor устанавливается в Индии, Мексике, Германии, Саудовской Аравии и Великобритании.

Чтобы не стать жертвой шпионского ПО, следуйте нашим рекомендациям:

- В настройках смартфона заблокируйте возможность установки приложений из неизвестных источников.

- Никогда не сообщайте пароль к вашему мобильному устройству даже тем, кому доверяете.

- Если вы расстались с партнером, поменяйте настройки безопасности своего устройства, например пароли и параметры доступа приложений к данным о местоположении.

- Периодически проверяйте, не появились ли на вашем устройстве подозрительные программы, установленные без вашего ведома.

- Используйте надежное защитное решение, которое сообщит о коммерческих шпионских программах, угрожающих вашей конфиденциальности, – такое как Kaspersky Internet Security.

- Если вы считаете, что за вами шпионят, обратитесь за помощью к профессионалам.

- Подробную консультацию можно получить в Коалиции против шпионского ПО (Coalition against Stalkerware).

- Существуют организации, которые оказывают поддержку жертвам слежки, домашнего или сексуального насилия. Если вам нужна помощь, обратитесь в Коалицию против шпионского ПО.

Развитие информационных угроз в первом квартале 2020 года