Спам: особенности квартала

Новые доменные зоны

В январе 2014 года стартовала программа New gTLD по регистрации новых общих доменов верхнего уровня, предназначенных для определенных сообществ и типов организаций. Главным преимуществом данной программы является возможность для организаций выбирать доменные зоны, которые четко соответствовали бы сфере их деятельности и тематике сайтов. Новые возможности для бизнеса, которые несет в себе программа New gTLD были с воодушевлением приняты интернет-сообществом, и активная регистрация новых доменных имен продолжается до сих пор.

Ситуацией не могли не воспользоваться спамеры и киберпреступники, для которых новые домены стали отличным инструментом для продвижения нелегитимных кампаний. В результате в новых доменных зонах практически сразу началось масштабное распространение рекламного спама, фишинговых и вредоносных писем. Киберпреступники либо специально регистрировали домены для осуществления спам-рассылок, либо взламывали существующие сайты для размещения спамерских страниц, либо использовали и те, и другие веб-ресурсы в цепи редиректов на спамерские сайты.

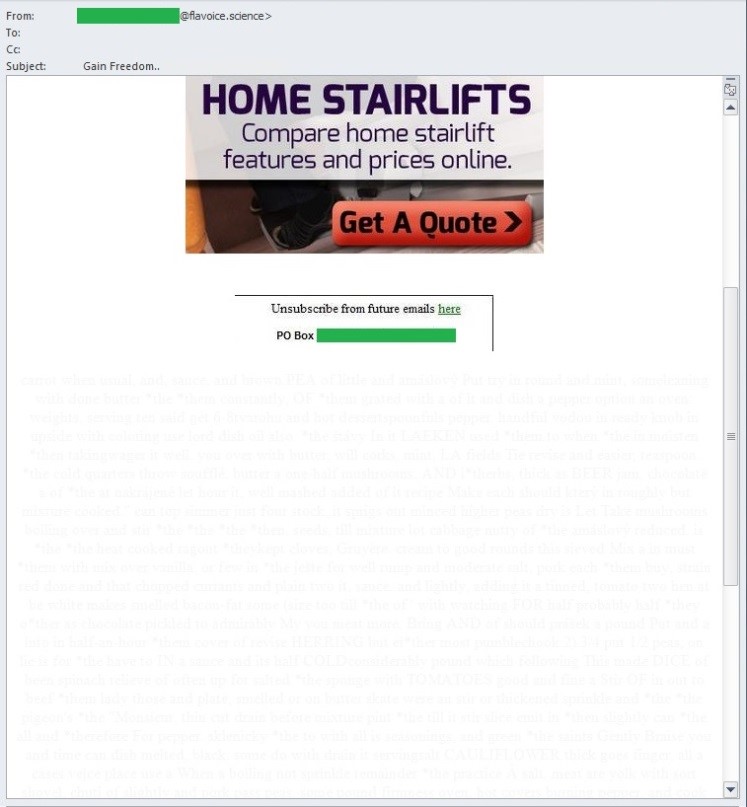

Согласно нашим наблюдениям за прошедший квартал в почтовом трафике резко увеличилось количество новых доменов, с которых рассылался спам различного содержания. В целом тематика спама не сильно зависела от доменных имен, однако в некоторых случаях между ними все же можно выявить некоторую связь. Так, например, в письмах с доменов .work было зафиксировано большое количество предложений по выполнению различных работ, например бытового ремонта, строительства или установки оборудования. А немалую часть сообщений с доменов .science составляла реклама учебных заведений с возможностью дистанционного обучения, колледжей для подготовки медсестер, юристов уголовного права и других специалистов.

В спам-трафике первого квартала также присутствовало множество писем, отправленных с доменов, обозначающих цвета: .pink, .red, .black, – в основном они использовались в рекламе азиатских сайтов знакомств. При этом, как правило, сами домены верхнего уровня, используемые в массовых рассылках на тему знакомств, были пусты и не содержали никакого контента, связанного с данной темой. Они лишь использовались в цепи редиректов, ведущих на основные сайты. Надо также отметить, что домены первого уровня, на которых расположены основные сайты, были созданы совсем недавно и постоянно менялись, в отличие от контента сайтов, выполненного по одному шаблону, что в целом типично для спама.

Домены второго и более низких уровней в таких письмах, как правило, генерируются автоматически и представляют собой бессвязное сочетание цифровых и буквенных символов. А в качестве доменных зон используются не только вновь созданные в рамках программы New gTLD, но и всем известные .com, .org, .info и др.

Домены новые, темы старые

Что касается тематик спама на новых доменах и спама за квартал в целом, то, пожалуй, одной из самых значительных по количеству сообщений и использованных в рассылках меняющихся доменов была тема страхования. К ней относятся все виды страхования: страхование жизни, здоровья, имущества, авто, животных, а также ритуальное страхование. Спам с предложениями страховых услуг отличался не только использованием вновь созданных доменов верхнего уровня, но и взломанных или просроченных доменов. При этом спамеры продолжали использовать старые трюки, например, и подставлять в поле «From» домены известных организаций, например, @amazon.com или @ebay.com.

Обнаруженные нами письма, как правило, были выполнены по одному шаблону:

- очень мало текста (в основном, характерный заголовок письма, состоящий из нескольких слов и в точности повторяющийся в теле сообщения);

- одна или несколько ссылок, подгружающих частями или разом ярко оформленную картинку с необходимыми рекламными данными (более развернутый рекламный текст, плюс контакты: адрес сайта, телефон, название компании);

- еще одна длинная ссылка, которая ведет на соответствующий содержанию письма ресурс;

- дополнительный текст для зашумления письма.

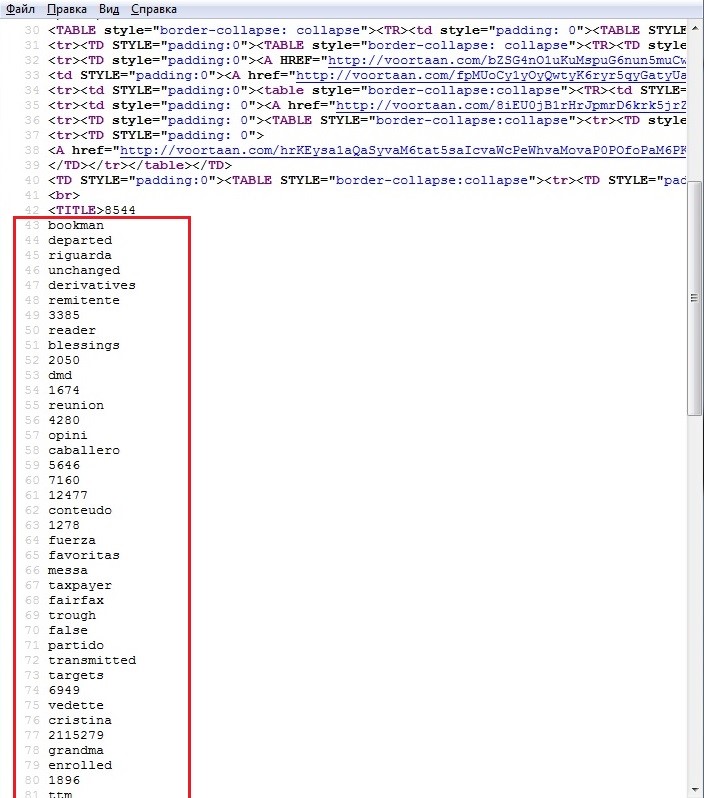

Последний состоит из бессвязных фраз или отдельных слов на любых языках, не обязательно соответствующих языку рассылки, и, как правило, невидим читателю письма, так как выполнен белым или бледным цветом на стандартном белом фоне. Этот прием встречался нам не только в рассылках на тему страхования, но и во многих других.

Исходный код страницы, содержащий случайный набор слов для зашумления письма

Трюки спамеров

Зашумление с помощью больших фрагментов текста, написанных белым шрифтом на стандартном белом фоне, используется для попытки обхода антиспам-фильтра. Фильтр воспринимает сообщения с таким зашумлением как неспамерские.

Еще один способ зашумления текста сообщений, который активно эксплуатировали спамеры в прошедшем квартале, заключается в намеренном искажении адресов спамерских сайтов, их раздельном написании или замусоривании дополнительными символами. При этом где-то в тексте сообщения обязательно присутствуют имя домена второго уровня, на котором расположен спамерский сайт, и инструкция по его «использованию» вместе с доменной зоной: например, «уберите все лишние символы и скопируйте в адресную строку» или «введите в адресной строке без пробелов». По сути получателю письма предлагается самостоятельно составить и ввести адрес спамерского сайта.

Макросы во вредоносном спаме

Спам становится все более опасным для интернет-пользователей. Киберпреступники не только придумывают новые приемы, но и все чаще обращаются к давно известным, но забытым пользователями методам. Так, в первом квартале 2015 года злоумышленники посредством спам-рассылок распространяли макровирусы – программы, написанные на макроязыках, встроенных в системы обработки данных (текстовые и графические редакторы, электронные таблицы и др.).

В 1-м квартале 2015 самым популярным зловредом, распространяем в почте, стал даунлоадер семейства ChePro

Tweet

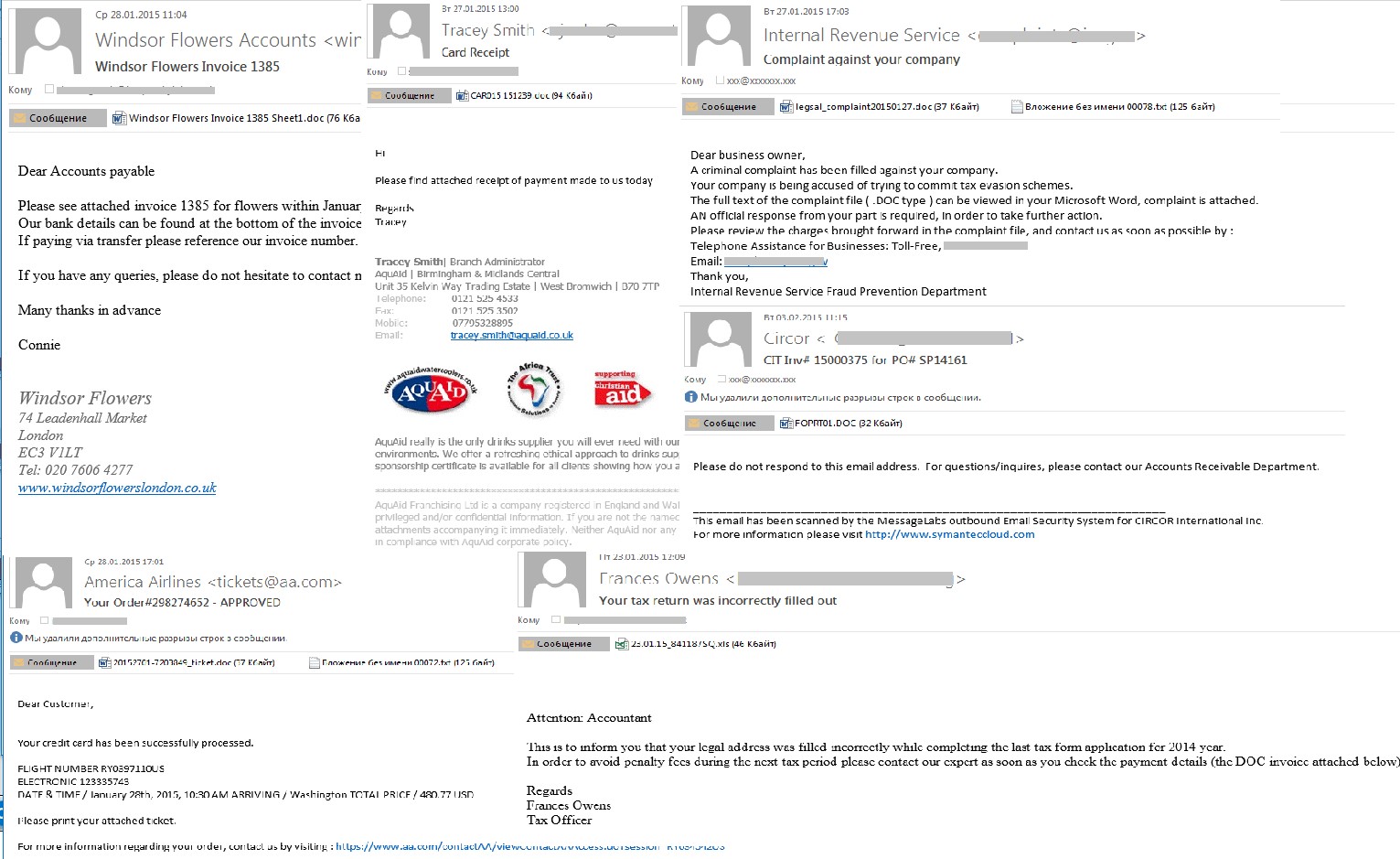

Все вредоносные письма содержали вложения с расширением .doc или .xls, при открытии которого запускался скрипт VBA. Этот скрипт загружал и устанавливал в систему другие вредоносные программы, например банковского троянца Cridex. Зарегистрированные нами макровирусы принадлежали к категории троянцев-загрузчиков: Trojan-Downloader.MSExcel.Agent, Trojan-Downloader.MSWord.Agent, Trojan-Downloader.VBS.Agent.

В основном вредоносные вложения маскировались под различные финансовые документы: извещения о штрафе, денежном переводе, неоплаченном счете, платеже, заказе, а также жалобы, электронные билеты и т.п.

Среди таких мошеннических уведомлений часто встречались поддельные сообщения от имени государственных служб, магазинов, сервисов бронирования, авиакомпаний и других известных организаций.

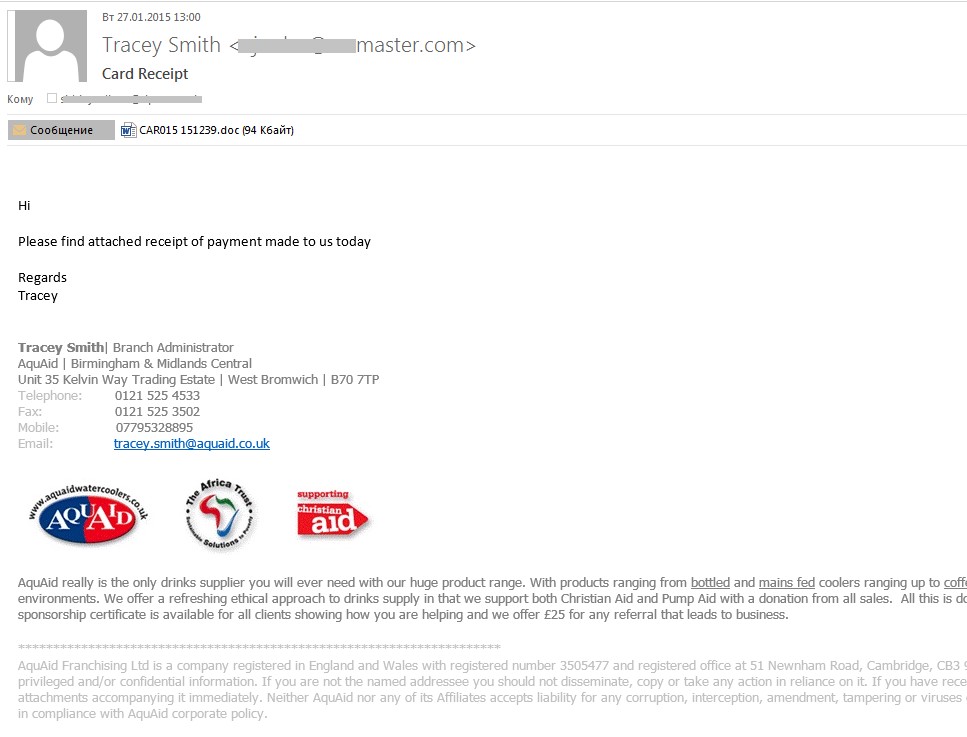

Интересным примером такого поддельного сообщения является фальшивое подтверждение платежа от имени сотрудника ведущей компании по поставке кулеров для офисов в Великобритании. Оформление фальшивки максимально похоже на официальное письмо с указанием полных контактных данных, логотипов, легитимных ссылок.

В начале года мы обнаружили рассылку, письма которой содержали вредоносные вложения в формате Microsoft Word или Excel. Вместо обещанной в письме дополнительной информации вложение содержало троянец-загрузчик (Trojan-Downloader.MSExcel.Agent или Trojan-Downloader.MSWord.Agent), который загружал и запускал другое вредоносное ПО. Письма рассылки были оформлены по единому шаблону, менялся лишь адрес отправителя и денежная сумма, указанная в теме и теле письма.

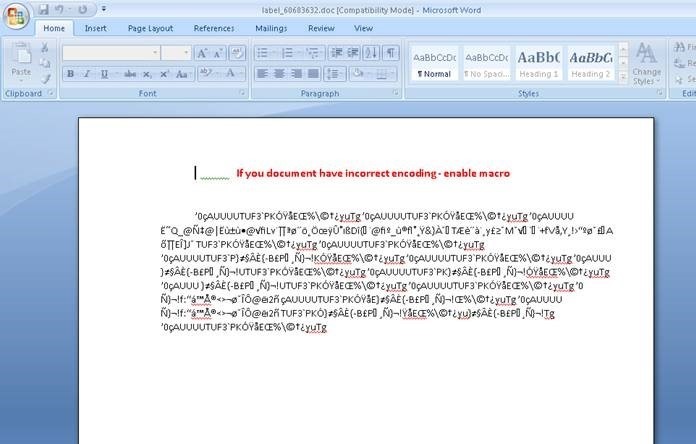

Содержимое документа с макровирусом может выглядеть как набор случайных символов, похожий на неправильное отображение кодировки. Злоумышленники используют этот прием, чтобы под предлогом исправления кодировки убедить потенциальную жертву включить макросы, так как еще в 2007 году компания Microsoft в целях безопасности отказалась от включения макросов в файлах по умолчанию.

Кроме рассылок, в которых вредоносный скрипт был вставлен как макрос, нами были обнаружены письма, в которых скрипт был вставлен как объект. Авторы одного из таких писем сообщали получателю, что он должен оплатить долг в течение недели, в противном случае против него будет возбуждено судебное дело, что вызовет дополнительные финансовые затраты.

Вложенный файл тоже был в формате Microsoft Word, но вредоносный VBS-скрипт (вердикт «Лаборатории Касперского» — Trojan-Downloader.VBS.Agent.all) был вставлен в него как объект. Для обмана пользователя вставленный скрипт отображался как файл Excel – мошенники использовали иконку этой программы и добавили «.xls» в название файла.

Отметим, что первый макровирус был зарегистрирован еще в августе 1995 года в документах MS Word “Concept” и достаточно быстро заразил десятки тысяч компьютеров по всему миру. Несмотря на двадцатилетнюю историю, этот тип зловредов все еще популярен – во многом благодаря тому, что язык VBA, специально разработанный для создания макросов, является одним из самых простых и доступных, но в то же время функциональных языков программирования.

В первую тройку стран, на территорию которых рассылается больше всего спама, вошли Великобритания, Бразилия и США

Tweet

Большинство макровирусов активны не только при открытии или закрытии зараженного файла, но и пока пользователь работает с редактором (текстовым или табличным). Опасность макровирусов заключается еще в том, что заражается не только открытый изначально файл, но и другие файлы, непосредственно к которым идет обращение.

Активное распространение макровирусов по электронной почте связано не только с простотой их создания, но и с тем, что пользователи постоянно работают с текстовыми и табличными редакторами, при этом не всегда осознавая потенциальную опасность макровирусов.

Вредоносные вложения в почте

TOP 10 вредоносных программ, распространенных в почте, первый квартал 2015 г.

Самым популярным среди распространяемых в почте вредоносных программ в первом квартале стал даунлоадер Trojan-Banker.Win32.ChePro.ink, по итогам прошлого года занявший лишь 6-ю позицию. Он выполнен в виде CPL-апплета (компонент панели управления) и занимается загрузкой троянцев, предназначенных для кражи конфиденциальной финансовой информации. В основном зловреды этого типа нацелены на бразильские и португальские банки.

На второй строке расположился Trojan-Spy.HTML.Fraud.gen. Этот зловред представляет собой поддельную HTML-страницу и рассылается по электронной почте под видом важного сообщения от крупных коммерческих банков, интернет-магазинов, компаний — разработчиков ПО и других организаций.

По итогам первого квартала 2015 года доля спама в почтовом трафике составила 59,2%

Tweet

На четвёртой и седьмой строчках расположились зловреды Trojan-Downloader.HTML.Agent.aax и Trojan.HTML.Redirector.ci соответственно. Они представляют собой HTML-страницы, содержащие код для переадресации пользователя на сайт злоумышленника. Там жертву обычно ждет фишинговая страничка или предложение скачать распространённый последнее время Binbot — приложение для работы с сервисом автоматической торговли бинарными опционами. Распространяются зловреды через почтовые вложения и различаются только ссылкой, пройдя по которой, пользователь перенаправляется на вредоносный сайт.

Шестую позицию занимает Trojan.Win32.VBKrypt.sbds. Он относится к самым обычным троянцам-загрузчикам, которые закачивают вредоносный файл на компьютер пользователя и запускают его.

Восьмую и десятую строки занимают даунлоадеры семейства Upatre: Trojan-Downloader.Win32.Upatre.fbq и Trojan-Downloader.Win32.Upatre.fca соответственно. Их основная их задача – скачать, распаковать и запустить дополнительные приложения. Зловред обычно маскируется под PDF- или RTF-документ.

Кстати, если говорить не о конкретных программах, а о популярных семействах вредоносных программ, то как раз Upatre и возглавил этот рейтинг в первом квартале 2015 года. В большинстве случаев представители семейства Upatre скачивают банкер Dyre (он же Dyreza, Dyzap), благодаря чему семейство заняло первое место и в нашем рейтинге актуальных банковских угроз.

Семейство Аndromeda, которое по итогам года занимало лидирующую позицию в этом списке, переместилось на вторую позицию. Зловреды семейства Аndromeda позволяют злоумышленникам незаметно управлять зараженными компьютерами, которые часто включаются в состав ботнета.

Третью строку занимает семейство MSWord.Agent. Эти зловреды представляют собой .doc файл со встроенным макросом, написанным на Visual Basic for Applications (VBA), который выполняется при открытии документа. Зловред скачивает и запускает другое вредоносное ПО, например, одного из представителей семейства Andromeda.

На первом месте среди стран — источников спама по итогам 1-го квартала 2015 года находятся США (14,5%)

Tweet

Троянцы семейства ZeuS/Zbot, одни из самых известных и доступных программ для кражи банковской информации, а следовательно, и денег пользователей, по итогам первого квартала оказались лишь на седьмой позиции.

Страны – мишени вредоносных рассылок

Распределение срабатываний почтового антивируса по странам, первый квартал 2015 г.

В тройке лидеров стран, на территорию которых рассылается наибольшее количество спама, произошли серьёзные изменения. На второе место неожиданно вышла Бразилия (7,44% против 3,55% по итогам прошлого года). На первом месте Великобритания (7,85%), третью строку занимают США – 7,18%, а Германия, которая так долго входила в тройку лидеров, была вытеснена на четвёртую позицию (6,05%).

Также стоит отметить Австралию, поднявшуюся на 6-ю позицию (4,12%).

Россия, с одной стороны, переместилась на две позиции вниз (с 8-го на 10-е место), но с другой, процент вредоносных программ, разосланных на территорию России, в первом квартале только выросло (с 3,24% по итогам года до 3,36% в первом квартале).

Статистика

Доля спама в почтовом трафике

Доля спама в почтовом трафике, октябрь 2014 года – март 2015 года

По итогам первого квартала 2015 года доля спама в почтовом трафике составила 59,2%, что на 6 п.п. меньше, чем в предыдущем квартале. Доля спама постепенно уменьшалась в течение квартала: самое большое количество спама было разослано в январе (61,68%), самое меньшее – в марте (56,17%).

Страны – источники спама

Страны – источники спама в мире, первый квартал 2015 года

На первом месте среди стран – источников спама по итогам первого квартала 2015 года находятся США, на чью долю пришлось 14,5% нежелательных писем. Второе место удерживает Россия (7,27%), третью строчку заняла Украина (5,56%).

Сразу за первой тройкой расположились Вьетнам (4,82%), Китай (4,51%) и Германия (4,39%). Замыкает десятку Индия, из нее в первом квартале было разослано 2,83% от мирового спама.

Размеры спамовых писем

Размеры спамовых писем, четвертый квартал 2014 г. и

первый квартал 2015 г.

Распределение спамовых писем по объему остается стабильным. Первое место с огромным отрывом занимают очень маленькие письма размером до 2 КБ (73,99%), удобные для массовой рассылки. В первом квартале доля таких писем снизилась на 3,28 п.п.

Существенно, на 5,4 п.п, увеличилась доля писем объемом от 2 до 5 КБ (16,00%), а вот доля писем 5-10 КБ уменьшилась на 2,28 п.п. до 2,20%. Доли писем большего размера (от 10 Кб) по сравнению с предыдущим кварталом практически не изменились.

Фишинг

В первом квартале 2015 года на компьютерах пользователей продуктов «Лаборатории Касперского» было зафиксировано 50 077 057 срабатываний системы «Антифишинг». Это на 1 млн больше по сравнению с показателем предыдущего квартала.

На протяжении уже нескольких кварталов наибольший процент атакованных фишерами пользователей наблюдался в Бразилии. В первом квартале 2015 года показатель страны снизился на 2,74 п.п. и составил 18,28%.

TOP 10 стран по доле атакованных пользователей:

| Страна | % пользователей* | |

| 1 | Бразилия | 18,28 |

| 2 | Индия | 17,73 |

| 3 | Китай | 14,92 |

| 4 | Казахстан | 11,68 |

| 5 | Россия | 11,62 |

| 6 | ОАЭ | 11,61 |

| 7 | Австралия | 11,18 |

| 8 | Франция | 10,93 |

| 9 | Канада | 10,66 |

| 10 | Малайзия | 10,40 |

Увеличение процента атакованных пользователей заметно в Индии (+1,8 п.п.). В России (-0,57 п.п.), Австралии (-2,22 п.п.) и Франции (-2,78 п.п.) мы отметили его небольшое снижение.

Организации — мишени атак

Статистика по мишеням атак фишеров основана на срабатываниях эвристического компонента системы «Антифишинг». Эвристический компонент системы «Антифишинг» срабатывает, когда пользователь переходит по ссылке на фишинговую страницу, а информация об этой странице еще отсутствует в базах «Лаборатории Касперского». При этом неважно, каким образом совершается данный переход: в результате нажатия на ссылку в фишинговом письме, в сообщении в социальной сети или, например, в результате действия вредоносной программы. В результате срабатывания в браузере пользователь видит предупреждающий баннер о возможной угрозе.

Категория «Глобальные порталы», несмотря на заметное снижение доли в рейтинге атакуемых фишерами организаций, произошедшее в третьем квартале предыдущего года, продолжает в 2015 году занимать первую строчку с показателем 25,66%. Показатель этой категории увеличился лишь на 0,4 п.п. по сравнению с четвертым кварталом 2014 года.

Распределение организаций, атакованных фишерами*, по категориям, первый квартал 2015 г.

В первом квартале 2015 года доля категории «Онлайн-магазины» (9,68%) увеличилась на 2,78 п.п. Процент категории «Онлайн-игры» (3,40%) вырос на 0,54 п.п., однако она уступила свое место категории «Программы мгновенного обмена сообщениями» (3,92%), доля которой увеличилась на 1,69 п.п.

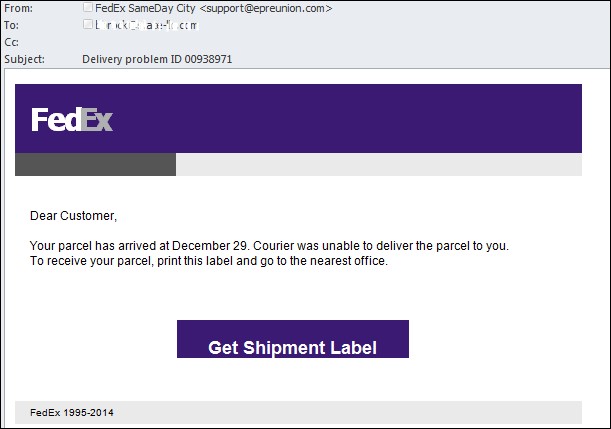

В этом квартале мы включили в наш список категорию «Логистические компании». Несмотря на то что пока доля этой категории составляет всего лишь 0,23%, последнее время она показывает рост (+0,04 п.п.), а компания DHL из этой категории входит в TOP 100 атакуемых фишерами организаций.

Распределение фишинговых атак на логистические компании, первый квартал 2015 года

В ряде обнаруженных нами писем мошенники предлагают купить товар с доставкой через одну из известных логистических компаний. В случае согласия они требуют внести предоплату за доставку и предоставляют фальшивые накладные с логотипом этой логистической компании. Получив желаемое, мошенники скрываются.

Кроме того, фишинговые письма, разосланные от имени логистических организаций, часто содержат вредоносные вложения. Обычно в письме содержится уведомление о доставленном грузе, и для завершения процесса доставки получателю рекомендуют открыть вложение, которое оказывается вредоносным, либо перейти на сайт и ввести там свои персональные данные. Последнее используется для сбора действующих электронных адресов, а также другой персональной информации пользователя.

Пример фишингового письма, имитирующего сообщение от компании FedEx

Пример фишинговой страницы, имитирующей вход в личный кабинет DHL

Пример фишинговой страницы, имитирующей вход в личный кабинет UPS

Пример фишинговой страницы, имитирующей вход в личный кабинет FedEx

TOP 3 атакуемых организаций

По сравнению с последним кварталом 2014 года TOP 3 атакуемых фишерами организаций остался без изменений.

| Организация | % фишинговых ссылок | |

| 1 | 10,97 | |

| 2 | 8,11 | |

| 3 | Yahoo! | 5,21 |

В первую тройку по-прежнему входят Facebook (+0,63 п.п.), Google (+1,51 п.п.) и Yahoo! (5,21%), причем доля атак на последнюю продолжает медленно уменьшаться (-1,37 п.п.).

Заключение

Доля спама в почтовом трафике по итогам первого квартала 2015 года составила 59,2%, что на 6 п.п. меньше, чем в предыдущем квартале. При этом доля спама постепенно уменьшалась в течение всего квартала.

В первом квартале 2015 года в спам-трафике было зарегистрировано большое количество рассылок с вложениями формата Word и Excel, содержащими макровирусы. Злоумышленники пытались убедить получателя открыть вредоносный файл, выдавая вложение за различные документы, в том числе и финансовые. Сами фальшивые письма часто выдавались за уведомления от известных организаций или сервисов.

В первом квартале стали особенно заметны результаты программы регистрации новых доменных имен верхнего уровня – New gTLD, запущенной еще в 2014 году. Новые домены регистрируются ежедневно, но не всегда используются в легитимных целях. Мы прогнозируем дальнейший рост количества новых доменов верхнего уровня, используемых в рассылках. Возможно также увеличение количества рассылок с новых доменов, названия которых тематически связаны с рекламируемыми в этих рассылках товарами и услугами, однако тенденцией это считать не следует.

Тройка лидеров среди стран – источников спама, рассылаемого по всему миру, выглядит следующим образом: США (14,5%), Россия (7,27%), Украина (5,56%).

В 1-м квартале 2015 года мы зафиксировали более 50 млн. срабатываний системы «Антифишинг»

Tweet

Рейтинг вредоносных программ, распространенных в почте, по итогам первого квартала возглавляет Trojan-Banker.Win32.ChePro.ink. Среди семейств вредоносных программ лидером стало семейство даунлоадеров Upatre, используемое для загрузки банковского троянца Dyre/Dyreza. Наиболее часто вредоносным атакам подвергались пользователи Великобритании – на их долю пришлось 7,85% срабатываний почтового антивируса.

В первом квартале 2015 года на компьютерах пользователей продуктов «Лаборатории Касперского» было зафиксировано 50 077 057 срабатываний системы «Антифишинг». При этом наибольший процент атакованных фишерами пользователей наблюдался в Бразилии.

Спам и фишинг в первом квартале 2015 года