В последнее время мы фиксируем в спам-трафике резкий рост числа вредоносных рассылок, содержащих макровирусы. Их авторы распространяют сообщения от имени крупных организаций, магазинов, сервисов и т.д., а также маскируют вложения под различные финансовые документы.

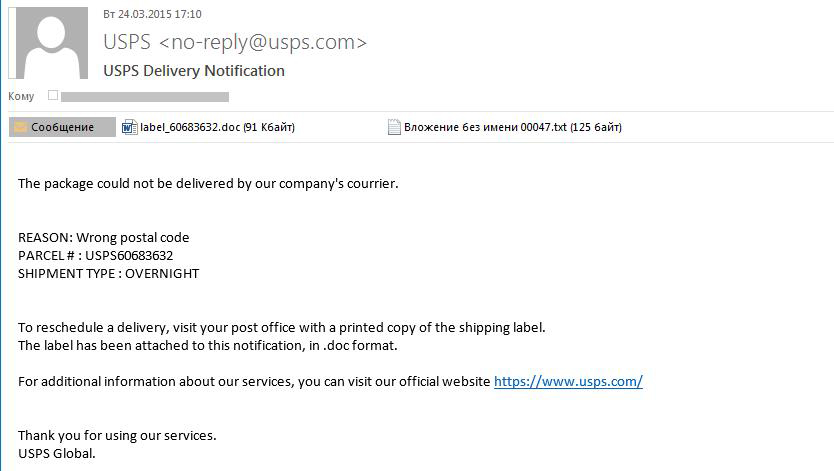

В марте злоумышленники рассылали поддельные вредоносные сообщения от имени международных служб доставки. В письме на английском языке получателя информировали, что курьер компании не смог доставить отправление из-за неверного почтового индекса, и для того, чтобы назначить повторную доставку, необходимо распечатать вложенный в письмо файл. У пользователя файл с расширением .doc, скорее всего, не вызовет никаких подозрений, однако именно такие файлы (как и .xls) часто используются злоумышленниками для распространения так называемых макровирусов – вредоносных скриптов, вставленных в файл как макрос. В рассматриваемой рассылке вложенный документ содержал загрузчик Trojan-Downloader.MSWord.Agent.hb, который скачивал и запускал троянца Trojan.Win32.Yakes.kfhc.

Большинство писем с макровирусами написаны на английском языке, однако встречались и рассылки, нацеленные на русскоговорящих пользователей. Письма также написаны от имени службы доставки, но адрес отправителя, зарегистрированный на сервисе бесплатной почты, сразу выдавал подделку. Файл во вложении детектируется «Лабораторий Касперского» как Trojan-Downloader.MSWord.Agent.hd, задачей этого зловреда также является скачивание и запуск другого вредоносного ПО.

Для современных антивирусов детектирование макровирусов не является проблемой, и злоумышленники надеются именно на невнимательность и незащищенность самих пользователей. Многие не знают, что макрос, написанный на специальном языке VBA и встроенный в документ Word или Excel, обладает функциями обычной программы и может использоваться в преступных целях. Поэтому необходимо не только пользоваться антивирусным ПО и проверять подозрительные файлы, но и с осторожностью относится к вложениям, рассылаемым по электронной почте.

Доставим вирус в любую точку земного шара