В настоящей статье рассматриваются уязвимости, обнаруженные в операционной системе MacOS X в первой половине 2006 года, дается их сравнение с уязвимостями, найденными в первой половине 2005 года и предлагается обзор развития угроз, направленных на эту платформу, приобретающую все большую популярность.

Введение

На фоне растущей популярности компьютеров Apple недавние сообщения о проблемах с безопасностью их операционной системы вызвали широкую дискуссию среди специалистов по безопасности. Тех, кто выражает беспокойство по поводу растущего числа уязвимостей, обнаруженных в MacOS X, обвиняют в сгущении красок. С другой стороны, если вы не разделяете этого беспокойства, вас могут обвинить в отсутствии здравого смысла. Настоящая статья посвящена тому, как в последнее время развивались направленные на MacOS X угрозы.. Автор ставил перед собой задачу помочь читателям понять суть дискуссии и оценить, насколько хорошо компьютеры Mac защищены сейчас и каковы их перспективы в этой области.

По моему мнению, стандартные компьютеры, работающие под управлением MacOS X, безопаснее тех, в основе которых лежат другие платформы. В MacOS X использована концепция безопасности, аналогичная принятой в системах *nix. Система по умолчанию настроена таким образом, чтобы обеспечить защиту от угроз, которым подвержены другие платформы, не использующие подобного подхода к обеспечению безопасности. Можно с уверенностью сказать, что при разработке MacOS X соображения безопасности с самого начала играли важную роль. Несмотря на то что при таком подходе в защите системы остается намного меньше брешей, было бы опасно считать, что проблем с безопасностью нет вовсе. Как и любая другая операционная система, MacOS X содержит программные ошибки. Они неизбежно привлекают к себе внимание злоумышленников, особенно когда пользователи не считают необходимым принимать меры для защиты от возможных угроз.

Важная характеристика обнаруженных уязвимостей — то, в каких компонентах системы они найдены. Число уязвимостей, обнаруженных в компонентах, на которые возможны удаленные атаки, выросло в сравнении с тем же периодом предыдущего года. Это ясно показывает, что возможность атаки на компьютеры по управлением MacOS X вызывают все больший интерес.

Статистика

|

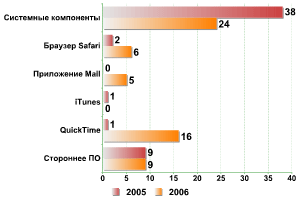

| Рисунок 1. Сравнение числа уязвимостей, обнаруженных в MacOS X и родственных ей продуктах в первой половине (январь — май) 2005 г. и первой половине 2006 г. |

В частности, число уязвимостей, найденных в ядре операционной системы и системных компонентах, уменьшилось по сравнению с 2005 годом. При этом в браузере Safari и почтовом приложении Mail число уязвимостей, которые можно использовать для осуществления атаки через интернет, увеличилось. То же можно сказать и про QuickTime — приложение, ставшее в первой половине 2006 года предметом постоянных дискуссий специалистов по безопасности.

На приведенном выше графике также отражены уязвимости, найденные в работающих под управлением MacOS X продуктах сторонних производителей. В эту категорию попадают программы, по умолчанию установленные в операционной системе, но не являющиеся составной частью MacOS X. Например, за этот период обнаружено несколько уязвимостей в продукте Sun — Java VM. Эти уязвимости затрагивают все операционные системы, в которых может работать Sun Java — не только MacOS X.

Интересно, что число уязвимостей, найденных в ядре MacOS X (Mach) и связанных с ним компонентах, уменьшилось по сравнению с 2005 годом. И все же несколько критических уязвимостей было обнаружено. Вероятно, наибольшую популярность приобрел локальный эксплойт «passw» (основанный на неизвестной прежде, т.е. zero day уязвимости), продемонстрированный 3 февраля 2006 года, когда его использовали для взлома компьютера в рамках конкурса «rm-my-mac».

Вредоносные программы для MacOS X

Существует относительно немного вредоносных программ, предназначенных для MacOS X.

Сообщество пользователей Macintosh было застигнуто врасплох сообщением об обнаружении 13 февраля 2006 года первого червя для MacOS X. Червь получил название OSX/Leap.A. Это червь для систем мгновенного обмена сообщениями (IM-червь), способный также заражать приложения MacOS X. Однако вследствие того, что в коде червя содержится ошибка, зараженные приложения не могут быть запущены.

Впервые появление червя было отмечено на форумах MacRumors вечером 13 февраля 2006 года. Заголовок исходного сообщения — «Alleged screenshots of OS 10.5 Leopard» («Скриншоты — по слухам, так будет выглядеть версия ОС 10.5 «Leopard») был явной попыткой побудить ничего не подозревающих пользователей запустить вредоносный код.

Этот червь использует для распространения iChat — IM-клиент для MacOS X. Другие возможные пути проникновения в систему — загрузка и непосредственное выполнение кода червя пользователем или запуск зараженного приложения с удаленного компьютера. Поскольку червь неспособен без определенных действий со стороны пользователя заразить систему, его также называли троянцем, хотя это не совсем верно. В отличие от Leap.a, троянцы неспособны к репликации.

Червь распространяется в виде архива TAR.GZ под названием «latestpics.tgz». Распаковав архив (с помощью утилиты командной строки «tar» или двойным щелчком мыши в Finder), пользователь получает файл, который кажется изображением в формате JPEG:

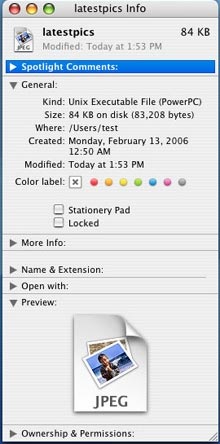

В действительности это исполняемый файл для PowerPC, что видно из диалога «Get Info» в Finder:

Исполняемый файл «latestpics» представляет собой приложение командной строки, поэтому при запуске он открывает окно терминала.

По некоторым отзывам, если запустить исполняемый файл пытается обычный пользователь, операционная система выдает сообщение о необходимости наличия прав администратора. Наши испытания этого не подтвердили: выполнение кода червя происходило так же, как если бы пользователь обладал администраторскими правами. Но при этом червь был способен заразить лишь те приложения, модификация которых была разрешена данному пользователю.

Далее червь распаковывает из содержащего его файла расширение InputManager под названием apphook. Если данный пользователь обладает правами администратора, расширение копируется в папку Library/InputManagers. Если пользователь не является администратором, расширение копируется в папку ~/Library/InputManagers этого пользователя. Разница между этими двумя операциями состоит в том, что из корневой папки /Library расширение InputManager загружается в приложения, запускаемые всеми пользователями, а из пользовательской папки — только в приложения, запускаемые данным пользователем.

Расширение apphook — это компонент червя, ответственный за его распространение через систему быстрого обмена сообщениями. Оно пытается перехватить некоторые функции iChat и рассылает копию тела червя по списку контактов пользователя таким же образом, как если бы он воспользовался функцией «Buddies -> Send File».

После установки расширения apphook червь продолжает заражать приложения. С помощью функции «Spotlight» он находит наиболее часто используемые приложения и пытается заразить их. Процедура заражения чрезвычайно проста: Leap перезаписывает исполняемый файл своим кодом, сохранив исходный код приложения в ветви ресурсов.

При запуске зараженного приложения выполняется основной код червя, и при этом делается попытка распространения вредоносной программы описанным выше методом. Leap также пытается запустить исходное приложение, однако это не удается из-за ошибки в коде червя. Таким образом, приложения перестают работать — налицо явный симптом заражения.

По всей видимости, автор планировал реализовать функцию распространения червя через электронную почту. Однако на момент появления ссылки на форуме MacRumors эта функция реализована не была.

За исключением нарушения работы приложений при заражении (судя по всему, ненамеренного), никаких следов другого вредоносного функционала в коде червя обнаружено не было.

18 февраля 2006 года появился еще один червь для MacOS X. Inqtana распространяется через Bluetooth путем отправки запроса на обмен данными Object Exchange (OBEX) Push на компьютеры — потенциальные жертвы. Если пользователь принимает запрос, червь пытается воспользоваться уязвимостью Bluetooth File and Object Exchange Directory Traversal для получения доступа к папкам за пределами корня папки Bluetooth File and Object Exchange.

С целью автоматического запуска при перезагрузке системы червь сохраняет в папку LaunchAgents два файла: com.openbundle.plist и com.pwned.plist. Кроме того, в папку /Users/ распаковывается файл w0rm-support.tgz, содержащий компоненты червя.

После перезагрузки операционной системы com.openbundle.plist распаковывает компоненты червя, а com.pwned.plist запускает основной бинарный код червя. Затем Inqtana с целью продолжить свое распространение сканирует окружающее пространство на наличие устройств с включенным Bluetooth. Обнаружив такие устройства, червь рассылает на них копию своего кода при условии поддержки этими устройствами запросов Object Exchange (OBEX) Push.

Позже выяснилось, что червь Inqtana написан специалистом по информационной безопасности Кевином Финистером (Kevin Finisterre) в качестве концептуальной разработки (proof of concept).

21 февраля появились два эксплойта zero day, нацеленных на MacOS X. Exploit.OSX.Safari.a обнаружил Михаэль Лен (Michael Lehn), а Exploit.OSX.ScriptEx.a. нашел Кевин Финистер (Kevin Finisterre) — автор червя Inqtana. Оба эксплойта широко освещались компьютерными СМИ.

Exploit.OSX.Safari — эксплойт, использующий уязвимость в Safari — фирменном браузере компании Apple. Эта уязвимость состоит в возможности автоматического запуска вредоносных исполняемых файлов, содержащихся в загруженном из Интернета ZIP-архиве. Эта уязвимость была исправлена в вышедшем обновлении Apple Security Update 2006-001.

Exploit.OSX.ScriptEx.a — эксплойт, использующий уязвимость в почтовом приложении Apple Mail в MacOS X. Эксплойт срабатывает в результате получения по электронной почте особого вложения. Сама уязвимость заключается в переполнении буфера, возникающем при парсинге компонента Real Name зашифрованного в стандарте MIME файла. При определенном размере и содержании Real Name возможно выполнение произвольного кода, что позволяет установить троянскую или иную вредоносную программу на компьютере-жертве или вообще установить полный контроль над ним. Эта уязвимость была снята выпуском обновления Apple Security Update 2006-002.

19 апреля специалист по информационной безопасности Том Феррис (Tom Ferris) объявил еще о шести уязвимостях zero day, позволяющих злоумышленнику обрушить систему на удаленном компьютере-жертве или установить над ней полный контроль.

Заключение

В целом, за последние два года вредоносные программы прошли в своем развитии огромный путь. Раньше большинство авторов вредоносных кодов жаждали известности, теперь же их интересует материальная выгода. Благодаря незначительной доле компании Apple на рынке персональных компьютеров Mac до недавнего времени не привлекал внимания авторов вредоносных программ. Однако нет никакого сомнения в том, что по мере роста популярности компьютеров от Apple станут появляться и новые вредоносные программы для этой платформы. Несмотря на то что такие вредоносные программы, как IM-Worm.OSX.Leap.a и Worm.OSX.Inqtana.a, и такие эксплойты, как Exploit.OSX.Safari.a и Exploit.OSX.ScriptEx, создавались с концептуальными целями и не содержали вредоносных функций, они ясно показали, что MacOS X содержит уязвимости, способные привести к компрометации системы.

Будут ли концептуальные коды, которым посвящена эта статья, использованы в целях наживы, покажет время. авторы вредоносного ПО не заставят себя долго ждать. Однако, как известно, авторы вредоносного ПО никогда не обходят обнаруженные уязвимости своим вниманием.

Развитие вредоносных программ: уязвимости в MacOS X, 2005 — 2006 год