Представленная статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных.

Цифры года

В 2019 году мобильные продукты и технологии «Лаборатории Касперского» обнаружили:

- 3 503 952 вредоносных установочных пакета.

- 69 777 новых мобильных банковских троянцев.

- 68 362 новых мобильных троянца-вымогателя.

Тенденции года

Подводя итоги 2019 года, стоит отметить два наиболее интересных тренда уходящего года:

- Участились атаки на личные данные пользователей.

- Участились случаи обнаружения троянцев на самых популярных площадках приложений.

Далее в отчете я расскажу более подробно о каждом тренде, с примерами и статистикой.

Атаки на личные данные: сталкерское ПО

За прошлый год в полтора раза — c 40 386 уникальных атакованных пользователей в 2018 году до 67 500 в 2019 году — участились случаи атак на личные данные пользователей мобильных устройств. Речь идет не о классическом шпионском ПО или троянцах, а о так называемом сталкерском ПО (stalkerware).

Количество уникальных пользователей, атакованных stalkerware, 2018–2019 гг. (скачать)

Сталкерское ПО можно разделить на две большие категории:

- Приложения-трекеры.

- Полноценные следящие приложения.

Создатели трекеров, как правило, ограничиваются двумя основными функциями — отслеживанием координат жертвы и перехватом SMS. До недавних пор немало таких приложений, в основном бесплатных, можно было найти на официальной площадке Google Play. После изменения политики Google Play в конце 2018 года большая часть подобного ПО была вычищена из магазина, а большинство разработчиков прекратило поддержку своих продуктов. Однако эти трекеры все еще можно найти на сайтах разработчиков и сторонних площадках.

Если на устройство попадет такое приложение, переписка и данные о местоположении пользователя станут доступны третьим лицам. Причем не обязательно только тому, кто установил за пользователем слежку: клиент-серверная часть некоторых сервисов написана без учета даже минимальных требований безопасности, и доступ к собранным данным может получить любой желающий.

С полноценным сталкерским ПО сложилась несколько иная ситуация: в магазине Google Play таких приложений также нет, однако их поддержка разработчиками ведется очень активно. Как правило, это коммерческие решения с богатыми шпионскими возможностями. На скомпрометированном устройстве они могут собирать практически любые данные: фотографии (как весь архив, так и определенные снимки, например сделанные в заданной локации), телефонные переговоры, SMS, информацию о местоположении, нажатия на экран (кейлогинг) и т. д.

Многие приложения утилизируют права root и извлекают историю переписки в социальных сетях и мессенджерах из защищенного системного хранилища. Если же нужный доступ получить не удается, сталкерское ПО может делать скриншоты экрана, отслеживать нажатия на экран и даже извлекать текст входящих и исходящих сообщений из окон наиболее популярных мессенджеров с помощью Accessibility. В качестве примера можно привести коммерческое шпионское приложение Monitor Minor.

Скриншот с сайта разработчика сталкерского приложения, показывающий возможности ПО по перехвату данных из социальных сетей и мессенджеров

Разработчики коммерческого шпиона FinSpy пошли чуть дальше, добавив в свое приложение возможность перехвата переписки из защищенных мессенджеров (Signal, Threema и др.). Чтобы гарантировать перехват, приложение самостоятельно получает root-права, эксплуатируя уязвимость CVE-2016-5195 (aka Dirty Cow). Расчет сделан на использование жертвой старого устройства со старым ядром операционной системы, где эксплойт успешно сработает и позволит эскалировать привилегии до root.

Стоит отметить, что пользовательская база приложений для обмена мгновенными сообщениями составляет сотни миллионов человек. Классические звонки и SMS используются все реже, общение — будь то текстовые сообщения, голосовые или видеозвонки — постепенно переходит в мессенджеры. Отсюда и повышенный интерес к данным из этих приложений.

Атаки на личные данные: рекламные приложения

В 2019 году мы наблюдали значительный рост числа угроз другого класса — рекламных приложений (Adware), целью которых является в том числе сбор личных данных с мобильных устройств.

Если посмотреть на статистику, то количество пользователей, атакованных рекламными приложениями в 2019 году, держится примерно на том же уровне, что и в 2018 году.

Количество пользователей, атакованных рекламными приложениями, 2018 и 2019 гг. (скачать)

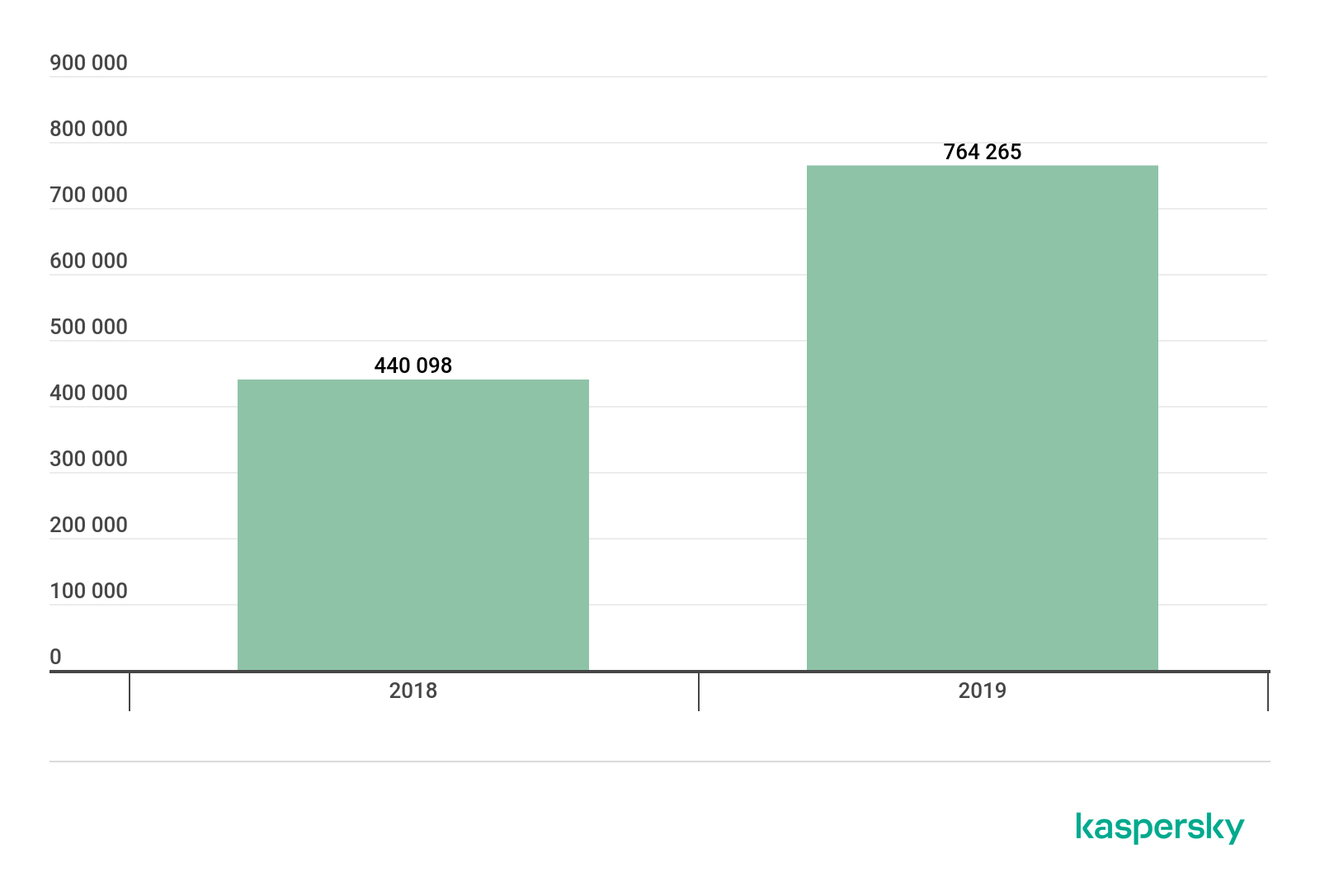

В то же время число обнаруженных рекламных инсталляционных пакетов увеличилось почти в два раза по сравнению с 2018 годом.

Количество обнаруженных установочных пакетов рекламных приложений, 2018 и 2019 гг. (скачать)

Обычно эти показатели коррелируют, но только не в случае рекламного ПО. Объяснить это можно несколькими факторами:

- Инсталляционные пакеты Adware генерируются автоматически и распространяются буквально повсеместно, однако по каким-то причинам до целевой аудитории не доходят. Возможно, они детектируются сразу же после генерации и дальше не распространяются.

- Нередко такие приложения не содержат ничего полезного, кроме рекламного модуля, и потому жертва сразу же их удаляет (если, конечно, они позволяют это сделать).

Тем не менее рекламные приложения входят в наш TOP 3 обнаруженных угроз уже второй год подряд. И можно сказать, что это один из самых популярных типов угроз, что подтверждается данными статистики KSN: если посмотреть на ТОP 10 мобильных угроз по числу атакованных в 2019 году пользователей, то четыре позиции из десяти будут за приложениями класса Adware, причем один из представителей семейства HiddenAd окажется на третьем месте.

TOP 10 мобильных угроз

| Вердикт | %* | |

| 1 | DangerousObject.Multi.Generic | 35,83 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 8,30 |

| 3 | AdWare.AndroidOS.HiddenAd.et | 4,60 |

| 4 | AdWare.AndroidOS.Agent.f | 4,05 |

| 5 | Trojan.AndroidOS.Hiddapp.ch | 3,89 |

| 6 | DangerousObject.AndroidOS.GenericML | 3,85 |

| 7 | AdWare.AndroidOS.HiddenAd.fc | 3,73 |

| 8 | Trojan.AndroidOS.Hiddapp.cr | 2,49 |

| 9 | AdWare.AndroidOS.MobiDash.ap | 2,42 |

| 10 | Trojan-Dropper.AndroidOS.Necro.n | 1,84 |

*Доля пользователей, атакованных данным зловредом, от всех атакованных пользователей.

В 2019 году разработчики мобильного рекламного ПО не только генерировали десятки тысяч пакетов, но и технически совершенствовали свои изделия, в частности учили обходить ограничения операционной системы.

Например, в Android есть определенные ограничения на работу приложений в фоне — они нужны для экономии заряда батареи. Это негативно отражается на работе различных угроз, в том числе и рекламных приложений, которые любят «висеть» в фоновом режиме и ждать, когда от центра управления поступит, например, новый баннер. С момента реализации ограничений работа приложений, демонстрирующих рекламу вне контекста своего окна (а таких среди рекламного ПО большинство), стала невозможной.

Создатели семейства рекламных приложений KeepMusic элегантно вышли из сложившейся ситуации. Для обхода ограничений их ПО не запрашивает разрешения, как делают, например, вредоносные приложения. Вместо этого программа запускает циклическое воспроизведение MP3-файла с тишиной. Операционная система решает, что работает музыкальный проигрыватель и не завершает фоновый процесс KeepMusic. В результате рекламное приложение может в любой момент обратиться на сервер за баннером и показать его.

Атаки на личные данные: использование доступа к Accessibility

В 2019 году появился первый образец мобильного финансового вредоносного ПО (Trojan-Banker.AndroidOS.Gustuff.a), в котором реализован механизм повышенной автономности. До этого момента для кражи денег с банковского счета использовались два способа:

- Через SMS-банкинг на стороне жертвы. Это автономный способ хищения, для успеха которого нужен только адресат перевода. Данные об адресате бот может как хранить в своем теле, так и получать в виде команды от центра управления. Троянец заражает устройство и отправляет SMS с запросом на перевод на специальный номер банка, а тот автоматически перечисляет адресату деньги со счета владельца устройства. С ростом числа подобных краж лимиты на мобильные переводы ужесточались, поэтому этот вектор атаки перешел в разряд запасных.

- Через кражу учетных данных онлайн-банкинга. Этот способ является доминирующим на протяжении последних лет. Киберпреступники выводят на экран устройства жертвы фишинговое окно, имитирующее авторизационную форму банка, и выуживают учетные данные жертв. В данном случае киберпреступникам нужно осуществлять транзакцию самостоятельно — через приложение на своем мобильном устройстве или с помощью браузера. При этом антифрод-системы банка могут обнаружить аномальную активность и пресечь ее. В результате у злоумышленников может ничего не получиться даже при наличии зараженного устройства жертвы.

В 2019 году киберпреступники освоили третий способ: кража при помощи манипуляций непосредственно банковским приложением. Первым делом жертву убеждали запустить приложение и разблокировать его, например при помощи поддельных PUSH-уведомлений от имени банка. При этом по клику на уведомление действительно открывается приложение банка, над которым злоумышленники, используя Accessibility, получают полный контроль: могут заполнять формы, нажимать кнопки и т. д. Более того, оператору бота ничего делать не нужно: зловред сам выполнит все необходимые для кражи действия.

Степень доверия переводу, осуществленному таким образом, со стороны банка очень высокая, а его предельный объем может на порядок превосходить лимиты на перевод средств с использованием SMS-банкинга. В итоге злоумышленники могут обнулить карту за один подход.

Кража средств с банковских счетов — не единственное вредоносное применение Accessibility. По сути, зловред с этими правами может контролировать вообще все отображенные на экране процессы, а ведь любое приложение для Android состоит из визуального представления: кнопки, формы для ввода данных, вывод информации и т. д. Даже если разработчики реализуют свои собственные элементы управления, например слайдер, который нужно перемещать с определенной скоростью, это тоже можно делать при помощи команд Accessibility. Таким образом, перед злоумышленниками открываются широчайшие возможности для создания, пожалуй, самых опасных классов мобильных зловредов: шпионских и банковских троянцев, троянцев-вымогателей.

Использование злоумышленниками функций Accessibility бьет по личным данным пользователей. Если раньше для того, чтобы украсть персональную информацию, необходимо было конструировать фишинговые окна, применять технику оверлеинга и запрашивать кучу разрешений, то теперь жертва сама выводит нужные данные на экран или вводит в формы — достаточно смотреть и записывать. А если зловреду чего-то не хватает, он сам может запустить приложение «Настройки», нажать в нем нужные кнопки и получить необходимые разрешения.

Мобильные троянцы на популярных площадках: Google Play

Размещение вредоносного ПО на главной торговой площадке для ОС Android гораздо результативней, чем попытки методами социальной инженерии «уговорить» жертву установить приложение из сторонних источников. Кроме того, у подобного подхода есть еще ряд преимуществ для злоумышленника:

- Обход SafetyNet — антивирусной защиты, являющейся частью Android. Если пользователь устанавливает приложение из Google Play, вероятность, что оно установится без дополнительных запросов (например, без просьбы отключить встроенную защиту под вымышленным предлогом), очень высока. Единственное, что может оградить пользователя от заражения при таком раскладе, — стороннее защитное ПО.

- Обход психологических барьеров. Официальный магазин приложений имеет гораздо больший кредит доверия, чем сторонние «маркеты», а также выступает своего рода витриной, с помощью которой можно гораздо эффективнее распространять ПО.

- Точечное воздействие без лишних затрат. В Google Play можно размещать приложения-двойники, визуально имитирующие, например, популярные банковские приложения. Именно такой вектор распространения вредоносного ПО характерен для атак на мобильных пользователей из Бразилии — мы неоднократно находили в Google Play вредоносные приложения, выдающие себя за мобильные приложения бразильских банков.

Помимо вредоносных двойников, киберпреступники использовали еще несколько приемов, дающих возможность заразить как можно больше устройств:

- Случай с CamScanner показал, что легитимное поведение приложения может быть дополнено вредоносными функциями с помощью обновления кода, отвечающего за рекламу внутри приложения. Это, пожалуй, самый изощренный вектор атаки, так как его успех зависит от большого числа факторов, таких как пользовательская база приложения-носителя, доверие разработчика к стороннему рекламному коду, тип зловредной активности и т. д.

- Другой пример демонстрирует, что злоумышленники размещают в Google Play вполне работоспособные приложения из популярных у пользователей категорий. Например, как в рассмотренном случае, — редакторы фотографий.

- Самой печальной является ситуация с троянцем семейства Joker, чьи образцы мы очень часто находили и продолжаем находить в Google Play. Злоумышленники применили тактику массивного постинга — на площадку забрасывались приложения под видом всего и вся: утилит для смены обоев, защитных решений, популярных игр и т. п. В некоторых случаях злоумышленникам удавалось довести число загрузок троянца до сотен тысяч. Никакой другой вектор атаки не даст такую аудиторию за короткий срок.

Хорошая новость заключается в том, что Google и представители антивирусной индустрии объединились в борьбе с проникновением угроз на площадку. Такой подход должен улучшить ситуацию с появлением вредоносного ПО в официальном магазине приложений Google.

Статистика

В 2019 году мы обнаружили 3 503 952 мобильных вредоносных установочных пакета, что на 1 817 190 меньше, чем в предыдущем году. Так мало мобильных угроз мы не обнаруживали с 2015 года.

Количество мобильных вредоносных установочных пакетов для Android, 2015–2019 гг. (скачать)

Уже три года подряд мы наблюдаем общий спад количества мобильных угроз, распространяемых в форме инсталляционных пакетов. Во многом такая картина зависит от конкретных кампаний, проводимых злоумышленниками: одни снизили свою активность, другие и вовсе прекратили существование, а новички индустрии еще «не набрали обороты».

Похожая ситуация обстоит и с количеством атак с использованием мобильных угроз: если в 2018 году мы наблюдали суммарно 116,5 млн атак, то в 2019 году уже 80 млн.

Количество атак, отраженных мобильными решениями «Лаборатории Касперского», 2018–2019 гг. (скачать)

Показатели вернулись к значению годичной давности, когда еще не началась эпидемия банковского троянца Asacub.

Так как число атак коррелирует с числом атакованных пользователей, то и по этому показателю мы наблюдали аналогичную картину.

Количество пользователей, атакованных мобильными зловредами, 2018–2019 гг. (скачать)

TOP 10 стран по доле пользователей, атакованных мобильными зловредами:

| Страна* | %** |

| Иран | 60,64 |

| Пакистан | 44,43 |

| Бангладеш | 43,17 |

| Алжир | 40,20 |

| Индия | 37,98 |

| Индонезия | 35,12 |

| Нигерия | 33,16 |

| Танзания | 28,51 |

| Саудовская Аравия | 27,94 |

| Малайзия | 27,36 |

*Из рейтинга мы исключили страны, где количество активных пользователей мобильных защитных решений «Лаборатории Касперского» за отчетный период было менее 25 000.

**Процент уникальных пользователей, атакованных в стране, по отношению ко всем пользователям мобильных защитных решений «Лаборатории Касперского» в стране.

В 2019 году Иран (60,64%) снова оказался на первом месте. Страна удерживает лидерские позиции третий год подряд. Наиболее распространенные угрозы в Иране связаны с рекламным или потенциально нежелательным ПО: Trojan.AndroidOS.Hiddapp.bn, AdWare.AndroidOS.Agent.fa, RiskTool.AndroidOS.Dnotua.yfe.

Пакистан (44,43%) поднялся с седьмого на второе место, в основном благодаря росту числа пользователей, атакованных рекламными приложениями. Самый большой вклад внесли представители семейства AdWare.AndroidOS.HiddenAd. Аналогичная картина с Бангладеш (43,17%), доля этой страны выросла за счет активности тех же семейств рекламных приложений.

Типы мобильных угроз

Распределение новых мобильных угроз по типам, 2018 и 2019 гг. (скачать)

В 2019 году на 20 п. п. сократилась доля угроз класса RiskTool (32,46%). Мы полагаем, что основной причиной ее падения стало резкое сокращение генерации угроз семейства SMSreg. Это семейство характерно тем, что осуществляет платежи (например, переводы или подписку на мобильные сервисы) при помощи SMS. При этом пользователю в явном виде не сообщается, что платеж состоится, деньги будут списываться с мобильного счета и т. д. Если в 2018 году нам удалось получить 1 970 742 установочных пакета SMSreg, то в 2019-м это число снизилось на порядок, до 193 043 штук. Тем не менее количество пакетов других представителей этого класса угроз не уменьшилось, а, наоборот, заметно выросло.

TOP 10 семейств потенциально нежелательного ПО

| Название семейства | %* | |

| 1 | Agent | 27,48 |

| 2 | SMSreg | 16,89 |

| 3 | Dnotua | 13,83 |

| 4 | Wapron | 13,73 |

| 5 | SmsSend | 9,15 |

| 6 | Resharer | 4,62 |

| 7 | SmsPay | 3,55 |

| 8 | PornVideo | 2,51 |

| 9 | Robtes | 1,23 |

| 10 | Yoga | 1,03 |

*Доля пакетов определенного семейства от общего количества пакетов угроз класса riskware, обнаруженных в 2019 году.

Из TOP 10 семейств потенциально нежелательного ПО выбыли Skymobi и Paccy, количество установочных пакетов этих семейств, обнаруженных в 2019 году, снизилось в 10 раз. Вероятно, их создатели минимизировали или вообще свернули работы по их разработке и распространению. Однако появился новый игрок — семейство Resharer (4,62%), которое заняло шестое место рейтинга. Особенностью данного семейства является механизм самораспространения путем размещения информации о себе на различных площадках и рассылки по контакт-листу жертвы.

Самый серьезный рост продемонстрировали рекламные приложения, их доля выросла на 14 п. п. Главным виновником такого роста стало HiddenAd (26,81%), число инсталляционных пакетов этого семейства выросло на два порядка по сравнению с 2018 годом.

TOP 10 семейств рекламного ПО

| Название семейства | %* | |

| 1 | HiddenAd | 26,81 |

| 2 | MobiDash | 20,45 |

| 3 | Ewind | 16,34 |

| 4 | Agent | 15,27 |

| 5 | Dnotua | 5,51 |

| 6 | Kuguo | 1,36 |

| 7 | Dowgin | 1,28 |

| 8 | Triada | 1,20 |

| 9 | Feiad | 1,01 |

| 10 | Frupi | 0,94 |

*Доля пакетов определенного семейства от общего количества пакетов угроз класса adware, обнаруженных в 2019 году.

Также существенный рост продемонстрировали семейства MobiDash (20,45%) и Ewind (16,34%). А вот семейство Agent (15,27%), занимавшее лидирующую позицию в 2018 году, опустилось на четвертое место.

По сравнению с 2018 годом значительно снизилось число обнаруженных мобильных троянцев. Тенденция на снижение наблюдается уже второй год подряд, однако дропперы остаются одними из самых многочисленных классов вредоносного ПО. Наиболее заметное снижение показало семейство Hqwar: с 141 000 пакетов в 2018 году до 22 000 в 2019-м. При этом в 2019 году дебютировало семейство Ingopack — нами было обнаружено 115 654 образца этого дроппера.

А доля угроз класса Trojan подросла на 6 п. п. Два самых многочисленных семейства вредоносного ПО этого класса — Boogr и Hiddapp. В первое входят различные троянцы, обнаруженные при помощи технологии машинного обучения. Особенностью второго является сокрытие иконки из списка установленных приложений и дальнейшая работа в фоновом режиме.

Незначительно увеличилась доля мобильных троянцев-вымогателей. Тройка лидеров среди угроз этого класса осталась той же, что и в 2018 году, — семейства Svpeng, Congur и Fusob заняли первое, второе и третье места соответственно.

TOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входит потенциально нежелательное ПО, такое как RiskTool и AdWare.

| Вердикт | %* | |

| 1 | DangerousObject.Multi.Generic | 49,15 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 10,95 |

| 3 | Trojan.AndroidOS.Hiddapp.ch | 5,19 |

| 4 | DangerousObject.AndroidOS.GenericML | 5,08 |

| 5 | Trojan-Dropper.AndroidOS.Necro.n | 3,45 |

| 6 | Trojan.AndroidOS.Hiddapp.cr | 3,28 |

| 7 | Trojan-Banker.AndroidOS.Asacub.snt | 2,35 |

| 8 | Trojan-Dropper.AndroidOS.Hqwar.bb | 2,10 |

| 9 | Trojan-Dropper.AndroidOS.Lezok.p | 1,76 |

| 10 | Trojan-Banker.AndroidOS.Asacub.a | 1,66 |

| 11 | Trojan-Downloader.AndroidOS.Helper.a | 1,65 |

| 12 | Trojan-Banker.AndroidOS.Svpeng.ak | 1,60 |

| 13 | Trojan-Downloader.AndroidOS.Necro.b | 1,59 |

| 14 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,50 |

| 15 | Exploit.AndroidOS.Lotoor.be | 1,46 |

| 16 | Trojan.AndroidOS.Hiddapp.cf | 1,35 |

| 17 | Trojan.AndroidOS.Dvmap.a | 1,33 |

| 18 | Trojan-Banker.AndroidOS.Agent.ep | 1,31 |

| 19 | Trojan.AndroidOS.Agent.rt | 1,28 |

| 20 | Trojan-Dropper.AndroidOS.Tiny.d | 1,14 |

*Доля пользователей, атакованных данным зловредом, от всех атакованных пользователей.

По итогам 2019 года первое место в нашем ТОР 20 мобильных вредоносных программ, как и в предыдущие годы, занимает вердикт DangerousObject.Multi.Generic (49,15%). Его мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. Они применяются в тех случаях, когда в антивирусных базах еще нет ни сигнатур, ни эвристик для обнаружения зловредов. Так выявляется самое свежее вредоносное ПО.

На втором месте расположился вердикт Trojan.AndroidOS.Boogr.gsh (10,95%). Такой вердикт получают файлы, которые признаются вредоносными нашей системой, основанной на машинном обучении. Еще один результат работы этой системы — объекты с вердиктом DangerousObject.AndroidOS.GenericML (5,08% — четвертое место рейтинга). Такой вердикт получают файлы, структура которых идентична структуре вредоносных файлов.

Третье, шестое и шестнадцатое места заняли представители семейства Hiddapp. Мы детектируем под этим вердиктом любое приложение, которое сразу же после запуска скрывает свою иконку из списка приложений. Дальнейшая работа таких приложений может быть произвольная: загрузка или «выброс» (dropping) других приложений, показ рекламы.

Пятое и тринадцатое места заняли представители семейства дропперов и загрузчиков Necro. По обоим классам угроз представители Necro не вошли в ТОР 10 по числу обнаруженных файлов, даже ослабевшее семейство дропперов Hwar сильно превзошло по числу сгенерированных объектов. Тем не менее представители Necro часто встречались у пользователей, и виной тому стала ситуация с проникновением угроз этих семейств на площадку Google Play.

Седьмое и десятое места достались банковским троянцам семейства Asacub. Если в начале года операторы троянца все еще активно распространяли зловреда, то начиная с марта 2019 года мы заметили спад активности этого семейства.

Количество уникальных пользователей, атакованных мобильным троянцем-банкером Asacub, 2019 г. (скачать)

На восьмом и четырнадцатом месте обосновались дропперы семейства Hqwar. Их активность существенно снизилась: с 80 000 атакованных пользователей в 2018 году до 28 000 в 2019 году. Однако мы продолжаем фиксировать попытки заражения и не исключаем возвращения этого семейства на лидирующие позиции.

Количество уникальных пользователей, атакованных мобильным дроппером Hqwar, 2019 г. (скачать)

На девятом месте расположился еще один дроппер, на этот раз семейства Lezok — Trojan-Dropper.AndroidOS.Lezok.p (1,76%). Существенное отличие этого троянца от того же Hqwar заключается в том, что на устройство зловред попадает еще до того, как устройство поступит в магазины. Об этом свидетельствует статистика KSN, согласно которой троянец чаще всего удавалось обнаружить в системной директории под именами PhoneServer, GeocodeService и т. д.

| Путь к обнаруженной угрозе | Число атакованных уникальных пользователей | |

| 1 | /system/priv-app/PhoneServer/ | 49 688 |

| 2 | /system/priv-app/GeocodeService/ | 9747 |

| 3 | /system/priv-app/Helper/ | 6784 |

| 4 | /system/priv-app/com.android.telephone/ | 5030 |

| 5 | /system/priv-app/ | 1396 |

| 6 | /system/priv-app/CallerIdSearch/ | 1343 |

После запуска устройства Lezok выбрасывает в систему полезную нагрузку и будет делать это, даже если жертва удаляет выброшенные файлы штатными средствами ОС или выполняет процедуру сброса устройства до заводских настроек. Трюк в том, что троянец является частью заводской прошивки и может снова выгрузить (восстановить) удаленные файлы.

Последний троянец, который заслуживает внимания, это Trojan-Downloader.AndroidOS.Helper.a (1,56%) — одиннадцатая позиция рейтинга. Несмотря на жалобы на невозможность удаления этого троянца, избавиться от него реально. Однако в зараженной системе есть другой троянец, установивший Helper, и вот его как раз просто так не удалить. Судя по статистике KSN, носителем для Helper могут быть представители семейств Trojan-Downloader.AndroidOS.Triada или Trojan.AndroidOS.Dvmap. После того как жертва удалит Helper, представитель одного из этих двух семейств вновь выкачает его и установит.

Мобильные банковские троянцы

В 2019 году мы обнаружили 69 777 установочных пакетов мобильных банковских троянцев, что в два раза меньше по сравнению с предыдущим годом. Однако доля банковских троянцев от всех обнаруженных угроз выросла незначительно, что является следствием снижения активности других классов и семейств мобильных зловредов.

Количество установочных пакетов мобильных банковских троянцев, обнаруженных «Лабораторией Касперского», 2019 г. (скачать)

На число обнаруженных установочных пакетов банковских троянцев, а также на число атак повлияла кампания по распространению троянца Asacub, активность которой, начиная с апреля 2019 года, резко пошла вниз.

Количество атак мобильных банковских троянцев, 2018–2019 гг. (скачать)

Стоит отметить, что в среднем за год число атак составило около 270 000 в месяц.

TOP 10 стран по доле пользователей, атакованных мобильными банкерами

| Страна | %* | |

| 1 | Российская Федерация | 0,72 |

| 2 | ЮАР | 0,66 |

| 3 | Австралия | 0,59 |

| 4 | Испания | 0,29 |

| 5 | Таджикистан | 0,21 |

| 6 | Турция | 0,20 |

| 7 | США | 0,18 |

| 8 | Италия | 0,17 |

| 9 | Украина | 0,17 |

| 10 | Армения | 0,16 |

*Доля пользователей, атакованных мобильными банкерами, от общего количества атакованных пользователей.

Россия (0,72%) лидирует в нашем ТОР 10 уже на протяжении трех лет подряд: множество различных семейств троянцев ориентировано на кражу учетных данных от приложений российских банков. Более того, те же троянцы актуальны и для других стран. Так, Asacub — угроза номер один в Таджикистане, Украине и Армении, а троянцы семейства Svpeng действуют в России и США.

В ЮАР (0,66%) самым распространенным троянцем оказался Trojan-Banker.AndroidOS.Agent.dx — 95% среди всех атакованных банковскими угрозами пользователей.

Наиболее популярным троянцем в Австралии (0,59%) стал Trojan-Banker.AndroidOS.Agent.eq — 77% среди всех атакованных банковскими угрозами пользователей.

В Испании (0,29%) популярны банковские зловреды семейства Cebruser и Trojan-Banker.AndroidOS.Agent.ep — 49% и 22% среди всех атакованных банковскими угрозами пользователей соответственно.

TOP 10 семейств мобильных банкеров

| Семейство | %* | |

| 1 | Asacub | 44,40 |

| 2 | Svpeng | 22,40 |

| 3 | Agent | 19,06 |

| 4 | Faketoken | 12,02 |

| 5 | Hqwar | 3,75 |

| 6 | Anubis | 2,72 |

| 7 | Marcher | 2,07 |

| 8 | Rotexy | 1,46 |

| 9 | Gugi | 1,34 |

| 10 | Regon | 1,01 |

*Доля пользователей, атакованных определенным семейством мобильных банкеров, от всех атакованных мобильными банковскими троянцами пользователей.

Мобильные троянцы-вымогатели

В 2019 году мы обнаружили 68 362 установочных пакета троянцев-вымогателей, что на 8186 больше, чем в предыдущем году. Однако весь 2019 год мы наблюдали спад генерации новых пакетов вымогателей. Минимум был достигнут в декабре.

Количество новых установочных пакетов мобильных троянцев вымогателей, Q1 — Q4 2019 (скачать)

Аналогичная картина наблюдается и с атакованными пользователями. Если в начале 2019 года был достигнут пик в 12 004 атакованных пользователя, то в конце года число атакованных пользователей уменьшилось в 2,6 раза.

Количество пользователей, атакованных мобильными троянцами-вымогателями, 2018–2019 гг. (скачать)

TOP 10 стран по доле пользователей, атакованных троянцами-вымогателями

| Страна* | %** | |

| 1 | США | 2,03 |

| 2 | Казахстан | 0,56 |

| 3 | Иран | 0,37 |

| 4 | Мексика | 0,11 |

| 5 | Саудовская Аравия | 0,10 |

| 6 | Пакистан | 0,10 |

| 7 | Канада | 0,10 |

| 8 | Италия | 0,09 |

| 9 | Индонезия | 0,08 |

| 10 | Австралия | 0,06 |

*Из рейтинга мы исключили страны, где количество активных пользователей мобильных решений «Лаборатории Касперского» за отчетный период было менее 25 000.

**Процент уникальных пользователей, атакованных мобильными вымогателями в стране, по отношению ко всем пользователям мобильных решений «Лаборатории Касперского» в стране.

Третий год подряд первое место по доле пользователей, атакованных мобильными вымогателями, занимают США (2,03%). Чаще всего в этой стране, как и в прошлом году, встречались троянцы-вымогатели семейства Svpeng. Оно же стало самым распространенным в Иране (0,37%)

Точно такая же картина с Казахстаном (0,56%), по-прежнему занимающим второе место. В нем чаще всего встречалось все то же семейство Rkor.

Заключение

В 2019 году появились весьма технологичные представители мобильных банковских угроз, в частности зловреды, способные вмешиваться в нормальную работу банковских приложений. Их опасность трудно недооценить, ведь они наносят прямой убыток жертве. Весьма вероятно, что тенденция продолжится и в 2020 году, и мы увидим больше таких технологичных банковских троянцев.

Также в 2019 году участились атаки с использованием мобильного сталкерского ПО, целью которого является слежка за жертвой и сбор информации о ней. Причем техническое развитие такого ПО не отстает от его вредоносных собратьев. Вполне вероятно, что в 2020 году мы будем наблюдать рост числа таких угроз и, соответственно, рост количества атакованных пользователей.

Судя по собранной нами статистике, рекламные приложения набирают все большую популярность среди киберпреступников. Скорее всего, в будущем мы столкнемся с новыми представителями этого класса угроз, причем в наихудшем варианте речь будет идти о предустановленных на устройстве рекламных модулях.

Мобильная вирусология 2019