Представленная статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных.

Цифры квартала

По данным Kaspersky Security Network:

- Решения «Лаборатории Касперского» отразили 726 536 269 атак, которые проводились с интернет-ресурсов, размещенных в 203 странах мира.

- Зафиксировано 442 039 230 уникальных URL, на которых происходило срабатывание веб-антивируса.

- Попытки запуска вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам отражены на компьютерах 249 748 уникальных пользователей.

- Атаки шифровальщиков отражены на компьютерах 178 922 уникальных пользователей.

- Нашим файловым антивирусом зафиксировано 164 653 290 уникальных вредоносных и потенциально нежелательных объектов.

- Решениями «Лаборатории Касперского» для защиты мобильных устройств было обнаружено:

- 1 152 662 вредоносных установочных пакета;

- 42 115 установочных пакетов мобильных банковских троянцев;

- 4339 установочных пакетов мобильных троянцев-вымогателей.

Мобильные угрозы

События квартала

Первый квартал 2020 года запомнится в первую очередь пандемией коронавируса и тем, как эту тему эксплуатировали киберпреступники. В частности, создатели новой модификации банковского троянца Ginp переименовали зловреда в Coronavirus Finder, а затем начали предлагать его за 0,75 евро под видом приложения, способного обнаружить поблизости зараженных COVID-19 людей. Таким образом преступники не только обманывали пользователей, используя актуальную тематику, но и получали доступ к данным их банковских карт. И так как после кражи этих данных троянец остается на устройстве, киберпреступники могли перехватывать SMS с кодом для двухфакторной авторизации и незаметно для жертвы осуществлять операции с использованием украденных данных.

Еще одной интересной находкой квартала стал Cookiethief — троянец, ориентированный на кражу cookie-файлов из мобильного браузера и приложения Facebook. В случае успешной атаки зловред предоставлял своему владельцу доступ к аккаунтам жертв, включая возможность выполнять от их имени различные действия: ставить «лайки», репостить сообщения других пользователей и т. д. А чтобы сервис, к которому получил доступ киберпреступник, не заметил аномальную активность украденного профиля, троянец содержит модуль прокси, через который и осуществляется передача команд злоумышленников.

Третий зловред, который привлек наше внимание в отчетном квартале, — Trojan-Dropper.AndroidOS.Shopper.a. Его задача — помогать киберпреступникам оставлять поддельные отзывы и «накручивать» оценки в Google Play. Цели злоумышленников тут вполне очевидны: увеличить вероятность попадания нужных им приложений в выдачу и рейтинги магазина, а также усыпить бдительность потенциальных жертв этих приложений. Что примечательно, так это способ выставления оценок и написания отзывов: троянец использует сервисы Accessibility, с помощью которых получает полный контроль над другим приложением, в данном случае над официальным клиентом Google Play.

Статистика мобильных угроз

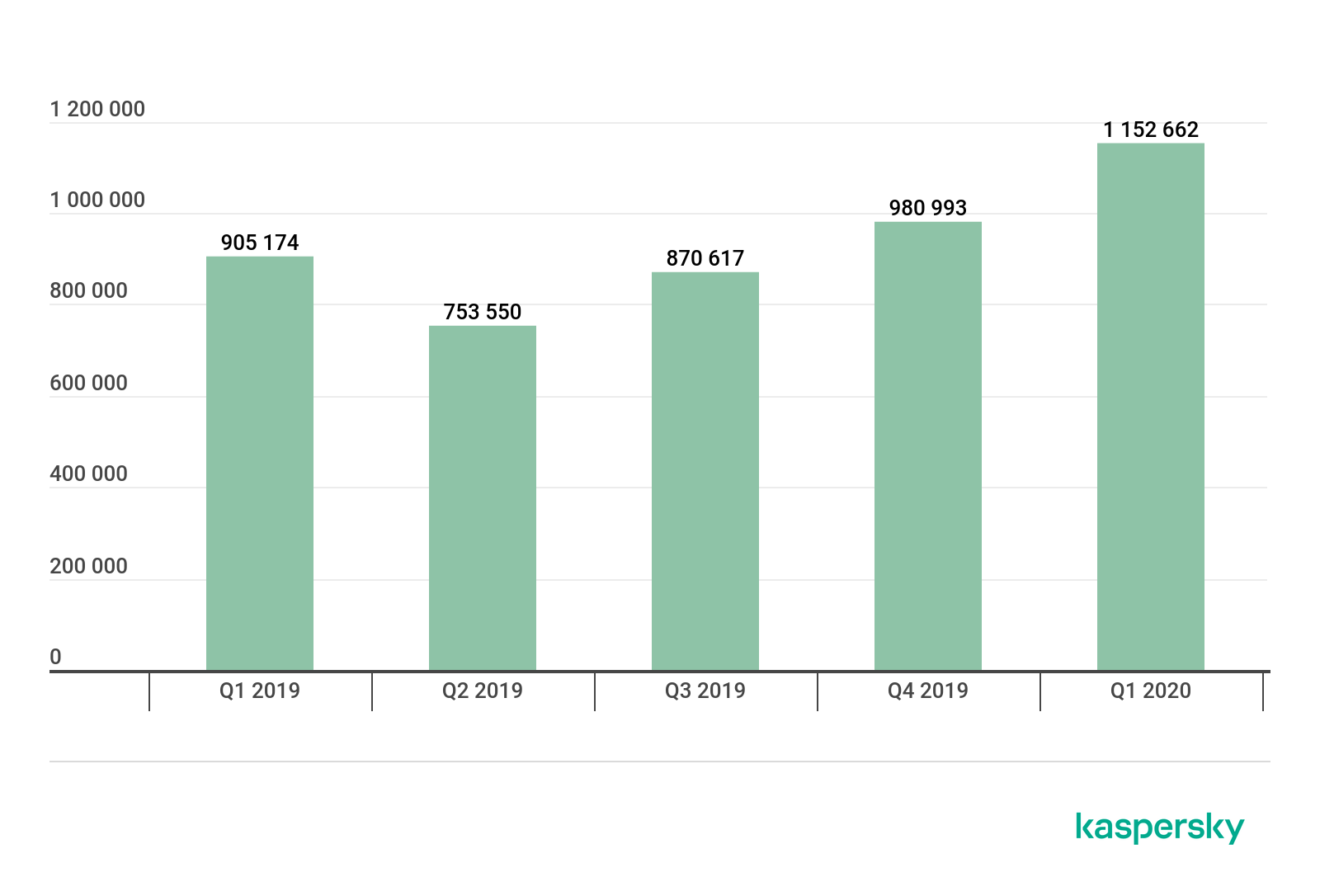

В первом квартале 2020 года мобильные продукты и технологии «Лаборатории Касперского» обнаружили 1 152 662 вредоносных установочных пакета, что на 171 669 пакетов больше, чем в предыдущем квартале.

Количество обнаруженных вредоносных установочных пакетов, первый квартал 2019 года — первый квартал 2020 года (скачать)

Начиная со второго квартала 2019 года мы наблюдаем устойчивый рост обнаруженных мобильных угроз. Хотя бить тревогу пока рано — 2019 год показывает самый скромный результат по количеству новых угроз за последние несколько лет, — тенденция прослеживается плохая.

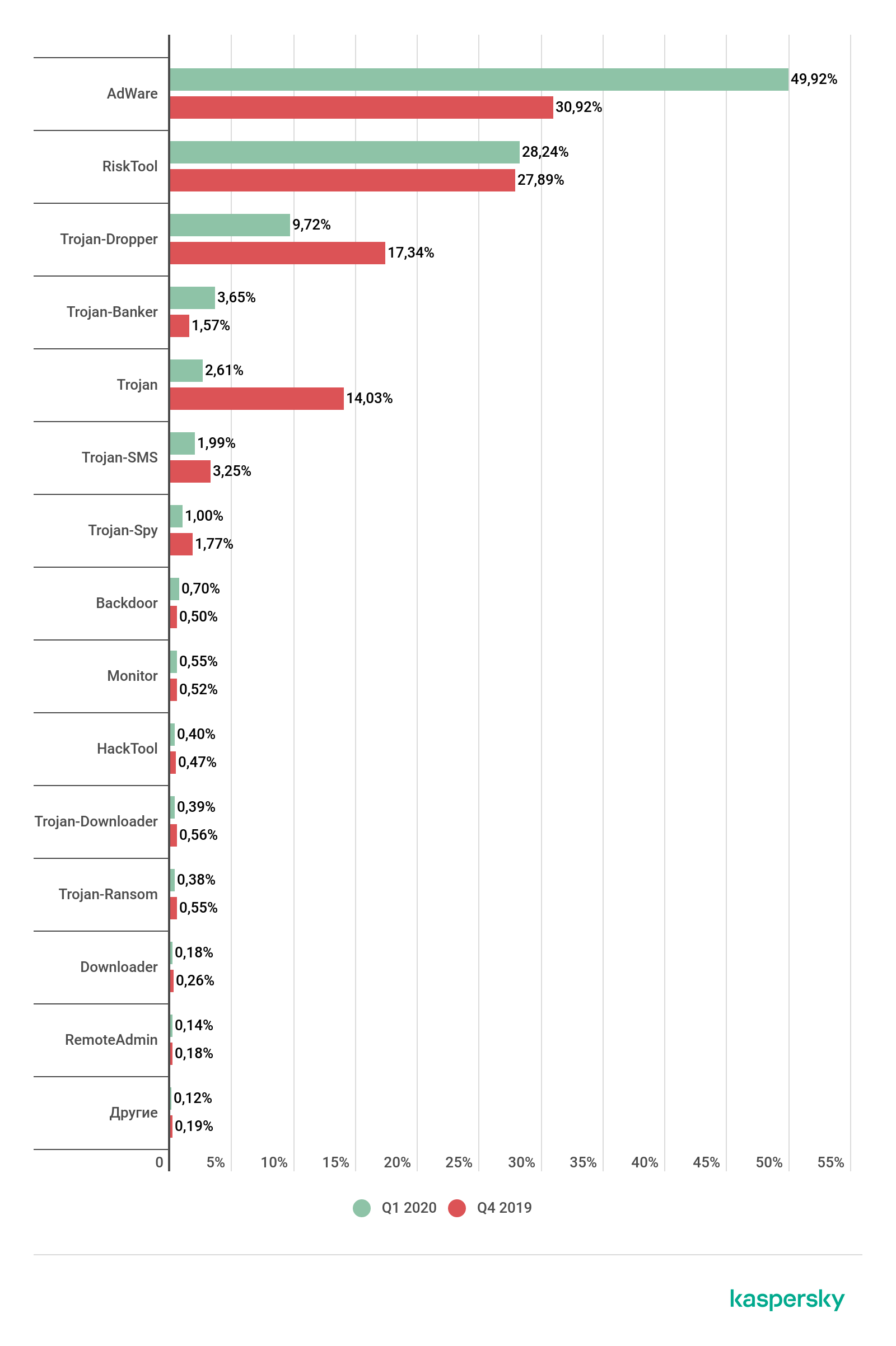

Распределение детектируемых мобильных программ по типам

Распределение новых детектируемых мобильных программ по типам, первый квартал 2020 года и четвертый квартал 2019 года (скачать)

Среди всех обнаруженных в первом квартале угроз половину составили нежелательные приложения типа Adware (49,9%), их доля по сравнению с предыдущим кварталом выросла на 19 п. п. Наиболее часто мы детектировали представителей семейств HiddenAd и Ewind (их совместный вклад составил 40% от всех обнаруженных угроз типа Adware), а также семейства FakeAdBlocker (12%).

Второе место заняли потенциально нежелательные приложения Risktool (28,24%), доля угроз этого типа почти не изменилась. Наибольший вклад внесли семейства Smsreg (49% от всех обнаруженных угроза данного класса), Agent (17%) и Dnotua (11%). Стоит отметить, что в первом квартале количество обнаруженных представителей семейства Smsreg увеличилось более чем в полтора раза.

На третьем месте расположились угрозы типа Trojan-Dropper (9,72%). Несмотря на то, что их доля снизилась по сравнению с предыдущим кварталом на 7,63 п. п., дропперы являются одним из самых распространенных классов мобильных угроз. В первом квартале лидирующим семейством оказалось Ingopack (71% от всех обнаруженных угроз типа Trojan-Dropper), за ним с большим отрывом идут Waponor (12%) и Hqwar (8%).

Стоит отметить, что мобильные дропперы чаще всего используются для последующей установки финансовых зловредов, однако различные финансовые угрозы могут распространяться и без их помощи. Причем доля таких «самостоятельных» угроз довольно существенная: в частности, доля Trojan-Banker в первом квартале выросла на 2,1 п. п. и составила 3,65%.

TOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входят потенциально опасные или нежелательные программы, такие как RiskTool и Adware.

| Вердикт | %* | |

| 1 | DangerousObject.Multi.Generic | 44,89 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 9,09 |

| 3 | DangerousObject.AndroidOS.GenericML | 7,08 |

| 4 | Trojan-Downloader.AndroidOS.Necro.d | 4,52 |

| 5 | Trojan.AndroidOS.Hiddapp.ch | 2,73 |

| 6 | Trojan-Downloader.AndroidOS.Helper.a | 2,45 |

| 7 | Trojan.AndroidOS.Handda.san | 2,31 |

| 8 | Trojan-Dropper.AndroidOS.Necro.z | 2,30 |

| 9 | Trojan.AndroidOS.Necro.a | 2,19 |

| 10 | Trojan-Downloader.AndroidOS.Necro.b | 1,94 |

| 11 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,82 |

| 12 | Trojan-Dropper.AndroidOS.Helper.l | 1,50 |

| 13 | Exploit.AndroidOS.Lotoor.be | 1,46 |

| 14 | Trojan-Dropper.AndroidOS.Lezok.p | 1,46 |

| 15 | Trojan-Banker.AndroidOS.Rotexy.e | 1,43 |

| 16 | Trojan-Dropper.AndroidOS.Penguin.e | 1,42 |

| 17 | Trojan-SMS.AndroidOS.Prizmes.a | 1,39 |

| 18 | Trojan.AndroidOS.Dvmap.a | 1,24 |

| 19 | Trojan.AndroidOS.Agent.rt | 1,21 |

| 20 | Trojan.AndroidOS.Vdloader.a | 1,18 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей мобильных продуктов «Лаборатории Касперского».

Первое место в ТОР 20 традиционно занял вердикт DangerousObject.Multi.Generic (44,89%), который мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. Они срабатывают, когда в антивирусных базах еще нет данных для детектирования вредоносной программы, но в облаке Kaspersky Security Network уже есть информация об объекте. По сути, так детектируются самые новые зловреды.

Второе и третье места заняли вердикты Trojan.AndroidOS.Boogr.gsh (9,09%) и DangerousObject.AndroidOS.GenericML (7,08%). Такие вердикты получают файлы, которые признаны вредоносными нашими системами, основанными на машинном обучении.

На четвертом (Trojan-Downloader.AndroidOS.Necro.d, 4,52%) и десятом (Trojan-Downloader.AndroidOS.Necro.b, 1,94%) местах расположились представители семейства Necro, основной задачей которых являются скачивание и установка модулей с серверов злоумышленников. Схожим образом действует и занявший восьмое место Trojan-Dropper.AndroidOS.Necro.z (2,30%), только нужные модули он извлекает из себя. А вот для занявшего девятое место Trojan.AndroidOS.Necro.a (2,19%) злоумышленники выбрали другую работу — троянец переходит по рекламным ссылкам и прокликивает рекламные баннеры от лица жертвы.

На пятом месте оказался троянец Trojan.AndroidOS.Hiddapp.ch (2,73%). Сразу же после запуска зловред скрывает свою иконку из списка приложений и продолжает работать в фоне. Полезной нагрузкой троянца могут быть как другие троянские программы, так и рекламные приложения.

Шестое место занял троянец Trojan-Downloader.AndroidOS.Helper.a (2,45%), именно его обычно доставляет Trojan-Downloader.AndroidOS.Necro. Задача Helper.a загрузить произвольный код с сервера злоумышленников и выполнить его.

Вердикт Trojan.AndroidOS.Handda.san (2,31%) на седьмом месте — это группа разнообразных троянцев, которые скрывают свою иконку, получают права Device Admin на устройстве и используют упаковщики для противодействия детектированию.

Отдельного упоминания заслуживают Trojan-Banker.AndroidOS.Rotexy.e (1,43%) и Trojan-Dropper.AndroidOS.Penguin.e (1,42%). Первый — единственный банковский троянец, попавший в ТОР 20 за прошедший квартал. Семейству Rotexy уже шесть лет, его представители обладают набором функций, необходимых для кражи данных банковских карт и перехвата двухфакторной авторизации платежей. В свою очередь, первый представитель семейства дропперов Penguin был обнаружен только в июле прошлого года, а к первому кварталу 2020-го набрал существенную популярность.

География мобильных угроз

TOP-10 стран по доле пользователей, атакованных мобильными угрозами

| Страна* | %** | |

| 1 | Иран | 39,56 |

| 2 | Алжир | 21,44 |

| 3 | Бангладеш | 18,58 |

| 4 | Нигерия | 15,58 |

| 5 | Ливан | 15,28 |

| 6 | Тунис | 14,94 |

| 7 | Пакистан | 13,99 |

| 8 | Кувейт | 13,91 |

| 9 | Индонезия | 13,81 |

| 10 | Куба | 13,62 |

* Из рейтинга мы исключили страны, в которых количество пользователей мобильных продуктов «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля уникальных пользователей, атакованных в стране, по отношению ко всем пользователям мобильных продуктов «Лаборатории Касперского» в стране.

В первом квартале 2020 года лидером по доле атакованных пользователей стал Иран (39,56%). Наиболее часто жители этой страны сталкивались с рекламными приложениями семейства Notifyer, а также приложениями-клонами Telegram. На втором месте оказался Алжир (21,44%), где также были распространены рекламные приложения, но уже семейств HiddenAd и FakeAdBlocker. На третьем месте Бангладеш (18,58%), в которой половину первой десятки мобильных угроз заняли рекламные приложения семейства HiddenAd.

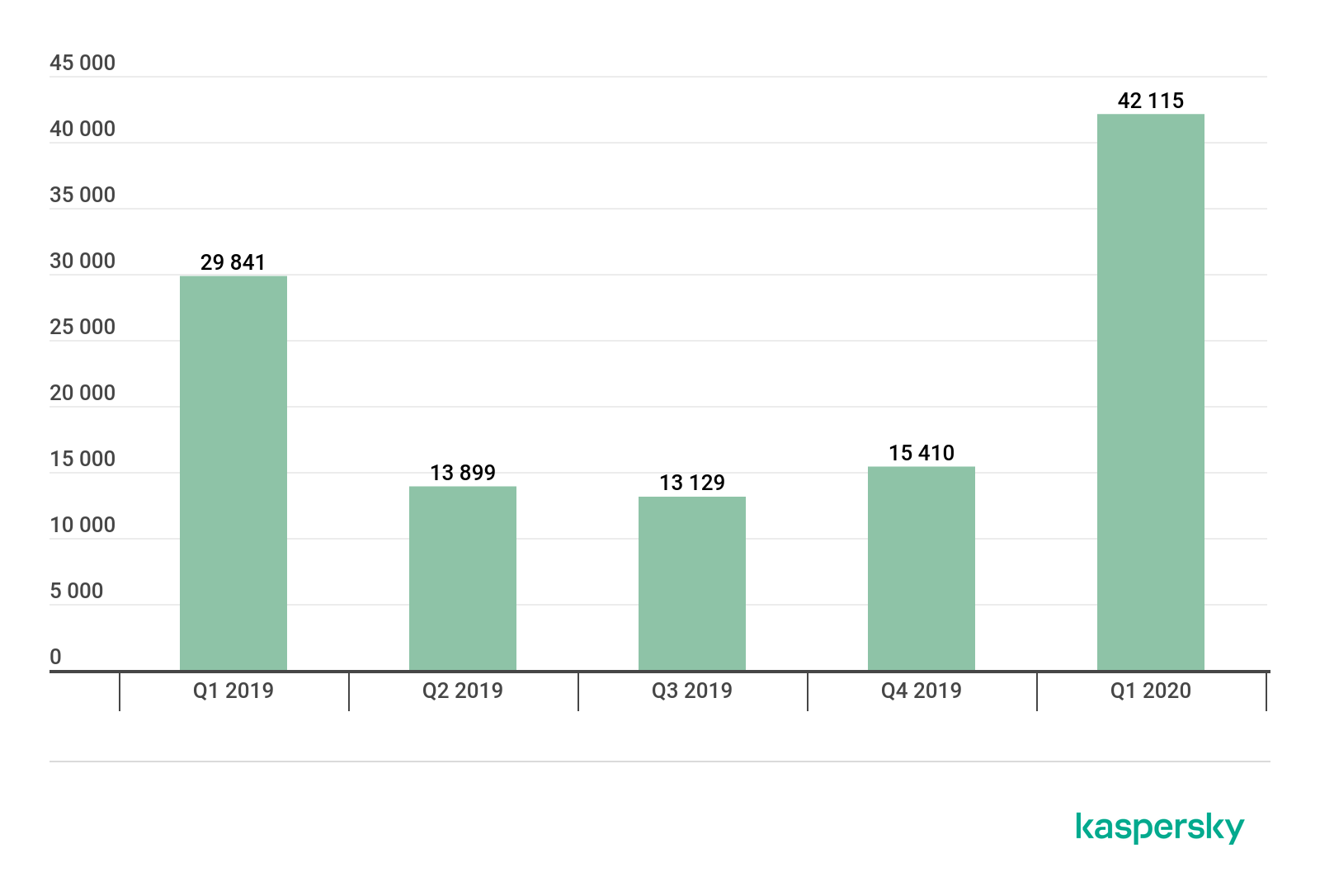

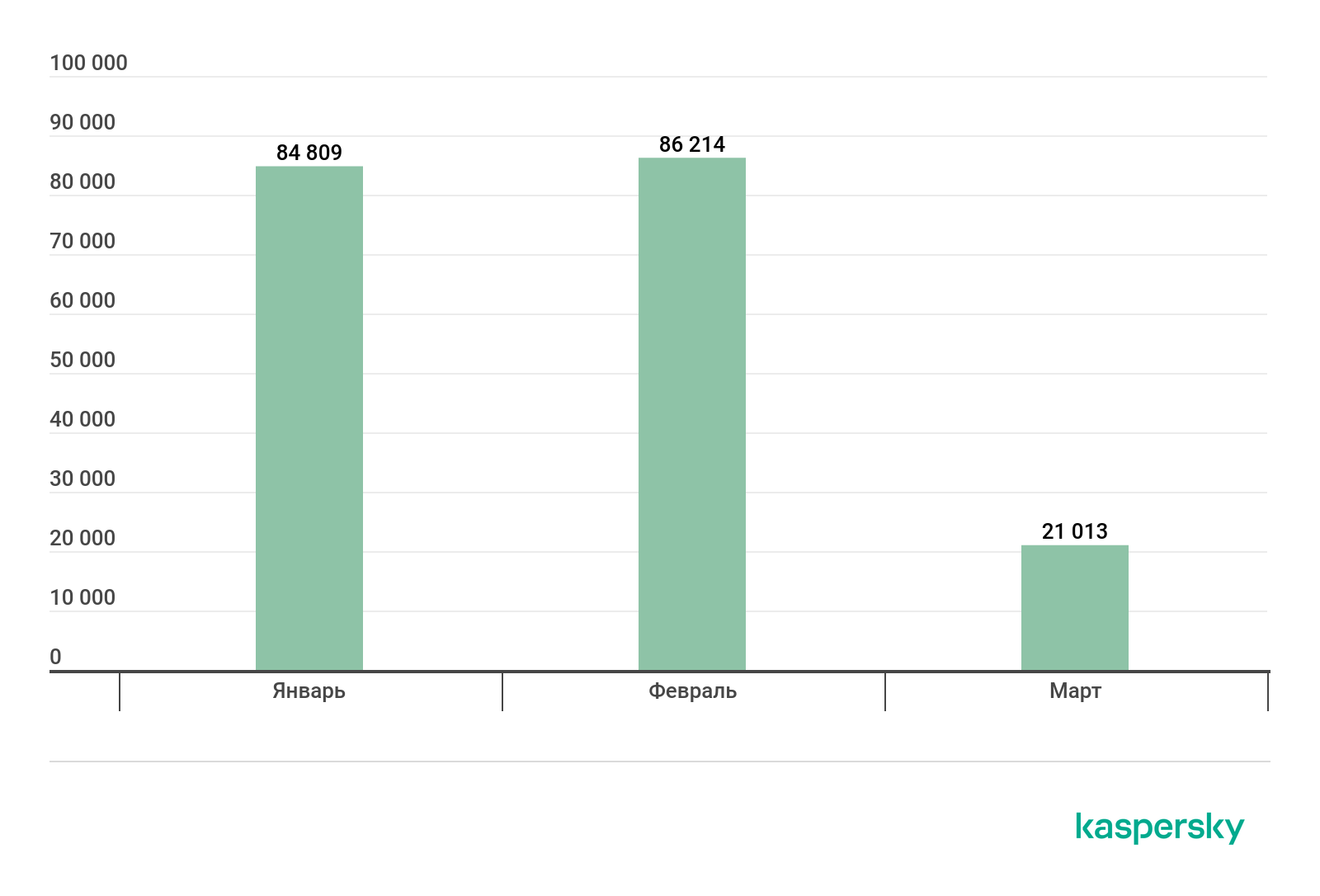

Мобильные банковские троянцы

За отчетный период мы обнаружили 42 115 установочных пакетов мобильных банковских троянцев. Это самое высокое значение за последние полтора года, более чем в 2,5 раза превышающее показатель четвертого квартала 2019-го. Наибольший вклад внесли создатели троянцев семейств Trojan-Banker.AndroidOS.Agent (42,79% от всех обнаруженных установочных пакетов), Trojan-Banker.AndroidOS.Wroba (16,61%) и Trojan-Banker.AndroidOS.Svpeng (13,66%).

Количество установочных пакетов мобильных банковских троянцев, обнаруженных «Лабораторией Касперского», первый квартал 2019 года — первый квартал 2020 года (скачать)

ТОР 10 мобильных банковских троянцев

| Вердикт | %* | |

| 1 | Trojan-Banker.AndroidOS.Rotexy.e | 13,11 |

| 2 | Trojan-Banker.AndroidOS.Svpeng.q | 10,25 |

| 3 | Trojan-Banker.AndroidOS.Asacub.snt | 7,64 |

| 4 | Trojan-Banker.AndroidOS.Asacub.ce | 6,31 |

| 5 | Trojan-Banker.AndroidOS.Agent.eq | 5,70 |

| 6 | Trojan-Banker.AndroidOS.Anubis.san | 4,68 |

| 7 | Trojan-Banker.AndroidOS.Agent.ep | 3,65 |

| 8 | Trojan-Banker.AndroidOS.Asacub.a | 3,50 |

| 9 | Trojan-Banker.AndroidOS.Asacub.ar | 3,00 |

| 10 | Trojan-Banker.AndroidOS.Agent.cf | 2,70 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных банковскими угрозами пользователей мобильных продуктов «Лаборатории Касперского».

Первое и второе места в нашем ТОР 10 заняли троянцы, ориентированные на русскоязычных мобильных пользователей: Trojan-Banker.AndroidOS.Rotexy.e (13,11%) и Trojan-Banker.AndroidOS.Svpeng.q (10,25%).

Третью, четвертую, восьмую и девятую позиции в ТОР 10 мобильных банковских угроз заняли представители семейства Asacub. Киберпреступники, стоящие за этим троянцем, перестали активно создавать новые образцы, однако каналы распространения были все еще активны в первом квартале.

TOP 10 стран по доле пользователей, атакованных мобильными банковскими троянцами

| Страна* | %** | |

| 1 | Япония | 0,57 |

| 2 | Испания | 0,48 |

| 3 | Италия | 0,26 |

| 4 | Боливия | 0,18 |

| 5 | Россия | 0,17 |

| 6 | Турция | 0,13 |

| 7 | Таджикистан | 0,13 |

| 8 | Бразилия | 0,11 |

| 9 | Куба | 0,11 |

| 10 | Китай | 0,10 |

* Из рейтинга мы исключили страны, где количество пользователей мобильных продуктов «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля в стране уникальных пользователей, атакованных мобильными банковскими троянцами, по отношению ко всем пользователям мобильных продуктов «Лаборатории Касперского» в этой стране.

В первом квартале 2020 года на первое место по доле атакованных мобильными банкерами пользователей вышла Япония (0,57%), где в подавляющем большинстве случаев детектировался Trojan-Banker.AndroidOS.Agent.eq.

На втором месте Испания (0,48%), где более чем в половине случаев мы детектировали зловредов семейства Trojan-Banker.AndroidOS.Cebruser, а еще четверть детектов составили представители семейства Trojan-Banker.AndroidOS.Ginp.

На третьем месте Италия (0,26%), где, как и в Испании, наиболее широкое распространение получило семейство Trojan-Banker.AndroidOS.Cebruser — почти две трети детектов.

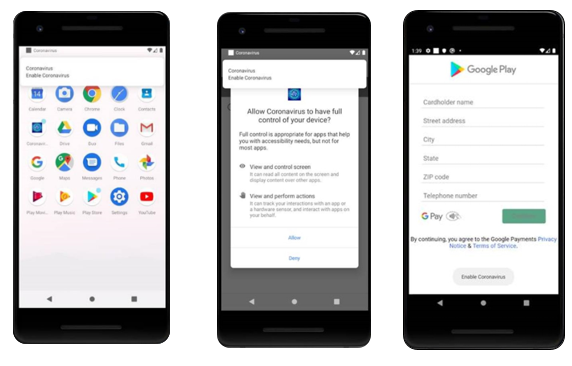

О семействе Cebruser стоит рассказать подробнее. Его создатели одними из первых стали использовать тематику коронавируса для распространения зловреда.

Сразу же после запуска троянец начинает активную деятельность: запрашивает доступ к Accessibility services, чтобы затем получить права Device Admin, а под конец просит данные карты.

Сразу же после запуска троянец начинает активную деятельность: запрашивает доступ к Accessibility services, чтобы затем получить права Device Admin, а под конец просит данные карты.

Распространяется зловред как Malware-as-a-Service, набор его функций стандартный для подобных угроз, но есть интересная деталь — использование шагомера для активации, чтобы обойти динамические средства анализа («песочница«). Целью Cebruser являются мобильные приложения банков различных стран и популярные нефинансовые приложения, основное оружие — фишинговые окна и перехват двухфакторной авторизации. Кроме того, зловред умеет блокировать экран (инструмент троянца-вымогателя) и перехватывать нажатия клавиш виртуальной клавиатуры.

Мобильные троянцы-вымогатели

В первом квартале 2020 года мы обнаружили 4339 установочных пакетов мобильных троянцев-вымогателей, это на 1067 меньше показателя предыдущего квартала.

Количество установочных пакетов мобильных троянцев-вымогателей, обнаруженных «Лабораторией Касперского», первый квартал 2019 года — первый квартал 2020 года (скачать)

ТОР 10 мобильных троянцев-вымогателей

| Вердикт | %* | |

| 1 | Trojan-Ransom.AndroidOS.Svpeng.aj | 17,08 |

| 2 | Trojan-Ransom.AndroidOS.Congur.e | 12,70 |

| 3 | Trojan-Ransom.AndroidOS.Small.as | 11,41 |

| 4 | Trojan-Ransom.AndroidOS.Rkor.k | 9,88 |

| 5 | Trojan-Ransom.AndroidOS.Small.as | 7,32 |

| 6 | Trojan-Ransom.AndroidOS.Small.o | 4,79 |

| 7 | Trojan-Ransom.AndroidOS.Svpeng.aj | 3,62 |

| 8 | Trojan-Ransom.AndroidOS.Svpeng.ah | 3,55 |

| 9 | Trojan-Ransom.AndroidOS.Congur.e | 3,32 |

| 10 | Trojan-Ransom.AndroidOS.Fusob.h | 3,17 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных троянцами-вымогателями пользователей мобильных продуктов «Лаборатории Касперского».

На протяжении нескольких последних кварталов число обнаруженных троянцев-вымогателей постепенно снижается, тем не менее мы все еще детектируем немало попыток заражения этим классом угроз. Основной вклад в статистику вносят семейства вымогателей Svpeng, Congur и Small.

TOP 10 стран по доле пользователей, атакованных мобильными троянцами-вымогателями:

| Страна* | %** | |

| 1 | США | 0,26 |

| 2 | Казахстан | 0,25 |

| 3 | Иран | 0,16 |

| 4 | Китай | 0,09 |

| 5 | Саудовская Аравия | 0,08 |

| 6 | Италия | 0,03 |

| 7 | Мексика | 0,03 |

| 8 | Канада | 0,03 |

| 9 | Индонезия | 0,03 |

| 10 | Швейцария | 0,03 |

* Из рейтинга мы исключили страны, где количество пользователей мобильных продуктов «Лаборатории Касперского» относительно мало (менее 10 000)

** Доля в стране уникальных пользователей, атакованных мобильными троянцами-вымогателями, по отношению ко всем пользователям мобильных продуктов «Лаборатории Касперского» в стране.

Лидерами по числу пользователей, атакованных мобильными троянцами-вымогателями, стали Сирия (0,28%), США (0,26%) и Казахстан (0,25%)

Атаки на Apple macOS

В первом квартале 2020 года мы обнаружили не только новые версии распространенных угроз, но и одно новое семейство бэкдоров, первым представителем которого стал Backdoor.OSX.Capip.a. Принцип работы зловреда прост: он обращается к C&C за shell-скриптом, скачивает его и затем выполняет.

TOP 20 угроз для macOS

| Вердикт | %* | |

| 1 | Trojan-Downloader.OSX.Shlayer.a | 19,27 |

| 2 | AdWare.OSX.Pirrit.j | 10,34 |

| 3 | AdWare.OSX.Cimpli.k | 6,69 |

| 4 | AdWare.OSX.Ketin.h | 6,27 |

| 5 | AdWare.OSX.Pirrit.aa | 5,75 |

| 6 | AdWare.OSX.Pirrit.o | 5,74 |

| 7 | AdWare.OSX.Pirrit.x | 5,18 |

| 8 | AdWare.OSX.Spc.a | 4,56 |

| 9 | AdWare.OSX.Cimpli.f | 4,25 |

| 10 | AdWare.OSX.Bnodlero.t | 4,08 |

| 11 | AdWare.OSX.Bnodlero.x | 3,74 |

| 12 | Hoax.OSX.SuperClean.gen | 3,71 |

| 13 | AdWare.OSX.Cimpli.h | 3,37 |

| 14 | AdWare.OSX.Pirrit.v | 3,30 |

| 15 | AdWare.OSX.Amc.c | 2,98 |

| 16 | AdWare.OSX.MacSearch.d | 2,85 |

| 17 | RiskTool.OSX.Spigot.a | 2,84 |

| 18 | AdWare.OSX.Pirrit.s | 2,80 |

| 19 | AdWare.OSX.Ketin.d | 2,76 |

| 20 | AdWare.OSX.Bnodlero.aq | 2,70 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей защитных решений «Лаборатории Касперского» для macOS

ТОР 20 угроз для macOS не претерпел заметных изменений в первом квартале 2020 года. Рекламный троянец Shlayer.a (19,27%) по-прежнему лидирует, вместе с ним в рейтинг попали объекты, которые Shlayer загружает в зараженную систему, в частности многочисленные рекламные приложения семейства Pirrit.

Интересно, что на 12-е место в списке попала нежелательная программа Hoax.OSX.SuperClean.gen. Как и другие программы типа Hoax, она распространяется под видом приложения для очистки системы от мусора, а буквально сразу после установки запугивает пользователя обнаруженными в системе проблемами — например, гигабайтами мусора на жестком диске.

География угроз

| Страна* | %** | |

| 1 | Испания | 7,14 |

| 2 | Франция | 6,94 |

| 3 | Италия | 5,94 |

| 4 | Канада | 5,58 |

| 5 | США | 5,49 |

| 6 | Россия | 5,10 |

| 7 | Индия | 4,88 |

| 8 | Мексика | 4,78 |

| 9 | Бразилия | 4,65 |

| 10 | Бельгия | 4,65 |

* Из рейтинга мы исключили страны, где количество пользователей защитных решений «Лаборатории Касперского» для macOS относительно мало (менее 5000)

** Доля уникальных атакованных пользователей в стране, столкнувшихся с угрозами для macOS, по отношению ко всем пользователям защитных решений «Лаборатории Касперского» для macOS в стране.

Лидирующими странами, как в предыдущих кварталах, стали Испания (7,14%), Франция (6,94%) и Италия (5,94%). Основной вклад в количество детектов в этих странах внесли уже знакомые нам троянец Shlayer и рекламные приложения семейства Pirrit.

Атаки на IoT

Статистика IoT-угроз

В первом квартале 2020 года заметно увеличилась доля IP-адресов, с которых осуществлялись атаки на Telnet-ловушки «Лаборатории Касперского». Их доля составила 81,1% от всех IP-адресов, с которых проводились атаки, в то время как на SSH-ловушки пришлось чуть меньше 19%.

| SSH | 18,9% |

| Telnet | 81,1% |

Таблица распределения популярности атакуемых сервисов по числу уникальных IP-адресов устройств, проводивших атаки, первый квартал 2020 г.

Аналогичная ситуация обстояла и с управляющими сессиями — злоумышленники чаще управляли зараженными ловушками через telnet.

| SSH | 39,62% |

| Telnet | 60,38% |

Таблица распределения рабочих сессий киберпреступников с ловушками «Лаборатории Касперского», первый квартал 2020 г.

Атаки при помощи Telnet

TOP 10 стран, где располагались устройства, с которых осуществлялись атаки на Telnet-ловушки «Лаборатории Касперского».

| Страна | % |

| Китай | 13,04 |

| Египет | 11,65 |

| Бразилия | 11,33 |

| Вьетнам | 7,38 |

| Тайвань | 6,18 |

| Россия | 4,38 |

| Иран | 3,96 |

| Индия | 3,14 |

| Турция | 3,00 |

| США | 2,57 |

Лидером среди стран, в которых находились атакующие боты, уже несколько кварталов подряд являются Китай – в первом квартале 2020 года его доля составила 13,04%. За ним все так же следуют Египет (11,65%) и Бразилия (11,33%).

Атаки при помощи SSH

TOP 10 стран, где располагались устройства, с которых осуществлялись атаки на SSH-ловушки «Лаборатории Касперского».

| Страна | % |

| Китай | 14,87 |

| Вьетнам | 11,58 |

| США | 7,03 |

| Египет | 6,82 |

| Бразилия | 5,79 |

| Россия | 4,66 |

| Индия | 4,16 |

| Германия | 3,64 |

| Таиланд | 3,44 |

| Франция | 2,83 |

В первом квартале 2020 года первую тройку стран по количеству уникальных IP, с которых проходили атаки на SSH-ловушки, составили Китай (14,87%), Вьетнам (11,58%) и США (7,03%).

Угрозы, загружаемые в ловушки

| Вердикт | %* |

| Trojan-Downloader.Linux.NyaDrop.b | 64,35 |

| Backdoor.Linux.Mirai.b | 16,75 |

| Backdoor.Linux.Mirai.ba | 6,47 |

| Backdoor.Linux.Gafgyt.a | 4,36 |

| Backdoor.Linux.Gafgyt.bj | 1,30 |

| Trojan-Downloader.Shell.Agent.p | 0,68 |

| Backdoor.Linux.Mirai.c | 0,64 |

| Backdoor.Linux.Hajime.b | 0,46 |

| Backdoor.Linux.Mirai.h | 0,40 |

| Backdoor.Linux.Gafgyt.av | 0,35 |

* Доля зловреда от общего количества зловредов, загруженных на IoT-устройство в результате успешной атаки.

Чаще всего в первом квартале 2020 года злоумышленники загружали минималистичный троянец-загрузчик NyaDrop (64,35%), размер исполняемого файла которого не превышает 500 килобайт. Традиционно доминировали угрозы семейства Mirai — его представители заняли четыре места в нашем ТОР 10. Эти зловреды будут еще долго лидировать в мире IoT-угроз, по крайней мере до тех пор, пока не появится более современный и при этом общедоступный DDoS-бот.

Финансовые угрозы

Статистика финансовых угроз

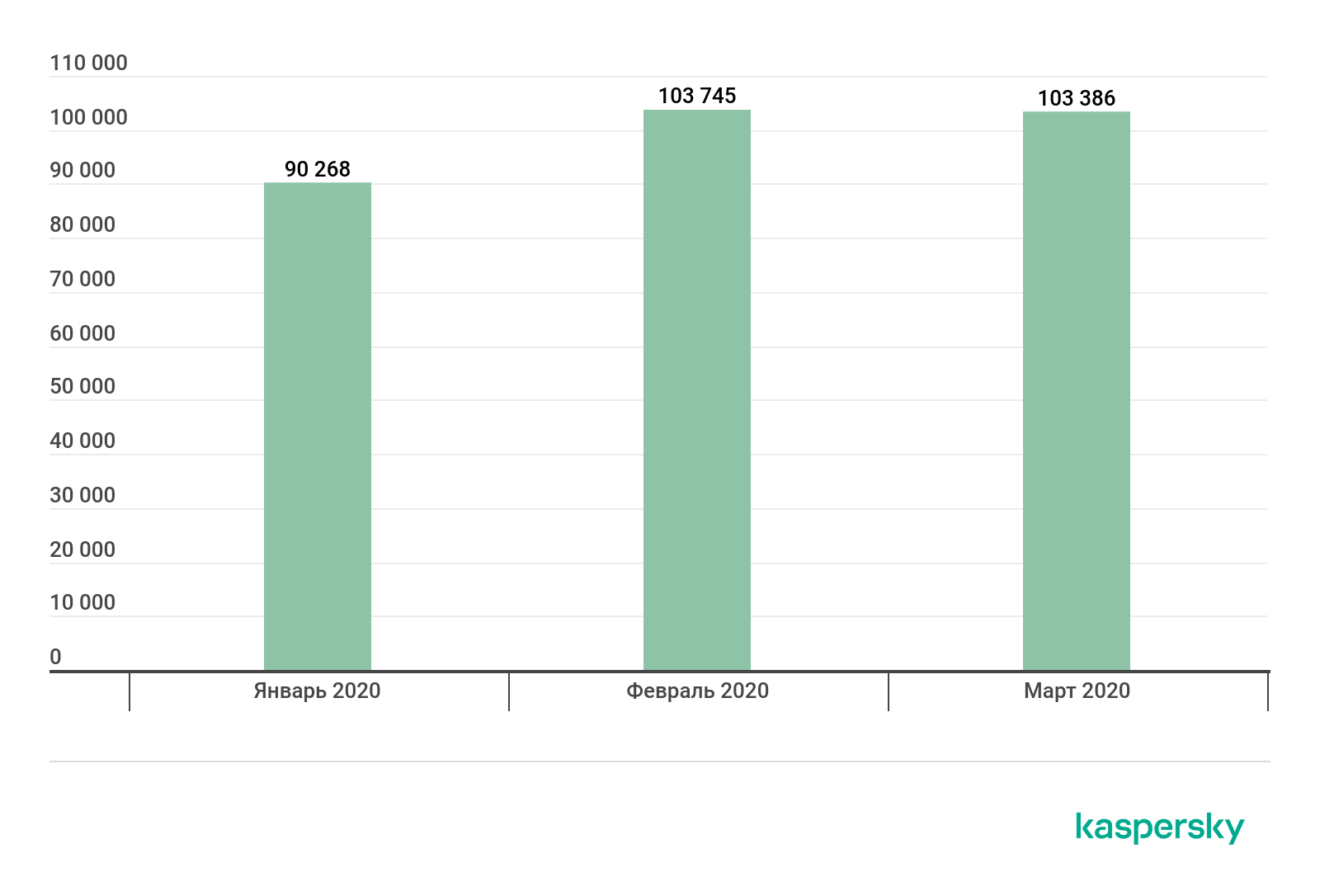

В первом квартале 2020 года решения «Лаборатории Касперского» отразили попытки запуска одного или нескольких зловредов, предназначенных для кражи денежных средств с банковских счетов, на компьютерах 249 748 пользователей.

Количество уникальных пользователей, атакованных финансовыми зловредами, первый квартал 2020 года (скачать)

География атак

Чтобы оценить и сравнить степень риска заражения банковскими троянцами и ATM/PoS-зловредами, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране долю пользователей продуктов «Лаборатории Касперского», столкнувшихся с этой угрозой в отчетный период, от всех пользователей наших продуктов в стране.

TOP 10 стран по доле атакованных пользователей

| Страна* | %** | |

| 1 | Узбекистан | 10,5 |

| 2 | Таджикистан | 6,9 |

| 3 | Туркменистан | 5,5 |

| 4 | Афганистан | 5,1 |

| 5 | Йемен | 3,1 |

| 6 | Казахстан | 3,0 |

| 7 | Гватемала | 2,8 |

| 8 | Сирия | 2,4 |

| 9 | Судан | 2,1 |

| 10 | Киргизстан | 2,1 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 тысяч).

** Доля уникальных пользователей «Лаборатории Касперского», подвергшихся атакам финансовых зловредов, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TOP 10 семейств банковского вредоносного ПО

| Название | Вердикты | %* | ||

| 1 | Emotet | Backdoor.Win32.Emotet | 21,3 | |

| 2 | Zbot | Trojan.Win32.Zbot | 20,8 | |

| 3 | CliptoShuffler | Trojan-Banker.Win32.CliptoShuffler | 17,2 | |

| 4 | RTM | Trojan-Banker.Win32.RTM | 12,3 | |

| 5 | Nimnul | Virus.Win32.Nimnul | 3,6 | |

| 6 | Trickster | Trojan.Win32.Trickster | 3,6 | |

| 7 | Neurevt | Trojan.Win32.Neurevt | 3,3 | |

| 8 | SpyEye | Trojan-Spy.Win32.SpyEye | 2,3 | |

| 9 | Danabot | Trojan-Banker.Win32.Danabot | 2,0 | |

| 10 | Nymaim | Trojan.Win32.Nymaim | 1,9 |

* Доля уникальных пользователей, атакованных данным семейством зловредов, от всех пользователей, атакованных финансовым вредоносным ПО.

Вредоносные программы-шифровальщики

Главные тенденции квартала

Атаки шифровальщиков на организации, а также на городские и муниципальные сети не сбавляют обороты. Начавшись несколько лет назад, этот тренд продолжается, и нет предпосылок к его прекращению — насколько прибыльным для злоумышленников оказался такой подход.

Все больше вымогателей начинают дополнять шифрование кражей данных. На сегодняшний день эту тактику стали использовать распространители таких семейств шифровальщиков, как Maze, REvil/Sodinokibi, DoppelPaymer, JSWorm/Nemty/Nefilim и некоторые другие. В случае если жертва не желает платить выкуп за расшифровку (например, данные были восстановлены из резервной копии), злоумышленники грозятся выложить в открытый доступ украденную у нее конфиденциальную информацию. В некоторых случаях это пустые угрозы, но не всегда: авторы нескольких шифровальщиков создали собственные сайты, где на самом деле публикуют данные пострадавших организаций.

Количество новых модификаций

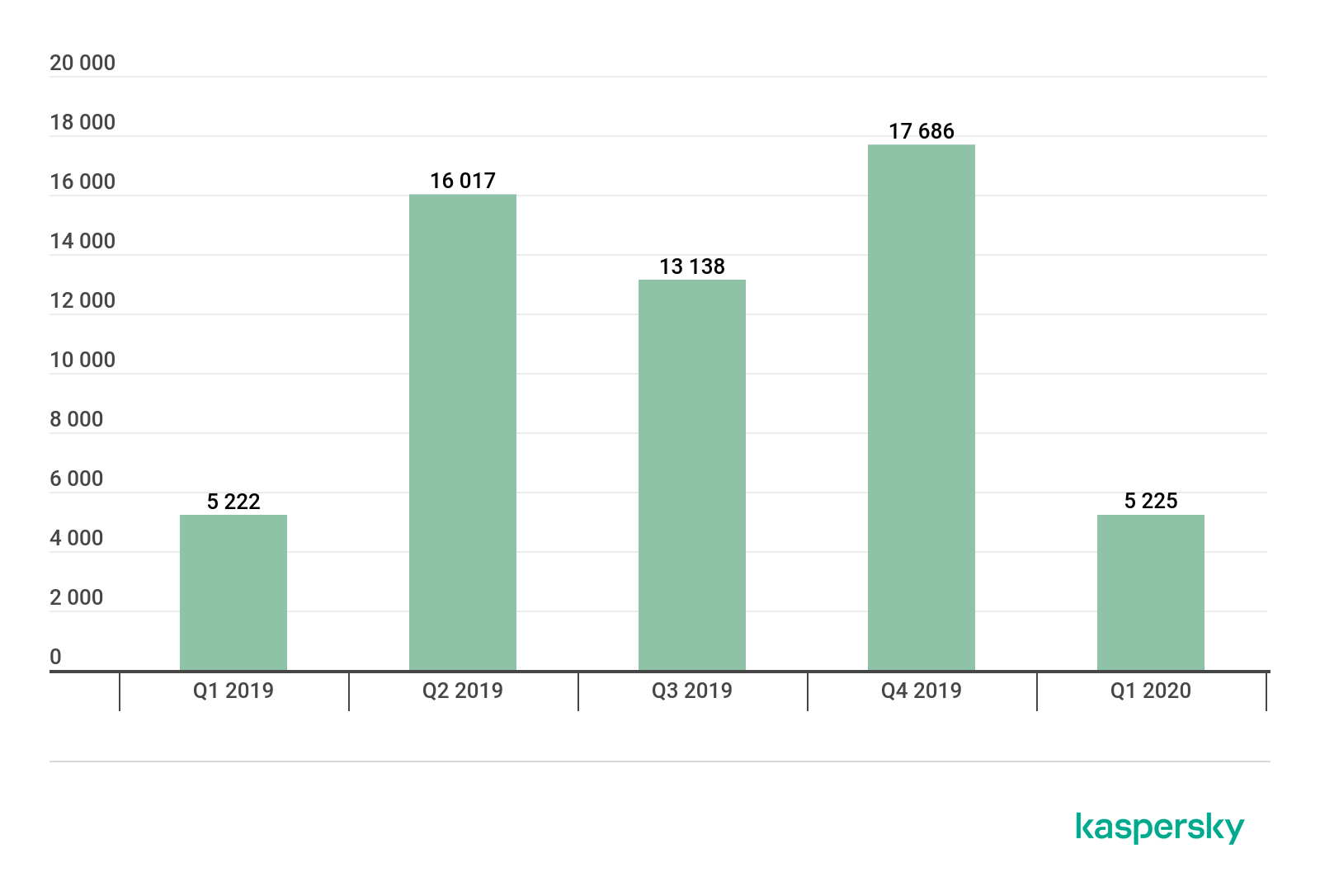

В первом квартале 2020 года мы обнаружили пять новых семейств шифровальщиков и 5225 новых модификаций этих зловредов.

Количество новых модификаций шифровальщиков, первый квартал 2019 года — первый квартал 2020 года (скачать)

Количество пользователей, атакованных троянцами-шифровальщиками

В первом квартале 2020 года продукты и технологии «Лаборатории Касперского» защитили от атак шифровальщиков 178 922 пользователя.

Количество уникальных пользователей, атакованных троянцами-шифровальщиками, первый квартал 2020 года (скачать)

География атак

TОР 10 стран, подвергшихся атакам троянцев-шифровальщиков

| Страна* | %** | |

| 1 | Бангладеш | 6,64 |

| 2 | Узбекистан | 1,98 |

| 3 | Мозамбик | 1,77 |

| 4 | Эфиопия | 1,67 |

| 5 | Непал | 1,34 |

| 6 | Афганистан | 1,31 |

| 7 | Египет | 1,21 |

| 8 | Гана | 0,83 |

| 9 | Азербайджан | 0,81 |

| 10 | Сербия | 0,74 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Доля уникальных пользователей, компьютеры которых были атакованы троянцами-шифровальщиками, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TОР 10 наиболее распространенных семейств троянцев-шифровальщиков

| Название | Вердикты | %* | |||

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 19,03 | ||

| 2 | (generic verdict) | Trojan-Ransom.Win32.Gen | 16,71 | ||

| 3 | (generic verdict) | Trojan-Ransom.Win32.Phny | 16,22 | ||

| 4 | GandCrab | Trojan-Ransom.Win32.GandCrypt | 7,73 | ||

| 5 | Stop | Trojan-Ransom.Win32.Stop | 6,62 | ||

| 6 | (generic verdict) | Trojan-Ransom.Win32.Encoder | 4,28 | ||

| 7 | (generic verdict) | Trojan-Ransom.Win32.Crypren | 4,15 | ||

| 8 | PolyRansom/VirLock | Virus.Win32.PolyRansom, Trojan-Ransom.Win32.PolyRansom |

2,96 | ||

| 9 | Crysis/Dharma | Trojan-Ransom.Win32.Crusis | 2,02 | ||

| 10 | (generic verdict) | Trojan-Ransom.Win32.Generic | 1,56 | ||

* Доля уникальных пользователей «Лаборатории Касперского», подвергшихся атакам конкретного семейства троянцев-вымогателей, от всех пользователей, подвергшихся атакам троянцев-вымогателей.

Майнеры

Количество новых модификаций

В первом квартале 2020 года решения «Лаборатории Касперского» обнаружили 192 036 новых модификаций майнеров.

Количество новых модификаций майнеров, первый квартал 2020 года (скачать)

Количество пользователей, атакованных майнерами

В первом квартале мы обнаружили атаки с использованием программ-майнеров на компьютерах 518 857 уникальных пользователей продуктов «Лаборатории Касперского» по всему миру.

Количество уникальных пользователей, атакованных майнерами, первый квартал 2020 года (скачать)

География атак

TОР 10 стран, подвергшихся атакам майнеров

| Страна* | %** | |

| 1 | Афганистан | 6,72 |

| 2 | Эфиопия | 4,90 |

| 3 | Танзания | 3,26 |

| 4 | Шри Ланка | 3,22 |

| 5 | Узбекистан | 3,10 |

| 6 | Руанда | 2,56 |

| 7 | Вьетнам | 2,54 |

| 8 | Казахстан | 2,45 |

| 9 | Мозамбик | 1,96 |

| 10 | Пакистан | 1,67 |

* При расчетах мы исключили страны, в которых число пользователей продуктов «Лаборатории Касперского» относительно мало (менее 50 000).

** Доля уникальных пользователей, компьютеры которых были атакованы майнерами, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Уязвимые приложения, используемые злоумышленниками в ходе кибератак

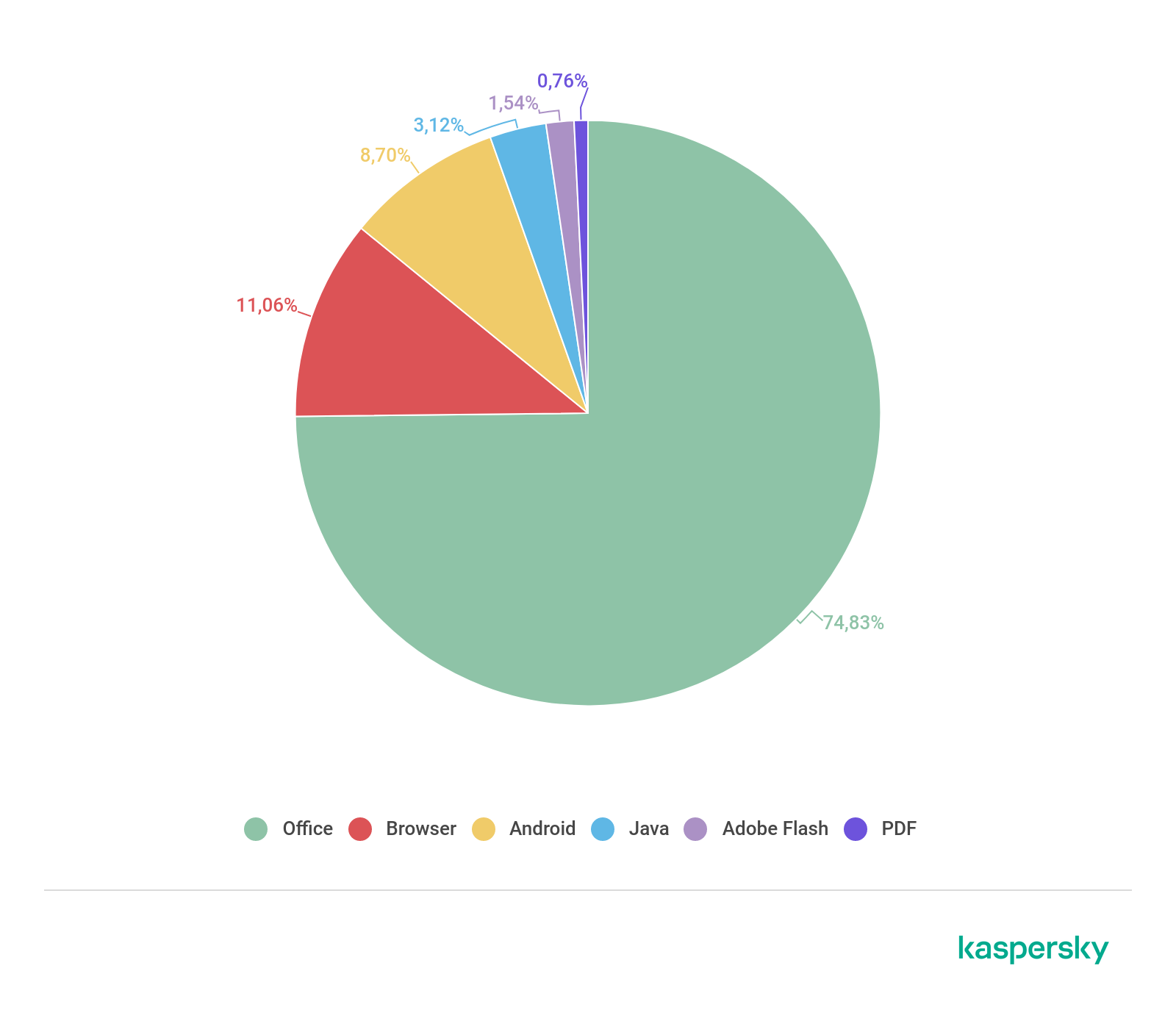

Мы уже отмечали, что уязвимости в пакете приложений Microsoft Office являются самыми распространенными. Первый квартал 2020 года не стал исключением — доля эксплойтов для этих уязвимостей выросла до 74,83%. Самой популярной среди уязвимостей Microsoft Office стала CVE-2017-11882, связанная с ошибкой переполнения стека в компоненте Equation Editor. Конкуренцию ей составила CVE-2017-8570, позволяющая встроить вредоносный скрипт в OLE-объект, помещенный внутрь офисного документа. Несколько других уязвимостей, например CVE-2018-0802 и CVE-2017-8759, также пользовались популярностью среди злоумышленников. При отсутствии необходимых обновлений безопасности пакета Microsoft Office происходит успешная эксплуатация этих уязвимостей и заражение системы пользователя.

Второе место заняли эксплойты для уязвимостей в интернет-браузерах (11,06%). В первом квартале злоумышленники атаковали целый ряд браузеров, в числе которых Microsoft Internet Explorer, Google Chrome и Mozilla Firefox. Причем некоторые из уязвимостей использовались в APT-атаках — например, CVE-2020-0674, связанная с некорректной работой с памятью в устаревшей версии скриптового движка JScript браузера Internet Explorer и приводящая к исполнению кода. Другой пример — ранее выявленная CVE-2019-17026, уязвимость несоответствия используемых типов данных в JIT-компиляторе Mozilla Firefox, также приводящая к удаленному запуску кода. При успешной атаке оба браузерных эксплойта приводили к внедрению вредоносного ПО. Исследователями также была обнаружена целевая атака против браузера Google Chrome, эксплуатирующая RCE-уязвимость CVE-2020-6418 в JavaScript-движке; кроме того, опасная RCE-уязвимость CVE-2020-0767 была выявлена и в компоненте скриптового движка ChakraCore браузера Microsoft Edge. Хотя современные браузеры обладают собственными механизмами защиты, злоумышленники постоянно находят различные способы их обойти, и очень часто для этой цели используются цепочки из разных эксплойтов. Поэтому очень важно своевременно обновлять операционную систему и программное обеспечение.

Распределение эксплойтов, использованных злоумышленниками, по типам атакуемых приложений, первый квартал 2020 года (скачать)

В течение квартала был обнаружен целый ряд критических уязвимостей в операционных системах и их компонентах.

- CVE-2020-0601 — уязвимость, эксплуатирующая ошибку в основной криптографической библиотеке Windows, в алгоритме проверки сертификатов, использующих эллиптические кривые. Данная уязвимость делает возможным использование поддельных сертификатов, которые опознаются системой как вполне легитимные.

- CVE-2020-0729 — уязвимость при обработке LNK-файлов в Windows, дающая возможность удаленного запуска кода, если пользователь откроет вредоносный ярлык.

- CVE-2020-0688 — ошибка, связанная с неправильной конфигурацией по умолчанию в Microsoft Exchange Server, при которой всегда используются одни и те же криптографические ключи для подписи и шифрования сериализованных данных ASP.NET ViewState, что позволяет злоумышленнику исполнить собственный код на серверной стороне с правами системы.

Как обычно, не меньшей популярностью у злоумышленников пользовались и различные сетевые атаки на системные службы и сетевые протоколы. Мы продолжаем детектировать попытки эксплуатации уязвимостей в SMB-протоколе с применением наборов эксплойтов EternalBlue, EternalRomance и подобных. В первом квартале 2020 года была обнаружена новая уязвимость CVE-2020-0796 (SMBGhost) в сетевом протоколе SMBv3, приводящая к удаленному исполнению кода, причем для ее эксплуатации злоумышленнику необязательно знать логин/пароль (т. к. ошибка возникает до этапа аутентификации), однако она присутствует только в Windows 10. В Remote Desktop Gateway были найдены две критические уязвимости (CVE-2020-0609 и CVE-2020-0610), позволяющие неавторизированному пользователю исполнить удаленный код на целевой системе. Кроме того, участились попытки перебора паролей для сетевых служб Remote Desktop Services, Microsoft SQL Server и через протокол SMB.

Атаки через веб-ресурсы

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносных объектов с вредоносной/зараженной веб-страницы. Вредоносные сайты специально создаются злоумышленниками; зараженными могут быть веб-ресурсы, контент которых создается пользователями (например, форумы), а также взломанные легитимные ресурсы.

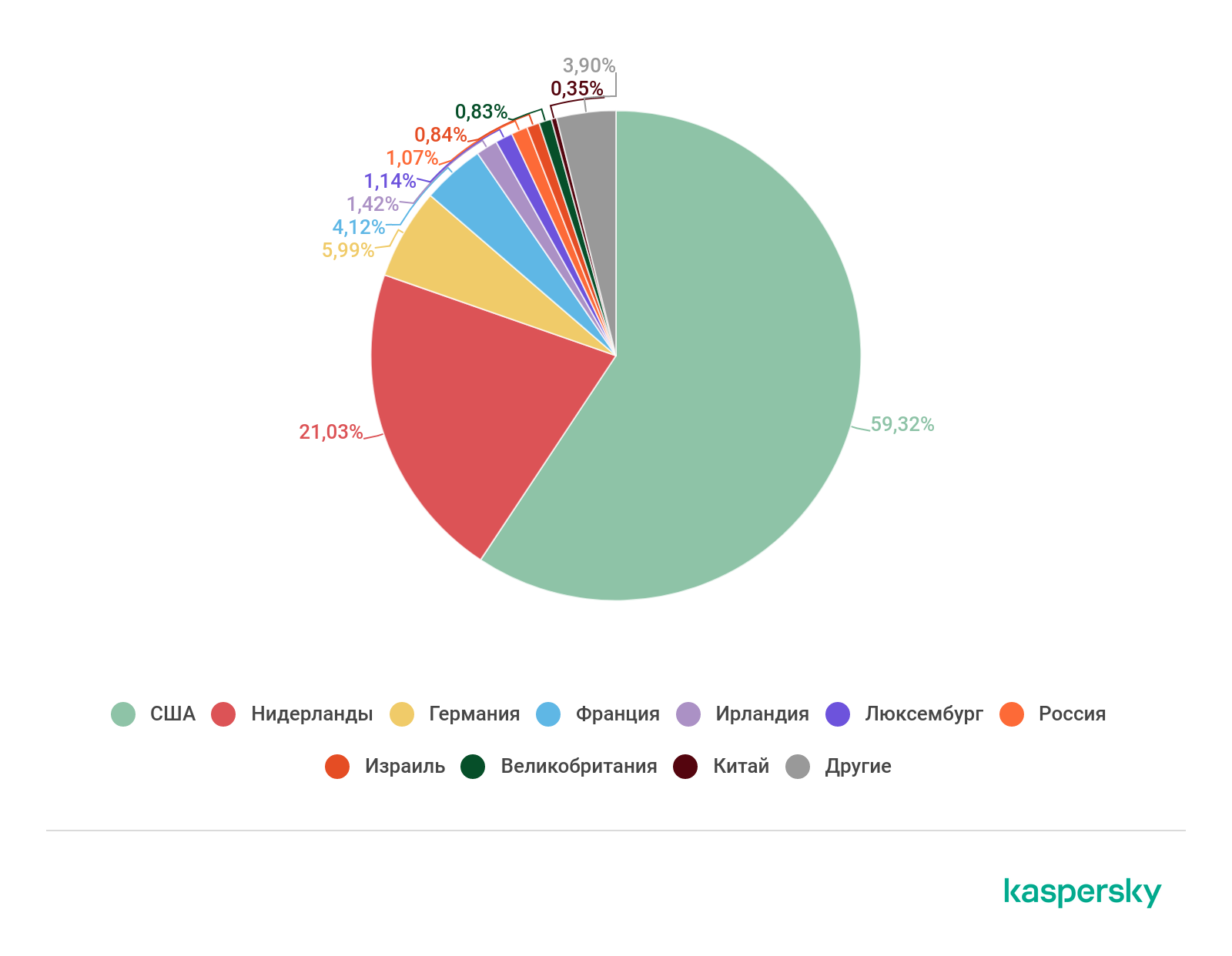

Страны — источники веб-атак: TOP 10

Данная статистика показывает распределение по странам источников заблокированных продуктами «Лаборатории Касперского» интернет-атак на компьютеры пользователей (веб-страницы с редиректами на эксплойты, сайты с эксплойтами и другими вредоносными программами, центры управления ботнетами и т. д.). Отметим, что каждый уникальный хост мог быть источником одной и более веб-атак.

Для определения географического источника веб-атак использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установления географического местоположения данного IP-адреса (GEOIP).

В первом квартале 2020 года решения «Лаборатории Касперского» отразили 726 536 269 атак, которые проводились с интернет-ресурсов, размещенных в 203 странах мира. Зафиксировано 442 039 230 уникальных URL, на которых происходило срабатывание веб-антивируса.

Распределение по странам источников веб-атак, первый квартал 2020 года (скачать)

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения вредоносными программами через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране долю пользователей продуктов «Лаборатории Касперского», которые столкнулись со срабатыванием веб-антивируса в отчетный период. Полученные данные являются показателем агрессивности среды, в которой работают компьютеры в разных странах.

Напомним, что в этом рейтинге учитываются только атаки вредоносных объектов класса Malware; при подсчетах мы не учитывали срабатывания веб-антивируса на потенциально опасные и нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** | |

| 1 | Болгария | 13,89 |

| 2 | Тунис | 13,63 |

| 3 | Алжир | 13,15 |

| 4 | Ливия | 12,05 |

| 5 | Бангладеш | 9,79 |

| 6 | Греция | 9,66 |

| 7 | Латвия | 9,64 |

| 8 | Сомали | 9,20 |

| 9 | Филиппины | 9,11 |

| 10 | Марокко | 9,10 |

| 11 | Албания | 9,09 |

| 12 | Тайвань, провинция Китая | 9,04 |

| 13 | Монголия | 9,02 |

| 14 | Непал | 8,69 |

| 15 | Индонезия | 8,62 |

| 16 | Египет | 8,61 |

| 17 | Грузия | 8,47 |

| 18 | Франция | 8,44 |

| 19 | Палестина | 8,34 |

| 20 | Катар | 8,30 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 000).

** Доля уникальных пользователей, подвергшихся веб-атакам вредоносных объектов класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Настоящая статистика основана на детектирующих вердиктах модуля веб-антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

В среднем в течение квартала 6,56% компьютеров пользователей интернета в мире хотя бы один раз подвергались веб-атаке класса Malware.

Локальные угрозы

В этом разделе мы анализируем статистические данные, полученные на основе работы модулей OAS и ODS продуктов «Лаборатории Касперского». Учитывались вредоносные программы, найденные непосредственно на компьютерах пользователей или же на съемных носителях, подключенных к компьютерам (флешках, картах памяти фотоаппаратов, телефонах, внешних жестких дисках), либо изначально попали на компьютер не в открытом виде (например, программы в составе сложных инсталляторов, зашифрованные файлы и т. д.).

В первом квартале 2020 года нашим файловым антивирусом было зафиксировано 164 653 290 вредоносных и потенциально нежелательных объектов.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Для каждой из стран мы подсчитали, какая доля пользователей продуктов «Лаборатории Касперского» столкнулась со срабатыванием файлового антивируса в отчетный период. Эта статистика отражает уровень зараженности персональных компьютеров в различных странах мира.

Отметим, что в данном рейтинге учитываются только атаки вредоносных объектов класса Malware; при подсчетах мы не учитывали срабатывания файлового антивируса на потенциально опасные или нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** | |

| 1 | Афганистан | 52,20 |

| 2 | Таджикистан | 47,14 |

| 3 | Узбекистан | 45,16 |

| 4 | Эфиопия | 45,06 |

| 5 | Мьянма | 43,14 |

| 6 | Бангладеш | 42,14 |

| 7 | Киргизстан | 41,52 |

| 8 | Йемен | 40,88 |

| 9 | Китай | 40,67 |

| 10 | Бенин | 40,21 |

| 11 | Монголия | 39,58 |

| 12 | Алжир | 39,55 |

| 13 | Лаос | 39,21 |

| 14 | Буркина-Фасо | 39,09 |

| 15 | Малави | 38,42 |

| 16 | Судан | 38,34 |

| 17 | Руанда | 37,84 |

| 18 | Ирак | 37,82 |

| 19 | Вьетнам | 37,42 |

| 20 | Мавритания | 37,26 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в мире хотя бы один раз в течение первого квартала локальные угрозы класса Malware были зафиксированы на 19,16% компьютеров пользователей.

Показатель России в этом рейтинге составил 22,63%.

Развитие информационных угроз в первом квартале 2020 года. Статистика