Мобильные троянцы-дропперы являются на данный момент одним из самых динамично развивающихся классов вредоносного ПО. В первом квартале 2019 года по доле от общего количества обнаруженных угроз дропперы занимают 2 или 3 место, а в TOP 20 за 2018 год их представители занимают чуть ли не половину мест. Так как главная задача дропперов — доставка полезной нагрузки в обход защитных решений, и именно на противодействие детектированию направлены усилия их разработчиков. Этот класс вредоносов является, пожалуй, одним из наиболее опасных.

К самым опасным и широко распространенным семействам троянцев-дропперов относится Trojan-Dropper.AndroidOS.Hqwar. Hqwar создавался как MaaS-инфраструктура, которую сегодня используют как в небольших атаках, так и в атаках, затрагивающих сотни тысяч человек по всему миру.

Первые версии Hqwar появились в начале 2016 года и к его концу уже набрали популярность. Пик пришелся на третий квартал 2018 года, когда значительное количество финансовых зловредов распространялись «упакованными» с помощью этого дроппера. Но начиная с четвертого квартала 2018 года мы наблюдаем спад использования вредоноса. Вероятная причина — авторы обновляли свое изделие довольно редко, что привело к оттоку клиентов.

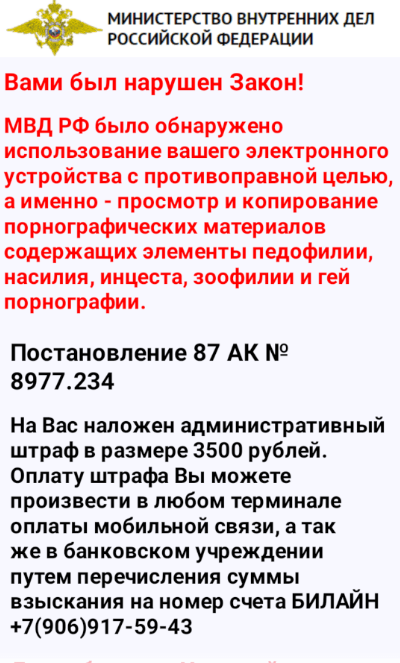

Первый упакованный с помощью Hqwar троянец был вымогателем, ориентированным на российских пользователей. Вот так это безобразие выглядело для пользователя (следует отметить, что создатель Hqwar русскоговорящий, а многие его клиенты «работают» с российской аудиторией):

Сейчас можно сказать, что Hqwar не использовал только ленивый: в вирусной коллекции «Лаборатории Касперского» содержится более 200 000 троянцев, которые были упакованы с его помощью. В процессе расшифровки и распаковки вредоносных объектов мы выяснили, что почти 80% из них относятся финансовым угрозам, а около трети представляют семейство банковских троянцев Faketoken. Кстати, это первый банковский троянец, создатели которого стали использовать Hqwar.

В TOP 10 наиболее часто встречающихся «в комплекте» с Hqwar угроз попали такие массово распространяемые троянцы, как Asacub, Marcher и Svpeng. Есть несколько случаев, когда в дроппере обнаруживались корейские банкеры семейства Wroba и такие известные SMS-троянцы, как Opfake и Fakeinst. Правда, их авторы, похоже, использовали Hqwar в качестве эксперимента: популярность такие «матрешки» не приобрели. Всего нам известно 22 семейства различных троянцев, упакованных Hqwar, что показывает интерес киберпреступников к дропперам.

| Семейство | %* | |

| 1 | HEUR:Trojan-Banker.AndroidOS.Faketoken | 28,81% |

| 2 | HEUR:Trojan.AndroidOS.Boogr | 14,53% |

| 3 | HEUR:Trojan-Banker.AndroidOS.Asacub | 10,10% |

| 4 | HEUR:Trojan-Banker.AndroidOS.Marcher | 8,44% |

| 5 | HEUR:Trojan-Banker.AndroidOS.Grapereh | 7,67% |

| 6 | HEUR:Trojan-Spy.AndroidOS.SmsThief | 7,20% |

| 7 | HEUR:Trojan-Banker.AndroidOS.Gugi | 6,18% |

| 8 | HEUR:Trojan-Banker.AndroidOS.Svpeng | 5,38% |

| 9 | HEUR:Trojan-Banker.AndroidOS.Agent | 5,24% |

| 10 | HEUR:Trojan-Banker.AndroidOS.Palp | 1,97% |

* Процент от всех распакованных объектов

Что внутри

С технической точки зрения дроппер представляет собой обертку над DEX-файлом полезной нагрузки, который подвергается расшифровке и загрузке, и состоит из двух классов.

Если упростить и забыть про обфускацию, схема работы дроппера выглядит следующим образом:

- Открыть файл из assets.

- Расшифровать его с помощью RC4 и «зашитого» ключа.

- Передать управление с помощью DexClas`sLoader LoadClass.

Все необходимое для работы неупакованного троянца содержится в APK-файле дроппера: все activity, receiver и service прописаны в манифесте, картинки лежат на своих местах (все имена объектов сгенерированы и уникальны). Так как Hqwar не «дропает» APK, а загружает только код, это исключает запрос на установку приложения, который пользователь может отклонить (с другой стороны, такой подход идет не на пользу персистентности: удали пользователь дроппер — удалится и троянец). Тело основного троянца обфусцировано, так что распознать в нем оригинальный вредоносный софт невозможно.

Занимательный факт: одновременно с Hqwar какое-то время существовал троянец Trojan-SMS.AndroidOS.Fakeinst.hq, с которым у дроппера было кое-что общее:

- Применялся похожий метод обфускации строк (возможно, авторы обоих троянцев использовали готовый алгоритм шифрования).

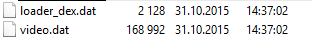

- Использовалась схема с загрузкой части кода из зашифрованных (с помощью AES) файлов в «ассетах». Стоит отметить, что в Fakeinst.hq одним из зашифрованных файлов был APK, а вторым — DEX, устанавливающий вторичную APK (полезную нагрузку). Получается тройная матрешка: на первом уровне исходный дроппер, на втором — зашифрованный DEX, а на третьем — зашифрованная APK. Это сделано, чтобы «сохранить заражение» после удаления самого дроппера. В целом такой прием не нов, однако, в отличие от других случаев, у Hqwar и Fakeinst.hq зашифрованные файлы имели одно и то же расширение — DAT.

- В обоих случаях применялась похожая схема генерации сертификатов:

Конечно, эти следы ничего не доказывают. Однако можно предположить, что создатель Hqwar начинал с российских SMS-троянцев, параллельно развивая инфраструктуру «упаковки».

Услуги

Своей популярностью Hqwar обязан удобной инфраструктуре и политике ценообразования (а также тем, что его создатель до сих пор на свободе и не боится ответственности за свои действия).

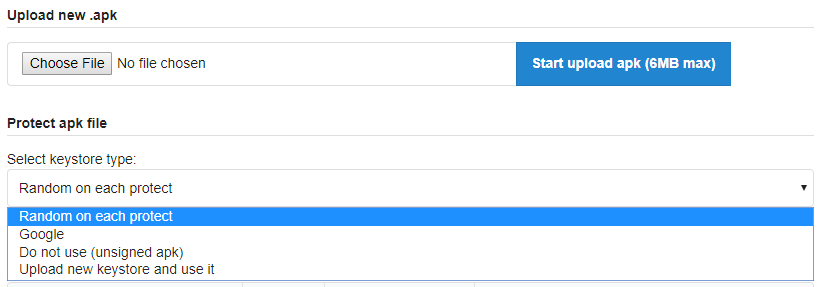

Для того чтобы поставить создание зловредов на поток, есть API. Скорее всего, им пользуются создатели троянцев Faketoken, Asacub, Marcher и других:

Необходимость использования сертификата для каждого APK-файла — одно из тех мест, за которое можно «зацепиться» в Hqwar и восстановить схему генерации сертификатов. Поэтому автор дроппера предусмотрел возможность загрузки произвольного сертификата — краденого или от легитимного приложения.

Заключение

Однако, несмотря на все эти удобные функции, предлагаемые автором дроппера, мы предполагаем, что популярность Hqwar (и подобных ему упаковщиков) может пойти на спад: используемые механизмы противодействия детектированию устарели, а структура APK-файла предполагает наличие мест, которые нельзя «замусорить», что дает возможность своевременно выявить угрозу (что и делают защитные решения «Лаборатории Касперского»).

IOC

8011659ab9b2e79230b4ccd7212758e97ac5152a

3cb8e3b699746ba578a7d387cf742bc558b47a2e

9c430147d9f0eca15db7ad1f4cd03ab3a976c549

8d777121b5b79de68d5e35a19e7f826bd7793531

6c9d0f50412175fc5f42c918aa99017f5f4d92a5

13e88a4c88ff76b1f7c3c3103fe3dac8fc06da6b

1f757946a6ca6e181bef4b4eafc54fb81a99efdf

bf81fc02d5aca759ffabd23be12b6c9da65da23a

fecdb304f5725b2b5da4d0fb141e57fbbeb5ebb8

f6def3411e6e599e769357cebe838f89053757b8

14083557d050b01d393e91f8850f614c965c5727

4d68516c9a19011e72fe0982dadd99cc1a7faf9b

fb4b166f42dfc36fdcc49ed0dde18bdc2a6774df

9f75a57eb3476bd545227bda8d54a4ad50c2c465

21b9e289f0a9eba65bb463cc8d624f1f9892aeac

c3090c9b31d0cc67661f526e9ea878af426fb8d9

e48113cedf180d427306b66b6f736ad66614202b

01f9b39c8228bd2cc68dd3d66c15c7388fbd755f

b6524f0c303a3323951af5e91d7cd1ac5f3b274f

81abbbbe81f89bb75ad97bf82c4d2c5571582191

332870d5f516e7f7e263b861939ed76d78bf0bff

4b9979205715c01035c966e5a94ab3842fb6f6a5

e66ef3bffa9cd0d3635a198b33e8b48f5454d96b

374a855e7bce7fb73ba7ce1305ae77089286a729

ed410ffad0a2f549a4ccc5c591b9115f71a8e345

9bff9215b8d2008d1282b5316be9cbd890321f3a

d13139e7c3f4de738ad7a58431d5ceea94920045

17ee7fbd871a384d7b596132999242b516dbdaa2

a01ae5c73693dad0fdf4ee69dbf03d9079a81c1c

c366eae7941754ecb29de453c40a2d9b15c91e7c

9b6adb0ce5c6e2ed364d802b286ab1a19c16747a

04026f896ba26374ff48ccf12d20110202e0f2a7

5c5ddc13cf02f30968f5f09b8dd7a3bedaa9ffdf

1f18595d6607f44c9ced44c091c027ab291198e4

bf33b37be16839708e6855a664459620c3cfda5f

ead2362be3fa1237f163dae5bfa8809f2d4692cf

f10f2c245843d9afc92f40be7cd83a4d2d2bb992

4e61161587eebb1a995bf1a3547fa194dab81872

f4ba07de1be13112532d5b24ab6dca1f9ca8068a

da8deed6054c55b23ec7201fb50ee1415e1cffc6

e7936d5b99777873a21f7874fc1efda98a568c3c

a656e7589b52bf38b70facd1afb585745b328ebe

8aeaa1e8efc72a8c156bad029e167b6dce1cd81b

de09f03c401141beb05f229515abb64811ddb853

18dce8f0b911847dc888404eb447eeae6b264fec

5f6447f9367bcb70fee946710961d027c3ae8d7e

e7023902d044e154fdf77f82d9605f2f24373d90

8c15c4873c4050bf55bbd9fbdf4ec04f5b94f90d

74f4ba7c065e6538bd95dc92f9a901171437a1c5

522aad03e29e3ada2fb95a9a0a960dc0aa73272b

HQWar: падение черного дроппера