Источником статистических данных для этого отчета послужили все мобильные защитные решения «Лаборатории Касперского», а не только Kaspersky Internet Security for Android. В результате приведенные в отчете сравнительные данные за 2018 год могут отличаться от данных за этот же период, опубликованных в предыдущем отчете. Причиной изменения методики подсчета стал рост популярности различных продуктов «Лаборатории Касперского» и их географическая экспансия, что позволило получать статистически достоверные данные. В целом чем больше различных продуктов мы используем для подсчета статистики, тем более релевантную картину мобильных угроз отражают собранные данные.

Цифры года

В 2018 году продукты и технологии «Лаборатории Касперского» обнаружили:

- 5 321 142 вредоносных установочных пакета;

- 151 359 новых мобильных банковских троянцев;

- 60 176 новых мобильных троянцев-вымогателей.

Тенденции года

Пользователи мобильных устройств в 2018 году столкнулись, пожалуй, с самым сильным натиском киберпреступников за всю историю наблюдений. В течение года нами были замечены как новые техники заражения мобильных устройств, например с использованием DNS hijacking, так и усиление уже проверенных схем распространения, например через SMS-спам. Злоумышленники почтили особым вниманием:

- создание дропперов (Trojan-Dropper), основной задачей которых является обход детектирования,

- атаки на банковские счета через мобильные устройства,

- приложения, которые могут быть использованы киберпреступниками для нанесения ущерба (RiskTool),

- рекламные приложения (Adware).

В 2018 году нам удалось раскрыть три мобильные APT-кампании, основной задачей которых был шпионаж за жертвами, в том числе чтение их переписок в социальных сетях. В рамках этого отчета мы кратко рассмотрим не только эти кампании, но и все основные события в мире мобильных угроз за прошедший год.

Дропперы набирают популярность

За последние три года использование троянцев-дропперов стало стандартом для киберпреступников, занимающихся мобильным вредоносным ПО. Создание и использование таких «матрешек» поставлено на поток, их продают и ими пользуются различные группировки. При этом у одного создателя дроппера может быть несколько клиентов, занимающихся созданием троянцев-вымогателей, банковских троянцев и приложений с назойливой рекламой. Они используют дроппер как средство для сокрытия оригинального вредоносного кода, что решает сразу несколько задач:

- Противодействует детектированию. Особенно эффективно дроппер работает против детектирования, построенного вокруг хэшей от файлов, ведь каждая новая генерация дроппера — новый хэш, а зловред внутри не изменился ни на байт.

- Позволяет получить сколь угодно большое количество уникальных файлов. Это необходимо, когда, например, вирусописатель использует свою площадку с поддельным магазином приложений.

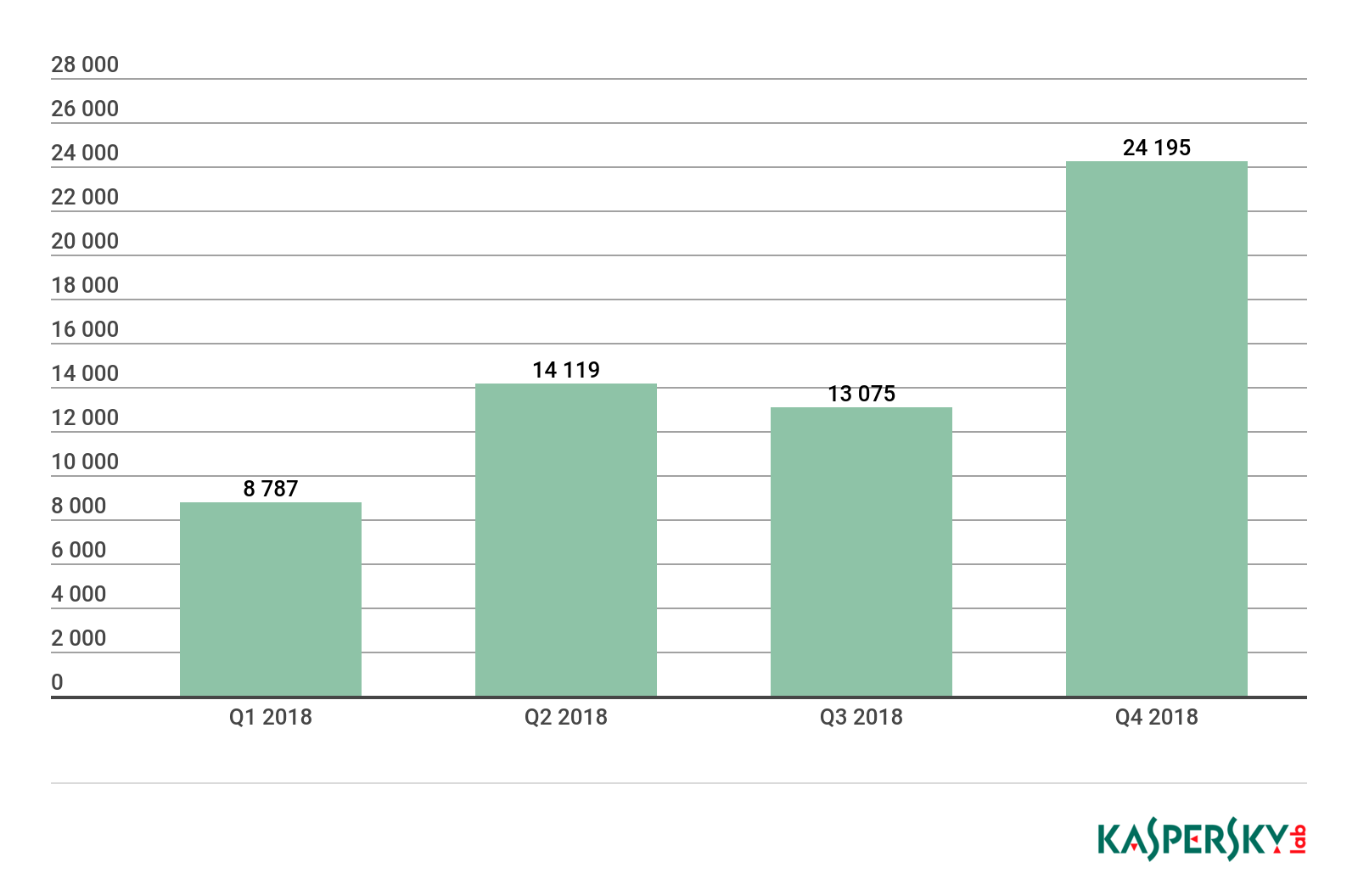

И хотя мобильные дропперы — это не новая история, в первом квартале 2018 года мы наблюдали резкий рост количества пользователей, которых атаковали упакованные зловреды. Наибольший вклад при этом внесли представители семейства Trojan-Dropper.AndroidOS.Piom. Во втором квартале и далее рост продолжился, но стал гораздо более плавным. Нет сомнений, что группировки, существующие продолжительное время и все еще не использующие «матрешки», в ближайшем будущем либо сами создадут дропперы для своих нужд, либо купят уже готовые. Такая тенденция отразится на статистической картине детектируемых угроз: мы будем видеть меньше уникальных семейств мобильного вредоносного ПО, их место займут различные дропперы.

Волна банковских троянцев

Уходящий год показал самые впечатляющие цифры по числу атак с участием мобильных банковских троянцев. В начале 2018-го казалось, что данный вид угроз стабилизировался как по количеству обнаруженных уникальных образцов, так и по количеству атакованных пользователей. Однако уже во втором квартале ситуация радикально изменилась в худшую сторону: число обнаруженных мобильных банковских троянцев оказалось рекордным, равно как и число атакованных пользователей. Первопричина такого существенного скачка неизвестна, однако основными виновниками сложившейся ситуации признаны создатели троянцев Asacub и Hqwar. Интересной особенностью первого является его долгая история — по нашим данным, стоящая за ним группировка орудует уже больше трех лет. А сам Asacub эволюционировал из SMS-троянца, который с самого начала располагал техниками, противодействующими удалению и обеспечивающими перехват входящих звонков и SMS. Впоследствии создатели зловреда усложнили его логику и занялись массовым распространением. Вектор был выбран тот же, что и в самом начале — социальная инженерия через SMS. При этом источником действующих номеров, владельцы которых зачастую ждали сообщений от незнакомых абонентов, стали популярные доски объявлений. Далее срабатывала лавинная техника распространения, и уже зараженные устройства сами становились распространителями — Asacub рассылал себя сам по всей телефонной книге жертвы.

Однако не одной только массовостью примечательны банковские троянцы в 2018 году, киберпреступники уделили много внимания технической стороне вопроса. Так, все чаще можно заметить использование Accessibility Services в банковских угрозах: с одной стороны, это реакция на новые версии Android, в которых все сложнее осуществлять технику overlaying (перекрытие) фишинговым окном окна банковского приложения, а с другой стороны, использование Accessibility дает возможность троянцу засесть на устройстве таким образом, что пользователь никак самостоятельно не сможет его удалить. Более того, используя Accessibility Services, киберпреступник может заставить совершенно легитимное приложение действовать в своих интересах — например, запустить банковское приложение и осуществить перевод, — и все это на устройстве жертвы. Также появились техники противодействия динамическому анализу: например, троянец Rotexy проверяет, не запущен ли он в песочнице. В целом ничего сверхнового тут нет, мы и раньше встречали такого рода проверки. Однако стоит заметить, что в сочетании с обфускацией техника противодействия динамическому анализу может быть эффективна, если вирусописатели попытаются выложить троянца в популярный магазин приложений. В этом случае и статическая, и динамическая обработки могут оказаться бессильными. Нельзя сказать, что детектирование песочниц является общепринятой практикой среди киберпреступников, но тенденция прослеживается, и мы склонны полагать, что в ближайшем будущем проверки будут весьма изощренными.

Рекламное и потенциально опасное ПО

Из квартала в квартал 2018 года мобильные приложения этих двух классов входили в TOP 3 по числу обнаруженных инсталляционных пакетов. Такая ситуация сложилась по многим причинам: в первую очередь из-за того, что реклама и атаки на рекламодателей — относительно безопасный способ обогащения для киберпреступников. Злоумышленники не наносят урона владельцам мобильных устройств, не считая тех редких случаев, когда устройство может перегреться и сгореть от развернутой на нем активности рекламных приложений с root-доступом. Весь урон наносится именно рекламодателям, так как они платят за клики по своим баннерам, которые осуществляются роботами — зараженными мобильными устройствами. Разумеется, существуют рекламные приложения, которые делают использование зараженного устройства практически невозможным. Например, жертве приходится прокликать десяток баннеров, прежде чем появится возможность отправить SMS. Проблема осложняется тем, что на начальных этапах пользователь не подозревает, установка какого именно приложения повлекла за собой столь печальные последствия. Это может быть фонарик или любимая игра — ведь реклама показывается в произвольный момент времени и вне интерфейса приложения носителя-рекламы. А когда хотя бы одно такое приложение уже установлено и запущено, оно подтягивает еще десяток аналогичных и устройство превращается в рекламного зомби. При худшем сценарии развития событий среди таких подтянутых модулей окажется модуль с эксплойтом, который сумеет записать себя в системную директорию и в скрипт отката к заводским настройкам. После этого единственным способом восстановить работоспособность устройства станет поиск оригинальной заводской версии прошивки и ее загрузка через USB-порт компьютера.

Отдельно хочется отметить цену вопроса. Один клик по одному баннеру стоит копейки, и именно это является ключевой причиной нескончаемого потока уникальных рекламных приложений — чем больше приложений киберпреступники создадут и распространят, тем больше денег получат. И последнее. Рекламные модули зачастую создаются без учета конфиденциальности передаваемых данных, а потому запросы к инфраструктуре рекламодателя могут идти в незашифрованном HTTP-трафике и содержать при этом сколь угодно полное описание жертвы вплоть до географических координат.

Чуть другая ситуация с Risktool: доля этого ПО среди всех обнаруженных в 2018 году мобильных угроз была на первом месте. Во всем мире уже давно принято осуществлять покупки в приложении через механизмы In-App Purchase, устройство привязано к аккаунту, а он в свою очередь привязан к банковской карте. Все процессы прозрачны для пользователя, и есть возможность отменить покупку. В приложениях типа Risktool тоже есть возможность купить доступ к новым уровням в игре или картинку с красивой девушкой, но оплата для пользователя совершенно непрозрачна. Приложение само отправляет за пользователя SMS на специальный номер, в ответ придет подтверждающее сообщение, на которое RiskTool среагирует, и таким образом приложение узнает об успешной оплате и покажет приобретенный контент. Но по факту выдача обещанного контента остается на совести создателей приложения.

В результате мы имеем огромное количество Risktool, с помощью которых можно осуществлять любые продажи любого контента, но разработка которых не требует значительных усилий — с точки зрения технической реализации отправка одного SMS под силу любому начинающему программисту.

Сейчас нет весомых предпосылок к снижению потока приложений класса Adware и Risktool, и, скорее всего, в 2019 году мы будем наблюдать похожую картину.

Резкий рост мобильных майнеров

В 2018 году мы наблюдали пятикратное увеличение атак с участием мобильных троянцев-майнеров. Такой рост можно связать с несколькими факторами:

- мобильные устройства комплектуются все более мощными графическими процессорами, что делает их более эффективным средством добычи криптовалюты;

- мобильные устройства относительно просто заражать;

- мобильных устройств очень много.

Хотя майнер — не самый заметный среди всех типов мобильных зловредов, создаваемая им нагрузка может быть легко обнаружена владельцем устройства. И как только последний свяжет ее со зловредной активностью, он начнет предпринимать попытки избавиться от заразы. В результате, чтобы компенсировать отток жертв, киберпреступники разворачивают новые масштабные кампании и совершенствуют механизмы противодействия удалению.

Технически мобильный майнер не отличается изысками, обычно за основу берут готовый к использованию кроссплатформенный код зловреда (например, тот, что хорошо работает на Linux), подставляют нужный криптовалютный кошелек и оборачивают в мобильное приложение с минимальным графическим интерфейсом. Распространение происходит посредством различного рода спама и других классических методов.

Нельзя сказать, что в 2018 году майнеры сместили с лидирующих позиций другие мобильные зловреды, однако это не делает угрозу менее серьезной. Если код майнера написан неаккуратно или его автор слишком жаден, то зловред может вывести из строя батарею устройства или, хуже того, вызвать его перегрев с последующим выходом из строя.

Статистика

В 2018 году мы обнаружили 5 321 142 мобильных вредоносных установочных пакета, что на 409 774 меньше, чем в прошлом году.

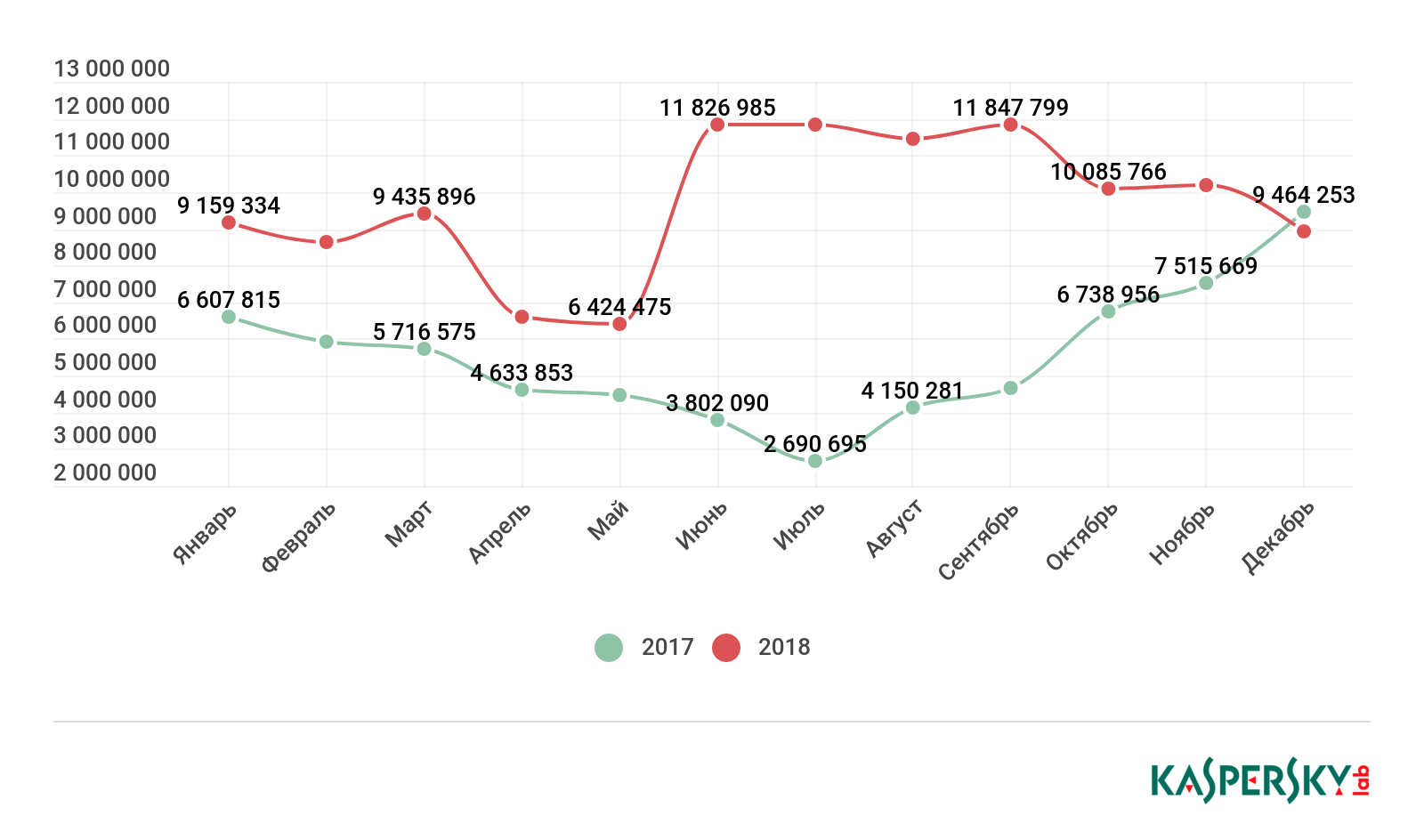

Несмотря на снижение числа обнаруженных вредоносных установочных пакетов, в 2018 году мы зафиксировали двукратный рост количества атак с использованием вредоносного мобильного ПО — 116,5 млн (против 66,4 млн в 2017 году).

Количество атак, отраженных продуктами «Лаборатории Касперского», 2018 г.

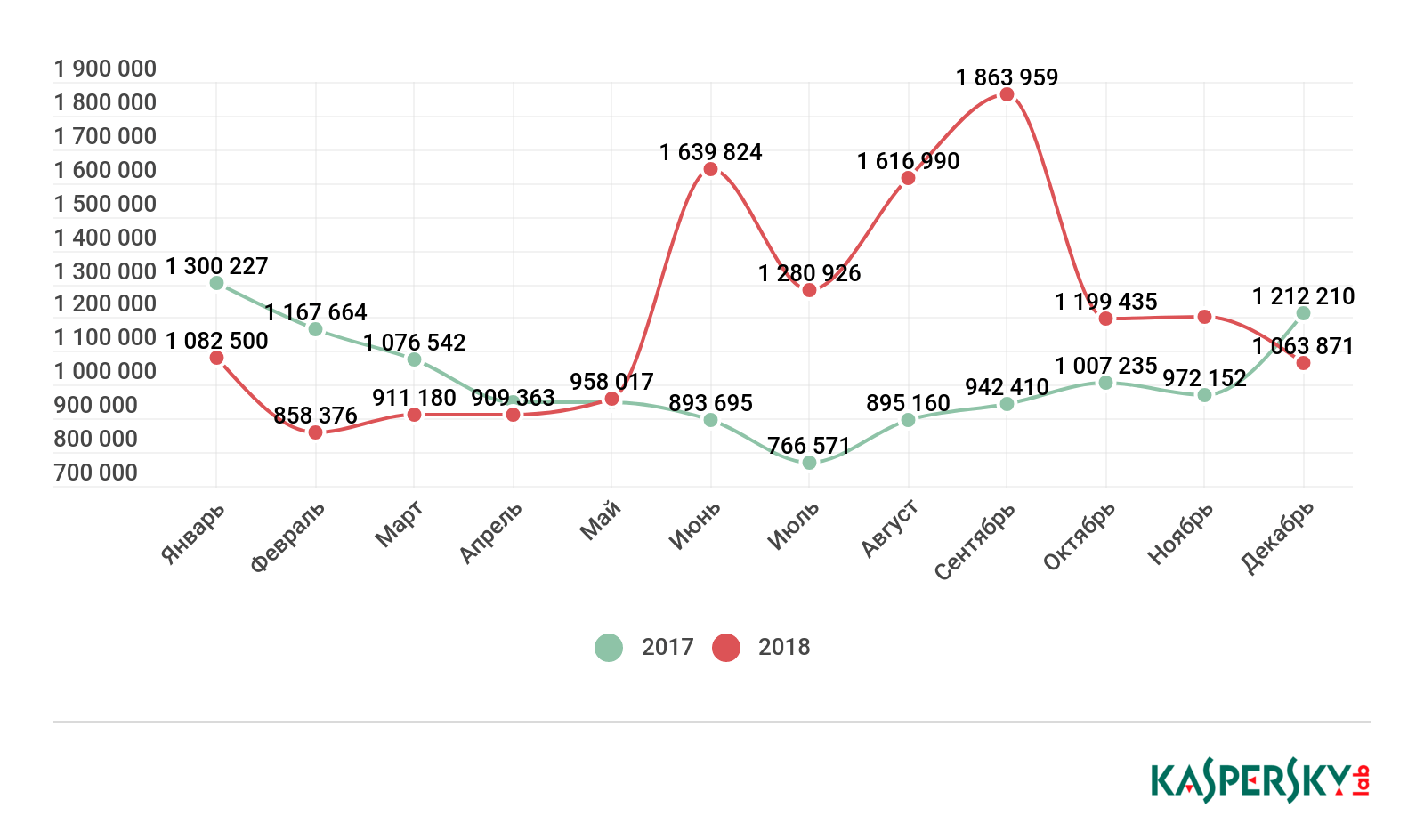

Также сохранился прирост количества атакованных пользователей — в период с начала января по конец декабря 2018 года «Лаборатория Касперского» защитила 9 895 774 уникальных пользователя Android-устройств, что на 774 тысячи больше по сравнению с 2017 годом.

Количество атакованных пользователей, 2018 г.

TOP 10 стран по доле пользователей, атакованных мобильными зловредами:

| Страна* | %** |

| Иран | 44,24 |

| Бангладеш | 42,98 |

| Нигерия | 37,72 |

| Индия | 36,08 |

| Алжир | 35,06 |

| Индонезия | 34,84 |

| Пакистан | 32,62 |

| Танзания | 31,34 |

| Кения | 29,72 |

| Филиппины | 26,81 |

* Из рейтинга мы исключили страны, где количество активных пользователей мобильных защитных решений «Лаборатории Касперского» за отчетный период было менее 25 000.

** Процент уникальных пользователей, атакованных в стране, по отношению ко всем пользователям мобильных защитных решений «Лаборатории Касперского» в стране.

Как Иран (44,24%), так и Бангладеш (42,98%) сохранили свои лидирующие позиции в ТОР 10, однако в Иране ощутимо снизился процент зараженных устройств, на 13 п.п. Как и в прошлом году, наиболее широко в Иране распространялись зловреды семейства Trojan.AndroidOS.Hiddapp. В Бангладеш, как и в прошлом году, наиболее распространенными оказались рекламные программы семейства Ewind.

Нигерия (37,72%) с пятого места в 2017 году поднялась на третье, наиболее распространенными в Нигерии оказались рекламные программы семейств Ocikq, Agent и MobiDash.

Типы мобильных вредоносных программ

Распределение новых мобильных угроз по типам, 2017 и 2018 гг.

В 2018 году лучше всего обстояли дела с мобильными троянцами-вымогателями (1,12%), доля которых среди всех обнаруженных угроз сократилась радикально, а именно на 8,67 п.п. Аналогичная ситуация наблюдалась и с троянцами-шпионами (1,07 п.п.), их доля сократилась на 3,55 п.п. Рекламные приложения (8,46%) тоже сдали позиции по сравнению с 2017 годом.

По-другому дела обстояли с Trojan-Dropper, доля этой угрозы возросла почти в два раза — с 8,63% до 17,21%. Рост отражает желание киберпреступников скрыть под «оберткой» мобильного дроппера какую-либо полезную нагрузку: банковский троянец, троянец-вымогатель, рекламное приложение и т. д. Судя по всему, эта тенденция продолжится и в 2019 году.

К сожалению, доля финансовых угроз в лице мобильных банкеров, как и в случае с Trojan-Dropper, выросла почти в два раза — с 1,54% до 2,84%.

Удивительно то, что SMS-троянцы (6,20%) попали в первую пятерку по числу обнаруженных объектов. Этот умирающий класс угроз популярен лишь в нескольких странах, но это не помешало ему увеличить свою долю по сравнению с 2017 годом. Говорить про возрождение этого класса пока не приходится, однако отключить платные подписки на мобильном устройстве все-таки стоит.

Угрозы класса Risktool в 2018 году создавались так же активно, как и в прошлом году, и в результате не только не сдали лидирующую позицию (52,06%), но и продемонстрировали незначительный рост.

TOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входит потенциально нежелательное ПО, такое как RiskTool и AdWare.

| Вердикт | %* | |

| 1 | DangerousObject.Multi.Generic | 68,28% |

| 2 | Trojan.AndroidOS.Boogr.gsh | 10,67% |

| 3 | Trojan-Banker.AndroidOS.Asacub.a | 6,55% |

| 4 | Trojan-Banker.AndroidOS.Asacub.snt | 5,19% |

| 5 | Trojan-Dropper.AndroidOS.Hqwar.ba | 3,78% |

| 6 | Trojan-Dropper.AndroidOS.Lezok.p | 3,06% |

| 7 | Trojan-Banker.AndroidOS.Asacub.ce | 2,98% |

| 8 | Trojan-Dropper.AndroidOS.Hqwar.gen | 2,96% |

| 9 | Trojan-Banker.AndroidOS.Asacub.ci | 2,95% |

| 10 | Trojan-Banker.AndroidOS.Svpeng.q | 2,87% |

| 11 | Trojan-Dropper.AndroidOS.Hqwar.bb | 2,77% |

| 12 | Trojan-Banker.AndroidOS.Asacub.cg | 2,31% |

| 13 | Trojan.AndroidOS.Triada.dl | 1,99% |

| 14 | Trojan-Dropper.AndroidOS.Hqwar.i | 1,84% |

| 15 | Trojan-Dropper.AndroidOS.Piom.kc | 1,61% |

| 16 | Exploit.AndroidOS.Lotoor.be | 1,39% |

| 17 | Trojan.AndroidOS.Agent.rx | 1,32% |

| 18 | Trojan-Banker.AndroidOS.Agent.dq | 1,31% |

| 19 | Trojan-Dropper.AndroidOS.Lezok.b | 1,22% |

| 20 | Trojan.AndroidOS.Dvmap.a | 1,14% |

*Доля пользователей, атакованных данным зловредом, от всех атакованных пользователей.

По итогам 2018 года первое место в нашем ТОР 20 мобильных вредоносных программ, как и в предыдущие годы, занимает вердикт DangerousObject.Multi.Generic (68,28%). Его мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. Они применяются в тех случаях, когда в антивирусных базах еще нет ни сигнатур, ни эвристик для обнаружения зловредов. Так выявляется самое свежее вредоносное ПО.

Второе место занял вердикт Trojan.AndroidOS.Boogr.gsh (10,67%). Его получают файлы, которые признаются вредоносными нашей системой, основанной на машинном обучении.

Третье, четвертое, седьмое и девятое места заняли представители семейства Trojan-Banker.AndroidOS.Asacub, одной из главных финансовых угроз 2018 года.

Пятое и восьмое место занимают троянцы-дропперы семейства Trojan-Dropper.AndroidOS.Hqwar, они могут извлекать из себя зловредов различных семейств, относящихся к финансовым угрозам и Adware.

В первую десятку угроз вошел «старичок» Trojan-Banker.AndroidOS.Svpeng.q (2,87%), ставший в 2016 году самым популярным мобильным банковским троянцем. Этот троянец использует фишинговые окна для кражи данных банковской карты, а также атакует системы SMS-банкинга.

Особого внимания заслуживают 13-я и 20-я позиции рейтинга, на которых расположились Trojan.AndroidOS.Triada.dl (1,99%) и Trojan.AndroidOS.Dvmap.a (1,44%). Эти два троянца чрезвычайно опасны, т. к. используют привилегии суперпользователя для своей зловредной активности. В частности, они размещают свои составные части в системной области устройства, доступной для пользователя только на чтение, в результате чего их нельзя удалить штатными средствами системы.

Мобильные банковские троянцы

В 2018 году мы обнаружили 151 359 установочных пакетов мобильных банковских троянцев, что в 1,6 раза больше, чем в предыдущем году.

Количество установочных пакетов мобильных банковских троянцев, обнаруженных «Лабораторией Касперского», 2018 г.

Наблюдая за активностью мобильных банковских троянцев, мы зафиксировали гигантский скачок количества атак с использованием этих зловредов. Ничего подобного еще не случалось за всю историю наблюдений. Рост начался в мае 2018 года, а пик атак пришелся на сентябрь. Виновниками были два семейства Asacub и Hqwar, именно их представители распространялись с рекордной частотой.

Количество атак мобильных банковских троянцев, 2017 и 2018 гг.

TOP 10 стран по доле пользователей, атакованных мобильными банкерами, среди всех пользователей:

| Страна* | %** |

| Россия | 2,32 |

| ЮАР | 1,27 |

| США | 0,82 |

| Австралия | 0,71 |

| Армения | 0,51 |

| Польша | 0,46 |

| Республика Молдова | 0,44 |

| Киргизстан | 0,43 |

| Азербайджан | 0,43 |

| Грузия | 0,42 |

* Из рейтинга мы исключили страны, где количество активных пользователей мобильных решений «Лаборатории Касперского» за отчетный период было менее 25 000.

** Доля уникальных пользователей, атакованных мобильными банкерами в стране, по отношению ко всем пользователям мобильных решений «Лаборатории Касперского» в стране.

Первое место, как и в прошлом году, заняла Россия, где с мобильными банковскими троянцами столкнулись 2,32% пользователей. В России были наиболее распространены семейства Asacub, Svpeng и Agent.

В Южной Африке (1,27%), занявшей вторую позицию, активнее всего распространялись представители семейства банкеров Agent. Пользователи из США (0,82%) чаще всего сталкивались с представителями семейств банкеров Svpeng и Asacub.

Самым популярным семейством мобильных банкеров в 2018 году стало Asacub — его представители атаковали 62,5% пользователей среди всех, столкнувшихся с мобильными банкерами.

Мобильные троянцы-вымогатели

Статистика за первый квартал 2018 года свидетельствует, что число троянцев-вымогателей, распространяющихся без помощи дропперов или даунлоадеров, радикально снизилось. Причиной тому стало повальное использование двухэтапного механизма распространения зловредов через троянцы-дропперы. За весь 2018 год удалось обнаружить всего 60 176 установочных пакетов мобильных вымогателей, что в девять раз меньше, чем в 2017 году.

Количество установочных пакетов мобильных троянцев-вымогателей, обнаруженных «Лабораторией Касперского», 2018 г.

Количество атак с использованием мобильных вымогателей постепенно снижалось на протяжении первого полугодия. Однако в июне 2018 года произошел резкий рост числа атак — почти в 3,5 раза.

Количество атак мобильных троянцев-вымогателей, 2017 и 2018 гг.

В 2018 году продукты «Лаборатории Касперского» защитили от мобильных вымогателей 80 638 пользователей из 150 стран.

TOP 10 стран по доле пользователей, атакованных троянцами-вымогателями, среди всех пользователей:

| Страна* | %** |

| США | 1,42 |

| Казахстан | 0,53 |

| Италия | 0,50 |

| Польша | 0,49 |

| Бельгия | 0,37 |

| Ирландия | 0,36 |

| Австрия | 0,28 |

| Румыния | 0,27 |

| Германия | 0,26 |

| Швейцария | 0,22 |

* Из рейтинга мы исключили страны, где количество активных пользователей мобильных решений «Лаборатории Касперского» за отчетный период было менее 25 000.

** Процент уникальных пользователей, атакованных мобильными вымогателями в стране, по отношению ко всем пользователям мобильных решений «Лаборатории Касперского» в стране.

Второй год подряд самой атакуемой мобильными вымогателями страной становятся США, где с ними столкнулось 1,42% пользователей. Самыми популярными троянцами-вымогателями в этой стране стали представители семейства Trojan-Ransom.AndroidOS.Svpeng, как и в прошлом году.

В Казахстане (0,53%), расположившимся на второй позиции, самыми активными семействами вымогателей стали Trojan-Ransom.AndroidOS.Small и Trojan-Ransom.AndroidOS.Rkor. Последнее не отличается от подобных ему вымогателей и старается шокировать жертву картинкой «для взрослых» и обвинением в просмотре запрещенных материалов:

Конечно, на самом деле троянец никуда не переносит личные данные и не приостанавливает обслуживание устройства. Однако процесс удаления зловреда с зараженного устройства может быть затруднен.

Заключение

Вот уже семь лет мир мобильных угроз постоянно развивается не только с точки зрения количества вредоносных программ, не только с позиции технического совершенствования каждой новой модификации зловреда, но и за счет того, что появляются все новые и новые возможности завладеть деньгами и ценной информацией с помощью мобильного устройства. Год 2018-й показал, что после относительного затишья в том или ином типе зловредов может начаться эпидемия. В минувшем году это был банковский троянец Asacub и его «коллеги»; в 2019-м это может быть волна вымогателей, которые пока сдали позиции.

Мобильная вирусология 2018