Недавно, анализируя семейство мобильных банковских троянцев Trojan-Banker.AndroidOS.Asacub, мы обнаружили, что один из используемых C&C (он встречался, в частности, как в самой ранней из известных нам модификаций, так и в нескольких более свежих) по адресу chugumshimusona[.]com, используется также в CoreBot – троянце-шпионе для Windows. В связи с этим мы решили подробнее рассмотреть мобильного зловреда.

Самые ранние известные нам модификации Asacub появились в первой половине июня 2015 года, и по своим возможностям они были ближе к троянцам-шпионам, нежели к банковским зловредам. Ранний Asacub воровал все входящие SMS, независимо от отправителя, и загружал их на сервер злоумышленников. В целом, троянец мог получать от C&C и обрабатывать следующие команды:

- get_history — загрузить на сервер злоумышленников историю браузера;

- get_contacts — загрузить на сервер злоумышленников список контактов;

- get_listapp – загрузить на сервер злоумышленников список установленных приложений;

- block_phone – выключить экран телефона;

- send_sms – отправить SMS с указанным текстом на указанный номер.

Новые модификации Asacub появились во второй половине июля 2015 года. Известные нам файлы использовали в оформлении интерфейса логотипы европейских финансовых организаций, в отличие от первых версий троянца, использовавших логотип одного из крупнейших американских банков.

Кроме того, значительно увеличилось количество команд, которые Asacub может выполнять:

- get_sms – загрузить на сервер злоумышленников все SMS;

- del_sms – удалить указанную SMS;

- set_time – изменить интервал обращения к командному серверу;

- get_time – загрузить на сервер злоумышленников интервал обращения к командному серверу;

- mute_vol – выключить звук телефона;

- start_alarm – включить режим телефона, при котором процессор устройства не перестает работать после выключения экрана;

- stop_alarm – выключить режим телефона, при котором процессор устройства не перестает работать после выключения экрана;

- block_phone – выключить экран телефона;

- rev_shell – удаленная командная строка, позволяет злоумышленнику выполнять команды в командной строке устройства;

- intercept_start – включить перехват входящих SMS;

- intercept_stop — выключить перехват входящих SMS.

Среди всех этих команд самой необычной для такого типа зловредов была rev_shell – Reverse shell, удаленная командная строка. После получения этой команды, троянец связывает удаленный сервер с консолью зараженного устройства, что позволяет злоумышленникам легко и удобно исполнять команды на устройстве и получать их вывод (результат). Подобная функциональность характерна для бэкдоров, и крайне редко встречается среди банкеров, так как они нацелены на кражу денег с банковского счета жертвы, а не на управление устройством.

Функциональность самых свежих модификаций Asacub, обнаруженных в сентябре 2015 года и позже, более ориентирована на кражу банковских данных по сравнению с предшественниками. Если в предыдущих версиях логотип какого-либо финансового института использовался только в иконке, то в новых модификациях троянца мы обнаружили несколько фишинговых экранов с логотипами банков.

Один из обнаруженных экранов был на русском языке, причем в коде троянца он назывался ActivityVTB24, что созвучно с одним из крупнейших российских банков, но текст на экране отсылал к украинскому банку Приват24.

Фишинговые экраны присутствовали во всех известных нам модификациях Asacub, созданных в сентябре или позже, но использовалось при этом только окно с полями ввода данных банковской карты. Это может означать как то, что злоумышленники только готовятся атаковать пользователей банков, чьи логотипы и названия используют, так и то, что где-то существует такая модификация Asacub, которая уже это делает.

После запуска троянец «осенней модификации» начинает воровать все входящие SMS. Кроме того, он может выполнять следующие команды:

- get_history — загрузить на сервер злоумышленников историю браузера;

- get_contacts — загрузить на сервер злоумышленников список контактов;

- get_cc – показать жертве фишинговое окно для кражи данных банковской карты;

- get_listapp – загрузить на сервер злоумышленников список установленных приложений;

- change_redir – включить переадресацию звонков на указанный номер;

- block_phone – выключить экран телефона;

- send_ussd – выполнить указанный USSD запрос;

- update – скачать с указанной ссылки файл и установить его;

- send_sms – отправить SMS с указанным текстом на указанный номер.

Несмотря на то, что нам не удалось зарегистрировать атак Asacub на пользователей в США, настораживает использование символики одного из крупнейших американских банков. Видно, что троянец активно развивается, в него добавляют новые опасные возможности, которые могут быть активированы в любой момент.

Что касается отношения Asacub к троянцу Corebot, то нам не удалось найти между ними связи за исключением использования одного C&C. Возможно, Asacub является мобильной версией Corebot, но более вероятно, что один и тот же злоумышленник купил оба этих троянца и использовал их параллельно.

Asacub сегодня

В самом конце 2015 года мы обнаружили свежую модификацию Asacub, способную выполнять новые команды:

- GPS_track_current – получить координаты устройства и отправить их злоумышленику;

- camera_shot – сделать снимок камерой устройства;

- network_protocol – в известных нам модификациях получение этой команды не к чему не приводит, но, возможно, в дальнейшем предполагается менять с ее помощью протокол взаимодействия зловреда с командным серверном.

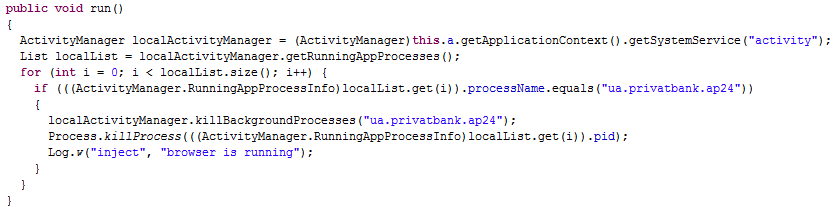

В этой модификации нет фишинговых экранов, но упоминание банков в коде все равно присутствует. В частности, троянец постоянно пытается закрыть окно официального приложения одного из украинских банков.

Пример кода, использующегося для закрытия банковского приложения

К тому же, проанализировав коммуникацию троянца с управляющим сервером, мы выяснили, что очень часто он получает команды для работы с сервисом мобильного банкинга одного из крупнейших российских банков.

В минувшие новогодние праздники новая модификация активно распространялась на территории России через SMS-спам. Всего за одну неделю, с 28 декабря 2015 по 4 января 2016, нами было зарегистрировано более 6500 попыток заразить уникальных пользователей. В результате на этой неделе данный троянец попал в ТОП 5 самых активных зловредов. Далее активность новой модификации Asacub несколько снизилась, мы продолжаем следить за развитием событий.

Троянец Asacub – от шпиона к банкеру