Развитие информационных угроз во втором квартале 2020 года. Обзор

Развитие информационных угроз во втором квартале 2020 года. Статистика по ПК

Представленная статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных.

Цифры квартала

По данным Kaspersky Security Network, во втором квартале:

- Было обнаружено 1 245 894 вредоносных установочных пакета, из которых

- 38951 пакет относился к мобильным банковским троянцам;

- 3805 пакетов оказались мобильными троянцами-вымогателями.

- Было заблокировано 14 204 345 атак на мобильные устройства.

Особенности квартала

Подводить итоги ушедшего второго квартала начнем с числа атак, проведенных злоумышленниками на мобильные устройства. Во втором квартале 2019 года мы предотвратили 15 137 884 атаки, и год спустя их количество уменьшилось незначительно — до 14 204 345 атак.

Количество атак на мобильные устройства, Q1 2019 — Q2 2020 (скачать)

Отсутствие значительных изменений говорит о том, что вирусописатели не снижали свою активность на фоне пандемии коронавируса. В то же время это свидетельствует об отсутствии эпидемии какого-то определенного семейства или класса мобильных угроз. Иначе говоря, уровня Asacub и во втором квартале 2020 года никто не достиг, а это хорошие новости.

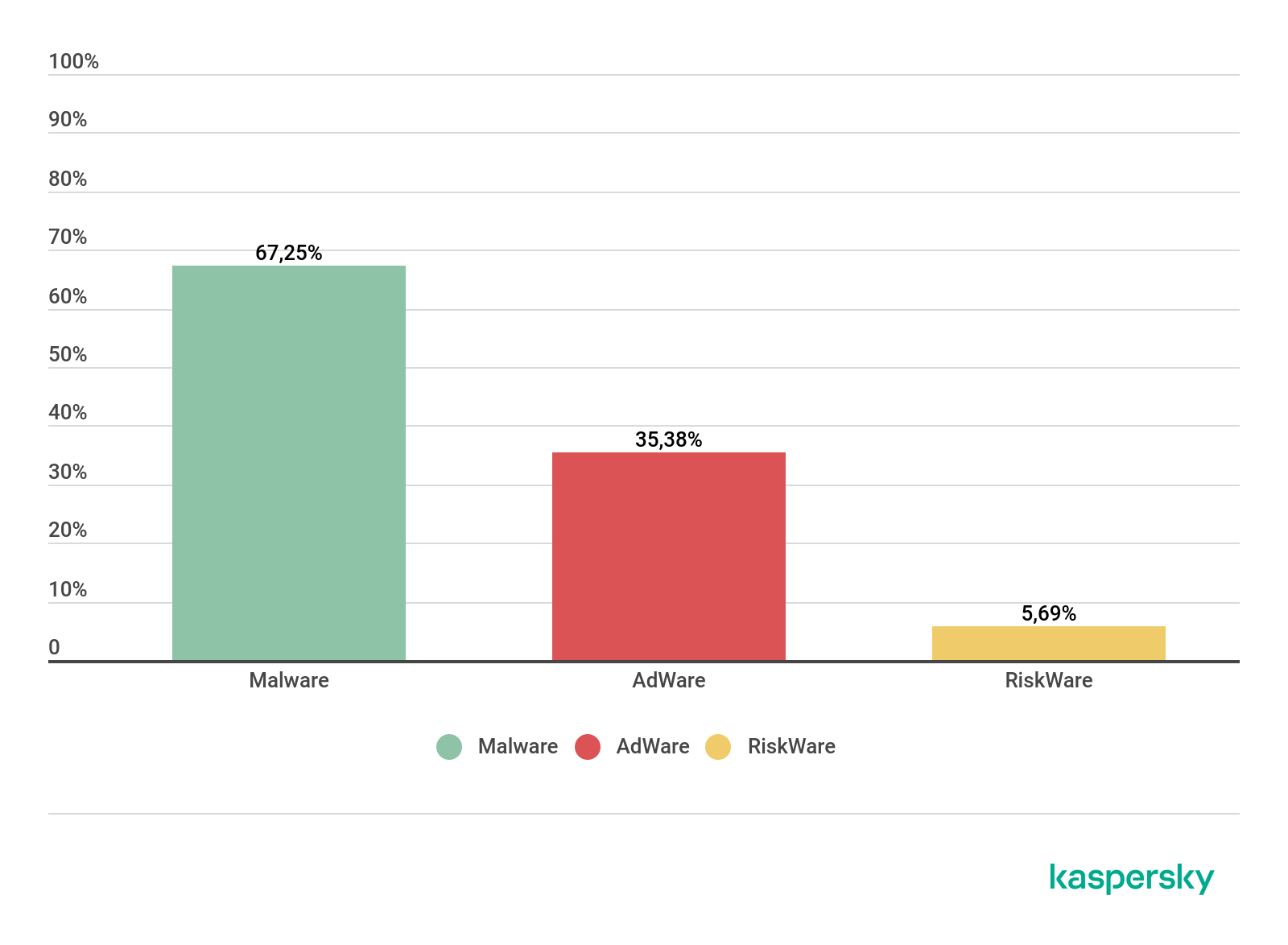

Тем не менее, чаще всего в прошедшем квартале пользователи мобильных защитных решений «Лаборатории Касперского» сталкивались с вредоносными файлами, а уже затем с рекламными и потенциально нежелательными приложениями.

Доли пользователей, столкнувшихся с различными классами угроз, Q2 2020 (скачать)

Так, число пользователей, на чьих устройствах были обнаружены рекламные приложения, почти в два раза меньше числа тех, у кого было обнаружено вредоносное ПО различных классов. При этом рекламные приложения безусловно лидируют по количеству обнаруженных объектов — как во втором квартале, так и в предыдущих. Особенность рекламных приложений или приложений с интегрированным рекламным модулем заключается в том, что пользователю устройства крайне сложно идентифицировать и удалить такие приложения. Сами приложения, естественно, не предупреждают пользователя о том, что будут демонстрировать баннеры на полэкрана, а то и на весь экран, и в то же время в ОС не всегда можно без специальных средств понять, что же за приложение находится в данный момент на экране, если пользователь его не запускал самостоятельно.

Такие приложения можно встретить в официальном магазине Google Play, и, к нашему большому сожалению, не все разработчики активно избавляются от сомнительной рекламы в рамках своего приложения.

Безусловно хорошая новость второго квартала 2020 года — снижение числа устройств, на которых было обнаружено сталкерское ПО. Есть несколько гипотез, объясняющих существенное снижение, которое мы наблюдаем с четвертого квартала 2019 года, и о них мы поговорим в соответствующем разделе.

Статистика мобильных угроз

Во втором квартале 2020 года «Лабораторией Касперского» было обнаружено 1 245 894 вредоносных установочных пакета, что на 93 232 пакета больше, чем в предыдущем квартале.

Количество обнаруженных вредоносных установочных пакетов, Q2 2019 — Q2 2020 (скачать)

Последние несколько кварталов мы наблюдаем рост числа обнаруженных объектов. Аналогичная ситуация складывалась в начале 2018 года, когда было обнаружено множество троянцев-дропперов и потенциально нежелательных программ.

Распределение детектируемых мобильных программ по типам

Распределение новых детектируемых мобильных программ по типам, Q1 и Q2 2020 (скачать)

На первом месте среди всех обнаруженных угроз рекламные приложения (48%), чей показатель сократился на 1 п. п. по сравнению с прошлым кварталом. Чаще других во втором квартале встречались рекламные приложения семейства Ewind (60,53% от всех обнаруженных рекламных приложений), на втором месте семейство FakeAdBlocker (13,14%), а на третьем — семейство Inoco (10,17%).

Потенциально нежелательные утилиты RiskTool заняли второе место среди всех классов обнаруженных угроз. Их доля составила 20%, что на 8 п. п. меньше, чем в прошлом квартале, и на 21 п. п. меньше, чем во втором квартале 2019 года.

Большую часть обнаруженных RiskTool составили семейства SMSreg (44,6% от всех обнаруженных потенциально нежелательных приложений), Resharer (12,63%) и Dnotua (11,94%).

Третье место среди всех обнаруженных угроз за SMS-троянцами (7,59%). Считается, что это вымирающий класс угроз, так как на фоне мобильного счета банковский счет кажется гораздо более заманчивой целью для преступников. А ведь и тем, и другим можно управлять с мобильного устройства. Самыми многочисленными семействами обнаруженных SMS-троянцев стали Agent (33,74%), Fakeinst (26,80%) и Opfake (26,33%). Все три семейства чаще других встречались у российских пользователей, что свойственно всему классу угроз Trojan-SMS. Далее со значительным отрывом следуют пользователи из Ирана. Семейства Opfake и Fakeinst также являются лидерами по количеству обнаружений на устройствах конечных пользователей, по 23% от всех уникальных пользователей, атакованных SMS-троянцами. На третьем месте семейство Prizmes (21%), семейство Agent (16%) — на четвертом.

Семейства Opfake и Fakeinst являются одними из самых старых мобильных угроз, известных «Лаборатории Касперского». С большой уверенностью можно утверждать, что обнаружение их в дикой природе является скорее отголосками прошлых широкомасштабных кампаний. В пользу этого говорит тот факт, что у большинства обнаруженных нами зловредов уже не работают центры управления. Поскольку основным средством распространения этих троянцев являются поддельные сайты с приложениями, можно предположить, что на самоизоляции пользователи чаще обращаются к таким ресурсам в поисках бесплатного контента и тем самым обеспечивают семействам рост в статистике.

TOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входят потенциально опасные или нежелательные программы, такие как RiskTool и Adware.

| Вердикт | %* | |

| 1 | DangerousObject.Multi.Generic | 40,29 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 9,02 |

| 3 | DangerousObject.AndroidOS.GenericML | 6,17 |

| 4 | Trojan-Downloader.AndroidOS.Necro.d | 4,86 |

| 5 | Trojan-Dropper.AndroidOS.Hqwar.cf | 3,63 |

| 6 | Trojan.AndroidOS.Hiddad.fi | 3,19 |

| 7 | Trojan-Downloader.AndroidOS.Helper.a | 2,84 |

| 8 | Trojan-Downloader.AndroidOS.Agent.hy | 2,64 |

| 9 | Trojan.AndroidOS.Agent.vz | 2,32 |

| 10 | Trojan-Downloader.AndroidOS.Agent.ik | 2,06 |

| 11 | Trojan.AndroidOS.Handda.san | 2,04 |

| 12 | Trojan.AndroidOS.MobOk.v | 1,89 |

| 13 | Trojan-Downloader.AndroidOS.Agent.ic | 1,84 |

| 14 | Trojan.AndroidOS.MobOk.x | 1,67 |

| 15 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,54 |

| 16 | Trojan-Dropper.AndroidOS.Helper.n | 1,45 |

| 17 | Trojan-Banker.AndroidOS.Rotexy.e | 1,36 |

| 18 | Trojan-Downloader.AndroidOS.Malota.a | 1,29 |

| 19 | Trojan-Dropper.AndroidOS.Penguin.e | 1,24 |

| 20 | Trojan.AndroidOS.Dvmap.a | 1,13 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей мобильного антивируса «Лаборатории Касперского».

Первое место в ТОР 20 за второй квартал традиционно занял вердикт DangerousObject.Multi.Generic (40,29%), который мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. Они работают, когда в антивирусных базах еще нет данных для детектирования вредоносной программы, но в облаке антивирусной компании уже есть информация об объекте. По сути, так детектируются самые новые вредоносные программы.

Второе и третье места заняли вердикты Trojan.AndroidOS.Boogr.gsh (9,02%) и DangerousObject.AndroidOS.GenericML (6,17%). Такие вердикты получают файлы, признанные вредоносными нашими системами, основанными на машинном обучении.

На четвертом месте, как и в прошлом квартале, расположился Trojan-Downloader.AndroidOS.Necro.d (4,86%). Это семейство троянцев тесно связано с группой сложных угроз различных классов Triada, а также с семейством троянцев xHelper, представители которого заняли седьмую и шестнадцатую позиции в рейтинге. Отличительной особенностью троянцев Necro, обеспечивающей проблемы их жертвам, является способность хорошо закрепляться на устройстве при помощи эскалации прав доступа. Получив root-права, троянец может прописать себя в область устройства read only, и пользователь не сможет удалить зловреда штатными средствами.

Пятое и пятнадцатое места в рейтинге заняли представители семейства Trojan-Dropper.AndroidOS.Hqwar. Это самый популярный в дикой природе дроппер: если посмотреть на количество обнаруженных дропперов различных семейств, то окажется, что Hqwar находится на второй позиции, сразу после обобщенного вердикта Agent. Во втором квартале 2020 года доля семейства Hqwar от всех обнаруженных дропперов заметно выросла — до 30,32% против 8% в первом квартале.

ТОР 3 обнаруженных дропперов

| Вердикт | % |

| Agent | 30,38% |

| Hqwar | 30,32% |

| Wapnor | 30,12% |

Шестую позицию в рейтинге занял Trojan.AndroidOS.Hiddad.fi (3,19%), среди возможностей которого демонстрация рекламных баннеров и сокрытие своей активности.

Восьмую, десятую и тринадцатую позиции заняли представители Trojan-Downloader.AndroidOS.Agent. Задача этих троянцев очень проста: загрузить с C&C модули и запустить их. Зачастую скачиваемые модули являются рекламными, однако в качестве полезной нагрузки мы видели и других троянцев.

Девятую строчку занял Trojan.AndroidOS.Agent.vz (2,32%). Судя по всему, этот троянец является полезной нагрузкой для другого зловреда, причем задача Agent.vz тоже сводится к загрузке исполняемого кода. Напрашивается вывод, что этот зловред — лишь промежуточное звено в цепочке заражения.

На одиннадцатом месте расположился троянец Trojan.AndroidOS.Handda.san (2,04%). За этим вердиктом скрывается целая группа зловредов, в которую попадают разнообразные троянцы, объединенные общими возможностями, среди которых: сокрытие своей иконки, получение прав Device Admin на устройстве и использование упаковщиков для противодействия детектированию.

Двенадцатое и четырнадцатое места заняли представители семейства Trojan.AndroidOS.MobOk. Эти троянцы могут автоматически подписывать пользователя на платные услуги. Мобильных пользователей из России зловреды семейства MobOk пытались атаковать чаще, чем пользователей из других стран.

Как и в прошлом квартале, в ТОР 20 угроз вошел банковский троянец Rotexy (1,36%). Стоит отметить, что наверняка это не единственный распространенный банкер, так как внутри более популярных дропперов Hqwar чаще всего скрываются именно финансовые зловреды.

На восемнадцатом месте Trojan-Downloader.AndroidOS.Malota.a (1,29%). Троянец известен нам с октября 2019 года, его основная задача — скачать с C&C исполняемый код на зараженное устройство.

География мобильных угроз

TOP 10 стран по доле пользователей, атакованных мобильными угрозами

| Страна* | %** | |

| 1 | Иран | 43,62 |

| 2 | Алжир | 21,97 |

| 3 | Бангладеш | 19,30 |

| 4 | Марокко | 17,57 |

| 5 | Нигерия | 15,12 |

| 6 | Индия | 13,54 |

| 7 | Саудовская Аравия | 13,52 |

| 8 | Кения | 12,61 |

| 9 | Индонезия | 12,17 |

| 10 | Пакистан | 12,16 |

* Из рейтинга мы исключили страны, где количество пользователей мобильных защитных решений «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля уникальных пользователей, атакованных в стране, по отношению ко всем пользователям мобильных защитных решений «Лаборатории Касперского» в стране.

Во втором квартале первые три страны по доле пользователей не изменились: лидирует Иран (43,62%), за ним следует Алжир (21,97%), и замыкает TOP 3 Бангладеш (19,30%).

В Иране чаще всего встречались рекламные приложения семейства AdWare.AndroidOS.Notifyer, альтернативные клиенты мессенджера Telegram (например, RiskTool.AndroidOS.FakGram.d входит в ТОР 10 обнаруженных в этой стране угроз) и троянцы семейства Trojan.AndroidOS.Hiddapp. Последние обладают разнообразным инструментарием и одной общей чертой — желанием убрать свою иконку из диспетчера приложений.

В Алжире наиболее часто встречались рекламные приложения семейств HiddenAd и FakeAdBlocker, аналогичную ситуацию мы наблюдали и в прошлом квартале.

В Бангладеш также лидируют рекламные приложения семейства HiddenAd, скрывающие приложение-носитель. Кроме того, были распространены рекламные приложения AdWare.AndroidOS.Outad.c (5-е место по стране) и AdWare.AndroidOS.Loead (6-е место).

Мобильные веб-угрозы

Представленная статистика основана на детектирующих вердиктах модуля веб-антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

Чтобы привлечь потенциальных жертв на вредоносные лендинги, злоумышленники используют различные техники — от черного SEO для вывода своих сайтов в ТОР 10 по определенным запросам до цепочки редиректов, которая быстро и незаметно перенаправит пользователя с легитимного сайта на вредоносный. Мы решили подсчитать, мобильные пользователи из каких стран чаще других сталкиваются с вредоносными веб-сайтами во время просмотра страниц в сети и где эти сайты располагаются.

ТОР 10 стран с наибольшим риском заражения

| Страна* | % атакованных пользователей** |

| Марокко | 7,08 |

| Алжир | 6,25 |

| Эквадор | 6,05 |

| Саудовская Аравия | 5,24 |

| Оман | 4,98 |

| Индия | 4,93 |

| Вьетнам | 4,63 |

| Кувейт | 4,47 |

| ОАЭ | 4,27 |

| Бразилия | 4,25 |

* При расчетах мы исключили страны, в которых число пользователей мобильных продуктов «Лаборатории Касперского» относительно мало (меньше 10 000).

** Доля уникальных пользователей, подвергшихся веб-атакам всех типов, от всех уникальных пользователей мобильных продуктов «Лаборатории Касперского» в стране.

Страны — источники мобильных веб угроз

ТОР 10 стран — источников мобильных атак

| Страна | %* |

| Нидерланды | 51,17 |

| США | 32,87 |

| Доминика | 8,36 |

| Сингапур | 3,64 |

| Германия | 1,53 |

| Российская Федерация | 1,00 |

| Люксембург | 0,44 |

| Ирландия | 0,32 |

| Франция | 0,19 |

| Индия | 0,05 |

* Доля источников в определенной стране от общего количества источников

Нидерланды и США во втором квартале стали лидерами среди стран — источников веб-угроз. На Нидерланды приходится более половины случаев, и чаще всего это веб-ресурсы, связанные с рекламой. Аналогичный тип угроз чаще всего исходил и из США.

Мобильные банковские троянцы

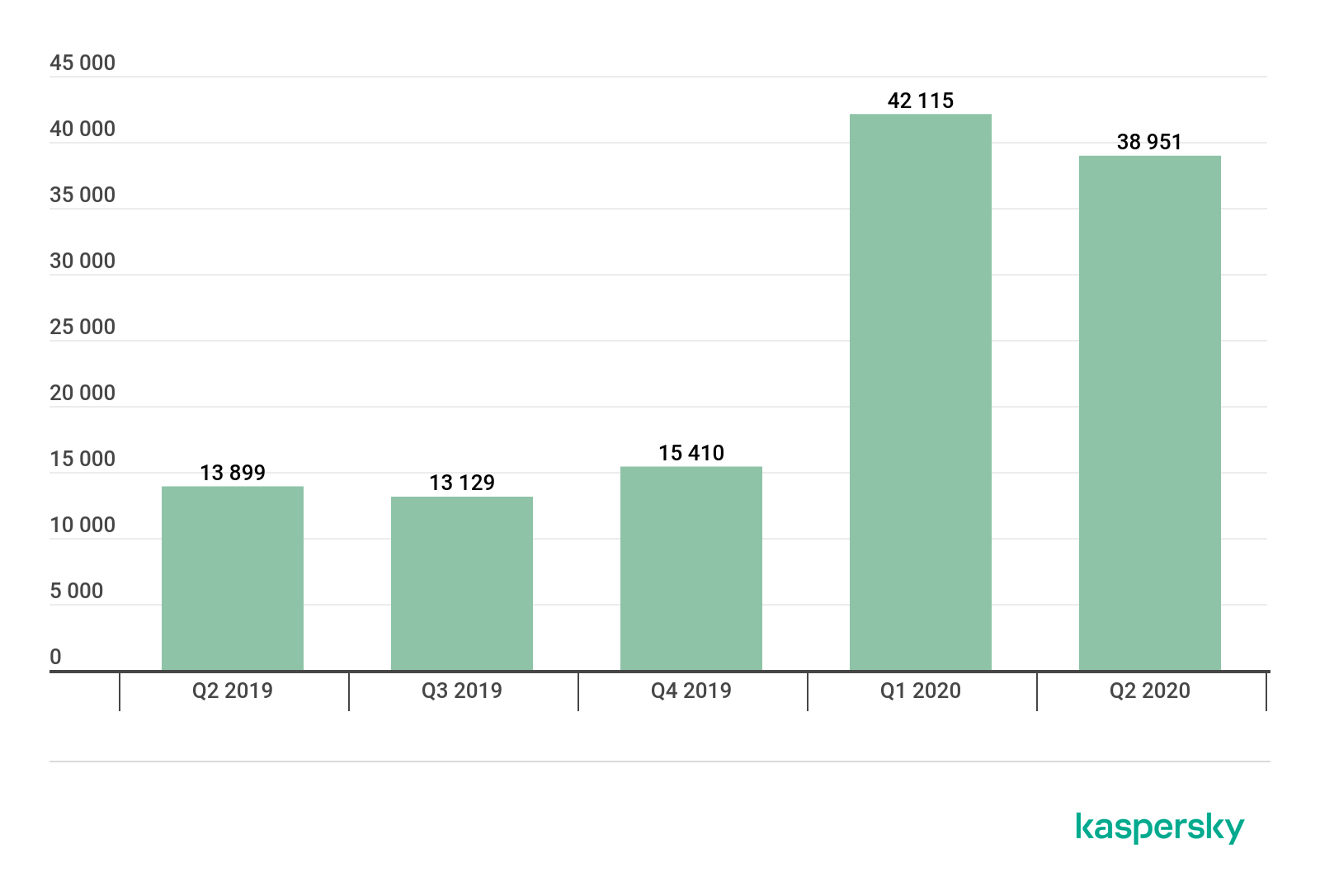

За отчетный период мы обнаружили 38 951 установочный пакет мобильных банковских троянцев, это на 3164 меньше, чем в первом квартале 2020 года.

Количество установочных пакетов мобильных банковских троянцев, обнаруженных «Лабораторией Касперского», Q2 2019 — Q2 2020 (скачать)

Наибольший вклад в количество обнаруженных пакетов внесло семейство Trojan-Banker.AndroidOS.Agent — 58,7% от всех обнаруженных банковских троянцев. На втором месте c очень большим отрывом от лидера находится семейство Trojan-Banker.AndroidOS.Wroba (8,3%), а сразу за ним идет Trojan-Banker.AndroidOS.Zitmo (8,2%).

ТОР 10 обнаруженных семейств банкеров

| Вердикт | %* | |

| 1 | Agent | 58,7 |

| 2 | Wroba | 8,3 |

| 3 | Zitmo | 8,2 |

| 4 | Rotexy | 6,5 |

| 5 | Knobot | 4,4 |

| 6 | Anubis | 3,8 |

| 7 | Faketoken | 3,0 |

| 8 | Cebruser | 2,4 |

| 9 | Asacub | 1,0 |

| 10 | Ginp | 0,9 |

* Доля уникальных пользователей, атакованных семейством мобильных банкеров, от всех атакованных банковскими угрозами пользователей мобильных защитных решений «Лаборатории Касперского».

Первое и второе места в ТОР 10 заняли мобильные банкеры, ориентированные на мобильных пользователей из России: Trojan-Banker.AndroidOS.Rotexy.e (13,29%) и Trojan-Banker.AndroidOS.Svpeng.q (9,66%).

ТОР 10 мобильных банкеров

| Вердикт | %* | |

| 1 | Trojan-Banker.AndroidOS.Rotexy.e | 13,29 |

| 2 | Trojan-Banker.AndroidOS.Svpeng.q | 9,66 |

| 3 | Trojan-Banker.AndroidOS.Agent.eq | 6,48 |

| 4 | Trojan-Banker.AndroidOS.Asacub.snt | 6,45 |

| 5 | Trojan-Banker.AndroidOS.Asacub.ce | 5,59 |

| 6 | Trojan-Banker.AndroidOS.Anubis.san | 5,49 |

| 7 | Trojan-Banker.AndroidOS.Faketoken.snt | 4,34 |

| 8 | Trojan-Banker.AndroidOS.Anubis.n | 3,49 |

| 9 | Trojan-Banker.AndroidOS.Hqwar.t | 3,14 |

| 10 | Trojan-Banker.AndroidOS.Asacub.a | 3,09 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных банковскими угрозами пользователей мобильных защитных решений «Лаборатории Касперского».

Различные представители семейства Asacub заняли три позиции из десяти в ТОР 10 мобильных финансовых угроз. Хотя угроз этого семейства не так много, их популярность у злоумышленников высока.

Во втором квартале набрало популярность семейство банкеров Anubis — его представители заняли шестую и восьмую позиции. Мы полагаем, что эти версии троянца были собраны на исходном коде Anubis, попавшем в интернет.

TOP 10 стран по доле пользователей, атакованных мобильными банковскими троянцами

| Страна* | %** | |

| 1 | Турция | 1,29% |

| 2 | Япония | 0,90% |

| 3 | Испания | 0,71% |

| 4 | Италия | 0,65% |

| 5 | Тайвань | 0,49% |

| 6 | Китай | 0,19% |

| 7 | Таджикистан | 0,16% |

| 8 | Корея | 0,14% |

| 9 | Россия | 0,14% |

| 10 | Польша | 0,13% |

* Из рейтинга мы исключили страны, где количество пользователей мобильных защитных решений «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля в стране уникальных пользователей, атакованных мобильными банковскими троянцами, по отношению ко всем пользователям мобильных защитных решений «Лаборатории Касперского» в этой стране.

Во втором квартале 2020 года первое месте по доле уникальных пользователей, атакованных мобильными финансовыми угрозами, заняла Турция (1,29%). Чаще всего в стране мы детектировали представителей семейства финансовых угроз Trojan-Banker.AndroidOS.Cebruser.

Третье место заняла Испания (0,71%) со следующим рейтингом мобильных финансовых угроз:

| Вердикт | % |

| Trojan-Banker.AndroidOS.Ginp.snt | 36,60% |

| Trojan-Banker.AndroidOS.Cebruser.san | 25,57% |

| Trojan-Banker.AndroidOS.Cebruser.pac | 22,43% |

| Trojan-Banker.AndroidOS.Knobot.g | 5,19% |

| Trojan-Banker.AndroidOS.Knobot.pac | 4,89% |

| Trojan-Banker.AndroidOS.Knobot.c | 3,73% |

| Trojan-Banker.AndroidOS.Knobot.h | 3,43% |

| Trojan-Banker.AndroidOS.Agent.eq | 2,99% |

| Trojan-Banker.AndroidOS.Knobot.c | 2,63% |

| Trojan-Banker.AndroidOS.Cebruser.b | 2,12% |

Если про мобильные банкеры Ginp и Cebruser мы уже упоминали, то Knobot — относительно новый игрок на рынке угроз, нацеленных на финансовые данные. Наряду с фишинговыми окнами и функцией перехвата сообщений двухфакторной авторизации троянец содержит несколько нехарактерных для финансовых угроз инструментов. Например, механизм перехвата PIN-кода устройства через использование сервисов Accessibility. Вероятно, PIN-код потребовался злоумышленникам на случай ручного управления устройством в реальном времени.

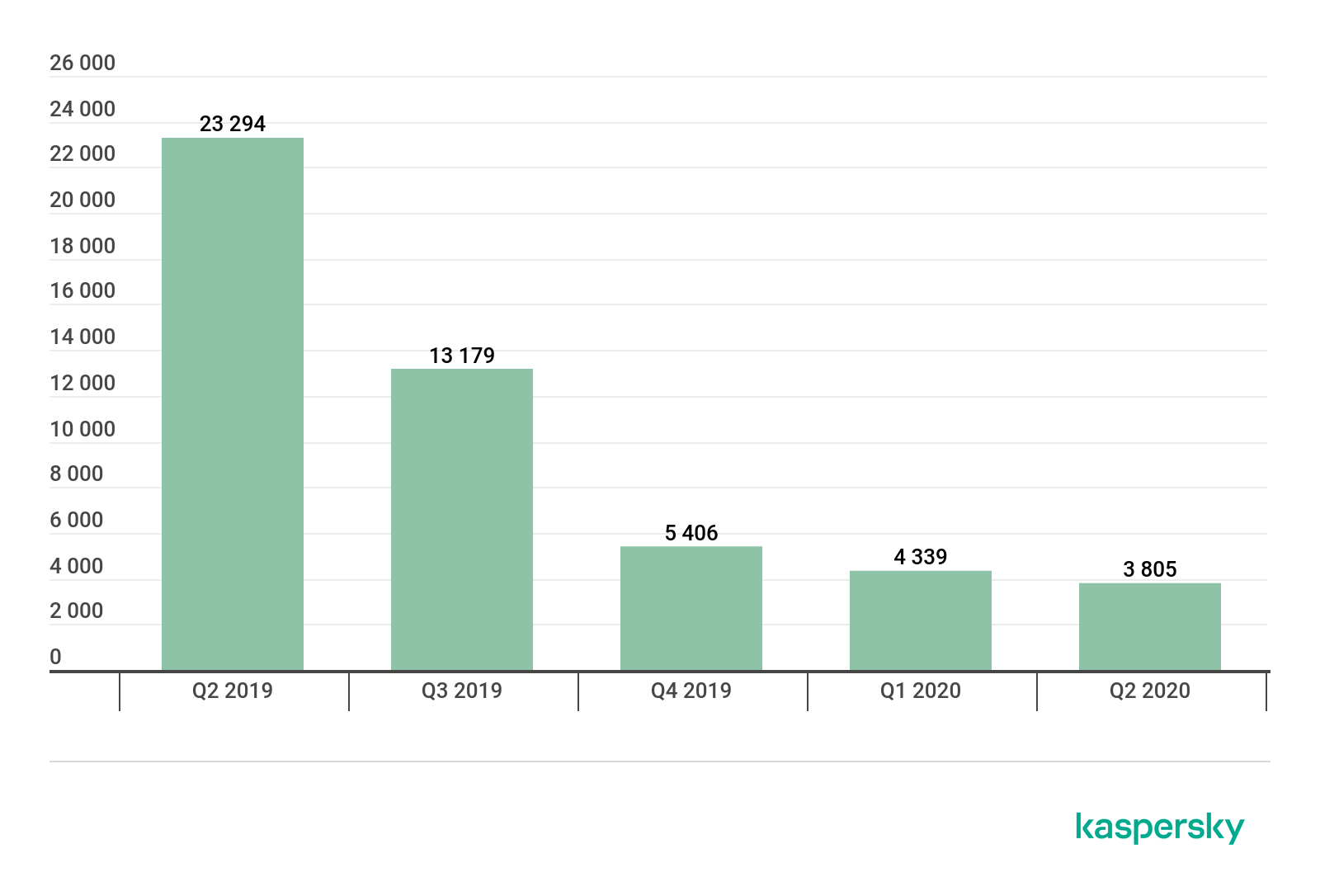

Мобильные троянцы-вымогатели

Во втором квартале 2020 года мы обнаружили 3805 установочных пакетов мобильных троянцев-вымогателей — это на 534 меньше показателя предыдущего квартала.

Число обнаруженных объектов снижается от квартала к кварталу. Мы полагаем, что на это есть две основные причины:

- Вымогать у пользователя деньги значительно сложнее, чем сразу украсть доступ к данным банковского счета. При этом в обоих случаях необходимо предварительно заразить мобильное устройство — это значит, при равных затратах киберпреступники чаще выберут более простой путь, то есть кражу.

- Троянец-вымогатель — это та угроза, с которой жертва наверняка захочет бороться, чтобы восстановить работоспособность устройства. И наверняка поборет, хотя бы и с помощью процедуры отката к заводской прошивке. В то же время киберпреступники стараются как можно дольше сохранить незамеченным присутствие вредоносного ПО на устройстве, что противоречит самому принципу работы мобильных вымогателей.

Количество установочных пакетов мобильных троянцев-вымогателей, обнаруженных «Лабораторией Касперского», Q2 2019 — Q2 2020 (скачать)

Аналогичная картина снижения наблюдается и в части атак: число пользователей, атакованных с использованием троянцев-вымогателей, во втором квартале 2020 года упало в три раза по сравнению со вторым кварталом 2019 года.

| Вердикт | %* | |

| 1 | Trojan-Ransom.AndroidOS.Small.as | 14,27 |

| 2 | Trojan-Ransom.AndroidOS.Agent.bq | 8,46 |

| 3 | Trojan-Ransom.AndroidOS.Svpeng.aj | 7,67 |

| 4 | Trojan-Ransom.AndroidOS.Small.o | 5,77 |

| 5 | Trojan-Ransom.AndroidOS.Rkor.k | 5,37 |

| 6 | Trojan-Ransom.AndroidOS.Agent.bo | 5,01 |

| 7 | Trojan-Ransom.AndroidOS.Congur.am | 4,32 |

| 8 | Trojan-Ransom.AndroidOS.Small.ce | 3,65 |

| 9 | Trojan-Ransom.AndroidOS.Fusob.h | 3,42 |

| 10 | Trojan-Ransom.AndroidOS.Soobek.a | 3,01 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных троянцами-вымогателями пользователей мобильного антивируса «Лаборатории Касперского».

В ТОР 10 попали только два свежих троянца, обнаруженных во втором квартале: Trojan-Ransom.AndroidOS.Agent.bq (8,46%) и Trojan-Ransom.AndroidOS.Agent.bo (5,01%). Остальные участники — это разработки 2017–2019 годов, которые злоумышленники поддерживают на плаву, внося небольшие изменения в код.

О вышеупомянутых Agent.bq и Agent.bo стоит сказать, что, как и многие троянцы различных классов, они содержат код, использующий Accessibility. Однако в их случае этот код нужен для блокировки экрана и защиты от удаления, чтобы буквально не оставить жертве шансов избавиться от троянца без помощи сторонних средств, таких как ADB. Кстати, и эту утилиту далеко не всегда можно применить для удаления вымогателя — режим разработчика, необходимый для ее работы, в подавляющем большинстве устройств выключен.

TOP 10 стран по доле пользователей, атакованных мобильными троянцами-вымогателями:

| Страна* | %** | |

| 1 | Казахстан | 0,41 |

| 2 | Малайзия | 0,10 |

| 3 | США | 0,10 |

| 4 | Иран | 0,09 |

| 5 | Индонезия | 0,07 |

| 6 | Саудовская Аравия | 0,04 |

| 7 | Вьетнам | 0,03 |

| 8 | Италия | 0,02 |

| 9 | Алжир | 0,02 |

| 10 | Румыния | 0,02 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000)

** Доля в стране уникальных пользователей, атакованных мобильными троянцами-вымогателями, по отношению ко всем пользователям мобильных защитных решений «Лаборатории Касперского» в стране.

Лидерами по числу атакованных мобильными троянцами-вымогателями пользователей стали Казахстан (0,41%), Малайзия (0,10%) и США (0,10%)

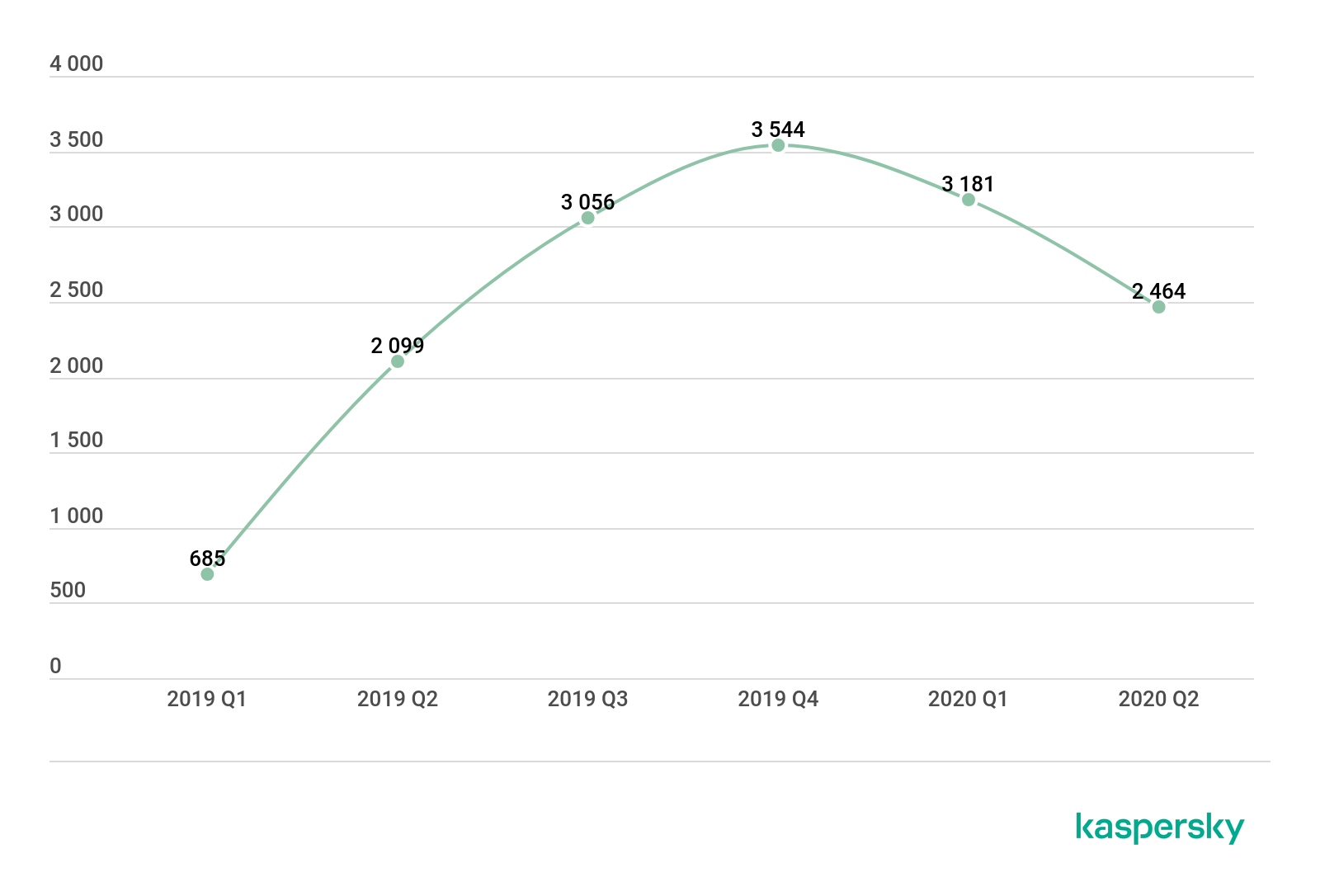

Сталкерское ПО

В данном разделе была использована статистика, собранная защитным решением «Лаборатории Касперского» Kaspersky Mobile Antivirus.

Кажется, ушедший второй квартал 2020 года оказался не самым удачным для разработчиков приложений для слежки за близкими. Многие страны, где такое ПО было популярно, объявили карантин или самоизоляцию на фоне пандемии, в результате пользователи сталкерского ПО надолго оказались в одном помещении с теми, за кем собирались следить. Можно предположить, что это привело к снижению количества мобильных устройств, на которых мы обнаружили stalkerware. В то же время во втором квартале 2020 года мы обнаружили десять ранее неизвестных нам семейств сталкерского ПО:

- AndroidOS.Andropol.a

- AndroidOS.AndTrace.a

- AndroidOS.Basmon.a

- AndroidOS.Flashlog.a

- AndroidOS.Floatspy.a

- AndroidOS.FoneSpy.a

- AndroidOS.GmSpy.a

- AndroidOS.Spytm.a

- AndroidOS.UniqSpy.a

- AndroidOS.Xnspy.a

Таким образом, нельзя утверждать, что разработчики потеряли интерес к созданию такого рода программ. Мы продолжим наблюдение за новыми образцами, поскольку во втором квартале ни одному из перечисленных семейств не удалось набрать достаточную популярность, чтобы войти в ТОР 20.

ТОР 20 сталкерского ПО

| Вердикт | % | |

| 1 | Monitor.AndroidOS.Cerberus.a | 14,21% |

| 2 | Monitor.AndroidOS.Nidb.a | 13,66% |

| 3 | Monitor.AndroidOS.MobileTracker.c | 5,56% |

| 4 | Monitor.AndroidOS.Agent.af | 5,07% |

| 5 | Monitor.AndroidOS.Anlost.a | 4,20% |

| 6 | Monitor.AndroidOS.PhoneSpy.b | 3,39% |

| 7 | Monitor.AndroidOS.Agent.a | 2,56% |

| 8 | Monitor.AndroidOS.Agent.hb | 2,37% |

| 9 | Monitor.AndroidOS.SecretCam.a | 2,27% |

| 10 | Monitor.AndroidOS.Traca.a | 2,25% |

| 11 | Monitor.AndroidOS.Alltracker.a | 2,22% |

| 12 | Monitor.AndroidOS.Agent.al | 2,15% |

| 13 | Monitor.AndroidOS.SpyHuman.c | 2,10% |

| 14 | Monitor.AndroidOS.Wspy.a | 1,91% |

| 15 | Monitor.AndroidOS.Agent.gt | 1,73% |

| 16 | Monitor.AndroidOS.MonitorMinor.e | 1,62% |

| 17 | Monitor.AndroidOS.Reptilic.a | 1,49% |

| 18 | Monitor.AndroidOS.Agent.he | 1,43% |

| 19 | Monitor.AndroidOS.Anfur.a | 1,39% |

| 20 | Monitor.AndroidOS.Talkw.a | 1,25% |

В ТОР 20 вошли уже давно существующие на рынке и хорошо раскрученные семейства коммерческих шпионов за близкими. В частности, MonitorMinor, о котором мы писали в первом квартале этого года.

Во втором квартале Россия стала лидером среди стран по количеству пользователей, у которых было обнаружено stalkerware. Далее с небольшим отрывом идет Бразилия, а закрывает первую тройку Индия, где со сталкерским ПО столкнулись уже в два раза меньше пользователей, чем в России.

Отметим, что в России и Бразилии в этом году мы наблюдали позитивную динамику по числу устройств со stalkerware — их во втором квартале стало заметно меньше.

Число устройств со сталкерским ПО в России, Q1 2019 — Q2 2020 (скачать)

Число устройств со сталкерским ПО в Бразилии, Q1 2019 — Q2 2020 (скачать)

Индия же во втором квартале продемонстрировала относительно стабильную картину.

Число устройств со сталкерским ПО в Индии, Q1 2019 — Q2 2020 (скачать)

Развитие информационных угроз во втором квартале 2020 года. Мобильная статистика