Цифры квартала

- По данным KSN, в первом квартале 2015 года продукты «Лаборатории Касперского» заблокировали 2 205 858 791 вредоносную атаку на компьютерах и мобильных устройствах пользователей.

- Решения «Лаборатории Касперского» отразили 469 220 213 атак, проводившихся с интернет-ресурсов, размещенных в разных странах мира.

- Нашим веб-антивирусом было задетектировано 28 483 783 уникальных вредоносных объекта (скрипты, эксплойты, исполняемые файлы и т.д.).

- Зафиксировано 93 473 068 уникальных URL, на которых происходило срабатывание веб-антивируса.

- 40% веб-атак, заблокированных нашими продуктами, проводились с использованием вредоносных веб-ресурсов, расположенных в России.

- Нашим файловым антивирусом зафиксировано 253 560 227 уникальных вредоносных и потенциально нежелательных объектов.

- Продуктами «Лаборатории Касперского» для защиты мобильных устройств было обнаружено:

- 147 835 установочных пакетов;

- 103 072 новых мобильных вредоносных программы;

- 1 527 мобильных банковских троянцев.

Обзор ситуации

Equation APT – самые изощренные атаки

Пожалуй, самой нашумевшей новостью первого квартала была новость о могущественной группировке Equation, занимающейся кибершпионажем. Она много лет взаимодействует с другими влиятельными группировками, такими как Stuxnet и Flame. Атаки Equation, возможно, самые изощренные: один из модулей вредоносного ПО позволяет изменять прошивку жестких дисков. С 2001 года группировка Equation сумела заразить компьютеры тысяч жертв, находящихся в Иране, России, Сирии, Афганистане, США и других странах. Сфера деятельности жертв – правительственные и дипломатические учреждения, телекоммуникации, аэрокосмическая отрасль, энергетика и прочее.

Данная группировка использует множество разнообразных вредоносных программ, некоторые из которых даже превосходят по сложности знаменитую платформу «Regin«. Среди известных методов распространения и заражения – использование USB-червя Fanny (в его арсенале было две zero-day уязвимости, которые позднее использовались в Stuxnet), присутствие вредоносных инсталляторов на CD-дисках, а также использование веб-эксплойтов.

Carbanak – самая успешная киберкампания

Весной 2014 «Лаборатория Касперского» была вовлечена в криминалистическое расследование: банкоматы одного из банков выдавали деньги без физического взаимодействия получателя с банкоматом. Так началась история расследования кампании Carbanak и исследования одноименной вредоносной программы.

Carbanak является бэкдором, изначально написанным на основе кодов Carberp. Зловред предназначен для шпионажа, сбора данных и предоставления удаленного доступа на зараженный компьютер. После того, как злоумышленники получали доступ к какой-нибудь машине, они проводили разведку сети на предмет дальнейшего распространения и заражения критически важных систем – процессинговых, бухгалтерских, а также банкоматов.

В первом квартале решения «ЛК» заблокировали более 2,2 млрд. вредоносных атак на компьютеры и моб.устройства

Tweet

Нами было обнаружено три способа вывода средств из финансовых организаций:

- через банкоматы,

- посредством перевода денег на счета киберпреступников через сеть SWIFT,

- путем внесения изменений в базы данных с целью создания фальшивых счетов, которые потом обналичивались денежными мулами.

Заражения происходили типичным для APT образом – через целевые фишинговые атаки, в ходе которых рассылались письма, содержащие документ с эксплойтом. Письма были составлены так, чтобы не вызвать подозрений, и в некоторых случаях приходили с адресов сотрудников атакованной компании.

По оценкам «Лаборатории Касперского» от действий группировки пострадало около 100 финансовых организаций, преимущественно в Восточной Европе, а суммарный ущерб может доходить до отметки в 1 миллиард долларов, что делает Carbanak самой успешной известной нам киберпреступной кампанией.

Desert Falcons – атаки на Ближнем Востоке

Во время проведения расследования инцидента на Ближнем Востоке экспертами «Лаборатории Касперского» была обнаружена активность неизвестной ранее группировки, проводящей таргетированные атаки. Группа была названа Соколы Пустыни (Desert Falcons), она является первой арабской группировкой, проводящей полноценные операции по кибершпионажу, которые, по всей видимости, продиктованы политической ситуацией в регионе.

Первые признаки деятельности Desert Falcons относятся к 2011 году, первые известные заражения – к 2013, пик активности группы пришелся на конец 2014 – начало 2015 года. Члены группы определенно не являются новичками в своем деле, так как они с нуля разработали вредоносные программы для Windows и для Android, а также искусно организовали атаку, в ходе которой использовались фишинговые письма, поддельные веб-сайты и поддельные аккаунты в социальных сетях.

Около 470 млн. атак с различных веб-ресурсов отразили продукты «ЛК» за первый квартал 2015 года

Tweet

Жертвы группы расположены, в основном, в Палестине, Египте, Израиле и Иордании. В числе жертв – политические активисты и лидеры, военные и государственные ведомства, СМИ, финансовые учреждения и другие организации. К настоящему моменту насчитывается более 3000 жертв, атакующие смогли украсть более миллиона файлов и документов.

Кроме изощренных и тщательно спланированных таргетированных рассылок писем, предназначенных для заражения жертв, отметим еще один прием Desert Falcons: использование социальной инженерии в сети Facebook. Атакующие специально создавали аккаунты для того, чтобы начать переписку с жертвой, войти к ней в доверие, а затем послать через чат вредоносную программу, замаскированную под картинку. А для более массового заражения использовались посты с вредоносными ссылками от имени скомпрометированных или поддельных аккаунтов политических деятелей.

Animal Farm APT

В марте 2014 года французская газета Le Monde опубликовала статью об инструментарии кибершпионажа, выявленном Центром безопасности коммуникации Канады (CSEC). Описанный инструментарий использовался в операции Snowglobe, нацеленной на франкоговорящие канадские СМИ, Грецию, Францию, Норвегию и некоторые африканские страны. Исходя из результатов проведенного анализа, CSEC полагал, что данная операция могла быть инициирована французскими разведывательными службами.

В начале 2015 года исследователи опубликовали разбор некоторых вредоносных программ (1, 2, 3), имеющих много общего с характеристиками программ операции Snowglobe. В частности, были идентифицированы сэмплы, содержащие внутреннее имя Babar, которое совпадало с именем программы, упомянутой в слайдах CSEC.

Более 28 млн. уникальных вредоносных объектов было обнаружено за первый квартал 2015 года

Tweet

Эксперты «Лаборатории Касперского», проанализировав вредоносные программы данной кампании и выявив связь между ними, назвали стоящую за ними группировку Animal Farm. Было обнаружено, что две из трех zero-day уязвимостей, найденных «Лабораторией Касперского» в 2014 году и использующихся в кибератаках, были взяты на вооружение данной группой. Например, атака со взломанного сайта Министерства юстиции Сирии с использованием эксплойтов к CVE-2014-0515 приводила к загрузке одного из инструментария Animal Farm под названием Casper.

Из особенностей данной кампании интересно отметить, что одна из программ в арсенале группировки, NBOT, предназначена для проведения DDoS-атак, что является нехарактерным функционалом для типичных APT-групп. Также одно из зловредных «животных» имеет странное название Tafacalou – возможно, это слово на окситанском языке, на котором разговаривают в том числе и во Франции.

Upatre – активное распространение банкера Dyre/Dyreza

В этом квартале первое место среди банковских троянцев занял Upatr – загрузчик финансового зловреда Dyre, также известного как Dyreza. Данный банковский троянец появился еще в 2014 году и нацелен на пользователей различных финансовых организаций. Он использует технику обхода защищенного SSL-соединения для кражи платежной информации. Кроме того, зловред обладает функциональностью средства удаленного администрирования (RAT), что позволяет атакующему в ручном режиме осуществить транзакцию от имени пользователя онлайн-банкинга.

Загрузчик Upatre приходит пользователям в спам-сообщениях, многие из которых выглядят как легитимные письма от финансовых учреждений. Список банков, атакуемых загруженным Upatre банковским троянцем Dyre, включает Bank of America, Natwest, Citibank, RBS и Ulsterbank. Исследователи отмечают, что основная активность Dyre в настоящий момент происходит в Великобритании.

PoSeidon – атаки на PoS-терминалы

Обнаружен новый экземпляр банковского троянца, который атакует PoS-терминалы. PoSeidon сканирует содержимое оперативной памяти PoS-устройства на наличие платежной информации, хранящейся в открытом виде, и отправляет ее злоумышленникам.

Исследователи из Cisco Security Solutions выделяют три компонента вредоносной программы, которые с большой вероятностью относятся к PoSeidon: это кейлоггер, загрузчик и, собственно, сам сканнер оперативной памяти, который также может фиксировать нажатия клавиш. Кейлоггер предназначен для кражи учетных данных от программы удаленного доступа LogMeIn. Предварительно он удаляет зашифрованные пароли и профили от LogMeIn для того, чтобы вынудить пользователя ввести их снова. Исследователи полагают, что задача кейлоггера заключается в краже первоначальных данных для удаленного доступа, которые понадобятся для компрометации PoS-систем и дальнейшей установки PoSeidon.

За первый квартал 2015 года эксперты «ЛК» обнаружили более 100 тысяч новых мобильных зловредов

Tweet

После того, как атакующие получают доступ к PoS-терминалу, они устанавливают на терминале загрузчик, который скачивает со своих серверов управления сканнер FindStr. Последний и предназначен для того, чтобы искать в оперативной памяти PoS-устройства определенные строки, соответствующие номеру карты. Интересная особенность заключается в том, что ищутся номера карт, начинающиеся только с определенных цифр.

Статистика

Все статистические данные, использованные в отчете, получены с помощью распределенной антивирусной сети Kaspersky Security Network (KSN) как результат работы различных компонентов защиты от вредоносных программ. Данные получены от тех пользователей KSN, которые подтвердили свое согласие на их передачу. В глобальном обмене информацией о вредоносной активности принимают участие миллионы пользователей продуктов "Лаборатории Касперского" из 213 стран и территорий мира.

Мобильные угрозы

Основное направление эволюции мобильных зловредов связано с монетизацией – вирусописатели стремятся к тому, чтобы их творения могли добывать деньги и банковские данные пользователей различными способами.

Все больше и больше SMS-троянцев обзаводятся функциональностью атаки на банковские счета жертв. Так Trojan-SMS.AndroidOS.OpFake.cc теперь умеет атаковать как минимум 29 банковских и финансовых приложений.

SMS-троянцы стали также использовать приемы зловредов-вымогателей, например, выводить окна, которые невозможно закрыть. Так, Trojan-SMS.AndroidOS.FakeInst.ep, чтобы заполучить данные банковской карты жертвы, открывает на экране устройства окно с сообщением от имени компании Google. В нем зловред требует согласия на передачу данных в Google Wallet, а после его получения открывает новое окно, в котором жертве необходимо ввести данные своей кредитной карты (любопытно, что одно из обоснований этих действий – необходимость борьбы с киберпреступностью). Пока жертва не введет данные, окно с экрана убрать невозможно.

Сообщения от троянца FakeInst

Как и SMS-троянцы, троянцы-шпионы модифицируются и получают возможность атак на банковские счета жертв. Например, Trojan-Spy.AndroidOS.SmsThief.ay теперь умеет атаковать пять различных банковских и финансовых приложений.

Таким образом, мобильные зловреды, с помощью которых злоумышленники охотятся за деньгами своих жертв, все чаще становятся многофункциональными. Теперь воровать деньги с банковских счетов пользователей, атакуя банковские приложения, могут не только специализированные троянцы-банкеры, но и некоторые SMS-троянцы и даже троянцы-шпионы. Возможно, в том числе и поэтому в первом квартале 2015 года было обнаружено относительно мало собственно мобильных банковских троянцев.

За январь-март 2015 года эксперты «ЛК» обнаружили более 1,5 тысяч мобильных банковских троянцев

Tweet

Всего на мобильные вредоносные программы, нацеленные на кражу и вымогательство денег у пользователей (SMS-троянцы, банковские троянцы и троянцы-вымогатели), в первом квартале 2015 года пришлось 23,2% новых мобильных угроз. Все три типа вредоносного ПО чрезвычайно опасны, а интерес вирусописателей к деньгам жертв стимулирует их развитие.

Новинки квартала

- Эволюционировал банковский троянец Trojan-Banker.AndroidOS.Binka.d. Теперь у него есть функция «прослушки» жертвы. Звук записывается с микрофона и сохраняется в файл, который передается на сервер злоумышленников.

- Техника патчинга и внедрения зловредного кода теперь является одним из основных приёмов распространения троянцев. Так, например, Trojan-SMS.AndroidOS.Chyapo.a был внедрён в приложение Unity Launcher Free. Разницу между чистым и вредоносным приложением можно увидеть только по появившемуся требованию доступа к обработке входящих SMS. Ещё одной интересной особенностью данного троянца являлся его центр управления, расположенный на хостинге sites.google.com.

- Создатели SMS-троянца Podec освоили новый механизм распространения – через социальную сеть ВКонтакте. Вредоносный файл был загружен на серверы популярной социальной сети, использующиеся для хранения пользовательского контента. В результате этот троянец попал в тройку лидеров по числу атакованных пользователей.

- Противодействие защитным решениям в зловредах – технология не новая, но набирающая популярность. Банковский троянец Trojan-Banker.AndroidOS.Svpeng.f, обнаруженный в первом квартале, пытается удалить приложения антивирусных компаний Avast, Eset, и DrWeb.

Статистика мобильных угроз

В первом квартале 2015 года продуктами «Лаборатории Касперского» для защиты мобильных устройств было обнаружено 103 072 новых мобильных вредоносных программ – в 3,3 раза больше, чем в четвертом квартале 2014 года.

При этом количество обнаруженных вредоносных установочных пакетов составило 147 835 – это в 2,3 раза больше, чем в предыдущем квартале.

Количество обнаруженных вредоносных установочных пакетов

и новых мобильных вредоносных программ (Q3 2014 – Q1 2015)

В последнее время мы наблюдаем уменьшение соотношения числа новых вредоносных программ и вредоносных установочных пакетов. В третьем квартале 2014 года на каждую вредоносную программу в среднем приходилось 6,2 вредоносных установочных пакетов, в четвертом – около двух. В первом квартале 2015 года этот показатель уменьшился до 1,4.

Распределение мобильных зловредов по типам

Распределение новых мобильных зловредов по типам,

первый квартал 2015 года

В рейтинге обнаруженных в первом квартале 2015 года вредоносных объектов для мобильных устройств лидируют потенциально опасные приложения RiskTool (35,7%). Это легальные приложения, которые потенциально опасны для пользователей – их использование злоумышленником или неаккуратное использование владельцем смартфона может привести к финансовым потерям.

На втором месте – SMS-троянцы с показателем 21%. Напомним, что в третьем квартале 2014 года процент SMS-троянцев среди новых мобильных угроз уменьшился с 22% до 14%. Однако уже к концу 2014 года они восстановили свои позиции. По темпам роста этот вид мобильных угроз на третьем месте: суммарное количество SMS-троянцев в нашей коллекции за первые три месяца 2015 года увеличилось на 18,7%.

На третьем месте в рейтинге – потенциально нежелательные рекламные приложения (15,2%). Количество таких программ в потоке новых мобильных угроз постепенно уменьшается.

Более 93 млн. опасных ссылок выявили продукты «ЛК» с января по март 2015 года

Tweet

Доля банковских троянцев в обнаруженном в первом квартале мобильном вредоносном ПО значительно уменьшилась и составила всего 1,1%. За квартал количество новых мобильных банкеров в нашей коллекции выросло на 6,5%.

Отметим также, что Trojan-Ransom, появившиеся в арсенале злоумышленников относительно недавно, демонстрируют самый высокий показатель темпов роста среди всех мобильных угроз. В первом квартале их было обнаружено 1113, в результате количество мобильных программ-вымогателей в нашей коллекции увеличилось на 65%. Это опасная тенденция, так как программы данного типа ориентированы на вымогательство денег, заражение ими грозит порчей личных данных пользователей и блокировкой устройств.

Еще один тип мобильных угроз с высоким показателем темпов роста – программы-шпионы (Trojan-Spy). За первый квартал 2015 года их количество в нашей коллекции увеличилось на 35%.

TOP 20 мобильных вредоносных программ

| Название | % атак * | |

| 1 | DangerousObject.Multi.Generic | 10,90% |

| 2 | AdWare.AndroidOS.Viser.a | 9,20% |

| 3 | Trojan-SMS.AndroidOS.Podec.a | 7,92% |

| 4 | RiskTool.AndroidOS.MimobSMS.a | 7,82% |

| 5 | Trojan-SMS.AndroidOS.OpFake.a | 6,44% |

| 6 | Trojan.AndroidOS.Mobtes.b | 6,09% |

| 7 | Adware.AndroidOS.MobiDash.a | 5,96% |

| 8 | Exploit.AndroidOS.Lotoor.be | 4,84% |

| 9 | RiskTool.AndroidOS.SMSreg.gc | 4,42% |

| 10 | AdWare.AndroidOS.Xynyin.a | 3,31% |

| 11 | AdWare.AndroidOS.Ganlet.a | 2,63% |

| 12 | Exploit.AndroidOS.Lotoor.a | 2,19% |

| 13 | AdWare.AndroidOS.Dowgin.l | 2,16% |

| 14 | Trojan-SMS.AndroidOS.Stealer.a | 2,08% |

| 15 | AdWare.AndroidOS.Kirko.a | 2,04% |

| 16 | Trojan.AndroidOS.Rootnik.a | 1,82% |

| 17 | Trojan.AndroidOS.Pawen.a | 1,81% |

| 18 | Trojan-SMS.AndroidOS.Gudex.f | 1,75% |

| 19 | RiskTool.AndroidOS.SMSreg.dd | 1,69% |

| 20 | AdWare.AndroidOS.Kemoge.a | 1,52% |

* Процент пользователей, атакованных данным зловредом, от всех атакованных пользователей

На 1-м месте в рейтинге – DangerousObject.Multi.Generic (10,90%). Так новые вредоносные приложения детектируются облачными технологиями Kaspersky Security Network, которые позволяют нашим продуктам быстро реагировать на новые и неизвестные угрозы.

Потенциально нежелательные рекламные программы занимают семь позиций в рейтинге, в том числе и вторую строчку, на которой оказался рекламный модуль AdWare.AndroidOS.Viser.a (9,2%).

В TOP 20 детектируемых угроз SMS-троянцы продолжают терять места: в четвертом квартале 2014 года они занимали девять строчек рейтинга, в первом квартале 2015 – всего четыре.

В то же время Trojan-SMS.AndroidOS.Podec.a (7,92%) входит в TOP 3 вредоносных мобильных угроз уже два квартала, что обусловлено его активным распространением. Как мы уже писали выше, злоумышленники загрузили этот зловред на хранилище файлов крупнейшей российской социальной сети ВКонтакте. Помимо прочего, этот троянец известен специалистам благодаря использованию самого мощного на сегодняшний день коммерческого обфускатора.

Представили RiskTool заняли в TOP 20 три позиции. Выше других программ этого типа, на четвертом месте в рейтинге, расположился RiskTool.AndroidOS.MimobSMS.a, на который пришлось 7,82% всех атакованных пользователей.

Мобильные банковские троянцы

За отчетный период мы обнаружили 1 527 мобильных банковских троянцев – в 4,4 раза меньше, чем в предыдущем квартале.

Количество обнаруженных мобильных банковских троянцев (Q1 2014 – Q1 2015)

Топ 10 стран, атакуемых мобильными банковскими троянцами:

| Страна | % от всех ата* | |

| 1 | Россия | 86,66% |

| 2 | Украина | 2,27% |

| 3 | США | 2,21% |

| 4 | Казахстан | 1,87% |

| 5 | Германия | 0,97% |

| 6 | Республика Корея | 0,70% |

| 7 | Беларусь | 0,64% |

| 8 | Великобритания | 0,37% |

| 9 | Узбекистан | 0,34% |

| 10 | Индия | 0,21% |

* Процент пользователей, атакованных в стране, по отношению ко всем атакованным пользователям

Традиционным лидером этого рейтинга остается Россия. На второй позиции в первом квартале – Украина, которая потеснила США и Казахстан на третье и четвертое места соответственно. Беларусь сместилась с пятой на седьмую позицию. В целом на первые 10 стран из списка пришлось 96% атак мобильных банковских троянцев.

География мобильных угроз

В первом квартале 2015 года атаки мобильных вредоносных программ хотя бы раз были зафиксированы в 213 странах мира.

TOP 10 стран, атакуемых мобильными зловредами:

| Страна | % атак* | |

| 1 | Россия | 41,92% |

| 2 | Индия | 7,55% |

| 3 | Германия | 4,37% |

| 4 | Бразилия | 3,20% |

| 5 | Иран | 3,12% |

| 6 | Казахстан | 2,88% |

| 7 | США | 2,84% |

| 8 | Украина | 2,53% |

| 9 | Малайзия | 2,05% |

| 10 | Вьетнам | 1,87% |

* Процент пользователей, атакованных в стране, по отношению ко всем атакованным пользователям

Лидером этого рейтинга с большим отрывом от остальных стран остается Россия (42%). На втором месте Индия (7,5%).

Уязвимые приложения, используемые злоумышленниками

Приведенный ниже рейтинг уязвимых приложений построен на основе данных о заблокированных нашими продуктами эксплойтах, используемых злоумышленниками как в атаках через интернет, так и при компрометации локальных приложений, в том числе на мобильных устройствах пользователей.

Распределение эксплойтов, использованных в атаках злоумышленников, по типам атакуемых приложений, первый квартал 2015 года

Первую позицию в нашем рейтинге за первый квартал 2015 года заняла категория «Браузеры» (64%), включающая эксплойты для Internet Explorer. В 2014 году эта категория занимала лидирующую позицию по итогам подсчета показателей последних трех кварталов.

В первом квартале мы наблюдали значительное снижение количества эксплойтов под Oracle Java (-7 п.п. по сравнению с четвертым кварталом 2014 года). Это можно объяснить тем, что эксплойты для этих приложений были почти полностью исключены из состава всех эксплойт-паков.

Стоит отметить, что в первом квартале возросло количество эксплойтов для MS Office (+2 п.п. по сравнению с четвертым кварталом 2014 года) и Adobe Flash Player (+1 п.п.).

Рост количества вредоносных флэш-объектов в первую очередь вызван большим количеством найденных в первом квартале 2015 года уязвимостей. На сегодняшний день практически все эксплойт-паки используют эксплойты к уязвимостям в Adobe Flash Player.

Вредоносные программы в интернете (атаки через Web)

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносных объектов с вредоносной/зараженной веб-страницы. Вредоносные сайты специально создаются злоумышленниками; зараженными могут быть веб-ресурсы, контент которых создается пользователями (например, форумы), а также взломанные легитимные ресурсы.

Онлайн-угрозы в банковском секторе

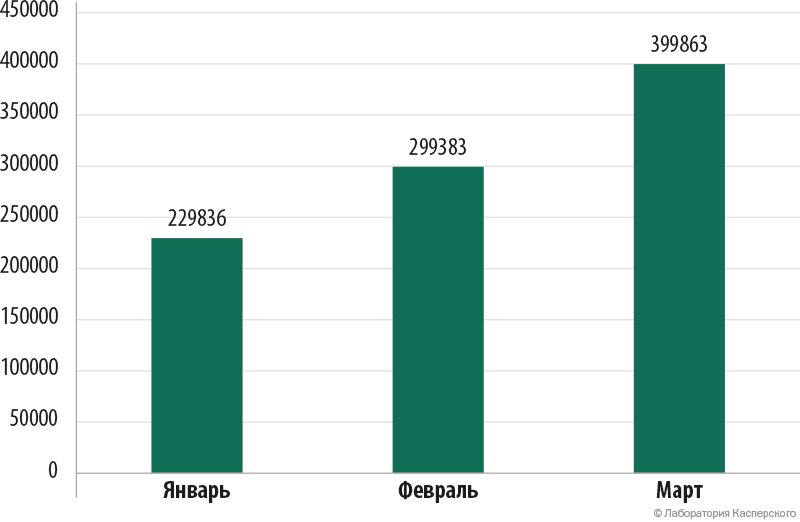

В первом квартале 2015 года решения «Лаборатории Касперского» отразили попытки запуска вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам на компьютерах 929 082 пользователей. По сравнению с предыдущим кварталом (565 515) данный показатель увеличился на 64,3%.

Число компьютеров, атакованных финансовым вредоносным ПО, первый квартал 2015 года

Мы наблюдаем рост числа атак финансового вредоносного ПО. Отметим, что количество таких атак резко возросло в марте 2015 года.

Всего защитными продуктами «Лаборатории Касперского» было зарегистрировано 5 106 804 уведомлений о попытках заражения вредоносными программами, предназначенными для кражи денежных средств через онлайн-доступ к банковским счетам.

География атак

ТОП-10 стран по числу атакованных пользователей

| Страна | Количество атакованных пользователей | |

| 1 | Бразилия | 91 893 |

| 2 | Россия | 85 828 |

| 3 | США | 66 699 |

| 4 | Германия | 51 670 |

| 5 | Великобритания | 25 269 |

| 6 | Индия | 22 085 |

| 7 | Турция | 21 397 |

| 8 | Австралия | 18 997 |

| 9 | Италия | 17 663 |

| 10 | Испания | 17 416 |

Бразилия по-прежнему лидирует среди самых атакуемых стран, по сравнению с предыдущим кварталом (79 845) ее показатель увеличился на 15%.

ТОР 10 семейств банковского вредоносного ПО

TOP 10 семейств вредоносных программ, использованных для атак на пользователей онлайн-банкинга в первом квартале 2015 года (по количеству атакованных пользователей):

| Название | Количество нотификаций | Количество атакованных пользователей |

| Trojan-Downloader.Win32.Upatre | 3 127 365 | 349 574 |

| Trojan-Spy.Win32.Zbot | 865 873 | 182 966 |

| Trojan-Banker.Win32.ChePro | 355 735 | 91 809 |

| Trojan-Banker.Win32.Banbra | 35 182 | 16 363 |

| Trojan.Win32.Tinba | 94 972 | 15 719 |

| Trojan-Banker.Win32.Agent | 44 640 | 12 893 |

| Trojan-Banker.Win32.Shiotob | 60 868 | 12 283 |

| Trojan-Banker.Win32.Banker | 39 728 | 12 110 |

| Trojan-Spy.Win32.SpyEyes | 57 418 | 9 168 |

| Backdoor.Win32.Papras | 56 273 | 3 062 |

Подавляющее большинство зловредов из TOP-10 используют технику внедрения произвольного HTML-кода в отображаемую браузером веб-страницу и перехвата платежных данных, вводимых пользователем в оригинальные и вставленные веб-формы.

Банковский троянец ZeuS (Trojan-Spy.Win32.Zbot), который был самым популярным по результатам отчета за 2014 год, в первом квартале 2015 года уступил первое место Trojan-Downloader.Win32.Upatre. Зловреды этого семейства довольно просты, размером не больше 3,5 Кб, и обычно скачивают троянца-банкера из семейства, известного как Dyre/Dyzap/Dyreza. Список атакуемых этим банкером финансовых учреждений зависит от файла конфигурации, который скачивается из командного центра.

Еще один представитель TOP 3 банковских троянцев – Trojan-Banker.Win32.ChePro. Этот зловред распространяется посредством спам-сообщений, тема которых связана с онлайн-банкингом (например, письма могут иметь тему «Счет из интернет-банкинга»). В письмо вложен документ Word со встроенной картинкой, при нажатии на которую происходит запрос на запуск вредоносного кода.

Финансовые угрозы

Финансовые угрозы не ограничиваются банковским вредоносным ПО, которое атакует клиентов систем онлайн-банкинга.

Количество атак со стороны финансового вредоносного ПО, первый квартал 2015 года

Второй по популярности угрозой является похищение Bitcoin-кошельков. Еще одна угроза, связанная с криптовалютой – Bitcoin-майнинг, то есть использование компьютера жертвы для генерации биткойнов.

TОР 20 детeктируемых объектов в интернете

В первом квартале 2015 года нашим веб-антивирусом было задетектировано 28 483 783 уникальных вредоносных объекта (скрипты, эксплойты, исполняемые файлы и т.д.).

Из всех вредоносных объектов, участвовавших в интернет-атаках на компьютеры пользователей, мы выделили 20 наиболее активных. На них пришлось 95,9% всех атак в интернете.

TOP 20 детектируемых объектов в интернете

| Название* | % от всех атак** | |

| 1 | Malicious URL | 37,55% |

| 2 | AdWare.JS.Agent.bg | 36,06% |

| 3 | AdWare.Script.Generic | 6,58% |

| 4 | Trojan.Script.Iframer | 4,49% |

| 5 | AdWare.NSIS.AnProt.b | 3,83% |

| 6 | Trojan.Script.Generic | 2,91% |

| 7 | AdWare.JS.Agent.an | 1,06% |

| 8 | AdWare.Win32.Yotoon.bfm | 0,81% |

| 9 | Trojan.JS.Redirector.ads | 0,47% |

| 10 | Exploit.Script.Blocker | 0,33% |

| 11 | AdWare.Win32.Eorezo.eod | 0,31% |

| 12 | Trojan.Win32.Generic | 0,24% |

| 13 | Trojan-Downloader.Win32.Generic | 0,22% |

| 14 | AdWare.Win32.ConvertAd.vo | 0,17% |

| 15 | Trojan-Downloader.Script.Generic | 0,16% |

| 16 | AdWare.NSIS.Agent.bx | 0,16% |

| 17 | AdWare.NSIS.Agent.cv | 0,13% |

| 18 | AdWare.AndroidOS.Xynyin.a | 0,13% |

| 19 | AdWare.Win32.Yotoon.heur | 0,12% |

| 20 | AdWare.Win32.SoftPulse.xvm | 0,12% |

* Детектирующие вердикты модуля веб-антивируса. Информация предоставлена пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

** Процент от всех веб-атак, которые были зафиксированы на компьютерах уникальных пользователей.

В TOP 20 по большей части представлены вердикты, которые присваиваются объектам, использующимся в drive-by атаках, а также рекламным программам. 37,55% всех срабатываний веб-антивируса пришлись на ссылки из списка запрещенных.

Страны – источники веб-атак: TOP 10

Данная статистика показывает распределение по странам источников заблокированных антивирусом веб-атак на компьютеры пользователей (веб-страницы с редиректами на эксплойты, сайты с эксплойтами и другими вредоносными программами, центры управления ботнетами и т.д.). Отметим, что каждый уникальный хост мог быть источником одной и более веб-атак.

Для определения географического источника веб-атак использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установления географического местоположения данного IP-адреса (GEOIP).

В первом квартале 2015 года решения «Лаборатории Касперского» отразили 469 220 213 атак, проводившихся с интернет-ресурсов, размещенных в разных странах мира. 90% нотификаций о заблокированных веб-атаках были получены при блокировании атак с веб-ресурсов, расположенных в десяти странах мира.

Распределение по странам источников веб-атак, первый квартал 2015 года

Состав TOP 10 практически не меняется на протяжении длительного периода времени, однако в этом квартале сменился лидер. Теперь первое место с показателем почти 40% занимает Россия, поднявшаяся с четвертого места. США, лидер прошлого квартала, занимают второе место с показателем 18%.

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране процент пользователей продуктов «Лаборатории Касперского», которые столкнулись со срабатыванием веб-антивируса в отчетный период. Полученные данные являются показателем агрессивности среды, в которой работают компьютеры в разных странах.

| Страна* | % уникальных пользователей** | |

| 1 | Казахстан | 42,37% |

| 2 | Россия | 41,48% |

| 3 | Азербайджан | 38,43% |

| 4 | Украина | 37,03% |

| 5 | Хорватия | 37,00% |

| 6 | Армения | 35,74% |

| 7 | Монголия | 33,54% |

| 8 | Молдова | 33,47% |

| 9 | Беларусь | 33,36% |

| 10 | Киргизия | 32,20% |

| 11 | Алжир | 32,12% |

| 12 | Катар | 31,15% |

| 13 | Грузия | 30,69% |

| 14 | ОАЭ | 29,36% |

| 15 | Латвия | 28,69% |

| 16 | Таджикистан | 28,36% |

| 17 | Босния и Герцеговина | 28,00% |

| 18 | Греция | 27,55% |

| 19 | Тунис | 27,54% |

| 20 | Болгария | 27,44% |

Настоящая статистика основана на детектирующих вердиктах модуля веб-антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского», относительно мало (меньше 10 тысяч).

** Процент уникальных пользователей, подвергшихся веб-атакам, от всех уникальных пользователей продуктов ЛК в стране.

В первом квартале 2015 года впервые первую строчку рейтинга занимает Казахстан, вытеснивший Россию на второе место. По сравнению с прошлым кварталом из TOP 20 выбыли Вьетнам и Португалия. Новички рейтинга – Босния и Герцеговина (28,00%) и Греция (27,55%), которые занимают 17-ю и 18-ю строчки соответственно.

В числе самых безопасных при серфинге в интернете стран – Япония (12,4%), Дания (12,7%), Сингапур (14,3%), Финляндия (14,9%), ЮАР (14,8%), Нидерланды (15,2%).

В среднем в течение квартала 26,3% компьютеров пользователей интернета в мире хотя бы раз подвергались веб-атаке.

Локальные угрозы

Важным показателем является статистика локальных заражений пользовательских компьютеров. В эти данные попадают объекты, которые проникли на компьютеры не через интернет, почту или сетевые порты.

В этом разделе мы анализируем статистические данные, полученные на основе работы антивируса, сканирующего файлы на жестком диске в момент их создания или обращения к ним, и данные по сканированию различных съемных носителей информации.

В первом квартале 2015 года нашим файловым антивирусом было зафиксировано 253 560 227 уникальных вредоносных и потенциально нежелательных объектов.

Детектируемые объекты, обнаруженные на компьютерах пользователей: TOP 20

| Название* | % атакованных уникальных пользователейй** | |

| 1 | DangerousObject.Multi.Generic | 22,56% |

| 2 | Trojan.WinLNK.StartPage.gena | 17,05% |

| 3 | Trojan.Win32.Generic | 15,06% |

| 4 | AdWare.Script.Generic | 6,12% |

| 5 | WebToolbar.Win32.Agent.azm | 4,49% |

| 6 | WebToolbar.JS.Condonit.a | 4,20% |

| 7 | AdWare.Win32.Agent.heur | 4,15% |

| 8 | RiskTool.Win32.BackupMyPC.a | 3,83% |

| 9 | Downloader.Win32.Agent.bxib | 3,74% |

| 10 | Trojan.Win32.AutoRun.gen | 3,70% |

| 11 | Trojan.VBS.Agent.ue | 3,64% |

| 12 | Downloader.Win32.MediaGet.elo | 3,42% |

| 13 | AdWare.Win32.SearchProtect.ky | 3,34% |

| 14 | Worm.VBS.Dinihou.r | 3,31% |

| 15 | Virus.Win32.Sality.gen | 3,18% |

| 16 | AdWare.Win32.DealPly.brj | 2,86% |

| 17 | Trojan.Script.Generic | 2,74% |

| 18 | AdWare.Win32.NewNext.a | 2,70% |

| 19 | WebToolbar.JS.CroRi.b | 2,66% |

| 20 | AdWare.MSIL.Kranet.heur | 2,49% |

* Детектирующие вердикты модулей OAS и ODS антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

** Процент уникальных пользователей, на компьютерах которых антивирус детектировал данный объект, от всех уникальных пользователей продуктов ЛК, у которых происходило срабатывание файлового антивируса.

Традиционно в данном рейтинге представлены вердикты, которые присваиваются рекламным программам и их компонентам (таким, как например Trojan.VBS.Agent.ue) и червям, распространяющимся на съемных носителях. Такие вердикты заняли 13 позиций в рейтинге.

Впервые попал в данный рейтинг (и сразу на второе место) Trojan.WinLNK.StartPage.gena. Данный вердикт присваивается LNK-файлам, в которых прописана ссылка на запуск браузера с указанием страницы для открытия. Эти страницы, как правило, имеют названия, имитирующие названия поисковых систем, однако на деле они перенаправляют пользователя на сайты сомнительного содержания. Некоторые из этих конечных сайтов могут представлять опасность и также детектироваться веб-антивирусом. Особенно активно такие LNK-файлы детектировались в январе.

Единственный представитель вирусов – Virus.Win32.Sality.gen, – по-прежнему сдает позиции. Доля зараженных этим вирусом компьютеров пользователей снижается на протяжении длительного времени. В этом квартале Sality на 15-м месте с показателем 3,18%.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Для каждой из стран мы подсчитали, какой процент пользователей продуктов «Лаборатории Касперского» столкнулся со срабатыванием файлового антивируса в отчетный период. Эта статистика отражает уровень зараженности персональных компьютеров в различных странах мира.

TOP 20 стран по уровню зараженности компьютеров

| Страна* | % уникальных пользователей** | |

| 1 | Вьетнам | 60,68% |

| 2 | Бангладеш | 60,20% |

| 3 | Монголия | 57,28% |

| 4 | Йемен | 55,91% |

| 5 | Сомали | 55,64% |

| 6 | Непал | 55,01% |

| 7 | Афганистан | 54,91% |

| 8 | Алжир | 54,83% |

| 9 | Ирак | 54,38% |

| 10 | Камбоджа | 52,70% |

| 11 | Лаос | 52,54% |

| 12 | Армения | 52,44% |

| 13 | Пакистан | 51,95% |

| 14 | Казахстан | 51,54% |

| 15 | Руанда | 51,36% |

| 16 | Эфиопия | 50,93% |

| 17 | Египет | 50,60% |

| 18 | Сирия | 50,11% |

| 19 | Индия | 50,00% |

| 20 | Таджикистан | 49,80% |

Настоящая статистика основана на детектирующих вердиктах модулей OAS и ODS антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных. Учитывались вредоносные программы, найденные непосредственно на компьютерах пользователей или же на съемных носителях, подключенных к компьютерам — флешках, картах памяти фотоаппаратов, телефонов, внешних жестких дисках.

* При расчетах мы исключили страны, в которых число пользователей ЛК относительно мало (меньше 10 тысяч).

** Процент уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы, от всех уникальных пользователей продуктов ЛК в стране.

Страны Африки, Ближнего Востока и Юго-Восточной Азии долгое время занимали все позиции в прошлых рейтингах. Но в этом квартале из общего ряда выбивается Армения (12-е место), Казахстан (14-е место) и Таджикистан (20-е место).

Вьетнам (60,68%) лидирует в этом рейтинге на протяжении почти двух лет, а Бангладеш (60,2%) и Монголия (57,3%) сохраняют свои места третий квартал подряд.

В России в первом квартале 2015 года локальные угрозы были обнаружены на компьютерах 49,6% пользователей.

В числе самых безопасных по уровню локального заражения стран: Япония (14,7%), Дания (20,1%), Швеция (21,4%), Гонконг (21,5%), Финляндия (21,6%).

В среднем в мире хотя бы раз в течение первого квартала локальные угрозы были зафиксированы на 39,8% компьютеров пользователей – это на 2 п.п. больше чем в четвертом квартале 2014 года.

Развитие информационных угроз в первом квартале 2015 года