Цифры года

По данным «Лаборатории Касперского» в 2015 году:

- Доля спама составила 55,28%, что на 11,48 п.п. меньше, чем в 2014 году.

- 79% разосланных спам-писем имели размер не более 2 Кб.

- 15,2% всего мирового спама было разослано из США.

- Больше всего вредоносных писем (19%) были нацелены на пользователей из Германии.

- Было зафиксировано 146 692 256 срабатываний системы «Антифишинг».

- Лидером по количеству срабатывания (атак) среди всех стран мира стала Россия (17,8%)

- Самый высокий процент уникальных пользователей, атакованных фишерами, — в Японии (21,68 %).

- 34,33% фишинговых атак были направлены на пользователей сайтов финансовых организаций (банки, платежные системы, онлайн-магазины).

Новые доменные зоны в спаме

В самом начале года мы уже отмечали резкое увеличение количества новых доменов верхнего уровня, используемых в массовых рассылках. Причиной этого стал рост интереса спамеров к программе New gTLD, запущенной еще в 2014 году. Цель программы — предоставить различным сообществам и организациями, в зависимости от рода их деятельности, разнообразные имена доменных зон. Новые возможности для бизнеса, которые несет в себе программа New gTLD, были с воодушевлением приняты интернет-сообществом, и активная регистрация новых доменов быстро набрала оборот.

В 2015 году доля спама составила 55,28%, что на 11,48 п.п. меньше, чем в 2014 году #KLReport

Tweet

Однако в новых доменных зонах практически сразу началось масштабное распространение разнообразного спама, киберпреступники массово регистрировали новые домены для осуществления спам-рассылок. И если поначалу в некоторых случаях между тематикой рассылок и названием доменных зон прослеживалась связь, то в течение года данная тенденция не сохранилась и тематика спама в целом не была связана с используемыми доменными именами. Хотя и сейчас встречаются единичные случаи, где эту связь можно увидеть. Например, сайты онлайн-знакомств часто размещаются в зоне .date.

Основной причиной того, что эта тенденция не сохранилась, была стоимость регистрации новых доменов. Злоумышленники стараются выбирать как можно более дешевые варианты, ведь зачастую сайты будут использоваться только один раз в конкретной спамерской рассылке, поэтому принадлежность доменов к определенной сфере деятельности большой роли не играет. Помимо цены доменов, определяющим фактором становятся скидки, которые готовы предоставлять мелкие регистраторы за массовую покупку.

Спамерские методы и трюки: особенности текстовой записи доменных имен

Известно, что спамеры стараются сделать каждое письмо рассылки уникальным, чтобы обойти фильтры массовости и усложнить работу контентным фильтрам. Текст письма довольно просто сделать разным, заменяя символы в словах на похожие из других алфавитов, меняя порядок слов и предложений и т.д. Но всегда остается адрес спамерского сайта, изменить который не так просто, так как пройдя по ссылке, пользователь должен попасть на рекламируемый сайт, иначе в рассылке нет никакого смысла. За прошедшие годы спамеры придумали массу трюков для сокрытия спамерского сайта от антиспам-фильтров: редиректы со взломанных сайтов, генерация уникальных ссылок на сервисах коротких ссылок, использование известных облачных служб в качестве редиректоров и т.д.

В 2015 году спамеры, помимо вышеназванных приемов, уделили особое внимание форме записи доменов и IP-адресов. Подробнее рассмотрим эти трюки на примерах, взятых из различных спамерских писем.

Особенности IP-протокола: разные форматы записи IP

Стандартная, привычная пользователям интернета запись IPv4 – это формат dotted decimal – запись в виде четырёх десятичных чисел значением от 0 до 255, разделённых точками. Но бывают и другие форматы записи, которые браузеры будут интерпретировать корректно. Это двоичная, восьмеричная, шестнадцатеричная записи и формат dword/Undotted Integer — когда каждый байт IP сначала переводится в шестнадцатеричный формат, затем все байты записываются в одно число в том же порядке, как они стояли в IP-адресе, и затем это число переводится в десятичную систему. Важной деталью является то, что все эти форматы можно сочетать, записывая каждую часть IP по-разному, и браузер все равно интерпретирует такую запись корректно.

Именно эти приемы и используют спамеры, записывая одни и те же IP-адреса множеством разных способов, в том числе сочетая разные форматы:

- oct – hex

- oct – dword

- hex – dword

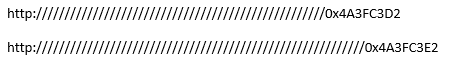

Адреса в шестнадцатеричном формате можно записывать и разделяя числа точками, и без точек:

Кроме того, в формате Integer к числу можно прибавить 4294967296 (256^4) любое количество раз, и результат все равно будет интерпретироваться как тот же самый IP.

79% разосланных в 2015 году спам-писем имели размер не более 2 Кб #KLReport

Tweet

В десятеричном формате к каждой части IP-адреса можно прибавлять число 256 один или более раз, но так, чтобы результат оставался трёхзначным – и адрес будет интерпретирован верно.

К IP-адресу в восьмеричном формате можно добавить произвольное количество лидирующих нулей – и он останется корректным:

Также в адрес можно вставить любое число прямых слешей:

Отметим, что хотя в некоторых легальных библиотеках IP-адреса могут храниться в разных форматах, использовать любой другой формат, кроме стандартного dotted decimal в URL (то есть, собственно, в ссылках, о которых и идет речь) запрещено.

Обфускация IP-адреса, или Сколькими способами в Юникоде можно записать одно число

Мы уже неоднократно писали про обфускацию ключевых слов в спаме с использованием различных диапазонов Юникода. Те же трюки применимы и к записи IP-адресов и доменов. Применительно к IP-адресам в 2015 году спамеры часто использовали цифры Юникода из «полноразмерного» диапазона. Как правило, этот диапазон используется для иероглифических языков, чтобы латинские цифры и буквы не выглядели слишком маленькими и узкими по сравнению с иероглифами.

Нам встречались цифры и из других диапазонов: цифры в круге, с нижним подчеркиванием и т.п.:

Обфускация доменов

Как было сказано выше, с доменами такой трюк тоже срабатывает. Причем наборов буквенных символов в Юникоде еще больше, чем числовых. Часто спамеры использовали сразу несколько диапазонов в одной ссылке (меняя их случайным образом от письма к письму, тем самым повышая вариативность внутри одной рассылки).

Чтобы сделать ссылки еще более уникальными, обфусцировался подобным образом не сам спамерский сайт, а сервисы коротких ссылок, на которых в большом количестве генерировались ссылки на основной сайт:

Особенности интерпретации некоторых символов в URL

В URL есть некоторые специальные символы, которые спамеры также используют для зашумления. Прежде всего это символ «@», который вообще-то должен использоваться для авторизации пользователя на сайте. Ссылка вида http://login:password@domain.com будет означать, что пользователь хочет зайти на сайт domain.com, используя определенные логин (login) и пароль (password). Если же сайт не требует авторизации, то все, что идет до символа «@», просто будет игнорироваться. Мы встречали и рассылки, где спамеры просто вставляли значок «@» перед доменом, и рассылки, где до значка «@» шла какая-то случайная (или не случайная) последовательность:

Интересно, что такой прием взяли на вооружение спамеры, хотя вообще традиционно его используют фишеры. Дело в том, что с помощью такой записи злоумышленник может попытаться запутать пользователя, заставив последнего думать, что ссылка ведет на легитимный сайт. Например, в ссылке вида http://google.com@spamdomain.com/anything браузер будет отправлять запрос на spamdomain.com, а вовсе не на google.com.

В 2015 году 6,15% всего мирового спама было разослано из России #KLReport

Tweet

Отметим однако, что для визуального обмана пользователей спамеры использовали другой трюк с доменами: они зарегистрировали массу доменов, начинающихся на «com-«. С доменами третьего уровня ссылки в письмах выглядели, например, вот так:

http://learnmore.com-eurekastep.eu/find

Если посмотреть беглым взглядом, можно подумать, что основной домен – learnmore.com, тогда как на самом деле это com-eurekastep.eu.

Помимо символа «@», спамеры замусоривали ссылки и другими символами:

www.goo&zwj.g&zwjl/0Gsylm

К примеру, в данном случае в домене goo.gl можно заметить фрагмент «&zwj». Он вставлялся случайным образом в разные части имени домена, делая ссылку уникальной в каждом письме. Эта вставка называется Zero-width joiner, она используется, чтобы объединять в один символ некоторые отдельные символы в индуистских языках, а также эмотиконы. Внутри имени домена она очевидно никакой смысловой нагрузки не несет, а просто замусоривает ссылку.

Еще один вариант – зашумление ссылки с помощью «мягкого переноса» (SHY, soft hyphen). В HTML SHY является спецсимволом, который не виден в обычном тексте, но если слово, внутри которого находится спецсимвол, попадает на конец строки, не помещаясь целиком, часть после спецсимвола будет перенесена на следующую строку, а к первой части добавится знак переноса. Как правило, браузеры и почтовые клиенты игнорируют этот символ внутри ссылок, поэтому спамеры могут вставлять его в URL в любом месте и в любом количестве. Нам встречались рассылки, где такой перенос вставлялся в имя домена более 200 раз (в шестнадцатеричной кодировке):

Помимо «мягкого переноса» в имени домена встречаются другие спецсимволы: порядковый индикатор (º) и верхние индексы 1 и 2 (¹, ²) – которые могут интерпретироваться некоторыми браузерами как буква «o» и цифры «1» и «2» соответственно.

Многократное повторение известного домена

Еще один оригинальный способ замусоривания ссылки, встречавшийся нам в разных спам-рассылках 2015 года, это использование какого-то известного домена в качестве редиректора. Сам способ не нов, но на этот раз спамеры добавляли один и тот же известный домен несколько раз:

Письма без URL

Отдельно стоит упомянуть случаи, где имен доменов как таковых в письмах просто не было. Так, в некоторых рассылках вместо URL встречался QR-код.

А в других рассылках пользователю предлагалось ввести последовательность случайного вида в поисковик, ссылка на сайт появлялась вверху поисковой выдачи:

Мировые события в спаме

Олимпиада в Бразилии пройдет только в 2016 году, однако уже в 2015 мошенники рассылали фальшивые уведомления о выигрыше в лотерею, посвященную популярному спортивному событию. Письма содержали PDF-вложения, в которых получателю сообщали, что его адрес был случайным образом выбран из миллионов электронных адресов. Для получения выигрыша необходимо было ответить на письмо и предоставить указанную персональную информацию. Во вложениях содержался не только текст, но и различные графические элементы (логотипы, фотографии и т.п.). Отметим, что мошеннические уведомления о выигрыше в лотерею, текст которых достаточно большой, часто рассылаются именно с вложениями – для обхода спам-фильтров.

В 2015 году «Нигерийские» мошенники в качестве тем использовали политические события на Украине, войну в Сирии, выборы президента Нигерии и землетрясение в Непале. Авторы писем в основном просили помочь инвестировать имеющиеся у них крупные суммы денег или оказать финансовую помощь. Для обмана получателей и выманивания у них денежных средств мошенники использовали традиционные для «нигерийских» писем уловки.

Письма про войну в Сирии часто рассказывали про беженцев и граждан Сирии, ищущих убежища в европейских странах. В некоторых письмах говорилось о том, что они отправлены прямо из лагеря беженцев, и содержались жалобы на плохие условия.

Статистика

Доля спама в почтовом трафике

Доля спама в почтовом трафике в 2015 году снизилась на 11,48 п.п. и составила 55,28%.

Доля спама в мировом почтовом трафике, 2015 г.

Наиболее значительным был спад в первые месяцы 2015 года – с 61,86% в январе до 53,63% в апреле. Далее доля спама изменялась незначительно, в пределах 1-2 п.п.

Страны – источники спама

Страны – источники спама в мире, 2015 год

В 2015 году в первой тройке стран – источников спама произошли небольшие изменения: Китай (6,12%) переместился на четвертое место, несмотря на то что его доля выросла на 0,59 п.п. Вместо него третью позицию занял Вьетнам (6,13%), прибавивший 1,92 п.п. На втором месте по-прежнему Россия (6,15%), чья доля также увеличилась – на 0,22 п.п. А вот доля США (15,16%) – наоборот, сократилась на 1,5 п.п., но страна по-прежнему лидирует с большим отрывом.

Лидером по количеству фишинговых атак среди всех стран мира в 2015 году стала Россия (17,8%) #KLReport

Tweet

Пятое место, как и в 2014 году, занимает Германия (4,24%, +0,24 п.п.) Далее следуют Украина (3,99%, +0,99 п.п.), Франция (3,17%, +0,62 п.п.), Индия (2,96%, без изменения процента), и Аргентина (2,90%, -0,65 п.п.) Замыкает первую десятку Бразилия (2,85%, +0,42 п.п.).

Размеры спамовых писем

Размер спамовых писем, 2015 год

В 2015 году доля очень маленьких писем (до 2 Кб) в спаме выросла еще немного и составила в среднем 79,13%. Доля писем размером от 2 до 5 Кб, наоборот, уменьшилась до 9,08%. В целом в 2015 году в спаме сохранилась тенденция к уменьшению размера письма.

Вредоносные вложения в почте

TOP 10 вредоносных программ, распространенных в почте, 2015 г.

В итоговом годовом рейтинге наиболее распространённых в почте зловредов первое место занял бессменный Trojan-Spy.HTML.Fraud.gen из семейства троянских программ, реализованных в виде поддельных HTML-страниц. Зловред рассылается по электронной почте под видом важного сообщения от крупных коммерческих банков, интернет-магазинов, софтверных компаний и т.д. На предложенной поддельной HTML-странице пользователь вводит свои конфиденциальные данные, после чего введённая информация отправляется киберпреступникам.

На второй строке находится Trojan-Downloader.HTML.Agent.aax, а на девятой и десятой — Trojan-Downloader.HTML.Meta.as и Trojan-Downloader.HTML.Meta.ay соответственно. Эти зловреды представляют собой HTML-страницы с кодом для переадресации пользователя на вредоносный сайт. Там жертву обычно ждет фишинговая страничка или предложение скачать программу для работы с сервисом автоматической торговли бинарными опционами. Распространяются зловреды через почтовые вложения и различаются только ссылкой, перенаправляющей пользователя на сайт злоумышленников.

Загрузчик Trojan-Banker.Win32.ChePro.ink расположился на третьей строке. Зловред выполнен в виде CPL-апплета (компонент панели управления) и занимается загрузкой троянцев, предназначенных для кражи конфиденциальной финансовой информации. В основном зловреды этого типа нацелены на клиентов бразильских и португальских банков.

На четвёртой позиции находится Email-Worm.Win32.Mydoom.l — сетевой червь с функциональностью бэкдора. Распространяется зловред в виде вложений в электронные письма, через файлообменные сети и открытые на запись сетевые ресурсы. Адреса для рассылки писем червь собирает на зараженном компьютере. Для отправки письма червь осуществляет прямое подключение к SMTP-серверу получателя.

Далее расположились Trojan.JS.Agent.csz и Trojan-Downloader.JS.Agent.hhi, которые представляют собой загрузчики, написанные на JavaScript. Эти зловреды могут содержать несколько адресов (доменов), к которым последовательно обращается заражённый компьютер. Если обращение проходит успешно, в папку temp скачивается и запускается вредоносный EXE-файл.

Восьмую строку занимает Trojan-PSW.Win32.Fareit.auqm. Зловреды семейства Fareit крадут cookies браузеров, пароли от FTP-клиентов и почтовых программ, а затем отсылают эти данные на удаленный сервер злоумышленников.

Семейства вредоносных программ

На протяжении всего года лидером оставалось семейство Upatre. Чаще всего зловреды этого семейства загружают на компьютеры-жертвы троянца-банкера, известного как Dyre/Dyzap/Dyreza.

Вторую и третью позиции по итогам года занимают MSWord.Agent и VBS.Agent. Напомним, что зловреды семейства MSWord.Agent представляют собой DOC-файл со встроенным макросом, написанным на Visual Basic for Applications (VBA), который выполняется при открытии документа. Зловред загружает и запускает другое вредоносное ПО, например одного из представителей семейства бэкдоров Andromeda.VBS.Agent, который, как следует из названия, использует встроенный VBS-скрипт. Для загрузки и запуска различного вредоносного ПО на компьютере пользователя зловреды семейства используют технологию ADODB.Stream.

На четвёртой позиции — семейство Andromeda. Эти зловреды позволяют злоумышленникам незаметно управлять зараженными компьютерами, которые часто становятся частью ботнета. Отметим, что по итогам 2014 года семейство Andromeda занимало первое место.

Пятую позицию по итогам года занимает семейство Zbot. Представители этого семейства предназначены для атаки на серверы и пользовательские компьютеры, а также для перехвата данных. Хотя ZeuS/Zbot способен выполнять различные вредоносные действия, чаще всего он используется для кражи банковской информации.

Страны — мишени вредоносных рассылок

Распределение срабатываний почтового антивируса по странам, 2015 г.

Если по итогам предыдущих трёх лет тройка лидеров оставалась неизменной (это были США, Великобритания и Германия), то в 2015 году спамеры сменили свою тактику и мишени. В результате по итогам года на первую позицию вышла Германия (19,06%, +9,84 п.п.). На второй позиции оказалась Бразилия, которая по итогам 2014 года занимала лишь 6-е место (7,64%, +4,09 п.п.).

Самым большим сюрпризом третьего квартала и всего 2015 года стало то, что Россия оказалась на третьем месте среди стран, на территорию которых рассылаются вредоносные программы (6,30%, +3,06 п.п.). Напомним, что по итогам 2014 года Россия занимала лишь восьмое место, а на территорию страны рассылалось при этом не больше 3,24% всего вредоносного спама.

Хочется верить, что несмотря на тенденцию последних кварталов, количество вредоносных рассылок рассылаемых на территорию России пойдёт на убыль. Если говорить об общем количестве вредоносных вложений, рассылаемых через почту, то в 2016 году их число будет только расти, а на первые места будут выходить кража персональной информации и троянцы-вымогатели.

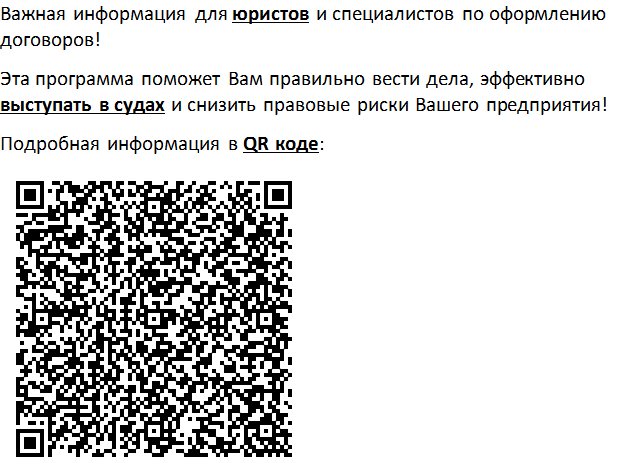

Особенности вредоносного спама

В 2015 году во вредоносном спаме был зафиксирован всплеск рассылок с макровирусами. В первом квартале мы зафиксировали наибольшее количество писем с макровирусами, которые рассылались во вложениях с расширением .doc или .xls и принадлежали к категории троянцев-загрузчиков, которые в свою очередь скачивали другое вредоносное ПО.

В основном вложения маскировались под различные финансовые документы: извещения о штрафе, денежном переводе, неоплаченном счете, платеже, а также жалобы, электронные билеты, заказы. Часто они были отправлены от имени сотрудников реально существующих организаций и компаний.

Опасность макровирусов не ограничивается их доступностью и простотой создания. Макровирус способен заражать не только изначально открытый документ, но и глобальный макрос, общий для всех подобных документов, а следовательно, и все документы пользователя, которые обращаются к глобальному макросу. Кроме того, не стоит забывать, что язык VBA достаточно функционален для написания самого разнообразного вредоносного кода.

В 2015 году преступники, специализирующиеся на вредоносном спаме, продолжили рассылать вредоносные программы в архивах нетрадиционных форматов (.cab, .ace, .7z, .z, .gz). Все эти форматы архивирования созданы достаточно давно и используются специалистами в области разработки и установки ПО, но в основном неизвестны обычным пользователям, в отличие от архивов ZIP и RAR. Особенностью этих архивов является высокая степень сжатия файлов. Такие вредоносные архивы выдавались за самые разнообразные вложения (заказы, счета, фотографии, сообщения и др.) и содержали различные зловреды (Trojan-Downloader.Win32.Cabby, Trojan-Downloader.VBS.Agent.azx, Trojan-Spy.Win32.Zbot.iuk, кейлоггер HawkEye Keylogger и др.). Подавляющее большинство писем было написано на английском языке, однако встречались примеры и на других языках.

В прошлом году киберпреступники активно рассылали подделки под письма с мобильных устройств и нотификации от мобильных приложений, содержащие зловреды и рекламные сообщения. В 2015 году мобильная тема получила продолжение: зловреды рассылались в виде файлов .apk и .jar, являющихся архивными исполняемыми файлами-приложениями для мобильных устройств. Файлы с расширением .jar – это обычные ZIP-архивы, в которых содержится программа на языке Java, и предназначены они преимущественно для запуска с мобильного телефона; файлы .apk используются для установки приложений в ОС Android.

В частности, злоумышленники маскировали мобильного троянца-шифровальщика SLocker под файл с обновлениями программы Flash Player. Зловред шифровал содержащиеся на Android-устройстве файлы (изображения, видеофайлы и различные документы). После запуска шифровальщика пользователю показывалось сообщение с требованием заплатить некоторую сумму за расшифровку. В другом примере в архиве .jar был обнаружен Backdoor.Adwind, написанный на языке Java. Главное преимущество данного зловреда — это мультиплатформенность, то есть его можно установить не только на различные мобильные устройства, но и на ОС Windows, Mac и Linux.

Скорее всего, злоумышленники, рассылающие вредоносное ПО в виде файлов, предназначенных для мобильных устройств, рассчитывали на то, что пользователи, работающие с электронной почтой с мобильных устройств, установят вредоносную программу, вложенную в полученное письмо.

В 2015 году 6,30% вредоносных писем были нацелены на пользователей в России #KLReport

Tweet

Отметим, что с каждым годом мобильные устройства все чаще попадают в фокус внимания киберпреступников. Во-первых, это связано с постоянным увеличением активности мобильных пользователей (использованием мессенджеров и других средств обмена данными) и переходом различных услуг (например, финансовых операций) на мобильные платформы, причем один пользователь может иметь сразу несколько мобильных устройств. Во-вторых, появление различных приложений, которые востребованы пользователями и в то же время могут быть использованы мошенниками как напрямую (для рассылок спама, в том числе вредоносного), так и косвенно (в тематике фишинговых писем). Например, пользователи популярного мессенджера WhatsApp становятся жертвами не только традиционного рекламного спама, но и вирусописателей. Пользователям мобильных устройств необходимо быть предельно внимательными, так как активность злоумышленников в этой области будет только расти.

Фишинг

Основные тенденции

В 2015 году на компьютерах пользователей продуктов «Лаборатории Касперского» было зафиксировано 148 395 446 срабатываний системы «Антифишинг». Из них 60% (89 947 439) – срабатывания детерминистических компонентов, и 40% (58 448 007) – срабатывания эвристического веб-компонента.

Способы распространения фишингового контента

Распространение фишингового контента давно вышло за рамки почтовых клиентов. Например, один из популярных способов распространения фишинговых страниц – это всплывающая реклама. В 2015 году мы столкнулись с множеством мошеннических схем, использующих этот нехитрый прием: поддельные страницы автоматически открываются в браузере при посещении некоторых сайтов, в том числе вполне легитимных, но использующих всплывающие окна для рекламы.

Используя данный прием, мошенники атаковали пользователей российских банков на протяжении третьего и четвертого кварталов.

Пример мошеннической страницы, на которую жертва попадает посредством всплывающей рекламы.

Другие популярные темы года

Как мы уже отмечали в первом квартале, доля категории «Логистические компании» довольно мала (0,23%), однако она показала небольшой рост в этом году (+0,04 п.п.), а компания DHL из этой категории стабильно входит в TOP 100 атакуемых фишерами организаций.

Такое прикрытие – письмо от имени логистической компании – мошенники используют для рассылки вредоносных вложений, получения персональных данных, а также денежных средств.

Пример фишингового письма, имитирующего сообщение от компании FedEx

Особую активность в этой категории мошенники проявляют накануне праздников, когда множество людей покупает подарки себе и близким, используя популярные сервисы доставки.

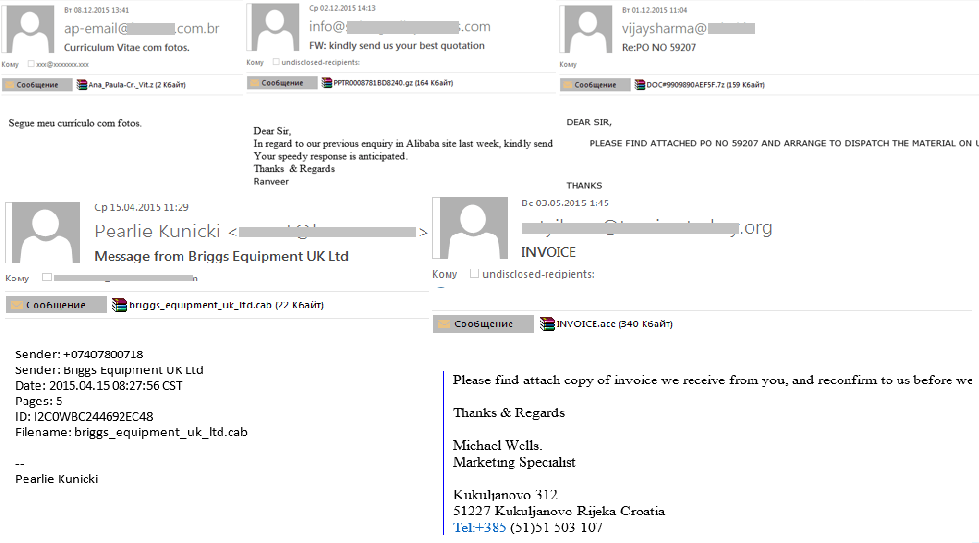

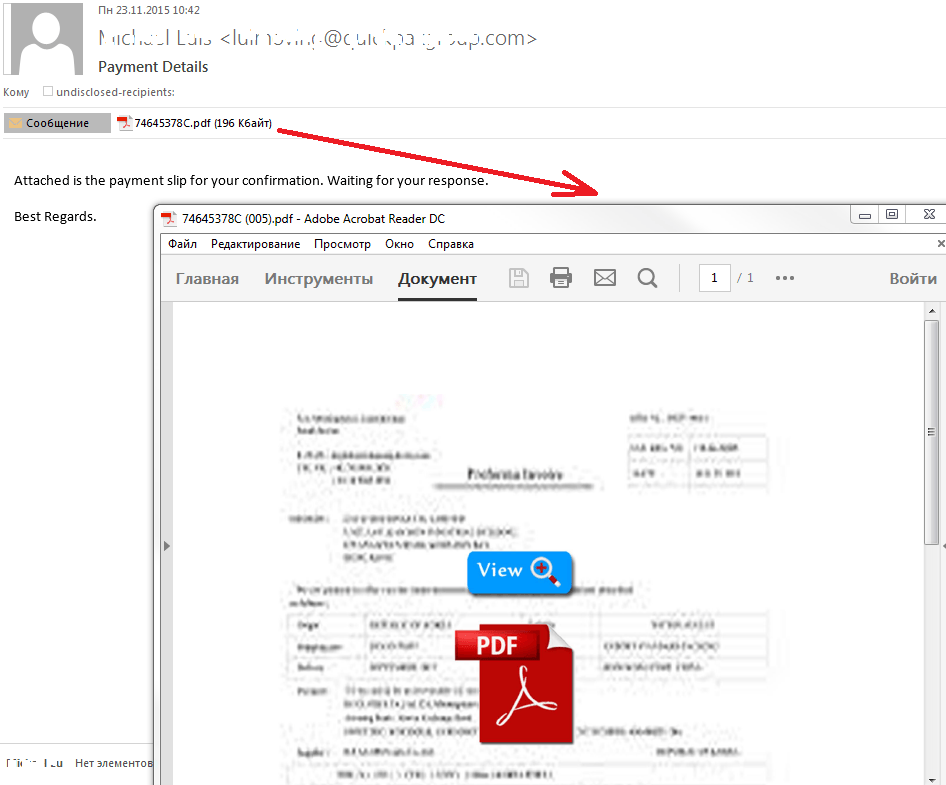

Уловки в почте

При проведении фишинговых атак мошенники давно и успешно используют вложенные в письма PDF-файлы. Чаще всего данные файлы представляют собой форму для ввода персональной информации, которая отправляется мошенникам при нажатии на размещенную в этой форме кнопку. Однако в 2015 году мы заметили увеличение количества писем, в которых во вложенный PDF-документ помещались текст сообщения и ссылка на фишинговую страницу. В самом же теле письма текст был сведен к минимуму с целью обхода спам-фильтров.

34,33% фишинговых атак в 2015 году были направлены на клиентов финансовых организаций #KLReport

Tweet

Такие уловки встречаются в атаках на клиентов организаций всех категорий. Множество подобных атак в 2015 году было отмечено на клиентов банковских и почтовых организаций.

Пример фишингового письма. В письмо вложен PDF-файл, содержащий ссылку на фишинговую страницу. В теле письма содержится только текст, имитирующий заголовок сообщения, ответом на которое якобы является само письмо.

Также мы обнаружили множество PDF-файлов с переадресацией на фишинговые ресурсы по клику. В основном для этого мошенники предлагали пользователю кликнуть, чтобы просмотреть файл.

Пример фишингового письма. Во вложении PDF-файл, с переадресацией на фишинговый ресурс по клику

География атак

TOP 10 стран по доле атакованных пользователей

Лидером по проценту атакованных уникальных пользователей от общего количества пользователей в стране стала Япония (21,68%), чей показатель увеличился на 2,17 п.п.

TOP 10 стран по доле атакованных пользователей

| Япония | 21,68% |

| Бразилия | 21,63% |

| Индия | 21,02% |

| Эквадор | 20,03% |

| Мозамбик | 18,30% |

| Россия | 17,88% |

| Австралия | 17,68% |

| Вьетнам | 17,37% |

| Канада | 17,34% |

| Франция | 17,11% |

Лидер прошлого года, Бразилия, переместилась на второе место (21,63%, -5.77 п.п.), далее следуют Индия (21,02%, -2.06 п.п.) и Эквадор (20,03%, -2.79 п.п.).

Распределение атак по странам

По количеству срабатываний системы «Антифишинг» (от общего числа срабатываний нашего продукта по всему миру за год) среди всех стран лидирует Россия (17,8%), чей показатель за год увеличился на 0,62 п.п.

Распределение фишинговых атак по странам, 2015 год

За Россией по количеству срабатываний на территории страны следуют: Бразилия (8,74%, +1,71 п.п.), Индия (7,73%, +0,58 п.п.), США (7,52%, +0,32 п.п). Замыкает первую пятерку Италия (7,04%, +1,47 п.п.).

Организации — мишени атак

Рейтинг категорий атакованных фишерами организаций основывается на срабатываниях эвристического компонента системы «Антифишинг» на компьютерах пользователей. Этот компонент детектирует все страницы с фишинговым контентом, на которые пользователь пытался пройти по ссылкам в письме или в интернете, в тех случаях, когда ссылки на эти страницы еще отсутствуют в базах «Лаборатории Касперского».

Распределение организаций, атакованных фишерами, по категориям, 2015 год

В 2015 году мы отмечаем ощутимый рост доли срабатываний в категории «Финансовые организации» (34,33%, +5,59 п.п), которая объединяет в себе «Банки», «Платежные системы» и «Онлайн-магазины». Также стоит отметить увеличение доли организаций из категорий «Телефонные и интернет-провайдеры» (5,50%, +1,4 п.п.) и «Социальные сети и блоги» (16,40%, +0,63 п.п.).

TOP 3 атакуемых фишерами организаций

| Организация | % фишинговых ссылок | |

| 1 | Yahoo! | 14,17 |

| 2 | 9,51 | |

| 3 | 6,8 |

В ТОР 3 атакуемых фишерами организаций первое место по-прежнему занимает Yahoo! Однако доля фишинговых атак на эту организацию значительно уменьшилась – 14,17% против 23,3% в 2014 году. Как мы предполагаем, этому способствовала активная борьба организации с поддельными доменами. Мы заметили, что Yahoo!, как и многие другие организации, регистрируют на свое имя множество доменов, которые теоретически могли бы быть использованы злоумышленниками, так как их имена являются производными от оригинального доменного имени.

Заключение и прогнозы

Доля спама в 2015 году уменьшилась на 11,48 п.п., до 55,28%. Наибольшее снижение показателя наблюдалось в первом квартале, начиная с апреля он менялся лишь в пределах нескольких процентов. Столь значительное снижение связано с миграцией рекламы легальных товаров и услуг из спам-потоков на более удобные и легальные платформы (социальные сети, купонные сервисы и т.д.), а также увеличением зоны «серых» рассылок (т.е. рассылок, направляемых и добровольным подписчикам, и тем, кто не дал свое согласие на их получение). Можно предположить, что в следующем году доля спама также продолжит уменьшаться, однако снижение вряд ли будет столь заметным.

Количество вредоносных и мошеннических писем, напротив, будет увеличиваться. Возможно, злоумышленники вновь обратятся к старым забытым трюкам, как это было в 2015 году (массовая рассылка макровирусов и нетипичные для спама расширения вложений). Мобильная тема также может стать очередной уловкой в арсенале мошенников для распространения вредоносного и мошеннического спама.

Количество новых доменов, создаваемых спамерами непосредственно под рассылки, продолжит увеличиваться, ожидается и расширение используемых в спамерских ресурсах новых доменных зон.

Kaspersky Security Bulletin. Спам в 2015 году