Сегодня мне попалось типичное мошенническое письмо. В нём утверждается, что оно из некоего американского банка, но на поверку всё оказывается не так.

При анализе вложения выясняется, что в нём нет вредоносного ПО, но зато используется новый способ обмана простых защитных продуктов.

Первоначальное имя файла – Swift confirmation.pdf; он создан в Microsoft Word.

Итак, вредоносного ПО в письме нет. В чём же подвох?

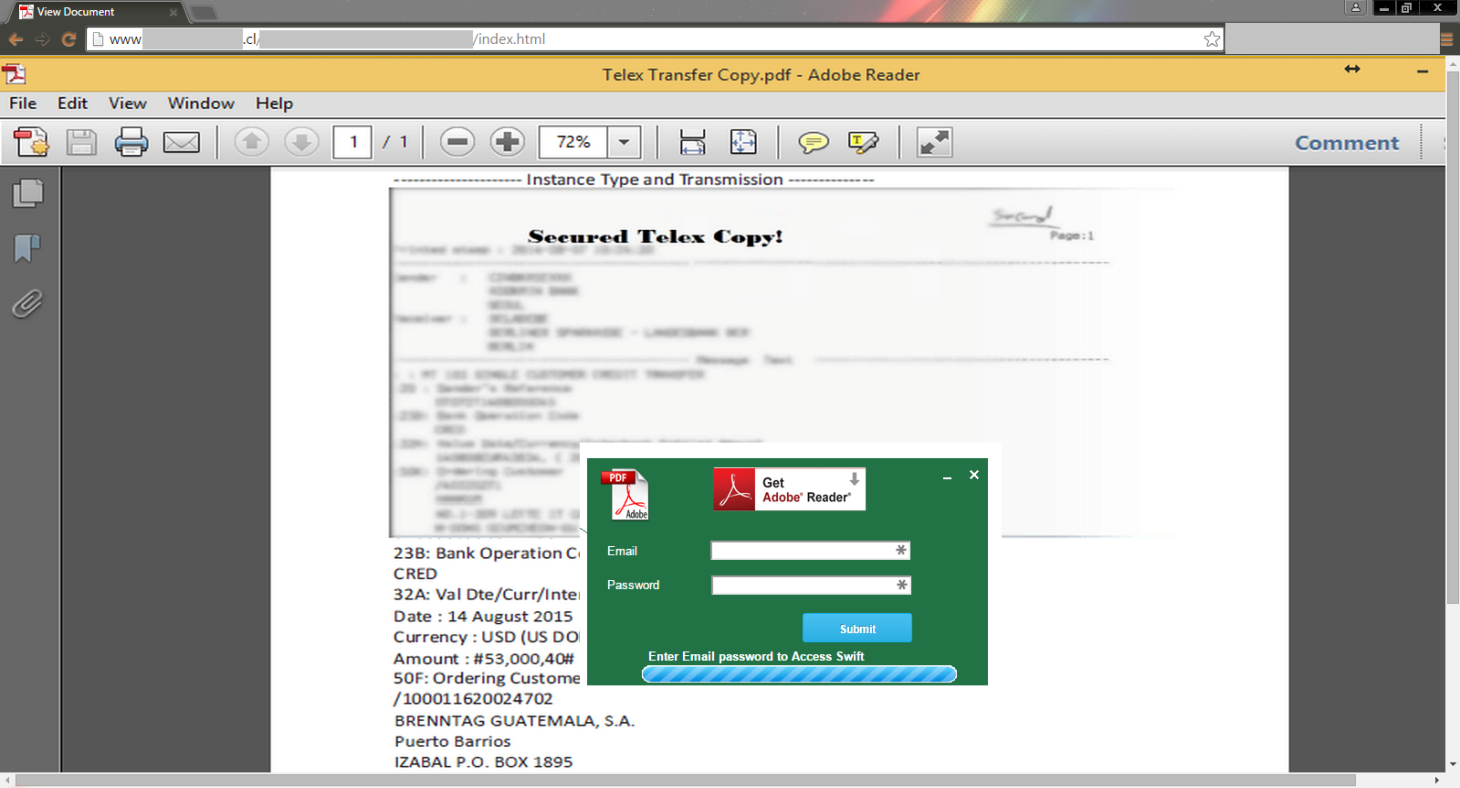

Всё просто: в письме есть объект Mediabox – документ, который открывается щелчком мыши и используется для переадресации пользователя на фишинговый веб-сайт.

Если пользователь нажимает на кнопку «View pdf File» («просмотреть pdf-файл»), то сначала открывается страница переадресации, и лишь затем происходит переход на сервер с фишинговым контентом, расположенный в Чили.

Это интересный приём – с его помощью можно обмануть некоторые антифишинговые фильтры, которые анализируют сами URL-ссылки, внедренные в сообщения.

Фишинговый трамплин: внедрение переадресации в PDF-документы