10 важнейших инцидентов 2014 года в сфере IT-безопасности

- Прогнозы на 2015 год

- Основная статистика за 2014 год

- Развитие угроз в 2014 году

- APT-угрозы: взгляд в магический кристалл

Конец года – время размышлений, подведения итогов уходящего года перед попыткой заглянуть в будущее. Предлагаем читателям наш традиционный обзор ключевых инцидентов, которые сформировали ландшафт киберугроз в 2014 году.

1. Целевые атаки и вредоносные кампании

Целевые атаки стали неотъемлемой частью общей ситуации в области киберугроз, поэтому нет ничего удивительного в том, что мы рассказываем о них в своем годовом отчете.

Сложная кибершпионская кампания, получившая название «Careto«, или «Маска» (Careto – испанское жаргонное слово, означающее «рожа» или «маска»), была нацелена на кражу конфиденциальных данных у определенных организаций. В числе жертв оказались государственные учреждения, посольства, энергетические компании, исследовательские институты, частные инвестиционные компании и активисты из 31 страны мира. В состав Careto входил сложный троянец-бэкдор, способный перехватывать различные каналы обмена ифоримацией и собирать самые разные данные на зараженных компьютерах, в том числе ключи шифрования, настройки VPN, ключи SSH, RDP-файлы, а также некоторые неизвестные типы файлов, возможно, имеющие отношение к заказным инструментам шифрования правительственного или военного уровня.

Код бэкдора имеет развитую модульную структуру, что позволяет атакующим добавлять любой нужный им функционал. Существуют версии бэкдора для Windows и Mac OS X; мы также нашли в некоторых модулях указания на существование версий для Linux, iOS и Android.

Как и всегда со столь сложными кампаниями, атрибуция затруднена. Использование в коде испанского языка не помогает, поскольку по-испански говорят во многих странах. Кроме того, не исключено, что это «отвлекающий маневр», призванный повести экспертов по ложному следу. В любом случае, чрезвычайно высокий уровень профессионализма тех, кто стоит за этой кампанией, не характерен для киберпреступных групп – это один из признаков, говорящих о возможной поддержке Careto на государственном уровне. Как и другие кампании, связанные с целевыми атаками, Careto в течение достаточно долгого времени оставалась в тени: судя по всему, группа активно действует с 2007 года.

В начале марта эксперты в области безопасности много обсуждали кибершпионскую кампанию Epic Turla. По мнению экспертов компании G DATA вредоносная программа, возможно, была создана российскими спецслужбами. А исследование, проведенное BAE Systems, установило связь между ней и вредоносной программой, известной под названием «Agent.btz», которая была создана в 2007 году и использовалась в 2008 году для заражения локальных сетей американского военного командования на Ближнем Востоке.

В центре внимания нашего первоначального анализа Epic Turla было использование вредоносной программой USB-накопителей для хранения украденных данных, которые невозможно отправить на командный сервер злоумышленников напрямую через интернет. Червь записывает файл под названием thumb.dd на все USB-накопители, подключенные к зараженному компьютеру. Если впоследствии накопитель подключается к другому компьютеру, файл thumb.dd копируется на этот компьютер. Epic Turla – не единственная вредоносная программа, «знающая» о файле thumb.dd. В частности, он входит в число файлов модуля USB Stealer в Red October. Если заглянуть еще дальше назад, Gauss и miniFlame «знали» о thumb.dd и искали этот файл на USB-накопителях. Схему, на которой показаны точки соприкосновения этих шпионских кампаний можно найти здесь. Вероятно, по всему миру разбросаны десятки тысяч флешек с файлом thumb.dd, созданным этой вредоносной программой.

В нашем последующем анализе Epic Turla мы объяснили, как злоумышленники использовали социальную инженерию для распространения вредоносного ПО, а также охарактеризовали общую структуру кампании. Киберпреступники используют адресную рассылку электронных писем, обманным путем побуждая жертв установить на свои компьютеры бэкдор. Некоторые из фишинговых писем содержат эксплойты нулевого дня. Один из них использует уязвимость в Adobe Acrobat Reader, другой – уязвимость в Windows XP и Windows Server 2003, позволяющую повысить привилегии в системе.

Преступники также применяют атаки типа watering-hole, с помощью которых доставляют на компьютеры жертв Java-эксплойты, эксплойты для Adobe Flash и эксплойты для Internet Explorer, а также обманным путем побуждают жертв запустить вредоносные инсталляторы, замаскированные под Flash Player. В зависимости от IP-адреса жертвы атакующие выбирают для доставки на ее компьютер эксплойты для Java или браузера, подписанный экземпляр фальшивого ПО Adobe Flash Player или поддельную версию Microsoft Security Essentials. Очевидно, что выбор сайтов отражает интересы злоумышленников (а также их жертв).

При этом наш анализ показал, что применение бэкдора Epic Turla – лишь первая стадия заражения. Он используется для установки более сложного бэкдора, известного как Cobra/Carbon system (в некоторых антивирусных продуктах он именуется Pfinet). Существование уникального набора информации, необходимого для управления работой обоих бэкдоров, говорит о наличии ясной и прямой связи между ними. Первый применяется для закрепления в зараженной системе и подтверждения высокого статуса жертвы. Убедившись в том, что жертва представляет для них интерес, киберпреступники устанавливают на зараженный компьютер вредоносный комплекс более высокого уровня – Carbon System. Обзорную информацию о кампании Epic Turla можно найти здесь:

В июне мы рассказали о выполненном нами анализе атаки на клиентов крупного европейского банка, в результате которой всего за неделю было украдено полмиллиона евро. Мы дали этой атаке название «Luuuk» по названию папки, в которой размещена панель управления командным сервером. Нам не удалось получить вредоносную программу, с помощью которой заражались компьютеры жертв, но, судя по всему, злоумышленники использовали банковский троянец, который с помощью атаки Man-in-the-Browser осуществлял вредоносную веб-инъекцию, после чего воровал учетные данные жертв. Исходя из информации, найденной в лог-файлах, вредоносная программа воровала имена пользователей, пароли и одноразовые пароли в режиме реального времени. Атакующие использовали украденные учетные данные для проверки баланса принадлежащих жертвам счетов и автоматического проведения вредоносных транзакций; вероятно, вредоносная программа при этом работала в фоновом режиме одновременно с легитимной сессией онлайн-банкинга.

Украденные средства автоматически переводились на заранее подготовленные счета «дропов» («денежных мулов»). Большой интерес представляла применяемая злоумышленниками классификация «денежных мулов». Существовало четыре группы «дропов», формируемых на основе размера денежных сумм, которые могли быть перечислены на счета представителей каждой группы, – вероятно, в зависимости от уровня доверия, которым они пользовались. Всего нам удалось идентифицировать 190 жертв, большая часть которых находилась в Италии и Турции. Суммы, украденные у каждой жертвы, составляли от €1 700 до €39 000. Всего было украдено более €500 000.

Несмотря на то, что киберпреступники удалили все относящиеся к вредоносной деятельности компоненты вскоре после начала нашего расследования, мы считаем, что это было скорее обновлением инфраструктуры, чем полным свертыванием деятельности. Киберпреступники, стоящие за этой кампанией, высокопрофессиональны и очень активны. Кроме того, они, по-видимому, принимают превентивные меры для защиты своей деятельности, а будучи обнаруженными, меняют тактику и заметают следы. «Лаборатория Касперского» продолжает расследование данной кампании, о которой мы сообщили пострадавшему от атак банку и соответствующим правоохранительным органам.

В конце июня возобновила активность кампания по проведению целевых атак, известная как MiniDuke, которая впервые появилась в начале 2013 года. Исходная кампания отличалась от других по ряду параметров. Она использовала нестандартный бэкдор, написанный на «old-school» языке ассемблера. Управление атакой осуществлялось через необычную командную инфраструктуру с применением нескольких резервных каналов, таких как учетные записи в Twitter. Разработчики скрытно передавали обновленные версии исполняемых файлов, маскируя их под GIF-изображения.

В число целей новой кампании, известной как CosmicDuke и TinyBaron, входят государственные структуры, дипломатические ведомства, энергетические компании, военные и операторы телекоммуникационных систем. Но вопреки обыкновению, список жертв также включает лиц, вовлеченных в сбыт и перепродажу запрещенных веществ, в т.ч. стероидов и гормонов. Почему, нам неизвестно. Возможно, гибко настраиваемый бэкдор продавался в качестве «легального» шпионского ПО; может быть, он был выставлен на продажу на подпольном рынке и был приобретен несколькими конкурирующими фармацевтическими компаниями для слежки друг за другом.

Вредоносная программа выдает себя за популярные приложения, работающие в фоновом режиме, используя для этого соответствующие имена и описания файлов, пиктограммы и даже размеры файлов. Сам бэкдор скомпилирован с помощью BotGenStudio – настраиваемого фреймворка, позволяющего злоумышленникам включать и отключать компоненты на этапе сборки бота. Вредоносная программа не только крадет файлы с определенными расширениями, но также собирает пароли, историю браузеров, данные о сети, списки контактов, информацию, отображаемую на экране (снимки экрана делаются раз в пять минут) и другие конфиденциальные данные. Каждой жертве присваивается уникальный идентификатор, что позволяет отправлять конкретным жертвам индивидуально подобранные для них обновления.

Вредоносная программа защищена с помощью специального обфусцированного загрузчика, очень сильно загружающего процессор в течение 3-5 минут, прежде чем выполнить основной код. Это не только значительно затрудняет анализ кода, но и отвлекает значительные ресурсы, необходимые защитному ПО для эмуляции выполнения вредоносной программы. Помимо собственного обфускатора вредоносная программа широко использует шифрование и сжатие на основе алгоритмов RC4 и LZRW. Реализация этих алгоритмов имеет небольшие отличия от стандартной – мы считаем, что эти изменения сделаны специально, с целью ввести исследователей в заблуждение. Внутренняя конфигурация вредоносной программы зашифрована, сжата и сериализована как сложная реестрообразная структура, которая имеет разные типы записей, включая строковые, целочисленные и внутренние ссылки. Краденные данные, загружаемые на командный сервер, разбиваются на маленькие кусочки (около 3 КБ), которые затем сжимаются, шифруются и помещаются в контейнер для загрузки на сервер. Если исходный файл достаточно велик, то он может быть помещен в несколько сотен разных контейнеров, которые выгружаются независимо. Потом, по всей вероятности, кусочки данных собираются, расшифровываются, распаковываются и собираются на стороне атакующего. Создание такого сложного хранилища может показаться излишним, однако все эти уровни дополнительной обработки гарантируют, что очень немногие исследователи смогут добраться до оригинальных данных. Кроме того, такой метод обеспечивает достаточно надежную защиту от сетевых ошибок.

В июле мы опубликовали подробный анализ кампании по проведению целевых атак, которой мы дали название Crouching Yeti. Эта кампания также известна под названием Energetic Bear, поскольку эксперты из CrowdStrike высказали мысль о том, что злоумышленники находятся в России. Мы, со своей стороны, не считаем, что имеется достаточно данных для того, чтобы подтвердить или опровергнуть этот тезис. Эта кампания, активно проводимая с конца 2010 года, до сих пор была нацелена на следующие секторы: энергетика/машиностроение, промышленность, фармацевтика, строительство, образование и информационные технологии. На сегодняшний день число жертв этой кампании превышает 2 800; нам удалось идентифицировать 101 пострадавшую от нее организацию – прежде всего в США, Испании, Японии, Германии, Франции, Италии, Турции, Ирландии, Польше и Китае.

В ходе атак группа Crouching Yeti применяет несколько видов вредоносных программ (все они предназначены для ОС Windows), с помощью которых она заражает компьютеры жертв, расширяет свое присутствие в сетях интересующих ее организаций и крадет конфиденциальные данные, в том числе интеллектуальную собственность и другую важную информацию. Используемая организаторами атак вредоносная программа включает специализированные модули, предназначенные для сбора данных в определенных промышленных IT-средах. Зараженные машины соединяются с большой сетью взломанных сайтов, на которых размещены вредоносные модули и информация о жертвах, и с которых на зараженные компьютеры передаются команды. Для заражения жертв злоумышленники применяют три метода: использование легитимного инсталлятора с внедренной в него вредоносной DLL-библиотекой, адресный фишинг и атаки типа watering hole.

Компьютерные технологии стали неотъемлемой частью нашей жизни, и нет ничего удивительного в том, что у вооруженных конфликтов по всему миру появилось «киберизмерение». Это особенно верно для Ближнего Востока, где геополитические конфликты стали в последние годы еще более напряженными. В августе мы писали об усилении вредоносной активности в Сирии с начала 2013 года. Жертвы этих атак находятся не только на территории Сирии: соответствующее вредоносное ПО обнаружено также в Турции, Саудовской Аравии, Ливане, Палестине, ОАЭ, Израиле, Марокко, Франции и США. Нам удалось определить IP-адреса командных серверов киберпреступников, находящихся на территории Сирии, России, Ливана, США и Бразилии. В общей сложности мы обнаружили 110 файлов, 20 доменов и 47 IP-адресов, связанных с этими атаками.

Очевидно, что группы, осуществляющие эти атаки, хорошо организованы. До сих пор атакующие применяли только существующее вредоносное ПО, а не создавали собственный вредоносный код (но при этом они используют различные приемы обфускации для обхода сигнатурных методов обнаружения). По нашему мнению, вероятен дальнейший рост как количества, так и сложности вредоносного ПО, применяемого в регионе.

В ноябре мы опубликовали свой анализ APT-атаки Darkhotel – кампании, продолжающейся уже почти десятилетие и насчитывающей тысячи жертв в разных странах мира. Жертвы 90 процентов известных нам заражений находятся в Японии, на Тайване, в Китае, России и Гонконге, однако случаи заражения были также обнаружены в Германии, США, Индонезии, Индии и Ирландии.

Степень адресности атак в рамках данной кампании варьируется. Во-первых, злоумышленники применяют адресные рассылки электронных писем и эксплойты нулевого дня, чтобы проникнуть в IT-инфраструктуру организаций разных отраслей, в том числе военно-промышленного комплекса (ВПК), государственных и общественных организаций. Во-вторых, они распространяют вредоносное ПО неизбирательно через японские ресурсы P2P-обмена файлами. В-третьих, используя двухэтапный механизм заражения, они осуществляют целевые атаки на руководителей компаний, путешествующих за границей и останавливающихся в гостиницах в определенных странах. На первом этапе атакующие идентифицируют своих жертв. На втором – загружают дополнительное вредоносное ПО на компьютеры наиболее значительных жертв с целью кражи конфиденциальных данных с зараженных компьютеров.

2. Наши дома и другие уязвимости

Эксплуатация неисправленных уязвимостей остается одним из наиболее активно используемых киберпреступниками механизмов установки вредоносного кода на компьютеры жертв. Этот механизм эффективен благодаря наличию уязвимостей в широко используемом программном обеспечении, а также тому, что отдельные пользователи и компании не устанавливают исправления, закрывающие известные уязвимости в приложениях.

В этом году уязвимости были обнаружены в двух широко используемых open source протоколах. Эти уязвимости получили названия Heartbleed и Shellshock, соответственно. Heartbleed – ошибка в протоколе шифрования OpenSSL, позволяющая злоумышленнику читать содержимое памяти и перехватывать личные данные в системах, использующих уязвимые версии протокола. OpenSSL широко используется для защиты данных, передаваемых через интернет (в том числе информации, которой пользователь обменивается с веб-страницами, электронных писем, сообщений в интернет-мессенджерах), и данных, передаваемых по каналам VPN (Virtual Private Networks), поэтому потенциальный ущерб от этой уязвимости был огромным. Как часто бывает при возникновении риска раскрытия личных данных, пользователи в массовом порядке бросились менять пароли. Конечно, эта мера имела смысл, только если провайдер онлайн-сервиса установил необходимое исправление, закрывающее уязвимость в OpenSSL, обеспечив таким образом безопасность своих систем, – в противном случае, новый пароль, каким бы он ни был, подвергался бы такой же опасности со стороны злоумышленников, пытающихся использовать данную уязвимость. Два месяца спустя после обнаружения Heartbleed мы поделились своим видением последствий этой ошибки.

В сентябре в сообществе IT-безопасности был объявлен высший уровень тревоги: была выявлена уязвимость Shellshock (также известная как Bash). Уязвимость позволяет злоумышленнику удаленно прикрепить к переменной вредоносный файл, который выполняется при вызове командного интерпретатора Bash (Bash – это командная оболочка, используемая в Linux и Mac OS X по умолчанию). Очень серьезный характер данной уязвимости в сочетании с тем, что ее исключительно легко эксплуатировать, вызвал серьезную озабоченность. Некоторые сравнивали ее с уязвимостью Heartbleed. Однако в отличие от нее, ShellShock обеспечивал полный контроль над системой, а не только возможность красть данные из памяти уязвимого компьютера. Злоумышленники недолго думали, как использовать эту уязвимость – мы уже разбирали первые случаи ее эксплуатации вскоре после обнаружения. В большинстве случаев злоумышленники удаленно атаковали веб-серверы, на которых размещены CGI-скрипты, написанные в Bash или передающие значения скриптам оболочки. Однако может оказаться, что уязвимость может влиять и на инфраструктуру, основанную на Windows. К сожалению, проблема не ограничивается веб-серверами. Bash широко применяется в прошивках популярных устройств, которые мы привыкли использовать каждый день: маршрутизаторов, домашних устройств, беспроводных точек доступа и т.д. Некоторые из них может быть сложно или даже невозможно перепрошить.

Мы все теснее связаны с интернетом – иногда в буквальном смысле: возможность соединения с Сетью реализована во многих бытовые устройствах. Эта тенденция, известная под названием «интернет вещей», в последнее время привлекает все больше внимания. Иногда «интернет вещей» может показаться чем-то далеким, не имеющим отношения к реальной жизни. Однако он ближе, чем бы думаем. Очень вероятно, что в современном доме вы найдете несколько устройств, подключенных к локальной сети, и это будут не только традиционные компьютеры, планшеты и сотовые телефоны, но и такие устройства, как Smart TV, принтер, игровая консоль, сетевой накопитель, медиаплеер или спутниковый ресивер.

Один из наших экспертов по IT-безопасности – Дэвид Якоби – исследовал свой собственный дом на предмет его кибербезопасности. Он проанализировал несколько устройств – сетевые накопители (NAS), Smart TV, маршрутизатор и спутниковый ресивер – и проверил, насколько они уязвимы при атаке. Результаты оказались ошеломляющими. Дэвид нашел 14 уязвимостей в сетевых накопителях, подключенных к сети, одну уязвимость в Smart TV и несколько скрытых функций в маршрутизаторе, которые можно использовать для удаленного контроля над устройством. Подробную информацию о проведенном Дэвидом исследовании можно найти здесь.

Всем нам важно понимать потенциальный риск, связанный с использованием сетевых устройств, – он актуален и для частных пользователей, и для компаний. Нужно также иметь в виду, что сильные пароли и ПО, защищающее от вредоносных программ, еще не гарантируют полной безопасности личной информации. Есть много вещей, которые мы не контролируем; в определенном смысле, мы находимся в руках производителей устройств и разработчиков ПО. К примеру, не во всех устройствах есть автоматическая проверка на наличие обновлений, и пользователи сами должны скачивать новые версии прошивки и устанавливать их, а это не всегда просто. Еще хуже то, что не всегда возможно обновить устройство: во время исследования оказалось, что поддержка большей части исследованных устройств прекращена более чем за год до проведения исследования.

3. Продолжающийся экспоненциальный рост количества мобильных вредоносных программ

В последние годы мы столкнулись со значительным ростом количества мобильных вредоносных программ. В течение периода с 2004 по 2013 год мы проанализировали почти 200 000 образцов мобильного вредоносного кода. При этом в одном только 2014 году число проанализированных образцов составило 295 539. Но это еще не вся картина. Эти образцы кода перепаковываются и вновь используются: в 2014 году мы обнаружили 4 643 582 установочных пакета мобильного вредоносного кода (в дополнение к 10 000 000 установочных пакетов, обнаруженных в 2004-13 годах). Среднемесячное число атак с использованием мобильного вредоносного ПО выросло на порядок – с 69 000 атак в месяц в августе 2013 года до 644 000 в марте 2014 года (см. Исследование «Лаборатории Касперского» и ИНТЕРПОЛа: Мобильные киберугрозы, октябрь 2014 г.).

На долю вредоносных программ, способных к краже денежных средств, сейчас приходится 53% всех обнаружений мобильного вредоносного ПО. Один из наиболее заметных примеров – программа Svpeng, предназначенная для кражи средств у клиентов трех крупнейших российских банков. Троянец дожидается, пока пользователь откроет окно приложения для онлайн-банкинга и заменяет его своим с целью выудить у жертвы необходимые для авторизации логин и пароль. Кроме того, он пытается украсть данные банковской карты – для этого он перекрывает приложение Google Play своим окном, в котором запрашивает реквизиты карты. Еще один пример – вредоносная программа Waller, которая, в дополнение к поведению, характерному для SMS-троянца, крадет средства из электронных кошельков QIWI на зараженных устройствах.

Киберпреступники также используют все более разнообразные способы «зарабатывания» денег на своих жертвах, беря на вооружение приемы, хорошо зарекомендовавшие себя на персональных компьютерах. Это относится, в частности, к троянцам-вымогателям. Фальшивые антивирусы – еще один пример переноса традиционного подхода на мобильные устройства. И, наконец, в этом году появился первый троянец, командный сервер которого размещен в сети Tor. Бэкдор Torec представляет собой измененную версию популярного Tor-клиент Orbot. Преимущество такого командного сервера для злоумышленников, конечно же, состоит в том, что его невозможно закрыть.

До недавнего времени почти все вредоносное ПО, предназначенное для iOS, было рассчитано на устройства, подвергшиеся «джейлбрейку». Однако появившаяся недавно вредоносная программа WireLurker продемонстрировала, что iOS неспособна обеспечить полную защиту от вредоносных атак.

Мобильные устройства стали неотъемлемой частью нашей жизни, и неудивительно, что создание мобильного вредоносного ПО – это киберпреступный бизнес, в который вовлечены разработчики вредоносных программ, специалисты по тестированию, разработчики приложений, веб-разработчики и операторы ботнетов.

4. Кошелек или файл(ы)

Число программ-вымогателей в последние годы быстро росло. Некоторые из них просто блокируют доступ к компьютеру жертвы и требуют выкуп за восстановление нормального доступа к нему. Но многие программы-вымогатели идут дальше и шифруют данные на компьютере. Недавний пример – вымогатель ZeroLocker. Он шифрует почти все виды файлов на компьютере-жертве и добавляет к зашифрованным файлам расширение .encrypt (при этом он не шифрует файлы, находящиеся в папках, названия которых содержат слова Windows, WINDOWS, Program Files, ZeroLocker и Destroy, а также файлы размером более 20 Мб). Троянец использует для шифрования файлов 160-битный AES-ключ. После шифрования файлов зловред запускает утилиту cipher.exe, которая удаляет с диска все неиспользуемые данные. И то, и другое значительно усложняет восстановление файла. За расшифровку файлов киберпреступники, стоящие за ZeroLocker, первоначально требуют сумму в биткойнах, эквивалентную $300. Если жертва затягивает с платежом, сумма вырастает сначала до $500, а затем и до $1000.

Еще одна программа-вымогатель, недавно проанализированная нами, – это Onion. Этот троянец не только использует сеть Tor, чтобы скрыть свои командные серверы, но и способен взаимодействовать с Tor в полном объеме без какого бы то ни было участия пользователя. Другие программы этого типа взаимодействуют с сетью Tor, запуская легитимный файл tor.exe (иногда путем внедрения кода в другие процессы). У Onion, в отличие от них, весь код, необходимый для реализации взаимодействия с анонимной сетью, совмещен с вредоносным кодом. Onion также использует необычный криптографический алгоритм, из-за которого расшифровка файла невозможна, даже если удается перехватить трафик между троянцем и командным сервером. Этот троянец не только использует асимметричное шифрование, но еще и применяет криптографический протокол, известный как протокол Диффи-Хеллмана (Elliptic Curve Diffie-Hellman). Это делает расшифровку невозможной без личного мастер-ключа, который никогда не выходит за пределы сервера, контролируемого киберпреступниками.

В этом году сфера применения вымогателей-блокировщиков расширилась, включив в себя устройства под управлением Android. Например, первая модификация мобильного зловреда Svpeng, обнаруженная в начале 2014 года, блокирует работу телефона якобы за просмотр его владельцем детской порнографии. За разблокировку мобильного телефона злоумышленники требовали уплатить «штраф» в размере 500 долларов. Более поздняя модификация вредоносной программы, обнаруженная в июне 2014 года, полностью блокирует мобильное устройство, так что его можно отключить только с помощью долгого нажатия кнопки выключения – но троянец стартует сразу же после повторного запуска системы. Эта версия требует заплатить 200 долларов за разблокировку телефона и нацелена преимущественно на пользователей в США, но зловред атаковал также пользователей из Великобритании, Швейцарии, Германии, Индии и России. Для получения денег создатели троянца используют ваучеры MoneyPak. На экране требования выкупа демонстрируется фотография жертвы, сделанная фронтальной камерой. Еще один троянец под названием Koler, обнаруженный в мае 2014 года, использует такой же подход – блокирует доступ к устройству и требует заплатить за разблокирование телефона выкуп от 100 до 300 долларов. Как и Svpeng, этот троянец выводит на экран сообщение от имени «полиции», причем оно локализовано для жителей более чем 30 стран мира.

Инфраструктура распространения Koler

Первый шифрующий пользовательские данные Android-троянец под названием Pletor появился в мае 2014 года. Он шифрует содержимое карты памяти смартфона – медиафайлы и документы – с помощью алгоритма шифрования AES, а затем выводит на экран требование о выкупе. Для получения денег от пользователей используются системы QIWI VISA WALLET, MoneXy или обычный перевод денег на номер телефона. Этот троянец нацелен прежде всего на граждан России и Украины (хотя жертвы есть и в других странах бывшего СССР) и требует выкуп в рублях или гривнах (сумма соответствует приблизительно 300 евро).

Использование троянцев-вымогателей имеет смысл для киберпреступников постольку, поскольку жертвы готовы платить выкуп за разблокирование данных. Не делайте этого! Регулярно сохраняйте резервные копии своих данных – тогда, если вы и столкнетесь с троянцем-вымогателем (или аппаратной ошибкой, которая лишит вас доступа к файлам), вы не потеряете свои данные.

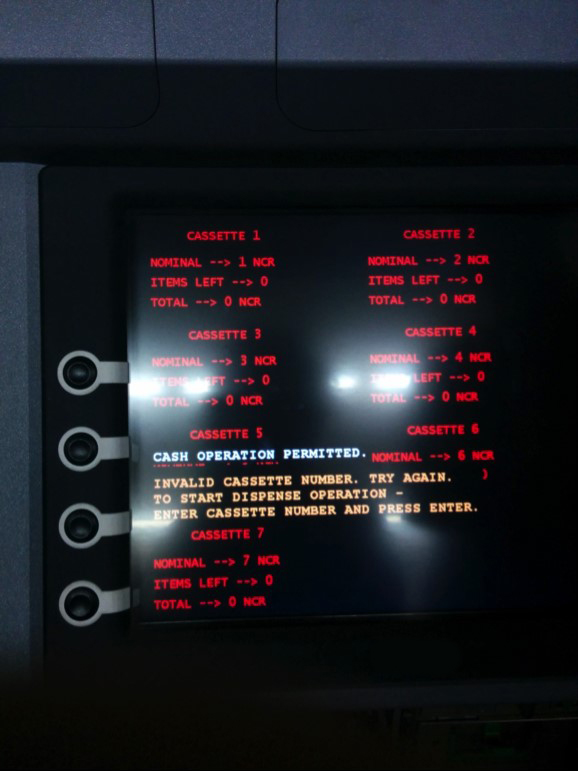

5. Дзынь! Применение вредоносного ПО для получения денег из банкоматов

Вредоносное ПО для банкоматов – не новое явление. Первая подобная вредоносная программа под названием Skimer была обнаружена в 2009 году. Она была нацелена на банкоматы в Восточной Европе, работающие под управлением операционной системы на базе Windows. Киберпреступники использовали недокументированные функции банкомата для получения распечатки реквизитов карт, которые вставлялись в зараженный аппарат, а также для вскрытия кассет с денежными купюрами с помощью специальной карточки доступа. Позже мы столкнулись с использованием вредоносного ПО для банкоматов в 2010 году в Бразилии: вредоносная программа SPSniffer собирала ПИН-коды в устаревших банкоматах, пинпады (панели для ввода ПИН-кода) которых не использовали надежную криптографическую защиту. А в прошлом году мы анализировали еще одно семейство вредоносных программ для банкоматов (Atmer), предназначенное для кражи денег из банкоматов в Мексике.

В этом году по просьбе одной финансовой организации мы провели криминалистическое расследование новой атаки киберпреступников, направленной против банкоматов в Азии, Европе и Латинской Америке. Преступники проводят операцию в два этапа. Сначала они получают физический доступ к банкомату и устанавливают с загрузочного компакт-диска вредоносную программу, получившую название Tyupkin; затем они перезагружают банкомат, чтобы загрузить вредоносную программу, которая позволяет им управлять работой банкомата. После этого вредоносная программа запускает бесконечный цикл ожидания пользовательского ввода.

Чтобы усложнить обнаружение, Tyupkin принимает команды только в определенное время ночью в воскресенье и понедельник. В это время участники атаки могут ввести на клавиатуре банкомата комбинацию цифр, связаться по телефону с оператором вредоносного ПО, ввести еще один набор цифр и забрать деньги, выданные банкоматом в результате этих манипуляций.

Видеоматериалы с камер наблюдения, установленных в местах размещения зараженных банкоматов, позволили определить, каким образом преступники извлекали из них денежные средства. Для каждой сессии создается уникальный ключ – комбинация цифр, генерируемая из случайного числа. Это позволяет гарантировать, что те, кто не входит в данную преступную группировку, не смогут случайно присвоить плоды реализации мошеннической схемы. Затем оператор вредоносной программы получает по телефону инструкции от другого члена банды, знающего алгоритм, позволяющий сгенерировать сессионный ключ из показанного на экране числа. Это позволяет предотвратить попытки «денежных мулов», забирающих купюры из банкомата, совершить самостоятельный набег. После ввода верного ключа банкомат показывает количество средств, доступное в каждой кассете, предлагая оператору выбрать, из какой кассеты будут украденыденьги. Далее банкомат выдает 40 банкнот из выбранной кассеты.

Рост числа атак на банкоматы в последние годы – естественное развитие более распространенного метода кражи средств, основанного на физической установке скиммеров для считывания данных с карт, вставляемых в банкоматы. К сожалению, многие банкоматы работают под управлением операционных систем, имеющих известные бреши в защите, что делает физическую защиту таких устройств крайне важной. Мы призываем все банки пересмотреть меры физической защиты своих банкоматов.

6. Windows XP: забыт, но не исчез?

Поддержка Windows XP прекращена с 8 апреля. Это означает, что больше не выпускается никаких обновлений и исправлений безопасности; более недоступны никакие варианты техподдержки – ни платные, ни бесплатные; нет онлайн-обновлений технического контента. Увы, но при этом пользователей Windows XP еще достаточно много: по нашим данным, на Windows XP приходится около 18% случаев заражений. Получается, что прекращение обновлений безопасности оставило большое количество пользователей абсолютно беззащитными перед атаками. По сути, все уязвимости, обнаруженные начиная с апреля, относятся к классу zero-day, т.е. исправлений для них нет и не будет. Положение осложнится, когда производители приложений перестанут выпускать обновления к версиям программ под Windows XP. Каждое непропатченное приложение станет еще одной уязвимой точкой, расширяющей возможности для успешной атаки. Этот процесс уже фактически начался: последняя версия Java уже не поддерживает Windows XP.

Может показаться, что простым и очевидным решением было бы обновиться до более новой версии Windows. Но хотя компания Microsoft заблаговременно и неоднократно предупреждала об окончании поддержки Windows XP, нетрудно понять, почему для некоторых компаний миграция на новую операционную систему может представлять сложность: вдобавок к затратам на собственно миграцию, могут понадобиться инвестиции в новое аппаратное обеспечение и даже замена специализированных приложений, разработанных на заказ, поскольку они не будут работать под более новой операционной системой. С учетом всего этого неудивительно, что некоторые организации платят за продолжение поддержки XP.

Естественно, антивирус обеспечит защиту. Однако это справедливо, только если под «антивирусом» мы имеем в виду комплексный продукт класса Internet security, который при помощи проактивных технологий защищает от новых, неизвестных угроз, в частности предотвращает эксплуатацию уязвимостей. Базового антивирусного продукта, работа которого преимущественно основана на проверке известного вредоносного ПО по базам сигнатур угроз, будет недостаточно. Также необходимо помнить, что со временем производители защитных решений будут внедрять в свои продукты новые технологии, которые могут оказаться несовместимыми с Windows XP.

Все пользователи, по-прежнему использующие Windows XP, должны относиться к этому лишь как к временной мере и планировать стратегию миграции. Без сомнения, Windows XP, пока его использует достаточно много пользователей, будет привлекать создателей вредоносного ПО, поскольку операционная система, для которой более не выпускается обновлений безопасности, даст им гораздо больше возможностей нагреть руки. Любой компьютер в корпоративной сети, работающий под Window XP, представляет собой «слабое звено» системы безопасности и может быть использован для проведения целевой атаки на компанию; в случае взлома такой компьютер становится плацдармом для дальнейшего проникновения злоумышленников в корпоративную сеть.

Без сомнения, миграция на новую операционную систему – дело дорогостоящее и неудобное как для индивидуальных пользователей, так и для организаций. Однако потенциальный риск от использования небезопасной операционной системы перевешивает такие соображения, как финансовые затраты и неудобства.

7. Что скрывается под слоями луковицы

Tor (сокращение от The Onion Router, «луковый маршрутизатор») – это программный продукт, разработанный для сохранения анонимности пользователей при посещении интернета. Tor существует уже довольно долго, но много лет использовался в основном специалистами и энтузиастами. Однако в этом году популярность сети Tor резко возросла, в основном из-за того, что пользователи стали больше задумываться о конфиденциальности. Tor стал полезным решением для тех, кто по каким-либо причинам боится слежки или утечек конфиденциальной информации. Наши исследования выявили, что сеть Tor также привлекательна для киберпреступников – последние по достоинству оценили анонимность, которую она предоставляет.

В 2013 г. мы впервые заметили, что киберпреступники стали активно использовать Tor для размещения своей вредоносной инфраструктуры. Кроме собственно вредоносных программ, мы также обнаружили много других сопутствующих ресурсов – командных серверов, панелей управления и пр. Размещая свои серверы в сети Tor, киберпреступники усложняют их распознавание, помещение в список запрещенных и ликвидацию. Также существует черный рынок на базе Tor – на нем, помимо прочего, торгуют вредоносными программами и крадеными личными данными. Расплачиваются обычно биткоинами, благодаря чему киберпреступников нельзя выследить. Таким образом, Tor позволяет злоумышленникам обеспечить скрытную работу своих вредоносных программ, осуществлять торговлю услугами и отмывать нелегальные доходы.

В июле был опубликован наш анализ троянца-вымогателя, получившего название Onion («лук») и положившего начало принципиально новому использованию Tor.

Разработчики вредоносных программ для Android также начали использовать Tor. Троянец Torec – вредоносная модификация популярного Tor-клиента Orbot, использует домен в псвевдозоне .onion в качестве командного сервера. Некоторые разновидности троянца-вымогателя Pletor также используют сеть Tor для обмена данными с киберпреступниками.

И все же киберпреступникам не всегда удается безнаказанно проворачивать свои дела, даже если они используют Tor. Это продемонстрировала недавняя международная операция правоохранительных органов, направленная против ряда киберпреступных сервисов на основе Tor (‘Operation Onymous‘).

Встает вопрос: как проводившим операцию правоохранительным органам удалось взломать сеть, которая считается «непробиваемой»? Ведь, по крайней мере в теории, выяснить физическое местонахождение веб-сервера, на котором размещен посещаемый пользователем скрытый сервис, должно быть невозможно. На практике же оказывается, что существуют способы взлома скрытого сервиса, не требующие атаки на архитектуру самой сети Tor – см. наше обсуждение здесь. Сервис на основе Tor может быть полноценно защищенным, только если он должным образом сконфигурирован, не содержит уязвимостей и ошибок конфигурации, а веб-приложение также не имеет слабых мест.

8. Хороший, плохой, злой

К сожалению, программы не всегда можно четко разделить на хорошие и плохие. Всегда существует риск того, что программы, разработанные в легитимных целях, могут злонамеренно использоваться киберпреступниками. На Kaspersky Security Analyst Summit 2014, который прошел в феврале, специалисты обсуждали, как некорректно реализованные технологии для защиты от кражи в прошивке популярных моделей ноутбуков и некоторых стационарных компьютеров могут стать грозным оружием в руках киберпреступников. Поводом для исследования послужили неоднократные аварийные завершения системных процессов на личном ноутбуке сотрудника «Лаборатории Касперского», связанные с нестабильной работой модулей программного продукта Computrace разработчика Absolute Software.

Наш коллега этот программный продукт не устанавливал и даже не знал, что он присутствует на ноутбуке. Это нас обеспокоило: согласно техническому описанию производителя (Absolute Software), установка программы должна производиться владельцем компьютера или соответствующей IT-службой. К тому же, в то время как владелец компьютера, как правило, может необратимо удалить или заблокировать большинство предустановленных программ, Computrace разработан так, что сохраняется после профессиональной очистки системы и даже после замены жесткого диска. Более того, мы не могли проигнорировать этот случай как единичный, потому что мы обнаружили следы активности Computrace на компьютерах других наших аналитиков и на некоторых корпоративных компьютерах. В результате мы решили провести глубинный анализ программы.

При первом рассмотрении мы ошибочно решили, что Computrace представляет собой вредоносную программу, поскольку в нем использовались многие приемы и уловки, популярные в современном вредоносном ПО. Действительно, в прошлом Computrace детектировался как вредоносная программа, хотя в настоящее время большинство производителей защитных решений включают исполняемые файлы Computrace в списки разрешенных.

Мы полагаем, что Computrace был разработан с благими намерениями; однако наше исследование показало, что в данном ПО имеются уязвимости, позволяющие киберпреступникам использовать его в неблаговидных целях. Мы не обнаружили никаких свидетельств того, что модули Computrace на проанализированных нами компьютерах были активированы тайно. С другой стороны, очевидно, что агенты Computrace активны на большом количестве компьютеров. На наш взгляд, производители техники и Absolute Software должны уведомить владельцев таких компьютеров и объяснить им, как деактивировать эту программу, если они не захотят ее использовать. В противном случае, эти «беспризорные» агенты будут продолжать незаметно работать на компьютерах пользователей, делая их уязвимыми для атак киберпреступников.

В июне мы опубликовали результаты исследования «легальной» шпионской программы Remote Control System (RCS), разработанной итальянской компанией HackingTeam. Мы обнаружили характерный признак, позволяющий отслеживать ее командные серверы, что позволило нам просканировать все пространство IPv4 и выявить IP-адреса всех командных серверов RCS. Всего их обнаружилось 326; большинство были размещены в США, Казахстане и Эквадоре. Для некоторых IP-адресов на основе информации WHOIS было установлено, что они имеют отношение к государственным организациям. Конечно, мы не можем быть уверены, что серверы, расположенные в определенной стране, используются соответствующими спецслужбами той же страны, однако это было бы логично, так как позволило бы избежать юридических проблем с другими странами и риска изъятия серверов. Мы также обнаружили некоторое количество модулей мобильных вредоносных программ производства HackingTeam для Android, iOS, Windows Mobile и BlackBerry. Все они управляются при помощи сходных файлов конфигурации, что как правило свидетельствует о принадлежности к одному семейству. Разумеется, мы в первую очередь заинтересовались модулями для самых популярных мобильных платформ – Android и iOS.

Модули устанавливаются при помощи инфекторов – специальных исполняемых программ для Windows или Mас OS, которые запускаются на уже зараженных компьютерах. Модуль для iOS работает только на устройствах, подвергшихся джейлбрейкингу. Это ограничивает возможности зловреда по распространению, но используемый RCS метод заражения означает, что атакующая сторона может запустить утилиту для джейлбрейкинга (такую как Evasi0n) с зараженного компьютера, к которому подключен телефон, если только устройство не заблокировано. Модуль для iOS позволяет атакующей стороне получить доступ к данным, хранящимся на устройстве (в т.ч. к электронной почте, списку контактов, истории звонков, веб-страницам в кэше), незаметно включить микрофон и делать регулярные снимки камерой. Это позволяет злоумышленникам получить полный контроль над всей средой – как внутри, так и вокруг компьютера жертвы.

Модуль для Android защищен оптимизатором/обфускатором Dexguard, так что его анализ был затруднен. Тем не менее, мы смогли определить, что его функциональность соответствует таковой модуля для iOS, а также поддерживает перехват данных от следующих приложений: com.tencent.mm, com.google.android.gm, android.calendar, com.facebook, jp.naver.line.android и com.google.android.talk.

Эти новые данные показывают, насколько продвинуты такие инструменты наблюдения. Мы придерживаемся в их отношении однозначной политики: мы стараемся обнаружить и нейтрализовать любую вредоносную атаку, независимо от ее источника и целей. Для нас не существует таких понятий, как «правильное» и «неправильное» вредоносное ПО. В прошлом мы уже выпускали публичные предупреждения о рисках, связанных с так называемыми «легальными» шпионскими программами. Абсолютно недопустимо, чтобы такие инструменты наблюдения попали в руки злоумышленников; именно поэтому индустрия IT-безопасности не может делать исключения, когда речь идет о детектировании вредоносного ПО.

9. Конфиденциальность и безопасность

Противоречия между конфиденциальностью личных данных и соображениями безопасности продолжают широко обсуждаться в прессе.

Не вызывает большого удивления то, что в этом году среди обычного потока публикаций о компьютерных взломах и утечках конфиденциальных данных наибольший шум вызвала кража и последующая публикация откровенных фотографий голливудских знаменитостей. Эта история иллюстрирует совместную ответственность сервис-провайдеров и индивидуальных пользователей за обеспечение безопасности данных, хранимых онлайн. Похоже, что кража стала возможной из-за бреши в системе безопасности iCloud: интерфейс функции ‘Find My iPhone’ («найти мой айфон») не предусматривал ограничения количества попыток ввода пароля, что позволяло злоумышленникам взламывать пароли к устройствам жертв методом простого перебора. Вскоре после этого инцидента Apple закрыла эту брешь. Однако эта атака не была бы успешной, если бы жертвы не использовали слабые пароли. Мы проводим онлайн все большую часть своей жизни, однако многие не задумываются, какие последствия может иметь хранение личных данных в онлайн-сервисах. Безопасность облачного сервиса зависит от провайдера. Как только мы доверяем свои данные какому-либо стороннему ресурсу, мы теряем часть контроля над ним. Важно тщательно отбирать те данные, которые мы храним в облаке, и четко определять, какие данные автоматически копируются в облако с наших устройств.

В целом, тема паролей всплывает регулярно. Если мы выбираем пароль, который легко угадать, то мы рискуем стать жертвой кражи личных данных. Проблема усугубляется в случае, если один и тот же пароль используется в разных учетных записях онлайн – в этом случае при взломе одного аккаунта под угрозой оказываются все остальные. По этой причине многие сервис-провайдеры, в том числе Apple, Google и Microsoft, теперь предлагают двухфакторную аутентификацию – для доступа на сайт или для внесения изменений в настойки учетной записи от пользователя требуется ввести код, сгенерированный аппаратным ключом или присланный на мобильное устройство. Двухфакторная аутентификация действительно усиливает безопасность, но только в том случае, если она требуется в обязательном порядке, а не предлагается в виде опции.

Всегда необходим компромисс между уровнем безопасности и удобством использования. Twitter, стремясь достичь этого баланса, недавно запустил сервис Digits. Пользователям более не нужно создавать сочетание «имя пользователя + пароль», чтобы авторизоваться в приложении. Вместо этого они просто вводят номер телефона. Каждый раз при совершении транзакции пользователь получает одноразовый секретный код для ее подтверждения – этот код автоматически считывается приложением. Twitter фактически делает себя посредником, идентифицируя пользователя для провайдера приложения. Такая схема имеет сразу несколько преимуществ. Пользователям не нужно беспокоиться о создании комбинации «логин – пароль», чтобы создать учетную запись у провайдера приложения; им также не нужно иметь адрес электронной почты. Разработчикам приложений не нужно создавать собственную инфраструктуру для аутентификации пользователей; они также не теряют потенциальных клиентов, не использующих электронную почту.

Twitter получает больше информации о том, что интересует его пользователей. Дополнительным плюсом является то, что пароли не хранятся на сервере провайдера приложения: взлом его сервера не приведет к потере личных данных пользователей. Однако в случае кражи или утери пользовательского устройства аутентификация по номеру будет по-прежнему работать, и любой человек, получивший доступ к устройству, сможет получить и доступ к приложению – тем же способом, что и законный владелец устройства.

При всем этом, такой подход не является шагом назад с точки зрения безопасности по сравнению с традиционной аутентификацией с помощью логина и пароля. В любом случае, мобильные приложения пока не требуют авторизации при каждом запуске, так что при краже устройства, владелец которого не использует PIN-код, секретный код или идентификацию по отпечаткам пальцев, похититель получает доступ ко всему: к электронной почте, социальным сетям и приложениям. Другими словами, безопасность зависит от самого слабого звена – PIN-кода, секретного кода или отпечатков пальцев, используемых для получения физического доступа к устройству.

Реагируя на растущую озабоченность конфиденциальностью личных данных, разработчики веб-сайта pwnedlist.com создали простой в использовании интерфейс, позволяющий пользователям проверить, не были ли их почтовые адреса и пароли украдены и опубликованы в сети. В этом году эта услуга была преобразована в платный сервис.

В свою очередь, Apple и Google теперь предлагают шифрование данных по умолчанию на iOS и Android-устройствах. Некоторые представители правоохранительных органов утверждают, что такая практика играет на руку киберпреступникам, затрудняя их обнаружение.

10. Международное сотрудничество правоохранительных органов приносит плоды

Киберпреступления являются оборотной стороной постоянно растущей активности пользователей в Сети и давно уже стали частью нашей повседневной жизни. Может показаться, что деятельность киберпреступников зачастую остается безнаказанной, однако на самом деле действия правоохранительных органов значительно осложняют им жизнь. Учитывая глобальную природу киберпреступности, в борьбе с ней особенно важно международное сотрудничество. В этом году было несколько случаев, когда правоохранительные органы достигли значимого успеха в противодействии киберпреступникам.

В июне 2014 г. прошла операция с участием правоохранительных органов нескольких стран, в т.ч. британского Национального Агентства по борьбе с киберпреступностью (National Crime Agency) и ФБР, в результате которой удалось прекратить деятельность глобальной сети компьютеров, управляющей ботнетом GameoverZeus. Операция правоохранительных органов («Операция Tovar») нарушила коммуникацию между ботами и командными серверами ботнета, лишив кибепреступников контроля над ним. GameoverZeus был одним из крупнейших действующих ботнетов, использующих код банковского троянца Zeus. Кроме заражения компьютеров троянцем Zeus и кражи учетных данных от почтовых ящиков, соцсетей, онлайн-банкинга и других финансовых онлайн-сервисов, ботнет также распространял программу-вымогатель Cryptolocker. Благодаря операции правоохранительных органов, пострадавшие пользователи получили шанс передохнуть и почистить свои компьютеры от зловредов.

В этом году «Лаборатория Касперского» внесла свой вклад в совместную операцию правоохранительных органов и представителей индустрии кибербезопасности, координируемую британским Национальным Агентством по борьбе с киберпреступностью (NCA), в ходе которой была прекращена работа инфраструктуры троянца Shylock. Банковский троянец Shylock был обнаружен в 2011 г. и получил свое название из-за того, что его код содержит фрагменты из «Венецианского купца» Шекспира. Подобно другим известным банковским троянцам, Shylock представляет собой образец атаки типа Man-in-the-Browser (MITB) и создан для кражи учетных данных для банкинга с компьютеров клиентов банков. Троянец использует заранее заданный список банков-мишеней из разных стран.

В результате операции Onymous, проведенной в ноябре, были ликвидированы черные рынки, действовавшие в сети Tor.

Kaspersky Security Bulletin 2014. Развитие угроз в 2014 году