Похищение более полумиллиона евро всего за неделю – это звучит как реклама голливудских триллеров про ограбление банков. Однако организаторам мошеннической схемы Luuuk, созданной для кражи средств банковских клиентов, это удалось. Чтобы осуществить задуманное, они использовали атаки типа Man-in-the-Browser (MITB), направленные на клиентов одного из европейских банков. Краденые деньги затем автоматически переводились на заранее подготовленные счета «дропов» (посредников в отмывании краденных средств, известных также как «денежные мулы»). После обнаружения командного сервера с панелью управления Luuuk эксперты «Лаборатории Касперского» немедленно связались с банком и приступили к расследованию.

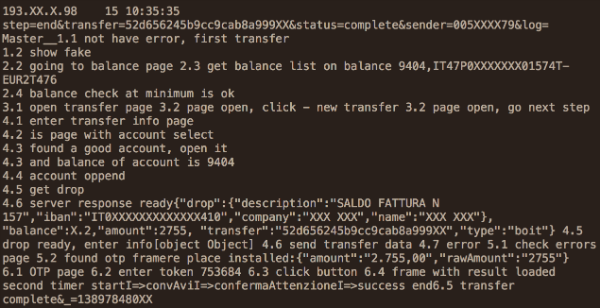

20 января 2014 года эксперты «Лаборатории Касперского» обнаружили подозрительный сервер, содержащий несколько лог-файлов. В частности, были найдены записи о соединениях, установленных ботами с веб-панелью управления командного сервера. Отправляемая информация, очевидно, имела отношение к финансовому мошенничеству; передаваемые данные включали сведения о жертвах и украденных суммах.

Рис. 1: Пример лог-файла

В ходе расследования мы обнаружили на сервере еще несколько лог-файлов, содержавших различные данные, в частности информацию о потенциально мошеннических банковских операциях и исходный код на JavaScript, связанный с инфраструктурой командного сервера. Эти файлы стали источником ценных данных, позволивших идентифицировать банк, ставший жертвой атак, а также узнать другие подробности о деятельности киберпреступников. В частности, из них мы почерпнули сведения о системе «дропов» и особенностях организации преступной схемы.

Рис. 2: Исходный код панели управления

К тому времени как были проанализированы все доступные данные, стало понятно, что данный командный сервер представлял собой серверную часть инфраструктуры, обслуживающей банковские троянские программы. Мы пришли к выводу, что мошенническая схема была основана на применении методов атаки Man-in-the-Browser и предусматривала возможность автоматического совершения банковских операций, связанных с подготовкой счетов для «дропов».

Мы решили дать этому командному серверу имя luuuk по названию папки, в которой размещена панель управления: /server/adm/luuuk/

Ниже представлена выжимка существенной информации, полученной из серверной части инфраструктуры злоумышленников:

- Около 190 жертв, расположенных в основном в Италии и Турции.

- Мошеннические транзакции на общую сумму более 500 000 евро (по данным, полученным из логов).

- Данные о переводе средств в рамках мошеннической схемы.

- Международные номера банковских счетов (IBAN) жертв и «дропов».

Панель управления была размещена на домене uvvya-jqwph.eu; в ходе анализа ее IP-адрес был определен как 109.169.23.134.

Рис. 3: Пример лога вредоносной транзакции.

Подобные веб-инъекции очень часто применяются в разнообразных вариациях на тему Zeus (Citadel, SpyEye, IceIX и т. д.), которые все хорошо известны в Италии. В процессе расследования определить вектор заражения не представлялось возможным. Как известно, банковские троянцы используют для заражения жертв самые разные методы, в том числе рассылки спама и загрузку вредоносного ПО при посещении зараженных сайтов (drive-by загрузки).

Злоумышленники использовали украденные у пользователей учетные данные для проверки баланса счетов жертв и автоматического осуществления нескольких вредоносных транзакций. Вероятно, вредоносная программа работала в фоновом режиме одновременно с легитимной сессией онлайн-банкинга. Об этом свидетельствует, например, один из обнаруженных нами вредоносных объектов (VNC-сервер), связанных с вредоносным сервером и применявшихся злоумышленниками.

Хотя для кражи денег пользователей применялись «обычные» методы (имя пользователя/пароль/обход системы одноразовых паролей), эта кампания отличается от многих ей подобных делением «дропов», которым переводились краденые деньги, на группы.

В соответствии с логами транзакций, были задействованы 4 различных группы «дропов» (или «денежных мулов»):

- 13test: максимальное количество денежных средств, отправляемых на счета этих «дропов», составляло от 40 000 до 50 000 евро; при этом для некоторых «дропов» были установлены другие лимиты – от 20 000 до 30 000 евро.

- 14test: лимит объема денежных средств, которые могли быть отправлены на счета «дропов» из этой группы составлял от 15 000 до 20 000 евро, однако для некоторых «дропов» были установлены другие лимиты – между 45 000 и 50 000 евро.

- 14smallings: лимит сумм, переводимых на счета «дропов» из этой группы, составлял от 2500 до 3000 евро.

- 16smallings: для представителей этой группы максимальный объем денежных средств, отправляемых на их счета, составлял от 1750 до 2000 евро, но при этом для некоторых представителей этой группы лимит был установлен на уровне от 2500 до 3000 евро (как для представителей группы 14smallings).

Все это может говорить о наличии хорошо организованной инфраструктуры «дропов». Ограничения на размер сумм, которые могли быть переведены на счета представителей разных групп, возможно, свидетельствуют о разном уровне доверия к «дропам» из каждой группы.

Операторы панели управления удалили все относящиеся к вредоносной деятельности компоненты 22 января – через два дня после начала нашего расследования. Те данные об осуществленных злоумышленниками транзакциях, которыми мы располагаем, позволяют нам считать, что это скорее обновление инфраструктуры, чем полное свертывание деятельности.

Кроме того, исходя из обнаруженной на сервере активности, связанной с проведением мошеннических транзакций, а также основываясь на некоторых других показателях, мы пришли к выводу, что злоумышленники, задействованные в этой преступной схеме, очень активны. Кроме того, они, по-видимому, принимают превентивные меры для защиты своей деятельности, а будучи обнаруженными, меняют тактику и заметают следы.

«Лаборатория Касперского» работает в контакте с различными правоохранительными органами и пострадавшей от атак финансовой организацией, чтобы привлечь преступников к ответственности.

Kaspersky Fraud Prevention против Luuuk

Улики, обнаруженные экспертами «Лаборатории Касперского», свидетельствуют о том, что кампания была организована профессиональными киберпреступниками. Тем не менее, примененные ими вредоносные инструменты могут быть эффективно нейтрализованы современными технологиями безопасности. «Лаборатория Касперского» разработала Kaspersky Fraud Prevention – многоуровневую платформу для противодействия онлайн-мошенничеству – именно для защиты клиентов онлайн-банкинга от целевых атак. В состав платформы входят решения для защиты клиентских устройств от различных типов атак, в том числе и проводимых с применением метода Man-in–the-Browser, а также инструменты, позволяющие финансовым организациям обнаруживать и блокировать мошеннические транзакции.

Используй Силу, Luuuk