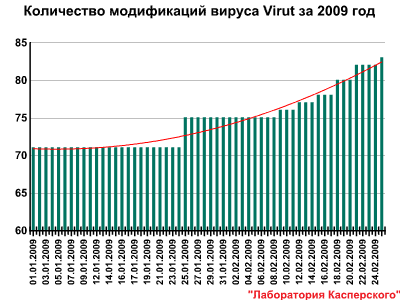

В мае 2009 года вредоносной программе Virus.Win32.Virut исполнится 3 года. За это время этот полиморфный вирус пережил более 80 модификаций и до сих пор входит в список самых распространённых вредоносных программ.

Последней модификации данного вируса является версия Virus.Win32.Virut.ce, добавленная в базу Антивируса Касперского 7 февраля 2009 года.

Данная модификация вируса характеризуется:

- изменённым алгоритмом заражения исполняемых файлов;

- заражением ASP-, PHP- и HTML-файлов с добавлением IFRAME, ведущего в на страницу с эксплойтами;

- новым алгоритмом сокрытия своего присутствия в системе;

- объединением зараженных компьютеров в ботнет посредством протокола IRC (на момент написания собранный таким образом ботнет использовался только для рассылки спама).

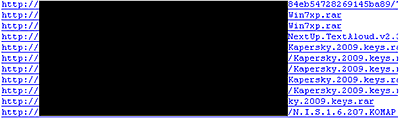

Дополнительно данный вирус распространяется вместе с зараженными генераторами серийных ключей и дистрибутивами популярных программных продуктов (в том числе и антивирусов) через популярные файлообменные сети. Также в конце февраля была обнаружена спам рассылка данного вируса по адресам почтовой системы Yahoo.

Примеры зараженных файлов, распространяемых через файлообменные сети

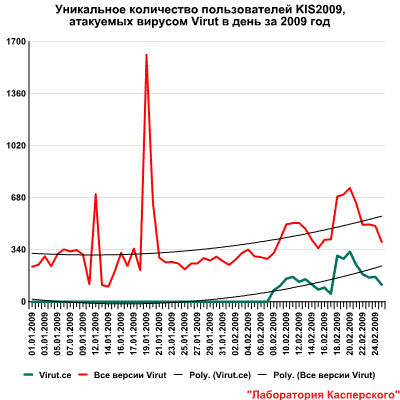

Статистика собираемая с помощью Kaspersky Security Network показывает, что в каждом втором случае заражения вирусом Virut мы имеем дело именно с модификацией Virut.ce. Общая статистика по числу регистрируемых атак на пользователей KIS 2009 выглядит так:

Virus.Win32.Virut.ce