Спам: особенности квартала

Выход iPhone 6

В сентябре произошло громкое для ИТ-индустрии событие: был представлен и поступил в продажу новый смартфон iPhone 6. Спамеры и киберпреступники просто не могли обойти вниманием новинку, и в результате на протяжении всего квартала мы наблюдали резкое увеличение количества спама, эксплуатирующего известный бренд. Количество фишинговых уведомлений, отправленных от имени популярных сервисов Apple также заметно увеличилось в связи с релизом.

Новый смартфон спамеры начали предлагать задолго до его официального релиза – в качестве приза за участие в опросах и акциях, за покупку рекламируемых товаров и пользование предлагаемыми в спаме услугами; модное устройство разыгрывали в различных лотереях и вручали в подставных уведомлениях о выигрыше. Наконец, iPhone 6 предлагали приобрести по невероятно низким (по сравнению с официальной стоимостью) ценам.

По сравнению с предыдущими моделями в дизайне iPhone 6 произошли заметные изменения – в частности изменился размер экрана. Это послужило причиной всплеска спама от фабрик-производителей всевозможных аксессуаров, которые активно предлагали приобрести защитные чехлы и пленки к новому устройству, соответствующие его размерам.

Таким образом, как и всегда, одно событие послужило причиной увеличения количества спама двух направлений: мошеннического и рекламного, а во многих случаях стало просто хорошим приманкой для привлечения внимания к основному содержанию писем, ведь одно лишь упоминание нового iPhone в заголовках писем уже значительно повышало шансы спамеров на прочтение их сообщений.

Спам как средство кражи почтовых адресов

В прошлом квартале было несколько случаев утечки логинов и паролей от аккаунтов крупнейших почтовых систем. Данные оказались в Сети, что вызвало обеспокоенность у пользователей и активное обсуждение проблем конфиденциальности. При этом компании, владеющие почтовыми сервисами, заявили, что большая часть опубликованных аккаунтов давно заброшена и не используется, а те немногие, что до сих пор активны, вероятнее всего, были похищены посредством фишинга.

Отметим, что идентификационные данные от почтового аккаунта дают мошенникам доступ не только к личной переписке владельца и его списку контактов, но и к другим сервисам почтового хостера. Также в руки злоумышленников могут попасть логины и пароли от аккаунтов в социальных сетях или интернет-магазинах, зарегистрированных на этот почтовый ящик. Спрос на логины и пароли от почтовых ящиков подтверждается количеством зафиксированных нами фишинговых сообщений, направленных непосредственно на кражу этих данных. В течение третьего квартала нам встречались фишинговые письма, в которых использовались разнообразные методы выманивания данных. Приведем некоторые примеры:

- Уведомления, в которых фишинговая HTML-страничка вложена непосредственно в письмо.

- Уведомления с фишинговыми ссылками в тексте письма. Поддельная ссылка могла быть привязана к текстовому фрагменту или указывалась в тексте письма. Отметим, что часто мошенники размещают фишинговые странички на специально созданных доменах третьего уровня.

- Уведомления, в которых адрес почтового ящика и пароль необходимо выслать на конкретный адрес электронной почты.

Среди самых популярных уловок, используемых для кражи данных, можно выделить сообщения о превышении допустимого размера почтового ящика, обновлении системы и блокировке ящика. Такие фишинговые письма нередко имитировали уведомления от конкретных почтовых сервисов, но подавляющее большинство все же представляло собой общий запрос на подтверждение логина и пароля от почтового ящика. Скорее всего, это вызвано тем, что мошенники рассылают фальшивые уведомления сразу по целой базе адресов и не делают выборку по конкретным почтовым сервисам, что довольно затратно по времени и не дает гарантии получения заветных данных.

Спам выходит за пределы почты

Одной из популярных и распространенных тематик в спаме являются предложения по проведению маркетинговых кампаний для раскрутки бизнеса и привлечения новых клиентов в форме массовых рассылок с рекламой услуг. Однако всё чаще платформой для проведения таких маркетинговых кампаний служат не почтовые сервисы и электронные ящики пользователей, а мобильные телефоны и смартфоны.

В третьем квартале 2014 года спамеры стали чаще предлагать доставку рекламного текста до пользователей посредством SMS и популярных сервисов мгновенного обмена сообщениями, таких, например, как WhatsApp или Viber. Значит ли это, что со временем классический почтовый спам может отойти на второй план и уступить лидирующую позицию SMS-спаму? Проанализировав связь SMS-спама с почтовым спамом, мы пришли к выводу, что такое развитие событий маловероятно. Во-первых, все больше стран уделяют внимание проблеме SMS-спама и принимают законодательные меры, запрещающие данный вид массовой рекламы. Во-вторых, существует очевидная взаимосвязь всех прочих медийных площадок, используемых для распространения незапрошенной рекламы, с классическим почтовым спамом.

Дело в том, что искать заказчиков такого вида рекламы спамеры продолжают «по старинке» — при помощи спам-рассылок. Причем существует отдельный вид почтовых рассылок, в которых спамеры предлагают купить готовые базы электронных адресов и телефонных номеров, сформированные по определенным критериям для привлечения конкретной целевой аудитории. Существуют также фишинговые рассылки, нацеленные на сбор персональных данных пользователей и организаций с целью их последующего распределения по базам для продажи или для осуществления рассылок. Таким образом, с помощью спама происходит сбор данных в базы, которые затем спамеры выставляют на продажу либо используют для рассылки нового спама. Продавать телефонные номера для осуществления SMS-рассылок, а также привлекать заказчиков своих услуг спамеры продолжают, используя классический почтовый спам.

Еще одной медийной площадкой, где продолжает набирать обороты распространение спама, являются социальные сети, аудитория которых насчитывает миллионы пользователей и продолжает расти. При этом сотни тысяч аккаунтов в них на самом деле являются «мертвыми душами» — ботами, созданными специально для рассылки спама или кражи личных данных у легальных пользователей. В прошедшем квартале мы все чаще фиксировали спамерский контент в легальных формальных уведомлениях от соцсетей. Дело в том, что практически все аккаунты в соцсетях привязаны к электронной почте своих владельцев и полученные внутри сети сообщения дублируются в виде уведомлений в почте. Содержание таких сообщений представляет собой типичный спам: это и «нигерийские» истории о миллионах, ищущих своих новых хозяев, и предложения финансовой помощи для подъема своего бизнеса и просто реклама разнообразных товаров.

Таким образом, SMS-рассылки и сообщения в социальных сетях – это не новые виды спама, а скорее новые способы доставки рекламных сообщений пользователям, разрабатываемые спамерами и так или иначе связанные со спамом почтовым. Более того, спамеры могут рассылать одни и те же сообщения по разным каналам, что создает впечатление об увеличении общего количества рассылаемой незапрошенной рекламы.

События в «нигерийском» спаме

В третьем квартале для создания «нигерийских» сюжетов мошенники использовали политическую обстановку на Украине и суету вокруг лихорадки Эбола. Политика является любимым поводом для «нигерийцев», о чем свидетельствует большой процент писем, тематически связанных с политическими событиями или известными политическими деятелями. Неудивительно, что на протяжении третьего квартала именно ситуация на Украине активно использовалась для обмана пользователей. В качестве авторов таких спам-сообщений мошенники указывали не только украинцев различных профессий, но также политиков и предпринимателей, предлагающих получателям денежные вознаграждения за помощь в переводе или инвестировании имеющихся у них крупных сумм денег.

Письма, сюжет которых был связан с вирусом Эбола, рассылались в основном от имени зараженных смертельной лихорадкой жителей стран Африки. Но встречались и необычные варианты, например, приглашения на тематическую конференцию. Независимо от автора письма и сути его вполне убедительного рассказа, цель мошенников – выудить у жертвы денежные средства — остается неизменной из года в год.

Вредоносные вложения в почте

ТОP 10 вредоносных программ, распространенных в почте,

третий квартал 2014 г.

По итогам третьего квартала 2014 года наш рейтинг вредоносных программ, распространяемых в почте, возглавил зловред Trojan.JS.Redirector.adf. Он представляет собой HTML-страницу, при открытии которой пользователя перенаправляют на зараженный сайт. Там ему обычно предлагают загрузить Binbot – приложение для работы с сервисом автоматической торговли бинарными опционами, которые сейчас популярны в Сети. Распространяется зловред по электронной почте в незапароленном ZIP-архиве.

Далее следует Trojan-Spy.HTML.Fraud.gen. Зловред, который на протяжении многих предыдущих кварталов не покидал 1-ю строку рейтинга, всё же был потеснён. Напомним, что Trojan-Spy.HTML.Fraud.gen представляет собой фишинговую HTML-страницу, на которой пользователь должен ввести свои конфиденциальные данные. После чего вся введенная информация отправляется киберпреступникам. По сравнению с предыдущим кварталом доля этого зловреда снизилась на 1,67 п.п.

На третьей позиции разместился Trojan.Win32.Yakes.fize, который представляет собой троянец-загрузчик типа Dofoil. К слову сказать, Trojan-Downloader.Win32.Dofoil.dx занимает четвертое место. Зловреды этого типа закачивают на компьютер пользователя другую вредоносную программу, запускают и крадут с ее помощью разнообразную пользовательскую информацию, в первую очередь пароли.

На пятой и девятой позиции расположились представители семейства универсальных модульных ботов Andromeda/Gamarue: Backdoor.Win32.Androm.enji и Backdoor.Win32.Androm.euqt. Основные возможности зловредов: загрузка, хранение и запуск исполняемого файла, скачивание DLL (без сохранения на диск), установка плагинов, возможность обновлять и удалять себя. Функционал бота расширяется с помощью системы плагинов, которые подгружаются злоумышленниками в нужном количестве в любое время.

Шестую и седьмую строчки занимают Trojan.Win32.Bublik.clhs и Trojan.Win32.Bublik.bwbx соответственно. Это модификации хорошо знакомого нам зловреда Bublik — троянца-загрузчика, который загружает вредоносный файл на компьютер пользователя и запускает его.

На восьмом месте расположился почтовый червь Email-Worm.Win32.Bagle.gt. Основная функция всех почтовых червей — собирать электронные адреса с зараженных компьютеров. Почтовый червь семейства Bagle может также принимать удаленные команды на установку других вредоносных программ.

Замыкает рейтинг Trojan-Banker.Win32.ChePro.ink. Этот даунлоадер выполнен в виде CPL-апплета (компонент панели управления) и занимается загрузкой троянцев, предназначенных для кражи конфиденциальной финансовой информации. В основном зловреды этого типа нацелены на бразильские и португальские банки.

Распределение доли вредоносных программ в почте по семействам

Что касается наиболее популярных семейств вредоносных программ, распределение их доли в почте выглядит следующим образом:

ТОP 10 семейств вредоносных программ, распространенных в почте,

третий квартал 2014 г.

Лидером рейтинга стало семейство Andromeda, на его долю приходится 12,35% всех зловредов. На втором месте находится ZeuS/Zbot, представители этого семейства предназначены для атаки на серверы и пользовательские компьютеры, а также для перехвата данных. Хотя ZeuS/Zbot способен выполнять различные вредоносные действия, чаще всего он используется для кражи банковской информации. Также он может устанавливать CryptoLocker – вредоносную программу, вымогающую деньги за расшифровку данных пользователя.

Bublik, который часто подгружает Zbot, также вошёл в десятку самых распространённых семейств вредоносных программ.

Страны — мишени вредоносных рассылок

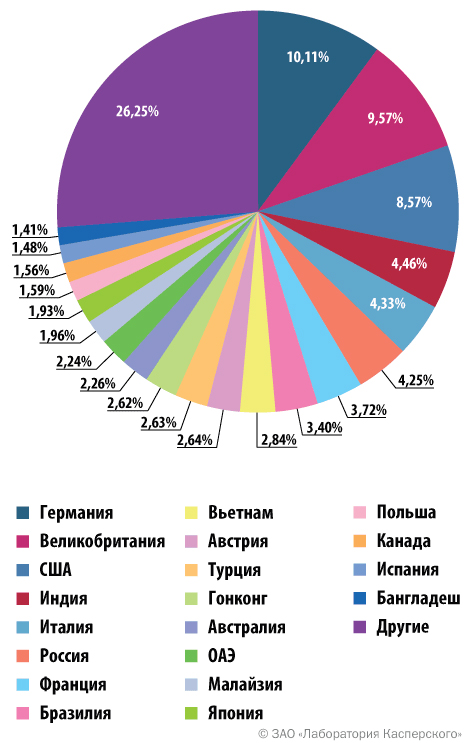

Распределение срабатываний почтового антивируса по странам,

третий квартал 2014 г.

В третьем квартале в расстановке стран – мишеней рассылок, содержащих вредоносные программы, произошли некоторые изменения. Так, на первое место вышла Германия с показателем 10,11%. Великобритания переместилась на второе место, потеряв 1,22 п.п. по сравнению со вторым кварталом. На третьем месте расположились США, потерявшие 1,77 п.п.

Россия, которая во втором квартале занимала 19-ю строчку с показателем 1,48%, в этом квартале оказалась на 6-м месте (4,25%); доля вредоносного спама на территории страны увеличилась почти в 3 раза.

Особенности вредоносного спама

Ice Bucket Challenge

В прошедшем квартале киберпреступники продолжили эксплуатировать громкие информационные события для привлечения внимания к рассылкам, содержащим вредоносное ПО. На этот раз таким информационным поводом стала кампания Ice Bucket Challenge, получившая этим летом огромную популярность. Целью данной акции было повышение осведомленности населения о болезни, известной как боковой амиотрофический склероз, а также сбор средств на ее исследование. В кампании приняло участие огромное количество людей, включая множество известных личностей: актеры, политики, спортсмены, бизнесмены, музыканты обливали себя ледяной водой, выкладывали видеозаписи этого процесса в Сети и передавали эстафету далее. На пике популярности к участию в акции «подключились» и мошенники, увидевшие в кампании возможность привлечь внимание пользователей к своим вредоносным сообщениям.

В результате на адреса ничего не подозревающих пользователей стали приходить письма с предложением присоединиться к ассоциации ALS и изменить свою жизнь, как это уже сделали тысячи других людей. Получателям предлагалось просмотреть вдохновляющее видео, находящееся во вложенном в письмо архиве. Но вместо обещанного видео пользователя ожидала вредоносная программа, например зловред Backdoor.Win32.Androm.euop. Такие программы позволяют злоумышленникам незаметно управлять зараженными компьютерами, которые часто становятся частью ботнета.

«Вредоносные уведомления» от систем бронирования

В третьем квартале 2014 года злоумышленники рассылали сезонный вредоносный спам, количество которого традиционно увеличивается в период летних отпусков. В спам-трафике нам встречались поддельные уведомления от отелей, служб бронирования и авиакомпаний на английском и немецком языках. Как обычно, мошенники пытались убедить получателя, что в ZIP-архиве находилась информация по бронированию отеля или покупке авиабилета.

В частности, мы обнаружили рассылку фальшивых уведомлений от имени American Airlines: в письма были вложены исполняемые файлы, являющиеся зловредами из семейства Net-Worm.Win32.Aspxor. Данные сетевые черви могут рассылать спам, загружать и запускать произвольное ПО, собирать ценные данные на компьютере жертвы (сохраненные пароли, почтовые и FTP-аккаунты), а также автоматически искать уязвимые сайты для их последующего заражения с целью дальнейшего распространения бота.

В поддельных сообщениях на немецком языке, разосланных от имени интернет-портала по бронированию отелей в Германии, содержался зловред Trojan-Spy.Win32.Ursnif. Этот троянец крадет конфиденциальные данные и способен прослушивать сетевой трафик, загружать и запускать другие вредоносные программы, а также отключать некоторые системные приложения.

Зловреды в ARJ-архиве

В сентябре мы обнаружили крупную вредоносную рассылку с нетипичными для спама вложением — архивом в формате ARJ. Такой выбор файлового архиватора, скорее всего, обусловлен именно необычностью формата файла. Т.е. по задумке злоумышленников у пользователя, знающего о потенциальной опасности вложенных архивов ZIP и RAR, файл с незнакомым расширением не вызовет явных подозрений. Кроме того, архиватор ARJ позволяет максимально уменьшить размер файла, а его исходный код доступен всем желающим для изучения и изменения.

В рамках одной рассылки злоумышленники рассылали несколько типов вредоносных писем. Это были уведомления о получение факса, выписка счета от конкретной компании и личные сообщения с приветствием в теле письма. Ко всем письмам были приложены зловреды из семейства Trojan-Downloader.Win32.Cabby, которые после запуска показывали жертве документ .rtf или .doc и незаметно загружали зловред из семейства ZeuS/Zbot. Все названия вложенных файлов были сгенерированы по одному шаблону. Для придания письмам уникальности киберпреступники изменяли некоторые фрагменты текста и автоподпись антивируса.

Статистика

Доля спама в почтовом трафике

Доля спама в почтовом трафике,

апрель-сентябрь 2014 г.

Доля спама в почтовом траффике по итогам третьего квартала 2014 года составила 66,9%, что на 1,7 п.п. меньше, чем в предыдущем квартале. Наибольшее количество спама было разослано в августе, наименьшее – в сентябре.

Страны – источники спама

Страны – источники спама в мире,

третий квартал 2014 г.

По итогам третьего квартала 2014 года на первом месте среди стран – источников спама по-прежнему находятся США, откуда по всему миру было разослано почти 14% нежелательной почты. На втором месте – Россия, ее доля составляет 6,1% мирового спам-трафика. Замыкает тройку лидеров Вьетнам, его показатель практически не отличается от показателя России – также около 6% мирового спама.

Дальнейшее распределение спама по странам происходило довольно равномерно. В десятку крупнейших источников мусорной почты также вошли Китай (5,1%), Аргентина (4,1%), Германия (3,4%). Замыкает десятку Бразилия с показателем 2,9%.

Размеры спамовых писем

Размеры спамовых писем,

третий квартал 2014 г.

Распределение спамовых писем по размерам практически не изменилось по сравнению со вторым кварталом. В лидерах по-прежнему очень короткие письма размером до 1 КБ, при массовой рассылке удобные для быстрой отправки. Доля таких писем за квартал увеличилась на 4,6 п.п.

Можно также отметить некоторое снижение доли писем размером от 2 КБ до 5 КБ — на 4,8 п.п. Также наблюдалось небольшое уменьшение доли спама в диапазоне 5-10 КБ, на 2,5 п.п. Напротив, на 1,7 п.п. увеличилась доля писем размером 10-20 КБ.

Фишинг

В третьем квартале 2014 года на компьютерах пользователей продуктов «Лаборатории Касперского» было зафиксировано 71 591 006 срабатываний системы «Антифишинг». Это на 11,5 млн. срабатываний больше по сравнению с показателем предыдущего квартала.

Как и во втором квартале, наибольший процент атакованных фишерами пользователей наблюдался в Бразилии – показатель страны увеличился на 3,53 п.п. и составил 26,73%.

TOP 10 стран по проценту атакованных пользователей:

| Страна | % пользователей | |

| 1 | Бразилия | 26,73% |

| 2 | Индия | 20,08% |

| 3 | Австралия | 19,37% |

| 4 | Франция | 18,08% |

| 5 | ОАЭ | 17,13% |

| 6 | Канада | 17,08% |

| 7 | Казахстан | 16,09% |

| 8 | Китай | 16,05% |

| 9 | Великобритания | 15,58% |

| 10 | Португалия | 15,34% |

Заметный рост доли атакованных пользователей произошел в Китае (+4,74 п.п.), Австралии (+3,27 п.п.), ОАЭ (+2,83 п.п.) и Канаде (+1,31 п.п.).

Организации – мишени атак

Статистика мишеней фишинговых атак основана на срабатываниях эвристического компонента системы «Антифишинг». Эвристический компонент системы «Антифишинг» срабатывает, когда пользователь переходит по ссылке на фишинговую страницу, а информация об этой странице еще отсутствует в базах «Лаборатории Касперского». При этом неважно, каким образом совершается данный переход: в результате нажатия на ссылку в фишинговом письме или в сообщении в социальной сети или, например, в результате действия вредоносной программы. В результате срабатывания в браузере пользователь видит предупреждающий баннер о возможной угрозе.

Первую строчку рейтинга атакуемых фишерами организаций по-прежнему занимает категория «Почтовые и поисковые порталы» (ранее она называлась «Глобальные интернет-порталы»). Однако доля этой категории заметно снизилась — на 22,15 п.п., и ее показатель в третьем квартале составил 28,54%.

Распределение организаций, атакованных фишерами*, по категориям,

третий квартал 2014 г.

В третьем квартале 2014 года обобщенная категория «Онлайн-финансы» увеличила свой показатель на 13,39 п.п. – до 38,23%. Уже второй квартал подряд увеличивается доля срабатываний в категориях «Банки» (+6,16 п.п.), «Платежные системы» (+5,85 п.п.) и «Онлайн-магазины» (+3,18 п.п.).

Распределение фишинговых атак на платежные системы,

третий квартал 2014 года

Привлекательность фишинговых атак на платежные системы обусловлена тем, что мошенники получают доступ непосредственно к деньгам жертвы. Лидером среди атакуемых организаций в категории «Платежные системы» стал оператор электронных денежных средств PayPal (32,08%). Почти конкурирует с ним платежная система Visa (31,51%), а замыкает первую тройку American Express (24,83%).

Фишинговые атаки на пользователей платежных систем часто проводятся посредством рассылки поддельных писем, написанных якобы представителем финансовой организации. Такие письма содержат угрозу о блокировке аккаунта или приостановке действия счета, что должно вызвать у пользователя определенную эмоциональную реакцию и подтолкнуть к неразумным действиям, в частности к передаче конфиденциальной информации злоумышленникам.

Пример фишингового письма с угрозой блокировки счета жертвы

В данном примере сообщение отправлено с подозрительного адреса, не соответствующего адресам рассылки PayPal. Письмо содержит угрозу пользователю (обновите данные аккаунта или он будет заблокирован), а также призывает перейти по ссылке и оставить на открывшейся странице свои персональные данные.

Фишинговая страница, имитирующая страницу сайта PayPal

Перейдя по ссылке, пользователь видит страницу, имитирующую оформление официального сайта PayPal, с формами для ввода персональных данных. При этом соединение с данной страницей не защищено, об этом говорит отсутствие HTTPS в адресной строке, а указанный IP-адрес не принадлежит компании PayPal.

TOP 3 атакуемых организаций

| Организация | % фишинговых ссылок | |

| 1 | 10,34% | |

| 2 | 10,21% | |

| 3 | Yahoo! | 6,36% |

В первую тройку атакуемых организаций по-прежнему входят Google, Facebook и Yahoo!, однако внутри ТОП-3 произошли серьезные перемены. Показатели Google (10,34%) и Facebook (10,21%) немного выросли, организации синхронно переместились на позицию вверх. Yahoo!, который внезапно стал безусловным лидером в первом полугодии 2014 года, так же внезапно сдал свои позиции – показатель организации уменьшился на 24,62 п.п. и составил 6,36%.

Горячие темы в фишинге

Компания Apple не вошла в ТОП-3, но поднялась в рейтинге атакуемых фишерами организаций на 4-е место с показателем 1,39% (+0,98 п.п). В начале сентября компания была вовлечена в крупный скандал, связанный с утечкой фотографий знаменитостей из облачного хранилища iCloud. Компания Apple опровергла слухи о наличии уязвимостей в сервисе, приведших к утечке данных. Утечка могла быть следствием фишинговой атаки, направленной на пользователей продукции Apple (была ли атака целевой или хакерам просто повезло, и среди их жертв оказалось немало звезд – неизвестно).

Кроме того, 9 сентября были анонсированы новые iPhone 6 и 6 Plus, а крупные события в этой компании по обыкновению вызывают повышенный интерес мошенников. Потому неудивительно, что мы зафиксировали рост числа поддельных уведомлений, рассылаемых от имени представителей сервисов Apple, таких как iTunes и iCloud.

Мошенники использовали имя компании для привлечения внимания пользователей, причем нередко они пользовались одним и тем же шаблоном сообщения, где меняли лишь название сервиса Apple.

Число ежедневных срабатываний на фишинговых страницах, имитирующих страницы ресурсов компании Apple,

второй и третий кварталы 2014 года

Для защиты персональных данных пользователей в Apple существует двухэтапная проверка для Apple ID, включающая регистрацию одного или нескольких доверенных устройств. Двухэтапная проверка исключает возможность несанкционированного доступа к учетной записи пользователя или внесения изменений в ней и предотвращает совершение покупок посторонними с ее помощью. 5 сентября Apple объявила о скором принятии дополнительных мер безопасности, с помощью которых будет сообщать пользователям о подозрительных действиях с их аккаунтами.

Пример фишинговых страниц, запрашивающих данные Apple ID

Помимо прочего, пользователя также может обезопасить внимательное изучение страницы, на которой его просят ввести конфиденциальную информацию. Следует обратить внимание на наличие защищенного соединения и принадлежность домена компании Apple. Также имеет значение, что именно запрашивают мошенники, ведь помимо информации, которая требуется для управления Apple ID, фишеры часто запрашивают данные банковской карты под предлогом ее привязки к аккаунту. И если пользователь самостоятельно предоставил мошенникам такие данные, защита Apple никак не поможет ему.

Пример фишинговой страницы, имитирующей запрос Apple о подтверждении персональной информации

Заключение

Доля спама в почтовом трафике по итогам третьего квартала 2014 года составила 66,9%, что на 1,7 п.п. меньше, чем в предыдущем квартале.

На тематику спама в третьем квартале сильное влияние оказали заметные события в области политики и информационных технологий, такие как тревожная ситуация на Украине, выход iPhone 6, утечка в Сеть паролей от крупнейших почтовых сервисов, кампания Ice Bucket Challenge, а также летний сезон отпусков и каникул. Громкие мировые события активно эксплуатировались и в «нигерийском» спаме.

Тройка лидеров среди стран – источников спама, рассылаемого по всему миру, выглядит следующим образом: США (14%), Россия (6,1%), Вьетнам (6%).

Рейтинг вредоносных программ, распространенных в почте, по итогам третьего квартала возглавляет Trojan.JS.Redirector.adf (2,8%), переправляющий пользователя на зараженный сайт. Среди семейств вредоносных программ лидером стало семейство Andromeda, на долю которого приходится 12,35% всех зловредов. Наиболее часто вредоносным атакам подвергались пользователи Германии.

В третьем квартале в спам-трафике рассылались фишинговые письма, направленные на кражу логинов и паролей от почтовых аккаунтов пользователей, а выпуск новой версии iPhone вызвал также всплеск фишинговых уведомлений от имени крупнейших сервисов Apple iTunse и iCloud.

Для установки вредоносных программ на компьютеры пользователей в третьем квартале киберпреступники рассылали не только поддельные сообщения от служб бронирования отелей и авиакомпаний, но и письма с давно не используемым файловым архиватором.

Продолжает расти доля фишинговых атак на организации, связанные с финансовыми онлайн-операциями (банки, платежные системы, онлайн-магазины). Значительно снизилось количество атак на организации из категории «Почтовые и поисковые порталы» — до 28,54%. Также заметно уменьшилась доля атак на портал Yahoo!, который попадает в эту категорию.

Спам и фишинг в третьем квартале 2014