Особенности квартала

GDPR как повод для фишинга

В первом квартале мы писали про спам, эксплуатирующий тему политики GDPR (регламент по защите и обработке персональных данных), которая вступила в силу 25 мая 2018 года. Тогда мусорный почтовый трафик ограничивался предложениями принять участие в семинарах и прочих образовательных мероприятиях, приобрести ПО и базы данных. По нашим прогнозам, в скором времени должны были появиться и мошеннические рассылки. Их мы и обнаружили во втором квартале.

Следуя требованиям регламента, компании рассылали уведомления о переходе на политику GDPR и просили подтвердить согласие на хранение и обработку персональных данных. Этим и решили воспользоваться мошенники. Для получения доступа к персональным данным клиентов известных компаний они рассылали фишинговые письма, в которых, ссылаясь на GDPR, просили обновить информацию о владельце аккаунта. Для этого необходимо пройти по ссылке из письма и ввести требуемые данные, которые сразу же попадали в руки мошенников. Стоит отметить, что злоумышленников интересовали данные клиентов финансовых организаций и компаний, предоставляющих услуги в ИТ-сфере.

Вредоносные IQY-вложения

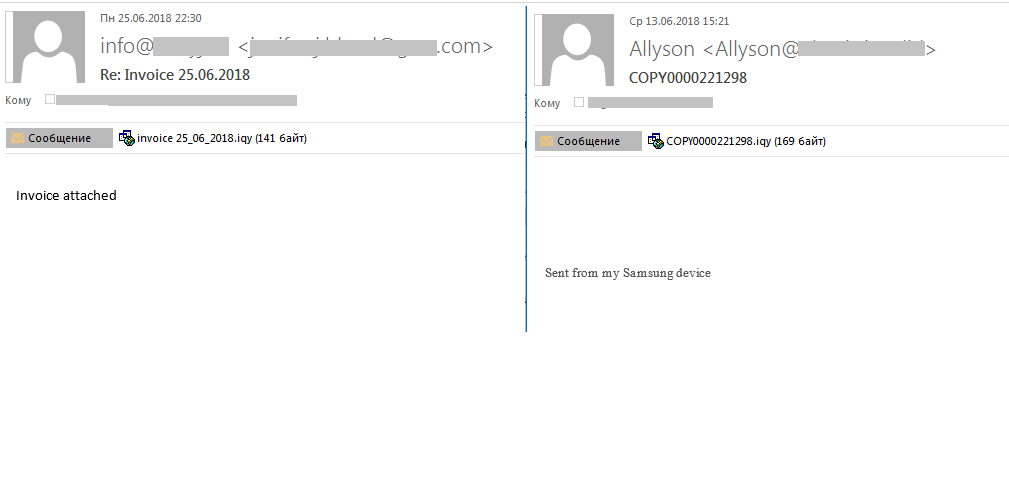

Во втором квартале мы обнаружили несколько вредоносных рассылок с ранее не встречавшимися в спаме вложениями формата IQY (Microsoft Excel Web Query). Мошенники выдают эти файлы за счета, заказы, копии документов — известная уловка, которая до сих пор активно используется для рассылки вредоносного спама. В поле «От» подставляются электронные адреса, делающие письмо похожим на отправленное с личного ящика, а названия вложений генерируются по шаблону: сначала наименование вложения, а затем либо дата, либо произвольная последовательность цифр.

При открытии IQY-файла на компьютер жертвы скачиваются несколько троянцев-загрузчиков, в результате работы которых устанавливается бэкдор Flawed Ammyy RAT. Цепочка заражения может выглядеть примерно так: Trojan-Downloader.MSExcel.Agent загружает другой даунлоадер из этого же семейства, который в свою очередь загружает Trojan-Downloader.PowerShell.Agent, далее этот троянец загружает Trojan-Downloader.Win32.Dapato, который и загружает непосредственно Backdoor.Win32.RA-based.hf (он же Flawed Ammyy RAT), использующийся для получения удаленного доступа к компьютеру жертвы, краже файлов, персональных данных и рассылке спама.

Распознать и детектировать такие вложения достаточно сложно, так как файл представляет собой обычный текстовый документ, в котором передаются параметры веб-запроса загрузки данных из удаленных источников в таблицы Exсel. Кроме того, IQY-файлы являются очень опасным инструментом в руках злоумышленников, так как по структуре ничем не отличаются от легитимных, и с их помощью можно загрузить любые данные.

Следует отметить, что для рассылки вредоносного спама с IQY-вложениями используется крупнейший спамерский ботнет Necurs. Напомним, что именно он ответственен за массовую рассылку вредоносного (троянцев-шифровальщиков, макровирусов и пр.), а также «акционного» (pump-and-dump) и дейтингового спама. Работа ботнета характеризуется периодами простоя и всплеска, а механизмы заражения и обхода фильтров становятся все более изощренными.

Утечки данных

Волна утечек конфиденциальной информации, о которой мы писали в прошлом квартале, продолжается. Вот одни из самых громких событий квартала:

- Взлом сервиса Ticketfly и кража данных 27 миллионов клиентов.

- Данные 92 миллионов пользователей генеалогического сервиса MyHeritage были обнаружены на открытом сервере.

- 340 млн «индивидуальных записей» утекли из маркетинговой компании Exactis.

- Незащищенный паролем сервер Amazon предоставил доступ к данным 48 млн пользователей сервисов Facebook, LinkedIn, Twitter и Zillow.

В результате таких утечек в руки киберпреступников попадают имена, адреса электронной почты, номера телефонов, дни рождения, номера кредитных карт и персональные предпочтения пользователей. Данная информация в дальнейшем может быть использована для проведения целевых фишинговых атак — самого опасного вида фишинга.

Криптовалюта

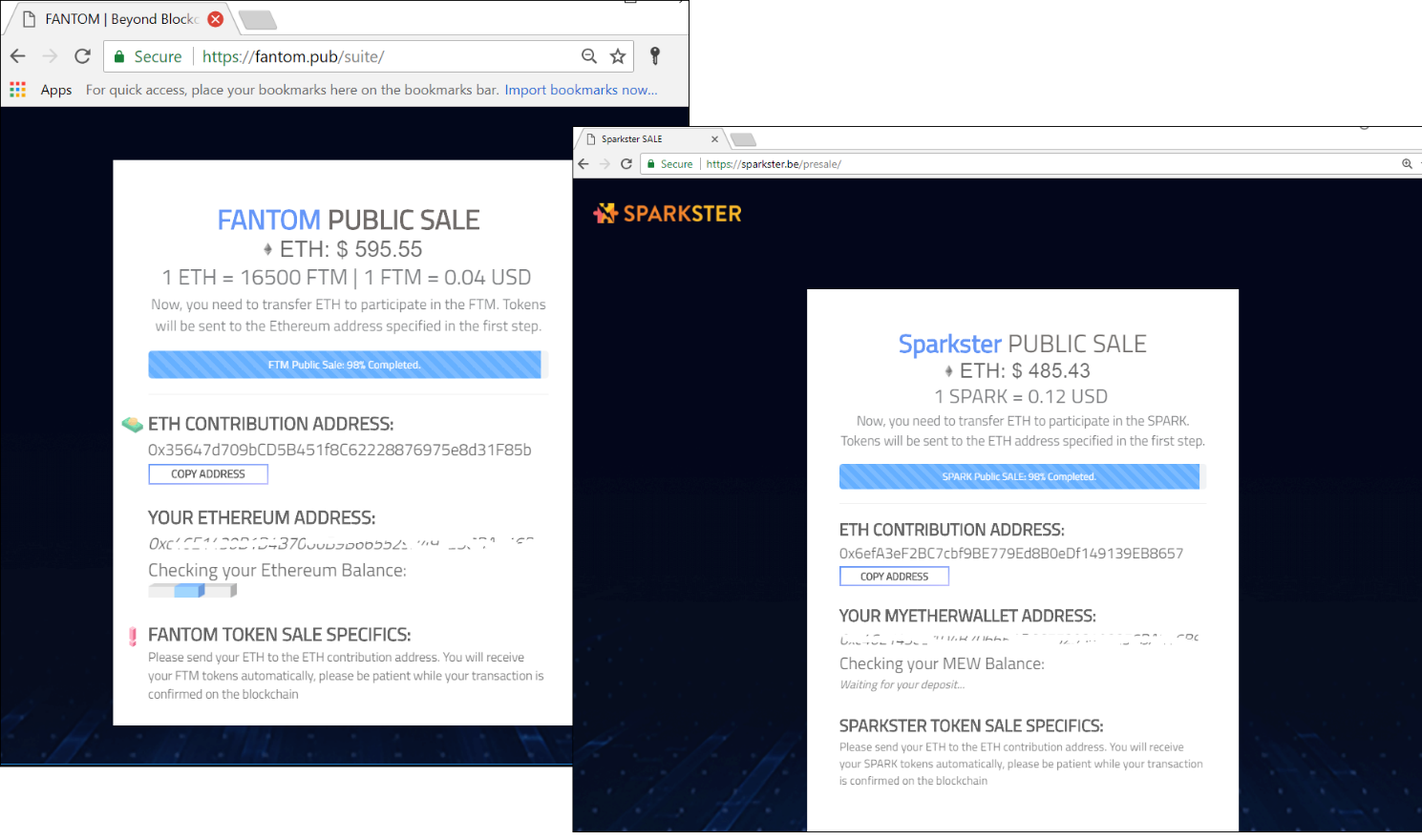

Во втором квартале наша система Антифишинг 58 000 раз предотвратила попытки пользователей перейти на фишинговые сайты, имитирующие популярные криптовалютные кошельки и биржи. Помимо классического фишинга, который помогает получить доступ к аккаунтам жертвы и информации о приватном ключе, киберпреступники любыми способами пытаются заставить жертву самостоятельно перевести им криптовалюту. Один из приемов — бесплатные раздачи криптомонет. Мошенники продолжают эксплуатировать имена новых ICO-проектов для сбора средств потенциальных инвесторов, стремящихся получить ранний доступ к новым предложениям токенов. Фишинговые сайты порой появляются даже раньше, чем официальные сайты проектов.

Самой популярной у фишеров криптовалютой является на данный момент «Эфириум» (Etherium, ETH). Рост популярности «эфира» у мошенников наблюдается в тандеме с ростом количества средств, привлекаемых ICO, которые проводят на платформе Ethereum. По нашим довольно грубым подсчетам (на основе данных, полученных с более чем тысячи ETH-кошельков, используемых злоумышленниками), за второй квартал злоумышленникам, использующим тему ICO, удалось заработать $2 329 317 (по курсу на конец июля 2018 г.), и это даже без учета классического фишинга.

Поддельные страницы ICO-проектов: первая располагается на домене fantom.pub и имитирует fantom.foundation — настоящий сайт проекта FANTOM, вторая, размещенная на домене sparkster.be, является подделкой sparkster.me — сайта проекта SPARKSTER

Чемпионат мира 2018

К чемпионату мира по футболу готовились не только организаторы и болельщики, но и мошенники со всего мира. Тема мундиаля использовалась во множестве классических методов обмана, основанных на социальной инженерии. Преступники создавали поддельные сайты партнеров чемпионата для получения доступа к банковским аккаунтам и счетам жертв, проводили целевые атаки и создавали поддельные страницы входа в аккаунт на сайте fifa.com.

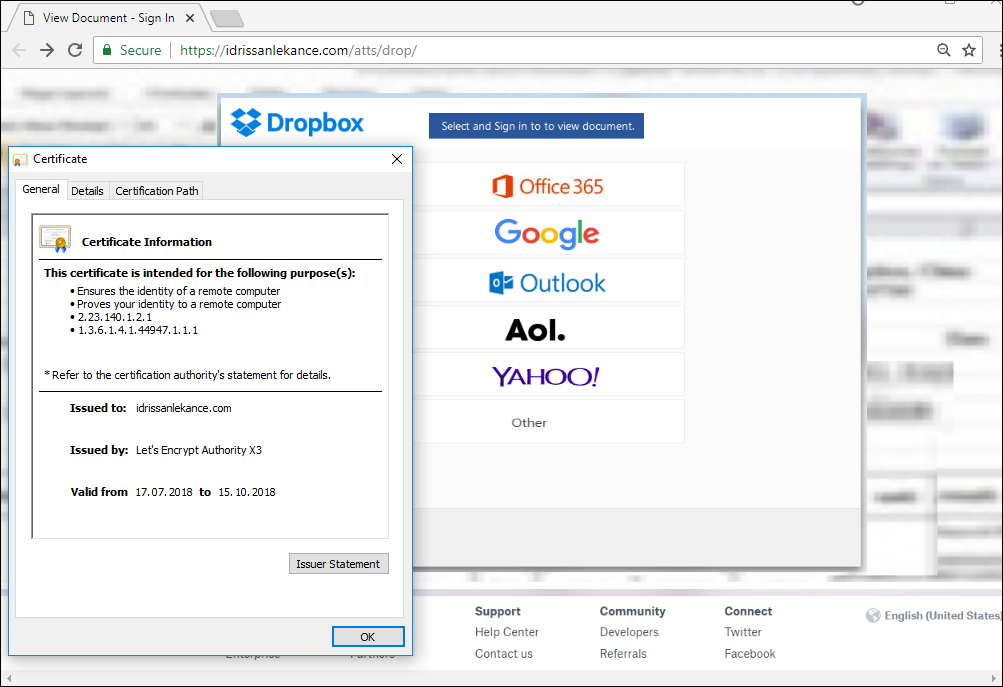

HTTPS

Как мы и писали в отчете за 2017 год, все больше фишинговых страниц располагаются на доменах, имеющих сертификат. Это могут быть как взломанные, так и специально зарегистрированные домены, на которых мошенники размещают свой контент. Связано это в первую очередь с тем, что на HTTPS переходит почти весь Интернет, а получить простой сертификат стало очень легко. В связи с этим в середине второго квартала компания Google огласила свои дальнейшие шаги по взаимодействию браузера Chrome с сертификатами. Начиная с сентября 2018 года (Chrome 69) браузер перестанет помечать HTTPS-сайты как «защищенные» в адресной строке, вместо этого с октября 2018 г. Chrome начнет показывать метку «Not secure» при вводе данных на сайтах, не использующих шифрование.

С выходом Chrome 70 в октябре на всех HTTP-сайтах при вводе данных пользователем будет отображаться красное предупреждение «Не защищено».

Google рассчитывает, что это будет способствовать увеличению количества сайтов, использующих защищенное соединение, ведь пользователи должны ожидать, что сеть по умолчанию безопасна, и получать предупреждение только при наличии каких-либо проблем.

В данный момент наличие надписи Secure зеленого цвета в строке скорее вводит пользователя в заблуждение в случае нахождения на фишинговом сайте.

Сезон отпусков

В преддверии сезона отпусков мошенники использовали все возможные темы, интересующие путешественников — от покупки авиабилетов до брони отелей. К примеру, мы обнаружили множество сайтов, которые предлагают очень заманчивые варианты размещения по смешным ценам (например — целый дом с бассейном, камином и четырьмя спальнями в Праге за $1000 в месяц). Сайты маскировались под Amazon, TripAdvisor и другие популярные у путешественников ресурсы.

Практически аналогичный прием мошенники используют, подделывая сайты билетных агрегаторов. Причем информация о рейсах отображается реальная, а вот купленные билеты оказываются фальшивкой.

Каналы распространения

В своих отчетах мы регулярно напоминаем, что распространение фишингового и другого мошеннического контента давно вышло за рамки почтовых рассылок. Мошенники используют все доступные средства коммуникации, а также вовлекают самих пользователей в распространение вредоносного контента. В этом квартале одни из самых крупных массовых атак были зафиксированы нами в мессенджерах и социальных сетях.

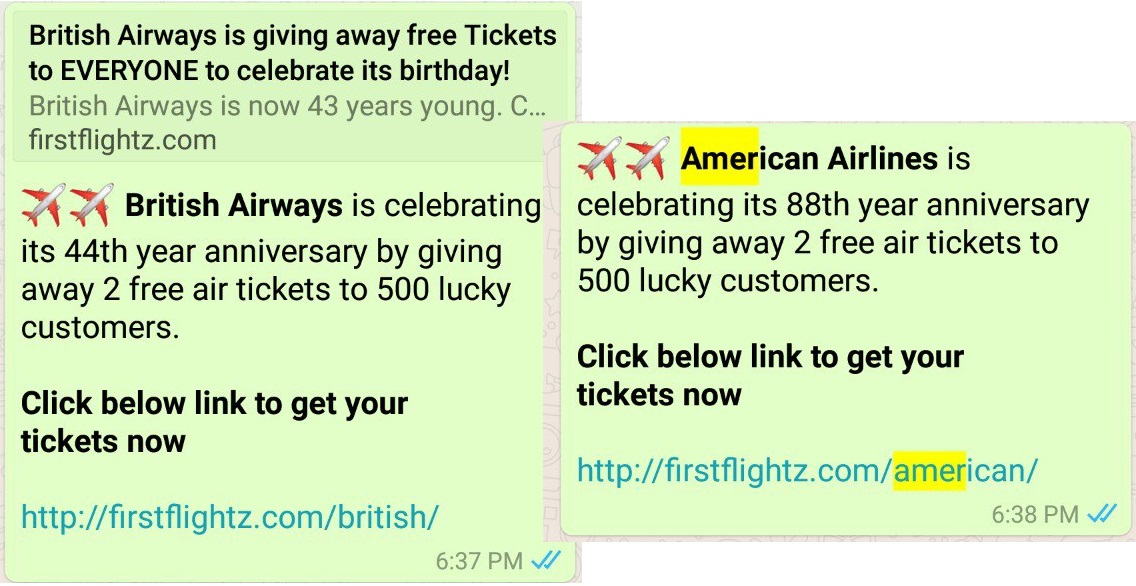

Для «вирусного» распространения своего контента мошенники все чаще используют WhatsApp: пользователи мессенджера сами множат мошеннический контент, пересылая его так же, как «письма счастья» много лет назад. В основном в таких сообщениях речь идет о несуществующих розыгрышах или бесплатных выгодных предложениях (мы уже неоднократно писали про такие схемы обмана). В прошлом квартале мошенники возобновили розыгрыши «бесплатных авиабилетов», а в этом квартале в России, например, эксплуатировались бренды популярных розничных сетей «Пятерочка» и «Леруа Мерлен», а также ресторана «Макдоналдс». Встречаются поддельные сообщения от известных брендов спортивной одежды, магазинов и кофеен.

Пользователи делятся сообщением о розыгрышах билетов в мессенджере со списком контактов, так как это одно из условий получения «выигрыша»

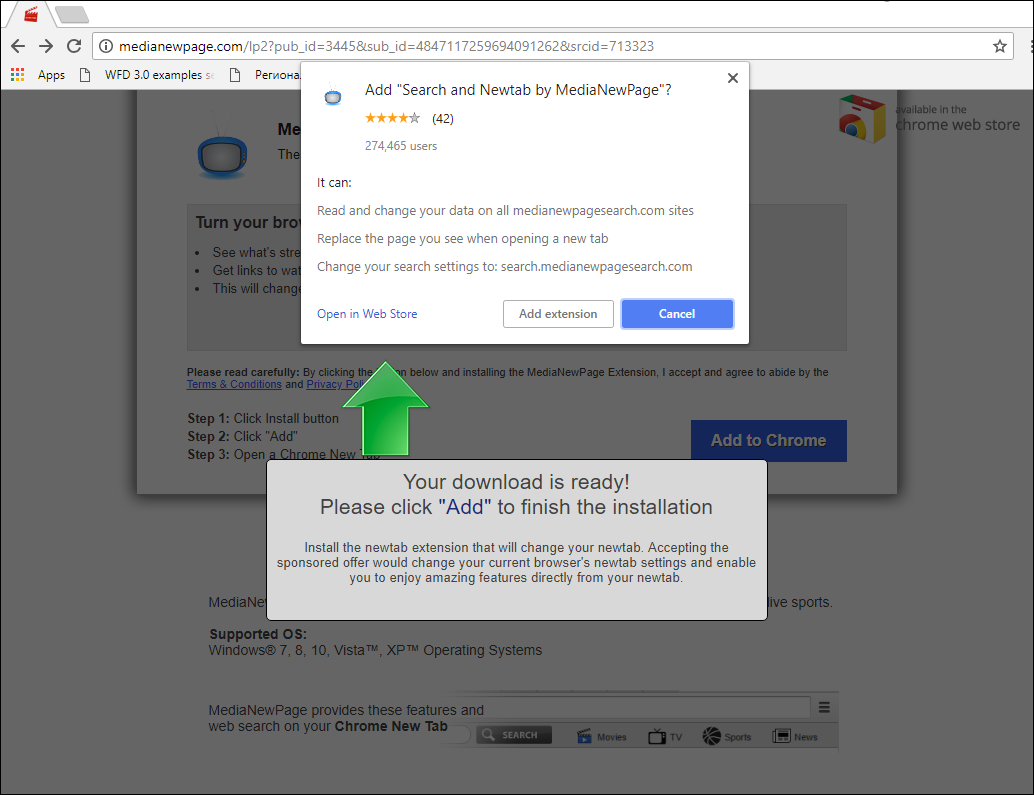

После того как пользователь разослал ссылку знакомым, его перенаправляют на другой ресурс, содержимое которого меняется в зависимости от местоположения жертвы и используемого устройства. Если пользователь заходит на сайт со смартфона, то его чаще всего автоматически подписывают на платные услуги. Также он может быть перенаправлен на страницу с опросом, лотереей или на другой вредоносный сайт. Например, ему может быть предложено установить расширение для браузера, которое впоследствии будет перехватывать данные, вводимые пользователем на других ресурсах, а также совершать действия в сети от его имени (например — публиковать посты в социальных сетях).

Пример страницы, на которую перенаправляют пользователя после прохождения опроса; по окончании опроса обещан купон на некоторую сумму для покупок в известной розничной сети. Как видим — никакого купона получено не было, однако предлагается установить расширение для браузера с сомнительными правами

Twitter, Instagram

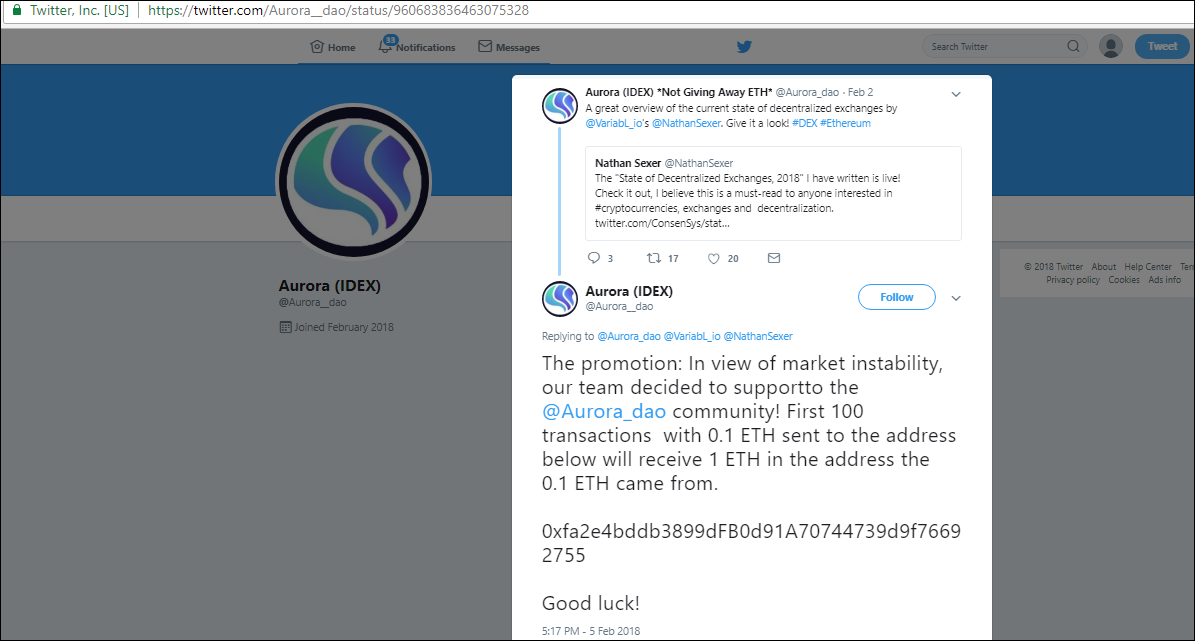

Twitter уже давно используется злоумышленниками для распространения мошеннического контента. Однако в последнее время сервис стал буквально рассадником поддельных аккаунтов известных лиц и компаний.

Самым распространенным «прикрытием» мошенников является «безвозмездная» раздача криптовалюты от имени известных личностей. Пользователю нужно перевести небольшую сумму на криптовалютный кошелек, чтобы получить в ответ удвоенное или утроенное количество монет. Адрес кошелька для большей правдоподобности может располагаться на отдельном сайте. Там же размещен список поддельных транзакций, который «обновляется» на глазах у жертвы и подтверждает, что любой переводящий деньги на кошелек мошенников получает обратно сумму, увеличенную в разы. Разумеется, жертва ничего не получает. Несмотря на простоту схемы, с ее помощью мошенникам удается зарабатывать миллионы долларов. В этом квартале злоумышленники чаще всего пользовались именами Илона Маска, Павла Дурова и Виталика Бутерина. Имена выбраны не случайно, Илон Маск — предприниматель, изобретатель и инвестор, Дуров и Бутерин вошли в список лидеров на криптовалютном рынке по версии Fortune.

Эффективность таких схем повышается за счет громких инфоповодов. К примеру, блокировка мессенджера Telegram породила целую волну поддельных сообщений от имени Павла Дурова о возмещении ущерба. Для этого мошенники используют близкие по написанию учетные записи — если в названии оригинального аккаунта есть подчеркивание, мошенники регистрируют нового пользователя с двумя подчеркиваниями, а сообщения о раздаче криптовалюты публикуют в ответах на твиты оригинала. В результате даже внимательному человеку сложно определить подделку.

Администрация Twitter уже давно обещала разобраться с такого рода мошенничеством, среди первых мер — социальная сеть начала блокировать аккаунты при попытке смены имени на Elon Musk и, видимо, другие популярные у мошенников имена. Однако на данном этапе блокировку легко обойти, введя «капчу» и код из СМС, после чего можно оставить имя Elon или менять его на свое усмотрение — повторных блокировок не последует. Также неизвестно, будут ли блокироваться обфусцированные имена известных личностей, которые часто эксплуатируются преступниками.

Другая мера, которую вводит социальная сеть — блокировка за ссылку на аккаунт Илона Маска в публикации. Как и в предыдущем случае, блокировка снимается вводом «капчи» и подтверждением телефона с помощью кода из СМС.

Мошенническая схема начала распространяться и на другие платформы: поддельные учетные записи можно встретить и в Instagram.

В Facebook мошенники, кроме упомянутого уже «вирусного» распространения контента с помощью пользователей, часто прибегают к рекламным механизмам, предоставляемым социальной сетью. Мы зафиксировали случаи распространения популярных мошеннических схем типа «быстрый заработок» с помощью рекламных публикаций.

Перейдя по ссылке из объявления, пользователь попадает на сайт, где после выполнения некоторых действий ему предложат вознаграждение, для получения которого он должен либо оплатить комиссию, либо оставить реквизиты банковской карты, либо поделиться персональной информацией. Естественно, никакой награды в итоге он не получает.

Поисковая выдача

Не только в социальных сетях реклама может содержать вредоносный контент, ссылки на фишинговые сайты порой попадаются в рекламе на странице поисковой выдачи крупных поисковых систем. В последнее время таким образом чаще всего рекламируются фишинговые сайты ICO-проектов.

Спамерские трюки

В прошедшем квартале спамеры пытались использовать следующие новые трюки для обхода фильтров.

Двойные заголовки

При генерации таких рассылок спамеры дважды проставляли в технических заголовках письма поле «From». При этом первым шел легальный заголовок, как правило, электронный адрес крупной и известной организации (чья репутация не запятнана участием в спам-кампаниях), а затем — реальный, спамерский, не имеющий ничего общего с первым. Спамеры рассчитывали, что при прохождении фильтра письмо будет восприниматься как легальная рассылка, забывая при этом, что современные антиспам-решения при вынесении вердикта опираются не только на техническую часть письма, но и на его содержимое.

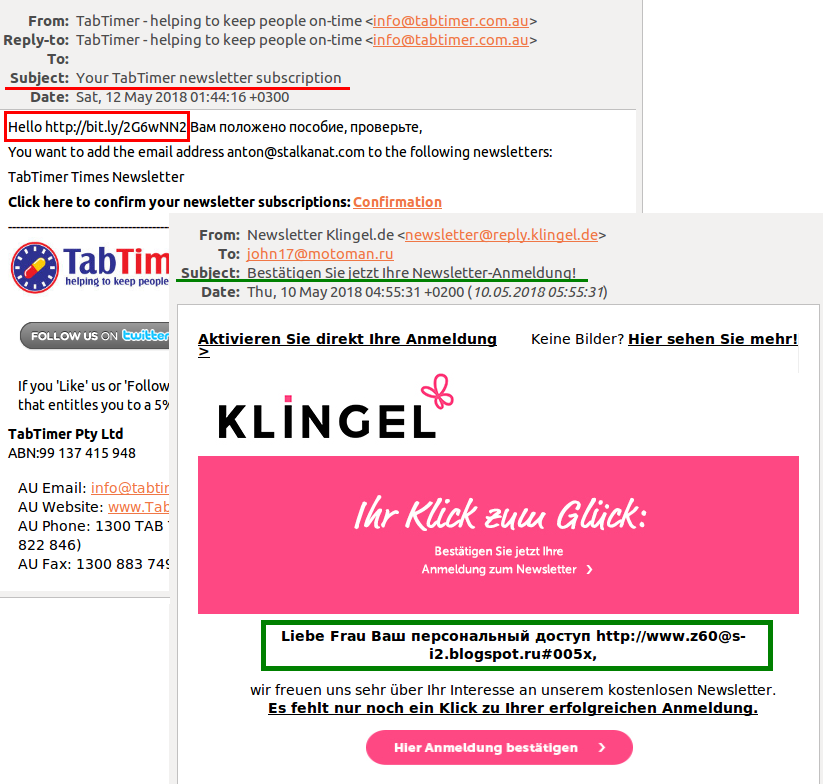

Формы подписки

Спам-сообщения приходили на электронную почту получателя в виде автоматического подтверждения подписки на рассылку. Для их создания использовались сайты с возможностью неограниченной регистрации пользователей (в том числе с использованием одного и того же электронного адреса). Спамеры запускали скрипт для автозаполнения формы подписки на сайте, который подставлял адрес получателя из заранее собранной (или купленной) базы данных. Спамерский контент — короткая фраза со ссылкой на спам-ресурс — подставлялся в одно из обязательных к заполнению полей (в частности, в поле имени получателя). В результате пользователь получал уведомление, отправленное с легального почтового адреса, содержащее спам-ссылку вместо обращения.

Статистика: спам

Доля спама в почтовом трафике

Доля спама в мировом почтовом трафике, первый и второй кварталы 2018 г.

Во втором квартале 2018 года наибольшая доля спама была зафиксирована в мае — 50,65%. Средний процент спама в мировом почтовом трафике составил 49,66%, что на 2,16 п. п. ниже показателя предыдущего отчетного периода.

Доля спама в почтовом трафике Рунета, первый и второй кварталы 2018 г.

Во втором квартале доля спама в трафике российского сегмента Интернета достигла максимума в мае — 53,31%. При этом средний показатель, как и в прошлом квартале, остается выше общемирового (на 2,57 п. п.).

Страны — источники спама

Страны — источники спама в мире, второй квартал 2018 г.

Лидер первого квартала 2018 года среди стран — источников спама — Вьетнам (3,98%), опустился во втором квартале на седьмую позицию, а его место занял Китай (14,36%). Второе и третье места с разрывом меньше 1 п. п. заняли США и Германия — 12,11% и 11,12% соответственно. На четвертой строке в этот раз оказалась Франция (4,42%), а на пятой — Россия (4,34%). Десятку замыкает Великобритания (2,43%).

Размеры спамовых писем

Размеры спамовых писем, первый и второй кварталы 2018 г.

По итогам второго квартала 2018 года доля очень маленьких писем (до 2 Кбайт) в спаме уменьшилась на 2,45 п. п. и составила 79,17%. Процент писем размером от 5 до 10 Кбайт, наоборот, немного вырос (на 1,45 п. п.) по сравнению с прошлым кварталом и составил 5,56%.

Доля писем размером от 10 до 20 Кбайт осталась практически без изменений, уменьшившись на 0,93 п. п. и составив в итоге 3,68%. Похожая ситуация и с письмами размером от 20 до 50 Кбайт — их доля уменьшилась всего на 0,4 п. п. (2,68%) по сравнению с прошлым отчетным периодом.

Вредоносные вложения: семейства вредоносных программ

ТОР 10 вредоносных семейств, второй квартал 2018 г.

По итогам второго квартала 2018 года самым распространенным в почте семейством (10,35%) стало Exploit.Win32.CVE-2017-11882 — вердикты, объединяющие вредоносные объекты, эксплуатирующие уязвимость CVE-2017-11882 в Microsoft Word. Количество писем со зловредами семейства Trojan-PSW.Win32.Fareit, крадущими учетные данные и пароли, во втором квартале снизилось, и с первого места они переместились на второе (5,90%). На третьем и четвертом местах оказались бэкдоры Backdoor.Win32.Androm (5,71%) и Backdoor.Java.QRat (3,80%). Пятым по популярности у злоумышленников стало семейство Worm.Win32.WBVB.

Страны — мишени вредоносных рассылок

Распределение срабатываний почтового антивируса по странам, второй квартал 2018 г.

Первая тройка стран по количеству срабатываний почтового антивируса во втором квартале 2018 года осталась без изменений: на первом месте расположилась Германия (9,54%), а на втором и третьем Россия и Великобритания (8,78% и 8,67% соответственно). Четвертое и пятое места занимают Бразилия (7,07%) и Италия (5,39%).

Статистика: фишинг

Во втором квартале 2018 года с помощью системы Антифишинг предотвращено 107 785 069 попыток перехода пользователя на мошеннические страницы. Процент уникальных атакованных пользователей составил 9,6% от общего количества пользователей продуктов «Лаборатории Касперского» в мире.

География атак

Страной с набольшей долей атакованных фишерами пользователей во втором квартале 2018 года вновь стала Бразилия — 15,51% (–3,56 п. п.).

| Страна | %* |

| Бразилия | 15,51 |

| Китай | 14,77 |

| Грузия | 14,44 |

| Киргизстан | 13,60 |

| Россия | 13,27 |

| Венесуэла | 13,26 |

| Макао | 12,84 |

| Португалия | 12,59 |

| Беларусь | 12,29 |

| Южная Корея | 11,66 |

* Доля пользователей, на компьютерах которых сработала система Антифишинг, от всех пользователей продуктов «Лаборатории Касперского» в стране

Организации — мишени атак

Рейтинг категорий атакованных фишерами организаций основывается на срабатываниях компонента системы Антифишинг на компьютерах пользователей. Этот компонент детектирует страницы с фишинговым контентом, на которые пользователь пытался пройти по ссылкам в письме или в Интернете. При этом неважно, каким образом совершается данный переход: в результате нажатия на ссылку в фишинговом письме, в сообщении в социальной сети или в результате действия вредоносной программы. После срабатывания компонента пользователь видит в браузере предупреждающий баннер о возможной угрозе.

Во втором квартале 2018 года категория «Глобальные интернет-порталы» вновь вышла на первое место, ее доля составила 25,00% (+1,3 п. п).

Распределение организаций, чьи пользователи были атакованы фишерами, по категориям, второй квартал 2018 г.

Доля атак на организации, которые можно объединить в общую категорию «Финансы» (банки — 21,10%, онлайн-магазины — 8,17%, платежные системы — 6,43%), сократилась и составила 35,70% (–8.22 п. п.). А вот IT-компании во втором квартале чаще оказывались под ударом, чем в первом: эта категория прибавила 12,28 п. п., доля атак на эти компании составила 13,83%.

Заключение

Средняя доля спама в мировом почтовом трафике (49,66%) в этом квартале уменьшилась на 2,16 п. п. по сравнению с прошлым отчетным периодом, а система Антифишинг предотвратила более 107 миллионов переходов на фишинговые страницы, что на 17 миллионов больше, чем в первом квартале 2018 года.

В этом квартале мошенники активно эксплуатировали темы GDPR, чемпионата мира по футболу и криптовалют, а ссылки на вредоносные страницы можно было встретить в социальных сетях и мессенджерах (причем часто распространяли их сами пользователи), а также в рекламных сообщениях в поисковой выдаче крупных поисковых систем.

Самым распространенным в почте семейством стало Exploit.Win32.CVE-2017-11882 (10,35%). Trojan-PSW.Win32.Fareit с первого места переместился на второе (5,90%) а третье и четвертое места заняли Backdoor.Win32.Androm (5,71%) и Backdoor.Java.QRat (3,80%).

Спам и фишинг во втором квартале 2018 года