Особенности квартала

Утечки данных

Начало 2018 года запомнилось скандалами, связанными с утечкой персональных данных. Самый громкий разгорелся вокруг компании Facebook и дошел до разбирательств в Конгрессе США, а многие публичные люди призвали отказаться от использования социальной сети. В результате Марк Цукерберг пообещал принять меры и ограничить сбор информации сторонними приложениями.

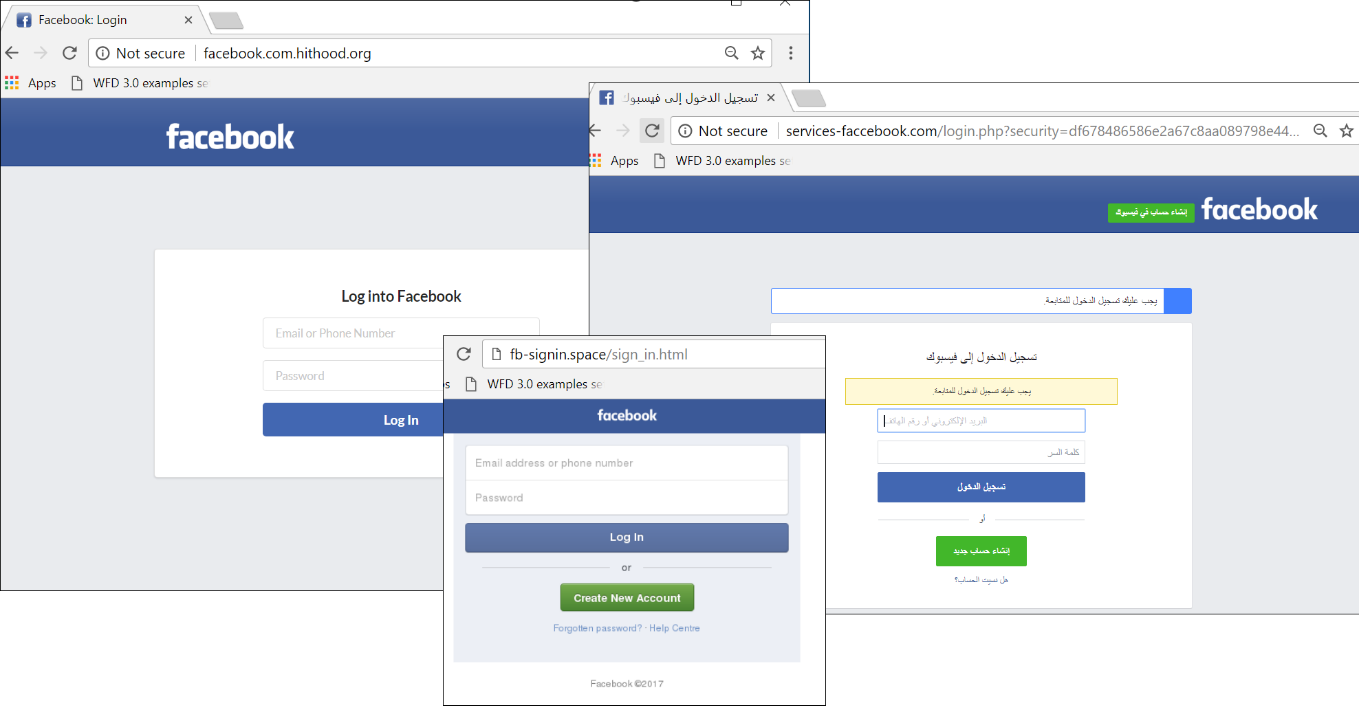

Ну а мы хотим напомнить, что персональные данные зачастую оказываются в руках злоумышленников из-за обычной невнимательности пользователей. Например, в результате классического фишинга: аудитория Facebook является одной из самых привлекательных целей для кибермошенников, проводящих массовые атаки. Так, в прошлом году социальная сеть вошла в ТОР-3 организаций, чье название они эксплуатировали. Применяемых схем множество, но все они довольно однотипны: пользователя просят «верифицировать» аккаунт или заманивают его (под предлогом просмотра интересного контента) на фишинговую страницу авторизации.

Примеры фишинговых страниц, имитирующих вход в социальную сеть Facebook

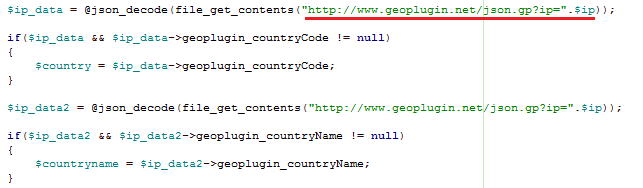

Примечательно, что такие поддельные страницы есть на всех языках, поддерживаемых социальной сетью. Иногда правильная локализация подбирается «под жертву» автоматически на основе информации о ее местоположении, вычисляемой по IP.

Пример кода, используемого мошенниками для определения местоположения жертвы и дальнейшей адаптации фишинговой страницы

Часто личные данные попадают в руки мошенников благодаря сторонним приложениям, которым пользователи самостоятельно открывают доступ к своему аккаунту, а иногда даже разрешают размещать публикации от своего имени.

Так, в начале марта пострадало несколько сотен пользователей социальной сети «ВКонтакте», к личной переписке которых получили доступ третьи лица. Произошло это благодаря приложениям, использующим открытый API ресурса и запрашивающим у жертвы доступ к любым личным данным, не гарантируя при этом их безопасное хранение и использование.

В нашумевшем случае с Cambridge Analytica и их тестом «Эта ваша цифровая жизнь» пользователи тоже сами передали персональную информацию приложению. Виной всему невнимательность: многие просто не замечают того, что подобные тесты запрашивают доступ к слишком большому количеству данных.

Зачастую тесты в социальных сетях хотят получить слишком много данных о пользователе

Напомним, что киберпреступники часто используют социальную сеть как способ распространения вредоносного контента. К примеру, ранее мы писали о мошенничестве с «выигрышем» авиабилетов, спаме со ссылкой на «взрослый» видеоролик и петиции в поддержку Альберто Суареса.

Еще одним громким событием, связанным с персональными данными, стало появление в России приложения для смартфонов GetContact, которое не только позволяло узнавать, кто тебе звонит, но и показывало, как твой контакт записан в телефонных книгах других пользователей приложения. Для этого программе нужно было «скормить» не просто собственные данные, но и всю адресную книгу (фотографии, адреса электронной почты и даже записи разговоров). За такой подход GetContact (еще до появления в РФ) успели запретить в нескольких странах.

Telegram, ICO, криптовалюты

Нешуточные баталии разгорелись вокруг мессенджера Telegram. Началось все в конце прошлого года со слухов о предстоящем ICO. На их фоне киберпреступники создали десятки поддельных сайтов, и к концу первого квартала собрали сумму, сопоставимую (предположительно) с инвестициями от закрытого ICO компании.

Поддельный сайт, предлагающий принять участие в ICO от Telegram

Затем прошла волна фишинговых рассылок владельцам крупных российских каналов в Telegram. Некто с именем Telegram (или схожим по написанию ником) отправлял потенциальной жертве сообщение, что со стороны ее аккаунта замечена подозрительная активность, и чтобы избежать блокировки, необходимо подтвердить учетную запись. Для этого мошенники предлагали перейти по ссылке, которая вела на фишинговый сайт, маскирующийся под страницу входа в веб-версию мессенджера.

Фишинговый сайт, имитирующий веб-версию приложения Telegram

Если жертва соглашалась заполнить форму, мошенники получали доступ к ее аккаунту, а также возможность прикрепить его к другому номеру телефона.

Еще один всплеск активности киберпреступников был зафиксирован в период, когда в Сети заговорили о скором запрете Telegram в России. В работе мессенджера произошел сбой, связанный с отключением питания в кластере серверов, и многие восприняли его как начало блокировки. Воспользовавшись ситуацией, ушлые мошенники в ответах к твиту Дурова о сбое стали от его имени предлагать компенсацию в криптовалюте. Для ее получения нужно было перейти по ссылке, ведущей на сайт, где был указан номер кошелька. Пользователя просили перевести определенную сумму денег на этот кошелек, чтобы в ответ получить «компенсацию».

Криптовалюты в этом квартале всплывали не только в связи с Telegram. Мы не раз сталкивались с фишинговыми сайтами и с письмами, эксплуатирующими тему запуска новых ICO. В целом схемы, имеющие отношение к криптовалюте, приносят мошенникам миллионы долларов, чем и объясняется их популярность.

Так, с 31 января по 2 февраля команда The Bee Token проводила ICO, для участия в котором нужно было предварительно зарегистрироваться на сайте проекта, указав свой электронный адрес. Мошенникам удалось заполучить список контактов потенциальных инвесторов и в нужный момент разослать приглашение с указанием электронного кошелька, на который следовало переводить инвестиции в криптовалюте Ethereum.

Фишинговое письмо, отправленное якобы от организаторов ICO

На указанный кошелек поступило 123,3275 Ether (около $84162,37). Также мошенники создали несколько фишинговых сайтов, маскирующихся под официальный портал платформы.

Аналогичная схема повторилась с ICO Buzcoin. На сайте проекта можно было подписаться на новостную рассылку, оставив электронный адрес. За день до официальной даты начала ICO заинтересованные лица получили мошенническое сообщение о старте предпродаж со списком криптокошельков, на которые следовало перевести деньги.

Еще одно фишинговое письмо, отправленное якобы от организаторов ICO

До того как организаторы предприняли меры, мошенникам удалось получить в общей сложности около $15 000.

Политика GDPR

Одной из мер на пути к решению вопроса о сохранности пользовательских данных является политика GDPR (англ. General Data Protection Regulation) — общий регламент по защите и обработке личных данных. Это постановление принято в Европе, однако имеет также прямое отношение к компаниям, обрабатывающим персональную информацию резидентов ЕС, а значит, носит международный характер. Политика GDPR вступает в силу уже в мае этого года и подразумевает крупные штрафы (могут достигать 20 млн. евро или 4% годового дохода) для компаний, чья информационная деятельность не будет соответствовать регламенту.

Такое масштабное событие в мире информационных технологий не могло пройти мимо спамеров, и в течение последних месяцев (начиная с конца прошлого года) мы фиксируем в спам-трафике большое количество писем, так или иначе связанных с GDPR. В основном это B2B-спам, большую часть которого составляют приглашения на различные платные семинары, вебинары и воркшопы, где обещают разъяснить положения нового регламента и их влияние на бизнес.

Также нам попадался спам с предложениями по внедрению на основной сайт компании либо на «посадочные страницы» специального платного ПО, которое сразу обеспечит веб-ресурсы всем необходимым для соответствия новым правилам. Кроме этого, владельцу сайта будет предоставлена страховка на случай возникновения проблем с сохранностью пользовательских данных.

Кроме этого, в спаме встречаются предложения приобрести готовые специализированные базы данных физических и юридических лиц с разделением по отраслям бизнеса или другим критериям. При этом продавцы не стесняются делать акцент на то, что все представленные к продаже адреса и контакты уже соответствуют GDPR. На самом деле сбор и перепродажа пользовательских данных третьим лицам без согласия на то владельцев и носителей данных не только противоречат данной политике, но и являются незаконными.

Пример спам-рассылки, эксплуатирующей тему GDRP

Стоит отметить, что активизировались и легитимные «рассыльщики». В настоящее время они уже отправляют пользователям уведомления с описанием новых правил и просьбой подтвердить согласие на хранение и обработку их данных согласно новой политике. После вступления в силу нового регламента количество таких уведомлений сильно увеличится, поэтому мы прогнозируем возможность появления мошеннических рассылок, нацеленных на получение персональной информации и аутентификационных данных для доступа к различным аккаунтам. Мы призываем серьезно относиться к нововведению и внимательно изучать подобные уведомления, а также проверять ссылки, прежде чем переходить по ним: они не должны содержать переадресаций на сторонние сайты или домены, не связанные с деятельностью сервиса, от чьего имени было отправлено письмо.

Политический спам

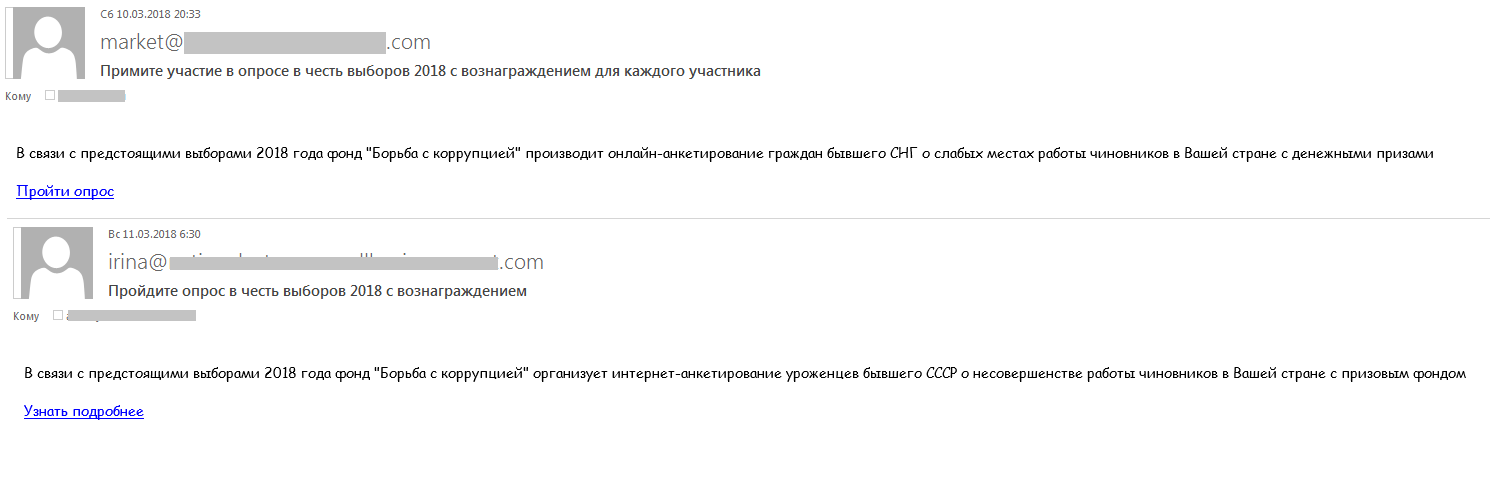

В преддверии выборов президента РФ мы наблюдали политический спам, посвященный этому событию: сообщения с призывами голосовать за того или иного кандидата, а также письма, компрометирующие кандидатов. Тема выборов использовалась и для мошенничества: злоумышленники рассылали письма с предложениями принять участие в опросах общественного мнения (за вознаграждение) и в результате выманивали у пользователей денежные средства.

Пример письма с предложением пройти опрос общественного мнения

Пример письма с предложением пройти опрос общественного мнения

Фишинг для налогоплательщиков

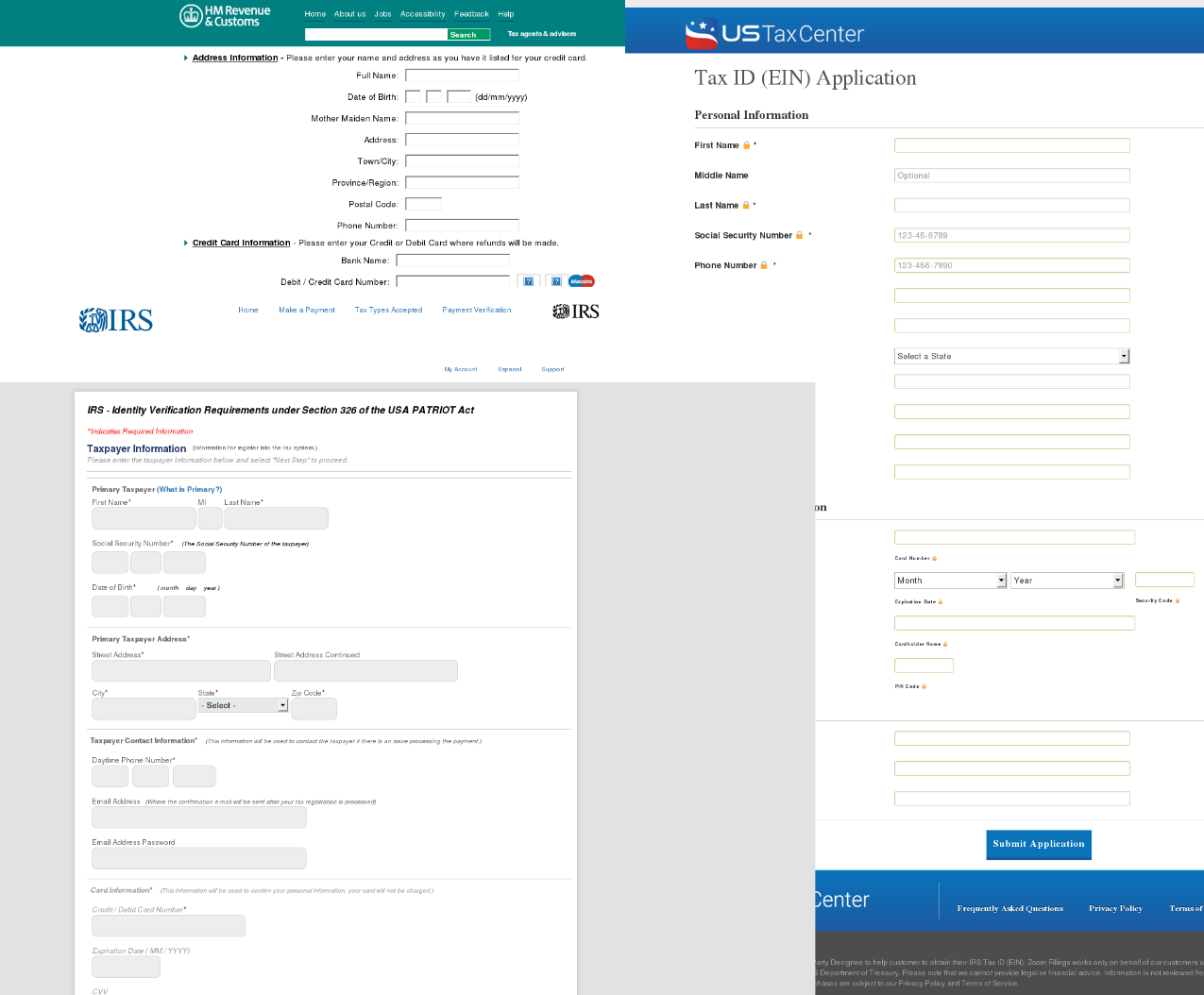

В разных странах фискальный год заканчивается в разное время, но, как правило, самый активный период взаимодействия c налоговыми службами совпадает с началом календарного года. В первом квартале мы наблюдали большое количество фишинговых страниц, имитирующих сайты HM revenue customs, IRS, а также сайты других налоговых служб разных стран.

Поддельные страницы налоговых служб

Вредоносное ПО в спаме

В первом квартале 2017 года мы уже писали о рассылке, в которой под видом резюме скрывался вредоносный файл семейства троянцев-шпионов Fareit. В аналогичный период 2018 года злоумышленники пытались заразить компьютеры пользователей бэкдором Smoke Loader, известным также как Dofoil. Среди его возможностей — скачивание и установка вредоносного ПО, в том числе криптовалютных майнеров, банковских троянцев и вымогателей-шифровальщиков. Кроме этого, Smoke Loader мог отключать некоторые антивирусные программы и скрываться от обнаружения, встраиваясь в системные процессы.

Текст вредоносных писем в рамках рассылки менялся. Некоторые из них имитировали деловую переписку сотрудников реально существующих компаний. Чтобы открыть вложенный DOC-файл, пользователю требовалось ввести пароль, указанный в письме. Это (по умолчанию они отключены), подтверждение которого становилось роковым для получателя письма. Отметим, что тенденция использования вредоносных вложений, защищенных паролем, наблюдается и в 2018 году: это затрудняет детектирование подозрительного контента и увеличивает вероятность того, что письмо дойдет до получателя.

Примеры писем с вредоносным вложением

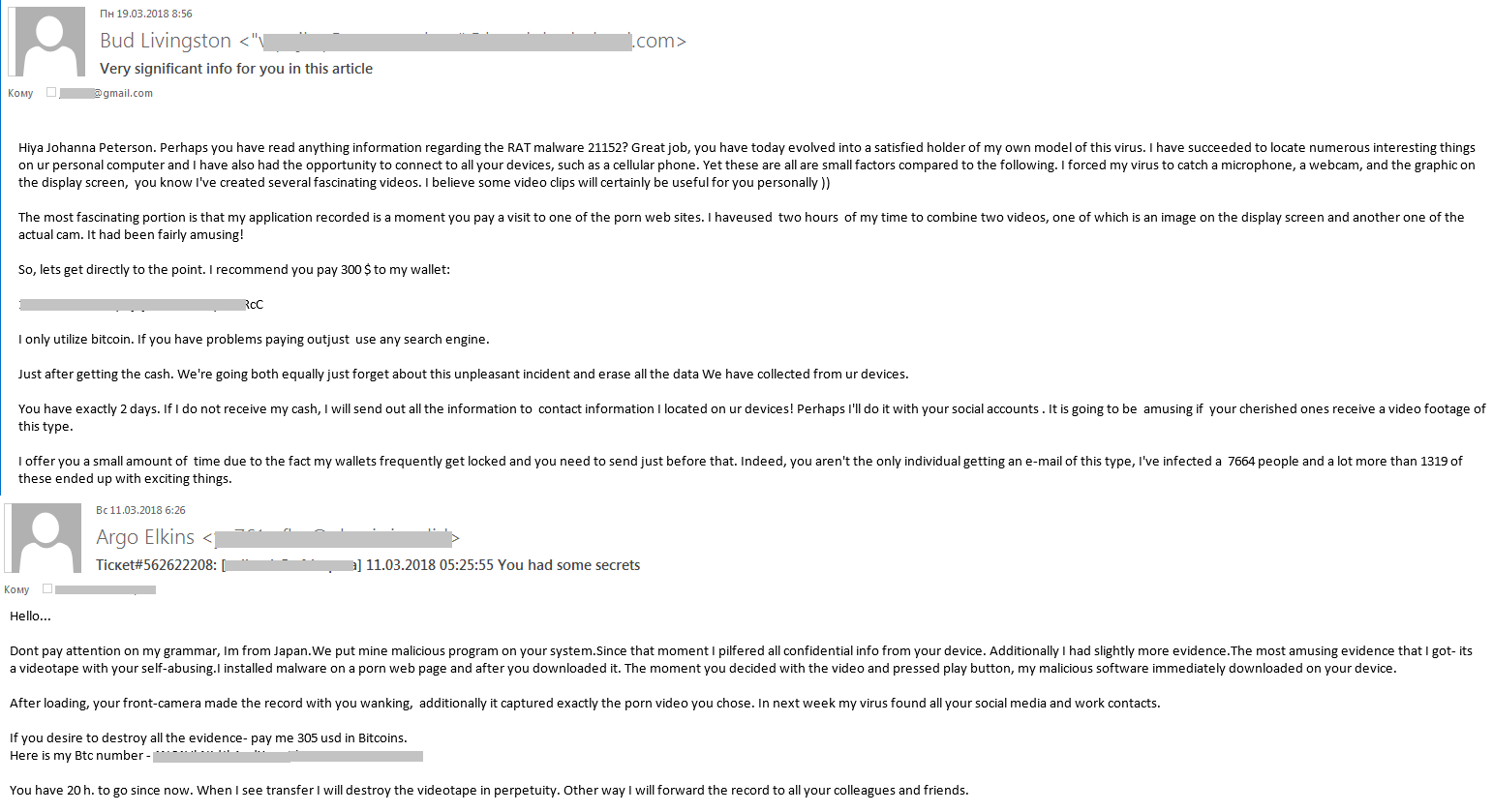

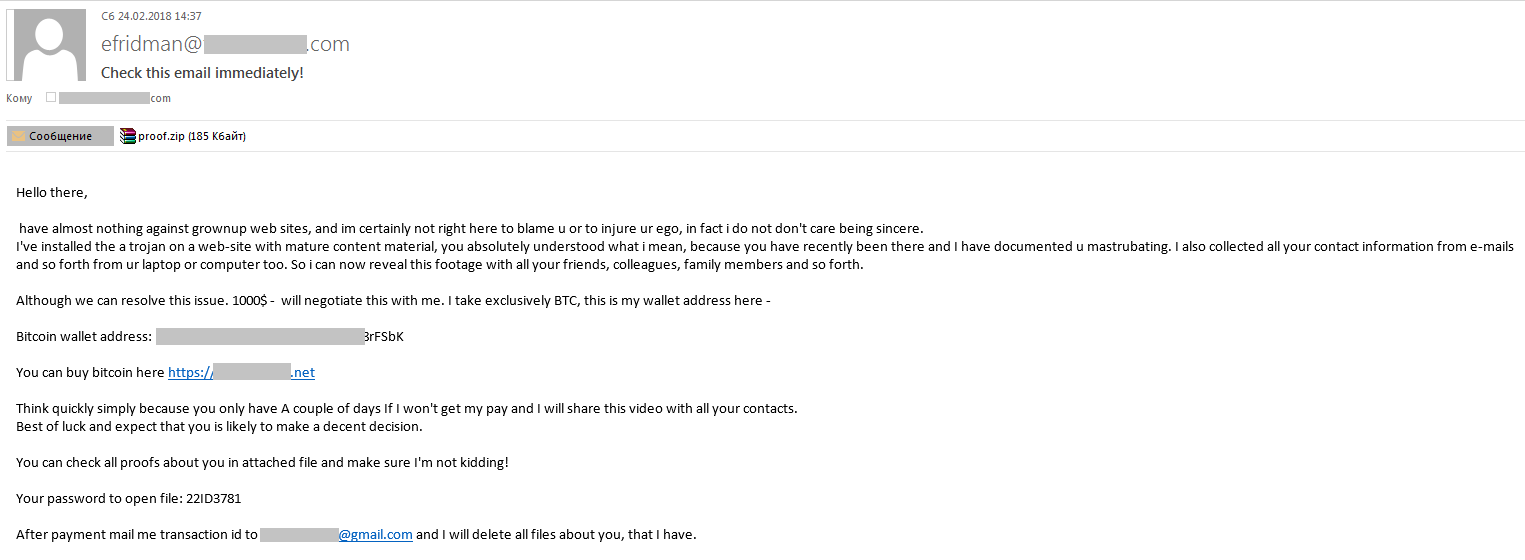

Еще один метод социальной инженерии, который используется уже на протяжении многих лет, эксплуатирует страх пользователя перед заражением, утечкой данных, прекращением доступа к ресурсам и т. п. В первом квартале к этому старому трюку прибегали для выманивания криптовалюты. В большинстве писем злоумышленники пытались запугать получателя, сообщая, что на его компьютер было установлено вредоносное ПО и теперь вся персональная информация (список контактов, скриншоты с экрана монитора, видео с веб-камеры и т. д.) находится в их распоряжении. Если мошенники не получат определенную сумму «за молчание», собранные сведения разошлют всем контактам жертвы.

Пример письма с требованием выкупа за «нерассылку» личных данных жертвы

Также встречались сообщения, в которых мошенники пытались не только выманить деньги, но и одновременно установить на компьютеры получателей вредоносное ПО. Зловред располагался во вложенном защищенном архиве, который злоумышленники выдавали за доказательство наличия у них данных жертвы.

Вредоносное ПО под видом доказательств серьезности намерений

Статистика: спам

Доля спама в почтовом трафике

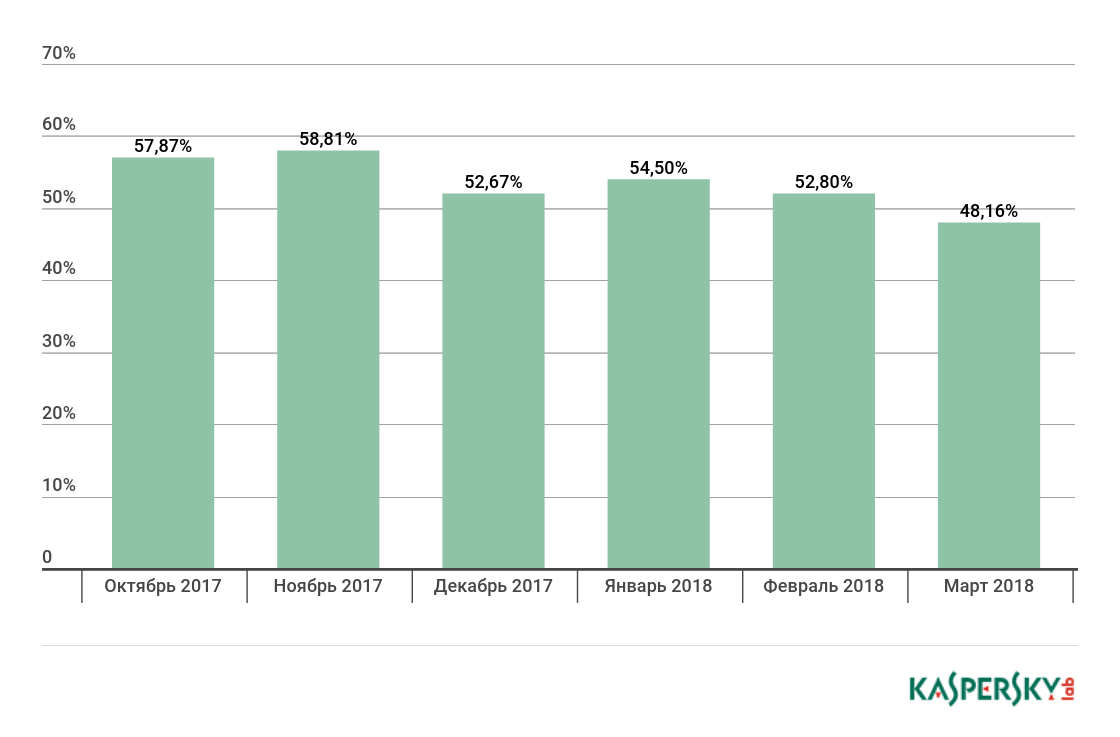

Доля спама в мировом почтовом трафике в Q4 2017 и Q1 2018

Доля спама в мировом почтовом трафике в Q4 2017 и Q1 2018

В первом квартале 2018 года наибольшая доля спама была зафиксирована в январе — 54,50%. Средний процент спама в мировом почтовом трафике составил 51,82%, что на 4,63 п. п. ниже показателя последнего квартала 2017 г.

Доля спама в почтовом трафике Рунета в Q4 2017 и Q1 2018

Уровень спама в российском сегменте интернета снижался на протяжении всего отчетного периода: с 56,72% в январе до 52,14% в марте. Средняя доля спама в Рунете составила 54,33%, что выше общемирового показателя.

Страны — источники спама

Страны – источники спама в мире, Q1 2018

Страны – источники спама в мире, Q1 2018

По итогам первого квартала 2018 года лидером среди стран — источников спама стал Вьетнам (9,22%). На втором месте по количеству исходящих рассылок с отставанием всего на 0,64 п. п. расположились США (8,55%). Частый лидер рейтинга Китай сместился на третье место (7,87%), а на четвертой и пятой позиции расположились Индия (7,10%) и Германия (6,35%). Замыкает десятку Иран (2,51%).

Размеры спамовых писем

Размеры спамовых писем, Q4 2017 и Q1 2018

Размеры спамовых писем, Q4 2017 и Q1 2018

По итогам первого квартала 2018 года доля очень маленьких писем (до 2 Кбайт) в спаме увеличилась на 19,79 п. п и составила 81,62%. Процент писем размером от 5 до 10 Кбайт, наоборот, уменьшился (на 6,05 п. п.) по сравнению с прошлым кварталом и составил 4,11%.

Количество писем размером от 10 до 20 Кбайт также сократилось: на 4,91 п. п. Писем размером от 20 до 50 Кбайт в этом квартале оказалось всего 2,72% от общего числа, что на 6,81 п. п. меньше по сравнению с прошлым отчетным периодом.

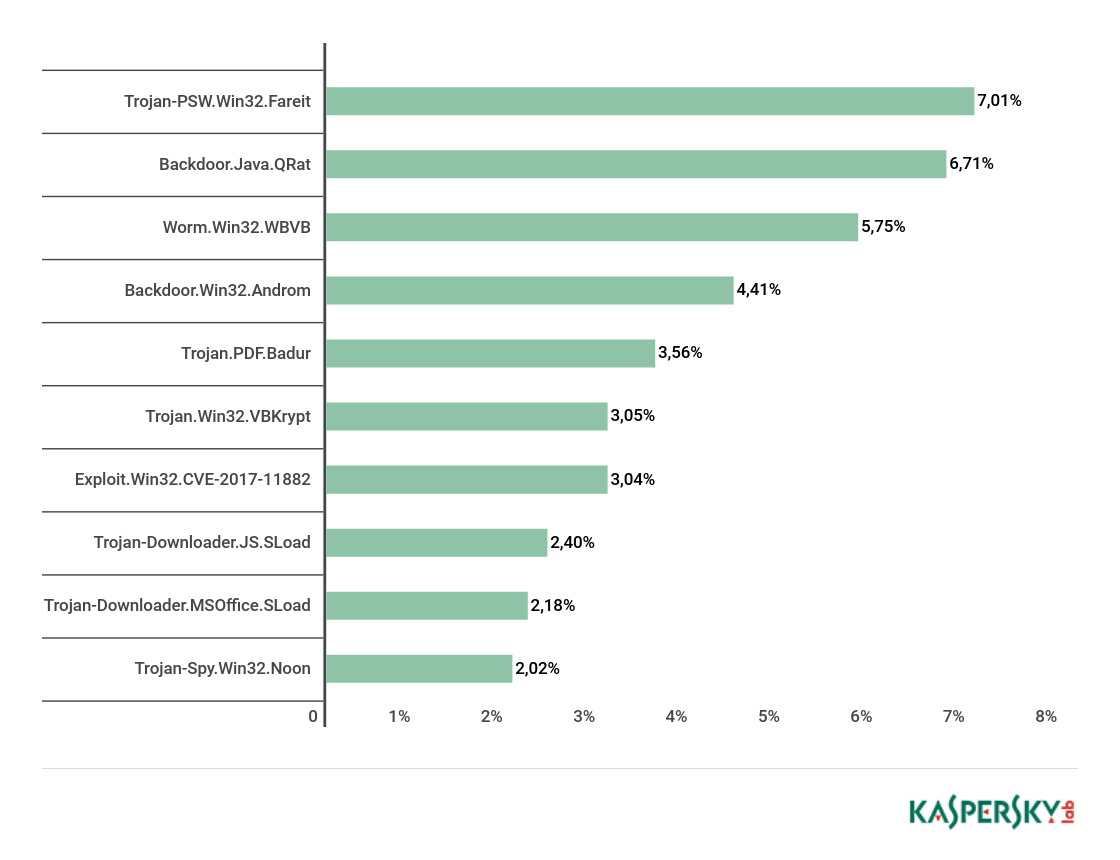

Вредоносные вложения: семейства вредоносных программ

ТОР 10 вредоносных семейств

ТОР 10 вредоносных семейств, Q1 2018

По итогам первого квартала 2018 года самым распространенным в почте семейством вредоносных программ стал Trojan-PSW.Win32.Fareit (7,01%). Далее следует Backdoor.Java.QRat (6,71%), за ним — Worm.Win32.WBVB (5,75%). На четвертом месте расположился Backdoor.Win32.Androm (4,41%), и замыкает пятерку Trojan.PDF.Badur (3,56%).

Страны — мишени вредоносных рассылок

Распределение срабатываний почтового антивируса по странам, Q1 2018

Распределение срабатываний почтового антивируса по странам, Q1 2018

В первом квартале 2018 года лидером по количеству срабатываний почтового антивируса стала Германия (14,67%).

Далее следует Россия, где было зафиксировано 6,37% срабатываний почтового антивируса, а замыкает тройку Великобритания с показателем 5,43%. Четвертое и пятое места занимают соответственно Италия (5,40%) и ОАЭ (4,30%).

Статистика: фишинг

В первом квартале 2018 года с помощью системы «Антифишинг» предотвращено 90 245 060 попыток перехода пользователя на мошеннические страницы. Процент уникальных атакованных пользователей составил 9,6% от общего количества пользователей продуктов «Лаборатории Касперского» в мире.

География атак

Страной с набольшей долей атакованных фишерами пользователей в первом квартале 2018 года стала Бразилия — 19,07% (– 1.72 п. п.).

На втором месте расположилась Аргентина (13,30%), а третьей стала Венесуэла (12,90%). На четвертом и пятом местах — Албания (12,56%) и Боливия (12,32%).

| Страна | % |

| Бразилия | 19,07 |

| Аргентина | 13,30 |

| Венесуэла | 12,90 |

| Албания | 12,56 |

| Боливия | 12,32 |

| Реюньон | 11,88 |

| Беларусь | 11,62 |

| Грузия | 11,56 |

| Франция | 11,40 |

| Португалия | 11,26 |

TOP 10 стран по доле атакованных фишерами пользователей

Организации — мишени атак

Рейтинг категорий атакованных фишерами организаций

Рейтинг категорий атакованных фишерами организаций основывается на срабатываниях компонента системы «Антифишинг» на компьютерах пользователей. Этот компонент детектирует страницы с фишинговым контентом, на которые пользователь пытался пройти по ссылкам в письме или в интернете. При этом неважно, каким образом совершается данный переход: в результате нажатия на ссылку в фишинговом письме, в сообщении в социальной сети или в результате действия вредоносной программы. После срабатывания компонента пользователь видит в браузере предупреждающий баннер о возможной угрозе.

В первом квартале 2018 года категория «Глобальные интернет-порталы» вновь заняла первое место и набрала 23,7% (–2,56 п.п.)

Распределение организаций, чьи пользователи были атакованы фишерами, по категориям, первый квартал 2018 г.

Однако на объединенную финансовую категорию (банки — 18,25%, онлайн-магазины — 17,26%, платежные системы — 8,41%) по-прежнему приходится почти половина всех атак — 43,92%, что на 4,46 п. п больше, чем в прошлом квартале. Далее следуют «Правительственные организации» — 4,75%, «Социальные сети и блоги» — 4,11%, «Телекоммуникационные компании» — 2,47%, «IT-компании» — 1,55%, «Мессенджеры» — 0,66%, «Онлайн-игры» — 0,43%, «Авиакомпании» — 0,07%.

Заключение

Главной темой квартала, к которой мы, скорее всего, еще не раз вернемся в этом году, стали персональные данные. Они по-прежнему являются одним из самых ценных и желанных товаров в мире информационных технологий — для разработчиков сервисов и приложений, для владельцев различных агентств и, конечно, для злоумышленников. К сожалению, не все пользователи осознают необходимость сохранности личной информации — многие все еще не обращают внимания на то, кому и на каких условиях передают свои данные в социальных сетях.

Интерес злоумышленников подтверждается и нашим анализом спам-потока, где одной из главных тем по-прежнему остается почтовый фишинг с использованием различных методов социальной и технической инженерии. В течение квартала мы наблюдали поддельные уведомления от имени социальных сетей и популярных сервисов, банковский фишинг и «нигерийские» письма.

Исправить ситуацию с личными данными, по крайней мере в ЕС, призвана политика GDPR. Насколько эффективной она окажется, мы узнаем уже в конце мая. А пока можем констатировать, что тема вступления в силу нового регламента уже вовсю используется злоумышленниками наряду со многими другими. И, к сожалению, вряд ли GDPR сможет это исправить.

В первом квартале 2018 года средняя доля спама в мировом почтовом трафике составила 51,82%, что на 4,63 п. п. ниже показателя четвертого квартала 2017 г. С помощью системы «Антифишинг» предотвращено 90 245 060 попыток перехода пользователя на мошеннические страницы, а страной с набольшей долей атакованных фишерами пользователей стала Бразилия — 19,07% (–1,72 п. п.).

По итогам отчетного периода можно сделать прогноз, что тенденция использования мошенниками «модных течений» сохранится и в будущем. В частности, популярными останутся темы криптовалют и новых ICO: они стали привлекать широкие массы, поэтому в случае успешной атаки киберпреступники зарабатывают действительно крупные суммы.

Спам и фишинг в первом квартале 2018 года

Сергей Чернышев

Спасибо за анализ. Он дает некоторое представление в том числе и о тенденциях в мировой политической и экономической ситуации.