Цифры квартала

- По данным KSN, в третьем квартале 2013 года продукты «Лаборатории Касперского» обнаружили и обезвредили 978 628 817 вредоносных объектов.

- Решения «Лаборатории Касперского» отразили 500 284 715 атак, проводившихся с интернет-ресурсов, размещенных в разных странах мира.

- Наши антивирусные решения успешно заблокировали 476 856 965 локальных объектов на компьютерах пользователей, участвующих в Kaspersky Security Network.

- 45,2% веб-атак, заблокированных нашими продуктами, проводились с использованием вредоносных веб-ресурсов, расположенных в США и России.

Обзор ситуации

Целевые и APT-атаки

Новые трюки NetTraveler

Исследователи «Лаборатории Касперского» обнаружили новое направление атак NetTraveler – APT-угрозы, поразившей ранее сотни государственных и частных организаций более чем в 40 странах мира. Среди выявленных мишеней NetTraveler были тибетскиеуйгурские активисты, правительственные учреждения, посольства, военные ведомства и компании, связанные с созданием вооружений, нефтегазовые компании, научно-исследовательские центры и университеты.

Сразу же после публичного разоблачения «Лабораторией Касперского» в июне 2013 года действий группы, стоящей за NetTraveler, злоумышленники отключили свои командные центры и перенесли их на новые серверы в Китае, Гонконге и на Тайване, откуда продолжили беспрепятственно совершать атаки.

В течение последних нескольких дней были зафиксированы целевые фишинговые рассылки уйгурским активистам. Использованный злоумышленниками эксплойт к уязвимости в Java, которая была закрыта лишь в июне 2013 года, оказался более эффективным для распространения нового варианта Red Star APT. Предыдущая серия атак осуществлялась через уязвимости Microsoft Office (CVE-2012-0158), патчи для которых были выпущены компанией Microsoft еще в апреле.

В дополнение к фишинговым рассылкам группа злоумышленников теперь применяет технологию Watering Hole (веб-переадресация и drive-by загрузка файлов со специально подготовленных доменов) для заражения посетителей веб-сайтов. За прошедший месяц специалисты «Лаборатории Касперского» перехватили и заблокировали ряд таких попыток заражения со стороны домена wetstock[dot]org, который уже был связан с кампанией NetTraveler ранее. Переадресация происходила с различных уйгурских сайтов, которые были предварительно взломаны и заражены.

Icefog

«Лаборатория Касперского» обнаружила «Icefog» – маленькую, но очень активную кибершпионскую группу, нацеленную на организации в Южной Корее и Японии и наносящую урон поставщикам западных компаний. Тогда как в случае других кибершпионских кампаний компьютеры жертв оставались зараженными месяцами и даже годами, позволяя злоумышленникам постоянно перехватывать данные, операторы Icefog атакуют свои цели последовательно: находят и копируют только необходимую информацию, после чего удаляют все свои инструменты со взломанных компьютеров. Взламывая компьютеры, киберпреступники перехватывают внутренние документы и планы организации, данные учетных записей почты и пароли для доступа к внешним и внутренним ресурсам сети, а также списки контактов и содержимое баз данных. Чаще всего операторы заранее знают, что им требуется на зараженных компьютерах. Они ищут определенные имена файлов, и когда находят то, что искали, передают на управляющий сервер. На основании имеющейся информации об обнаруженных жертвах можно сделать вывод, что злоумышленники проявляют интерес к оборонной отрасли, судостроительным и судоходным компаниям, телекоммуникационным компаниям и разработчикам ПО, исследовательским организациям, операторам мобильной и спутниковой связи, масс-медиа и телевидению.

Эксперты «Лаборатории Касперского» с помощью технологии DNS-sinkhole получили возможность мониторинга 13 более чем из 70 доменов, используемых злоумышленниками. Это предоставило дополнительную статистику и географию жертв. Кроме того, на управляющих серверах в зашифрованном виде сохраняются журналы с описанием каждого действия, совершенного атакующими на зараженных компьютерах. В некоторых случаях это помогло определить цели атаки и идентифицировать жертв. В дополнение к Японии и Южной Корее, было зарегистрировано множество попыток соединений с Тайваня, из Гонконга, Китая, США, Австралии, Канады, Великобритании, Италии, Германии, Австрии, Сингапура, Беларуси и Малайзии. В общей сложности эксперты «Лаборатории Касперского» вели наблюдение более чем за 4000 уникальных IP-адресов зараженных машин, принадлежащих сотням жертв (несколько десятков из них использовали Microsoft Windows и более 350 –Mac OS X).

Основываясь на списке IP-адресов, используемых для мониторинга и контроля инфраструктуры, специалисты «Лаборатории Касперского» предполагают, что члены этой группы могут находиться по меньшей мере в трех странах: Китае, Южной Корее и Японии.

Kimsuky

В сентябре «Лаборатория Касперского» опубликовала отчет с анализом действующей кампании кибершпионажа, нацеленной преимущественно на южнокорейские государственные структуры и научно-исследовательские институты. Кампания, получившая название Kimsuky, направлена на немногочисленные и совершенно конкретные цели: анализ показал, что это были 11 организаций в Южной Корее и 2 — в Китае. В частности, атаке подверглись Сечжонский институт (Sejong Institute), Корейский институт оборонных исследований (Korea Institute For Defense Analyses, KIDA), министерство объединения Южной Кореи, компания Hyundai Merchant Marine, предоставляющая услуги морских торговых перевозок по всему миру, и организация «Сторонники объединения Кореи (Supporters of Korean Unification).

Признаки активности были замечены 3 апреля 2013 года, а первые образцы троянца Kimsuky стали доступны 5 мая. Эту относительно несложную шпионскую программу отличает наличие ошибок в коде, а также осуществление коммуникаций с зараженными компьютерами посредством болгарского бесплатного почтового веб-сервера.

Хотя точный способ заражения еще не установлен, эксперты «Лаборатории Касперского» полагают, что распространение Kimsuky происходило посредством рассылки целевых фишинговых писем. Этот троянец обладает таким функционалом, как слежение за нажатием клавиш, составление списка файлов во всех каталогах, удаленное управление компьютером и хищение документов формата HWP, повсеместно используемого в южнокорейских госучреждениях в составе пакета Hancom Office. Также атакующие используют модифицированную версию легитимного приложения удаленного управления компьютером TeamViewer в качестве бэкдора, с помощью которого затем получают любые файлы с зараженной машины.

Зловред Kimsuky содержит специальное ПО для кражи HWP-файлов, что указывает на то, что такие документы и являются одной из главных целей группы.

Улики, обнаруженные экспертами «Лаборатории Касперского», дают возможность предполагать наличие следа Северной Кореи. Во-первых, список мишеней атаки говорит сам за себя: южнокорейские университеты, занимающиеся изучением международных отношений и разработкой государственной оборонной политики, национальная логистическая компания и группы политических активистов, выступающих за объединение Кореи.

Во-вторых, строка кода зловреда содержит корейские слова, которые переводятся как «атака» и «финал».

Наконец, два почтовых адреса iop110112@hotmail.com и rsh1213@hotmail.com, на которые зараженные компьютеры отправляют уведомления о своем статусе и пересылают украденные данные во вложениях, зарегистрированы на имя Kim: kimsukyang и Kim asdfa. И несмотря на то что эта информация не раскрывает ничего о злоумышленниках, их IP-адреса дополняют картину: 10 зарегистрированных IP-адресов принадлежат сети китайских провинций Гирин и Ляонин, граничащих с Северной Кореей. Существует предположение, что поставщики услуг, предоставляющие доступ в интернет в этих провинциях, поддерживают сеть и за их границей, уже на территории Северной Кореи.

Вредоносное ПО

Арестован создатель эксплойт-пака Blackhole

В начале октября в России был арестован разработчик Blackhole, известный под ником Paunch, а также его предполагаемые подельники. По некоторым оценкам, Blackhole стал наиболее успешным эксплойт-паком за последние несколько лет. Blackhole дается «напрокат» киберпреступникам, желающим распространять вредоносное ПО через drive-by загрузки – преобладающий на сегодня вектор атак. Киберпреступники используют вредоносные ссылки, ведущие на взломанные сайты, через которые заражаются пользовательские компьютеры, и эксплойт-пак подбирает подходящие эксплойты в зависимости от ПО, установленного на компьютере-жертве (например Flash, Java или Adobe Reader).

Этот арест киберпреступников стал одним из наиболее громких за последнее время; ему предшествовал арест членов кибербанды Carberp в марте-апреле этого года. Если в случае Carberp через некоторое время исходный код был опубликован, то в случае Blackhole неизвестно, исчезнет ли код совсем, будет ли он передан другим для продолжения разработки, или же будет заменён другим, конкурирующим кодом.

Появился новый ботнет роутеров

В сентябре этого года немецкое издание Heise сообщило о новом ботнете, состоящем из роутеров. Роутеры – это основа каждой домашней сети, и заражение роутера ставит под угрозу безопасность всех остальных устройств, подключенных к сети – персональных компьютеров (будь то PC или Mac), планшетов, смартфонов и даже вашего Smart TV. Бот под названием Linux/Flasher.A извлекает любые логины и пароли, передаваемые с любого из этих устройств. Заражение происходит через уязвимость в веб-сервере роутеров с open-source прошивкой DD-WRT. Искажённый HTTP-запрос приводит к выполнению произвольного кода. Затем добытые логины и пароли передаются на взломанные веб-серверы.

Уязвимость, которую эксплуатирует Flasher.A, известна с 2009 года. Хотя её исправили, по сообщению Heise, она по-прежнему не закрыта более чем на 25 000 устройствах. Очевиден масштаб угрозы, связанной с роутерами: прошивка роутеров едва ли вообще обновляется пользователями, так что когда в ней обнаруживаются уязвимости, роутеры становятся лёгкой мишенью для кибератак. Желающих узнать больше о зловредах для роутеров отсылаем к аналитической статье, написанной нашей коллегой Мартой Янус; статья посвящена Psyb0t – первому вредоносному ПО для роутеров, обнаруженному «в дикой природе».

Сетевая безопасность и уязвимость данных

Взлом немецкого подразделения Vodafone

В середине сентября немецкое отделение Vodafone подверглось атаке на базу данных клиентов: киберпреступниками были скопированы данные о двух миллионах пользователей, в которых были не только имена и адреса, но и данные, связанные с банковскими счетами. В компании Vodafone предполагают, что кражу данных совершили сотрудники самой компании. Причиной такого предположения стал объем скопированных данных, а также некоторые другие обстоятельства. Виновного сотрудника быстро нашли, но после этого хакерская группа Team_L4w взяла на себя ответственность за атаку и сообщила, что один из её членов якобы заразил компьютер сотрудника Vodafone при помощи заражённой флешки.

Vodafone сообщил о произошедшем всем пострадавшим пользователям по почте. В целях прозрачности, Vodafone создал веб-форму, на которой пользователи могут проверить, не затронуты ли их личные данные.

Взломан портал разработчиков ПО для Apple

В июле компания Apple более чем на три недели закрыла портал разработчиков ПО Apple’s Developer после того, как личные данные зарегистрированных разработчиков попали в руки злоумышленников. Обстоятельства данного взлома по сей день неясны, и существует несколько возможных объяснений случившегося. Вскоре после того как стало известно об инциденте, в совершении этой атаки признался человек, назвавший себя «консультантом по безопасности», – видео с признанием было опубликовано на сервисе Youtube.

Признавшийся утверждает, что скопировал из баз Apple более 100 000 записей, и обещал их удалить. Также он сообщил, что для совершения кражи использовал уязвимость на портале и прибег к методу межсайтового скриптинга. Затем он поделился 19 записями с британской газетой Guardian, которая выяснила, что некоторые адреса недействительны, а другие, по всей видимости, не использовались. Это обстоятельство заставляет усомниться в правдивости этого «признания».

Интересно, что за два дня до закрытия компанией Apple портала Developer, кто-то разместил сообщение о новой уязвимости на форумах Apache. Сообщив подробности об уязвимости, он также опубликовал полностью функциональный эксплойт. Согласно китайскому источнику, это привело к широкомасштабным атакам; Apple мог оказаться лишь одной из жертв.

Угон известных доменов

В начале октября подверглись дефейсу несколько популярных сайтов, в том числе whatsapp.com, alexa.com, redtube.com, а также сайты двух известных производителей защитного ПО. Судя по всему, группа, называющая себя KDMS, вместо взлома веб-сайтов решила прибегнуть к подмене DNS-записей после захвата соответствующих аккаунтов у регистраторов доменных имен. Все скомпрометированные домены были зарегистрированы через одного и того же регистратора доменных имен, а их данные в системе DNS были обновлены незадолго до того, как это история всплыла на поверхность. Согласно Softpedia, интернет-провайдер, обслуживающий эти сайты, подвергся атаке: по почте присылались фальшивые запросы на сброс пароля. Получив контроль над доменами при помощи новых авторизационных данных, киберпреступники заменили записи и стали распространять политические заявления.

Мобильное вредоносное ПО

С точки зрения борьбы с мобильным вредоносным кодом третий квартал 2013 года был весьма напряженным и богатым на разного рода ухищрения вирусописателей.

Новинки от вирусописателей

Этот квартал можно смело назвать кварталом мобильных ботнетов. Создатели самых распространённых SMS троянцев стараются более интерактивно управлять своим хозяйством. Так, для управления ботами вирусописатели стали использовать Google Cloud Messaging. Этот сервис позволяет через сервера Google передавать на мобильное устройство небольшие сообщения в формате JSON, и злоумышленники стали его использовать как дополнительный C&C для своих троянцев.

Такое взаимодействие защитным решениям нелегко выявить. Обработкой команд, полученных с GCM, занимается система, и заблокировать их непосредственно на зараженном устройстве невозможно. Единственный способ перекрыть вирусописателям этот канал связи со своим вредоносным ПО – заблокировать аккаунты разработчиков, ID которых вредоносные программы используют при регистрации в GCM.

В настоящее время мобильных вредоносных программ, использующих GCM, не так уж и много, но большинство из них весьма популярны.

Кроме того, в середине июня 2013 года мы впервые зафиксировали случаи использования для распространения мобильных зловредов мощностей сторонних ботнетов – мобильных устройств, зараженных другими вредоносными программами, которыми управляют другие злоумышленники.

Таким способом распространялся самый сложный Android-троянец Obad. Для его распространения использовались мобильные устройства, зараженные Trojan-SMS.AndroidOS.Opfake.a. Opfake по команде с C&C-сервера начинал рассылать с зараженных устройств по всем контактам жертвы SMS с предложением скачать новое MMS-сообщение. Если пользователь, получивший SMS, кликал по ссылке в сообщении, на его мобильное устройство автоматическая загружался Backdoor.AndroidOS.Obad.a.

Как и прежде, мобильные зловреды используются в основном для кражи денег пользователей. В третьем квартале появилась вредоносная программа, которая дает возможность злоумышленникам воровать деньги не только с мобильных, но и с банковских счетов жертвы. Перехваченный нами в июле Trojan-SMS.AndroidOS.Svpeng.a по команде вирусописателя проверяет, не подключен ли мобильный номер к службам мобильного банкинга различных российских банков. Вторая модификация этого троянца содержала функционал этой проверки в своём коде:

Как правило, с телефона, привязанного к сервису «Мобильный банк», пользователи имеют возможность пополнить счет любого мобильного телефона, отправив соответствующее SMS. Это позволяет злоумышленникам переводить доступные в «Мобильном банке» суммы на свои мобильные номера, а затем их обналичивать, например, переводя деньги на QIWI кошелек.

Trojan-SMS.AndroidOS.Svpeng.a препятствует общению жертвы и банка — в частности, перехватывает SMS и звонки с принадлежащих банку номеров. В результате жертва долгое время может не подозревать о том, что с ее банковского счета украдены деньги.

Ущерб пользователя от деятельности таких троянцев может исчисляться десятками тысяч рублей (тысячами долларов).

Набирает популярность эксплуатация различных уязвимостей в ОС Android. Так, например, Svpeng.a ставил несуществующий пароль на несуществующее хранилище и перехватывал диалог снятия с себя прав DEVICE ADMINISTRATOR, что приводило к тому, что пользователь никак не мог удалить приложение самостоятельно.

Права DEVICE ADMINISTRATOR используют и некоторые другие актуальные вредоносные программы, в результате на большинстве версий Android они могут работать долго и эффективно.

Master key: уязвимости в ОС Android позволяют приложениям избегать проверки на целостность

В начале третьего квартала были обнаружены две очень неприятных уязвимости в ОС Android, объединенные под общим названием «Master Key». Эти уязвимости позволяют изменять компоненты приложений в обход криптографических сигнатур, так что ОС Android продолжает считать их полностью легитимными, несмотря на новое, потенциально вредоносное содержание.

Эти две уязвимости имеют много общего. Первая уязвимость была обнаружена в феврале компанией Bluebox Security Company, а затем подробнее представлена Джеффом Форристал (Jeff Forristal) на конференции BlackHat в Лас-Вегасе. По данным Bluebox, уязвимость присутствует во всех версиях ОС Android, начиная с 1.6, и может затрагивать любое устройство, выпущенное в течение последних 4 лет. Приложения представляют собой одиночные файлы с расширением .APK (Android Package). Обычно APK-файлы – это ZIP-архивы, содержащие все ресурсы, упакованные в виде файлов со специальными именами (собственно код приложения обычно хранится в classes.dex). Как правило, при установке приложения на ОС Android пресекается любая попытка запустить APK-файл с изменённым содержимым. Формат ZIP сам по себе не исключает дублирования имён файлов; при этом ОС Android успешно проверяет один файл из двух с одинаковым именем, а запускает другой.

Информация о второй уязвимости опубликована китайскими экспертами. Здесь проблема заключается в одновременном использовании двух методов чтения и распаковки файлов APK и двух разных способов интерпретации представления данных в языках Java и C. Как и в случае с первой уязвимостью, это позволяет использовать два файла с идентичными именами в составе одного APK-файла для вмешательства в работу системы. Нужно отметить, что важным условием для проведения успешной атаки является длина оригинального файла classes.dex – он должен быть не длиннее 64 кБ; но это условие не выполняется для большинства Android-приложений.

Подробнее читайте в блогпосте Стефано Ортолани.

Статистика

В третьем квартале 2013 рост числа мобильных зловредов продолжился:

Количество образцов в нашей коллекции

Распределение по типам мобильных зловредов, обнаруженных в третьем квартале 2013 года, по сравнению с предыдущим кварталом не изменилось:

Распределение новых мобильных зловредов по типам поведения, третий квартал 2013

На первом месте по-прежнему бэкдоры, показатель которых на 1,3% меньше, чем во втором квартале 2013 года. На втором — SMS-троянцы (30%), доля которых за квартал увеличилась на 2,3%. Далее по-прежнему следуют троянские программы (22%) и троянцы-шпионы, на которые пришлось 5%. Бэкдоры и SMS троянцы в третьем квартале суммарно составили 61% всех обнаруженных мобильных зловредов — это на 4,5% больше, чем во втором квартале.

Отметим, что мобильные вредоносные программы нередко включают в себя несколько вредоносных компонентов, поэтому бэкдоры зачастую обладают и функционалом SMS-троянцев, а SMS-троянцы могут нести сложный функционал ботов.

TOP 20 мобильных вредоносных программ

| Название | % от всех атак | |

| 1 | DangerousObject.Multi.Generic | 29,15% |

| 2 | Trojan-SMS.AndroidOS.OpFake.bo | 17,63% |

| 3 | Trojan-SMS.AndroidOS.FakeInst.a | 8,40% |

| 4 | Trojan-SMS.AndroidOS.Agent.u | 5,49% |

| 5 | Trojan.AndroidOS.Plangton.a | 3,15% |

| 6 | Trojan-SMS.AndroidOS.Agent.cm | 3,92% |

| 7 | Trojan-SMS.AndroidOS.OpFake.a | 3,58% |

| 8 | Trojan-SMS.AndroidOS.Agent.ao | 1,90% |

| 9 | Trojan.AndroidOS.MTK.a | 1,00% |

| 10 | DangerousObject | 1,11% |

| 11 | Trojan-SMS.AndroidOS.Stealer.a | 0,94% |

| 12 | Trojan-SMS.AndroidOS.Agent.ay | 0,97% |

| 13 | Exploit.AndroidOS.Lotoor.g | 0,94% |

| 14 | Trojan-SMS.AndroidOS.Agent.a | 0,92% |

| 15 | Trojan-SMS.AndroidOS.FakeInst.ei | 0,73% |

| 16 | Trojan.AndroidOS.MTK.c | 0,60% |

| 17 | Trojan-SMS.AndroidOS.Agent.df | 0,68% |

| 18 | Trojan-SMS.AndroidOS.Agent.dd | 0,77% |

| 19 | Backdoor.AndroidOS.GinMaster.a | 0,80% |

| 20 | Trojan-Downloader.AOS.Boqx.a | 0,49% |

Как видно, 12 программ из TOP 20 — это представители Trojan-SMS. Это говорит о том, что атаки с использованием SMS-троянцев наиболее популярны у злоумышленников, и SMS-троянцы по-прежнему являются основным инструментом, который злоумышленники используют для наживы.

На первом месте DangerousObject.Multi.Generic — такой вердикт говорит о том, что мы уже знаем о вредоносной сущности приложения, но детектирующая сигнатура по тем или иным причинам не дошла до нашего пользователя. В этом случае детектирование осуществляется нашими облачными технологиями Kaspersky Security Network, которые позволяет нашему продукту быстро реагировать на новые и неизвестные угрозы.

Мобильные зловреды, которые заняли следующие три позиции рейтинга — это весьма сложные приложения, на базе которых вирусописатели строят мобильные ботнеты.

На второе место вышел Trojan-SMS.AndroidOS.OpFake.bo. Это один из представителей сложнейших SMS-троянцев. Отличается хорошо прорисованным интерфейсом и жадностью создателей. Запуск троянца лишает владельца телефона денег — от $ 9 до всей суммы на счете мобильного оператора. Также есть риск дискредитации телефонного номера, поскольку троянец умеет собирать номера из телефонной книги и отправлять на них произвольные сообщения. Нацелен он, в основном, на русскоязычных пользователей и пользователей стран СНГ. На седьмую позицию TOP 20 попал еще один зловред этого семейства с аналогичным функционалом.

На третьем месте Trojan-SMS.AndroidOS.FakeInst.a. Этот троянец, как и OpFake, эволюционировал на протяжении последних двух лет из простого отправителя SMS в полноценного бота, управляемого по различным каналам (в том числе посредством Google Cloud Messaging). Может воровать деньги со счета абонента и рассылать сообщения по контакт-листу жертвы.

На четвертом месте Trojan-SMS.AndroidOS.Agent.u — первый троянец, который начал использовать уязвимость в ОС Android для получения прав DEVICE ADMIN, и тем самым чрезвычайно усложнил своё удаление. Наряду с этим может сбрасывать входящие звонки и звонить самостоятельно. Возможный ущерб от заражения – отправка нескольких SMS на общую сумму от $9.

99,92% всех атак на мобильные платформы в третьем квартале 2013 года пришлось на Android. Не удивительно, ведь эта платформа популярна, по-прежнему открыта, и даже в ее самых современных версиях сохранена возможность установки приложений из сторонних источников.

Но надо отдать должное Google — на некоторые вредоносные приложения теперь реагирует сама операционная система:

Это говорит о том что создатели одной из самых распространенных мобильных операционных систем по меньшей мере считаются с тем, что Android в настоящее время является основной мишенью для вредоносного ПО, и пытаются этому противодействовать.

Статистика

Все статистические данные, использованные в отчете, получены с помощью распределенной антивирусной сети Kaspersky Security Network (KSN) как результат работы различных компонентов защиты от вредоносных программ. Данные получены от тех пользователей KSN, которые подтвердили свое согласие на их передачу. В глобальном обмене информацией о вредоносной активности принимают участие миллионы пользователей продуктов «Лаборатории Касперского» из 213 стран и территорий мира.

Угрозы в интернете

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносных объектов с вредоносной/зараженной веб-страницы. Вредоносные сайты специально создаются злоумышленниками; зараженными могут быть веб-ресурсы, контент которых создается пользователями (например, форумы), а также взломанные легитимные ресурсы.

Детектируемые объекты в интернете

В третьем квартале 2013 года решения «Лаборатории Касперского» отразили 500 284 715 атак, проводившихся с интернет-ресурсов, размещенных в разных странах мира.

TOP 20 детектируемых объектов в интернете

| Название* | % от всех атак** | |

| 1 | Malicious URL | 89,16% |

| 2 | Trojan.Script.Generic | 3,57% |

| 3 | Adware.Win32.MegaSearch.am | 2,72% |

| 4 | Trojan-Downloader.JS.Psyme.apb | 1,19% |

| 5 | Trojan.Script.Iframer | 1,10% |

| 6 | Exploit.Script.Blocker. | 0,37% |

| 7 | Trojan.Win32.Generic | 0,35% |

| 8 | Trojan-Downloader.Script.Generic | 0,28% |

| 9 | Trojan.JS.Iframe.aeq | 0,15% |

| 10 | Adware.Win32.Agent.aeph | 0,13% |

| 11 | Exploit.Java.Generic | 0,11% |

| 12 | Trojan-Downloader.Win32.MultiDL.k | 0,10% |

| 13 | Trojan-Downloader.Win32.Generic | 0,10% |

| 14 | Exploit.Script.Generic | 0,08% |

| 15 | Exploit.Script.Blocker.u | 0,06% |

| 16 | WebToolbar.Win32.MyWebSearch.rh | 0,06% |

| 17 | Packed.Multi.MultiPacked.gen | 0,06% |

| 18 | Trojan-SMS.J2ME.Agent.kn | 0,05% |

| 19 | Adware.Win32.Lyckriks.j | 0,05% |

| 20 | Exploit.JS.Agent.bnk | 0,04% |

* Детектирующие вердикты модуля веб-антивируса. Информация предоставлена пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных.

** Процент от всех веб-атак, которые были зафиксированы на компьютерах уникальных пользователей.

Данный рейтинг вновь показывает, что большинство детектирований веб-антивируса происходит еще на стадии проверки URL. 89,2% всех срабатываний веб-антивируса пришлись на ссылки из списка запрещенных (Malicious URL, 1-е место).

10 из 20 мест в нашем рейтинге заняли всевозможные вердикты, которые присваиваются вредоносным объектам, используемым в drive-by атаках — самом популярном способе проникновения вредоносных программ через интернет. Это и эвристические вердикты, такие как Trojan.Script.Generic, Trojan.Script.Iframer, Exploit.Script.Blocker, Trojan-Downloader.Script.Generic, Exploit.Java.Generic, Exploit.Script.Generic, и не-эвристические.

Среди не-эвристических вердиктов в данном рейтинге встречаются по большей части рекламные программы, причем их доля выросла по сравнению со вторым кварталом 2013 года на 2,4 %.

Неожиданным, на первый взгляд, «участником» рейтинга стал Trojan-SMS.J2ME.Agent.kn. Зловред ориентирован на мобильную платформу Java Platform Micro Edition. Представители этого семейства не встречались в TOP 20 с 2011 года. Функционал данного мобильного зловреда – отправка SMS на премиум-номер. Распространяется зловред с помощью спам-сообщений в ICQ, в которых присутствует ссылка на скачивание Java-приложения, а также с тематических сайтов, откуда предлагается скачать мобильные приложения. Когда пользователь кликает по ссылке, на стороне сайта проверяется поле User-Agent, для того чтобы определить, с какой операционной системы зашел пользователь. Если User-Agent соответствует веб-браузеру на Android, скачивается вредоносное Android приложение. Во всех остальных случаях, в том числе когда используется веб-браузер обычного компьютера, владельцы вредоносной программы предпочли «по умолчанию» отдавать J2ME приложение. Именно при клике на подобные ссылки веб-антивирус на компьютерах выдает вердикт Trojan-SMS.J2ME.Agent.kn.

Страны, с ресурсов которых были атакованы пользователи

Данная статистика основана на полученных KSN нотификациях и показывает распределение по странам заблокированных веб-антивирусом хостов, которые использовались в ходе веб-атак на компьютеры пользователей (веб-страницы с редиректами на эксплойты, сайты с эксплойтами и другими вредоносными программами, центры управления ботнетами и т.д.). Для определения географического источника веб-атак использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установление географического местоположения данного IP-адреса (GEOIP).

81,5% веб-ресурсов, используемых для распространения вредоносных программ, расположены в десяти странах мира. Это на 1,5% меньше, чем во втором квартале.

Распределение по странам зараженных/вредоносных веб-ресурсов, используемых злоумышленниками в ходе заблокированных веб-атак, третий квартал 2013

В рейтинге стран по количеству заблокированных вредоносных хостингов доли всех стран по сравнению со вторым кварталом изменились незначительно. Первые четыре места остались за США (27,7%), Россией (18,5%), Германией (13,4%) и Нидерландами (11,6)%. На эти страны приходится 70,15% всех вредоносных хостов. Из TOP 10 выбыли Китай и Вьетнам, новички рейтинга – Канада (1,3%) и Виргинские острова (1,2%) на 8 и 9 местах соответственно.

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали, насколько часто в течение квартала пользователи продуктов «Лаборатории Касперского» в каждой стране сталкивались со срабатыванием веб-антивируса.

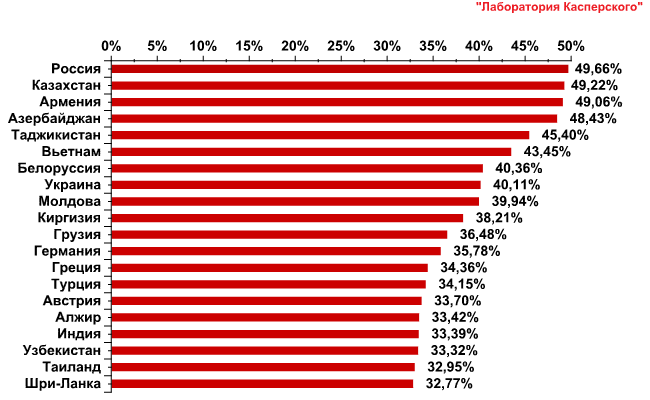

20 стран*, в которых отмечен наибольший риск заражения компьютеров через интернет**, третий квартал 2013 г.

* При расчетах мы исключили страны, в которых число пользователей ЛК относительно мало (меньше 10 тысяч).

** Процент уникальных пользователей, подвергшихся веб-атакам, от всех уникальных пользователей продуктов ЛК в стране.

Состав стран в рейтинге остался неизменными по сравнению со вторым кварталом 2013, за исключением появления Германии на 12-м месте (35,78%) и выбывания из рейтинга Ливии.

Примечательно, что по результатам третьего квартала 2013 показатели всех стран составляют меньше 50%. Например, показатель России, которая заняла первое место, составляет 49,66%. Соответственно, ни одна страна не попала в группу максимального риска, в которую входят страны, где более 60% пользователей по крайней мере один раз столкнулись со зловредами в интернете.

Все страны можно разбить на несколько групп.

- Группа повышенного риска. В эту группу с результатом 41-60% вошли первые 8 стран из TOP 20 (на две меньше, чем во втором квартале 2013). В эту группу по-прежнему входят Вьетнам (43,45%) и страны постсоветского пространства: Россия (49,66%), Казахстан (49,22%), Армения (49,06%), Азербайджан (48,43%), Таджикистан (45,40%), Беларусь (40,36%) и Украина (40,11%).

- Группа риска. В эту группу с показателями 21-40,99% попали 76 стран, в том числе Германия (35,78%), Польша (32,79%), Бразилия (30,25%), США (29,51%), Испания (28,87%), Катар (28,82%), Италия (28,26%), Франция (27,91%), Великобритания (27,11%), Египет (26,30%), Швеция (21,80%), Нидерланды (21,44%) и Аргентина (21,40%).

- Группа самых безопасных при серфинге в интернете стран. В эту группу в третьем квартале 2013 года вошли 62 страны с показателями от 10 до 21%.

Меньше всего процент пользователей, атакованных при просмотре страниц в интернете, в Дании (17,01%), Японии (17,87%), ЮАР (18,69%), Чехии (19,68%), Словакии (19,97%), Финляндии (20,87%).

В среднем 34,1% компьютеров всех пользователей KSN в течение квартала хотя бы раз подвергались атаке во время серфинга в интернете. Отметим, что средняя доля атакованных машин по сравнению со вторым 2013 года уменьшилась на 1,1%.

Локальные угрозы

В этом разделе мы анализируем статистические данные, полученные на основе работы антивируса, сканирующего файлы на жестком диске в момент их создания или обращения к ним, и данные по сканированию различных съемных носителей информации.

Детектируемые объекты, обнаруженные на компьютерах пользователей

В третьем квартале 2013 года наши антивирусные решения успешно задетектировали 476 856 965 локальных объектов на компьютерах и съемных носителях пользователей, участвующих в Kaspersky Security Network.

Детектируемые объекты, обнаруженные на компьютерах пользователей: TOP 20

| Название | % уникальных атакованных пользователей* | |

| 1 | Trojan.Win32.Generic | 35,51% |

| 2 | DangerousObject.Multi.Generic | 32,43% |

| 3 | Trojan.Win32.AutoRun.gen | 13,56% |

| 4 | Adware.Win32.DelBar.a | 11,80% |

| 5 | Virus.Win32.Sality.gen | 9,52% |

| 6 | Adware.Win32.Bromngr.j | 7,81% |

| 7 | Exploit.Win32.CVE-2010-2568.gen | 7,56% |

| 8 | Adware.Win32.Bromngr.i | 6,60% |

| 9 | Adware.Win32.Agent.aeph | 6,55% |

| 10 | Worm.Win32.Debris.a | 6,24% |

| 11 | Trojan.Win32.Starter.lgb | 5,59% |

| 12 | Adware.Win32.WebCake.a | 5,06% |

| 13 | Expoit.Script.Generic | 4,31% |

| 14 | Trojan.WinLNK.Runner.ea | 4,17% |

| 15 | Adware.Win32.Bandoo.a | 4,00% |

| 16 | Virus.Win32.Generic | 3,71% |

| 17 | Virus.Win32.Nimnul.a | 3.67% |

| 18 | Trojan.Win32.Staser.fv | 3,53% |

| 19 | Trojan.Script.Generic | 3,52% |

| 20 | HiddenObject.Multi.Generic | 3,36% |

Данная статистика представляет собой детектирующие вердикты модулей OAS и ODS антивируса, которые были предоставлены пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных.

* Процент уникальных пользователей, на компьютерах которых антивирус детектировал данный объект, от всех уникальных пользователей продуктов ЛК, у которых происходило срабатывание антивируса.

Как и прежде, в этом рейтинге лидируют три вердикта.

На первом месте Trojan.Win32.Generic (35,51%) — вердикт, выдаваемый эвристическим анализатором при проактивном детектировании множества вредоносных программ.

Вредоносные программы DangerousObject.Multi.Generic, обнаруженные с помощью «облачных» технологий, заняли 2-е место с показателем 32,43%. «Облачные» технологии работают, когда в антивирусных базах еще нет ни сигнатуры, ни эвристики для детектирования вредоносной программы, но в облаке «Лаборатории Касперского» уже есть информация об объекте. По сути, так детектируются самые новые вредоносные программы.

На третьем месте — Trojan.Win32.AutoRun.gen (13,56%). Так детектируются вредоносные программы, использующие автозапуск.

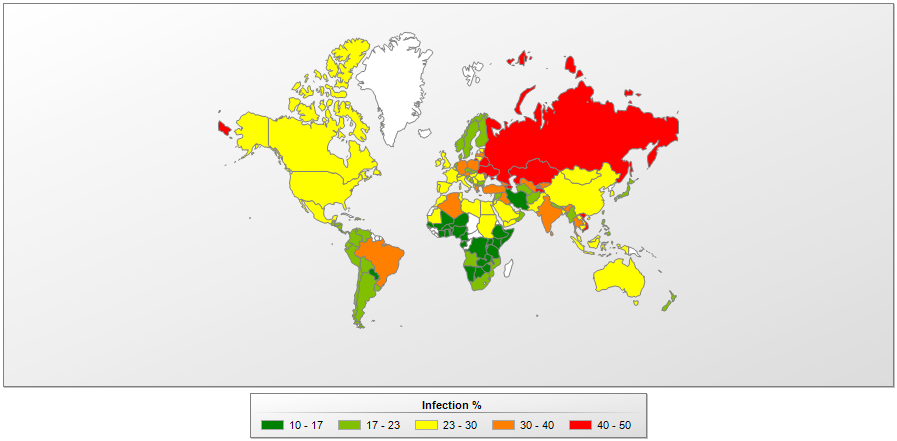

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Приведенные ниже цифры отражают, насколько в среднем заражены компьютеры в той или иной стране мира. У пользователей KSN, предоставляющих нам информацию, вредоносный файл по крайней мере один раз был найден почти на каждом третьем (31,9%) компьютере — на жестком диске или на съемном носителе, подключенном к нему. Это на 2% больше, чем в прошлом квартале.

TOP 20 стран* по уровню зараженности компьютеров**, третьий квартал 2013 г.

* При расчетах мы исключили страны, в которых число пользователей ЛК относительно мало (меньше 10 тысяч).

** Процент уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы, от всех уникальных пользователей продуктов ЛК в стране.

Уже больше года первые двадцать позиций в этом рейтинге занимают страны Африки, Ближнего Востока и Юго-Восточной Азии.

В случае с локальными заражениями мы также можем сгруппировать все страны по уровню зараженности:

- Группа с максимальным уровнем заражения (более 60%): в эту группу попал только Вьетнам (61,2%).

- Высокий уровень заражения (41-60%): в эту группу вошли 29 стран мира, в том числе Непал (55,61%), Бангладеш (54,75%), Индия (51,88%), Марокко (42,93%) и Филиппины (41,97%).

- Средний уровень заражения (21-40,99%): 87 стран, в том числе ОАЭ (39,86%), Турция (38,41%), Бразилия (36,67%), Китай (36,07%), Мексика (34,09%), Германия (24,31%) и Великобритания (21,91%).

- Наименьший уровень заражения (до 21%): 29 стран, среди которых США (20,36%), Канада (19,18%), Нидерланды (18,39%), Швеция (16,8%), Япония (12,9%) и Чехия (12,65%).

Риск локального заражения компьютеров в разных странах, третий квартал 2013 г.

В десятку самых безопасных по уровню локального заражения стран попали:

| Страна | % | |

| 1 | Дания | 11,93% |

| 2 | Чехия | 12,85% |

| 3 | Япония | 12,90% |

| 4 | Финляндия | 14,03% |

| 5 | Словения | 14,93% |

| 6 | Норвегия | 15,95% |

| 7 | Сейшельские острова | 16,32% |

| 8 | Эстония | 16,46% |

| 9 | Словакия | 16,72% |

| 10 | Швеция | 16,80% |

По сравнению со вторым кварталом 2013 года в этом списке появились три новых страны – Сейшельские острова, Эстония и Словакия, которые вытеснили Ирландию, Нидерланды и Мартинику.

Развитие информационных угроз в третьем квартале 2013 года