- Kaspersky Security Bulletin 2010. Развитие угроз в 2010 году

- Основная статистика за 2010 год

- Kaspersky Security Bulletin 2010. Спам в 2010 году

Об отчете

Эта часть отчета является частью Kaspersky Security Bulletin 2010 и сформирована на основе данных, полученных и обработанных при помощи Kaspersky Security Network. KSN использует «облачную» архитектуру в персональных и корпоративных продуктах и является одной из важнейших технологий «Лаборатории Касперского».

Kaspersky Security Network позволяет нашим экспертам оперативно, в режиме реального времени обнаруживать новые вредоносные программы, для которых еще не существует сигнатурного или эвристического детектирования. KSN позволяет выявлять источники распространения вредоносных программ в интернете и блокировать доступ пользователей к ним.

Одновременно KSN позволяет реализовать значительно большую скорость реакции на новые угрозы — в настоящее время мы можем блокировать запуск новой вредоносной программы на компьютерах пользователей через несколько десятков секунд с момента принятия решения о ее вредоносности, и это осуществляется без обычного обновления антивирусных баз.

Статистика в отчете основана на данных, полученных от продуктов «Лаборатории Касперского», пользователи которых подтвердили свое согласие на передачу статистических данных.

Вредоносные программы в интернете (атаки через Web)

За прошедший со времени публикации прошлого отчета год ситуация с атаками через браузер значительно ухудшилась. Если в 2008 году было зафиксировано 23 680 646 атак на пользователей KSN, в 2009 году — 73 619 767, то в 2010 году это число составило 580 371 937.

Такой рост количества инцидентов связан с широким распространением наборов эксплойтов, позволяющих осуществлять атаки по технологии drive-by-download. Среди таких наборов стоит выделить Eleonore и Neosploit. Их использование осуществляется киберкриминалом в основном для распространения вредоносного ПО через партнерские программы по схеме PPI (Pay Per Install).

Кроме того, не стоит забывать и о самораспространяющихся веб-инфекциях, таких как Gumblar или Pegel. Эти системы, используя украденные злоумышленниками пароли для доступа к веб-ресурсам, способны в автоматическом режиме поражать сайты. Постоянно обновляющие свой состав присоединением новых и новых зомби-компьютеров, веб-ботнеты являются одной из сложнейших проблем современной информационной безопасности, так как на первом этапе распространения ботов используются в основном взломанные легитимные сайты, и их состав достаточно динамично меняется.

Использование атак через браузер в 2010 году стало доминирующим способом проникновения вредоносного ПО на компьютеры пользователей, и в ближайшем будущем мы не видим никаких серьезных предпосылок для изменения данной ситуации. Уязвимости в браузерах (в Internet Explorer в первую очередь), а также во взаимодействующих с браузерами приложениях, таких как Adobe Flash Player или PDF reader, продолжают выявляться практически каждый месяц, и каждую из них очень быстро начинают использовать злоумышленники.

В 2010 году мы реализовали в Kaspersky Security Network новые расширенные алгоритмы обнаружения потенциально опасных веб-сайтов и приложений, размещенных в Сети. Вкупе с системой детектирования фишинговых сайтов эти технологии позволяют нам обнаруживать более 60% веб-атак на самой ранней стадии, без использования традиционных сигнатурых методов детектирования и обновления антивирусных баз на стороне пользователя.

Вредоносные программы в интернете: TOP 20

Из всех вредоносных программ, участвовавших в интернет-атаках на пользователей, мы выделили 20 наиболее активных. Каждая из этих 20 угроз была зафиксирована нами более миллиона раз, на них пришлось около 80% (461 046 555) всех зафиксированных инцидентов.

| Место | Название | Количество атак* | % от всех атак |

| 1 | Blocked | 347 848 449 | 59,94% |

| 2 | Trojan.Script.Iframer | 37 436 009 | 6,45% |

| 3 | Trojan.Script.Generic | 19 601 498 | 3,38% |

| 4 | Trojan-Downloader.Script.Generic | 13 887 220 | 2,39% |

| 5 | Trojan.Win32.Generic | 9 515 072 | 1,64% |

| 6 | Exploit.Script.Generic | 9 118 706 | 1,57% |

| 7 | Exploit.JS.Agent.bab | 3 161 815 | 0,54% |

| 8 | AdWare.Win32.Shopper.l | 2 620 672 | 0,45% |

| 9 | Trojan-Clicker.JS.Iframe.bb | 2 320 419 | 0,40% |

| 10 | Trojan-Dropper.JS.Hexzone.bu | 2 125 007 | 0,37% |

| 11 | Trojan.JS.Agent.bhr | 2 014 679 | 0,35% |

| 12 | Trojan.Win32.StartPage | 1 610 123 | 0,28% |

| 13 | Trojan.HTML.Fraud.bl | 1 547 961 | 0,27% |

| 14 | AdWare.Win32.FunWeb.q | 1 463 179 | 0,25% |

| 15 | Trojan-Spy.Win32.Agent.bdpj | 1 290 311 | 0,22% |

| 16 | Exploit.Java.CVE-2010-0886.a | 1 246 382 | 0,21% |

| 17 | Trojan.JS.Iframe.fe | 1 109 354 | 0,19% |

| 18 | Trojan-Downloader.Win32.Generic | 1 071 929 | 0,18% |

| 19 | AdWare.Win32.HotBar.dh | 1 046 306 | 0,18% |

| 20 | Trojan-Downloader.Win32.Zlob.aces | 1 011 464 | 0,17% |

Данная статистика представляет собой детектирующие вердикты модуля веб-антивируса, которые были предоставлены пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных.

* Суммарное число уникальных инцидентов, зафиксированных веб-антивирусом на компьютерах пользователей.

Первое место в рейтинге занимают угрозы, доступ к которым был заблокирован с помощью специальных алгоритмов детектирования потенциально опасных сайтов, ссылок и приложений, о которых было сказано выше.

На втором месте находится эвристическое детектирование вредоносных ссылок, которые внедряются хакерами, а зачастую и самими вредоносными программами, в код взломанных сайтов. Эти ссылки осуществляют скрытое обращение браузера к другому сайту, на котором, как правило, и находится основной набор эксплойтов, использующих уязвимости браузеров и приложений. Подобные программы удостоились также 9-го и 17-го мест, однако в этих случаях речь идет о сигнатурном детектировании. Это самые распространенные из всех iframe-угроз.

В 2009 году в первой пятерке веб-угроз были скрипты Gumblar и рекламная программа Boran.z. В 2010 году со 2-го по 6-е места в рейтинге занимают вредоносные программы, обнаруженные эвристическим анализатором. Программы, которые можно сравнить с Gumblar и Boran.z (Agent.bab и Shopper.l), оказались на 7-м и 8-м местах.

Появившийся в мае 2010 года Exploit.JS.Agent.bab в первый же месяц своего существования был обнаружен более 340 тыс. раз. Зловред использует уязвимость CVE-2010-0806, загружая на компьютер-жертву различные вредоносные программы. Их набор четко показывает китайское происхождение данного эксплойта: Trojan-Downloader.Win32.Geral и Backdoor.Win32.Hupigon,Trojan-GameTheif.Win32.Maganiz, Trojan-GameTheif.Win32.WOW и т.д.

Рекламная программа Adware.Win32.Shopper.l ведет себя весьма агрессивно, пытаясь различными способами проникнуть на компьютер и установить свое расширение для браузера InternetExplorer. Кроме Shopper в двадцатку попали еще две рекламные программы: Funweb.q (14-е место) и HotBar.dh (19-е место).

Практически все остальные участники двадцатки либо сами являются эксплойтами, либо используются в атаках с применением эксплойтов к уязвимостям.

Страны, на веб-ресурсах которых размещены вредоносные программы: TOP 20

580 371 937 атак, зафиксированных нами в 2010 году, проводились с интернет-ресурсов, размещенных в 201 стране мира. Около 90% всех зафиксированных нами в Сети вредоносных хостингов были размещены в интернет-пространстве двадцати стран.

| Место | Страна* | Количество атак** | % от всех атак |

| 1 | США | 137487939 | 25,98% |

| 2 | Россия | 80053584 | 15,13% |

| 3 | Китай | 69178484 | 13,07% |

| 4 | Нидерланды | 35248627 | 6,66% |

| 5 | Германия | 31502020 | 5,95% |

| 6 | Испания | 22266022 | 4,21% |

| 7 | Украина | 20304022 | 3,84% |

| 8 | Великобритания | 18624666 | 3,52% |

| 9 | Швеция | 13747084 | 2,60% |

| 10 | Латвия | 9398597 | 1,78% |

| 11 | Франция | 9080399 | 1,72% |

| 12 | Канада | 7606163 | 1,44% |

| 13 | Британские Виргинские острова | 5447433 | 1,03% |

| 14 | Польша | 3867382 | 0,73% |

| 15 | Молдова | 3756679 | 0,71% |

| 16 | Филиппины | 2618504 | 0,49% |

| 17 | Турция | 2394933 | 0,45% |

| 18 | Вьетнам | 1915727 | 0,36% |

| 19 | Гонконг | 1909675 | 0,36% |

| 20 | Австралия | 1908612 | 0,36% |

Данная статистика основана на детектирующих вердиктах модуля веб-антивируса, которые были предоставлены пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных.

* Для определения географического источника атаки используется методика сопоставления доменного имени к реальному IP-адресу, на котором размещен данный домен, и установление географического местоположения данного IP-адреса (GEOIP).

** Суммарное число зафиксированных веб-антивирусом уникальных атак с веб-ресурсов, размещенных в стране.

Анализируя данную статистику, необходимо четко понимать, что речь идет не только о вредоносных хостингах, созданных и поддерживаемых злоумышленниками, но и о легальных веб-сайтах, которые были взломаны и использовались для размещения вредоносного контента. Неправильная трактовка этих данных может привести к объявлению какой-либо страны ответственной за атаки — и зачастую такие обвинения уже звучат. Это в корне неверно. Фактически эта статистика показывает страны-жертвы, чье киберпространство активно используется киберпреступниками.

По сравнению с 2009 годом география веб-угроз изменилась кардинально. Год назад на первом месте нашего списка находился Китай с невероятно высоким показателем — более 52%. В 2010 году власти Китая предприняли меры по исправлению ситуации и смогли убрать из локального киберпространства множество вредоносных хостингов, используемых киберпреступниками со всего мира. Были также ужесточены правила регистрации доменов в зоне .cn. Все это привело к тому, что Китай (13%) больше не является главным источником веб-угроз, уступив это первенство США (26%) и России (15%).

Доля США растет с каждым годом (7% в 2008, 19% в 2009, 26% в 2010), и это тревожный знак. Ситуация не меняется даже после ряда громких закрытий нелегальных хостингов. Очевидно, что тут мы имеем дело с множеством заражений легальных веб-сайтов.

За США и Китаем всегда следовали Германия, Голландия и Россия, которая в рейтинге не поднималась выше 5-й строки. Однако в 2010 году она удостоилась печального второго места. Процент атак с интернет-ресурсов, размещенных в России, за год вырос с 2,6% до 15,1%. Рост в России количества веб-ресурсов с размещенным на них вредоносным контентом во многом был обусловлен событиями в Китае, о которых речь шла выше. Российская киберпреступность была одним из основных, если не главным, потребителем нелегального хостинга в Китае и после закрытия этого «рынка» была вынуждена использовать российские ресурсы.

Распределение по странам компьютеров пользователей, которые подверглись веб-атакам

Следующий показатель, требующий рассмотрения: пользователи каких стран и регионов стали объектами веб-атак.

Около 82% из 561 869 053 зафиксированных попыток заражения пришлось на компьютеры жителей следующих двадцати стран:

| Место | Страна* | % уникальных веб-атак** |

| 1 | Китай | 19,05% |

| 2 | Россия | 17,52% |

| 3 | США | 10,54% |

| 4 | Индия | 5,56% |

| 5 | Германия | 3,16% |

| 6 | Украина | 2,66% |

| 7 | Вьетнам | 2,60% |

| 8 | Великобритания | 2,56% |

| 9 | Франция | 2,55% |

| 10 | Италия | 2,39% |

| 11 | Испания | 2,06% |

| 12 | Саудовская Аравия | 1,77% |

| 13 | Малайзия | 1,62% |

| 14 | Турция | 1,60% |

| 15 | Бразилия | 1,49% |

| 16 | Мексика | 1,47% |

| 17 | Канада | 1,31% |

| 18 | Таиланд | 1,15% |

| 19 | Польша | 1,09% |

| 20 | Египет | 1,02% |

Данная статистика основана на детектирующих вердиктах модуля веб-антивируса, которые были предоставлены пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных.

* Для определения географического положения объекта атаки используется IP-адрес пользователя, предоставившего статистику.

** Процент от всех веб-атак, которые были зафиксированы на компьютерах уникальных пользователей.

Здесь мы также видим значительное изменение в географическом распределении жертв атак по сравнению с 2009 годом. Несмотря на то что на китайских пользователей по-прежнему приходится наибольший процент веб-атак, за год этот показатель снизился более чем вдвое ‑ с 46,8% до 19,1%.

Россия и США поменялись местами, однако рост числа атак отмечен в обеих странах — с 5,8% и 6,6% до 17,5% и 10,5% соответственно. Доля российских пользователей возросла столь значительно из-за большого количества атак через популярные российские социальные сети «ВКонтакте» и «Одноклассники» и связанные с этими атаками эпидемии различных SMS-блокеров, о чем мы уже говорили в основной части отчета.

Германия и Индия сохранили свои места в первой пятерке стран — жертв веб-атак.

Рост числа атак на пользователей Украины с 0,9% в 2009 году до 2,7% в 2010-м во многом обусловлен теми же факторами, которые мы отметили для российских пользователей: пересечение киберпространств двух этих стран приводит к схожим проблемам.

Наметившийся в 2009 году спад числа атак на пользователей в Турции, Египте и Вьетнаме продолжился лишь частично — для первых двух стран. Для пользователей Вьетнама ситуация ухудшилась: страна поднялась на 7-е место.

Необходимо помнить, что данная статистика зависит от общего числа пользователей интернета в стране, но прежде всего от числа пользователей продуктов «Лаборатории Касперского».

Сетевые атаки

Обязательным элементом современной защитной программы является файервол. Он позволяет блокировать атаки на компьютер, осуществляемые извне не через браузер, а также противодействует попыткам кражи с компьютера пользовательских данных.

В состав Kaspersky Internet Security включен файервол с функцией детектирования входящих пакетов (IDS), многие из которых являются эксплойтами, использующими уязвимости в сетевых службах операционных систем, и способны вызвать заражение системы с незакрытыми уязвимостями или предоставить злоумышленнику полный доступ к ней.

В 2010 году система IDS отразила 1 311 156 130 сетевых атак. Аналогичный показатель 2009 года составлял около 220 млн. инцидентов.

Сетевые атаки: TOP 20

| Место | Название | Количество атак* | %% |

| 1 | Intrusion.Win.NETAPI.buffer-overflow.exploit | 557126500 | 42,49% |

| 2 | DoS.Generic.SYNFlood | 400491518 | 30,54% |

| 3 | Intrusion.Win.MSSQL.worm.Helkern | 262443478 | 20,02% |

| 4 | Scan.Generic.UDP | 45343780 | 3,46% |

| 5 | Intrusion.Win.DCOM.exploit | 14134307 | 1,08% |

| 6 | Intrusion.Generic.TCP.Flags.Bad.Combine.attack | 10631023 | 0,81% |

| 7 | Scan.Generic.TCP | 5238178 | 0,40% |

| 8 | Intrusion.Win.LSASS.exploit | 5089038 | 0,39% |

| 9 | Intrusion.Win.LSASS.ASN1-kill-bill.exploit | 3256429 | 0,25% |

| 10 | DoS.Generic.ICMPFlood | 2341724 | 0,18% |

| 11 | DoS.Win.IGMP.Host-Membership-Query.exploit | 1641578 | 0,13% |

| 12 | Intrusion.Win.HTTPD.GET.buffer-overflow.exploit | 1399613 | 0,11% |

| 13 | Intrusion.Win.PnP.exploit | 579249 | 0,04% |

| 14 | Intrusion.Win.EasyAddressWebServer.format-string.exploit | 384278 | 0,03% |

| 15 | Intrusion.Win.SMB.CVE-2009-3103.exploit | 236122 | 0,02% |

| 16 | Intrusion.Win.WINS.heap-overflow.exploit | 190272 | 0,01% |

| 17 | DoS.Win.ICMP.BadCheckSum | 101063 | 0,01% |

| 18 | Intrusion.Generic.FTPD.format-string.attack | 98239 | 0,01% |

| 19 | Intrusion.Win.CVE-2010-2729.a.exploit | 71671 | 0,01% |

| 20 | Intrusion.Win.MSFP2000SE.exploit | 44674 | 0,004 % |

Данная статистика основана на детектирующих вердиктах модуля IDS, которые были предоставлены пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных.

*Суммарное число уникальных инцидентов, зафиксированных IDS на компьютерах пользователей.

В этом рейтинге по сравнению с 2009 годом произошла смена лидера. По числу атак первое место занял NETAPI.buffer-overflow.exploit, который использует уязвимость MS08-067 и нашел свое применение в червях семейства Kido. В остальном первая пятерка сетевых атак осталась без изменений — по-прежнему тут присутствуют вредоносные пакеты от червей Helkern (Slammer) и эксплойты к уязвимости MS03-026, которая использовалась, например, в черве Lovesan в 2003 году.

Отдельный интерес представляет сетевая атака CVE-2010-2729.a (19-е место), которая проводилась червем Stuxnet при эксплуатации уязвимости MS10-61. Использование Stuxnet этой уязвимости было обнаружено экспертами «Лаборатории Касперского». Уязвимость в службе Print Spooler позволяла этому червю распространяться по локальным сетям и на момент обнаружения представляла собой уязвимость нулевого дня. Всего за пять месяцев детектирования она смогла попасть в двадцатку, и Stuxnet продолжает оставаться единственной вредоносной программой, использующей эту уязвимость.

Локальные заражения

Исключительно важным показателем является статистика локальных заражений пользовательских компьютеров. В эти данные, в частности, попадают объекты, которые проникли на компьютеры не через Web, почту или сетевые порты.

Наши антивирусные решения успешно обнаружили почти 1,5 млрд. (1 325 667 443) вирусных инцидентов на пользовательских компьютерах, участвующих в Kaspersky Security Network.

Всего в данных инцидентах было зафиксировано 1 590 861разных вредоносных и потенциально нежелательных программ.

Вредоносные программы из первой двадцатки являются наиболее распространенными угрозами 2010 года.

Вредоносные объекты, обнаруженные на компьютерах пользователей: TOP 20

| Место | Детектируемый объект | Кол-во уникальных пользователей* | %% |

| 1 | Trojan.Win32.Generic | 9 226 235 | 20,16% |

| 2 | DangerousObject.Multi.Generic | 8 400 880 | 18,36% |

| 3 | Net-Worm.Win32.Kido.ih | 6 386 762 | 13,96% |

| 4 | Virus.Win32.Sality.aa | 4 182 229 | 9,14% |

| 5 | Net-Worm.Win32.Kido.ir | 3 785 066 | 8,27% |

| 6 | Virus.Win32.Virut.ce | 1 950 967 | 4,26% |

| 7 | Worm.Win32.Generic | 1 706 624 | 3,73% |

| 8 | Worm.Win32.FlyStudio.cu | 1 384 379 | 3,02% |

| 9 | Net-Worm.Win32.Kido.iq | 1 057 900 | 2,31% |

| 10 | P2P-Worm.Win32.Palevo.fuc | 1 049 861 | 2,29% |

| 11 | HackTool.Win32.Kiser.il | 1 007 745 | 2,20% |

| 12 | Trojan.Win32.Invader | 974 957 | 2,13% |

| 13 | Trojan.Win32.Pakes.Katusha.o | 968 850 | 2,12% |

| 14 | Worm.Win32.VBNA.b | 941 102 | 2,06% |

| 15 | Trojan.JS.Agent.bhr | 941 092 | 2,06% |

| 16 | Trojan-Dropper.Win32.Flystud.yo | 886 356 | 1,94% |

| 17 | Exploit.Script.Generic | 855 842 | 1,87% |

| 18 | Trojan-Downloader.Win32.Generic | 806 024 | 1,76% |

| 19 | Worm.Win32.Mabezat.b | 783 831 | 1,71% |

| 20 | Virus.Win32.Sality.bh | 739 712 | 1,62% |

Данная статистика представляет собой детектирующие вердикты модуля антивируса, которые были предоставлены пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных.

* Число уникальных пользователей, на компьютерах которых антивирус детектировал данный объект.

Более чем на 14 миллионах компьютеров были заблокированы попытки заражения, которые были успешно обнаружены с помощью универсальных эвристических методов (Trojan.Win32.Generic, Worm.Win32.Generic, Trojan.Win32.Invader, Exploit.Script.Generic, Trojan-Downloader.Win32.Generic).

Более 8 млн. компьютеров пользователей были защищены в режиме реального времени при помощи системы мгновенного обнаружения угроз — UDS, ‑ работающей в составе Kaspersky Security Network. Новые вредоносные файлы оперативно детектировались как DangerousObject.Multi.Generic.

Червь Kido остается самой распространенной вредоносной программой, блокируемой на компьютерах пользователей, несмотря на то что в конце 2010 года ему «исполнилось» уже два года. Что более печально, не наблюдается и снижение количества вызванных им инцидентов. Наоборот, в 2010 году нами отмечен более чем двукратный рост таких случаев. Очевидно, что ситуация с ним, а также с вирусом Sality (лидер 2008 года) будет оставаться на таком же угрожающем уровне как минимум на протяжении всего 2011 года, а о полном исчезновении этих двух угроз из рейтингов, вероятно, не придется говорить даже через 2-3 года.

На 10-м месте находится один из вариантов червя Palevo, ответственного за создание ботнета Mariposa. Об аресте в 2010 году авторов червя и владельцев говорилось в основной части отчета. Место, которое Palevo занял в рейтинге, свидетельствует о действительно большом распространении угрозы. Судя по всему, предположения испанской полиции о 12 млн. зараженных Palevo компьютеров вполне оправданны.

Отмеченные еще год назад вредоносные программы, созданные при помощи скриптового языка FlyStudio, по-прежнему присутствуют в TOP 20 (8-е и 16-е места).

Продолжают пользоваться популярностью упаковка и обфускация вредоносных программ с помощью специально созданных упаковщиков. На смену некоторым упаковщикам, которые активно использовались злоумышленниками в 2009 году, пришли пакеры Katusha и VBNA.

Распределение по странам компьютеров, на которых были зафиксированы локальные заражения

Описанные выше локальные заражения были зафиксированы у пользователей практически каждой страны мира.

| Место | Страна* | % уникальных попыток заражения** |

| 1 | Китай | 19,86% |

| 2 | Россия | 15,53% |

| 3 | Индия | 7,35% |

| 4 | США | 5,72% |

| 5 | Вьетнам | 4,44% |

| 6 | Украина | 2,59% |

| 7 | Германия | 2,36% |

| 8 | Мексика | 2,18% |

| 9 | Италия | 2,08% |

| 10 | Малайзия | 2,07% |

| 11 | Франция | 2,00% |

| 12 | Саудовская Аравия | 1,92% |

| 13 | Турция | 1,91% |

| 14 | Испания | 1,88% |

| 15 | Бразилия | 1,77% |

| 16 | Великобритания | 1,67% |

| 17 | Египет | 1,66% |

| 18 | Таиланд | 1,58% |

| 19 | Польша | 1,26% |

| 20 | Индонезия | 1,12% |

Данная статистика основана на детектирующих вердиктах модуля антивируса, которые были предоставлены пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных.

* Для определения географического положения объекта атаки используется IP-адрес пользователя, предоставившего статистику.

* Процент от всех уникальных попыток заражения на компьютерах пользователей.

TOP 20 стран, на которые пришлось 80% уникальных попыток заражения компьютеров пользователей, практически повторяет список основных стран ‑ жертв веб-атак. Здесь также необходимо учитывать, что данная статистика зависит от общего числа пользователей интернета в стране, но прежде всего от числа пользователей продуктов «Лаборатории Касперского».

«Картина мира»

Статистика любой антивирусной компании базируется прежде всего на информации, получаемой от клиентов данной компании. На полученные данные сильно влияет популярность продуктов компании в той или иной стране мира. Таким образом, как выше мы неоднократно подчеркивали, результаты, полученные нами при распределении всех зафиксированных веб-атак и локальных заражений по странам, зависят от числа всех интернет-пользователей в той или иной стране, но прежде всего от числа пользователей продуктов «Лаборатории Касперского».

Чтобы как можно более адекватно оценить степень риска заражения, которому подвергаются компьютеры пользователей в разных странах мира, для каждой из стран мы подсчитали, насколько часто в течение 2010 года пользователи в ней сталкивались со срабатыванием антивирусной программы.

Веб-угрозы

| Место | Страна* | % уникальных пользователей* |

| 1 | Ирак | 61,8420 |

| 2 | Оман | 56,1884 |

| 3 | Россия | 53,6922 |

| 4 | Беларусь | 48,0310 |

| 5 | США | 46,1497 |

| 6 | Судан | 45,9262 |

| 7 | Кувейт | 44,2358 |

| 8 | Армения | 44,1996 |

| 9 | Казахстан | 43,2014 |

| 10 | Ангола | 42,9854 |

| 11 | Украине | 42,6281 |

| 12 | Китай | 41,3646 |

| 13 | Азербайджан | 40,9806 |

| 14 | Индия | 40,6102 |

| 15 | Туркменистан | 39,9695 |

| 16 | Бангладеш | 39,8528 |

| 17 | Ливия | 39,7903 |

| 18 | Шри-Ланка | 39,5818 |

| 19 | Саудовская Аравия | 38,7151 |

| 20 | Джибути | 37,7816 |

Данная статистика основана на детектирующих вердиктах модуля веб-антивируса, которые были предоставлены пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных. При расчетах мы исключили страны, в которых число пользователей ЛК относительно мало (меньше 10 тысяч).

*Процент уникальных пользователей, подвергшихся веб-атакам, от всех уникальных пользователей продуктов ЛК в стране.

Это двадцатка стран, пользователи которых чаще всего подвергаются веб-атакам. В Ираке, например, в 2010 году веб-атакам подверглись два из трех пользователей Сети. В России — каждый второй пользователь.

В целом можно разбить все страны мира на несколько групп. В группу максимального риска с показателем более 60% пользователей, сообщивших о веб-инцидентах, попала только одна страна — Ирак. В группу повышенного риска с результатом 41-60% вошли следующие за Ираком 11 стран из TOP 20. Группа риска — это 21-40%. Всего в 2010 году в эту группу попали 116 стран мира. И последняя группа, с показателем 0-20%. Это самые относительно безопасные страны мира. В нее вошли 5 стран: Германия, Япония, Люксембург, Австрия и Норвегия. Их показатель варьируется от 19% до 20,8%.

Локальные угрозы

Аналогичная статистика может быть получена и для детектирования локальных угроз — тех, что обнаруживаются на компьютере и уже каким-то образом ранее попали в систему (например, по локальной сети или через съемные накопители). Эти цифры отражают, насколько в среднем заражены компьютеры той или иной страны мира.

| Место | Страна* | % * |

| 1 | Ирак | 79,2608 |

| 2 | Судан | 70,4211 |

| 3 | Руанде | 69,1798 |

| 4 | Нигерия | 67,7693 |

| 5 | Танзания | 67,6782 |

| 6 | Бангладеш | 67,2685 |

| 7 | Ангола | 66,0113 |

| 8 | Буркина-Фасо | 62,5769 |

| 9 | Афганистан | 62,5000 |

| 10 | Уганда | 62,0151 |

| 11 | Оман | 61,9510 |

| 12 | Туркменистан | 61,2507 |

| 13 | Джибути | 60,7995 |

| 14 | Непал | 60,4366 |

| 15 | Монголия | 60,0984 |

| 16 | Камерун | 59,6633 |

| 17 | Кения | 59,4906 |

| 18 | Мальдивы | 58,2855 |

| 19 | Замбия | 58,2437 |

| 20 | Мали | 58,0034 |

Данная статистика основана на детектирующих вердиктах модуля антивируса, которые были предоставлены пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных. При расчетах мы исключили страны, в которых число пользователей ЛК относительно мало (меньше 10 тысяч).

* Процент уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы, от всех уникальных пользователей продуктов ЛК в стране.

Наличие в этой двадцатке исключительно развивающихся стран Африки и Азии объяснимо стремительным проникновением интернета в эти регионы мира, равно как и весьма низким уровнем компьютерной грамотности пользователей и отсутствием там опыта борьбы с киберугрозами.

В случае локальных угроз также имеет смысл поделить страны на несколько групп. В группу максимального уровня зараженности вошли первые двенадцать стран из TOP 20. Во вторую группу (41-60%) вошли 66 стран мира. В третью (21-40%) — 45 стран.

Самые «чистые» компьютеры (0-20%) находятся в 16 странах мира. Конечно, этот показатель относителен, ведь, как мы сказали выше, это статистика только по пользователям продуктов «Лаборатории Касперского».

Страны с минимальным процентом зараженных компьютеров:

| Место | Страна* | % * |

| 1 | Япония | 8,6525 |

| 2 | Германия | 10,7865 |

| 3 | Люксембург | 11,7887 |

| 4 | Австрия | 12,8684 |

| 5 | Швейцария | 10,1475 |

| 6 | Дания | 13,1531 |

| 7 | Финляндия | 15,9136 |

| 8 | Норвегия | 16,1966 |

| 9 | Швеция | 16,6120 |

| 10 | Великобритания | 17,4274 |

| 11 | Канада | 18,2753 |

| 12 | Нидерланды | 18,3106 |

| 13 | Новая Зеландия | 19,7266 |

| 14 | Эстония | 19,9988 |

| 15 | США | 20,0590 |

| 16 | Ирландия | 20,0930 |

Здесь мы также видим 5 стран из числа самых безопасных с точки зрения работы в интернете: Австрию, Германию, Люксембург, Норвегию и Японию. Присутствие этих стран в обоих списках можно расценивать как показатель высокого уровня защищенности пользователей в этих странах.

Уязвимости

Последние пять-шесть лет каждый год обнаруживается примерно одинаковое количество уязвимостей. В 2010 году по статистике CVE (cve.mitre.org) в продуктах компании Microsoft и популярных приложениях для Windows-платформ, выпускаемых другими компаниями, было обнаружено несколько больше уязвимостей, чем в 2009 году.

Несмотря на то что количество обнаруживаемых уязвимостей меняется незначительно, год от года злоумышленники все активнее используют уязвимости в своих целях. В 2010 году проблема уязвимостей в популярных программах неоднократно приковывала внимание и экспертов по компьютерной безопасности, и журналистов. С использованием уязвимостей были проведены самые нашумевшие в СМИ атаки: операция Aurora и атака Stuxnet. Эффект от этой шумихи двоякий: с одной стороны, другие киберпреступники стали использовать «обнародованную» уязвимость, с другой, производители принялись скорее латать бреши в своем ПО.

Раньше наиболее интересными объектами для злоумышленников и исследователей, занимающихся поисками уязвимостей, были компоненты ОС Windows и продукты Microsoft. Но постоянное повышение уровня безопасности этой ОС и развитие модуля автоматического обновления привело к тому, что большинство пользователей стали достаточно быстро обновлять продукты Microsoft. Использовать уязвимости в таком ПО злоумышленникам удается не слишком долго. Это вынудило киберпреступников искать бреши в программах, безопасности которых производители уделяют меньше внимания. Ими стали уязвимости в популярных приложениях, которые выпускаются другими вендорами и не входят по умолчанию в состав OC Windows. Как правило, у каждого пользователя на компьютере установлены два десятка таких приложений, и за их обновлением не особо следят.

То, что под прицелом оказались программы, которые не входят в состав операционной системы, подтверждает и наша статистика: в первом квартале 2010 года 6 из 10 самых распространенных уязвимостей относились к продуктам Microsoft, а в четвертом ‑ только 1 из 10! Все остальные — уязвимости в популярных приложениях, таких как плееры, программы для чтения электронных документов, браузеры и виртуальные машины.

| Microsoft | Adobe | Oracle | Mozilla | Apple | HP | |

| Q1 2010 | 6 | 3 | 1 | 0 | 0 | 0 |

| Q2 2010 | 6 | 3 | 1 | 0 | 0 | 0 |

| Q3 2010 | 5 | 4 | 1 | 0 | 0 | 0 |

| Q4 2010 | 1 | 5 | 1 | 1 | 1 | 1 |

В 2010 году система анализа уязвимостей обнаружила на компьютерах пользователей KSN 510 различных уязвимостей. Мы проанализировали 20 наиболее часто встречающихся уязвимостей за 2010 год, на долю которых пришлось 89,6% от всех обнаруженных уязвимостей.

| Уязвимость | Процент ПК от общего числа ПК, на которых были найдены уязвимости | Название | Воздействие | Степень критичности | Дата обнаружения |

| 31744 | 26,98% | Microsoft Office OneNote URI Handling Vulnerability | System access | Highly critical | 09.09.2008 |

| 35377 | 26,64% | Microsoft Office Word Two Vulnerabilities | System access | Highly critical | 09.06.2009 |

| 38805 | 24,98% | Microsoft Office Excel Multiple Vulnerabilities | System access | Highly critical | 09.03.2010 |

| 37255 | 23,18% | Sun Java JDK / JRE Multiple Vulnerabilities | System access, DoS, Exposure of sensitive information, Exposure of system information, Manipulation of data, Security Bypass | Highly critical | 31.03.2010 |

| 38547 | 17,41% | Adobe Flash Player Domain Sandbox Bypass Vulnerability | Security Bypass | Moderately critical | 12.02.2010 |

| 34572 | 15,87% | Microsoft PowerPoint OutlineTextRefAtom Parsing Vulnerability | System access | Extremely critical | 03.04.2009 |

| 37690 | 14,46% | Adobe Reader/Acrobat Multiple Vulnerabilities | System access, Cross Site Scripting | Extremely critical | 15.12.2009 |

| 29320 | 12,96% | Microsoft Outlook «mailto:» URI Handling Vulnerability | System access | Highly critical | 11.03.2008 |

| 41340 | 12,63% | Adobe Reader / Acrobat SING «uniqueName» Buffer Overflow Vulnerability | System access | Extremely critical | 08.09.2010 |

| 39272 | 12,55% | Adobe Reader / Acrobat Multiple Vulnerabilities | System access, Cross Site Scripting | Highly critical | 14.04.2010 |

| 40026 | 12,38% | Adobe Flash Player Multiple Vulnerabilities | System access, Cross Site Scripting | Extremely critical | 05.06.2010 |

| 23655 | 12,27% | Microsoft XML Core Services Multiple Vulnerabilities | System access, Cross Site Scripting, DoS | Highly critical | 09.01.2007 |

| 41917 | 11,99% | Adobe Flash Player Multiple Vulnerabilities | System access, Exposure of sensitive information, Security Bypass | Extremely critical | 28.10.2010 |

| 41791 | 11,21% | Sun Java JDK / JRE / SDK Multiple Vulnerabilities | System access, DoS, Exposure of sensitive information, Exposure of system information, Manipulation of data, Security Bypass | Highly critical | 13.10.2010 |

| 32428 | 10,33% | Microsoft PowerPoint Multiple Vulnerabilities | System access | Highly critical | 12.05.2009 |

| 40907 | 9,99% | Adobe Flash Player Multiple Vulnerabilities | System access | Highly critical | 11.08.2010 |

| 25952 | 9,88% | ACDSee Products Image and Archive Plug-ins Buffer Overflows | System access | Highly critical | 02.11.2007 |

| 38551 | 9,50% | Adobe Reader/Acrobat Two Vulnerabilities | System access, Security Bypass | Highly critical | 12.02.2010 |

| 37231 | 9,03% | Sun Java JDK / JRE Multiple Vulnerabilities | System access, DoS, Exposure of sensitive information, Security Bypass | Highly critical | 04.11.2009 |

| 39375 | 8,51% | Microsoft Office Publisher File Parsing Buffer Overflow Vulnerability | System access | Highly critical | 13.04.2010 |

Заметим, что почти половина этого списка ‑ уязвимости, обнаруженные до 2010 года. Особое внимание стоит обратить на то, что две из них (одна в Microsoft XML Core Services, а вторая в ACDSee Products Image and Archive Plug-in) впервые были обнаружены еще в 2007(!) году.

По итогам 2010 года в TOP 20 по распространенности на компьютерах пользователей попали уязвимости в продуктах четырех компаний: Microsoft, Adobe, Oracle и ACDSee:

Год назад лидирующую позицию на аналогичной диаграмме с достаточно большим отрывом занимали продукты Microsoft. В 2010 картина кардинально изменилась: первое место по количеству обнаруженных уязвимостей в TOP 20 делят продукты компаний Microsoft и Adobe. Не последнюю роль в этом сыграл тот факт, что в 2009 году в первую двадцатку рейтинга входили только уязвимости в Adobe Flash Player, а в 2010-м четыре из восьми уязвимостей в продуктах Adobe обнаружены в Adobe Reader, который стал одной из любимых мишеней злоумышленников.

Самыми уязвимыми приложениями на Windows-системах в 2010 году стали приложения, входящие в состав MS Office, Adobe Reader и Adobe Flash Player. Также постепенно растет доля обнаруживаемых уязвимостей в Sun (Oracle) Java JDK/JRE. В то же время в TOP 20 не попали уязвимости в QuickTime Player производства Apple, на который в 2009 году пришлось 70% всех обнаруженных уязвимых файлов.

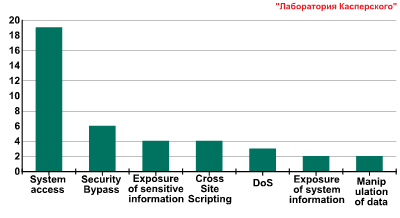

Сгруппировав TOP 20 уязвимостей, обнаруженных на компьютерах пользователей KSN, по типу воздействия на систему, получим следующее распределение:

Самая главная цель для злоумышленников — это, конечно, получение удаленного доступа к системе пользователя. 19 из 20 уязвимостей, как и в прошлом году, относятся к тем, которые позволяют злоумышленнику получить практически полный доступ к системе (тип воздействия «system access»). Что интересно, 6 из этих 19 еще и помогают злоумышленникам обойти систему безопасности.

Если же говорить об уязвимостях с самым высоким уровнем опасности (Extremely critical), то ими оказались две уязвимости в продуктах Adobe Reader, две ‑ в Adobe Flash Player и одна в Microsoft PowerPoint.

К сожалению, не все вендоры включают и развивают механизмы обновлений своих продуктов, и чаще всего забота об обновлении системы просто перекладывается на плечи пользователя. Большинство же пользователей не очень интересуются обновлениями приложений, если только эти обновления не связаны с добавлением какого-либо функционала. Все это привело к тому, что в мире существуют миллионы компьютеров с установленными популярными программами, которые никогда не обновлялись, то есть миллионы компьютеров, открытых для злоумышленников.

Kaspersky Security Bulletin 2010. Основная статистика за 2010 год