- Развитие угроз в 2007 году

- Тенденция года: развитие вредоносных программ, ориентированных на кражу паролей к онлайн-играм

- Спам в 2007 году

- Вредоносные программы в электронной почте

2007 год можно с полной уверенностью окрестить «годом жульничества в онлайновых мирах» или, например, «годом наживы на несчастных геймерах». За один год вредоносные программы, ориентированные на игроков онлайн-игр, сделали огромный скачок в своем развитии. По своему разнообразию и распространенности они уже могут соперничать с червями и вирусами, вызывающими эпидемии (см. онлайн-двадцатку за ноябрь), а по сложности сравнимы с «лучшими» представителями, занимающимися построением зомби-сети (см. главу «Схема современной атаки» в статье «Мошенничество в онлайн-играх. Игра как средство наживы»).

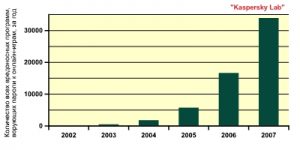

В 2007 году количество вредоносных программ, ориентированных исключительно на игроков онлайн-игр, по сравнению с 2006 годом увеличилось на 145%, что вписывается в экспоненциальный рост и отражает сложившуюся ситуацию с воровством виртуальной онлайновой собственности в целом.

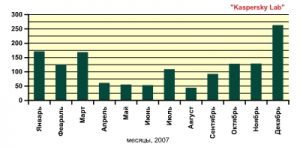

Количество всех вредоносных программ, ворующих пароли к онлайн-играм, за год

Проследить динамику роста количества вредоносных программ для онлайн-игр можно более детально, предварительно разбив их на TrojWare и VirWare.

TrojWare – «игровые» троянцы

Среди всех вредоносных программ, нацеленных на игроков онлайн-игр, троянские программы (вредоносные программы, несущие в себе функции только воровства пароля) составляют 96%.

К наиболее ярким представителям «игровых» троянцев относятся:

- Trojan-PSW.Win32.OnlineGames,

- Trojan-PSW.Win32.Lmir,

- Trojan-PSW.Win32.Nilage,

- Trojan-PSW.Win32.WOW,

- Trojan-PSW.Win32.Magania,

- Trojan-PSW.Win32.Gamec,

- Trojan-PSW.Win32.Tibia,

- Trojan-PSW.Win32.Hangame.

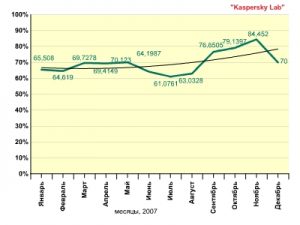

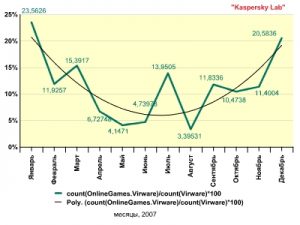

В общей массе новых троянских программ, ворующих конфиденциальную информацию (Trojan-PSW), на долю «игровых» троянцев в 2007 году пришлось 69,8%. Отметим при этом, что доля «игровых» троянцев все время растет: в январе этот показатель составлял около 65%, в сентябре превысил 75%, а в конце года перевалил за 80%. Можно c уверенностью сказать, что пароли к онлайн-играм интересуют злоумышленников больше, чем пароли к электронной почте, интернет-пейджеру или онлайн-банкингу.

Доля троянцев, нацеленных на онлайн-игры, в общей массе троянцев,

ворующих конфиденциальные данные (Trojan-PSW)

(по месяцам 2007 года)

Сравнение кодов «игровых» троянцев позволяет сделать вывод, что 2006 год и первая половина 2007 года – это время испытаний новых технологий воровства паролей, ключей или иной информации, с помощью которой злоумышленники могли бы совершать в игре любые действия с чужой виртуальной собственностью. Во второй половине 2007 года эти уже испытанные технологии дорабатывались в соответствии с новыми патчами разработчиков онлайн-игр или изменялись таким образом, чтобы их детектирование антивирусами стало невозможным.

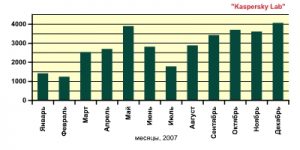

Быстрый рост числа новых троянских программ в начале года и его замедление в конце, вкупе с отсутствием технологических новшеств, также говорит о том, что ко второму полугодию 2007 года схема воровства игровых персонажей и виртуальной собственности устоялась.

Количество вредоносных программ (TrojWare),

ворующих пароли к онлайн-играм (по месяцам 2007 года)

Уменьшение числа новых «игровых» троянцев в июле может быть связано с традиционным в это время года периодом отпусков и снижением частоты обновлений для клиентов онлайн-игр. В таких условиях у злоумышленников нет необходимости в большом количестве новых троянцев, поскольку удлиняется срок «успешной» службы старых.

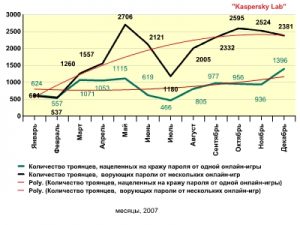

Что касается направления развития «игровых» троянцев, то 2007 год стал годом перехода от троянцев, нацеленных на какую-нибудь одну конкретную игру, к троянцам, ориентированным на кражу паролей к целому ряду игр.

Число «игровых» троянцев, ориентированных на кражу паролей одновременно к нескольким играм,

и троянцев, ориентированных на игроков одной игры (по месяцам 2007 года)

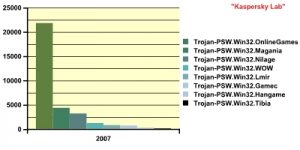

По итогам года наиболее многочисленным по количеству новых программ оказалось семейство Trojan-PSW.Win32.OnlineGames, представители которого могут «охотиться» за паролями сразу к нескольким играм (число игр-мишеней может варьировать от двух до десяти).

Самые многочисленные семейства игровых троянцев в 2007 году

Понять, насколько популярны различные онлайн-игры у авторов троянцев, можно, оценив долю каждого троянца, нацеленного на конкретную онлайн-игру, в общей массе всех игровых троянцев.

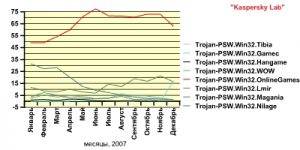

Доля троянцев, нацеленных на конкретные онлайн-игры, в общей массе всех «игровых» троянцев (по месяцам 2007 года)

Из приведенного графика видно, как на протяжении всего года игра Lineage2 теряла популярность у авторов троянцев (Trojan-PSW.Win32.Nilage), в отличие от игры Gamania (Trojan-PSW.Win32.Magania), набиравшей популярность во второй половине 2007 года, и World of Warcraft, сохраняющей завидную стабильность со всплеском «внимания» к ней в августе (видимо, связанного с «близзконом» 8) [http://www.blizzard.com/blizzcon07/highlights.shtml]).

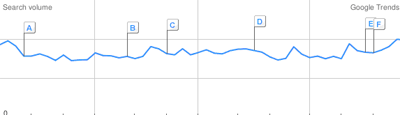

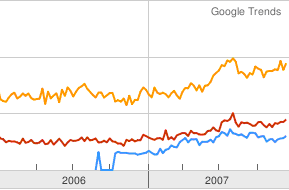

Обратившись к системе google.com/trends, мы можем оценить популярность игр Lineage2 и World of Warcraft у игроков онлайн-игр (на рисунках ниже отображено количество ссылок, найденных поисковой системой Google, по соответствующим запросам).

Результат работы google.com/trends по запросу «lineage»

[http://www.google.com/trends?q=lineage&ctab=0]

Результат работы google.com/trends по запросу «wow»

[http://www.google.com/trends?q=wow&ctab=0]

Как видно, интерес к Lineage2 в течение года падает, а World of Warcraft не теряет своих позиций. Таким образом, популярность онлайн-игр у авторов троянцев коррелирует с популярностью игр в Интернете.

VirWare-программы

Среди всех вредоносных программ, нацеленных на игроков онлайн-игр, на долю VirWare-программ (самораспространяющиеся вредоносные программы) приходится всего 4%, однако к этой категории относятся весьма «знаменитые» вредоносы:

- Worm.Win32.Viking,

- Worm.Win32.Fujack,

- Virus.Win32.Alman,

- Virus.Win32.Hala,

- Worm.Win32.AutoRun.

В общем потоке всех VirWare доля «игровых» программ в течение года колеблется.

Доля самораспространяющихся вредоносных программ, ориентированных на онлайн-игры, в общей массе VirWare-программ (по месяцам 2007 года)

Из приведенных данных следует, что зимой, в период максимальной геймерской активности, каждый пятый самораспространяющийся зловред нацелен на кражу пароля к онлайн-играм.

Вирусописатели активно занимались созданием новых «игровых» WirWare-программ в начале и в конце 2007 года – это видно на следующем графике:

Количество новых самораспространяющихся вредоносных программ (VirWare), ворующих пароли к онлайн-играм (по месяцам 2007 года)

Еще один пик активности создателей новых «игровых» VirWare-программ приходится на июль. Связано это с появлением в этом месяце одного из наиболее эффективных «игровых» червей – Worm.Win32.AutoRun. (Напомним, что число новых «игровых» троянцев в июле, напротив, резко сократилось.)

Эффективность данного червя обусловлена способом его распространения через флэш-карты. AutoRun не потерял своей популярности после успешного дебюта, и декабрьский пик числа новых игровых WirWare-программ во многом связан именно с ним.

Выводы

Онлайн-игры давно перестали быть чем-то необычным, диковинным. Это часть нашей повседневной жизни как ICQ, электронная почта или мобильный телефон.

Развитие вредоносных программ для онлайн-игр в 2007 году является прямым следствием развития самих онлайн-игр и игровой индустрии в целом. На сегодняшний день кража виртуальной собственности и игровых персонажей – это хорошо налаженный бизнес. И если в начале года еще не существовало каких-то универсальных алгоритмов для воровства паролей к онлайн-играм, то в конце года они появились.

В настоящее время в мире появляется 8-9 новых червей для кражи паролей к онлайн-играм в день и 5-6 «игровых» троянцев в час(!). При этом «игровые» вредоносные программы последнего поколения уже сравнимы по сложности с многофункциональными троянцами, занимающимися построением зомби-сетей.

Сегодня существует вполне сформировавшийся черный рынок игровых ценностей, развивающийся по всем законам экономики. И вирусописатели внимательно следят за его развитием.

Приведенный ниже график отображает количество ссылок, найденных поисковой системой Google (google.com/trends) по запросам “sell account” [продать пароль] (синим цветом), “buy account” [купить пароль] (красным цветом) и “hack account” [взломать пароль] (желтым цветом).

Результат работы google.com/trends по запросу

«sell account, buy account, hack account»

[http://www.google.com/trends?q=sell+account%2C+buy+account%2C+hack+account&ctab=0&geo=all&date=all&sort=0]

Данная диаграмма позволяет оценить степень популярности соответствующих тематик. Учитывая, что львиная доля предложений купить/продать аккаунт связана с онлайн-играми, можно констатировать, что на рынке игровых ценностей спрос опережает предложение. А очевидная синхронность роста популярности тем покупки и продажи с темой взлома аккаунтов, отраженная на графике (с выраженным летним пиком на трех кривых), свидетельствует о криминализации этого рынка.

За счет постоянного увеличения числа желающих прикупить себе либо игровых персонажей, либо виртуальные богатства рынок игровых ценностей будет продолжать развиваться. А это значит, что ожидать падения интереса вирусописателей к онлайн-играм в ближайшее время не приходится – развитие вредоносных программ, ориентированных на игроков онлайн-игр, продолжится: авторы уделят внимание самозащите «игровых» зловредов и начнут интегрировать наработанный функционал кражи паролей во вредоносные программы других поведений – например, в бэкдоры.

Kaspersky Security Bulletin 2007. Тенденция года: развитие вредоносных программ, ориентированных на кражу паролей к онлайн-играм