Представленная статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных.

Цифры квартала

По данным Kaspersky Security Network:

- Решения «Лаборатории Касперского» отразили 947 027 517 атак, которые проводились с интернет-ресурсов, размещенных в 203 странах мира.

- Зафиксировано 246 695 333 уникальных URL, на которых происходило срабатывание веб-антивируса.

- Попытки запуска вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам отражены на компьютерах 305 315 пользователей.

- Атаки шифровальщиков отражены на компьютерах 259 867 уникальных пользователей.

- Нашим файловым антивирусом зафиксировано 239 177 356 уникальных вредоносных и потенциально нежелательных объектов.

- Продуктами «Лаборатории Касперского» для защиты мобильных устройств было обнаружено:

- 1 305 015 вредоносных установочных пакетов;

- 55 101 установочный пакет мобильных банковских троянцев;

- 13 075 установочных пакетов мобильных троянцев-вымогателей.

Мобильные угрозы

Особенности квартала

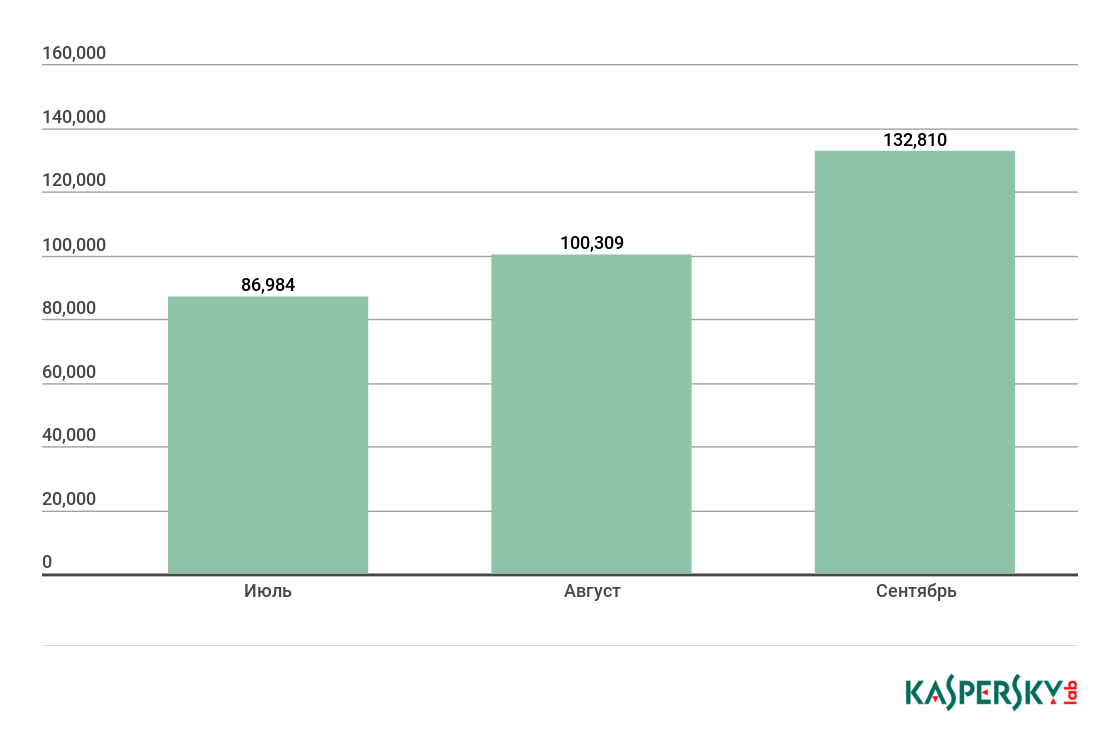

Пожалуй, самой главной новостью квартала стала эпидемия банковского троянца Trojan-Banker.AndroidOS.Asacub. Пик пришелся на сентябрь, когда киберпреступники атаковали более 250 тысяч уникальных пользователей, и это только из числа тех, у кого установлены мобильные продукты «Лаборатории Касперского».

Количество пользователей, атакованных банковским троянцем Asacub, 2017–2018 гг.

Масштаб атак с участием Asacub многократно превзошел самые массовые кампании за всю историю наших наблюдений за мобильными угрозами. При этом, судя по сквозному версионированию модификаций троянца, атаки были осуществлены только одной группировкой злоумышленников. Точное количество атакованных пользователей подсчитать невозможно, но для того чтобы окупить столь масштабную кампанию, количество зараженных должно измеряться десятками тысяч.

Статистика мобильных угроз

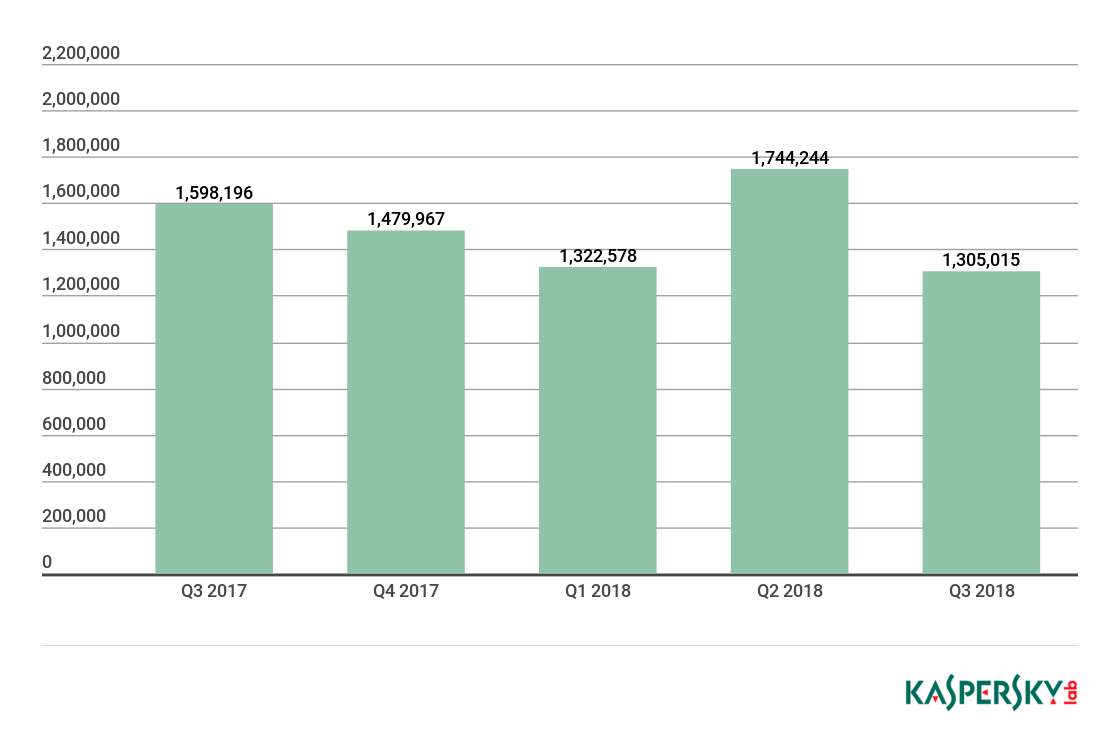

В третьем квартале 2018 года «Лабораторией Касперского» было обнаружено 1 305 015 вредоносных установочных пакетов, что на 439 229 пакетов меньше, чем в предыдущем квартале.

Количество обнаруженных вредоносных установочных пакетов, Q3 2017 — Q3 2018

Распределение детектируемых мобильных программ по типам

Среди всех обнаруженных в третьем квартале 2018 года угроз большую часть составили потенциально нежелательные приложения RiskTool — 52,05%, это на 3,3 п. п. меньше, чем в прошлом квартале. Наиболее часто создавались объекты семейства RiskTool.AndroidOS.SMSreg.

Распределение новых детектируемых мобильных программ по типам, Q2 — Q3 2018

Второе место заняли угрозы класса Trojan-Dropper (22,57%), доля которых увеличилась на 9 п. п. Большая часть файлов относилась к семействам Trojan-Dropper.AndroidOS.Piom, Trojan-Dropper.AndroidOS.Wapnor и Trojan-Dropper.AndroidOS.Hqwar.

Доля рекламных приложений продолжила снижаться и составила 6,44% от всех обнаруженных угроз (против 8,91% во втором квартале 2018 года).

Статистика показывает увеличение числа мобильных финансовых угроз на протяжении 2018 года. Так, если в первом квартале 2018 года доля мобильных банковских троянцев составляла полтора процента, то в третьем квартале — уже 4,38% от всех обнаруженных угроз.

TOP 20 мобильных вредоносных программ

| Вердикт* | %** | |

| 1 | DangerousObject.Multi.Generic | 55,85 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 11,39 |

| 3 | Trojan-Banker.AndroidOS.Asacub.a | 5,28 |

| 4 | Trojan-Banker.AndroidOS.Asacub.snt | 5,10 |

| 5 | Trojan.AndroidOS.Piom.toe | 3,23 |

| 6 | Trojan.AndroidOS.Dvmap.a | 3,12 |

| 7 | Trojan.AndroidOS.Triada.dl | 3,09 |

| 8 | Trojan-Dropper.AndroidOS.Tiny.d | 2,88 |

| 9 | Trojan-Dropper.AndroidOS.Lezok.p | 2,78 |

| 10 | Trojan.AndroidOS.Agent.rt | 2,74 |

| 11 | Trojan-Banker.AndroidOS.Asacub.ci | 2,62 |

| 12 | Trojan-Banker.AndroidOS.Asacub.cg | 2,51 |

| 13 | Trojan-Banker.AndroidOS.Asacub.ce | 2,29 |

| 14 | Trojan-Dropper.AndroidOS.Agent.ii | 1,77 |

| 15 | Trojan-Dropper.AndroidOS.Hqwar.bb | 1,75 |

| 16 | Trojan.AndroidOS.Agent.pac | 1,61 |

| 17 | Trojan-Dropper.AndroidOS.Hqwar.ba | 1,59 |

| 18 | Exploit.AndroidOS.Lotoor.be | 1,55 |

| 19 | Trojan.AndroidOS.Piom.uwp | 1,48 |

| 20 | Trojan.AndroidOS.Piom.udo | 1,36 |

* В рейтинг вредоносных программ не входят потенциально опасные или нежелательные программы, такие как RiskTool и Adware.

** Процент уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей мобильного антивируса «Лаборатории Касперского».

Первое место в ТОР-20 за третий квартал традиционно занял вердикт DangerousObject.Multi.Generic (55,85%), который мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. Они работают, когда в антивирусных базах еще нет данных для детектирования вредоносной программы, но в облаке антивирусной компании уже есть информация об объекте. По сути, так детектируются самые новые вредоносные программы.

Второе место занял вердикт Trojan.AndroidOS.Boogr.gsh (11,39%). Такой вердикт получают файлы, признанные вредоносными нашей системой, основанной на машинном обучении.

Третье и четвертое места заняли представители семейства банковских троянцев Asacub: Trojan-Banker.AndroidOS.Asacub.a (5,28%) и Trojan-Banker.AndroidOS.Asacub.snt (5,10%).

География мобильных угроз

TOP 10 стран по доле пользователей, атакованных мобильными зловредами:

| Страна* | %** | |

| 1 | Бангладеш | 35,91 |

| 2 | Нигерия | 28,54 |

| 3 | Иран | 28,07 |

| 4 | Танзания | 28,03 |

| 5 | Китай | 25,61 |

| 6 | Индия | 25,25 |

| 7 | Пакистан | 25,08 |

| 8 | Индонезия | 25,02 |

| 9 | Филиппины | 23,07 |

| 10 | Алжир | 22,88 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10000).

** Процент уникальных пользователей, атакованных в стране, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

Второй квартал подряд первое место по числу атакованных пользователей занимает Бангладеш (35,91%), следом за ним идет Нигерия (28,54%). Третье и четвертое места — за Ираном (28,07%) и Танзанией (28,03%)

Россия (10,11%) в этот раз поднялась на 25 место (против 38 места во втором квартале), уступив Узбекистану (10,35%) и Саудовской Аравии (10,15%).

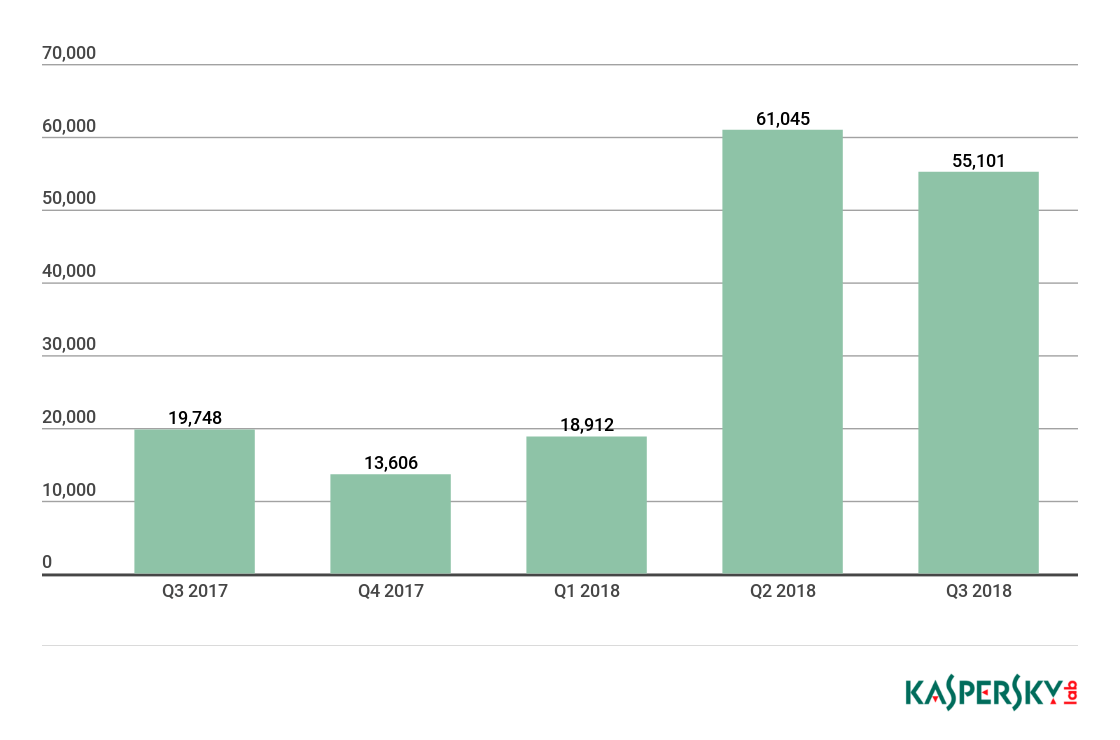

Мобильные банковские троянцы

За отчетный период мы обнаружили 55 101 установочный пакет мобильных банковских троянцев, что почти на 6 тысяч меньше по сравнению со вторым кварталом 2018 года.

Наибольший вклад внесли создатели троянцев семейства Trojan-Banker.AndroidOS.Hqwar, чья доля составила 35% от всех обнаруженных банковских троянцев. На втором месте семейство Trojan-Banker.AndroidOS.Asacub — 29%.

Количество установочных пакетов мобильных банковских троянцев, обнаруженных «Лабораторией Касперского», Q3 2017 — Q3 2018

| Вердикт | %* | |

| 1 | Trojan-Banker.AndroidOS.Asacub.a | 33,27 |

| 2 | Trojan-Banker.AndroidOS.Asacub.snt | 32,16 |

| 3 | Trojan-Banker.AndroidOS.Asacub.ci | 16,51 |

| 4 | Trojan-Banker.AndroidOS.Asacub.cg | 15,84 |

| 5 | Trojan-Banker.AndroidOS.Asacub.ce | 14,46 |

| 6 | Trojan-Banker.AndroidOS.Asacub.cd | 6,66 |

| 7 | Trojan-Banker.AndroidOS.Svpeng.q | 3,25 |

| 8 | Trojan-Banker.AndroidOS.Asacub.cf | 2,07 |

| 9 | Trojan-Banker.AndroidOS.Asacub.bz | 1,68 |

| 10 | Trojan-Banker.AndroidOS.Asacub.bw | 1,68 |

* Процент уникальных пользователей, атакованных данным зловредом, от всех атакованных банковскими угрозами пользователей мобильного антивируса «Лаборатории Касперского».

ТОР-10 банковских угроз в третьем квартале 2018 буквально оккупировали различные модификации троянца Trojan-Banker.AndroidOS.Asacub — девять позиций из десяти.

TOP 10 стран по доле пользователей, атакованных мобильными банковскими троянцами:

| Страна* | %** | |

| 1 | Россия | 2,18 |

| 2 | Южная Африка | 2,16 |

| 3 | Малайзия | 0,53 |

| 4 | Украина | 0,41 |

| 5 | Австралия | 0,39 |

| 6 | Китай | 0,35 |

| 7 | Корея | 0,33 |

| 8 | Таджикистан | 0,30 |

| 9 | США | 0,27 |

| 10 | Польша | 0,25 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля уникальных пользователей, атакованных мобильными банковскими троянцами, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в этой стране.

В третьем квартале 2018 года Россия (2,18%) за счет массированных атак с использованием троянца Asacub попала на первое место в нашем ТОР-10. Лидер второго квартала — США (0,27%) — спустился на девятое место. Второе и третье место заняли Южная Африка (2,16%) и Малайзия (0,53%) соответственно.

Мобильные троянцы-вымогатели

В третьем квартале 2018 года мы обнаружили 13 075 установочных пакетов мобильных троянцев-вымогателей, это на 1044 меньше показателя предыдущего квартала.

Количество установочных пакетов мобильных троянцев-вымогателей, обнаруженных «Лабораторией Касперского», Q3 2017 — Q3 2018

| Вердикт | %* | |

| 1 | Trojan-Ransom.AndroidOS.Svpeng.ag | 47,79 |

| 2 | Trojan-Ransom.AndroidOS.Svpeng.ah | 26,55 |

| 3 | Trojan-Ransom.AndroidOS.Zebt.a | 6,71 |

| 4 | Trojan-Ransom.AndroidOS.Fusob.h | 6,23 |

| 5 | Trojan-Ransom.AndroidOS.Rkor.g | 5,50 |

| 6 | Trojan-Ransom.AndroidOS.Svpeng.snt | 3,38 |

| 7 | Trojan-Ransom.AndroidOS.Svpeng.ab | 2,15 |

| 8 | Trojan-Ransom.AndroidOS.Egat.d | 1,94 |

| 9 | Trojan-Ransom.AndroidOS.Small.as | 1,43 |

| 10 | Trojan-Ransom.AndroidOS.Small.cj | 1,23 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных троянцами-вымогателями пользователей мобильного антивируса «Лаборатории Касперского».

В третьем квартале 2018 года двумя самыми распространенными троянцами-вымогателями стали представители семейства Svpeng: Trojan-Ransom.AndroidOS.Svpeng.ag (47,79%) и Trojan-Ransom.AndroidOS.Svpeng.ah (26,55%). В сумме на них пришлось три четверти от общего количества атак мобильных троянцев-вымогателей. Некогда популярные семейства Zebt и Fusob сильно отстали, хотя Trojan-Ransom.AndroidOS.Zebt.a (6,71%) и Trojan-Ransom.AndroidOS.Fusob.h (6,23%) заняли третье и четвертое места соответственно.

TOP 10 стран по доле пользователей, атакованных мобильными троянцами-вымогателями:

| Страна* | %** | |

| 1 | США | 1,73 |

| 2 | Казахстан | 0,36 |

| 3 | Китай | 0,14 |

| 4 | Италия | 0,12 |

| 5 | Иран | 0,11 |

| 6 | Бельгия | 0,10 |

| 7 | Швейцария | 0,09 |

| 8 | Польша | 0,09 |

| 9 | Мексика | 0,09 |

| 10 | Румыния | 0,08 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000)

** Доля уникальных пользователей, атакованных мобильными троянцами-вымогателями, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

Лидерами по числу атакованных мобильными троянцами-вымогателями пользователей, как и в прошлом квартале, стали США (1,73%). Казахстан (0,36%) с третьего места во втором квартале поднялся на второе место в третьем. Китай (0,14%) также переместился выше — с седьмой позиции на третью.

Атаки на IoT

В этом квартальном отчете мы решили привести только статистику атак по протоколу Telnet как наиболее часто используемому и многообразному по типу используемых зловредов.

| Telnet | 99,4% |

| SSH | 0,6% |

Распределение популярности атакуемых сервисов по числу уникальных IP-адресов устройств, проводивших атаки, Q3 2018

Атаки при помощи Telnet

TOP 10 стран, в которых располагались устройства, осуществлявшие атаку на ловушки «Лаборатории Касперского».

| Страна | %* | |

| 1 | Китай | 27,15% |

| 2 | Бразилия | 10,57% |

| 3 | Россия | 7,87% |

| 4 | Египет | 7,43% |

| 5 | США | 4,47% |

| 6 | Корея | 3,57% |

| 7 | Индия | 2,59% |

| 8 | Тайвань | 2,17% |

| 9 | Турция | 1,82% |

| 10 | Италия | 1,75% |

* Доля зараженных устройств в стране от общего числа всех атакующих через Telnet зараженных IoT-устройств.

В третьем квартале лидером по числу уникальных IP-адресов, с которых пытались атаковать ловушки «Лаборатории Касперского», стал Китай (27,15%). Лидер второго квартала, Бразилия (10,57%), оказалась на втором месте. На третьем — Россия (7,87%).

Чаще всего в ходе успешной атаки с использованием Telnet злоумышленники заливали Trojan-Downloader.Linux.NyaDrop.b (62,24%). Этот зловред примечателен тем, что содержит шеллкод, который скачивает другое вредоносное ПО с той же машины, которая перед этим заразила IoT-устройство. При этом шеллкод не требует наличия каких-либо утилит, все необходимые действия реализованы в нем самом за счет системных вызовов. Таким образом, NyaDrop является своего рода универсальным солдатом, эффективно выполняющим свои задачи независимо от окружения, в котором он запущен.

Чаще всего NyaDrop скачивают троянцы семейства Backdoor.Linux.Hajime, так как для Hajime это весьма удобный механизм самораспространения. Схема в данном случае получается довольно интересная:

- После успешного заражения устройства Hajime сканирует сеть, чтобы найти новые жертвы.

- Как только подходящее устройство найдено, на него загружается легковесный NyaDrop (размер всего 480 байт).

- NyaDrop обращается обратно к заразившему устройству и неспешно скачивает Hajime, размер которого в десятки раз больше.

Все эти действия необходимы только из-за того, что через Telnet довольно проблематично загружать файлы, а вот команды выполнить можно. Вот так, например, выглядит создание файла NyaDrop:

|

1 |

echo -ne "\x7f\x45\x4c\x46\x01\x01\x01\x00\x00 |

Если 480 байт так можно передать, то 60 килобайт уже проблематично.

TOP 10 зловредов, загружаемых на зараженное IoT-устройство в результате успешной атаки по Telnet

| Вердикт | %* | |

| 1 | Trojan-Downloader.Linux.NyaDrop.b | 62,24% |

| 2 | Backdoor.Linux.Mirai.ba | 16,31% |

| 3 | Backdoor.Linux.Mirai.b | 12,01% |

| 4 | Trojan-Downloader.Shell.Agent.p | 1,53% |

| 5 | Backdoor.Linux.Mirai.c | 1,33% |

| 6 | Backdoor.Linux.Gafgyt.ay | 1,15% |

| 7 | Backdoor.Linux.Mirai.au | 0,83% |

| 8 | Backdoor.Linux.Gafgyt.bj | 0,61% |

| 9 | Trojan-Downloader.Linux.Mirai.d | 0,51% |

| 10 | Backdoor.Linux.Mirai.bj | 0,37% |

* Доля от общего количества зловредов, загруженных на IoT-устройство в результате успешной атаки через Telnet

По сравнению с прошлым кварталом ситуация не сильно изменилась: первая «десятка» наполовину состоит из различных модификаций Mirai, который является самым распространенным на сегодняшний день IoT-зловредом.

Финансовые угрозы

Главные события квартала

Обнаруженный во втором квартале банковский троянец DanaBot продолжил активно развиваться. В новой модификации не только обновился протокол общения бота с командным центром, но и расширился список организаций, на которые нацелен зловред. Если в предыдущем квартале основные цели были расположены в Австралии и Польше, то в третьем квартале добавились организации из Австрии, Германии и Италии.

Напомним, DanaBot имеет модульную структуру и может подгружать дополнительные плагины для перехвата трафика, кражи паролей и криптокошельков. Распространялся зловред посредством спам-рассылок, содержащих вредоносный офисный документ, который впоследствии и скачивал основное тело троянца.

Статистика финансовых угроз

В третьем квартале 2018 года решения «Лаборатории Касперского» отразили попытки запуска одного или нескольких зловредов, предназначенных для кражи денежных средств с банковских счетов, на компьютерах 305 315 пользователей.

Количество уникальных пользователей, атакованных финансовыми зловредами, Q3 2018

География атак

Чтобы оценить и сравнить степень риска заражения банковскими троянцами и ATM/PoS-зловредами, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране долю пользователей продуктов «Лаборатории Касперского», которые столкнулись с этой угрозой в отчетный период, от всех пользователей наших продуктов в стране.

TOP-10 стран по доле атакованных пользователей

| Страна* | %** | |

| 1 | Германия | 3,0 |

| 2 | Южная Корея | 2,8 |

| 3 | Греция | 2,3 |

| 4 | Малайзия | 2,1 |

| 5 | Сербия | 2,0 |

| 6 | ОАЭ | 1,9 |

| 7 | Португалия | 1,9 |

| 8 | Литва | 1,9 |

| 9 | Индонезия | 1,8 |

| 10 | Камбоджа | 1,8 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 тысяч).

** Доля уникальных пользователей «Лаборатории Касперского», подвергшихся атакам банковских троянцев, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TOP 10 семейств банковского вредоносного ПО

| Название | Вердикты | %* | ||

| 1 | Zbot | Trojan.Win32.Zbot | 25,8 | |

| 2 | Nymaim | Trojan.Win32.Nymaim | 18,4 | |

| 3 | SpyEye | Backdoor.Win32.SpyEye | 18,1 | |

| 4 | RTM | Trojan-Banker.Win32.RTM | 9,2 | |

| 5 | Emotet | Backdoor.Win32.Emotet | 5,9 | |

| 6 | Neurevt | Trojan.Win32.Neurevt | 4,7 | |

| 7 | Tinba | Trojan-Banker.Win32.Tinba | 2,8 | |

| 8 | NeutrinoPOS | Trojan-Banker.Win32.NeutrinoPOS | 2,4 | |

| 9 | Gozi | Trojan.Win32. Gozi | 1,6 | |

| 10 | Trickster | Trojan.Win32.Trickster | 1,4 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех пользователей, атакованных финансовым вредоносным ПО.

В третьем квартале 2018 года в ТОР-10 семейств вошли Trojan-Banker.Win32.RTM (9,2%), Trojan-Banker.Win32.Tinba (2,8%) и Trojan.Win32.Trickster (1,4%). Причем первый занял сразу четвертое место благодаря массовой рассылке писем с вредоносными вложениями и ссылками, произошедшей в середине июля.

В целом, первая «тройка» осталась неизменной, однако Trojan.Win32.Nymaim сдал позиции — с 27,0% во втором квартале до 18,4% в третьем — и переместился на второе место.

Вредоносные программы-шифровальщики

Главные события квартала

В самом начале третьего квартала специалисты «Лаборатории Касперского» обнаружили необычную модификацию давно известного троянца Rakhni. Особенность, которая привлекла внимание аналитиков: в некоторых случаях загрузчик доставляет в систему жертвы не шифровальщик, как это всегда было с этим семейством, а майнер.

В августе был обнаружен необычный шифровальщик KeyPass, чьи создатели решили предусмотреть все возможные сценарии заражения: посредством спама, с помощью эксплойт-паков и через ручной подбор злоумышленником паролей к системам удаленного доступа с последующим запуском троянца. Троянец KeyPass может функционировать как в скрытном режиме, так и с графическим интерфейсом для настройки злоумышленником параметров шифрования.

Правоохранительные органы продолжают планомерную борьбу с угрозой шифровальщиков. В Нидерландах после нескольких лет расследования прошло судебное заседание по делу злоумышленников, распространявших шифровальщик CoinVault, которое закончилось обвинительным приговором.

Статистика

Количество новых модификаций

Количество обнаруженных в третьем квартале модификаций шифровальщиков заметно ниже показателей предыдущего квартала и примерно соответствует результатам первого квартала 2018 г.

Количество новых модификаций шифровальщиков, Q4 2017 — Q3 2018

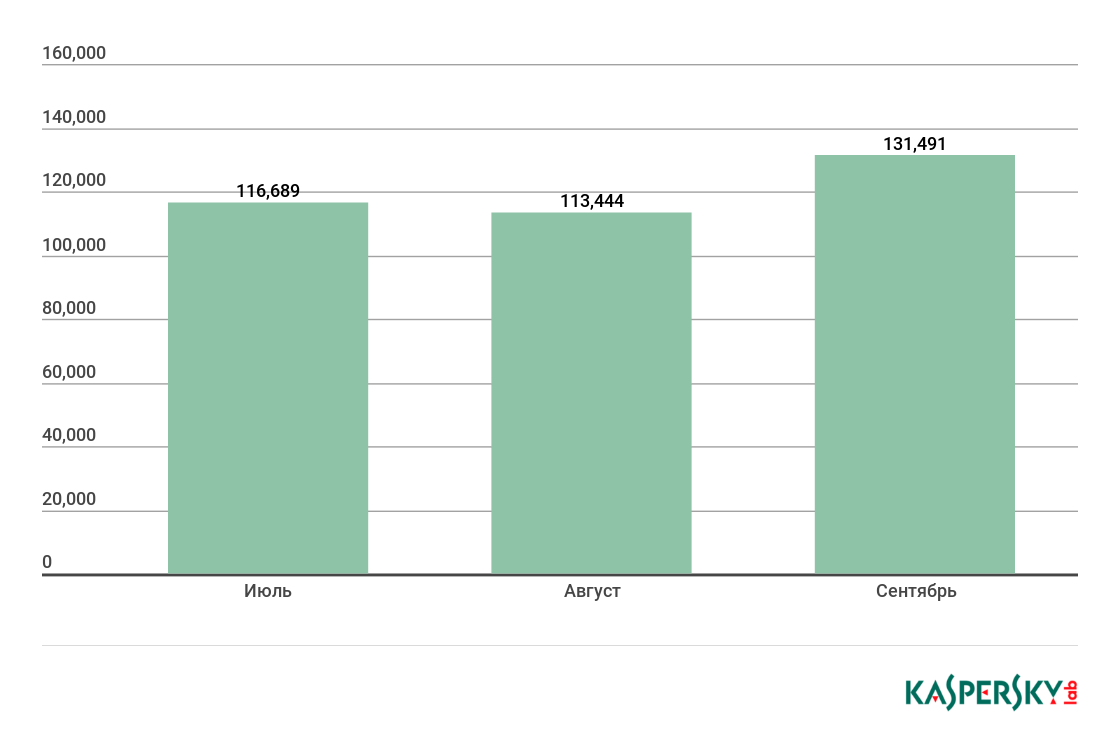

Количество пользователей, атакованных троянцами-шифровальщиками

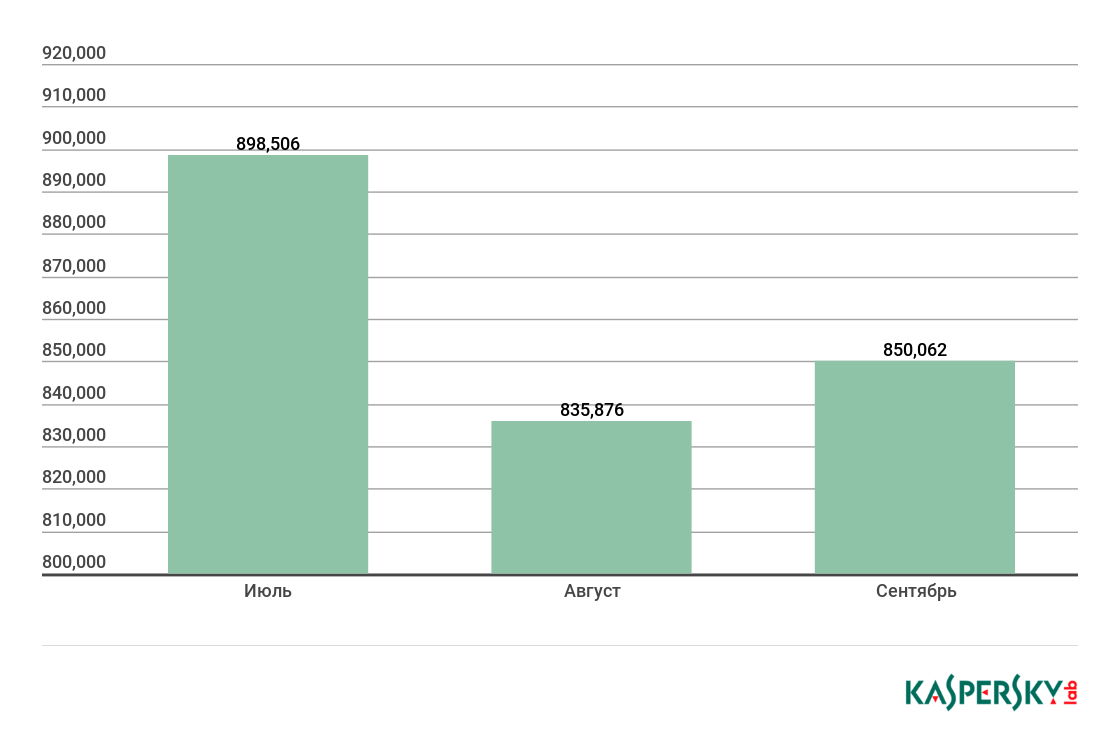

В течение третьего квартала продукты «Лаборатории Касперского» защитили 259 867 уникальных пользователей KSN от угрозы троянцев-шифровальщиков. Общее число атакованных заметно выше, чем в прошлом квартале, и кроме того, в рамках квартала оно увеличивалось от месяца к месяцу. В сентябре мы наблюдали заметный рост числа попыток заражения, что, видимо, коррелирует с возвращением населения из сезонных отпусков.

Количество уникальных пользователей, атакованных троянцами-шифровальщиками, Q3 2018

География атак

TOP 10 стран по доле пользователей, атакованных троянцами-шифровальщиками

| Страна* | %** | |

| 1 | Бангладеш | 5,80 |

| 2 | Узбекистан | 3,77 |

| 3 | Непал | 2,18 |

| 4 | Пакистан | 1,41 |

| 5 | Индия | 1,27 |

| 6 | Индонезия | 1,21 |

| 7 | Вьетнам | 1,20 |

| 8 | Мозамбик | 1,06 |

| 9 | Китай | 1,05 |

| 10 | Казахстан | 0,84 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Доля уникальных пользователей, компьютеры которых были атакованы троянцами-шифровальщиками, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Большинство позиций рейтинга в третьем квартале занимают азиатские страны. Бангладеш занимает первое место с показателем 5,80%, на третьем месте дебютирует Непал (2,18%). Рядом расположились Узбекистан (3,77%) и Пакистан (1,41%), сохранившие 2-ю и 4-ю позиции соответственно. Китай (1,05%) сместился с 6-го на 9-е место, а Вьетнам (1,20%) — с 3-го на 7-е.

TОР 10 наиболее распространенных семейств троянцев-шифровальщиков

| Название | Вердикт | %* | |||

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 28,72% | ||

| 2 | (generic verdict) | Trojan-Ransom.Win32.Phny | 13,70% | ||

| 3 | GandCrab | Trojan-Ransom.Win32.GandCrypt | 12,31% | ||

| 4 | Cryakl | Trojan-Ransom.Win32.Cryakl | 9,30% | ||

| 5 | (generic verdict) | Trojan-Ransom.Win32.Gen | 2,99% | ||

| 6 | (generic verdict) | Trojan-Ransom.Win32.Cryptor | 2,58% | ||

| 7 | PolyRansom/VirLock | Virus.Win32.PolyRansom | 2,33% | ||

| 8 | Shade | Trojan-Ransom.Win32.Shade | 1,99% | ||

| 9 | Crysis | Trojan-Ransom.Win32.Crusis | 1,70% | ||

| 10 | (generic verdict) | Trojan-Ransom.Win32.Encoder | 1,70% | ||

* Доля уникальных пользователей «Лаборатории Касперского», подвергшихся атакам конкретного семейства троянцев-вымогателей, от всех пользователей, подвергшихся атакам троянцев-вымогателей.

Все больше позиций в первой «десятке» занимают различные обобщенные детекты, что говорит об эффективном детектировании распространенных шифровальщиков автоматическими интеллектуальными системами. Среди отдельных семейств в лидерах по-прежнему WannaCry (28,72%). В этом квартале появились две новые версии троянца GandCrab (12,31%), и он остался на верхних позициях рейтинга самых распространенных вымогателей. «Старые знакомые» PolyRansom, Cryakl, Shade, Crysis также остались в десятке, а вот Cerber и Purgen в этом отчетном периоде не получили такого значительного распространения.

Майнеры

Как мы уже писали в нашем отчете «Программы-вымогатели и вредоносные криптомайнеры в 2016–2018 годах«, программ-вымогателей становится все меньше — их вытесняют майнеры криптовалют. Поэтому в этом году мы решили перейти к ежеквартальному обзору ситуации с этим типом зловредов. Одновременно мы начали использовать более широкий спектр вердиктов для сбора статистики о майнерах, поэтому статистика квартальных отчетов этого года может отличаться от данных из наших предыдущих публикаций.

Статистика

Количество новых модификаций

В третьем квартале 2018 года решения «Лаборатории Касперского» обнаружили 31 991 новую модификацию майнеров.

Количество новых модификаций майнеров, Q3 2018

Количество пользователей, атакованных майнерами

В третьем квартале наши продукты обнаружили майнеры у 1 787 994 пользователей KSN по всему миру.

Количество уникальных пользователей, атакованных майнерами, Q3 2018

В сентябре мы наблюдаем уровень, сравнимый с июнем 2018-го, но в целом происходит снижение активности майнеров в третьем квартале.

География атак

TOP 10 стран по доле пользователей, атакованных майнерами

| Страна* | %** | |

| 1 | Афганистан | 16,85% |

| 2 | Узбекистан | 14,23% |

| 3 | Казахстан | 10,17% |

| 4 | Беларусь | 9,73% |

| 5 | Вьетнам | 8,96% |

| 6 | Индонезия | 8,80% |

| 7 | Мозамбик | 8,50% |

| 8 | Украина | 7,60% |

| 9 | Танзания | 7,51% |

| 10 | Азербайджан | 7,13% |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Процент уникальных пользователей, компьютеры которых были атакованы майнерами, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Уязвимые приложения, используемые злоумышленниками

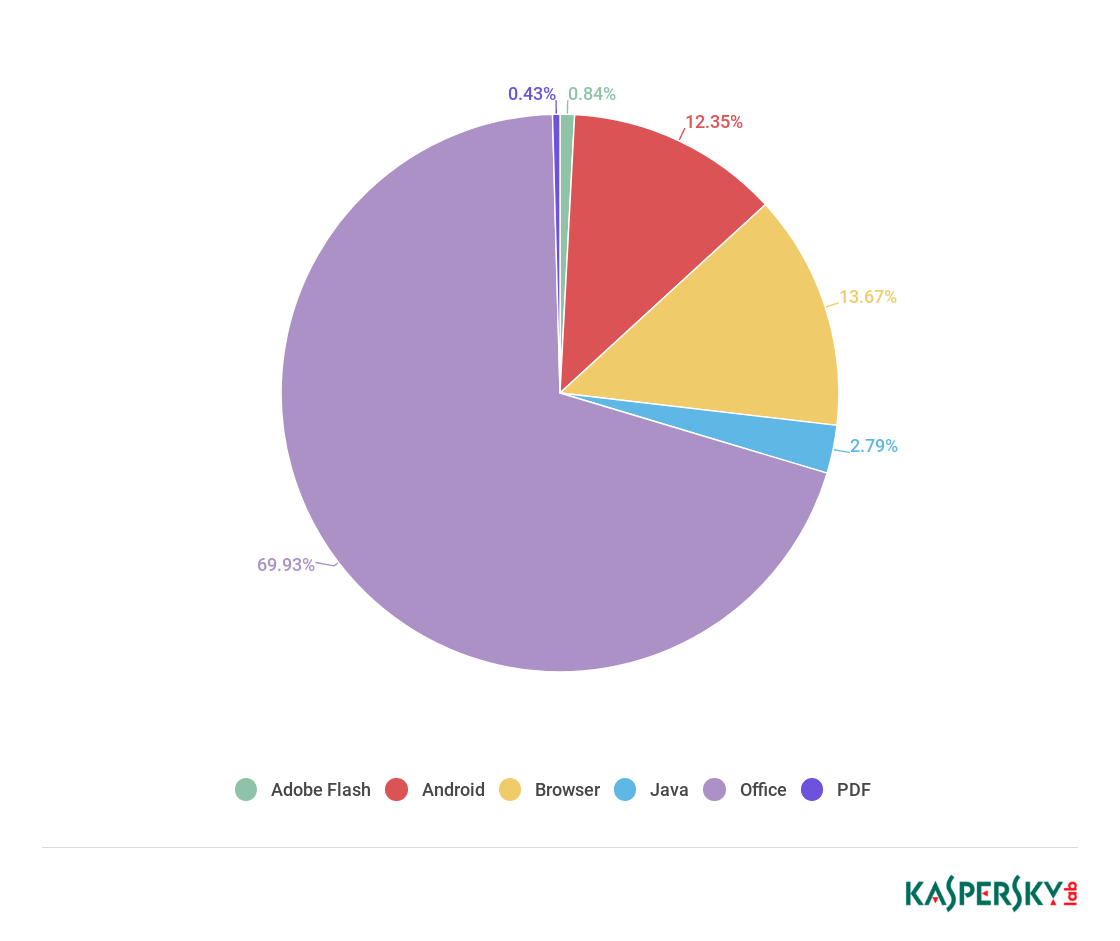

Распределение платформ, наиболее часто атакуемых эксплойтами, почти не изменилось по сравнению с прошлым кварталом. Приложения из пакета Microsoft Office (70%) остались наиболее атакуемыми, с пятикратным(!) отрывом от второй наиболее атакуемой платформы — браузеров.

Несмотря на то, что уже прошло значительное время с момента выхода исправлений безопасности для наиболее часто используемых уязвимостей — CVE-2017-11882 и CVE-2018-0802, эксплойты для компонента Equation Editor остаются наиболее популярными в арсенале злоумышленников для осуществления вредоносных спам-рассылок.

Эксплойт для исправленной в конце августа уязвимости CVE-2018-8373 в скриптовом движке VBScript был обнаружен in-the-wild и затрагивал браузеры Internet Explorer 9–11. Несмотря на это, в данный момент мы наблюдаем лишь ограниченное использование этой уязвимости злоумышленниками. Наиболее вероятно, что это вызвано невысокой популярностью браузера Internet Explorer, а также тем фактом, что в последних версиях ОС Windows 10 исполнение VBScript отключено по умолчанию.

Распределение эксплойтов, использованных злоумышленниками, по типам атакуемых приложений, Q3 2018

Третий квартал также отметился двумя нетипичными уязвимостями нулевого дня — CVE-2018-8414 и CVE-2018-8440. Они необычны тем, что информация о существовании данных уязвимостей вместе с их подробным описанием и всеми файлами, необходимыми для воспроизведения, просочилась в публичный доступ задолго до появления официальных патчей с исправлениями.

В случае с CVE-2018-8414 статья, детально описывающая возможные способы использования файлов SettingContent-ms для исполнения произвольного кода в ОС Windows, вышла еще в июне. Однако патч для уязвимости появился только в третьем квартале, спустя более чем месяц с момента появления статьи в публичном доступе и начала активной эксплуатации уязвимости. Описавшие данную технику исследователи обращались в Microsoft, однако изначально она не была признана уязвимостью, требующей исправления безопасности. Тем не менее, широкое использование данных файлов для доставки вредоносной полезной нагрузки злоумышленниками повлияло на решение Microsoft, и патч был выпущен 14 июля. Согласно статистике KSN, файлы SettingContent-ms не получили большой популярности у злоумышленников, а после появления обновления безопасности их использование и вовсе сошло на нет.

Другим интересным случаем стала брешь CVE-2018-8440. Как и в случае с уязвимостью выше, вся информация, необходимая для воспроизведения, была намеренно опубликована исследователем в публичном доступе, чем не преминули воспользоваться злоумышленники. CVE-2018-8440 является уязвимостью типа эскалации привилегий и позволяет повысить права атакующего в системе до наиболее привилегированного уровня — System. Сама уязвимость основана на том, как Windows обрабатывает один из продвинутых локальных вызовов процедур (ALPC) планировщика задач. Уязвимая ALPC-процедура позволяет изменять список избирательного управления доступом (DACL) файлов из директории, для доступа к которой не нужны особые привилегии. Эксплуатация уязвимости в вызове ALPC для изменения прав доступа на один из системных файлов с последующей его перезаписью непривилегированным пользователем и позволяет повысить привилегии злоумышленнику.

Атаки через веб-ресурсы

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносных объектов с вредоносной/зараженной веб-страницы. Вредоносные сайты специально создаются злоумышленниками; зараженными могут быть веб-ресурсы, контент которых создается пользователями (например, форумы), а также взломанные легитимные ресурсы.

Страны — источники веб-атак

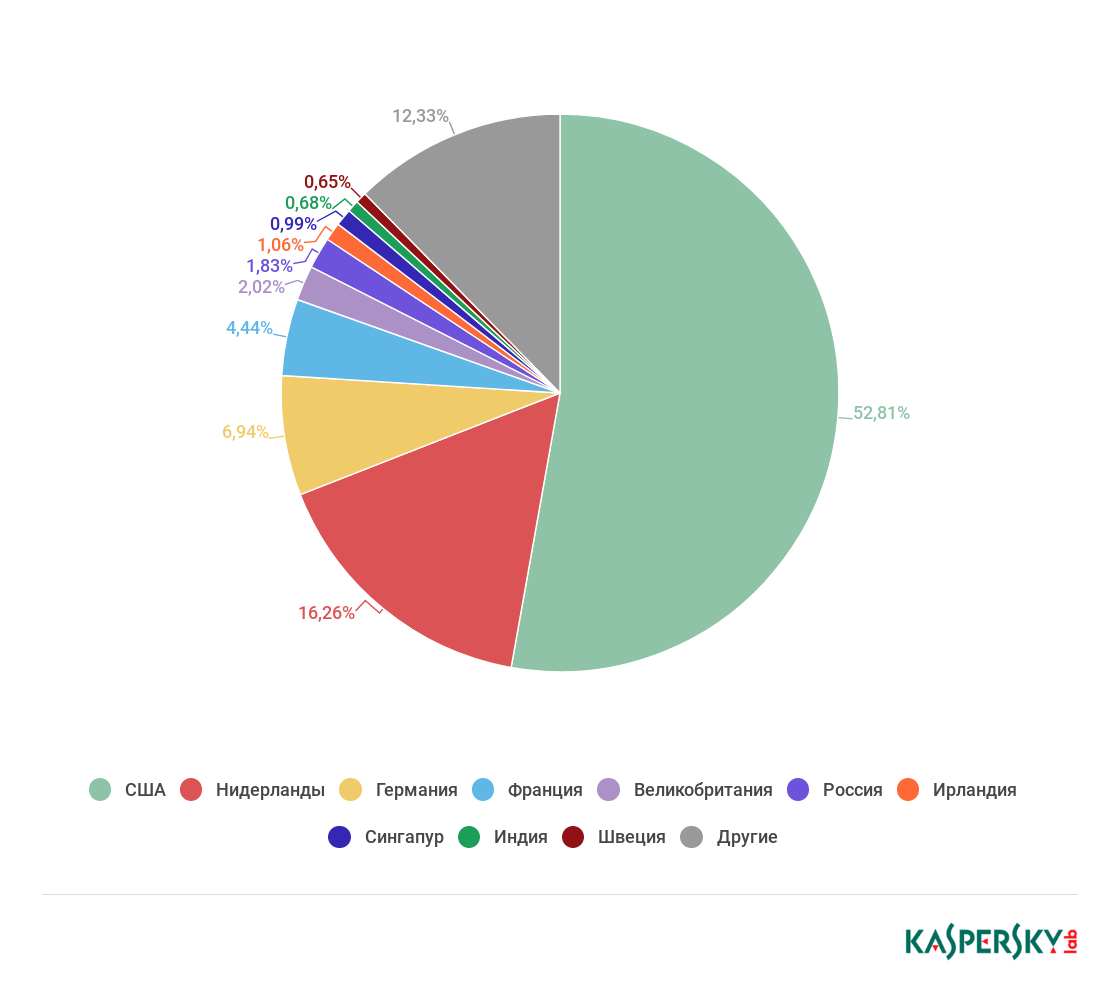

Данная статистика показывает распределение по странам источников заблокированных продуктами «Лаборатории Касперского» интернет-атак на компьютеры пользователей (веб-страницы с редиректами на эксплойты, сайты с эксплойтами и другими вредоносными программами, центры управления ботнетами и т. д.). Отметим, что каждый уникальный хост мог быть источником одной и более веб-атак.

Для определения географического источника веб-атак использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установления географического местоположения данного IP-адреса (GEOIP).

В третьем квартале 2018 года решения «Лаборатории Касперского» отразили 947 027 517 атак, которые проводились с интернет-ресурсов, размещенных в 203 странах мира. Зафиксировано 246 695 333 уникальных URL, на которых происходило срабатывание веб-антивируса.

Распределение по странам источников веб-атак, Q3 2018

В третьем квартале больше всего срабатываний веб-антивируса пришлось на ресурсы, расположенные в США (52,81%). В целом, первая «четверка» стран не изменилась по сравнению с предыдущим кварталом: за США следуют Нидерланды (16,26%), Германия (6,94%) и Франция (4,44%).

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения вредоносными программами через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране процент пользователей продуктов «Лаборатории Касперского», которые столкнулись со срабатыванием веб-антивируса в отчетный период. Полученные данные являются показателем агрессивности среды, в которой работают компьютеры в разных странах.

Напомним, что в этом рейтинге учитываются только атаки вредоносных объектов класса Malware; при подсчетах мы не учитывали срабатывания веб-антивируса на потенциально опасные и нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | %** | |

| 1 | Венесуэла | 35,88 |

| 2 | Албания | 32,48 |

| 3 | Алжир | 32,41 |

| 4 | Беларусь | 31,08 |

| 5 | Армения | 29,16 |

| 6 | Украина | 28,67 |

| 7 | Молдова | 28,64 |

| 8 | Азербайджан | 26,67 |

| 9 | Киргизстан | 25,80 |

| 10 | Сербия | 25,38 |

| 11 | Мавритания | 24,89 |

| 12 | Индонезия | 24,68 |

| 13 | Румыния | 24,56 |

| 14 | Катар | 23,99 |

| 15 | Казахстан | 23.93 |

| 16 | Филиппины | 23,84 |

| 17 | Литва | 23,70 |

| 18 | Джибути | 23,70 |

| 19 | Латвия | 23,09 |

| 20 | Гондурас | 22,97 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского», относительно мало (меньше 10 000).

** Доля уникальных пользователей, подвергшихся веб-атакам вредоносных объектов класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в течение квартала 18,82% компьютеров пользователей интернета в мире хотя бы один раз подвергались веб-атаке класса Malware.

Локальные угрозы

Важным показателем является статистика локальных заражений пользовательских компьютеров. Сюда попадают объекты, которые проникли на компьютер путем заражения файлов или съемных носителей либо изначально попали на компьютер не в открытом виде (например, программы в составе сложных инсталляторов, зашифрованные файлы и т. д.).

В этом разделе мы анализируем статистические данные, полученные на основе работы антивируса, сканирующего файлы на жестком диске в момент их создания или обращения к ним, и данные по сканированию различных съемных носителей информации. Учитывались вредоносные программы, найденные непосредственно на компьютерах пользователей или же на съемных носителях, подключенных к компьютерам, — флешках, картах памяти фотоаппаратов, телефонах, внешних жестких дисках.

В третьем квартале 2018 года нашим файловым антивирусом было зафиксировано 239 177 356 вредоносных и потенциально нежелательных объектов.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Для каждой из стран мы подсчитали, какой процент пользователей продуктов «Лаборатории Касперского» столкнулся со срабатыванием файлового антивируса в отчетный период. Эта статистика отражает уровень зараженности персональных компьютеров в различных странах мира.

Отметим, что в этом рейтинге учитываются только атаки вредоносных объектов класса Malware; при подсчетах мы не учитывали срабатывания файлового антивируса на потенциально опасные или нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % ** | |

| 1 | Узбекистан | 54,93 |

| 2 | Афганистан | 54,15 |

| 3 | Йемен | 52,12 |

| 4 | Туркменистан | 49,61 |

| 5 | Таджикистан | 49,05 |

| 6 | Лаос | 47,93 |

| 7 | Сирия | 47,45 |

| 8 | Вьетнам | 46,07 |

| 9 | Бангладеш | 45,93 |

| 10 | Судан | 45,30 |

| 11 | Эфиопия | 45,17 |

| 12 | Мьянма | 44,61 |

| 13 | Мозамбик | 42,65 |

| 14 | Киргизстан | 42,38 |

| 15 | Ирак | 42,25 |

| 16 | Руанда | 42,06 |

| 17 | Алжир | 41,95 |

| 18 | Камерун | 40,98 |

| 19 | Малави | 40,70 |

| 20 | Беларусь | 40,66 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в мире хотя бы один раз в течение третьего квартала локальные угрозы класса Malware были зафиксированы на 22,53% компьютеров пользователей.

Показатель России в этом рейтинге составил 26,57%.

Развитие информационных угроз в третьем квартале 2018 года. Статистика