Цифры квартала

По данным Kaspersky Security Network:

- Решения «Лаборатории Касперского» отразили 962 947 023 атаки, которые проводились с интернет-ресурсов, размещенных в 187 странах мира.

- Зафиксировано 351 913 075 уникальных URL, на которых происходило срабатывание веб-антивируса.

- Попытки запуска вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам отражены на компьютерах 215 762 пользователей.

- Атаки шифровальщиков отражены на компьютерах 158 921 уникального пользователя.

- Нашим файловым антивирусом зафиксировано 192 053 604 уникальных вредоносных и потенциально нежелательных объекта.

- Продуктами «Лаборатории Касперского» для защиты мобильных устройств было обнаружено:

- 1 744 244 вредоносных установочных пакета;

- 61 045 установочных пакетов мобильных банковских троянцев;

- 14 119 установочных пакетов мобильных троянцев-вымогателей.

Мобильные угрозы

Общая статистика

Во втором квартале 2018 года специалисты «Лаборатории Касперского» обнаружили 1 744 244 вредоносных установочных пакета, что на 421 666 пакетов больше, чем в предыдущем квартале.

Распределение детектируемых мобильных программ по типам

Среди всех обнаруженных во втором квартале 2018 года угроз большую часть составили потенциально нежелательные приложения RiskTool (55,35%), чья доля выросла на 6 п. п. Наиболее часто мы детектировали объекты семейства RiskTool.AndroidOS.SMSreg.

На втором месте расположились угрозы класса Trojan-Dropper (13,69%), их доля уменьшилась на 7,3 п. п. Большая часть обнаруженных файлов относилась к семействам Trojan-Dropper.AndroidOS.Piom и Trojan-Dropper.AndroidOS.Hqwar.

Доля рекламных приложений продолжила снижаться и составила 8,91% (против 11,5% в первом квартале) от всех обнаруженных угроз.

Интересной особенностью квартала стало двукратное увеличение доли SMS-троянцев — с 4,5% в первом до 8,62% во втором квартале.

TOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входят потенциально опасные или нежелательные программы, такие как RiskTool и Adware.

| Вердикт | %* | |

| 1 | DangerousObject.Multi.Generic | 70,04 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 12,17 |

| 3 | Trojan-Dropper.AndroidOS.Lezok.p | 4,41 |

| 4 | Trojan.AndroidOS.Agent.rx | 4,11 |

| 5 | Trojan.AndroidOS.Piom.toe | 3,44 |

| 6 | Trojan.AndroidOS.Triada.dl | 3,15 |

| 7 | Trojan.AndroidOS.Piom.tmi | 2,71 |

| 8 | Trojan.AndroidOS.Piom.sme | 2,69 |

| 9 | Trojan-Dropper.AndroidOS.Hqwar.i | 2,54 |

| 10 | Trojan-Downloader.AndroidOS.Agent.ga | 2,42 |

| 11 | Trojan-Dropper.AndroidOS.Agent.ii | 2,25 |

| 12 | Trojan-Dropper.AndroidOS.Hqwar.ba | 1,80 |

| 13 | Trojan.AndroidOS.Agent.pac | 1,73 |

| 14 | Trojan.AndroidOS.Dvmap.a | 1,64 |

| 15 | Trojan-Dropper.AndroidOS.Lezok.b | 1,55 |

| 16 | Trojan-Dropper.AndroidOS.Tiny.d | 1,37 |

| 17 | Trojan.AndroidOS.Agent.rt | 1,29 |

| 18 | Trojan.AndroidOS.Hiddapp.bn | 1,26 |

| 19 | Trojan.AndroidOS.Piom.rfw | 1,20 |

| 20 | Trojan-Dropper.AndroidOS.Lezok.t | 1,19 |

* Процент уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей мобильного антивируса «Лаборатории Касперского».

Первое место в ТОР 20 за второй квартал традиционно занял вердикт DangerousObject.Multi.Generic (70,04%), который мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. На второй позиции Trojan.AndroidOS.Boogr.gsh (12,17%). Такой вердикт получают файлы, признанные вредоносными нашей системой, основанной на машинном обучении. На третьем месте расположился Trojan-Dropper.AndroidOS.Lezok.p (4,41%). Всего три десятых процента уступил ему Trojan.AndroidOS.Agent.rx, который занимал третье место в первом квартале.

География мобильных угроз

TOP 10 стран по доле пользователей, атакованных мобильными зловредами:

| Страна* | %** | |

| 1 | Бангладеш | 31,17 |

| 2 | Китай | 31,07 |

| 3 | Иран | 30,87 |

| 4 | Непал | 30,74 |

| 5 | Нигерия | 25,66 |

| 6 | Индия | 25,04 |

| 7 | Индонезия | 24,05 |

| 8 | Кот-д’Ивуар | 23,67 |

| 9 | Пакистан | 23,49 |

| 10 | Танзания | 22,38 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент уникальных пользователей, атакованных в стране, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

Во втором квартале 2018 года на первом месте по доле атакованных мобильных пользователей оказался Бангладеш (31,17%), на втором месте с незначительным отрывом от него — Китай (31,07%). Третья и четвертая позиции остались за Ираном (30,87%) и Непалом (30,74%).

Россия (8,34%) в этот раз заняла 38 место, уступив Тайваню (8,48%) и Сингапуру (8,46%).

Мобильные банковские троянцы

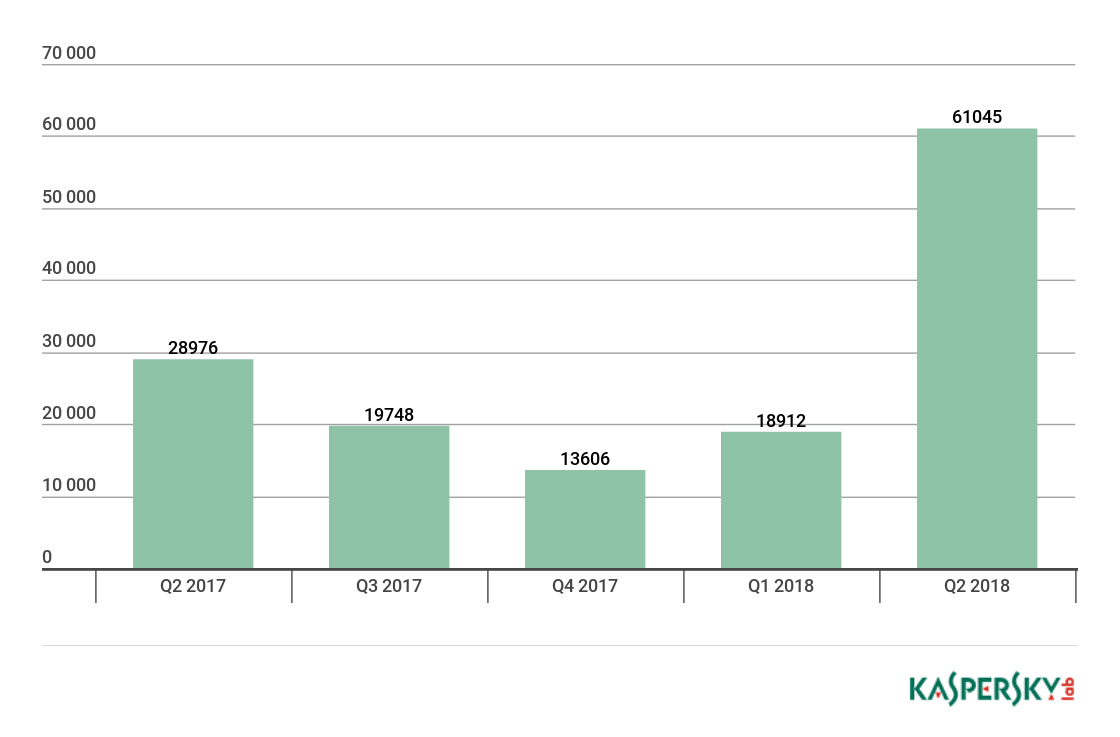

За отчетный период мы обнаружили 61 045 установочных пакетов мобильных банковских троянцев, что в 3,2 раза больше, чем в первом квартале 2018 года. Наибольший вклад внесли создатели троянца Trojan-Banker.AndroidOS.Hqwar.jck — около половины обнаруженных новых банкеров получили этот вердикт. На втором месте Trojan-Banker.AndroidOS.Agent.dq — около пяти тысяч пакетов.

Количество установочных пакетов мобильных банковских троянцев, обнаруженных «Лабораторией Касперского», Q2 2017 — Q2 2018

| Вердикт | %* | |

| 1 | Trojan-Banker.AndroidOS.Agent.dq | 17,74 |

| 2 | Trojan-Banker.AndroidOS.Svpeng.aj | 13,22 |

| 3 | Trojan-Banker.AndroidOS.Svpeng.q | 8,56 |

| 4 | Trojan-Banker.AndroidOS.Asacub.e | 5,70 |

| 5 | Trojan-Banker.AndroidOS.Agent.di | 5,06 |

| 6 | Trojan-Banker.AndroidOS.Asacub.bo | 4,65 |

| 7 | Trojan-Banker.AndroidOS.Faketoken.z | 3,66 |

| 8 | Trojan-Banker.AndroidOS.Asacub.bj | 3,03 |

| 9 | Trojan-Banker.AndroidOS.Hqwar.t | 2,83 |

| 10 | Trojan-Banker.AndroidOS.Asacub.ar | 2,77 |

* Процент уникальных пользователей, атакованных данным зловредом, от всех атакованных банковскими угрозами пользователей мобильного антивируса «Лаборатории Касперского».

Самым популярным мобильным банковским троянцем во втором квартале стал Trojan-Banker.AndroidOS.Agent.dq (17,74%), за ним с небольшим отрывом следует Trojan-Banker.AndroidOS.Svpeng.aj (13,22%). Эти троянцы используют фишинговые окна для кражи сведений о банковской карте и аутентификационных данных онлайн-банкинга. Кроме того, они воруют деньги посредством SMS-сервисов, в том числе сервисов мобильного банкинга. Популярный банковский троянец Trojan-Banker.AndroidOS.Svpeng.q (8,56%), занимавший второе место в первом квартале, спустился на третью ступеньку рейтинга.

TOP 10 стран по доле пользователей, атакованных мобильными банковскими троянцами:

| Страна* | %** | |

| 1 | США | 0,79 |

| 2 | Россия | 0,70 |

| 3 | Польша | 0,28 |

| 4 | Китай | 0,28 |

| 5 | Таджикистан | 0,27 |

| 6 | Узбекистан | 0,23 |

| 7 | Украина | 0,18 |

| 8 | Сингапур | 0,16 |

| 9 | Молдова | 0,14 |

| 10 | Казахстан | 0,13 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент в стране уникальных пользователей, атакованных мобильными банковскими троянцами, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в этой стране.

Во втором квартале 2018 года рейтинг стран не сильно изменился по сравнению первым кварталом: Россия (0,70%) и США (0,79%) поменялись местами, но остались в первой тройке.

Польша (0,28%) поднялась с девятого места на третье, это случилось за счет активного распространения троянцев Trojan-Banker.AndroidOS.Agent.cw и Trojan-Banker.AndroidOS.Marcher.w. Последний был впервые обнаружен в ноябре 2017 года и использует джентельменский набор банкера: перехват SMS, фишинговые окна и права Device Administrator для закрепления в системе.

Мобильные троянцы-вымогатели

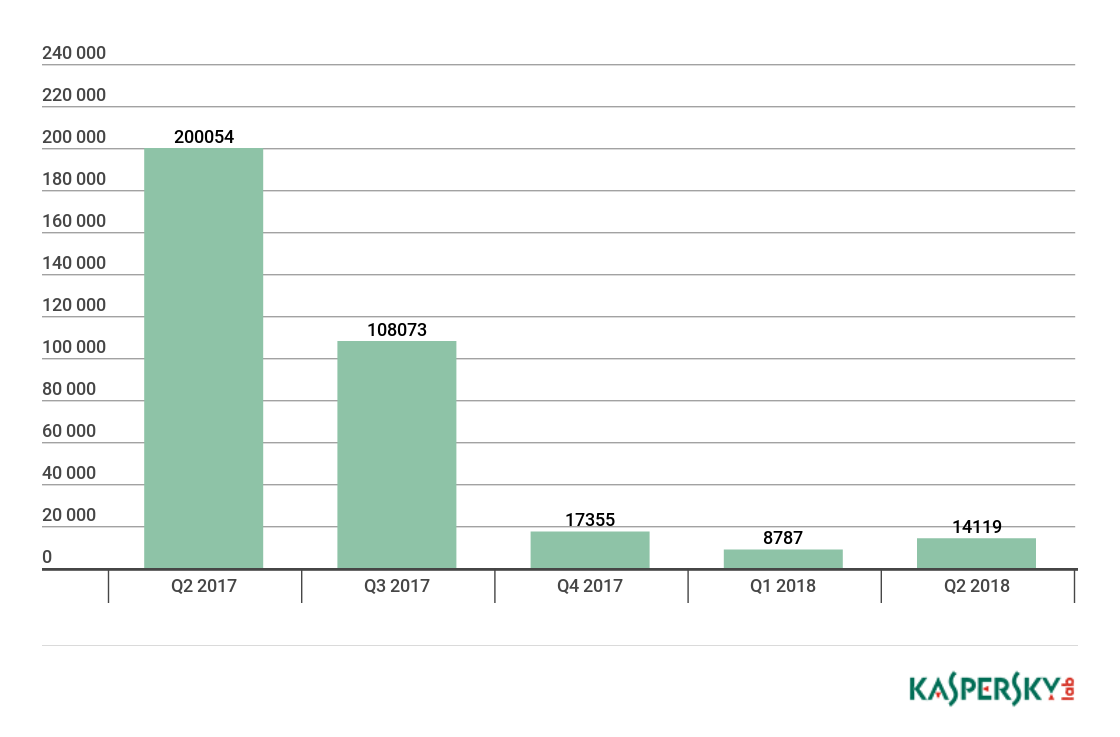

Во втором квартале 2018 года мы обнаружили 14 119 установочных пакетов мобильных троянцев-вымогателей — это в полтора раза больше, чем в предыдущем квартале.

Количество установочных пакетов мобильных троянцев-вымогателей, обнаруженных «Лабораторией Касперского», Q2 2017 — Q2 2018

| Вердикт | %* | |

| 1 | Trojan-Ransom.AndroidOS.Zebt.a | 26,71 |

| 2 | Trojan-Ransom.AndroidOS.Svpeng.ag | 19,15 |

| 3 | Trojan-Ransom.AndroidOS.Fusob.h | 15,48 |

| 4 | Trojan-Ransom.AndroidOS.Svpeng.ae | 5,99 |

| 5 | Trojan-Ransom.AndroidOS.Egat.d | 4,83 |

| 6 | Trojan-Ransom.AndroidOS.Svpeng.snt | 4,73 |

| 7 | Trojan-Ransom.AndroidOS.Svpeng.ab | 4,29 |

| 8 | Trojan-Ransom.AndroidOS.Small.cm | 3,32 |

| 9 | Trojan-Ransom.AndroidOS.Small.as | 2,61 |

| 10 | Trojan-Ransom.AndroidOS.Small.cj | 1,80 |

* Процент уникальных пользователей, атакованных данным зловредом, от всех атакованных троянцами-вымогателями пользователей мобильного антивируса «Лаборатории Касперского».

Самым популярным мобильным вымогателем во втором квартале стал Trojan-Ransom.AndroidOS.Zebt.a (26,71%) — с ним столкнулись более четверти пользователей, атакованных зловредами этого типа. На втором месте по популярности оказался троянец Trojan-Ransom.AndroidOS.Svpeng.ag (19,15%), который подвинул с этой позиции некогда популярный Trojan-Ransom.AndroidOS.Fusob.h (15,48%).

TOP 10 стран по доле пользователей, атакованных мобильными троянцами-вымогателями:

| Страна* | %** | |

| 1 | США | 0,49 |

| 2 | Италия | 0,28 |

| 3 | Казахстан | 0,26 |

| 4 | Бельгия | 0,22 |

| 5 | Польша | 0,20 |

| 6 | Румыния | 0,18 |

| 7 | Китай | 0,17 |

| 8 | Ирландия | 0,15 |

| 9 | Мексика | 0,11 |

| 10 | Австрия | 0,09 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент в стране уникальных пользователей, атакованных мобильными троянцами-вымогателями, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

Первое место в ТОР 10 заняли США (0,49%), причем самым активным семейством в этой стране стало Trojan-Ransom.AndroidOS.Svpeng:

| Вердикт | %* | |

| 1 | Trojan-Ransom.AndroidOS.Svpeng.ag | 53,53% |

| 2 | Trojan-Ransom.AndroidOS.Svpeng.ae | 16,37% |

| 3 | Trojan-Ransom.AndroidOS.Svpeng.snt | 11,49% |

| 4 | Trojan-Ransom.AndroidOS.Svpeng.ab | 10,84% |

| 5 | Trojan-Ransom.AndroidOS.Fusob.h | 5,62% |

| 6 | Trojan-Ransom.AndroidOS.Svpeng.z | 4,57% |

| 7 | Trojan-Ransom.AndroidOS.Svpeng.san | 4,29% |

| 8 | Trojan-Ransom.AndroidOS.Svpeng.ac | 2,45% |

| 9 | Trojan-Ransom.AndroidOS.Svpeng.h | 0,43% |

| 10 | Trojan-Ransom.AndroidOS.Zebt.a | 0,37% |

* Процент уникальных пользователей в США, атакованных данным зловредом, от всех атакованных троянцами-вымогателями пользователей мобильного антивируса «Лаборатории Касперского» в этой стране.

Второе место среди стран, жители которых были атакованы мобильными вымогателями, заняла Италия (0,28%). В этой стране большая часть атак на счету зловреда Trojan-Ransom.AndroidOS.Zebt.a. Третье место занял Казахстан (0,63%), где самым популярным мобильным вымогателем стал Trojan-Ransom.AndroidOS.Small.cm.

Атаки на IoT

Исходя из данных, полученных с помощью наших ловушек, наиболее популярным методом самораспространения вредоносного ПО для IoT является перебор паролей к Telnet. Однако в последнее время возрастает количество атак на другие сервисы, например на управляющие порты. За этими портами закреплены сервисы для управления маршрутизаторами извне — это нужно, например, операторам, предоставляющим доступ в Интернет. Мы зафиксировали попытки пробиться через порт 8291, который используется службой для управления Mikrotik RouterOS, и через порт 7547 (TR-069), который использовался в том числе для управления устройствами в сети Deutsche Telekom.

В обоих случаях атаки носили гораздо более изощренный по сравнению с брутфорсом характер — в частности, для их осуществления использовались эксплойты. Мы склонны полагать, что число таких атак будет только расти, чему способствуют следующие факторы:

- Слабая эффективность перебора паролей к Telnet в условиях большой конкуренции между киберпреступниками. Попытки перебора проводятся каждые несколько секунд, и в случае успеха атакующий закрывает доступ к Telnet.

- После каждой перезагрузки устройства киберпреступники вынуждены проводить повторное заражение, что приводит к потере части ботнета и необходимости восстанавливать его в конкурентной борьбе.

В то же время первый, кто проэксплуатирует уязвимость, получит доступ к большому количеству устройств, при этом затратив минимальное время.

Распределение популярности атакуемых сервисов по числу уникальных устройств, проводивших атаки, второй квартал 2018 года

Атаки при помощи Telnet

Как правило, схема атаки выглядит так: преступники находят устройство-жертву, проверяют, открыт ли на нем порт Telnet, и затем запускают процедуру подбора пароля. Так как многие изготовители IoT-устройств пренебрегают безопасностью (например, добавляют сервисные пароли и не предоставляют пользователю возможность штатно их изменить), такие атаки проходят успешно и могут затрагивать целые линейки устройств. Зараженные устройства начинают сканировать новые сегменты сети и далее уже в них заражать аналогичные устройства или рабочие станции.

TOP 10 стран по доле зараженных через Telnet IoT-устройств

| Страна | %* | |

| 1 | Бразилия | 23,38 |

| 2 | Китай | 17,22 |

| 3 | Япония | 8,64 |

| 4 | Россия | 7,22 |

| 5 | США | 4,55 |

| 6 | Мексика | 3,78 |

| 7 | Греция | 3,51 |

| 8 | Корея | 3,32 |

| 9 | Турция | 2,61 |

| 10 | Индия | 1,71 |

* Доля зараженных устройств в стране от общего числа всех атакующих через Telnet зараженных IoT-устройств.

Во втором квартале лидером по числу зараженных устройств и, как следствие, атак по протоколу Telnet стала Бразилия (23,38%). Второе место с небольшим отрывом занял Китай (17,22%). Замыкает первую тройку Япония (8,64%).

В результате этих атак чаще всего киберпреступники загружали Backdoor.Linux.Mirai.c (15,97%).

TOP 10 зловредов, загружаемых на зараженное IoT-устройство в результате успешной атаки на Telnet.

| Вердикт | %* | |

| 1 | Backdoor.Linux.Mirai.c | 15,97 |

| 2 | Trojan-Downloader.Linux.Hajime.a | 5,89 |

| 3 | Trojan-Downloader.Linux.NyaDrop.b | 3,34 |

| 4 | Backdoor.Linux.Mirai.b | 2,72 |

| 5 | Backdoor.Linux.Mirai.ba | 1,94 |

| 6 | Trojan-Downloader.Shell.Agent.p | 0,38 |

| 7 | Trojan-Downloader.Shell.Agent.as | 0,27 |

| 8 | Backdoor.Linux.Mirai.n | 0,27 |

| 9 | Backdoor.Linux.Gafgyt.ba | 0,24 |

| 10 | Backdoor.Linux.Gafgyt.af | 0,20 |

* Доля зловреда от общего количества зловредов, загруженных на IoT-устройство в результате успешной атаки через Telnet

Атаки при помощи SSH

Механизм проведения таких атак аналогичен атакам при помощи Telnet с той лишь разницей, что боту необходимо иметь SSH-клиент для брутфорса учетных данных. Протокол SSH криптографически защищен, и подбор паролей требует больших вычислительных ресурсов — как следствие, самораспространение с IoT-устройств неэффективно, и для осуществления атак используются полноценные серверы. Успешность атаки через SSH достигается за счет ошибок владельца и/или производителя устройства, т. е. это опять-таки простые пароли или пароли, заложенные заводом-изготовителем для линейки устройств.

Лидером по числу зараженных устройств, атакующих по SSH, стал Китай (он же на втором месте по числу зараженных машин, атакующих через Telnet).

TOP 10 стран по доле атакованных через SSH IoT-устройств

| Страна | %* | |

| 1 | Китай | 15,77% |

| 2 | Вьетнам | 11,38% |

| 3 | США | 9,78% |

| 4 | Франция | 5,45% |

| 5 | Россия | 4,53% |

| 6 | Бразилия | 4,22% |

| 7 | Германия | 4,01% |

| 8 | Корея | 3,39% |

| 9 | Индия | 2,86% |

| 10 | Румыния | 2,23% |

* Доля зараженных устройств в стране от общего числа всех атакованных через SSH IoT-устройств.

Финансовые угрозы

Главные события квартала

Новый банковский троянец DanaBot

Обнаруженный в мае зловред DanaBot имеет модульную структуру и способен подгружать дополнительные плагины для перехвата трафика, кражи паролей и криптокошельков. В общем, стандартный набор функций для угрозы этого типа. Распространялся троянец посредством спам-рассылок, содержащих вредоносный офисный документ, который впоследствии и скачивал основное тело зловреда. Изначальной целью DanaBot были австралийские пользователи и финансовые организации, однако в первых числах нового квартала нами была замечена активность троянца, направленная против финансовых организаций Польши.

Необычная техника BackSwap

Куда более интересным оказался банковский троянец BackSwap. Большинство аналогичных угроз, такие как Zeus, Cridex или Dyreza, перехватывают пользовательский трафик либо для вставки вредоносных скриптов в посещаемые жертвой банковские страницы, либо для перенаправления ее на фишинговые сайты. Однако BackSwap действует по-другому. Для внедрения вредоносных скриптов зловред имитирует нажатия клавиш, используя WinAPI, чтобы открыть в браузере консоль разработчика и уже через нее вставить вредоносный скрипт в веб-страницу. В более поздней версии BackSwap вставка вредоносных скриптов происходит через адресную строку с использованием JavaScript protocol URLs.

Арест лидера преступной группы Carbanak

26 марта сотрудники Европола сообщили об аресте лидера киберпреступной группы, стоящей за Carbanak и Cobalt Goblin. Это стало результатом совместной операции испанской национальной полиции, Европола, ФБР США, а также румынских, молдавских, белорусских и тайваньских властей и частных ИБ-компаний. Предполагалось, что арест лидера снизит активность группы, однако последние данные показали, что заметного спада не произошло. В мае и июне мы обнаружили несколько волн целевого фишинга, направленных на банки и процессинговые компании в Восточной Европе. Авторы писем из группы Carbanak выдавали себя за службу поддержки известных антивирусных вендоров, Европейского Центрального банка и других организаций. В качестве вложения в таких письмах содержались документы, эксплуатирующие уязвимости CVE-2017-11882 и CVE-2017-8570.

Троянец-вымогатель использовал process doppelgänging

Наши специалисты обнаружили случай использования троянцем-шифровальщиком SynAck техники process doppelgänging. Эта сложная техника используется разработчиками вредоносного ПО с целью сделать его более скрытным и затруднить его обнаружение защитными решениями. Это первый случай, когда она была применена троянцем-вымогателем.

Другим заметным событием стала кампания по распространению шифровальщика Purga (aka Globe), в ходе которой на компьютеры, зараженные зловредом Dimnie, попадали как шифровальщик, так и другое вредоносное ПО, в том числе банковский троянец.

Общая статистика

Настоящая статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных.

Во втором квартале 2018 года решения «Лаборатории Касперского» отразили попытки запуска одного или нескольких зловредов для кражи денежных средств с банковских счетов на компьютерах 215 762 пользователей.

География атак

TOP-10 стран по проценту атакованных пользователей

| Страна* | % атакованных пользователей ** |

|

| 1 | Германия | 2,7% |

| 2 | Камерун | 1,8% |

| 3 | Болгария | 1,7% |

| 4 | Греция | 1,6% |

| 5 | ОАЭ | 1,4% |

| 6 | Китай | 1,3% |

| 7 | Индонезия | 1,3% |

| 8 | Ливия | 1,3% |

| 9 | Того | 1,3% |

| 10 | Ливан | 1,2% |

Настоящая статистика основана на детектирующих вердиктах антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 тысяч).

** Доля уникальных пользователей «Лаборатории Касперского», подвергшихся атакам банковских троянцев и ATM/PoS-зловредов, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TOP 10 семейств банковского вредоносного ПО

| Название | Вердикты* | % атакованных пользователей** | ||

| 1 | Nymaim | Trojan.Win32. Nymaim | 27,0% | |

| 2 | Zbot | Trojan.Win32. Zbot | 26,1% | |

| 3 | SpyEye | Backdoor.Win32. SpyEye | 15,5% | |

| 4 | Emotet | Backdoor.Win32. Emotet | 5,3% | |

| 5 | Caphaw | Backdoor.Win32. Caphaw | 4,7% | |

| 6 | Neurevt | Trojan.Win32. Neurevt | 4,7% | |

| 7 | NeutrinoPOS | Trojan-Banker.Win32.NeutrinoPOS | 3,3% | |

| 8 | Gozi | Trojan.Win32. Gozi | 2,0% | |

| 9 | Shiz | Backdoor.Win32. Shiz | 1,5% | |

| 10 | ZAccess | Backdoor.Win32. ZAccess | 1,3% |

* Детектирующие вердикты продуктов «Лаборатории Касперского». Информация предоставлена пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

** Доля уникальных пользователей, атакованных данным зловредом, от всех пользователей, атакованных финансовым вредоносным ПО.

Во втором квартале 2018 года качественный состав первой десятки остался неизменным, а вот позиции в рейтинге слегка изменились. Лидеры Trojan.Win32.Zbot (26,1%) и Trojan.Win32.Nymaim (27%) поменялись местами. Банкер Emotet увеличил свою активность и, как следствие, долю атакованных пользователей — с 2,4% до 5,3%. А вот активность Caphaw, наоборот, значительно снизилась — всего 4,7% по сравнению с 15,2% в прошлом квартале и 5 место в рейтинге.

Вредоносные программы-шифровальщики

Количество новых модификаций

Во втором квартале мы обнаружили 7620 новых модификаций шифровальщиков. Это выше результата предыдущего квартала, но все равно не дотягивает до уровня прошлого года.

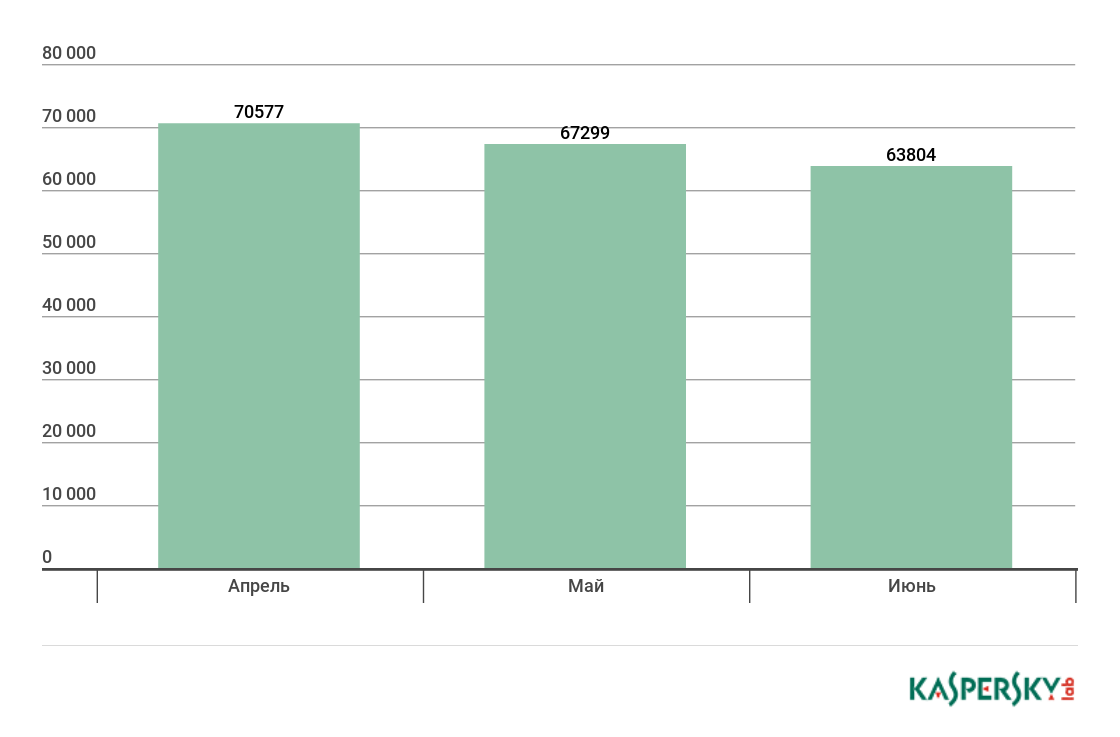

Количество пользователей, атакованных троянцами-шифровальщиками

В течение второго квартала 2018 года продукты «Лаборатории Касперского» защитили от атак шифровальщиков 158 921 пользователя. Наша статистика показывает снижение активности злоумышленников как по сравнению с первым кварталом, так и от месяца к месяцу в течение второго квартала 2018 г.

Количество уникальных пользователей, атакованных троянцами-шифровальщиками, второй квартал 2018 года

География атак

TОР 10 стран, подвергшихся атакам троянцев-шифровальщиков

| Страна* | % пользователей, атакованных шифровальщиками** |

|

| 1 | Эфиопия | 2,49 |

| 2 | Узбекистан | 1,24 |

| 3 | Вьетнам | 1,21 |

| 4 | Пакистан | 1,14 |

| 5 | Индонезия | 1,09 |

| 6 | Китай | 1,04 |

| 7 | Венесуэла | 0,72 |

| 8 | Азербайджан | 0,71 |

| 9 | Бангладеш | 0,70 |

| 10 | Монголия | 0,64 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Доля уникальных пользователей, компьютеры которых были атакованы троянцами-шифровальщиками, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Список стран в ТОР 10 второго квартала практически полностью совпадает с аналогичным списком первого квартала. Но не обошлось без перестановок внутри десятки: Эфиопия (2,49%) сместила Узбекистан (1,24%) с первого места на второе, а Пакистан (1,14) поднялся на четвертую позицию. Вьетнам (1,21%) сохранил за собой третье место, как и Индонезия (1,09%) — пятое.

TОР 10 наиболее распространенных семейств троянцев-шифровальщиков

| Название | Вердикты* | % атакованных пользователей** | |||

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 53,92 | ||

| 2 | GandCrab | Trojan-Ransom.Win32.GandCrypt | 4,92 | ||

| 3 | PolyRansom/VirLock | Virus.Win32.PolyRansom | 3,81 | ||

| 4 | Shade | Trojan-Ransom.Win32.Shade | 2,40 | ||

| 5 | Crysis | Trojan-Ransom.Win32.Crusis | 2,13 | ||

| 6 | Cerber | Trojan-Ransom.Win32.Zerber | 2,09 | ||

| 7 | (generic verdict) | Trojan-Ransom.Win32.Gen | 2,02 | ||

| 8 | Locky | Trojan-Ransom.Win32.Locky | 1,49 | ||

| 9 | Purgen/GlobeImposter | Trojan-Ransom.Win32.Purgen | 1,36 | ||

| 10 | Cryakl | Trojan-Ransom.Win32.Cryakl | 1,04 | ||

* Статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского». Информация предоставлена пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

** Доля уникальных пользователей «Лаборатории Касперского», подвергшихся атакам конкретного семейства троянцев-вымогателей, от всех пользователей, подвергшихся атакам троянцев-вымогателей.

WannaCry все сильнее увеличивает отрыв от представителей остальных семейств шифровальщиков — в предыдущем квартале его доля составляла 38,33% против 53,92% в этом квартале. Одновременно злоумышленники, стоящие за появившимся только в прошлом квартале GandCrab (4,92%), так активно распространяют его, что он сразу поднялся на второе место нашего ТОР 10, сместив оттуда полиморфного червя PolyRansom/VirLock (3,81%). Остальные позиции, как и в первом квартале, занимают уже давно знакомые нам шифровальщики Shade, Crysis, Purgen, Cryakl и другие.

Майнеры

Как мы уже писали в нашем отчете «Программы-вымогатели и вредоносные криптомайнеры в 2016–2018 годах«, программ-вымогателей становится все меньше — их вытесняют майнеры криптовалют. Поэтому в этом году мы решили перейти к ежеквартальному обзору ситуации с этим типом зловредов. Одновременно мы начали использовать более широкий спектр вердиктов для сбора статистики о майнерах, поэтому статистика за второй квартал может отличаться от данных из наших предыдущих публикаций. В нее включены как скрытые майнеры, которых мы детектируем как троянцы, так и те, которые получают вердикт Riskware: not-a-virus.

Количество новых модификаций

Во втором квартале 2018 года решения «Лаборатории Касперского» обнаружили 13 948 новых модификаций майнеров.

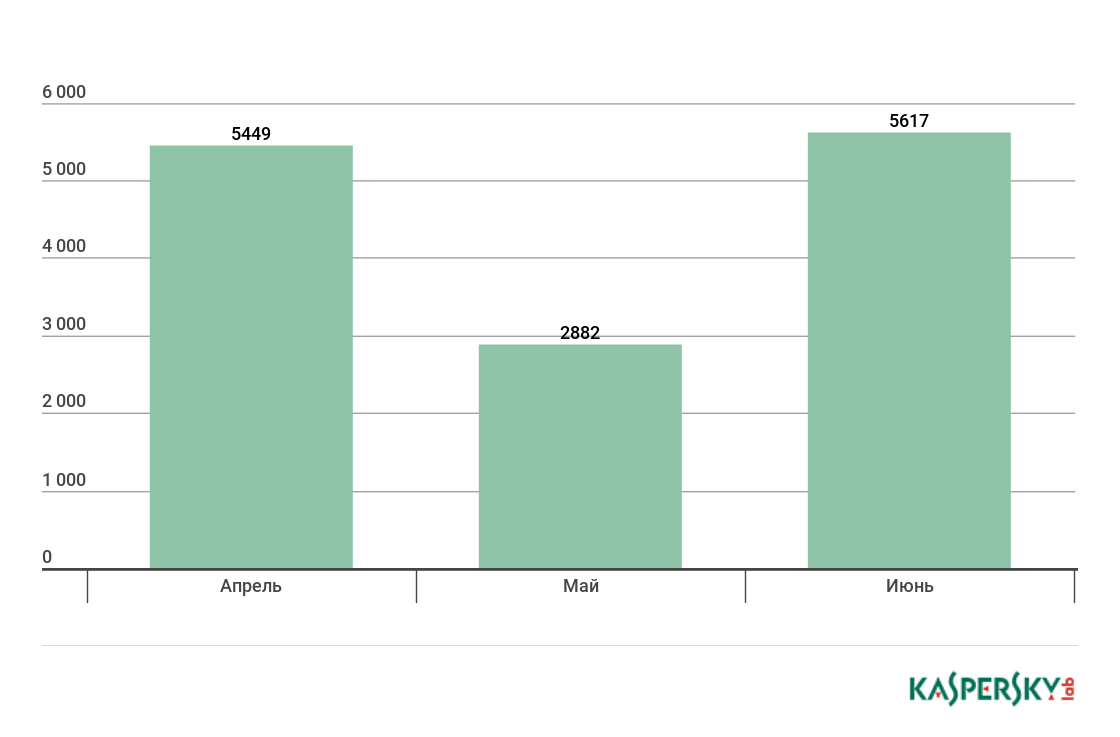

Количество пользователей, атакованных майнерами

Во втором квартале мы обнаружили атаки с использованием программ-майнеров на компьютерах 2 243 581 пользователя продуктов «Лаборатории Касперского» по всему миру.

В апреле и мае количество атакованных пользователей было примерно на одном уровне, в июне же мы наблюдали некоторое снижение активности майнеров.

География атак

TОР 10 стран, подвергшихся атаке майнеров

| Страна* | % пользователей, атакованных майнерами** |

|

| 1 | Эфиопия | 17,84 |

| 2 | Афганистан | 16,21 |

| 3 | Узбекистан | 14,18 |

| 4 | Казахстан | 11,40 |

| 5 | Беларусь | 10,47 |

| 6 | Индонезия | 10,33 |

| 7 | Мозамбик | 9,92 |

| 8 | Вьетнам | 9,13 |

| 9 | Монголия | 9,01 |

| 10 | Украина | 8,58 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Доля уникальных пользователей, компьютеры которых были атакованы майнерами, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Уязвимые приложения, используемые злоумышленниками

Во втором квартале мы вновь наблюдали значительное изменение в распределении платформ, наиболее часто атакуемых эксплойтами. Доля эксплойтов под приложения Microsoft Office (67%) увеличилась в два раза по сравнению с первым кварталом 2018 года (по сравнению со средним показателем за 2017 год — в четыре раза). Причиной такого резкого роста стали прежде всего массовые спам-рассылки, распространяющие документы с эксплойтом для уязвимости CVE-2017-11882. Этой уязвимости класса «переполнение стека» в старом, необновляемом компоненте Equation Editor были подвержены все версии Microsoft Office, вышедшие за последние 18 лет. Факт стабильной работы во всевозможных комбинациях офисного пакета и ОС Microsoft Windows наравне с возможностью применения обфускаций для обхода детекта сделало эту уязвимость наиболее популярным оружием злоумышленников в прошлом квартале. Распределение других уязвимостей под Microsoft Office не претерпело значительных изменений в сравнении с первым кварталом.

Статистика KSN за второй квартал также показала рост количества эксплойтов для Adobe Flash, эксплуатируемых посредством MS Office. Несмотря на попытки Adobe и Microsoft затруднить эксплуатацию Flash Player, в этом квартале был найден новый эксплойт нулевого дня CVE-2018-5002. Он распространялся посредством XLSX-файла и использовал малоизвестную технику, которая позволяет не нести эксплойт в теле документа, а загружать его из удаленного источника. Файлы Shockwave Flash (SWF), как и большинство других файловых форматов, в документах MS Office представлены в формате OLE (Object Linking and Embedding). В случае с SWF объект OLE помимо самого файла содержит список различных свойств, одно из которых указывает на путь к SWF-файлу. OLE-объект в найденном эксплойте не содержал в себе SWF, а нес только список свойств с веб-ссылкой на SWF-файл, что принуждало MS Office скачать отсутствующий файл по ссылке.

Распределение эксплойтов, использованных в атаках злоумышленников, по типам атакуемых приложений, второй квартал 2018 года

В конце марта 2018 года на VirusTotal был обнаружен PDF-документ, содержащий две уязвимости нулевого дня: CVE-2018-4990 и CVE-2018-8120. Первая позволяла запустить шеллкод из Javascript посредством эксплуатации программной ошибки обработчика изображений формата JPEG2000 в Acrobat Reader. Вторая, в win32k функции SetImeInfoEx, использовалась для дальнейшего повышения привилегий до уровня SYSTEM и побега из «песочницы» просмотрщика PDF. Анализ документа и наша статистика показывают, что на момент загрузки на VirusTotal данный эксплойт находился в стадии разработки и не использовался в реальных атаках.

В конце апреля сотрудники «Лаборатории Касперского» нашли с использованием внутренней песочницы и сообщили Microsoft об уязвимости «нулевого дня» CVE-2018-8174 в Internet Explorer. Эксплойт для этой уязвимости использовал технику, ассоциируемую с CVE-2017-0199 (запуск скрипта .hta из удаленного источника посредством специально созданного OLE-объекта), для эксплуатации уязвимого компонента Internet Explorer посредством MS Office. Мы наблюдаем, что создатели эксплойт-паков уже взяли эту уязвимость на вооружение и активно распространяют эксплойты для нее как через веб-сайты, так и через почтовые рассылки с вредоносными документами.

Также во втором квартале мы наблюдали рост количества сетевых атак. Доля попыток эксплуатации уязвимостей, которые были исправлены в обновлении MS17-010, продолжает расти и составляет большую часть обнаруженных сетевых атак.

Атаки через веб-ресурсы

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносных объектов с вредоносной/зараженной веб-страницы. Вредоносные сайты специально создаются злоумышленниками; зараженными могут быть веб-ресурсы, контент которых создается пользователями (например, форумы), а также взломанные легитимные ресурсы.

Страны — источники веб-атак

Данная статистика показывает распределение по странам источников заблокированных продуктами «Лаборатории Касперского» интернет-атак на компьютеры пользователей (веб-страницы с редиректами на эксплойты, сайты с эксплойтами и другими вредоносными программами, центры управления ботнетами и т. д.). Отметим, что каждый уникальный хост мог быть источником одной и более веб-атак.

Для определения географического источника веб-атак использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установления географического местоположения данного IP-адреса (GEOIP).

Во втором квартале 2018 года решения «Лаборатории Касперского» отразили 962 947 023 атаки, которые проводились с интернет-ресурсов, размещенных в 187 странах мира. Зафиксировано 351 913 075 уникальных URL, на которых происходило срабатывание веб-антивируса.

Первая четверка стран во втором квартале осталась без изменений. Больше всего срабатываний веб-антивируса пришлось на ресурсы, расположенные в США (45,87%). За ней с большим отрывом следуют Нидерланды (25,74%) и Германия (5,33%). Изменение на пятой позиции: Россия (1,98%) вытеснила Великобританию, хотя ее доля и уменьшилась на 0,55 п. п.

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения вредоносными программами через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране процент пользователей продуктов «Лаборатории Касперского», которые столкнулись со срабатыванием веб-антивируса в отчетный период. Полученные данные являются показателем агрессивности среды, в которой работают компьютеры в разных странах.

Напомним, что в этом рейтинге учитываются только атаки вредоносных объектов класса Malware; при подсчетах мы не учитывали срабатывания веб-антивируса на потенциально опасные и нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** |

|

| 1 | Беларусь | 33,49 |

| 2 | Албания | 30,27 |

| 3 | Алжир | 30,08 |

| 4 | Армения | 29,98 |

| 5 | Украина | 29,68 |

| 6 | Молдова | 29,49 |

| 7 | Венесуэла | 29,12 |

| 8 | Греция | 29,11 |

| 9 | Киргизстан | 27,25 |

| 10 | Казахстан | 26,97 |

| 11 | Российская Федерация | 26,93 |

| 12 | Узбекистан | 26,30 |

| 13 | Азербайджан | 26,12 |

| 14 | Сербия | 25,23 |

| 15 | Катар | 24,51 |

| 16 | Латвия | 24,40 |

| 17 | Вьетнам | 24,03 |

| 18 | Грузия | 23,87 |

| 19 | Филиппины | 23,85 |

| 20 | Румыния | 23,55 |

Настоящая статистика основана на детектирующих вердиктах модуля веб-антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского», относительно мало (меньше 10 000).

** Доля уникальных пользователей, подвергшихся веб-атакам вредоносных объектов класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в течение квартала 19,59% компьютеров пользователей интернета в мире хотя бы один раз подвергались веб-атаке класса Malware.

Локальные угрозы

Важным показателем является статистика локальных заражений пользовательских компьютеров. Сюда попадают объекты, которые проникли на компьютер путем заражения файлов или съемных носителей либо изначально попали на компьютер не в открытом виде (например, программы в составе сложных инсталляторов, зашифрованные файлы и т. д.).

В этом разделе мы анализируем статистические данные, полученные на основе работы антивируса, сканирующего файлы на жестком диске в момент их создания или обращения к ним, и данные по сканированию различных съемных носителей информации.

Во втором квартале 2018 года нашим файловым антивирусом было зафиксировано 192 053 604 вредоносных и потенциально нежелательных объекта.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Для каждой из стран мы подсчитали, какой процент пользователей продуктов «Лаборатории Касперского» столкнулся со срабатыванием файлового антивируса в отчетный период. Эта статистика отражает уровень зараженности персональных компьютеров в различных странах мира.

Отметим, что в рейтинге учитываются только атаки вредоносных объектов класса Malware, при подсчетах мы не учитывали срабатывания файлового антивируса на потенциально опасные или нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** |

|

| 1 | Узбекистан | 51,01 |

| 2 | Афганистан | 49,57 |

| 3 | Таджикистан | 46,21 |

| 4 | Йемен | 45,52 |

| 5 | Эфиопия | 43,64 |

| 6 | Туркменистан | 43,52 |

| 7 | Вьетнам | 42,56 |

| 8 | Киргизстан | 41,34 |

| 9 | Руанда | 40,88 |

| 10 | Монголия | 40,71 |

| 11 | Алжир | 40,25 |

| 12 | Лаос | 40,18 |

| 13 | Сирия | 39,82 |

| 14 | Камерун | 38,83 |

| 15 | Мозамбик | 38,24 |

| 16 | Бангладеш | 37,57 |

| 17 | Судан | 37,31 |

| 18 | Непал | 37,02 |

| 19 | Замбия | 36,60 |

| 20 | Джибути | 36,35 |

Настоящая статистика основана на детектирующих вердиктах модулей OAS и ODS антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных. Учитывались вредоносные программы, найденные непосредственно на компьютерах пользователей или же на съемных носителях, подключенных к компьютерам, — флешках, картах памяти фотоаппаратов, телефонах, внешних жестких дисках.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в мире хотя бы один раз в течение второго квартала локальные угрозы класса Malware были зафиксированы на 19,58% компьютеров пользователей.

Развитие информационных угроз во втором квартале 2018 года. Статистика