Злоумышленники часто используют почтовые рассылки для массового распространения вредоносного ПО. Количество обнаруженных в почтовом трафике вложений в большей степени зависит от активности и настойчивости атакующих и в меньшей — от действий пользователей: в нашей телеметрии регистрируется факт обнаружения письма, содержащего вредоносное вложение, а не попытка его запуска пользователем. Поскольку массовые рассылки вредоносного ПО происходят волнами, на большом промежутке времени количество срабатываний почтового компонента то растет, то падает, хотя и имеет неярко выраженный восходящий тренд.

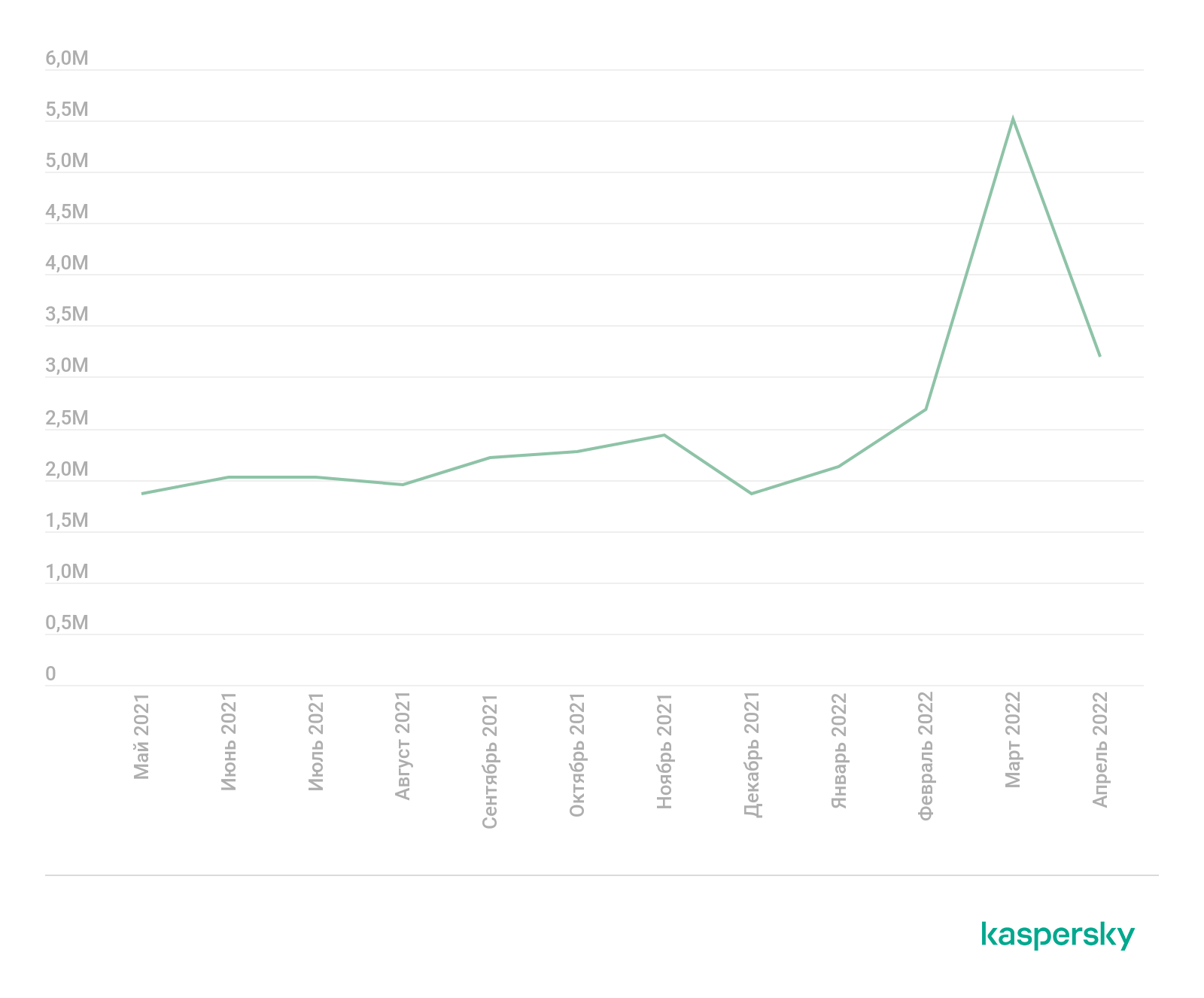

Число срабатываний почтовых компонентов наших защитных решений, май 2021 — апрель 2022 гг. (скачать)

Количество вредоносных документов, обнаруженных в почтовом трафике, май 2021 — апрель 2022 гг. (скачать)

Вредоносные вложения в почтовом трафике

Рассмотрим подробнее, какие вредоносные файлы распространяли по почте в первые четыре месяца 2022 года. При оценке распределения файлов мы используем понятие «платформы» — среды, в которой выполняется вредоносный программный код. За четыре месяца в почтовом трафике было зафиксировано ВПО для примерно пятидесяти различных платформ. Рассмотрим десять наиболее распространенных из них.

Распределение вредоносного ПО, распространяемого по электронной почте, по платформам, январь — апрель 2022 г. (скачать)

На втором месте оказались вредоносные офисные документы — на них пришлось около четверти всех срабатываний почтовых компонентов наших защитных решений с начала этого года. За этот период наши решения обнаружили около 1,9 миллиона уникальных файлов этого типа. Последние несколько лет злоумышленники активно используют офисные приложения при проведении массовых атак на пользователей. Сейчас рассылка вредоносных офисных документов — это один из основных способов заражения устройства жертвы.

Четвертой идет платформа Multi — в основном это срабатывания облачной технологии детектирования UrgentDetectionSystem. Также сюда попадает мультиплатформенное вредоносное ПО.

Нижнюю часть списка занимает различное ПО: PDF-файлы, файлы на языке Java, ярлыки и т. д., что демонстрирует широкий спектр средств, используемых злоумышленниками.

Теперь посмотрим на конкретные угрозы, с которыми столкнулось больше всего пользователей решений «Лаборатории Касперского». Поскольку офисные документы составляют значительную долю вредоносных вложений, мы отметим наиболее распространенные угрозы этого типа.

| Вердикт | Доля атакованных пользователей* |

| Trojan.Script.Generic | 45,69% |

| Exploit.MSOffice.CVE-2018-0802.gen | 21,92% |

| DangerousObject.Multi.Generic | 21,10% |

| Trojan.MSOffice.Emotet.gen | 19,73% |

| Trojan.Win32.Badun.gen | 19,17% |

| Trojan-PSW.MSIL.Agensla.gen | 18,28% |

| Trojan.Win32.ISO.gen | 17,19% |

| Trojan-Spy.MSIL.Noon.gen | 13,68% |

| Trojan.MSOffice.Generic | 11,21% |

| Trojan-Spy.Win32.Noon.gen | 9,91% |

| Trojan-Downloader.Script.Generic | 9,05% |

| Trojan.MSIL.Taskun.gen | 8,86% |

| Exploit.MSOffice.CVE-2017-11882.gen | 7,89% |

| Trojan.Win32.Formbook.gen | 6,96% |

| Trojan-Downloader.Win32.GuLoader.gen | 6,62% |

Доля пользователей, столкнувшихся с данной угрозой, от общего числа пользователей, столкнувшихся с каким-либо вредоносным ПО в почте

Можно выделить две группы угроз, использующих офисные приложения: документы, эксплуатирующие различные уязвимости в офисном ПО (экплойты, строки 2 и 13, выделено желтым), а также документы, содержащие вредоносные макросы (строки 4 и 9, выделено красным).

Чаще всего злоумышленники пытаются эксплуатировать относительно старые уязвимости 2017–2018 годов: CVE-2018-0802 и CVE-2017-11882. В обоих случаях эксплуатация заключается в подготовке атакующими специальных конструкций, которые вызывают переполнение стека при обработке в редакторе формул из офисного пакета, что позволяет выполнить в системе произвольный код. Обе уязвимости исправлены уже несколько лет назад, но, как мы видим, ими все еще активно пытаются воспользоваться. Отметим однако, что хотя в массовых атаках распространены старые уязвимости, в целевых атаках для злоумышленников более привлекательными выглядят недавно исправленные уязвимости и уязвимости нулевого дня.

Ко второй группе документов мы относим те, в которых вредоносные действия осуществляются не вследствие эксплуатации уязвимостей, а за счет выполнения офисным ПО макросов VBA или Excel4, содержащихся в документе. Злоумышленники могут сочетать разные макросы в одном документе, обфусцировать их и использовать дополнительные техники, например загрузку шаблонов. В большинстве случаев документы с макросами загружают на компьютер пользователя основную полезную нагрузку — другое ВПО, которое может принадлежать к любому семейству и, соответственно, нести в себе любую функциональность (бэкдоры, банкеры, шифровальщики и т. д.). В последнее время чаще всего такие документы загружают ВПО семейства Emotet и являются основным способом распространения этой, возможно, наиболее актуальной угрозы последних лет. Наша телеметрия отражает эту тенденцию: на четвертом месте в таблице наиболее распространенных угроз находятся документы, содержащие характерные макросы и детектируемые как Trojan.MSOffice.Emotet.gen. Однако злоумышленники используют офисные документы как вектор распространения далеко не только этого семейства. Например, этот же способ применяется и для рассылки IcedID и Qbot. Также документы с макросами регулярно используются в целевых атаках, например группировкой ScarCruft.

Можно также выделить еще один тип вредоносных документов, статистически менее распространенный и потому не попавший в TOP 15 почтовых угроз. Такие документы не содержат эксплойты и макросы, но требуют от пользователя выполнить какое-то действие — например, перейти ссылке в документе, ведущей на вредоносный или фишинговый сайт.

География атак с помощью вредоносных документов

Чаще всего почтовые компоненты наших защитных решений обнаруживали вредоносные документы в Италии, Вьетнаме и Мексике. В целом, атаки такого типа происходят по всему миру, во всех регионах.

Заключение

Рассылка вредоносных файлов офисных форматов является одним из наиболее распространенных среди злоумышленников способов заражения в последние годы, причем уже привычно большое число таких атак продолжает расти. Вредоносные документы используются как в массовых рассылках «наудачу», так и в целевых атаках.

Для защиты от атак через электронную почту, в частности с использованием вредоносных документов, мы рекомендуем компаниям:

- использовать надежное защитное решение как на уровне почтового шлюза, так и на рабочих станциях;

- устанавливать необходимые обновления безопасности для офисного ПО, чтобы снизить риск эксплуатации уязвимостей злоумышленниками;

- обучать сотрудников правилам информационной безопасности, регулярно проводить тренинги, в том числе посвященные безопасному обращению с электронной почтой.

Пользователям мы рекомендуем с подозрением относиться к ссылкам и вложениям в письмах, особенно если они пришли с незнакомого адреса.

Использование офисных документов в кибератаках