Цифры квартала

По данным KSN, решения «Лаборатории Касперского» отразили 277 646 376 атак, которые проводились с интернет-ресурсов, размещенных в 185 странах мира.

Зафиксировано 72 012 219 уникальных URL, на которых происходило срабатывание веб-антивируса.

Попытки запуска вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам отражены на компьютерах 204 388 пользователей.

Атаки шифровальщиков отражены на компьютерах 186283 уникальных пользователей.

Нашим файловым антивирусом зафиксировано 198 228 428 уникальных вредоносных и потенциально нежелательных объектов.

Продуктами «Лаборатории Касперского» для защиты мобильных устройств было обнаружено:

- 1 598 196 вредоносных установочных пакетов;

- 19 748 установочных пакетов мобильных банковских троянцев;

- 108 073 установочных пакетов мобильных троянцев-вымогателей.

Мобильные угрозы

Особенности квартала

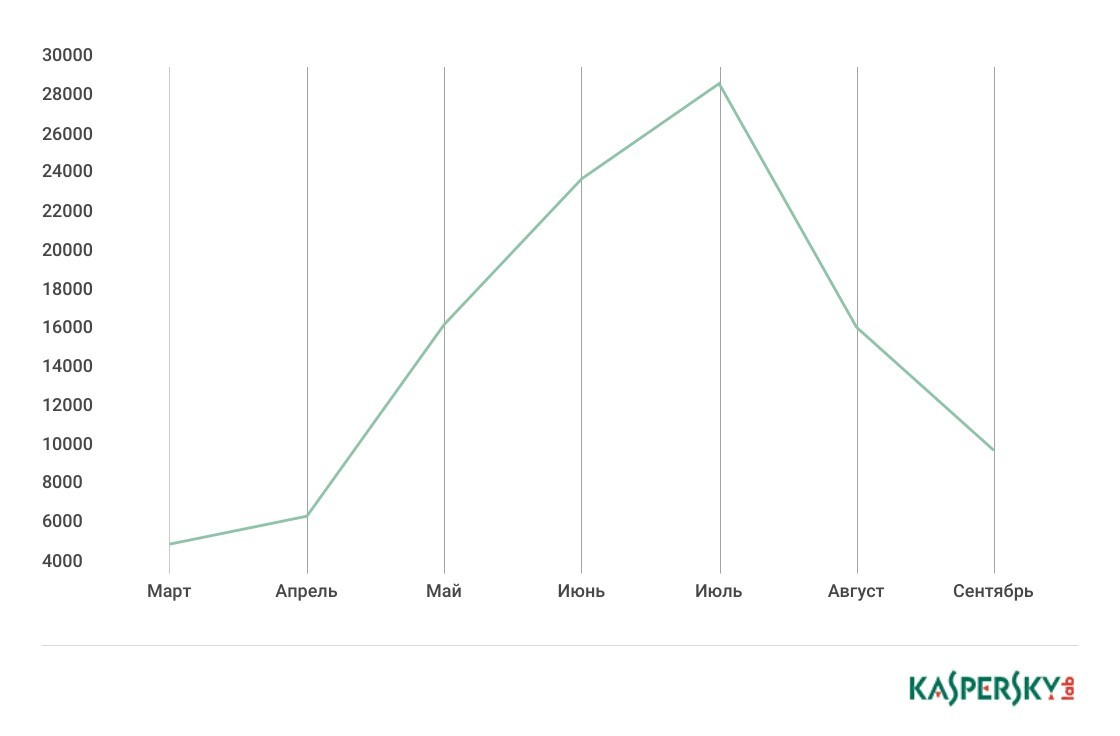

Распространение банкера Asacub

В третьем квартале мы продолжили наблюдать за деятельностью мобильного банковского троянца Trojan-Banker.AndroidOS.Asacub, который активно распространялся через SMS спам. В предыдущем квартале злоумышленники провели масштабную кампанию по распространению троянца, в результате чего количество атакованных пользователей выросло в три раза. В июле активность Asacub достигла пика, после чего количество атак пошло на спад – в сентябре мы зафиксировали почти в три раза меньше атакованных пользователей, чем в июле.

Количество уникальных пользователей, атакованных Trojan-Banker.AndroidOS.Asacub, второй и третий квартал 2017

Новые возможности мобильных банковский троянцев

В третьем квартале произошло два значимых события в мире мобильных банковских троянцев.

Во-первых, семейство мобильных банковских троянцев Svpeng обзавелось новой модификацией Trojan-Banker.AndroidOS.Svpeng.ae, которая может сама себе выдавать все необходимые права и воровать данные из других приложений. Для этого ей всего лишь нужно уговорить пользователя разрешить троянцу использовать специальные функции, предназначенные для людей с ограниченными возможностями. В результате троянец может воровать текст, которые вводит пользователь, незаметно красть SMS и даже препятствовать своему удалению.

Интересно, что в августе мы обнаружили еще одну модификацию Svpeng, использующую специальные возможности. Только в этот раз троянец оказался не банковский – вместо кражи данных зловред шифрует все файлы на устройстве и требует выкуп в биткойнах.

Во-вторых, семейство мобильных банковских троянцев FakeToken расширило список атакуемых приложений. Если раньше представители семейства перекрывали фишинговым окном, в основном, банковские приложения и некоторые приложения Google, такие как Google Play Store, то теперь они перекрывают еще и приложения для вызова такси, заказа авиабилетов бронирования номеров в гостиницах. Цель троянца – сбор данных банковской карты пользователя.

Рост WAP-подписок

В этом квартале мы продолжили наблюдать рост активности троянцев, крадущих деньги пользователей посредством подписок. Напомним, что это троянцы, которые могут посещать сайты, позволяющие оплачивать услуги средствами со счета мобильного телефона пользователя. Обычно подобные троянцы могут нажимать кнопки на этих сайтах, используя специальные JS-файлы, таким образом осуществляю оплату неких услуг скрытно от пользователя.

Отметим, что в TOP-20 самых популярных троянцев этого квартала попало три троянца, которые атакуют WAP-подписки. Это Trojan-Dropper.AndroidOS.Agent.hb и Trojan.AndroidOS.Loapi.b на четвертом и пятом местах, а также Trojan-Clicker.AndroidOS.Ubsod.b на седьмом.

Статистика мобильных угроз

В третьем квартале 2017 года продукты «Лаборатории Касперского» обнаружили 1 598 196 вредоносных установочных пакетов, что в 1,2 раза больше, чем в предыдущем квартале.

Распределение детектируемых мобильных программ по типам

Среди всех детектируемых мобильных программ сильнее всего в третьем квартале выросла доля RiskTool (53,44%) — на 12,93 п.п. Основная часть обнаруженных установочных пакетов относилась к семейству RiskTool.AndroidOS.Skymobi.

На втором месте по темпам роста расположились зловреды Trojan-Dropper (10,97%), доля которых выросла на 6,29 п.п. Большая часть файлов детектируется нами как Trojan-Dropper.AndroidOS.Agent.hb.

Доля Trojan-Ransom, показавших наибольший рост еще в первом квартале, продолжила уменьшаться и составила 6,69%, что на 8,4 п.п. ниже показателя предыдущего квартала. Кроме того, значительно упала доля Trojan-SMS – более чем на 4 п.п., до 2,62%. Напомним, что в прошлом квартале зловреды Trojan-SMS показали одни из самых высоких темпов роста.

В третьем квартале в нашем рейтинге появились мобильные зловреды типа Trojan-Clicker – их доля за три месяца увеличилась с 0,29% до 1,41%.

TOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входят потенциально опасные или нежелательные программы, такие как RiskTool и Adware.

| Вердикт | % атакованных пользователей* | |

| 1 | DangerousObject.Multi.Generic | 67,14 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 7,52 |

| 3 | Trojan.AndroidOS.Hiddad.ax | 4,56 |

| 4 | Trojan-Dropper.AndroidOS.Agent.hb | 2,96 |

| 5 | Trojan.AndroidOS.Loapi.b | 2,91 |

| 6 | Trojan-Dropper.AndroidOS.Hqwar.i | 2,59 |

| 7 | Trojan-Clicker.AndroidOS.Ubsod.b | 2,20 |

| 8 | Backdoor.AndroidOS.Ztorg.c | 2,09 |

| 9 | Trojan.AndroidOS.Agent.gp | 2,05 |

| 10 | Trojan.AndroidOS.Sivu.c | 1,98 |

| 11 | Trojan.AndroidOS.Hiddapp.u | 1,87 |

| 12 | Backdoor.AndroidOS.Ztorg.a | 1,68 |

| 13 | Trojan.AndroidOS.Agent.ou | 1,63 |

| 14 | Trojan.AndroidOS.Triada.dl | 1,57 |

| 15 | Trojan-Ransom.AndroidOS.Zebt.a | 1,57 |

| 16 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,53 |

| 17 | Trojan.AndroidOS.Hiddad.an | 1,48 |

| 18 | Trojan.AndroidOS.Hiddad.ci | 1,47 |

| 19 | Trojan-Banker.AndroidOS.Asacub.ar | 1,41 |

| 20 | Trojan.AndroidOS.Agent.eb | 1,29 |

* Процент уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей мобильного антивируса «Лаборатории Касперского»

Первое место в нашем ТОР 20 традиционно занял вердикт DangerousObject.Multi.Generic (67,14%), который мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. По сути, так детектируются самые новые вредоносные программы.

Второе место, как и предыдущем квартале, занял вердикт Trojan.AndroidOS.Boogr.gsh (7,52%). Такой вердикт получают файлы, которые признаются вредоносными нашей системой, основанной на машинном обучении.

На третьем месте расположился зловред Trojan.AndroidOS.Hiddad.ax (4,56%). Задача этого троянца – открыть и прокликать рекламные ссылки, полученные с управляющего сервера. Чтобы препятствовать своему удалению, этот троянец просит пользователя добавить его в администраторы устройства.

На четвертое место поднялся троянец Trojan-Dropper.AndroidOS.Agent.hb (2,96%), который в аналогичном рейтинге прошлого квартала был на шестом месте. Этот троянец расшифровывает и запускает другого троянца – представителя семейства Loaipi. Один из таких зловредов — Trojan.AndroidOS.Loapi.b – занял пятую позицию в нашем ТОР 20. Это сложный модульный троянец, основная зловредная часть которого должна быть скачана с сервера злоумышленников. Можно предположить, что Trojan.AndroidOS.Loapi.b нацелен на кражу денег посредством платных подписок.

С четвертого на шестое место опустился Trojan-Dropper.AndroidOS.Hqwar.i (3,59%). Этот вердикт получают троянцы, защищенные определенным упаковщиком/обфускатором. В большинстве случаев под этим именем скрывается представитель семейств мобильных банковских троянцев FakeToken или Svpeng.

Седьмое место досталось троянцу Trojan-Clicker.AndroidOS.Ubsod.b — это небольшой простой троянец, который получает ссылки с управляющего сервера и открывает их. Мы подробно писали об этом семействе в обзоре троянцев, крадущих деньги пользователей посредством WAP-подписок.

На восьмом месте расположился троянец Backdoor.AndroidOS.Ztorg.c. Всего в третьем квартале 2017 года в наш ТОР 20 попали восемь троянцев, которые пытаются получить или использовать права root, а в качестве основного средства монетизации используют рекламу. Их цель — доставить пользователю как можно больше рекламы, в том числе за счет скрытой установки новых рекламных программ. При этом, используя права суперпользователя, они могут «прятаться» в системной папке, откуда их очень сложно удалить. Стоит отметить, что в последнее время мы наблюдаем снижение количества подобных зловредов в TOP 20 – во втором квартале в аналогичном рейтинге было одиннадцать подобных троянцев, а в первом квартале — четырнадцать.

С пятнадцатого на девятое место поднялся троянец Trojan.AndroidOS.Agent.gp (2.05%), ворующий деньги пользователей посредством звонков на платные номера. Благодаря использованию прав администратора, противодействует попыткам удалить его с зараженного устройства.

Пятнадцатое место занял зловред Trojan-Ransom.AndroidOS.Zebt.a – это первый троянец-вымогатель, попавший в TOP 20 в 2017 году. Это достаточно простой троянец, чья основная задача – заблокировать устройство своим окном и потребовать выкуп. В основном, Zebt.a атакует пользователей в Европе и Мексике.

На шестнадцатое место опустился мобильный троянец Trojan.AndroidOS.Hiddad.an (1,48%). Напомним, что в предыдущих двух кварталах этот троянец занимал второе и третье места нашего рейтинга. Этот зловред выдает себя за популярные игры или программы. После запуска он скачивает приложение, за которое себя выдавал, и при установке запрашивает права администратора устройства, чтобы противодействовать своему удалению. Основная цель Trojan.AndroidOS.Hiddad.an — агрессивный показ рекламы, его основная «аудитория» находится в России.

География мобильных угроз

TOP 10 стран по доле пользователей, атакованных мобильными зловредами:

| Страна* | % атакованных пользователей** | |

| 1 | Иран | 35,12 |

| 2 | Бангалдеш | 28,30 |

| 3 | Китай | 27,38 |

| 4 | Кот-д’Ивуар | 26,22 |

| 5 | Алжир | 24,78 |

| 6 | Нигерия | 23,76 |

| 7 | Индонезия | 22,29 |

| 8 | Индия | 21,91 |

| 9 | Непал | 20,78 |

| 10 | Кения | 20,43 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10000).

** Процент уникальных пользователей, атакованных в стране, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

Страной с самым большим процентом атакованных мобильных пользователей в третьем квартале остался Иран (35,12%) – эту позицию он занимает с начала года. Второе и третье места остались за Бангладеш (28,3%) и Китаем (27,38%), только они поменялись местами по сравнению с предыдущим кварталом.

Россия (8,68%) в этот раз заняла 35-е место; в предыдущем квартале она была на 26-ом месте. Франция (4,9%) заняла 59-ое, США (3,8%) оказались на 67-ой строчке, Италия (5,3%) — на 56-ой, Германия (2,9%) — на 79-й, Великобритания (3,4%) — на 72-й.

Самые безопасные страны по доле атакованных пользователей: Грузия (2,2%), Дания (1,9%) и Япония (0,8%).

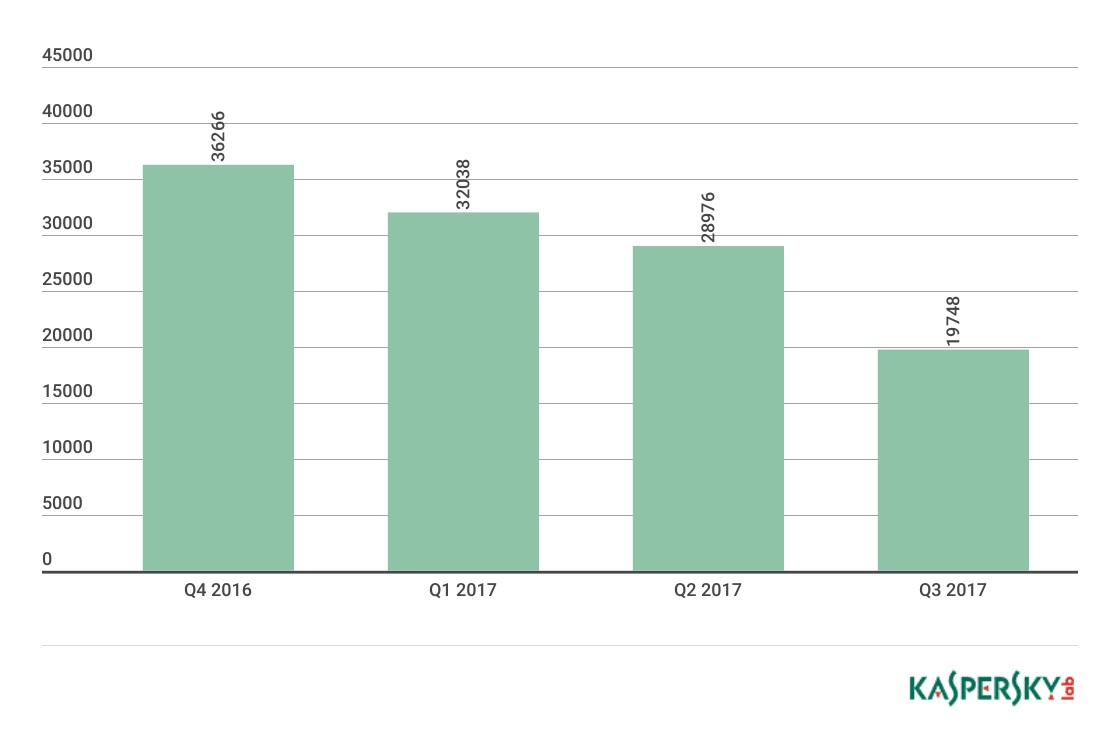

Мобильные банковские троянцы

За отчетный период мы обнаружили 19748 установочных пакетов мобильных банковских троянцев, что в 1,4 раза меньше, чем во втором квартале 2017 года.

Самым популярным мобильным банковским троянцем в третьем квартале стал Trojan-Banker.AndroidOS.Asacub.ar, он обошел лидера предыдущих кварталов Trojan-Banker.AndroidOS.Svpeng.q. Эти троянцы используют фишинговые окна для кражи сведений о банковской карте и аутентификационных данных онлайн-банкинга. Кроме того, они воруют деньги посредством SMS-сервисов, в том числе мобильного банкинга.

TOP 10 стран по доле пользователей, атакованных мобильными банковскими троянцами:

| Страна* | % атакованных пользователей** | |

| 1 | Россия | 1,20 |

| 2 | Узбекистан | 0,40 |

| 3 | Казахстан | 0,36 |

| 4 | Таджикистан | 0,35 |

| 5 | Турция | 0,34 |

| 6 | Молдова | 0,31 |

| 7 | Украина | 0,29 |

| 8 | Киргизстан | 0,27 |

| 9 | Беларусь | 0,26 |

| 10 | Латвия | 0,23 |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент в стране уникальных пользователей, атакованных мобильными банковскими троянцами, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в этой стране.

В третьем квартале 2017 года рейтинг не сильно поменялся по сравнению с предыдущим кварталом. Лидером осталась Россия (1,2%), на втором и третьем местах расположились Узбекистан (0.4%) и Казахстан (0.36%), ранее занимавшие пятое и десятое места, соответственно. В этих странах самыми популярными мобильными банковскими троянцами стали Faketoken.z, Tiny.b и Svpeng.y.

Стоит отметить, что Австралия, долгое время занимавшая первые строки ТОР 10, в этом квартале не попала в наш рейтинг. Произошло это благодаря снизившейся активности семейств мобильных банковских троянцев Trojan-Banker.AndroidOS.Acecard и Trojan-Banker.AndroidOS.Marcher.

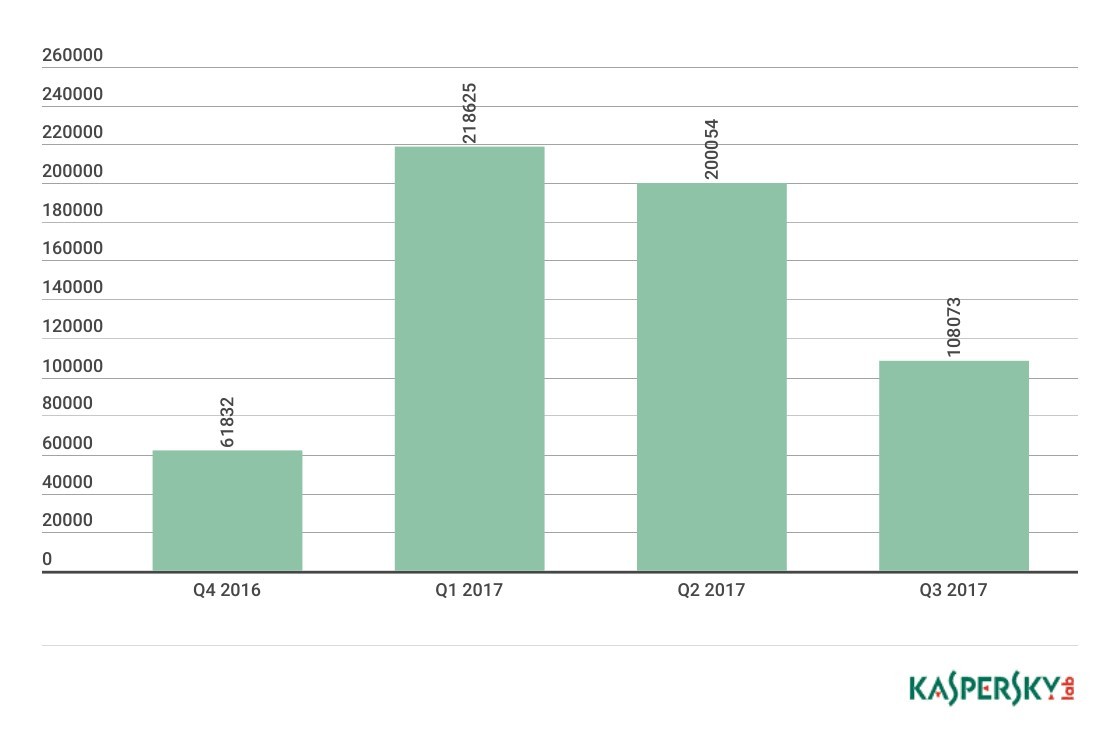

Мобильные троянцы-вымогатели

В третьем квартале 2017 года мы обнаружили 108 073 установочных пакетов мобильных троянцев-вымогателей, что почти в два раза меньше, чем в предыдущем квартале.

Количество установочных пакетов мобильных троянцев-вымогателей, обнаруженных «Лабораторией Касперского» (Q4 2016 — Q3 2017)

В предыдущем отчете мы писали, что за первое полугодие 2017 года обнаружили значительно больше новых установочных пакетов мобильных троянцев-вымогателей, чем за любой другой период. Причиной роста было семейство Trojan-Ransom.AndroidOS.Congur; и вот в третьем квартале 2017 мы наблюдали спад активности этого семейства.

Самым популярным мобильным вымогателем в третьем стал Trojan-Ransom.AndroidOS.Zebt.a – с ним столкнулись более трети пользователей, атакованных мобильными вымогателями. На втором месте по популярности оказался троянец Trojan-Ransom.AndroidOS.Svpeng.ab. В то же время Trojan-Ransom.AndroidOS.Fusob.h, остававшийся самым популярным мобильным троянцем вымогателем на протяжении долго времени, в третьем квартале 2017 года занял лишь третью позицию.

TOP 10 стран по доле пользователей, атакованных мобильными троянцами-вымогателями:

| 1 | США | 1,03% |

| 2 | Мексика | 0,91% |

| 3 | Бельгия | 0,85% |

| 4 | Казахстан | 0,79% |

| 5 | Румыния | 0,70% |

| 6 | Италия | 0,50% |

| 7 | Китай | 0,49% |

| 8 | Польша | 0,49% |

| 9 | Австрия | 0,45% |

| 10 | Испания | 0,33% |

* Из рейтинга мы исключили страны, где количество пользователей мобильного антивируса «Лаборатории Касперского» относительно мало (менее 10 000)

** Процент в стране уникальных пользователей, атакованных мобильными троянцами-вымогателями, по отношению ко всем пользователям мобильного антивируса «Лаборатории Касперского» в стране.

Первое место в ТОР 10 опять заняли США (1,03%), самым активным семейством в этой стране стало Trojan-Ransom.AndroidOS.Svpeng. Эти вымогатели появились в 2014 году как модификация семейства мобильных банкеров Trojan-Banker.AndroidOS.Svpeng. За разблокировку устройства они обычно требуют порядка $500.

Второе место заняла Мексика (0,91%), где большая часть атак приходится на Trojan-Ransom.AndroidOS.Zebt.a. Третье место заняла Бельгия (0,85%), самым популярным мобильным вымогателем в этой стране также стал Zebt.a.

Уязвимые приложения, используемые злоумышленниками

В третьем квартале 2017 года продолжился рост количества атак на пользователей с использованием вредоносных офисных документов. Мы отметили появление большого числа комбинированных документов – в которых содержится и эксплойт, и фишинговое сообщение – на тот случай, если встроенный в документ эксплойт не сработал.

Несмотря на появление двух новых уязвимостей для пакета Microsoft Office, CVE-2017-8570 и CVE-2017-8759, злоумышленники продолжают эксплуатировать CVE-2017-0199 – найденную в марте 2017 года логическую уязвимость в обработке NTA-объектов. Наша статистика показывает, что в течении квартала 65% пользователей были атакованы именно с ее помощью, тогда как суммарно на CVE-2017-8570 и CVE-2017-8759 пришлось менее одного процента. Суммарно доля эксплойтов для Microsoft Office составила в третьем квартале 27,80%.

В третьем квартале не было крупных сетевых атак (таких как WannaCry или ExPetr) с использованием уязвимостей, исправленных в обновлении MS17-010. Однако по данным нашей сети KSN в течении квартала многократный рост количества попыток эксплуатации этих уязвимостей, заблокированных компонентом Intrusion Detection System. Ожидаемо, самым популярным эксплойтом стал EternalBlue и его модификации, использующие уязвимость в протоколе SMB, однако наша статистика показывает, что EternalRomance, EternalChampion и эксплоит для уязвимости CVE-2017-7269 в веб-сервере IIS также активно использовались злоумышленниками. Но если в случае с EternalBlue речь идет о миллионах заблокированных попыток атак в месяц, то с остальными эксплойтами цифры на несколько порядков меньше.

Распределение эксплойтов, использованных в атаках злоумышленников, по типам атакуемых приложений, третий квартал 2017 года

По сравнению с прошлым кварталом распределение эксплойтов по типам атакуемых приложений в третьем квартале практически не изменилось. На первой позиции по-прежнему располагаются эксплойты для браузеров и их компонентов (35,0%), чья доля уменьшилась на 4 п.п. Доля эксплойтов для уязвимостей в ОС Android (22,71%) за квартал практически не изменилась – в результате все то же третье место.

Вредоносные программы в интернете (атаки через веб-ресурсы)

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносных объектов с вредоносной/зараженной веб-страницы. Вредоносные сайты специально создаются злоумышленниками; зараженными могут быть веб-ресурсы, контент которых создается пользователями (например, форумы), а также взломанные легитимные ресурсы.

Онлайн-угрозы в финансовом секторе

Настоящая статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных. Начиная с первого квартала 2017 года, в статистику входят вредоносные программы для ATM и POS-терминалов, но не входят мобильные угрозы.

В третьем квартале 2017 года решения «Лаборатории Касперского» отразили попытки запуска одной или нескольких вредоносных программ для кражи денежных средств с банковских счетов на компьютерах 204 388 пользователей.

География атак

Чтобы оценить и сравнить степень риска заражения банковскими троянцами и ATM/PoS-зловредами, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране процент пользователей продуктов «Лаборатории Касперского», которые столкнулись с этой угрозой в отчетный период, от всех пользователей наших продуктов в стране.

TOP-10 стран по проценту атакованных пользователей

| Страна* | % атакованных пользователей** |

|

| 1 | Того | 2,30 |

| 2 | Китай | 1,91 |

| 3 | Тайвань | 1,65 |

| 4 | Индонезия | 1,58 |

| 5 | Республика Корея | 1,56 |

| 6 | Германия | 1,53 |

| 7 | ОАЭ | 1,52 |

| 8 | Ливан | 1,48 |

| 9 | Ливия | 1,43 |

| 10 | Иордания | 1,33 |

Настоящая статистика основана на детектирующих вердиктах антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 тысяч).

** Процент уникальных пользователей «Лаборатории Касперского», подвергшихся атакам банковских троянцев, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TOP 10 семейств банковского вредоносного ПО

TOP 10 семейств вредоносных программ, использованных для атак на пользователей онлайн-банкинга в третьем квартале 2017 года (по доле атакованных пользователей):

| Название* | % атакованных пользователей** | |

| 1 | Trojan-Spy.Win32.Zbot | 27,9 |

| 2 | Trojan.Win32.Nymaim | 20,4 |

| 3 | Trojan.Win32.Neurevt | 10,0 |

| 4 | Trickster | 9,5 |

| 5 | SpyEye | 7,5 |

| 6 | Caphaw | 6,3 |

| 7 | Trojan-Banker.Win32.Gozi | 2,0 |

| 8 | Shiz | 1,8 |

| 9 | ZAccess | 1,6 |

| 10 | NeutrinoPOS | 1,6 |

* Детектирующие вердикты продуктов «Лаборатории Касперского». Информация предоставлена пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

** Процент уникальных пользователей, атакованных данным зловредом, от всех пользователей, атакованных финансовым вредоносным ПО.

В третьем квартале 2017 года рейтинг покинули семейства Dridex и Tinba. Одно из освободившихся мест занял наследник умершего банкера Dyre – бот Trickster (9,5%), также известный как TrickBot. Небольшие изменения произошли в первой тройке зловредных семейств. На первом и втором местах по-прежнему Trojan-Spy.Win32.Zbot (27,9%) и Trojan.Win32.Nymaim (20,4%), а вот на третью позицию поднялся Trojan.Win32.Neurevt (10%), чья доля выросла почти на 4 п.п.

Вредоносные программы-шифровальщики

Главные события квартала

Crysis восстает из мертвых

В отчете за второй квартал мы писали, что злоумышленники, стоящие за шифровальщиком Crysis, прекратили распространение этого троянца, а приватные мастер-ключи, необходимые для расшифровки файлов пострадавших, опубликовали в открытом доступе. Это произошло в мае 2017 года, и всякое распространение этого шифровальщика в тот момент полностью остановилось.

Однако спустя почти 3 месяца, в середине августа, мы обнаружили новую волну активного распространения этого, казалось бы, уже «мертвого» троянца. Адреса почты вымогателей оказались новыми, ранее не замеченными в образцах Crysis. В результате детального анализа выяснилось, что появившиеся образцы троянца полностью идентичны старым за исключением новых адресов почты, расширений зашифрованных файлов и публичных мастер-ключей. Всё остальное осталось неизменным, в том числе дата компиляции в PE-заголовке, и, что более интересно, метки, оставляемые троянцем в служебной структуре в конце каждого зашифрованного файла. При пристальном рассмотрении образцов складывается впечатление, что новые распространители не имели исходников зловреда, потому просто взяли старое тело троянца и с помощью hex-редактора подменили в нём ключ и адрес почты для связи.

Вышеописанное наталкивает на мысль, что распространением этого «зомби» занимаются уже другая группа злоумышленников, а не изначальный разработчик троянца, выложивший все приватные ключи в мае.

Волна атак Cryrar

Шифровальщик Cryrar (aka ACCDFISA) – один из «долгожителей» среди активно распространяемых сегодня троянцев-вымогателей. Он появился еще в 2012 году, и с тех пор не прекращал свою активность. Зловред написан на PureBasic и использует легальный исполняемый файл архиватора RAR, чтобы помещать файлы жертвы в запароленные RAR-sfx архивы.

В первую неделю сентября 2017 мы зафиксировали резкий рост числа попыток заражения данным шифровальщиком. Ни до, ни после распространяющие Cryrar злоумышленники не отличались такими массовыми «кампаниями». Схема заражения: злоумышленники методом перебора (brute force) подбирают пароль к RDP, авторизуются в системе жертвы по протоколу удаленного доступа и вручную запускают установочный файл троянца. Тот, в свою очередь, устанавливает непосредственно тело шифровальщика и необходимые ему компоненты (в том числе и переименованный файл rar.exe), после чего автоматически запускает шифровальщика.

По данным KSN, эта волна была нацелена в первую очередь на Вьетнам, Китай, Филиппины и Бразилию.

Опубликован мастер-ключ оригинальных версий Petya/Mischa/GoldenEye

В июле 2017 авторы троянца Petya опубликовали свой мастер-ключ, с помощью которого возможна расшифровка ключей Salsa, необходимых для расшифровки MFT и разблокировки доступа к системам, пострадавшим от Petya/Mischa и GoldenEye.

Произошло это вскоре после прогремевшей на весь мир эпидемии зловреда ExPetr, который использовал часть кода от GoldenEye. Такой ход наталкивает на мысль, что авторы Petya/Mischa/GoldenEye попытались таким образом дистанцироваться от ExPetr и поднявшейся в результате его атак шумихи.

Пострадавшим от ExPetr этот мастер-ключ, к сожалению, не поможет, т.к. авторы ExPetr не заложили в свой код возможности восстановить ключ Salsa для расшифровки MFT.

Количество новых модификаций

В третьем квартале 2017 мы выделили в классификации пять новых семейств шифровальщиков. Здесь стоит сделать ремарку: в это число мы не включаем все те троянцы, которые не получили «персонального» вердикта. Таких зловредов каждый квартал появляются десятки, но у них либо настолько мало отличительных характеристик, либо настолько малая распространенность, что они остаются «безымянными» среди сотен подобных себе и детектируются с обобщенными (generic) вердиктами.

Количество модификаций продолжает снижаться по сравнению с предыдущими кварталам. Это может оказаться как временным явлением, так и отражением постепенной потери интереса злоумышленниками к шифровальщикам как средству заработка и переориентации на другие виды вредоносного ПО.

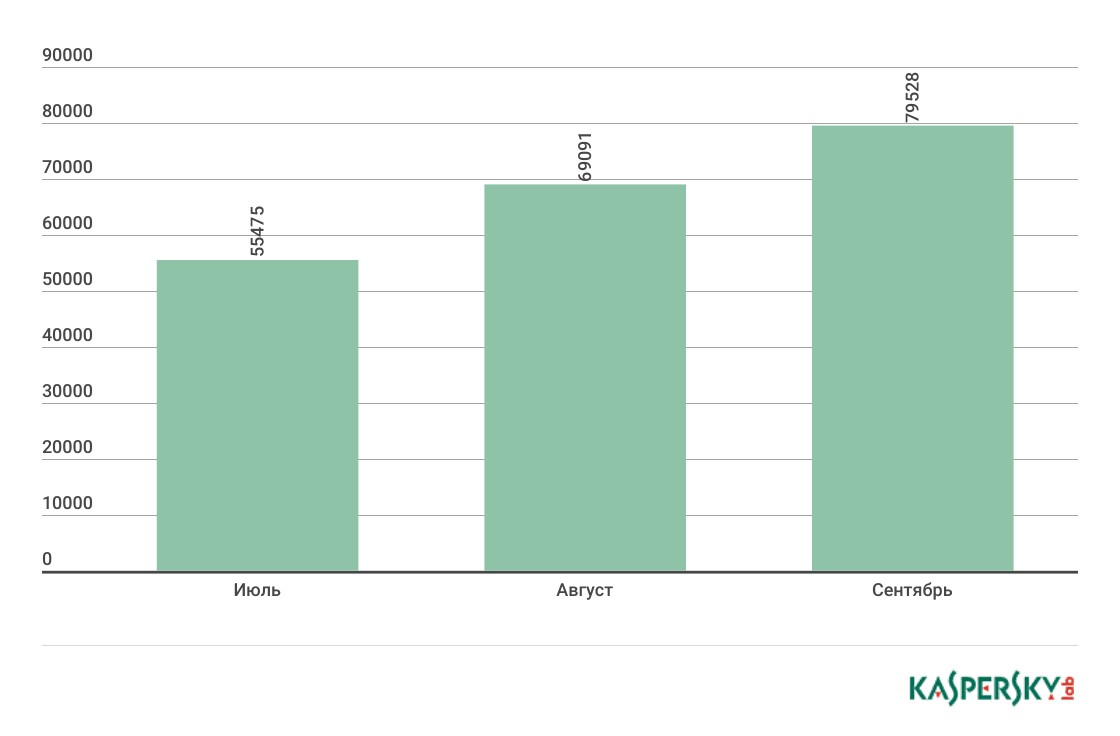

Количество пользователей, атакованных троянцами-шифровальщиками

Июль оказался месяцем с наименьшей активностью шифровальщиков. Хотя количество атак росло на протяжении квартала, оно остается ниже показателей мая и июня, когда прогремели две массовые эпидемии (WannaCry и ExPetr).

География атак

TОР 10 стран, подвергшихся атакам троянцев-шифровальщиков

| Страна* | % пользователей, атакованных шифровальщиками** |

|

| 1 | Мьянма | 0,95% |

| 2 | Вьетнам | 0,92% |

| 3 | Индонезия | 0,69% |

| 4 | Германия | 0,62% |

| 5 | Китай | 0,58% |

| 6 | Россия | 0,51% |

| 7 | Филлипины | 0,50% |

| 8 | Венесуэла | 0,50% |

| 9 | Камбоджа | 0,50% |

| 10 | Австрия | 0,49% |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Процент уникальных пользователей, компьютеры которых были атакованы троянцами-шифровальщиками, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Большинство позиций рейтинга занимают азиатские страны, в том числе и ранее не появлявшаяся в топе Мьянма (0,95%), занявшая в третьем квартале сразу первое место. Вьетнам (0,92%) поднялся по сравнению с предыдущим кварталом с четвертой на вторую позицию, а Китай (0,58%) – с шестой на пятую.

Находившиеся в прошлом квартале на первых местах Бразилия, Италия и Япония в текущем квартале не попали в ТОР 10. Из европейских стран в рейтинг попали Германия (0,62%) и Австрия (0,49%).

Россия, занимавшая 10-е место во втором квартале, теперь находится на 6-й позиции.

TОР 10 наиболее распространенных семейств троянцев-шифровальщиков

| Название | Вердикты* | Процент атакованных пользователей** | ||

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 16,78% | |

| 2 | Crypton | Trojan-Ransom.Win32.Cryptoff | 14,41% | |

| 3 | Purgen/GlobeImposter | Trojan-Ransom.Win32.Purgen | 6,90% | |

| 4 | Locky | Trojan-Ransom.Win32.Locky | 6,78% | |

| 5 | Cerber | Trojan-Ransom.Win32.Zerber | 4,30% | |

| 6 | Cryrar/ACCDFISA | Trojan-Ransom.Win32.Cryrar | 3,99% | |

| 7 | Shade | Trojan-Ransom.Win32.Shade | 2,69% | |

| 8 | Spora | Trojan-Ransom.Win32.Spora | 1,87% | |

| 9 | (generic verdict) | Trojan-Ransom.Win32.Gen | 1,77% | |

| 10 | (generic verdict) | Trojan-Ransom.Win32.CryFile | 1,27% |

* Статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского». Информация предоставлена пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

** Процент уникальных пользователей «Лаборатории Касперского», подвергшихся атакам конкретного семейства троянцев-вымогателей, от всех пользователей, подвергшихся атакам троянцев-вымогателей.

В третьем квартале на вершине нашего ТОР 10 остается WannaCry (16,78%), и, судя по наблюдаемой нами динамике, это надолго: червь распространяется бесконтрольно, а в мире остается огромное число необновленных машин с незакрытой уязвимостью, которую он эксплуатирует.

На второе место вышел Crypton (14,41%) – этот шифровальщик появился еще прошлой весной, с тех пор он много раз видоизменялся и «засветился» под множеством названий: CryptON, JuicyLemon, PizzaCrypts, Nemesis, x3m, Cry9, Cry128, Cry36.

Замыкает первую тройку шифровальщик Purgen (6,90%), поднявшийся с 9-го на 3-е место. Остальные позиции занимают «старые знакомые» – троянцы Locky, Cerber, Cryrar, Shade, Spora.

Шифровальщик Jaff, возникший весной 2017 года и занявший сразу 4-е место в рейтинге за второй квартал, прекратил распространение так же внезапно, как и появился.

Страны – источники веб-атак: TOP 10

Данная статистика показывает распределение по странам источников заблокированных продуктами «Лаборатории Касперского» интернет-атак на компьютеры пользователей (веб-страницы с редиректами на эксплойты, сайты с эксплойтами и другими вредоносными программами, центры управления ботнетами и т.д.). Отметим, что каждый уникальный хост мог быть источником одной и более веб-атак. Для определения географического источника веб-атак использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установления географического местоположения данного IP-адреса (GEOIP).

В третьем квартале 2017 года решения «Лаборатории Касперского» отразили 277 646 376 атак, которые проводились с интернет-ресурсов, размещенных в 185 странах мира. Зафиксировано 72 012 219 уникальных URL, на которых происходило срабатывание веб-антивируса.

В этом квартале больше всего срабатываний веб-антивируса пришлось на ресурсы, расположенные в США (33,86%). На втором месте по-прежнему Нидерланды (25,22%), а вот на третьем – Германия (16,03%), занимавшая в прошлом квартале 5-е место. Вредоносные веб-ресурсы из Финляндии и Сингапура выбыли из ТОР 10, вместо них появились ресурсы Ирландии (1,36%) и Украины (1,36).

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения вредоносными программами через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране процент пользователей продуктов «Лаборатории Касперского», которые столкнулись со срабатыванием веб-антивируса в отчетный период. Полученные данные являются показателем агрессивности среды, в которой работают компьютеры в разных странах.

Напомним, что в этом рейтинге учитываются только атаки вредоносных объектов класса Malware, при подсчетах мы не учитывали срабатывания веб-антивируса на потенциально опасные и нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** |

|

| 1 | Беларусь | 27,35 |

| 2 | Алжир | 24,23 |

| 3 | Россия | 23,91 |

| 4 | Армения | 23,74 |

| 5 | Молдова | 23,61 |

| 6 | Греция | 21,48 |

| 7 | Азербайджан | 21,14 |

| 8 | Киргизия | 20,83 |

| 9 | Узбекистан | 20,24 |

| 10 | Албания | 20,10 |

| 11 | Украина | 19,82 |

| 12 | Казахстан | 19,55 |

| 13 | Франция | 18,94 |

| 14 | Венесуэла | 18,68 |

| 15 | Бразилия | 18,01 |

| 16 | Португалия | 17,93 |

| 17 | Вьетнам | 17,81 |

| 18 | Таджикистан | 17,63 |

| 19 | Грузия | 17,50 |

| 20 | Индия | 17,43 |

Настоящая статистика основана на детектирующих вердиктах модуля веб-антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского», относительно мало (меньше 10 000).

** Процент уникальных пользователей, подвергшихся веб-атакам вредоносных объектов класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в течение квартала 16,61% компьютеров пользователей интернета в мире хотя бы один раз подвергались веб-атаке класса Malware.

В числе самых безопасных для серфинга в интернете стран оказались Иран (9,06%), Сингапур (8,94%), Пуэрто-Рико (6,67%), Нигер (5,14%), Куба (4,44%).

Локальные угрозы

Важным показателем является статистика локальных заражений пользовательских компьютеров. Сюда попадают объекты, которые проникли на компьютер путем заражения файлов или съемных носителей либо изначально попали на компьютер не в открытом виде (например, программы в составе сложных инсталляторов, зашифрованные файлы и т.д.).

В этом разделе мы анализируем статистические данные, полученные на основе работы антивируса, сканирующего файлы на жестком диске в момент их создания или обращения к ним, и данные по сканированию различных съемных носителей информации.

В третьем квартале 2017 года нашим файловым антивирусом было зафиксировано 198 228 428 вредоносных и потенциально нежелательных объектов.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Для каждой из стран мы подсчитали, какой процент пользователей продуктов «Лаборатории Касперского» столкнулся со срабатыванием файлового антивируса в отчетный период. Эта статистика отражает уровень зараженности персональных компьютеров в различных странах мира.

Отметим, что в этом рейтинге учитываются только атаки вредоносных объектов класса Malware, при подсчетах мы не учитывали срабатывания файлового антивируса на потенциально опасные или нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** |

|

| 1 | Йемен | 56,89 |

| 2 | Вьетнам | 54,32 |

| 3 | Афганистан | 53,25 |

| 4 | Узбекистан | 53,02 |

| 5 | Лаос | 52,72 |

| 6 | Таджикистан | 49,72 |

| 7 | Эфиопия | 48,90 |

| 8 | Сирия | 47,71 |

| 9 | Мьянма | 46,82 |

| 10 | Камбоджа | 46,69 |

| 11 | Ирак | 45,79 |

| 12 | Туркмения | 45,47 |

| 13 | Ливия | 45,00 |

| 14 | Бангладеш | 44,54 |

| 15 | Китай | 44,40 |

| 16 | Судан | 44,27 |

| 17 | Монголия | 44,18 |

| 18 | Мозамбик | 43,84 |

| 19 | Руанда | 43,22 |

| 20 | Беларусь | 42,53 |

Настоящая статистика основана на детектирующих вердиктах модулей OAS и ODS антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных. Учитывались вредоносные программы, найденные непосредственно на компьютерах пользователей или же на съемных носителях, подключенных к компьютерам — флешках, картах памяти фотоаппаратов, телефонах, внешних жестких дисках.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

ТОР 20 стран существенно не изменился по сравнению с предыдущим кварталом, но в третьем квартале в него попали Китай (44,40%), Сирия (47,71%) и Ливия (45,00%). Показатель России в этом рейтинге составил 29,09%.

В среднем в мире хотя бы один раз в течение третьего квартала локальные угрозы класса Malware были зафиксированы на 23,39% компьютеров пользователей.

Некоторые страны с наименьшим уровнем заражения: Эстония (15,86%), Сингапур (11,97%), Новая Зеландия (9,24%), Чехия (7,89%), Ирландия (6,86%), Япония (5,79%).

Все статистические данные, использованные в отчете, получены с помощью распределенной антивирусной сети Kaspersky Security Network (KSN) как результат работы различных компонентов защиты от вредоносных программ. Данные получены от тех пользователей KSN, которые подтвердили свое согласие на их передачу. В глобальном обмене информацией о вредоносной активности принимают участие миллионы пользователей продуктов «Лаборатории Касперского» из 213 стран и территорий мира.

Развитие информационных угроз в третьем квартале 2017 года. Статистика