Svpeng становится клавиатурным шпионом и крадет данные через специальные возможности

В середине июля 2017 года мы обнаружили новую модификацию мобильного банковского троянца широко известного семейства Svpeng – Trojan-Banker.AndroidOS.Svpeng.ae. Киберпреступники добавили новые возможности в эту модификацию: троянец теперь работает как клавиатурный шпион, осуществляя кражу вводимого текста при помощи специальных возможностей.

Специальные возможности, как правило, делают интерфейс приложений более удобным для людей с ограниченными возможностями или для тех, кто временно неспособен взаимодействовать с устройством в полной мере, например во время вождения. Использование этой системы не по назначению позволяет троянцу не только красть вводимый текст из других приложений, установленных на устройстве, но и предоставлять себе больше прав, противодействуя даже попыткам деинсталляции.

Данные по атакам свидетельствуют о том, что широкомасштабное развертывание этого троянца еще не началось. В течение недели нами было зарегистрировано небольшое количество пользователей, подвергшихся этой атаке, но география жертв охватила 23 страны. Наибольшее количество атакованных пользователей находилось в России (29%), Германии (27%), Турции (15%), Польше (6%) и Франции (3%). Стоить отметить, что даже при том, что большинство атакованных пользователей было из России, троянец не работает на устройствах, на которых установлен русский язык интерфейса. Это стандартная тактика российских киберпреступников, которые стараются избежать проблем с законом после запуска зловредов.

Семейство вредоносного ПО Svpeng известно своим новаторским подходом. Начиная с 2013 года это семейство одним из первых совершало атаки на SMS-банкинг, использовало наложение фишинговых окон поверх других приложений, совершая при этом кражу данных учетной записи, и блокировало устройства, требуя выкуп. В 2016 году киберпреступники активно распространяли Svpeng через AdSense, используя уязвимость в браузере Chrome. Все это говорит о том, что Svpeng является одним из самых опасных семейств мобильных вредоносных приложений, и именно поэтому мы следим за изменениями функционала его новых версий.

Процесс проведения атаки

После запуска Trojan-Banker.AndroidOS.Svpeng.ae проверяет язык интерфейса устройства и, если используемый язык не является русским, запрашивает у устройства разрешение на использование специальных возможностей. Злоупотребление данной привилегией позволяет зловреду выполнять множество вредоносных действий: предоставляет себе права администратора устройства, выдает себе права на показ своих окон поверх остальных приложений, устанавливает себя в качестве SMS-приложения по умолчанию и предоставляет себе несколько динамических разрешений, которые позволяют получать и отправлять SMS-сообщения, совершать вызовы и просматривать список контактов. Более того, используя полученные возможности, троянец может заблокировать любую попытку лишить его прав администратора устройства, таким образом предотвращая свою деинсталляцию. Интересно, что тем самым он блокирует любую попытку добавить или удалить права администратора устройства, в том числе для любого другого приложения.

Использование специальных возможностей позволяет троянцу получать доступ к интерфейсу других приложений и совершать кражу данных, включая названия и содержимое элементов интерфейса. Этим содержимым может являться в том числе введенный текст. Кроме того, зловред делает снимки экрана каждый раз при нажатии кнопок на клавиатуре пользователем, загружая эти снимки на вредоносный сервер. Svpeng поддерживает не только стандартную клавиатуру Android-устройств, но и несколько сторонних клавиатур.

Некоторые приложения, в основном приложения мобильного банка, не позволяют делать снимки экрана, когда их окно находится поверх остальных окон. В таком случае троянец использует другую возможность для кражи данных – он выводит фишинговое окно поверх атакуемого приложения. Интересно то, что для определения того, какое приложение находится поверх всех остальных, зловред тоже использует специальные возможности.

Из получаемой Svpeng информации с управляющего сервера я смог перехватить зашифрованный конфигурационный файл и, расшифровав его, определил приложения, атакованные зловредом, и получил ссылки на фишинговые страницы.

Я обнаружил несколько антивирусных приложений, которые троянец пытался заблокировать, и несколько приложений с выводимыми поверх них фишинговыми ссылками. Как и большинство мобильных банковских троянцев, Svpeng выводит окно поверх некоторых приложений Google для кражи данных кредитных карт.

Также конфигурационный файл содержал фишинговые ссылки для мобильных приложений PayPal и eBay, что позволяло совершать кражу данных учетной записи, и ссылки для приложений мобильного банка из разных стран.

- Великобритания — 14 атакованных приложений мобильного банкинга

- Германия — 10 атакованных приложений мобильного банкинга

- Турция — 9 атакованных приложений мобильного банкинга

- Австралия — 9 атакованных приложений мобильного банкинга

- Франция — 8 атакованных приложений мобильного банкинга

- Польша — 7 атакованных приложений мобильного банкинга

- Сингапур — 6 атакованных приложений мобильного банкинга

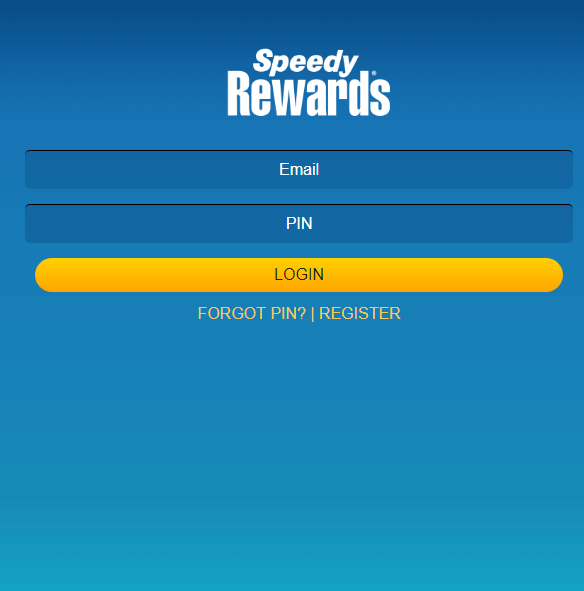

В этом конфигурационном файле было еще одно приложение — Speedway. Оно является не финансовым приложением, а приложением для получения вознаграждения. Троянец Svpeng выводит поверх него фишинговое окно для кражи данных учетной записи.

Он также может принимать следующие команды с управляющего сервера:

- отправка SMS-сообщения;

- сбор информации (контакты, установленные приложения и журналы вызовов);

- сбор всех SMS-сообщений с устройства;

- открытие ссылки;

- начало перехвата входящих SMS-сообщений.

Распространение и защита

Trojan-Banker.AndroidOS.Svpeng.ae распространяется на вредоносных веб-сайтах в качестве поддельного Flash-проигрывателя. Вредоносные методики троянца работают даже на полностью обновленных устройствах с последней версией Android и всеми установленными обновлениями безопасности. С доступом, предоставленным всего к одной системной возможности, этот троянец может получать все необходимые дополнительные права и совершать кражу различных данных.

MD5

F536BC5B79C16E9A84546C2049E810E1

Новая эпоха мобильных банковских троянцев