Зловред Trojan-Banker.AndroidOS.Faketoken известен уже не один год, и за время своего существования он прошел путь от примитивного троянца, перехватывающего mTAN, до шифровальщика. Авторы новых модификаций продолжают наращивать функциональность зловреда, а география его «обитания» расширяется. Некоторые модификации содержат механизмы «перекрытия» (overlaying) около 2000 финансовых приложений, а в одной из новых версий мы обнаружили механизм для атаки на приложения для вызова такси и оплаты штрафов ГИБДД.

Не так давно, благодаря нашим коллегам из одного крупного российского банка, нами был обнаружен новый образец троянца – Faketoken.q, — в котором было найдено много интересного.

Заражение

Восстановить всю цепочку заражения нам пока не удалось, но по значку приложения можно предположить, что зловред попадает на смартфон жертвы благодаря SMS-рассылке c предложением загрузить некие фотографии.

Структура зловреда

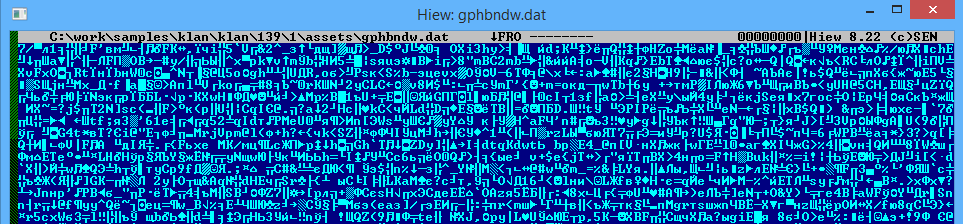

Исследуемый мобильный троянец состоит из двух частей. Первая представляет собой обфусцированный дроппер (вердикт Trojan-Banker.AndroidOS.Fyec.az), такие файлы обычно генерируются «на лету» на стороне сервера с целью противодействия детектированию. Его код на первый взгляд представляет собой абракадабру:

Однако на деле это вполне работоспособный код для расшифровки и запуска второй части зловреда. Сегодня это стандартная техника, тогда как неупакованные троянцы — большая редкость.

Вторая часть зловреда, — файл с расширением DAT, — содержит в себе основные вредоносные функции. Данные зашифрованы:

Расшифровав их, можно получить вполне читаемый код:

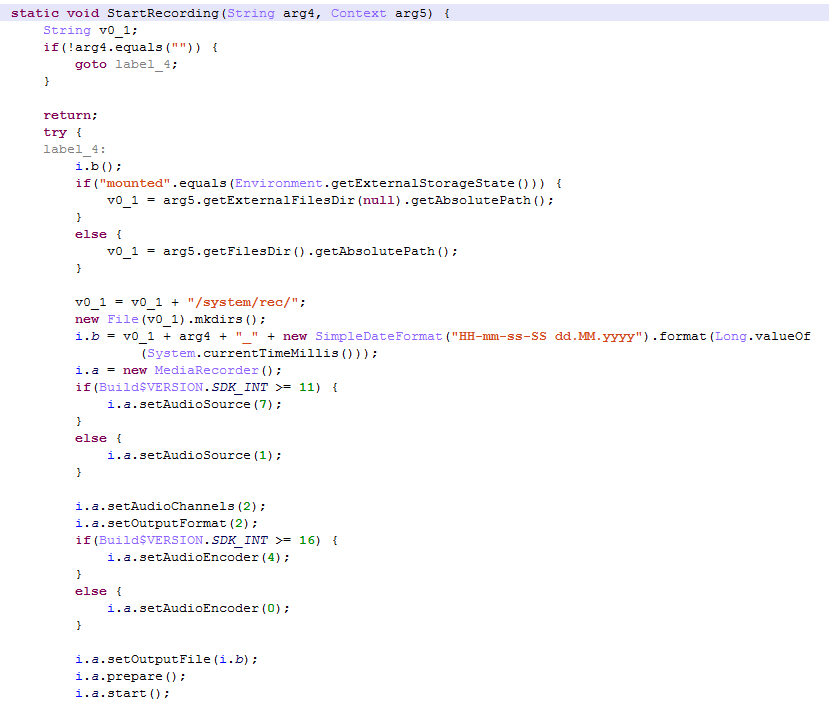

После запуска троянец «прячет» свой ярлык и начинает в фоновом режиме следить за звонками пользователя и тем, какие приложения тот запускает. При получении (или инициации) вызова с определенного номера зловред начинает записывать разговор, а по завершению звонка отправляет запись злоумышленникам.

Авторы Faketoken.q сохранили функции «перекрытия», сильно упростив их. Так, троянец умеет «перекрывать» собой несколько банковских приложений и ряд других, в числе которых Android Pay, Google Play Store, а также ПО для покупки авиабилетов, бронирования номеров в гостиницах, вызова такси и оплаты автомобильных штрафов.

Faketoken.q отслеживает активные приложения и, как только пользователь запускает нужное, подменяет его интерфейс своим, предлагая жертве ввести данные банковской карты. Подмена происходит мгновенно, а цветовая гамма подделки соответствует цветовой гамме оригинального приложения.

Отметим, что во всех атакуемых этим образцом приложениях есть возможность прикрепить банковскую карту для оплаты услуг, в некоторых это обязательное условие для работы с сервисом. Поскольку эти приложения установлены у миллионов пользователей Android-устройств, ущерб от действий Faketoken может быть существенным.

Однако может возникнуть вопрос: что делать злоумышленникам, если для проведения платежа нужно вбить код из присланной банком SMS? Эту задачу злоумышленники успешно решают кражей всех входящих сообщений, и перенаправлением их на сервера управления.

Мы склонны полагать что версия, попавшая нам в руки, ещё недоделана, так как окна перекрытия содержат дефекты форматирования и жертва может легко распознать фальшивку:

Так как функция перекрытия является документированной возможностью и широко используется во многих приложениях (оконные менеджеры, мессенджеры и т.п), защититься от таких подделок довольно сложно, чем и пользуются злоумышленники.

На сегодняшний день мы не зафиксировали большого числа атак этим образцом Faketoken и склонны полагать что это одна из пробных версий. Судя по списку атакуемых приложений, русскоязычному интерфейсу окон и наличию в коде строчек на русском, Faketoken.q ориентирован на пользователей из России и стран СНГ.

Меры предосторожности

Чтобы не стать жертвой Faketoken и программ подобных ему, настоятельно не рекомендуем разрешать Android установку приложений из сторонних источников. Не будет лишним и мобильное защитное решение, такое как Kaspersky Mobile Antivirus: Web Security & AppLock.

MD5

CF401E5D21DE36FF583B416FA06231D5

Такси для Faketoken