- Развитие информационных угроз в первом квартале 2022 года

- Развитие информационных угроз в первом квартале 2022 года. Статистика по ПК

- Развитие информационных угроз в первом квартале 2022 года. Мобильная статистика

Представленная статистика основана на детектирующих вердиктах продуктов и сервисов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных.

Цифры квартала

По данным Kaspersky Security Network, в первом квартале 2022 года:

- Решения «Лаборатории Касперского» отразили 1 216 350 437 атак с интернет-ресурсов, размещенных по всему миру.

- Зафиксировано 313 164 030 уникальных ссылок, на которых происходило срабатывание веб-антивируса.

- Запуск вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам предотвращен на компьютерах 107 848 уникальных пользователей.

- Атаки шифровальщиков отражены на компьютерах 74 694 уникальных пользователей.

- Наш файловый антивирус обнаружил 58 989 058 уникальных вредоносных и потенциально нежелательных объектов.

Финансовые угрозы

Статистика финансовых угроз

В первом квартале 2022 года решения «Лаборатории Касперского» предотвратили запуск одного или нескольких зловредов, предназначенных для кражи денежных средств с банковских счетов, на компьютерах 107 848 уникальных пользователей.

Количество уникальных пользователей, атакованных финансовыми зловредами, Q1 2022 (скачать)

География атак финансового вредоносного ПО

Чтобы оценить, в какой степени компьютеры пользователей из разных стран и с разных территорий подвергаются риску заражения банковскими троянцами и ATM/PoS-зловредами, мы подсчитали для каждой из них долю пользователей продуктов «Лаборатории Касперского», столкнувшихся с этой угрозой в отчетный период, от всех пользователей наших продуктов в заданной стране или на заданной территории.

| Страна* | %** | |

| 1 | Туркменистан | 4,5 |

| 2 | Афганистан | 4,0 |

| 3 | Таджикистан | 3,9 |

| 4 | Йемен | 2,8 |

| 5 | Узбекистан | 2,4 |

| 6 | Китай | 2,2 |

| 7 | Азербайджан | 2,0 |

| 8 | Мавритания | 2,0 |

| 9 | Судан | 1,8 |

| 10 | Сирия | 1,8 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 тысяч).

** Доля уникальных пользователей «Лаборатории Касперского», подвергшихся атакам финансовых зловредов, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TOP 10 семейств банковского вредоносного ПО

| Название | Вердикты | %* | |

| 1 | Ramnit/Nimnul | Trojan-Banker.Win32.Ramnit | 36,5 |

| 2 | Zbot/Zeus | Trojan-Banker.Win32.Zbot | 16,7 |

| 3 | CliptoShuffler | Trojan-Banker.Win32.CliptoShuffler | 6,7 |

| 4 | SpyEye | Trojan-Spy.Win32.SpyEye | 6,3 |

| 5 | Gozi | Trojan-Banker.Win32.Gozi | 5,2 |

| 6 | Cridex/Dridex | Trojan-Banker.Win32.Cridex | 3,5 |

| 7 | Trickster/Trickbot | Trojan-Banker.Win32.Trickster | 3,3 |

| 8 | RTM | Trojan-Banker.Win32.RTM | 2,7 |

| 9 | BitStealer | Trojan-Banker.Win32.BitStealer | 2,2 |

| 10 | Danabot | Trojan-Banker.Win32.Danabot | 1,8 |

* Доля уникальных пользователей, столкнувшихся с данным семейством зловредов, от всех пользователей, атакованных финансовым вредоносным ПО.

В первом квартале привычный лидер наших TOP 10 ZeuS/Zbot (16,7%) спустился на второе место, а первую позицию занял Ramnit/Nimnul (36,5%). Замкнул первую тройку CliptoShuffler (6,7%).

Вредоносные программы-шифровальщики

Главные тенденции и события квартала

Успехи правоохранительных органов

- В январе несколько участников группы REvil были арестованы правоохранительными органами РФ. ФСБ сообщает, что у злоумышленников были изъяты «денежные средства: свыше 426 млн рублей, в том числе в криптовалюте, 600 тысяч долларов США, 500 тысяч евро, а также компьютерная техника, криптокошельки, использовавшиеся для совершения преступлений, 20 автомобилей премиум-класса, приобретенные на денежные средства, полученные преступным путем».

- В феврале гражданин Канады был приговорен к тюремному заключению за атаки с применением шифровальщика NetWalker (также известного под названием Mailto ransomware).

- В январе правоохранительные органы Украины арестовали группу распространителей неназванного вымогательского вредоносного ПО. По заявлению полиции, жертвами злоумышленников были более 50 организаций в США и Европе.

HermeticWiper, HermeticRansom, RUransom, etc.

В феврале было обнаружено новое вредоносное ПО, осуществляющее атаки с целью уничтожения файлов. Два зловреда — троянец HermeticWiper, уничтожающий данные, и щифровальщик HermeticRansom — использовались в кибератаках на Украине. Также в феврале украинские системы подверглись атакам другого троянца под названием IsaacWiper, а в марте — третьего, CaddyWiper. Целью данных семейств вредоносного ПО было, судя по всему, выведение из строя зараженных компьютеров без возможности восстановления файлов.

Как впоследствии выяснили исследователи, HermeticRansom шифрует файлы с применением нестойкого алгоритма, поэтому файлы, пострадавшие от данного троянца, можно расшифровать.

В марте был обнаружен зловред RUransom, созданный для шифрования файлов на компьютерах в РФ. На основе анализа вредоносного кода стало понятно, что разработчик ПО также ставил целью уничтожение данных, т. к. ключи, которые RUransom генерирует на каждый файл жертвы, нигде не сохраняются.

Утечка исходников Conti

В открытом доступе были опубликованы исходные коды шифровальщика Conti, а также логи чатов группировки. Слив произошел через некоторое время после того, как группировка Conti на своем сайте выразила поддержку действий правительства РФ. На текущий момент неизвестно, кто именно выложил данные — по информации из разных источников, это мог быть либо исследователь, либо один из участников группировки, несогласный с ее позицией.

Так или иначе, обнародование исходных кодов троянца явно окажется на руку другим злоумышленникам, как это уже происходило неоднократно — например, с Hidden Tear или Babuk.

Атаки на устройства NAS

Устройства сетевого хранения данных продолжают подвергаться атакам шифровальщиков. В январе, после затишья, длившегося несколько месяцев, произошла новая волна заражений хранилищ QNAP трояном Qlocker. Также в январе появился новый шифровальщик Deadbolt, заражающий устройства QNAP, а в феврале его целью также стали устройства ASUSTOR.

Расшифровка Maze

Мастер-ключи от шифровальщиков Maze, Sekhmet и Egregor попали в открытый доступ в феврале. Ключи оказались подлинными, и мы добавили поддержку расшифровки файлов, пострадавших от этих знаменитых троянцев, в нашу утилиту RakhniDecryptor. Утилита доступна на сайте нашего проекта NoRansom, а также на сайте международного проекта NoMoreRansom в разделе «Декриптор-утилиты«.

Количество новых модификаций

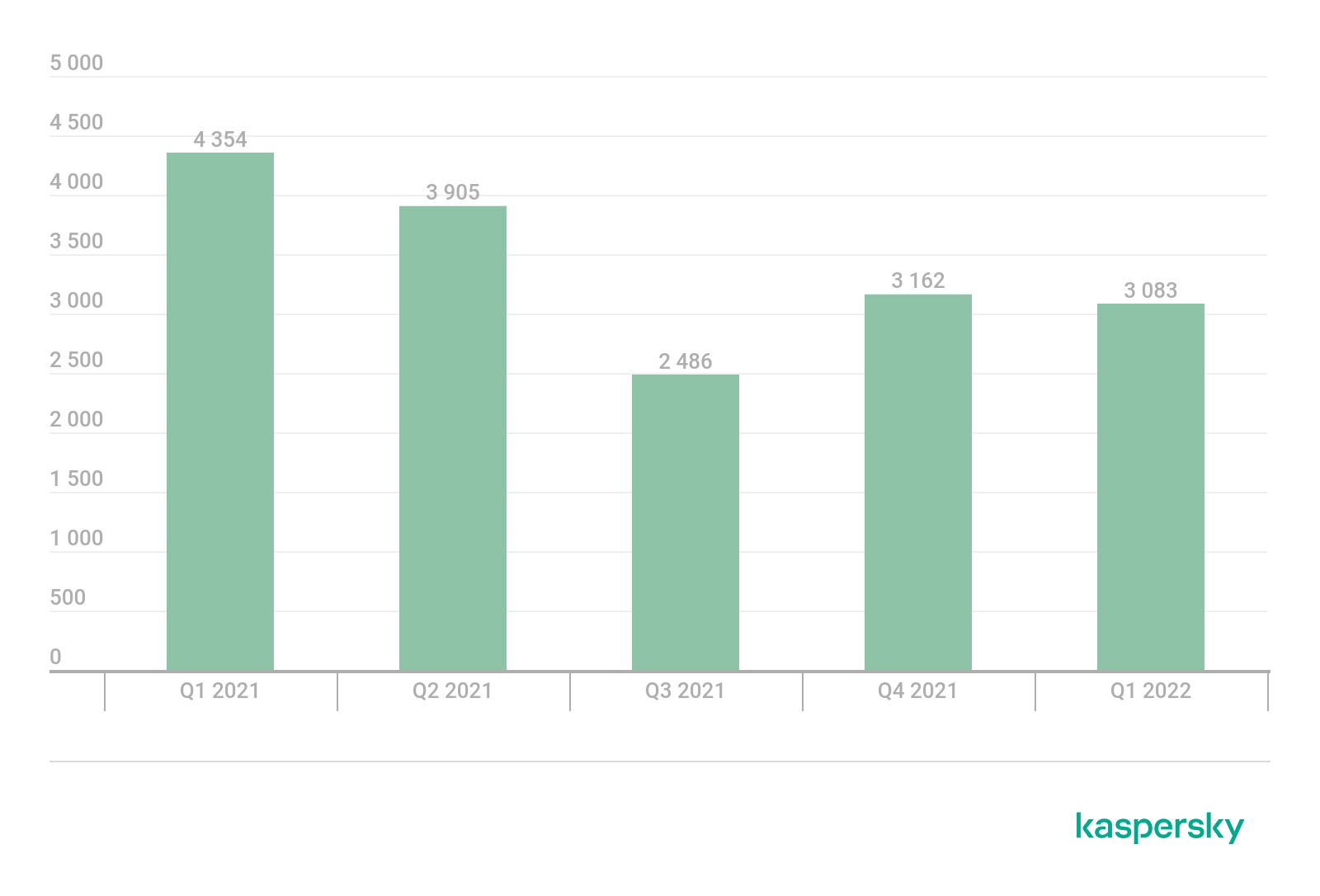

В первом квартале 2022 года мы обнаружили 8 новых семейств шифровальщиков и 3083 новых модификации зловредов этого типа.

Количество новых модификаций шифровальщиков, Q1 2021 — Q1 2022 (скачать)

Количество пользователей, атакованных троянцами-шифровальщиками

В первом квартале 2022 года продукты и технологии «Лаборатории Касперского» защитили от атак шифровальщиков 74 694 пользователя.

Количество уникальных пользователей, атакованных троянцами-шифровальщиками, Q1 2022 (скачать)

География атак

TOP 10 стран, подвергшихся атакам троянцев-шифровальщиков

| Страна* | %** | |

| 1 | Бангладеш | 2,08 |

| 2 | Йемен | 1,52 |

| 3 | Мозамбик | 0,82 |

| 4 | Китай | 0,49 |

| 5 | Пакистан | 0,43 |

| 6 | Ангола | 0,40 |

| 7 | Ирак | 0,40 |

| 8 | Египет | 0,40 |

| 9 | Алжир | 0,36 |

| 10 | Мьянма | 0,35 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Доля уникальных пользователей, компьютеры которых были атакованы троянцами-шифровальщиками, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TОР 10 наиболее распространенных семейств троянцев-шифровальщиков

| Название | Вердикты* | Процент атакованных пользователей** | |

| 1 | Stop/Djvu | Trojan-Ransom.Win32.Stop | 24,38 |

| 2 | WannaCry | Trojan-Ransom.Win32.Wanna | 13,71 |

| 3 | (generic verdict) | Trojan-Ransom.Win32.Gen | 9,35 |

| 4 | (generic verdict) | Trojan-Ransom.Win32.Phny | 7,89 |

| 5 | (generic verdict) | Trojan-Ransom.Win32.Encoder | 5,66 |

| 6 | (generic verdict) | Trojan-Ransom.Win32.Crypren | 4,07 |

| 7 | (generic verdict) | Trojan-Ransom.Win32.CryFile | 3,72 |

| 8 | PolyRansom/VirLock | Trojan-Ransom.Win32.PolyRansom / Virus.Win32.PolyRansom | 3,37 |

| 9 | (generic verdict) | Trojan-Ransom.Win32.Crypmod | 3,17 |

| 10 | (generic verdict) | Trojan-Ransom.Win32.Agent | 1,99 |

* Статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского». Информация предоставлена пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

** Доля уникальных пользователей «Лаборатории Касперского», подвергшихся атакам конкретного семейства троянцев-вымогателей, от всех пользователей, подвергшихся атакам троянцев-вымогателей.

Майнеры

Количество новых модификаций майнеров

В первом квартале 2022 года решения «Лаборатории Касперского» обнаружили 21 282 новых модификации майнеров.

Количество новых модификаций майнеров, Q1 2022 (скачать)

Количество пользователей, атакованных майнерами

В первом квартале мы обнаружили атаки с использованием программ-майнеров на компьютерах 508 449 уникальных пользователей продуктов и сервисов «Лаборатории Касперского» по всему миру.

Количество уникальных пользователей, атакованных майнерами, Q1 2022 (скачать)

География атак майнеров

TОР 10 стран, подвергшихся атакам майнеров

| Страна* | %** | |

| 1 | Эфиопия | 3,01 |

| 2 | Таджикистан | 2,60 |

| 3 | Руанда | 2,45 |

| 4 | Узбекистан | 2,15 |

| 5 | Казахстан | 1,99 |

| 6 | Танзания | 1,94 |

| 7 | Украина | 1,83 |

| 8 | Пакистан | 1,79 |

| 9 | Мозамбик | 1,69 |

| 10 | Венесуэла | 1,67 |

* При расчетах мы исключили страны, в которых число пользователей продуктов «Лаборатории Касперского» относительно мало (менее 50 000).

** Доля уникальных пользователей, атакованных майнерами, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Уязвимые приложения, используемые злоумышленниками в ходе кибератак

События квартала

В первом квартале 2022 года несколько серьезных уязвимостей были найдены в Microsoft Windows и ее компонентах. В частности, была обнаружена эксплуатируемая неизвестной группой злоумышленников CVE-2022-21882 — ошибка вида type confusion в подсистеме win32k. Используя эту ошибку, атакующий может повысить себе привилегии в системе. Также отметим CVE-2022-21919, ошибку в службе User Profile, также дающую возможность повышения привилегий, и CVE-2022-21836, с помощью которой можно подделывать цифровые сертификаты.

Одной из горячих тем первого квартала стал выход эксплойта для уязвимости CVE-2022-0847 в системах, построенных на ядре Linux. Он получил название Dirty Pipe. Обнаруженная исследователем при анализе поврежденных файлов ошибка типа uninitialized memory позволяет переписать часть памяти ОС, в частности страничную память, в которой может быть содержимое системных файлов. Это в свою очередь влечет за собой возможность, например, повысить привилегии атакующего до root. Примечательно, что эту уязвимость довольно легко проэксплуатировать, а значит, пользователи любых систем должны оперативно устанавливать патчи безопасности и по возможности использовать любые средства противодействия заражению.

Касательно сетевых угроз — этот квартал показал, как и прежде, что злоумышленники часто прибегают к использованию техники перебора паролей для получения несанкционированного доступа к различным сетевым службам, среди которых наиболее популярными являются MSSQL, RDP, SMB. Остаются все так же популярны атаки с использованием эксплойтов EternalBlue, EternalRomance и подобных. Благодаря широкому распространению в сети серверов с непропатченными версиями Microsoft Exchange последние часто становятся жертвами эксплуатации ProxyToken, ProxyShell, ProxyOracle и других уязвимостей. Примером найденной критической уязвимости является RCE в стеке протоколов HTTP операционной системы Microsoft Windows, которая позволяет с помощью специального сетевого пакета и HTTP trailer осуществить удаленную атаку на уязвимую систему. Среди новых и, скорее всего, распространенных в будущем атак на сетевые приложения отметим RCE-атаки на популярные Spring Framework и Spring Cloud Gateway. Примеры уязвимостей в этих решениях — CVE-2022-22965 (Spring4Shell) и CVE-2022-22947.

Статистика по уязвимостям

Первый квартал 2022 года привнес ряд изменений в нашу статистику популярных типов уязвимостей. Так, лидирующее место продолжают занимать эксплойты, направленные на уязвимости в Microsoft Office, однако доля угроз этого типа значительно выросла и составила 78,5%. Причем среди них актуальными остаются все те же распространенные уязвимости, о которых мы писали уже не раз: это CVE-2017-11882 и CVE-2018-0802, вызывающие переполнение буфера в компоненте Equation Editor при обработке специально сконструированных объектов-формул — в конечном итоге это может привести к выполнению произвольного кода; а также CVE-2017-8570, позволяющая вместе с офисным документом загрузить на компьютер жертвы некий вредоносный скрипт, запустить его и получить возможность выполнять различные действия в уязвимой системе. Кроме того, большой популярностью у злоумышленников пользуется найденная в прошлом году уязвимость CVE-2021-40444, связанная с недостаточной проверкой входных данных: задействуя средства ActiveX, злоумышленник может через специально сгенерированный шаблон разместить в офисном документе собственный вредоносный код.

Распределение эксплойтов, использованных злоумышленниками, по типам атакуемых приложений, Q1 2022 (скачать)

- CVE-2022-1096 — ошибка вида type confusion в скриптовом движке V8, дающая атакующему возможность удаленно исполнять произвольный код (RCE) в контексте песочницы браузера;

- CVE-2022-0609 — уязвимость типа Use-After-Free, с помощью которой при выполнении специально сгенерированных скриптов, использующих анимацию, можно повредить память процесса и удаленно выполнить произвольный код.

Схожие уязвимости были найдены и в других компонентах браузера: это CVE-2022-0605, использующая WebStore API, а также CVE-2022-0606, связанная с ошибками в реализации WebGL-бэкенда (Angle). Кроме того, была найдена уязвимость CVE-2022-0604, с помощью которой злоумышленник может эксплуатировать ошибку переполнения буфера кучи (heap), используемого группами вкладок, что также ведет к потенциальному RCE.

Третье место в нашей статистике заняли эксплойты для Android (4,10%). Следом за ними — эксплойты, направленные на платформу Adobe Flash (3,49%), PDF-документы (3,48%) и Java-приложения (2,79%).

Атаки на macOS

Год начался с нескольких интересных мультиплатформенных находок: в частности, семейство зловредов Gimmick, содержащее импланты для Windows и macOS и использующее Google Drive для коммуникации с командным сервером, а также бэкдор SysJoker с версиями под ОС Windows, Linux и macOS.

TOP 20 угроз для macOS

| Вердикт | %* | |

| 1 | AdWare.OSX.Pirrit.ac | 13,23 |

| 2 | AdWare.OSX.Pirrit.j | 12,05 |

| 3 | Monitor.OSX.HistGrabber.b | 8,83 |

| 4 | AdWare.OSX.Pirrit.o | 7,53 |

| 5 | AdWare.OSX.Bnodlero.at | 7,41 |

| 6 | Trojan-Downloader.OSX.Shlayer.a | 7,06 |

| 7 | AdWare.OSX.Pirrit.aa | 6,75 |

| 8 | AdWare.OSX.Pirrit.ae | 6,07 |

| 9 | AdWare.OSX.Cimpli.m | 5,35 |

| 10 | Trojan-Downloader.OSX.Agent.h | 4,96 |

| 11 | AdWare.OSX.Pirrit.gen | 4,76 |

| 12 | AdWare.OSX.Bnodlero.bg | 4,60 |

| 13 | AdWare.OSX.Bnodlero.ax | 4,45 |

| 14 | AdWare.OSX.Agent.gen | 3,74 |

| 15 | AdWare.OSX.Agent.q | 3,37 |

| 16 | Backdoor.OSX.Twenbc.b | 2,84 |

| 17 | Trojan-Downloader.OSX.AdLoad.mc | 2,81 |

| 18 | Trojan-Downloader.OSX.Lador.a | 2,81 |

| 19 | AdWare.OSX.Bnodlero.ay | 2,81 |

| 20 | Backdoor.OSX.Agent.z | 2,56 |

* Доля уникальных пользователей, столкнувшихся с данным зловредом, от всех атакованных пользователей защитных решений «Лаборатории Касперского» для macOS.

Традиционно большую часть позиций в TOP 20 угроз, обнаруженных у пользователей защитных решений «Лаборатории Касперского» для macOS, занимают различные рекламные приложения. Первые две позиции рейтинга заняли рекламные приложения семейства AdWare.OSX.Pirrit, а на третьем месте представитель семейства потенциально нежелательного ПО Monitor.OSX.HistGrabber.b, выгружающий историю браузера пользователя на серверы разработчика.

География угроз для macOS

TOP 10 стран по доле атакованных пользователей

| Страна* | %** | |

| 1 | Франция | 2,36 |

| 2 | Испания | 2,29 |

| 3 | Италия | 2,16 |

| 4 | Канада | 2,15 |

| 5 | Индия | 1,95 |

| 6 | США | 1,90 |

| 7 | Россия | 1,83 |

| 8 | Великобритания | 1,58 |

| 9 | Мексика | 1,49 |

| 10 | Австралия | 1,36 |

* Из рейтинга мы исключили страны, где количество пользователей защитных решений «Лаборатории Касперского» для macOS относительно мало (менее 10 000).

** Доля уникальных атакованных пользователей в стране по отношению ко всем пользователям защитных решений для macOS «Лаборатории Касперского» в стране.

В первом квартале 2022 года первое место по доле атакованных пользователей заняла Франция (2,36%), далее следуют Испания (2,29%) и Италия (2,16%). Из всех угроз для macOS в перечисленных странах чаще всего встречались рекламные приложения семейства Pirrit.

Атаки на IoT

Статистика IoT-угроз

В первом квартале 2022 года большая часть устройств, атаковавших ловушки «Лаборатории Касперского», как и раньше, делали это по протоколу Telnet. Лишь около четверти устройств пытались брутфорсить наши SSH-ловушки.

| Telnet | 75,28% |

| SSH | 24,72% |

Таблица распределения атакуемых сервисов по числу уникальных IP-адресов устройств, проводивших атаки, Q1 2021

Если посмотреть на сессии работы с ханипотами «Лаборатории Касперского», то и здесь значительно чаще использовалось управление через Telnet.

| Telnet | 93,16% |

| SSH | 6,84% |

Таблица распределения рабочих сессий киберпреступников с ловушками «Лаборатории Касперского», Q1 2022

TOP 10 угроз, загружаемых на IoT-устройство по Telnet

| Вердикт | %* | |

| 1 | Backdoor.Linux.Mirai.b | 38,07 |

| 2 | Trojan-Downloader.Linux.NyaDrop.b | 9,26 |

| 3 | Backdoor.Linux.Mirai.ba | 7,95 |

| 4 | Backdoor.Linux.Gafgyt.a | 5,55 |

| 5 | Trojan-Downloader.Shell.Agent.p | 4,62 |

| 6 | Backdoor.Linux.Mirai.ad | 3,89 |

| 7 | Backdoor.Linux.Gafgyt.bj | 3,02 |

| 8 | Backdoor.Linux.Agent.bc | 2,76 |

| 9 | RiskTool.Linux.BitCoinMiner.n | 2,00 |

| 10 | Backdoor.Linux.Mirai.cw | 1,98 |

* Доля определенной угрозы, которая была загружена на зараженное устройство в результате успешной атаки по Telnet, от общего количества загруженных угроз.

Подробная статистика по IoT-угрозам опубликована в DDoS-отчете за первый квартал 2022 года.

Атаки через веб-ресурсы

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносных объектов с вредоносной/зараженной веб-страницы. Злоумышленники создают такие сайты целенаправленно; зараженными могут быть веб-ресурсы, где контент создается пользователями (например, форумы), а также взломанные легитимные ресурсы.

Страны и территории — источники веб-атак: TOP 10

Данная статистика показывает распределение по странам и территориям источников заблокированных продуктами «Лаборатории Касперского» интернет-атак на компьютеры пользователей (веб-страницы с редиректами на эксплойты, сайты с вредоносными программами, центры управления ботнетами и т. д.). Отметим, что каждый уникальный хост мог быть источником одной и более веб-атак.

Для определения географического источника веб-атаки использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установления географического местоположения данного IP-адреса (GEOIP).

В первом квартале 2022 года решения «Лаборатории Касперского» отразили 1 216 350 437 атак, которые проводились с интернет-ресурсов, размещенных по всему миру. Зафиксировано 313 164 030 уникальных URL, на которых происходило срабатывание веб-антивируса.

Распределение по странам и территориям источников веб-атак, Q1 2022 (скачать)

Страны и территории, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения вредоносными программами через интернет, которому подвергаются компьютеры пользователей в разных странах и на разных территориях в мире, мы подсчитали для каждой страны и территории долю пользователей продуктов «Лаборатории Касперского», которые столкнулись со срабатыванием веб-антивируса в отчетный период. Полученные данные являются показателем агрессивности среды, в которой работают компьютеры в разных странах и на разных территориях.

Отметим, что в этом рейтинге учитываются только атаки вредоносных объектов класса Malware; при подсчетах мы не учитывали срабатывания веб-антивируса на потенциально опасные и нежелательные программы, такие как RiskTool и рекламные программы.

| Страна или территория* | %** | |

| 1 | Тайвань | 22,63 |

| 2 | Тунис | 21,57 |

| 3 | Алжир | 16,41 |

| 4 | Монголия | 16,05 |

| 5 | Сербия | 15,96 |

| 6 | Ливия | 15,67 |

| 7 | Эстония | 14,45 |

| 8 | Греция | 14.37 |

| 9 | Непал | 14,01 |

| 10 | Гонконг | 13,85 |

| 11 | Йемен | 13,17 |

| 12 | Судан | 13,08 |

| 13 | Словения | 12,94 |

| 14 | Марокко | 12,82 |

| 15 | Катар | 12,78 |

| 16 | Хорватия | 12,53 |

| 17 | Республика Малави | 12,33 |

| 18 | Шри-Ланка | 12,28 |

| 19 | Бангладеш | 12,26 |

| 20 | Палестина | 12,23 |

* При расчетах мы исключили страны и территории, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 000).

** Доля уникальных пользователей, подвергшихся веб-атакам вредоносных объектов класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране или на территории.

В среднем в течение квартала 8,18% компьютеров пользователей интернета в мире хотя бы один раз подвергались веб-атаке класса Malware.

Локальные угрозы

В этом разделе мы анализируем статистические данные, полученные на основе работы модулей OAS и ODS продуктов «Лаборатории Касперского». Учитывались вредоносные программы, найденные непосредственно на компьютерах пользователей или же на съемных носителях, подключенных к ним (флешках, картах памяти фотоаппаратов, телефонах, внешних жестких дисках), либо изначально попавшие на компьютер не в открытом виде (например, программы в составе сложных инсталляторов, зашифрованные файлы и т. д.).

В первом квартале 2022 года нашим файловым антивирусом было зафиксировано 58 989 058 вредоносных и потенциально нежелательных объектов.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Для каждой из стран мы подсчитали, какая доля пользователей продуктов «Лаборатории Касперского» столкнулась со срабатыванием файлового антивируса в отчетный период. Эта статистика отражает уровень зараженности персональных компьютеров в различных странах мира.

В данном рейтинге учитываются только атаки вредоносных объектов класса Malware; при подсчетах мы не учитывали срабатывания файлового антивируса на потенциально опасные или нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | %** | |

| 1 | Йемен | 48,38 |

| 2 | Туркменистан | 47,53 |

| 3 | Таджикистан | 46,88 |

| 4 | Куба | 45,29 |

| 5 | Афганистан | 42,79 |

| 6 | Узбекистан | 41,56 |

| 7 | Бангладеш | 41,34 |

| 8 | Южный Судан | 39,91 |

| 9 | Эфиопия | 39,76 |

| 10 | Мьянма | 37,22 |

| 11 | Сирия | 36,89 |

| 12 | Алжир | 36,02 |

| 13 | Бурунди | 34,13 |

| 14 | Бенин | 33,81 |

| 15 | Руанда | 33,11 |

| 16 | Судан | 32,90 |

| 17 | Танзания | 32,39 |

| 18 | Киргизстан | 32,26 |

| 19 | Венесуэла | 32,00 |

| 20 | Ирак | 31,93 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в мире в течение первого квартала локальные угрозы класса Malware были зафиксированы хотя бы один раз на 15,48% компьютеров пользователей. Показатель России в этом рейтинге составил 16,88%.

Развитие информационных угроз в первом квартале 2022 года. Статистика по ПК