- Развитие информационных угроз в первом квартале 2022 года

- Развитие информационных угроз в первом квартале 2022 года. Статистика по ПК

- Развитие информационных угроз в первом квартале 2022 года. Мобильная статистика

Целевые атаки

MoonBounce: скрытая угроза в UEFI

В конце прошлого года мы обнаружили компрометацию на уровне прошивки UEFI, изучая журналы Firmware Scanner — инструмента, интегрированного в защитные решения «Лаборатории Касперского» в 2019 году. Дальнейший анализ показал, что злоумышленники модифицировали один из компонентов прошивки. Это позволило им изменить последовательность выполнения загрузки компьютера и запустить сложную цепочку заражения.

Проанализировав компоненты модифицированной прошивки и другие артефакты вредоносной активности в сети жертвы, мы выяснили, что злоумышленники разместили в прошивке зловред, который мы назвали MoonBounce. Так как имплант внедрен во флэш-память SPI, расположенную на материнской плате, он может запускаться даже после форматирования или замены жесткого диска.

Более того, цепочка заражения не оставляет следов на жестком диске, так как ее компоненты действуют только в оперативной памяти. То есть мы столкнулись с бесфайловой атакой. Также мы обнаружили в целевой сети и другие, не связанные с UEFI импланты, которые обменивались данными с той же инфраструктурой.

Мы полагаем, что за атакой стоит группа APT41, которую большинство исследователей считают китайскоязычной. Мы сделали этот вывод на основании результатов анализа сетевой инфраструктуры, а также методов и тактик злоумышленников.

В соответствующем отчете мы подробно описываем принцип действия импланта MoonBounce и другие признаки активности китайскоязычных групп, обнаруженные в скомпрометированной сети и потенциально указывающие на связь с APT41.

BlueNoroff продолжает охоту за криптовалютой

В январе мы сообщили о вредоносной кампании, жертвами которой стали фирмы, работающие с такими финансовыми технологиями, как криптовалюты, смарт-контракты, децентрализованные финансы и блокчейн. Эту кампанию, получившую название SnatchCrypto, мы атрибутировали APT-группе BlueNoroff, которая в 2016 году провела атаку на Центральный банк Бангладеш.

Кампания преследует две цели: сбор информации и кража криптовалюты. Злоумышленники собирают данные об учетных записях пользователей, IP-адреса и информацию о сеансах. Также они похищают конфигурационные файлы программ, напрямую работающих с криптовалютами, в которых могут содержаться учетные данные пользователей. Они тщательно изучают потенциальных жертв и могут месяцами вести за ними слежку.

Один из методов злоумышленников — манипуляции с популярными браузерными расширениями для управления криптовалютными кошельками. BlueNoroff подменяет источник расширения в настройках браузера, из-за чего пользователь устанавливает его модифицированную версию из локального хранилища, а не легитимную из официального магазина. Например, злоумышленники изменили логику в расширении Metamask для Chrome таким образом, чтобы получать доступ к деньгам даже тех пользователей, которые для подписи криптовалютных транзакций используют аппаратные средства.

Группа тщательно изучает своих жертв и использует собранную информацию для проведения атак с применением методов социальной инженерии. Как правило, злоумышленники составляют письма, имитирующие сообщения от легитимных венчурных компаний, к которым прилагается вредоносный документ с поддержкой макросов. Открытый документ загружает на компьютер бэкдор.

Наша телеметрия показывает, что жертвами атак стали пользователи из России, Польши, Словении, Украины, Чехии, Китая, Индии, США, Гонконга, Сингапура, ОАЭ и Вьетнама. Однако, проанализировав историю переходов по сокращенному URL-адресу, а также документы-приманки, мы сделали вывод, что география атак, направленных на получение финансовой выгоды, этим не ограничивалась.

Roaming Mantis приходит в Европу

С 2018 года мы наблюдаем за деятельностью Roaming Mantis — APT-группы, атакующей устройства на базе Android. Она использует различные семейства вредоносного ПО, включая Wroba, и такие методы атаки, как фишинг, майнинг, смишинг и отравление кэша DNS.

Как правило, смишинговые сообщения содержат короткое описание и адрес целевой страницы. Результат перехода по ссылке зависит от операционной системы устройства: пользователям iOS показывают фишинговую страницу, имитирующую официальный веб-сайт Apple, а пользователям Android на устройство загружается троянец Wroba.

Наше недавнее исследование показало, что группа Roaming Mantis расширила географию своих атак и стала действовать в Европе. Во второй половине 2021 года жертвами чаще всего становились пользователи из Франции, Японии, Индии, Китая, Германии и Южной Кореи.

Территории, на которых замечена активность Roaming Mantis (скачать)

Кибератаки, связанные с украинским кризисом

14 января злоумышленники взломали более 70 украинских веб-сайтов и опубликовали сообщение со словами «бойтесь и ждите худшего». Так, например, на веб-сайте Министерства иностранных дел Украины на украинском, русском и польском языках сообщалось о том, что личные данные пользователей были уничтожены. Впоследствии ряд правительственных веб-сайтов подвергся DDoS-атакам. На следующий день корпорация Microsoft сообщила об обнаружении вредоносного ПО для уничтожения информации, названного WhisperGate, в системах государственных организаций и агентств, тесно сотрудничающих с украинским правительством. Не удалось выяснить, кто стоял за атакой, но заместитель секретаря Совета национальной безопасности и обороны Украины заявил, что ответственность несет группа UNC1151, предположительно связанная с белорусской разведкой.

Помимо вайпера WhisperKill, ранее замеченного в кампании WhisperGate, для атак на украинские организации использовались и другие инструменты. 23 февраля исследователи ESET опубликовали в Twitter сообщение о новом вайпере, действующем на территории Украины. Этот зловред, названный HermeticWiper, эксплуатирует легитимные драйверы EaseUS Partition Master для компрометации системы. Один из найденных образцов был скомпилирован 28 декабря прошлого года, что свидетельствует о том, что кампания планировалась в течение нескольких месяцев.

На следующий день лаборатория Avast Threat Research объявила об обнаружении на территории Украины нового шифровальщика, написанного на языке Go. Она назвала его HermeticRansom, мы же называем его ElectionsGoRansom. Этот зловред был обнаружен примерно в то же время, что и HermeticWiper. Информация из общедоступных источников сообщества кибербезопасности указывает на то, что он использовался в недавних атаках на украинские организации. Грубый стиль и слабая реализация позволяют предположить, что новый шифровальщик мог быть использован как отвлекающий маневр для атаки HermeticWiper.

1 марта исследователи ESET опубликовали статью о вайперах, используемых против украинских организаций в текущем конфликте. Помимо HermeticWiper в публикации описан вайпер IsaacWiper, атакующий отдельные компьютеры, которые ранее были скомпрометированы с помощью инструмента удаленного администрирования RemCom, — он часто используется злоумышленниками для дальнейшего распространения угрозы в скомпрометированных сетях.

22 марта украинский центр CERT опубликовал новое оповещение об атаках с использованием вайпера DoubleZero на территории страны. Этот новый зловред, написанный на языке .NET, отличается от вайперов, использованных в предыдущих атаках на украинские организации. Согласно публичному заявлению CERT, кампания началась 17 марта, когда несколько жертв получили ZIP-архив с именем «Вирус… крайне опасно!!!.zip».

10 марта исследователи Глобального центра исследований и анализа угроз (GReAT) «Лаборатории Касперского» поделились своими выводами о прошлых и текущих кибератаках на территории Украины. Вы можете посмотреть запись вебинара или прочитать краткий отчет с вопросами и ответами.

Lazarus распространяет протрояненный DeFi-кошелек

В начале года мы обнаружили троянизированное приложение DeFi, скомпилированное в ноябре 2021 года. Оно содержит легитимную программу DeFi Wallet для работы с криптовалютным кошельком, которая при выполнении имплантирует в систему вредоносный файл — полнофункциональный бэкдор для контроля зараженного компьютера.

Хотя не ясно, как злоумышленники заставляют жертву запускать троянизированное приложение, мы предполагаем, что для этого они используют целевые фишинговые письма или сообщения в социальных сетях.

Мы с высокой степенью уверенности считаем, что за этой кампанией стоит Lazarus. Этот вывод основан на многочисленных совпадениях с другими инструментами, которые использует эта группа. Для этой атаки оператор вредоносного ПО использовал только скомпрометированные веб-серверы в Южной Корее. Мы тесно сотрудничали с корейским центром CERT и в результате смогли исследовать командный сервер группы Lazarus.

Инфраструктура серверов сконфигурирована для атаки в несколько этапов. Серверы первого этапа распространяют бэкдор, а предназначение серверов второго этапа — связь с имплантами. Это типично для инфраструктуры Lazarus.

Мы не смогли точно установить жертв этой кампании, но предполагаем, что ими стали организации и (или) частные лица по всему миру.

Прочее вредоносное ПО

NoReboot: имитация перезагрузки iPhone

Один из способов защититься от мобильного шпионского ПО — ежедневно перезагружать устройство. Как правило, шпионские программы не закрепляются в системе и работают только до отключения устройства — уязвимости, которые позволяют злоумышленникам избежать этого, редко встречаются и обходятся дорого.

Однако недавно исследователи обнаружили метод имитации перезагрузки. Этот метод, названный NoReboot, пока что был реализован только в лабораторных условиях, но не исключено, что злоумышленники могут его использовать для закрепления шпионского ПО в системе устройства.

Для демонстрации исследователи использовали заранее зараженный iPhone (не объяснив, как именно произошло заражение). После того как пользователь нажимает кнопки включения и регулировки звука для отключения смартфона, шпионское ПО показывает имитацию экрана перезагрузки iOS, тогда как на самом деле устройство остается включенным. После того как пользователь сдвигает слайдер выключения, экран гаснет и смартфон перестает реагировать. При повторном нажатии кнопки зловред показывает полную имитацию загрузки iOS.

Разумеется, большинство пользователей не попадают в список приоритетных целей APT-групп. Оставаться в безопасности вам помогут несколько простых мер предосторожности:

- Не применяйте джейлбрейк или рутинг своего устройства.

- Используйте уникальный сложный код доступа и не оставляйте незаблокированное устройство без присмотра.

- Загружайте приложения только из магазинов App Store и Google Play.

- Проверяйте разрешения приложений и удаляйте неиспользуемые.

- Если вы используете устройство на базе Android, установите на него надежное защитное решение.

Если вам кажется, что вы можете стать целью APT-группы, выполняйте рекомендации Костина Райю (Costin Raiu), руководителя глобального центра исследований и анализа угроз GReAT. Он рассказывает о том, как можно снизить риски.

Перехват корпоративных учетных данных в сетях АСУ

В 2021 году эксперты центра Kaspersky ICS CERT заметили, что растет количество аномальных атак с использованием шпионского ПО на компьютеры в сетях АСУ по всему миру. Хотя вредоносное ПО, использованное в этих атаках, относится к распространенным семействам шпионских программ, атаки отличаются крайне ограниченным охватом жертв и минимально коротким жизненным циклом каждого вредоносного образца.

К моменту обнаружения аномалия стала достаточно распространенной: около 21,2% всех образцов шпионского ПО, заблокированного в сетях АСУ по всему миру во второй половине 2021 года, относились к этим узконаправленным непродолжительным атакам нового типа. При этом, в зависимости от региона, до одной шестой всех компьютеров, подвергшихся воздействию шпионских программ, были атакованы с использованием этой тактики.

Исследуя аномалию, мы заметили множество кампаний, в которых вредоносное ПО распространялось между промышленными предприятиями через фишинговые письма, замаскированные под корреспонденцию от скомпрометированных организаций. Злоумышленники использовали системы корпоративной почты жертв для атак по адресам, полученным из списка контактов взломанных почтовых ящиков.

В общей сложности мы выявили более 2000 корпоративных аккаунтов электронной почты, принадлежащих промышленным компаниям, которые злоумышленники использовали как командные серверы в последующих атаках этого типа. При этом они украли или другими способами незаконно использовали гораздо больше учетных записей (по нашим оценкам, более 7000).

Группа Lapsus$ взломала Okta

В марте киберпреступная группировка Lapsus$ опубликовала заявление о том, что получила права суперпользователя (администратора) во внутренних системах компании Okta. Даты на снимках экранов в публикации указывают на то, что доступ к системам Okta был получен еще в январе. Группа Lapsus$ уже проводила ряд хакерских атак на крупные организации, включая Министерство здравоохранения Бразилии, Impresa, Nvidia, Samsung и Ubisoft.

Компания Okta разрабатывает и обслуживает системы управления удостоверениями и доступом. Она является поставщиком решения единого входа, которое использует множество компаний. Okta подтвердила взлом и заявила, что 2,5% клиентов (366 компаний) могли стать жертвами атаки и что с ними уже связались по этому поводу.

Несколько дней спустя группа Lapsus$ высмеяла заявления Okta по поводу атаки.

Рынок фишинговых наборов

Фишинг остается одним из основных методов атак с целью компрометации жертв — как организаций, так и частных лиц. Одна из излюбленных уловок фишеров — создание веб-страницы, имитирующей легитимный сайт известного бренда. Злоумышленники копируют элементы дизайна настоящего веб-сайта, поэтому пользователям бывает трудно отличить поддельные страницы от оригинальных.

Так как поддельные сайты можно быстро блокировать и добавить в антифишинговые базы данных, злоумышленникам приходится быстро генерировать их в больших количествах. Каждый раз создавать новую страницу с нуля слишком трудоемко, к тому же не все мошенники обладают нужными для этого навыками. Поэтому фишеры часто используют наборы для фишинга, или фиш-киты. Они похожи на наборы для моделирования самолетов или автомобилей: это готовые шаблоны и скрипты, из которых можно быстро собирать фишинговые страницы в больших количествах. Они довольно просты в использовании, поэтому подходят даже неопытным фишерам без особых технических навыков.

Мошенники, как правило, приобретают фишинговые наборы на форумах в теневом интернете или через закрытые Telegram-каналы. Если бюджет ограничен, фишеры могут найти бесплатные базовые инструменты с открытым исходным кодом. Те, у кого денег больше, могут заказывать фишинг как услугу (Phishing-as-a-Service), в которую входят разнообразные фишинговые наборы.

Для хостинга страниц, сгенерированных с помощью фиш-китов, мошенники, как правило, используют взломанные легитимные веб-сайты или бесплатные сервисы хостинг-провайдеров. Последние активно борются с фишингом и блокируют фальшивые страницы, однако мошенники часто успевают за короткий срок жизни фишинговых страниц достичь своей цели — собрать личные данные жертвы и отправить их заказчикам.

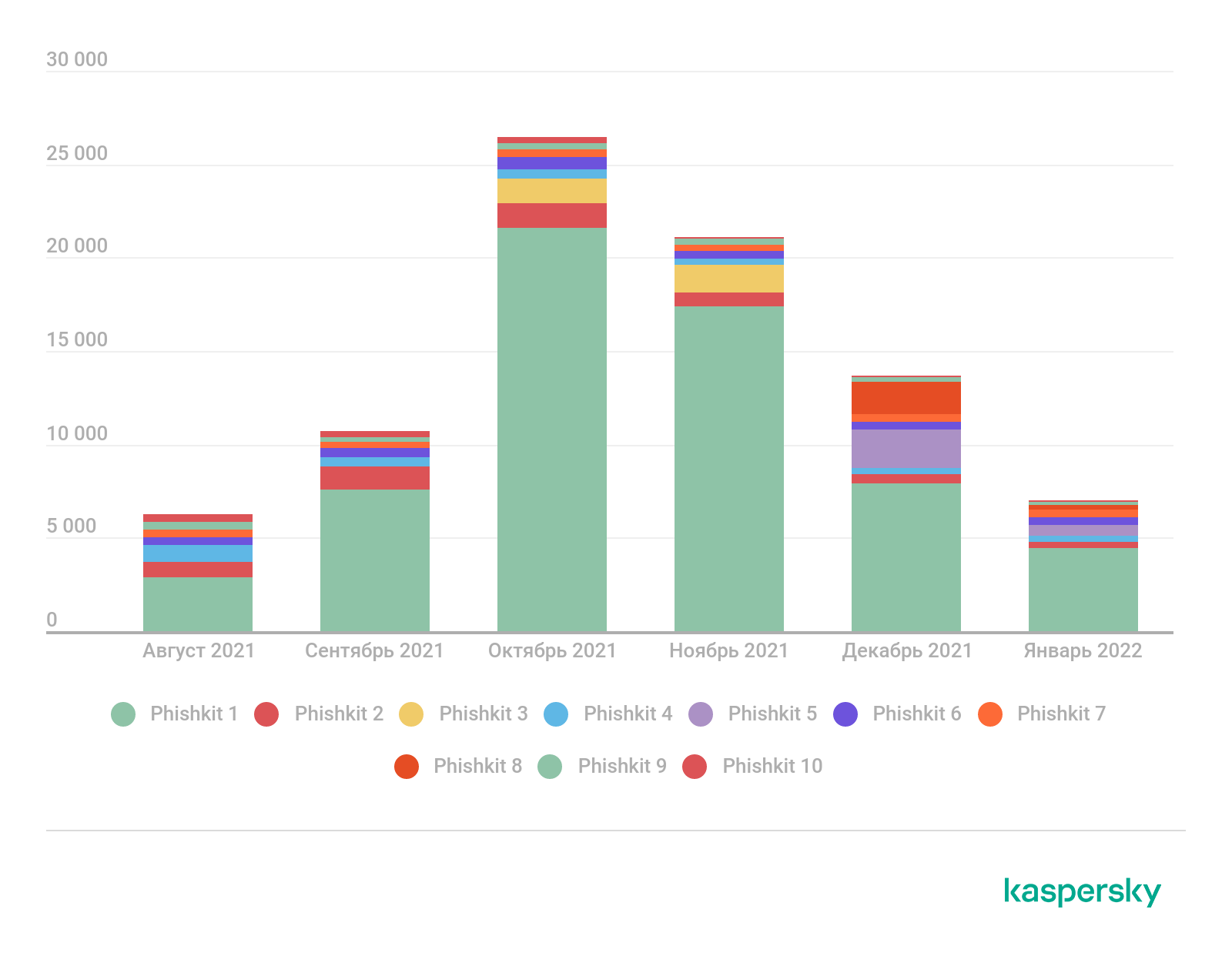

Число уникальных доменов, использующих фиш-киты из TOP 10, август 2021 — январь 2022 гг. (скачать)

Развитие информационных угроз в первом квартале 2022 года