Обзор новостей

На ландшафт DDoS-атак в первом квартале 2022 года повлиял конфликт России и Украины: значительная часть новостей касалась атак на ресурсы, расположенные в этих странах. В середине января мишенью DDoS стал сайт мэра Киева Виталия Кличко, а ряд веб-ресурсов украинских министерств подвергся дефейсу. В середине февраля DDoS-атаки затронули сайт Министерства обороны Украины, онлайн-сервисы Ощадбанка и ПриватБанка, а также хостинг-провайдера Mirohost. Приблизительно в то же время клиенты ПриватБанка получали поддельные SMS о неработающих банкоматах, предположительно нацеленные на то, чтобы посеять панику. Еще одна волна DDoS прокатилась по правительственным ресурсам Украины 23 февраля, а Государственная служба специальной связи и защиты информации Украины сообщала о непрерывных атаках в конце февраля и начале марта. Отмечается, что на пике атак объем мусорного трафика превышал 100 ГБ/с, однако по сравнению с атаками мощностью более 1 ТБ/с, которые неоднократно происходили в прошлом году, он не выглядит выдающимся.

В начале марта исследователи из компании Zscaler опубликовали анализ атак на украинские ресурсы, которые проводил один из операторов DanaBot. Этот банковский троянец распространяется по модели «зловред как услуга» (MaaS). Покупатель использовал DanaBot для загрузки на зараженные устройства DDoS-бота, единственная функция которого — атаковать жестко прописанный в коде домен. Изначально целью был почтовый сервер Министерства обороны Украины. Атаки на этот ресурс продолжались со 2 по 7 марта, после чего злоумышленник переключился на сайт Совета национальной безопасности и обороны Украины, посвященный информации о российских военнопленных.

Информационный ресурс LiveUAMap, позволяющий в реальном времени отслеживать развитие российско-украинского конфликта, также стал мишенью DDoS. Этот сайт журналисты и благотворительные организации используют в качестве источника актуальной информации. Кроме того, атакам подвергались украинские СМИ и информационные издания стран НАТО. В частности, от DDoS пострадал украинский портал Еспресо. В целом, по данным украинских провайдеров, DDoS-атаки на те или иные ресурсы приходилось отражать весь март.

Начиная с 24 февраля шквал DDoS-атак обрушился на российские сайты. Мишенью стали СМИ, государственные органы регионального (например, в Югре) и федерального уровня, Роскосмос, РЖД, Госуслуги, телеком-провайдеры и другие организации. В конце марта DDoS-атака затронула российского регистратора доменов Ru-Center, из-за чего сайты клиентов компании некоторые время были недоступны. По данным РБК, как минимум часть атак на СМИ осуществлялась с веб-ресурсов, на которых был опубликован призыв прекратить дезинформацию. За некоторые атаки, например за DDoS телеканала Russia Today, ответственность на себя взяла хактивистская группировка Anonymous, объявившая России войну в связи с украинским конфликтом.

Anonymous — не единственные хактивисты, выступившие в поддержку Украины. Правительство страны призвало волонтеров вступать в IT-армию, в задачи которой входят в том числе и DDoS-атаки. Координировались такие атаки, в частности, через канал в Телеграме, куда организаторы постили списки целей. Кроме того, в Сети появилось множество сайтов, предлагающих пользователям любой степени IT-грамотности присоединиться к DDoS против российских организаций. Достаточно было открыть сайт в браузере, чтобы тот начал отправлять мусорные запросы на заданный список веб-ресурсов. Чтобы пользователь не скучал, на сайте-стрессере можно было, например, поиграть в онлайн-игру.

Также хактивисты распространяли приложения, атакующие ресурсы из заданного списка от имени пользователя. Как и в случае с сайтами, создатели приложений рекламировали их как средства для атаки на российские ресурсы. По данным компании Avast, только одно из них скачали как минимум 900 пользователей из Украины. При этом приложения не просто проводят атаку от имени пользователя, а собирают данные о нем: IP-адрес, приблизительное местоположение, имя пользователя, данные о системе, временной зоне, языке и т. д.

В ответ на DDoS-атаки многие российские ресурсы временно воспользовались геозонированием — ограничили доступ из-за рубежа. Кроме того, Национальный координационный центр по компьютерным инцидентам (НКЦКИ) опубликовал списки IP-адресов и доменов, с которых предположительно велись атаки, и рекомендации по безопасности для организаций. В список источников DDoS попали, помимо прочего, домены американских спецслужб, а также некоторые СМИ.

Помимо российских и украинских веб-ресурсов, несколько раз в течение первого квартала вне зоны доступа оказывались ресурсы Северной Кореи. Первый раз страна отключилась от интернета в середине января после серии ракетных испытаний. Вне зоны доступа оказалось большинство северокорейских сайтов и почтовых серверов. Исследователь Джунейд Али (Junade Ali), мониторящий северокорейский интернет, отметил, что инцидент похож на DDoS-атаку. В двадцатых числах месяца история повторилась — после очередных испытаний. Перебои со связью наблюдались в стране и в конце месяца. Хотя изначально многие связывали инциденты с возросшей военной активностью Северной Кореи, ответственность на себя взял американский специалист по информационной безопасности с никнеймом P4x. По его словам, это был ответ на серию кибератак северокорейских хакеров против экспертов по безопасности. P4x не увидел реакции со стороны американских властей и решил взять инициативу в свои руки: нашел несколько уязвимостей в северокорейском сетевом оборудовании и с их помощью перегружал критически важные роутеры и серверы в стране.

В марте мишенью масштабной DDoS-атаки стал израильский интернет-провайдер Cellcom. В результате инцидента некоторое время были недоступны правительственные ресурсы страны, в частности сайты министерств. Также атака затронула ресурсы другого крупного израильского провайдера — Bezeq. Национальный кибердиректорат Израиля (INCD) предполагает, что за атакой стоит Иран.

Еще одной страной, пострадавшей от DDoS, стала Андорра. Атаки на единственного местного интернет-провайдера Andorra Telecom временно лишили связи всех жителей страны. При этом мотивация злоумышленников была далека от политики: атаки были предположительно нацелены на участников Squidcraft Games — турнира по Minecraft на Twitch, построенного на правилах «Игры в кальмара». Турнир проводился среди испаноязычных жителей Европы и Латинской Америки, а победителю полагался приз в 100 тысяч долларов. Среди участников оказалось много испанцев, переехавших в Андорру, — вероятнее всего, злоумышленники пытались отключить их от игры. Однако из-за того, что страна небольшая, пострадала вся ее инфраструктура.

Не обошлось в первом квартале и без DDoS-атак на поставщиков популярных технологий — блокчейна и NFT. В самом начале года с очередной атакой столкнулась платформа Solana, которая неоднократно подвергалась DDoS и в 2021 году. Злоумышленники «подвесили» платформу, используя ее собственную функциональность: «заспамили» блокчейн пустыми транзакциями, в результате чего основная сеть Solana перегрузилась и перестала отвечать. Очередная DDoS-атака породила массу недовольства среди пользователей, которые обвинили разработчиков в том, что те не могут сохранить работоспособность системы.

Новый NFT-маркетплейс LooksRare стал мишенью DDoS-атаки, едва успев открыться. Сайт платформы временно оказался недоступен, а пользователи испытывали сложности с подключением кошельков и получением информации о приобретенных токенах. Проблемы с кошельками некоторые время сохранялись и после того, как доступ к сайту восстановили.

DDoS-вымогатели, представляющиеся печально известной группировкой REvil, не только продолжили атаковать компании, но и добавили креатива в свою деятельность. Компания Imperva сообщила об атаках, в которых злоумышленники включали записку о выкупе в запросы к атакуемому сайту. Кроме того, если раньше злоумышленники требовали единоразовый выкуп, то теперь они хотят получать 1 BTC в день в обмен на «защиту» компании-жертвы от их атак. Исследователи отмечают, что мощность некоторых атак доходила до сотен тысяч и даже миллионов запросов в секунду. Также, по их данным, злоумышленники, скорее всего, использовали ботнет Mēris, обнаруженный в третьем квартале 2021 года.

Помимо запросов с запиской о выкупе, в арсенале операторов DDoS-атак в первом квартале появилась и еще одна новая техническая уловка. Злоумышленники использовали некорректно настроенные решения для совместной работы Mitel — MiCollab и MiVoice Business Express, — чтобы усилить атаки более чем в 4 млн раз. В обоих решениях есть интерфейс TP-240 для работы с VoIP. Взаимодействие с этим интерфейсом обеспечивает драйвер tp240dvr, который помимо прочего принимает команду на генерацию огромного количества трафика с целью отладки и тестирования производительности систем. В норме этот драйвер не должен быть доступен из интернета, однако, как выяснилось, около 2600 систем Mitel принимали команды извне. Злоумышленники заставляли уязвимые системы отправлять жертве стресс-тесты и таким образом добивались многократной амплификации. Подобные атаки наблюдались с середины февраля и были нацелены на интернет-провайдеров, финансовые, логистические и другие организации.

В целях борьбы с DDoS и другими кибератаками власти Великобритании запустили инициативу, нацеленную на предотвращение детских киберпреступлений. Ученикам, ищущим подозрительные термины на школьных компьютерах, стали показывать страницу с предупреждением и предложением почитать о киберпреступлениях, их последствиях и законе о злоупотреблении компьютером (Computer Misuse Act 1990). Пилотный запуск этой инициативы показал, что за четыре недели дети стали значительно реже искать «стрессеры» и «бутеры» (stressers и booters, сайты для проведения DDoS-атак).

Тенденции квартала

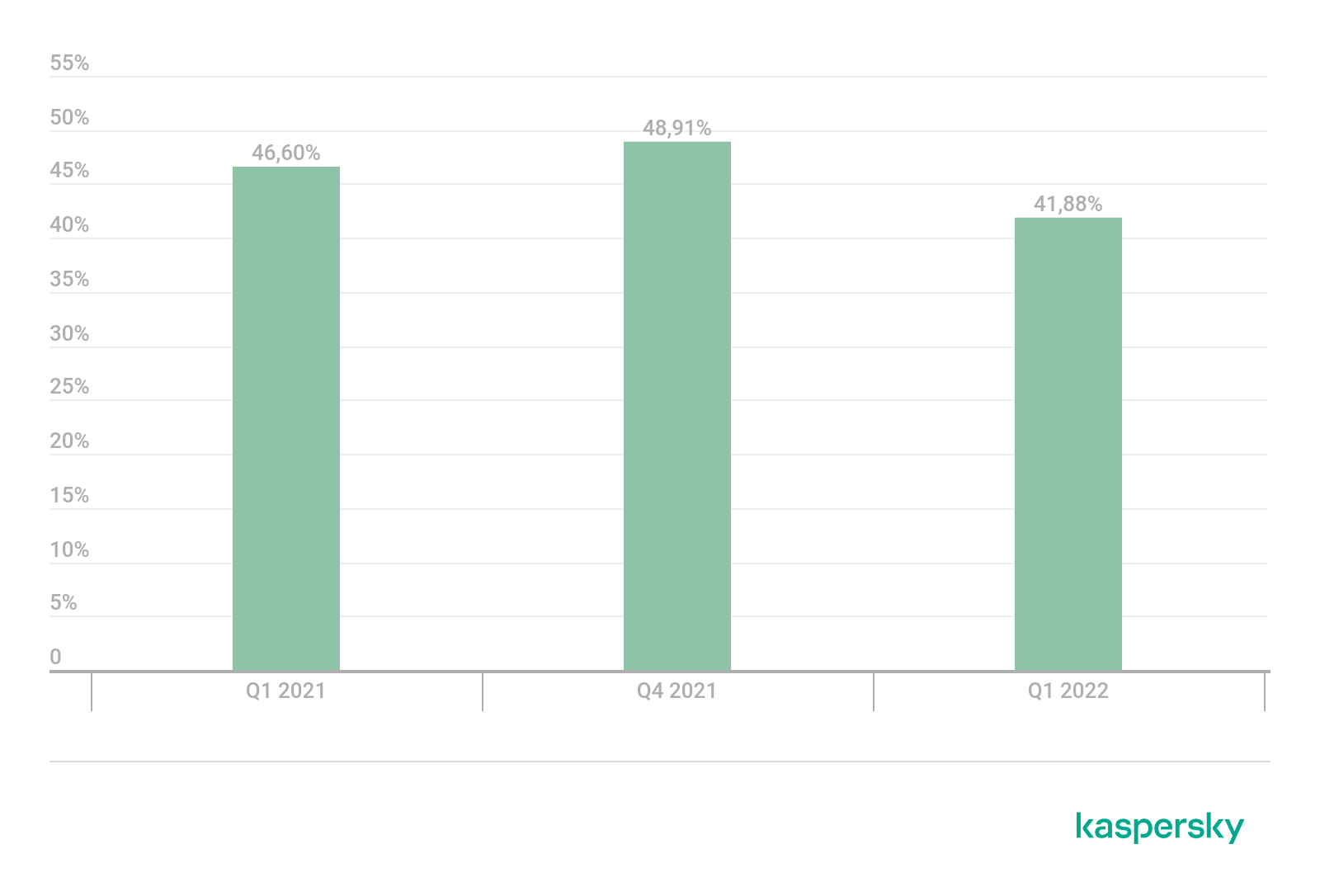

Прежде чем начать оценивать данные прошедшего квартала, следует вспомнить, что в отчете за предыдущий квартал мы писали о рекордном количестве DDoS-атак. В первом квартале 2022 года мы увидели почти полуторный рост (46%) числа атак относительно этого рекорда и рост в 4,5 раза относительно аналогичного периода прошлого года.

Сравнительное количество DDoS-атак, Q1 2022, а также Q1 и Q4 2021. За 100% приняты данные за Q1 2021 (скачать)

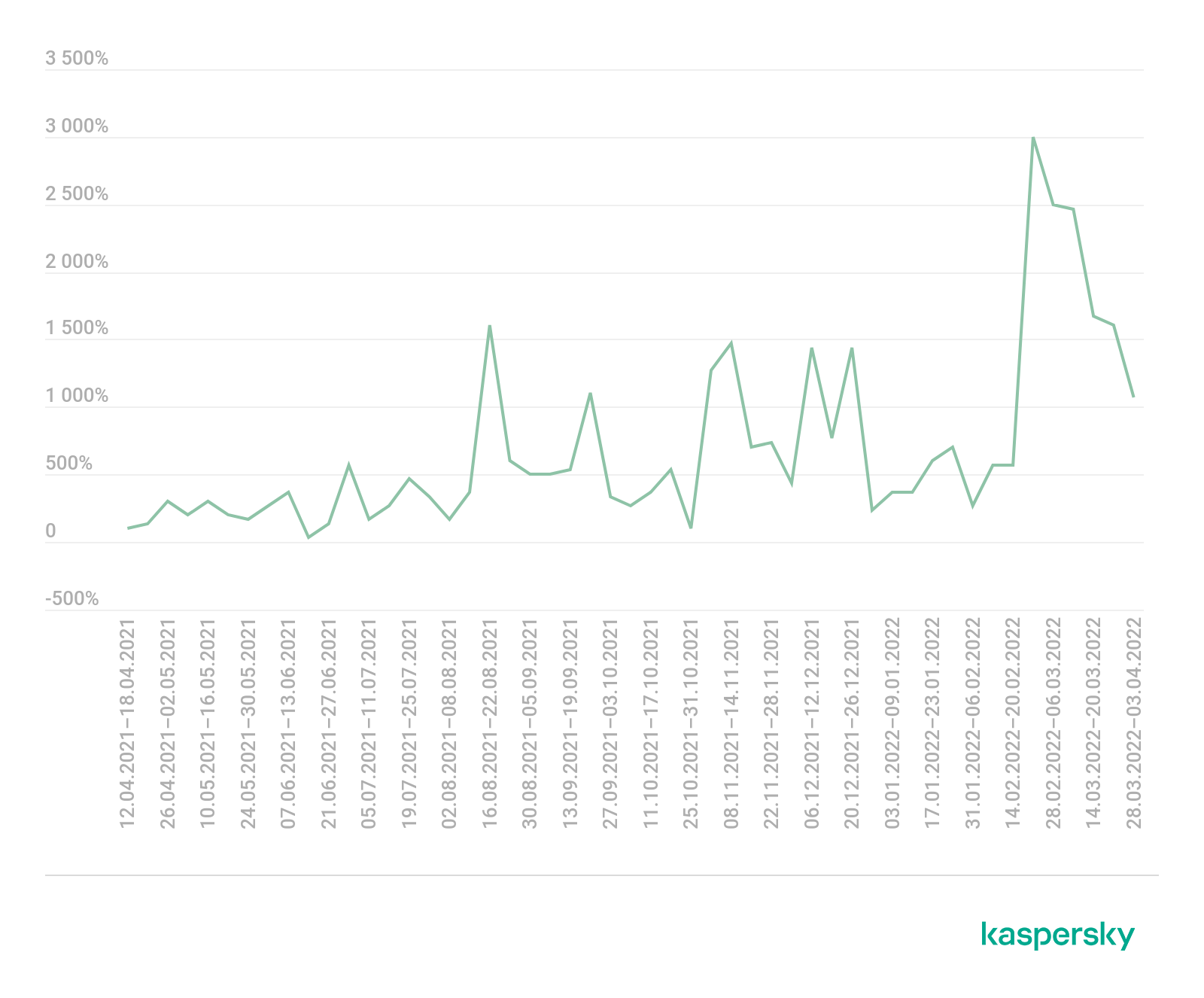

Сравнительное количество DDoS-атак по неделям, апрель 2021 — март 2022 гг. (скачать)

Доля умных атак, Q1 2022, а также Q1 и Q4 2021. Снижение этого значения в Q1 2022 объясняется наплывом хактивистов (скачать)

Но самое интересное связано с данными не о количестве атак, а об их продолжительности. В первом квартале мы увидели рост этого показателя на два порядка. Если раньше атаки измерялись минутами, то теперь средняя атака измеряется часами, а многие длятся по несколько дней. Наиболее длительную атаку мы обнаружили 29 марта: она продолжалась чуть более 177 часов, то есть больше недели.

Продолжительность DDoS-атак, Q1 2022, а также Q1 и Q4 2021. За 100% приняты данные за Q1 2021 (скачать)

Средняя продолжительность DDoS-атак за неделю, апрель 2021 — март 2022 гг. В двадцатых числах февраля начинается резкий рост этого показателя (скачать)

Статистика по DDoS-атакам

Методология

«Лаборатория Касперского» имеет многолетний опыт противодействия киберугрозам, в том числе DDoS-атакам разных типов и разной степени сложности. Эксперты компании отслеживают действия ботнетов с помощью системы Kaspersky DDoS Intelligence.

Система DDoS Intelligence является частью решения Kaspersky DDoS Protection и осуществляет перехват и анализ команд, поступающих ботам с серверов управления и контроля. При этом для начала защиты не требуется дожидаться заражения каких-либо пользовательских устройств или реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за первый квартал 2022 года.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Например, в случае если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP-адресов в квартальной статистике.

Статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского». Следует также иметь в виду, что ботнеты — лишь один из инструментов осуществления DDoS-атак, и представленные в настоящем разделе данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Итоги квартала

В первом квартале 2022 года:

- Система Kaspersky DDoS Intelligence обнаружила 91 052 DDoS-атак.

- 44,34% атак были направлены на ресурсы, расположенные в США, которые составили 45,02% от всех целей.

- Больше всего DDoS-атак происходило по воскресеньям (16,35%).

- Абсолютное большинство атак (94,95%) длилось менее 4 часов, а самая долгая атака не прекращалась в течение 549 часов (чуть менее 23 суток).

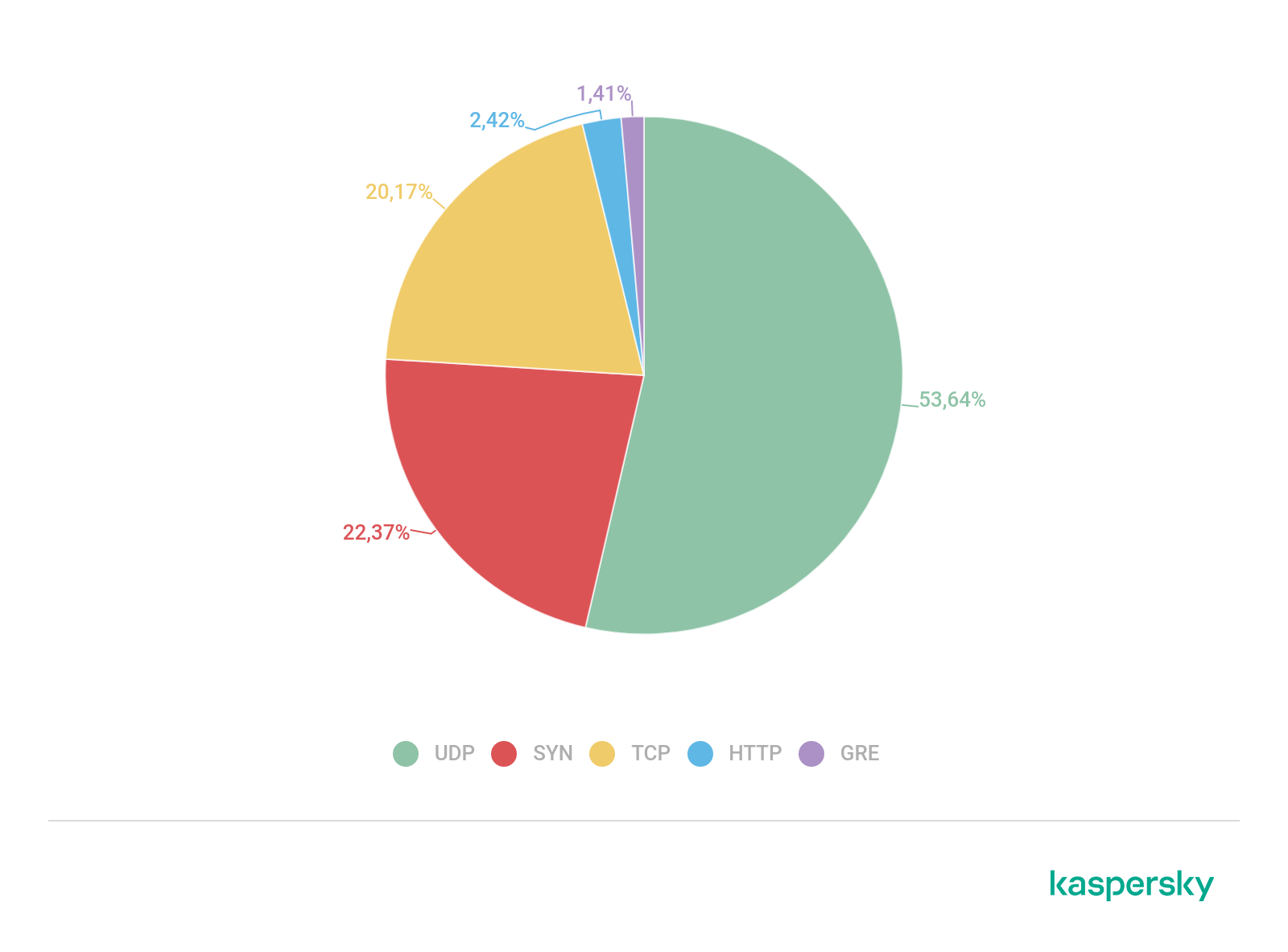

- 53,64% DDoS-атак составил UDP-флуд.

- 55,53% командных серверов ботнетов располагалось в США.

- В Китае находилось 20,41% ботов, атаковавших SSH-ханипоты «Лаборатории Касперского» и 41,21% ботов, атаковавших Telnet-ловушки.

География DDoS-атак

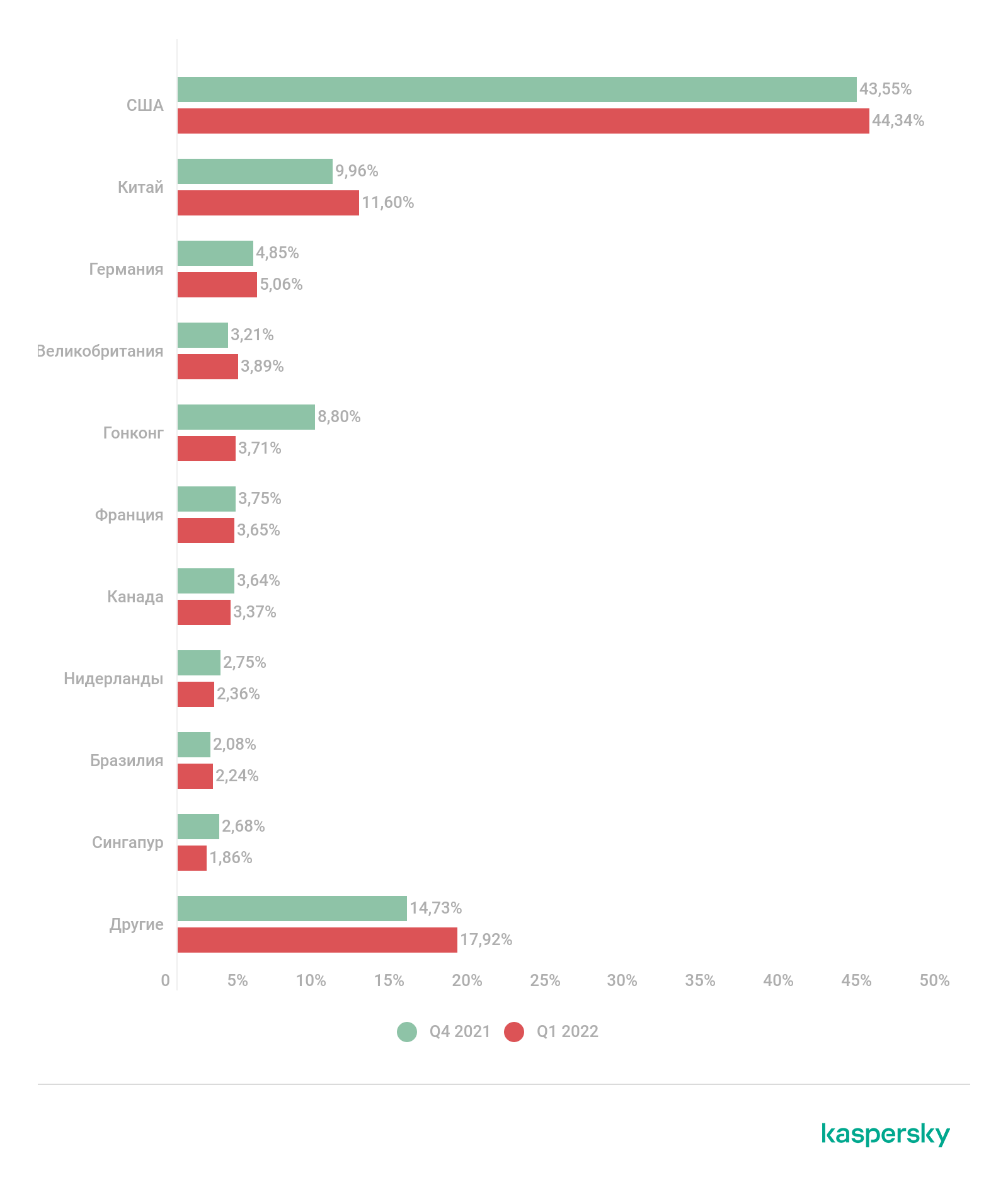

В первом квартале 2022 года чаще всего от DDoS-атак страдали ресурсы, расположенные в США (44,34%). Их доля незначительно выросла с предыдущего отчетного периода. На втором месте по-прежнему Китай (11,60%), чья доля тоже немного увеличилась, а на третье поднялась Германия (5,06%).

Распределение DDoS-атак по странам и территориям, Q4 2021 и Q1 2022 (скачать)

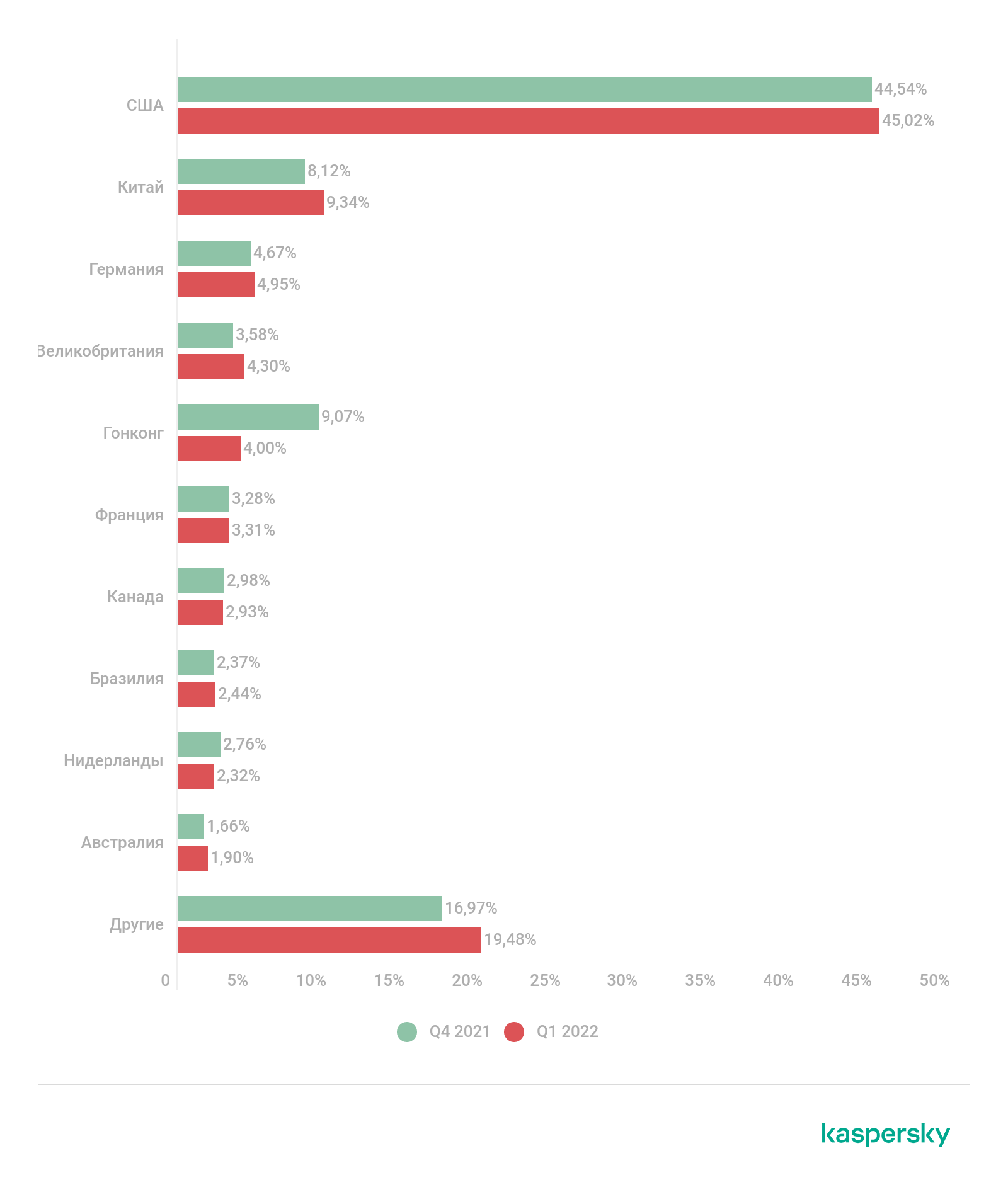

Распределение уникальных целей по странам и территориям традиционно похоже на географию атак — отличаются только последние строчки TOP 10. Больше всего мишеней в первом квартале находилось в США (45,02%), за ними следуют Китай (9,34%) и Германия (4,95%). Доли всех трех стран незначительно выросли с конца 2021 года. На четвертом месте находится Великобритания (4,30%), на пятом — Гонконг (4,00%), чья доля уменьшилась более чем вдвое.

Распределение уникальных целей по странам и территориям, Q4 2021 и Q1 2022 (скачать)

Динамика числа DDoS-атак

В первом квартале 2022 года система DDoS Intelligence обнаружила 91 052 DDoS-атаки. В январе и большую часть февраля мы наблюдали в среднем 1406 атак в день. Самым спокойным в этот период было 2 февраля, когда система DDoS Intelligence выявила 809 атак, а самым бурным — 19 января, когда за день произошло 2250 DDoS-атак. С 26 февраля среднее число DDoS-атак в день упало вдвое — до 697. Самым активным днем конца квартала стало 28 февраля — 1362 атаки за день, а самым тихим — 3 марта, когда мы наблюдали 479 атак. Тут стоит отметить, что атаки стихийных хактивистских ботнетов, всплеск активности которых наблюдался как раз в конце февраля и марте, DDoS Intelligence не отслеживает.

Динамика числа DDoS-атак, Q1 2022 (скачать)

Распределение DDoS-атак по дням недели, Q1 2022 (скачать)

Длительность и типы DDoS-атак

Средняя продолжительность DDoS-атаки в первые три месяца 2022 года осталась на том же уровне, что и в четвертом квартале 2021-го — чуть меньше двух часов. При этом выросла как доля очень коротких атак, которые составили 94,95% от общего числа, так и доля долгих. DDoS-атаки продолжительностью более 140 часов составили 0,03%, еще столько же — атаки длительностью 100–139 часов. Доля атак, продолжавшихся от 50 до 99 часов, выросла до 0,15%. Увеличилась и длительность самой долгой атаки квартала: с 218 до 549 часов. В свою очередь, доля умеренно коротких атак (от 5 до 49 часов) уменьшилась.

Распределение DDoS-атак по длительности, Q4 2021 и Q1 2022 (скачать)

Распределение DDoS-атак по типам, Q1 2022 (скачать)

Географическое распределение ботнетов

Если взглянуть на географическое распределение командных серверов ботнетов, то более половины активных в первом квартале C&C располагалось в США (55,53%) — это на 9,04 п. п. больше, чем в конце 2021 года. На второе место поднялась Германия (8,30%), за ней следуют Нидерланды (8,09%). Чехия (4,68%) и Россия (4,68%) делят четвертую и пятую строчки.

Распределение командных серверов ботнетов по странам, Q1 2022 (скачать)

Атаки на IoT-ханипоты

Больше всего ботов, пытающихся взломать SSH-ханипоты «Лаборатории Касперского», в первом квартале находилось в Китае (20,41%). Однако доля этой страны снизилась относительно прошлого отчетного периода на 6,32 п. п. Доля США, напротив, выросла с 11,20 до 15,24%. На третьем месте среди стран и территорий, откуда исходили атаки, находится Германия (7,05%), за ней следуют Бразилия (4,91%) и Гонконг (4,79%). При этом далеко не все боты были одинаково активны. Так, почти половина атак на наши ханипоты происходила из России (47,23%) с 3,40% от общего числа ботов. В свою очередь, Китай и США отвечали за 9,01% и 8,16% атак соответственно.

Среди стран и территорий, где находилось больше всего устройств, пытающихся взломать Telnet-ханипоты «Лаборатории Касперского», также лидирует Китай (41,21%). Его доля уменьшилась с прошлого квартала, однако осталась значительно большей, чем доли других стран. Индия (8,44%) и Россия (6,15%) остались на втором и третьем местах, за ними следуют Бразилия (5,36%) и США (3,95%). При этом китайские боты отвечали почти за две трети (65,48%) всех атак на Telnet-ханипоты, а еще 12,02% атак исходило из США.

Заключение

На ландшафт DDoS-атак в первом квартале сильно повлияла геополитическая ситуация: с конца февраля мы наблюдали всплеск хактивистской активности и появление большого количества стихийных ботнетов, к которым пользователи подключались по доброй воле. Хактивистские атаки отличались большой продолжительностью, даже если мусорный трафик успешно фильтровался защитными решениями. При этом активность известных ботнетов, за которыми мы наблюдаем продолжительное время, с конца февраля заметно снизилась, а с точки зрения продолжительности с прошлого отчетного периода выросло число и долгих, и очень коротких атак этих ботнетов.

Отдельно стоит отметить ситуацию с защитой от DDoS, которую мы наблюдали в России в первом квартале. Мы не раз упоминали, что о защите надо думать заранее, потому что когда наступит время атак — будет уже поздно. Именно с этим столкнулось огромное количество владельцев российских сетевых ресурсов в конце февраля. Вал новых клиентов перегрузил все сервисы защиты от DDoS в России. В результате их просто не успевали подключать, что привело к достаточно длительной недоступности многих ресурсов. Поэтому, если вы еще не озаботились защитой от DDoS, рекомендуем вам принять меры, пока есть возможность.

Прогнозировать что-то в текущих условиях крайне сложно. Уверенно можно утверждать только одно: состояние рынка DDoS во втором квартале будет зависеть в первую очередь от геополитической ситуации в мире. Крайне маловероятно, что мы увидим спад DDoS-активности до конца боевых действий на территории Украины. С другой стороны, роста во втором квартале мы тоже не ожидаем: чтобы произошел всплеск DDoS-активности, аналогичный тому, который мы наблюдали в конце февраля и начале марта, нужно новое потрясение мирового масштаба.

DDoS-атаки в первом квартале 2022 года