Обзор новостей

В истекшем квартале была отмечена новая методика DDOS-атак, которая подтвердила гипотезу, высказанную нами ранее в связи с атаками через протокол Memcached. Как мы и предполагали, злоумышленники сделали попытку использовать для амплификации DDOS-атак еще один довольно экзотический протокол. Специалисты компании Akamai недавно зарегистрировали нападение на своего клиента, при котором усиление атаки обеспечивалось за счет спуфинга обратного IP-адреса через протокол многоадресной передачи WS-Discovery. По данным других исследователей безопасности, киберпреступники не так давно начали использовать этот метод, но уже добились мощности атак до 350 Гбит/с. Протокол WSD имеет ограниченную сферу применения и в принципе не предназначен для связи машин с интернетом; с его помощью устройства должны находить друг друга в LAN-сетях. Однако WSD достаточно часто используется не вполне по назначению в самом разном оборудовании, от IP-камер до сетевых принтеров (к интернету сейчас подключено примерно 630 тыс. таких девайсов). Поскольку последнее время наблюдалось увеличение числа атак через WSD, владельцам таких устройств рекомендуется заблокировать используемый этим протоколом UDP-порт 3702 на сервере и предпринять ряд дополнительных шагов для защиты маршрутизаторов.

Еще один новый инструмент в руках DDOS-еров был обнаружен специалистами Trend Micro: в поле зрения наших коллег попала новая полезная нагрузка, распространяемая через бэкдор в средстве поиска и аналитики данных Elasticsearch. Зловред опасен тем, что применяет многоступенчатый подход к заражению, успешно избегает обнаружения и может использоваться для формирования ботнетов с последующим запуском масштабных DDOS-атак. Trend Micro советует всем, кто пользуется Elasticsearch, обновить систему до последней версии, поскольку патч против бэкдора уже выпущен.

И все же преступники гораздо чаще обращаются к хорошо зарекомендовавшим себя старым разработкам, чем проверяют новые. В частности, несмотря на то, что в прошлом году ФБР обезвредило ряд сайтов, дешево предлагающих организацию DDoS-атак, на их место тут же пришли новые, и сегодня эта угроза актуальна как никогда. По некоторым данным, число совершенных с их помощью нападений выросло по сравнению с предыдущим кварталом на 400%.

Весьма вероятно, что именно через такой сервис в начале сентября была организована атака на World of Warcraft Classic, прошедшая в несколько волн. Перед каждым эпизодом некий пользователь предупреждал о грядущем нападении в Twitter. Позднее представители Blizzard сообщили об аресте организатора; был ли это хозяин соответствующего аккаунта в Twitter, остается неясным, но если это он, напрашивается вывод, что речь идет отнюдь не о представителе разветвленной группировки злоумышленников, а о клиенте DDOS-сервиса.

С помощью другого проверенного метода — ботнета, похожего на Mirai (или одного из его клонов) — в июле была организована 13-дневная атака прикладного уровня против стримингового сервиса с мощностью, достигающей 292 тыс. запросов в секунду. В атаке было задействовано около 400 тыс. устройств, в основном домашние маршрутизаторы.

Если о мотивах, стоящих за этими двумя атаками, можно только догадываться, то мотивы двух других нападений, состоявшихся этим летом и осенью, почти наверняка относятся к политической сфере. Так, 31 августа пострадал LIHKG, один из наиболее значимых веб-сайтов, который протестующие в Гонконге использовали для координации своих действий. По словам хозяев сайта, он пережил наплыв в 1,5 млрд запросов за 16 часов, в результате чего какое-то время на сайт невозможно было зайти, а мобильное приложение работало некорректно.

Вскоре после этого нападению подверглась Wikipedia. Атака началась вечером 6 сентября, в результате чего крупнейшая онлайн-энциклопедия оказалась временно недоступна пользователям в ряде стран Европы, Африки и Ближнего Востока. «Википедию» атакуют достаточно часто, однако это нападение отличалось тем, что достигало большой мощности (точные цифры не объявлялись, но по косвенным данным — более терабита в секунду) и продолжалось целых три дня.

Организаторы этих атак пока не предстали перед правосудием, однако несколько других расследований в прошедшем квартале пришли к логическому завершению. Так, в начале июля за атаку на Daybreak Game Company (ранее Sony Online Entertainment) федеральный суд США приговорил к заключению сроком на 27 месяцев и штрафу в размере 95 тыс. долл. некоего Остина Томпсона (Austin Thompson) из штата Юта. Еще один преступник, Кеннет Шухман (Kenneth Currin Schuchman) из штата Вашингтон, 6 сентября признался в том, что участвовал в создании IoT-ботнета Satori.

Говоря об усилиях правоохранительных органов, нельзя не упомянуть еще одну новость, которая иллюстрирует важность профилактики в деле борьбы с DDOS-атаками. Вот уже несколько кварталов в разделе нашего отчета, посвященном глобальной активности ботнетов, мы пишем о том, что в рейтингах появляются страны, от которых еще год или два назад сложно было ждать такой активности. При этом доли других стран, ранее неизменно популярных у киберпреступников, падают. Ту же самую тенденцию отметила компания TechNode, подкрепив ее данными Nexusguard и World Bank. Наши коллеги объясняют эту ситуацию двумя факторами. С одной стороны, в странах, которые раньше относили к третьему миру, повышается уровень жизни, и все больше их жителей обзаводятся смартфонами и роутерами для подключения к широкополосному интернету — то есть устройствами, из которых чаще всего создаются ботнеты. С другой стороны, в тех регионах, где киберпреступники подвизаются уже давно, повышается осведомленность о кибербезопасности и принимаются более эффективные меры охраны устройств, в том числе на уровне провайдеров, — а значит, злоумышленникам приходится искать новые пастбища. Это-то и приводит к тому, что список регионов, откуда исходит больше всего кибератак, принимает непривычный нам вид.

Тенденции квартала

Для третьего квартала характерно затишье в летние месяцы, которые сменяются сентябрьской DDOS-активностью, связанной с началом учебного года. В этом году тенденция повторилась.

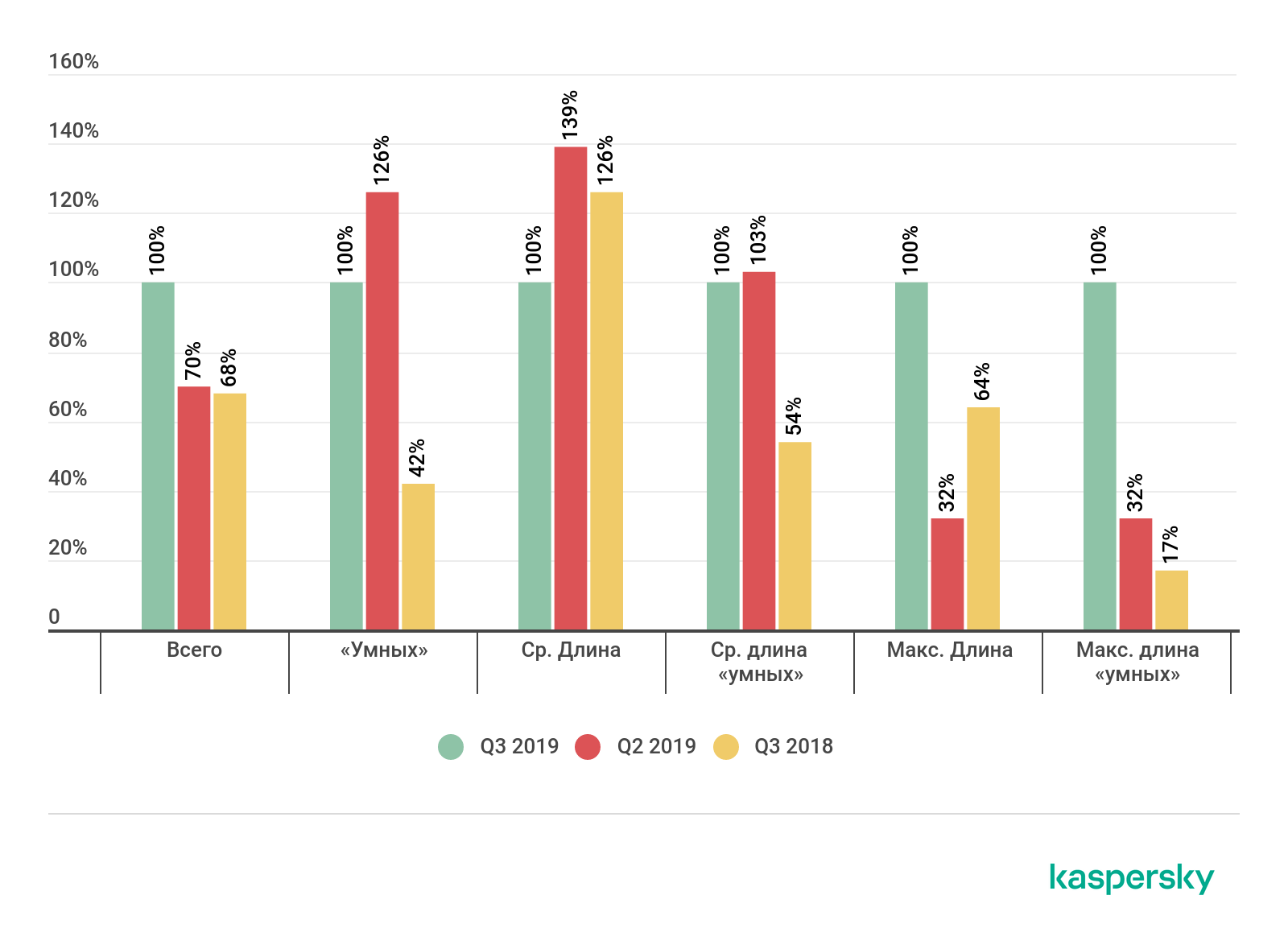

По данным Kaspersky DDOS Protection, количество умных — то есть технически более сложных и требующих от злоумышленников большей изобретательности — атак в третьем квартале ощутимо сократилось по сравнению со вторым. Однако если сравнивать этот показатель с аналогичным периодом прошлого года, виден более чем двукратный рост. Очевидно, сбывается предсказание, сделанное в предыдущих отчетах: рынок DDOS стабилизируется, что касается и умных атак. В связи с этим крайне интересно будет посмотреть на итоги четвертого квартала.

Стабилизацию рынка, рост которого отмечался весь год, подтверждает и то, что средняя продолжительность умных атак практически не изменилась со второго квартала, зато в сравнении с третьим кварталом 2018-го она выросла едва ли не вдвое. При этом средняя продолжительность всех атак несколько упала: ее тянет вниз общий рост количества кратковременных DDOS-сеансов.

Гигантский скачок максимальной продолжительности атак на графике объясняется тем, что в третьем квартале 2019 года мы наблюдали одну очень долгую умную атаку. То, что перед нами просто любопытная аномалия, хорошо заметно по колонкам средних продолжительностей.

Изменение количества и статистического распределения DDOS-атак в Q3 2019 по сравнению с Q2 2019 и Q3 2018 (скачать)

Изменения доли умных DDOS-атак в Q3 2019 по сравнению с Q2 2019 и Q3 2018 (скачать)

Как и в прошлом году, с наступлением сентября наблюдался значительный рост числа DDOS-атак. Более того, на этот месяц пришлось 53% всех атак за квартал, и только благодаря сентябрьским показателям в принципе стало возможным отметить рост их количества.

При этом 60% DDOS-активности начала осени было направлено против ресурсов, связанных со сферой образования: электронных дневников, сайтов образовательных учреждений и тому подобного. Такие нападения в большинстве своем кратковременны и плохо организованы, и на их фоне доля умных атак в третьем квартале просела на 22 п. п.

В прошлом году мы наблюдали примерно ту же картину, и причины остались теми же: школьники возвращаются в школы. Большинство этих атак — хулиганские акции, организованные дилетантами, скорее всего, без цели получения материальной выгоды.

Интересно отметить, что общее количество атак в сентябре 2019 г. по отношению к сентябрю 2018-го выросло на 35 п. п., тогда как общее количество атак в третьем квартале 2019 года по сравнению с тем же периодом 2018-го увеличилось на 32 п. п. То есть эти цифры примерно совпадают. Тогда как разница в показателях роста числа умных атак куда больше: если общее число умных атак выросло на 58 п. п., то число умных атак за сентябрь — лишь на 27 п. п. Кроме того, доля умных атак в этом месяце даже упала на 3 п. п. Это лишний раз подтверждает перекос, который создает сентябрь в общей статистической картине.

Изменения количества и статистического распределения DDOS-атак в сентябре 2019 г. по сравнению с сентябрем 2018 г. (скачать)

Изменение доли умных DDOS-атак в сентябре 2019 г. по сравнению с сентябрем 2018 г. (скачать)

Однако, основываясь на опыте прошлых лет, в четвертом квартале мы ожидаем рост по всем основным показателям (общего количества атак, умных атак и продолжительности атак): конец года — сезон праздников и сопутствующего увеличения коммерческой активности, что всегда тянет за собой активность преступную. Впрочем, если выводы о стабилизации рынка верны, этот рост не будет слишком значительным.

Падение показателей или даже их сохранение на уровне Q3 представляется нам маловероятным — во всяком случае, предпосылок к такому развитию событий пока не видно.

Вал атак на ресурсы из сектора образования прекратится к зиме, однако полностью их оставят в покое только к лету, с наступлением каникул.

Методология

«Лаборатория Касперского» имеет многолетний опыт противодействия киберугрозам, в том числе DDoS-атакам разных типов и разной степени сложности. Эксперты компании отслеживают действия ботнетов с помощью системы Kaspersky DDoS Intelligence.

Система DDoS Intelligence является частью решения Kaspersky DDoS Protection и осуществляет перехват и анализ команд, поступающих ботам с серверов управления и контроля. При этом для начала защиты не требуется дожидаться заражения каких-либо пользовательских устройств или реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за третий квартал 2019 года.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Так, например, в случае если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP-адресов в квартальной статистике.

Статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского». Следует также иметь в виду, что ботнеты — лишь один из инструментов осуществления DDoS-атак, и представленные в настоящем разделе данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Итоги квартала

- Лидером по количеству атак остается Китай, с практически не изменившейся долей по сравнению со вторым кварталом (62,97% вместо 63,80%).

- «Неожиданным гостем» в рейтинге ТОP 10 по территориальному распределению атак стала занявшая четвертое место ЮАР (2,40%), ранее ни разу не поднимавшаяся в десятку за время наших наблюдений.

- Верхняя десятка территориального распределения по числу мишеней похожа на десятку лидеров по числу атак: в первой тройке Китай (57,20%), США (22,16%) и Гонконг (4,29%).

- В прошедшем квартале наибольшая активность DDOS-ботнетов отмечалась в июле, самым опасным днем стал понедельник (17,53% атак), а самым тихим — воскресенье (10,69%).

- Наиболее продолжительная атака не прекращалась более 11 суток (279 часов), что почти вдвое меньше, чем во втором квартале.

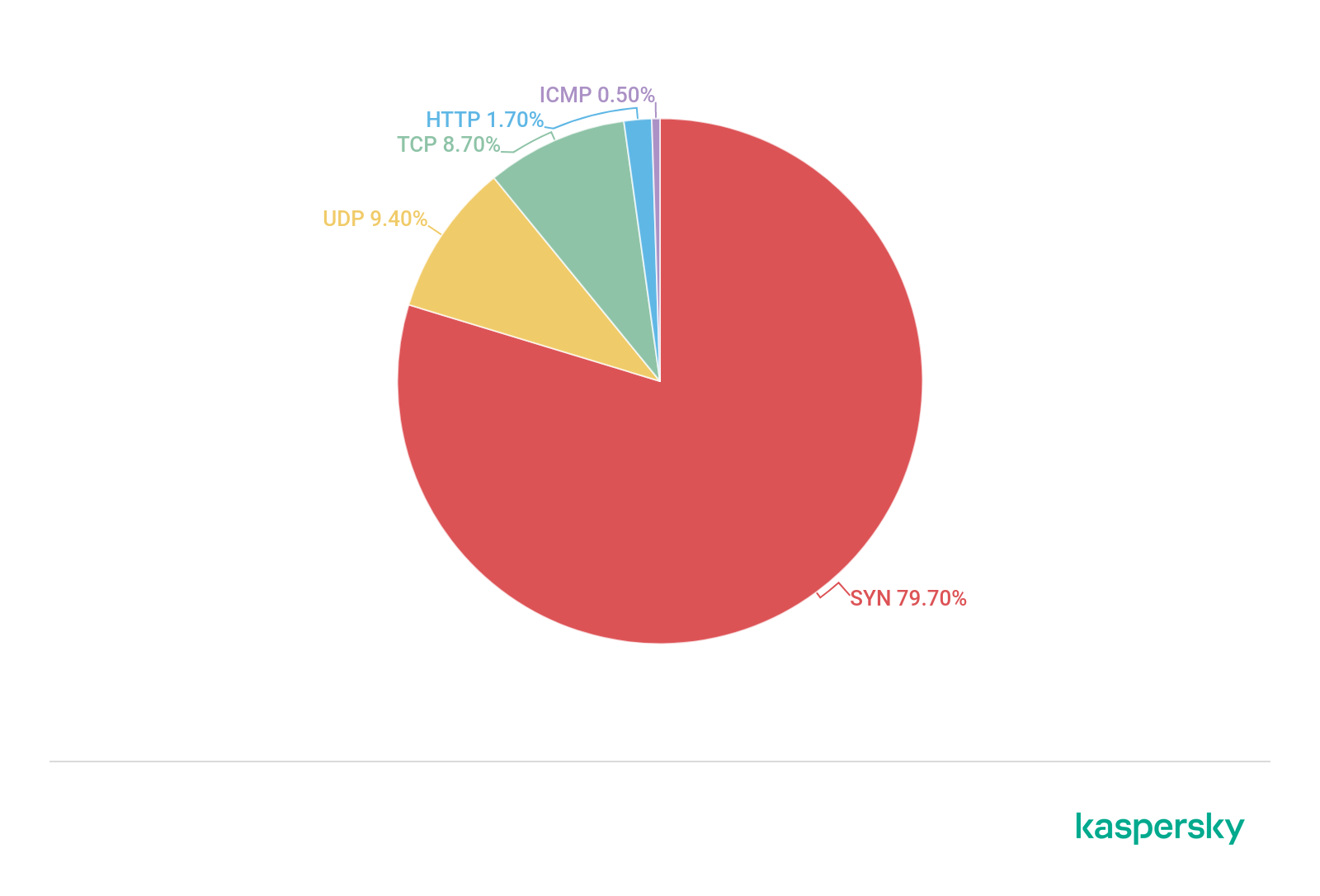

- Самым распространенным типом атак по-прежнему является SYN-флуд с долей 79,7%, на втором месте — UDP-флуд с долей 9,4%. Наименее популярен ICMP-флуд (0,5%).

- Доли Windows- и Linux-ботнетов почти не изменились по сравнению со вторым кварталом; на Linux-ботнеты по-прежнему приходится подавляющая часть (97,75%) активности.

- Лидером по числу командных серверов ботнетов остаются США (47,55%), на втором месте Нидерланды (22,06%), на третьем — Китай (6,37%).

География атак

Как и в предыдущие кварталы, лидером по числу атак остается Китай, чья доля уменьшилась на 0,83 п. п., составив 62,97%. США также остаются на втором месте: их доля незначительно снизилась до 17,37% (вместо 17,57% в прошлом квартале). Гонконг прочно обосновался на третьей строчке рейтинга. Его доля, в отличие от Китая и США, выросла — правда, также всего на 0,83 п. п. — и достигла 5,44%.

Продолжилась тенденция прошлых кварталов: в десятке вновь появился неожиданный гость из нижних строчек рейтинга. Теперь наверх с долей 2,4% стремительно взлетела ЮАР, которая в прошлом квартале была девятнадцатой. Она потеснила с четвертого места Нидерланды (0,69%), упавшие почти в самый низ ТОP 10 — на девятую строчку. Кроме того, в список лидеров вернулась давно не появлявшаяся в нем Южная Корея, однако вместо первой тройки, как раньше, она попала на восьмое место — ее доля составила лишь 0,71%.

Стоит отметить также Румынию, которая набрала 0,93 п. п. и с долей 1,12% вновь вошла в ТОP 10, оказавшись шестой. Вместе Румыния, ЮАР и Южная Корея вытеснили Тайвань, Австралию и Вьетнам.

Распределение DDoS-атак по странам, Q2 и Q3 2019 г. (скачать)

Так, ЮАР (1,83%) попала и в ТОР 10 по количеству уникальных мишеней, однако не на четвертое место, а на пятое, уступив Великобритании (2,71%). В списке лидеров по числу атак ситуация обратная — Великобритания оказалась пятой, уступив ЮАР. Румынии также удалось вернуться в рейтинг с долей 0,71%, а вот Южная Корея осталась за бортом. Кроме того, по сравнению с прошлым кварталом из списка выбыли Тайвань и Ирландия.

Франция осталась на последнем месте, несмотря на то что ее доля снизилась по сравнению с прошлым кварталом на 0,23 п. п. и составила 0,67%.

Распределение уникальных мишеней DDoS-атак по странам, Q2 и Q3 2019 г. (скачать)

Динамика числа DDoS-атак

Третий квартал прошел относительно спокойно; выраженные пики и спады наблюдались только в июле. Самым бурным днем оказалось 22 число этого месяца, когда количество атак достигало 457. Солидное число нападений (369) мы зафиксировали и 8 июля. Самым тихим днем стало 11 августа (65 атак).

Динамика числа DDoS-атак в Q3 2019 г. (скачать)

Распределение DDoS-атак по дням недели, Q2 и Q3 2019 г (скачать)

Длительность и типы DDoS-атак

Самая длинная атака прошедшего квартала, традиционно направленная против китайского провайдера связи, продолжалась 11,6 суток (279 часов), что в 1,8 раза меньше, чем во втором квартале (509 часов). Впрочем, справедливости ради стоит отметить, что самая длинная атака второго квартала оказалась рекордсменом за все время с начала наших наблюдений.

А вот в сводной статистике глобальных изменений замечено не было: доля атак свыше 140 часов уменьшилась на 0,01 п. п., составив 0,12%. Доли атак от 20 до 139 часов, напротив, незначительно выросли, а доля атак от пяти до девяти часов снизилась на 1,5 п. п. Общая же доля самых коротких атак, продлившихся не более четырех часов, выросла чуть меньше чем на 2 п. п., составив 84,42%.

Распределение DDoS-атак по длительности в часах, Q2 и Q3 2019 г (скачать)

Распределение DDoS-атак по типам, Q3 2019 г. (скачать)

Соотношение атак Windows- и Linux-ботнетов, Q2 и Q3 2019 г (скачать)

Географическое распределение ботнетов

Лидером по количеству размещенных в стране командных серверов, так же как и во втором квартале, остаются США, причем их доля выросла с 44,14% до 47,55%. На втором месте Нидерланды: их доля тоже увеличилась — с 12,16% до 22,06%. Такой солидный рост не мог не привести к тому, что позиции большинства остальных членов первой десятки значительно просели. Так, Китай, чья доля увеличилась всего на 1,42 п. п. — до 6,37%, оказался уже на третьем месте, а не на пятом, оттеснив Великобританию на четвертое место (4,90%).

В этот рейтинг вновь поднялась Россия, оказавшись пятой с долей 3,92%, зато его покинули Греция и Южная Корея. «Новичком» в десятке стала занявшее последнее место Румыния (1,47%), которая в этом квартале также оказалась в списках лидеров по числу DDOS-атак и их мишеней.

Распределение командных серверов ботнетов по странам, Q3 2019 г. (скачать)

Заключение

Статистически третий квартал 2019 года мало отличался от предшествующего. В области географического распределения атак и мишеней продолжилась уже привычная тенденция появления неожиданных гостей, как правило, выпадающих из десятки уже к следующему кварталу.

С точки зрения хронологического распределения атак третий квартал также похож на второй: отмечается более бурный период в начале квартала с затишьем в середине и небольшими пиками и спадами в конце. Характерно и то, что распределение атак по дням недели осталось практически тем же. Продолжительность самой долгой атаки упала по сравнению с прошлым кварталом, однако разница в процентных долях длительных и коротких атак малозаметна.

Все это может говорить либо о том, что рынок DDOS-атак временно стабилизировался, либо — что перед нами некая статистическая аномалия. Точнее можно будет сказать, проанализировав материалы последующих наблюдений.

DDoS-атаки в третьем квартале 2019 года