Обзор новостей

В начале января произошел почти анекдотичный случай, когда хакеру-любителю чуть не удалось создать новый DDoS-ботнет «из подручных материалов». С помощью советов и информации с форумов этот самородок изготовил троянца, использующего уязвимость «нулевого дня» в маршрутизаторах Huawei, и выпустил его в Сеть. Деятельность злоумышленника быстро пресекли, но его самого поймать не удалось.

Другие известия были серьезнее: во-первых, эксперты сообщили о росте ботнета Reaper, или IoTroop (не путать с северокорейской хакерской группировкой Reaper), впервые обнаруженного еще в прошлом квартале. Во-вторых, на ресурсах, посвященных IT-безопасности, появилась информация о новых «штаммах» Mirai и Satori (последний, так называемый Okiru, предназначен для ARC-процессоров), но пока без подробностей. Кроме того, в начале февраля был обнаружен и обезврежен сервис, который продавал услуги ботнета JenX, использующего в качестве C&C фанатский сервер для игры GTA: San Andreas. Особой мощностью JenX не отличался, но оригинальность его создателей заслуживает упоминания. Говоря об интересных зомби-сетях, стоит отметить также DoubleDoor: впервые «в дикой природе» был найден зловред, использующий для распространения сразу две бреши в IoT-устройствах.

Что касается новых методов и уязвимостей, то помимо растиражированной дыры в Memcached, в прошлом квартале стало известно об уязвимости в WordPress, которая позволяет легко «положить» веб-сервер. К счастью, «в дикой природе» таких атак замечено не было.

Цели, для которых злоумышленники использовали весь этот арсенал в прошедшем квартале, практически не изменились. Главным мотивом DDoS по-прежнему остается прибыль (количество атак только на российский бизнес за 2017 год выросло в два раза), хотя громких «коммерческих» кампаний за последние три месяца было отмечено не так много.

В начале февраля в течение трех дней игроки Final Fantasy сталкивались с проблемами при входе в некоторые сервисы. Примерно в то же время аналогичные трудности более недели испытывала информационная компания BusinessWire: ни редакция, ни их читатели не могли получить доступ к новостному порталу. В обоих случаях злоумышленники не требовали выкупа, поэтому можно предположить, что их целью было вывести из строя конкурента.

Нельзя не упомянуть прогремевшие в начале марта атаки на GitHub, а также на неизвестного поставщика услуг, во время которых были зафиксированы рекордные объемы мусорного трафика — свыше 1 Тб/с. Такой мощности удалось достичь за счет использования плеча Memcached, популярного сервиса кэширования для Linux-серверов. Интересно, что в некоторых из этих атак сам мусорный трафик включал в себя требования выкупа в Monero.

Политические мотивы распространены меньше, однако в силу своей злободневности чаще попадают в поле зрения общественности. Самым резонансным происшествием, конечно, стала серия атак — вероятно, DDoS, — едва не сорвавшая церемонию открытия Олимпиады в начале февраля. Еще до этого, в конце января, Министерство обороны США отразило наплыв спама, а в конце марта DDOS-атаку пришлось пережить и их российским коллегам. Кроме того, эксперты сообщают о росте и расширении северокорейской группировки The Reaper. Пока она не проявляла DDoS-активности, но движение в этом направлении может начаться в ближайшем будущем.

Еще одну громкую DDoS-атаку, мишенью которой стали крупные финансовые учреждения Нидерландов, сперва сочли политической, однако при ближайшем рассмотрении она оказалась чистой воды хулиганством: голландской полиции удалось арестовать подростка, который в течение недели умудрялся мешать работе нескольких банков, просто чтобы доказать, что это возможно.

DDoS как средство личной мести тоже становится все популярнее. Так, в Калифорнии был признан виновным в организации атаки Дэвид Гудеар (David Goodyear), который пытался наказать форум астрономов-любителей, где его заблокировали за мат. Правда, нельзя сказать, что он не пробовал другие средства, прежде чем обратиться к ботам: Гудеар неоднократно возвращался на форум под разными никами, но каждый раз зарабатывал бан за грубое поведение.

Тенденции квартала

Атаки с использованием Memcached из-за своей мощности и сравнительной доступности стали самым громким потрясением прошедшего квартала. Однако есть вероятность, что это короткоживущая тенденция, и вот почему.

В конце февраля в службу поддержки Kaspersky DDoS Protection обратилась компания с жалобой на странную перегрузку каналов связи. Предприниматели подозревали, что находятся под DDoS-атакой, и надеялись на помощь «Лаборатории Касперского».

На первый взгляд, картина выглядела типичной для DDoS-нападения: канал связи был полностью забит, и пользователи не могли получить доступ к ресурсам компании. Однако исследование показало, что на одном из серверов клиента был установлен дистрибутив CentOS Linux с уязвимым сервисом Мemcached. Этот сервис, использованный злоумышленниками при атаке, генерировал большие объемы исходящего трафика, что приводило к перегрузке канала. Иными словами, клиент оказался не мишенью, а случайным пособником DDoS-нападения: злоумышленники воспользовались его сервером как усилителем. После выполнения рекомендаций экспертов «Лаборатории Касперского» вредоносный паразитный трафик прекратился.

Такая ситуация типична для атак с использованием Мemcached: оказавшись в числе пострадавших, владельцы уязвимых серверов, через которые проводятся атаки, быстро замечают повышение нагрузки и стараются оперативно ставить патчи, чтобы не терпеть еще больше убытков из-за нестабильной работы сервисов. Таким образом, количество уязвимых серверов, которыми могут воспользоваться злоумышленники, стремительно сокращается, благодаря чему, скорее всего, Мemcached-атаки достаточно быстро сойдут на нет.

И все же наблюдаемая в первом квартале картина показывает, что популярность атак «с усилением», которая было пошла на спад, снова набрала обороты. Попытки увеличить мощность воздействия через NTP и DNS практически прекратились, так как большинство уязвимых сервисов уже пропатчены. Вероятнее всего, злоумышленники продолжат упорно искать другие, нестандартные методы усиления помимо Memcached. Например, в прошедшем квартале нами был зафиксирован достаточно редкий, несмотря на свою эффективность, вид атаки типа amplification, где в качестве усилителя использовался сервис LDAP. Наряду с Memcached, NTP и DNS этот сервис обладает одним из самых больших коэффициентов усиления. Возможно, несмотря на сравнительно небольшое количество доступных LDAP-серверов, именно этот вид атак станет хитом в теневом интернете в ближайшие месяцы.

Статистика DDoS-атак с использованием ботнетов

Методология

«Лаборатория Касперского» имеет многолетний опыт противодействия киберугрозам, в том числе и DDoS-атакам разных типов и разной степени сложности. Эксперты компании отслеживают действия ботнетов с помощью системы DDoS Intelligence.

Система DDoS Intelligence является частью решения Kaspersky DDoS Protection и осуществляет перехват и анализ команд, поступающих ботам с серверов управления и контроля, и не требует при этом ни заражения каких-либо пользовательских устройств, ни реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за первый квартал 2018 года.

За отдельную (одну) DDoS-атаку мы принимаем ту, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Так, например, в случае если один и тот же ресурс был атакован одним и тем же ботнетом в две волны с перерывом в сутки и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается, исходя из количества уникальных IP-адресов в квартальной статистике.

Статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского». Следует также иметь в виду, что ботнеты – лишь один из инструментов осуществления DDoS-атак, и представленные в настоящем отчете данные не охватывают все без исключения атаки, произошедшие за указанный период.

Итоги квартала

- В первом квартале 2018 года были зафиксированы атаки в 79 странах (в прошлом квартале — в 84 странах). Как всегда, подавляющее большинство из них (95,14%) произошло в странах первой десятки.

- Что касается целей, то около половины традиционно были расположены в Китае (47,53%), хотя по сравнению с предыдущим кварталом их доля несколько уменьшилась.

- Количество атак и мишеней заметно возросло, как и длительность кампаний. Наиболее продолжительная из них не утихала в течение 297 часов (больше 12 дней), став одной из самых долгих DDoS-атак за последние несколько лет.

- Доля Linux-ботнетов слегка уменьшилась, составив 66% по сравнению с 71% в прошлом квартале.

- Значительные пики по числу и мощности атак за истекший период наблюдались в середине января и начале марта, февраль прошел относительно спокойно.

География атак

Лидерство по числу атак в прошедшем квартале сохраняет Китай: его доля осталась практически неизменной, лишь незначительно повысившись с 59,18% до 59,42%. Вовлеченность США (17,83%), оставшихся на втором месте, возросла заметнее — на 1,83 п. п. Южная Корея сохранила за собой третью позицию, однако ее доля снизилась более чем на 2 п. п., с 10,21% до 8%.

Великобритания (1,30%) переместилась с четвертого места на пятое. Десятой в истекшем квартале оказалась Россия, чья доля уменьшилась с 1,25% до 0,76%. Ниже этого порогового значения опустились Нидерланды и Вьетнам, зато в ТОР 10 вернулись Гонконг, набравший солидные 3,67% против 0,67% в конце прошлого года, и Япония с 1,16%.

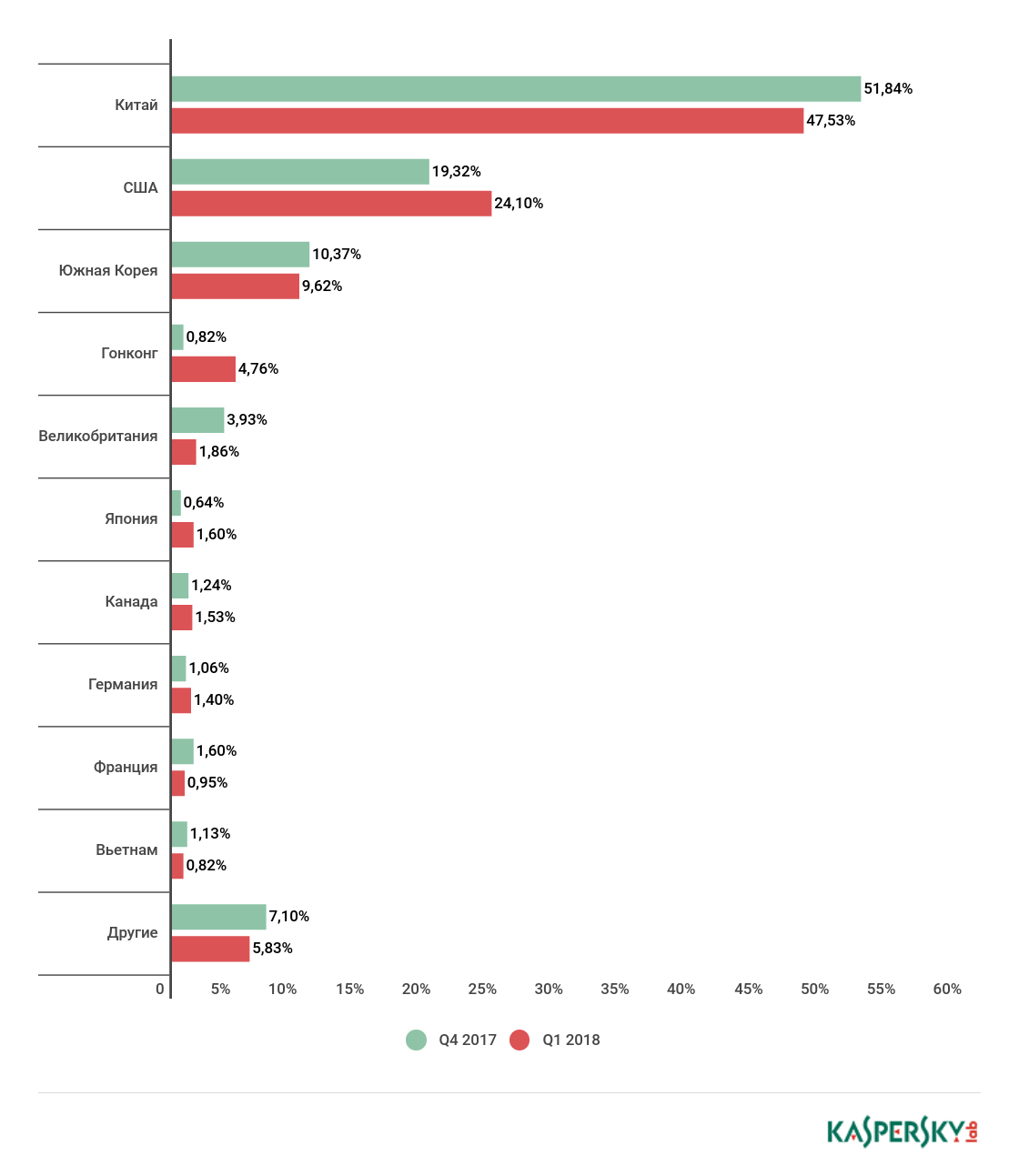

Что касается географического распределения целей атак, то первенство здесь тоже принадлежит Китаю, хотя его доля уменьшилась с 51,84% до 47,53%. Процент мишеней из США, которые по-прежнему находятся на втором месте, напротив, вырос с 19,32% до 24,10%. Тройку лидеров замыкает Южная Корея (9,62%). Значительно изменилась и статистика по целям во Франции: потеряв в этом квартале всего 0,65 п. п., эта страна опустилась с 5-го места сразу на 9-е.

Десятку самых атакуемых стран покинули Россия и Нидерланды, зато в нее вернулись Гонконг (4,76%), сразу занявший 4-е место, и Япония (1,6%), оказавшаяся на 6-м. В целом суммарная доля стран из ТОР 10 в этом квартале немного выросла, составив 94,17% вместо 92,9% в конце 2017 года.

Динамика числа DDoS-атак

Основная активность пришлась на первую и последнюю трети квартала. Максимальное количество атак наблюдалось 19 января (666) и 7 марта (687 атак). Вероятно, это связано с окончанием новогодних праздников (количество атак начало расти приблизительно со второй недели января) и мартовскими распродажами. В эти же периоды были зафиксированы и наиболее тихие дни: 16 января и 11 марта. Середина квартала прошла относительно ровно: ни значительных пиков, ни заметных спадов не наблюдалось.

Самым спокойным днем недели в новом квартале оказалось воскресенье — его преступники выбрали всего для 11,35% всех атак.

Типы и длительность DDoS-атак

Доля атак SYN-DDOS незначительно выросла (с 55,63% до 57,3%), но ситуация предыдущих кварталов не повторилась. Процент атак ICMP увеличился почти вдвое — с 3,4% до 6,1%. Соответственно, UDP, TCP и HTTP-флуд несколько сдали позиции: их доли сократились на 1-2 процентных пункта по сравнению с прошлым кварталом.

После некоторой передышки в конце 2017 года вернулись длительные атаки: самая долгая шла в течение 297 часов (12,4 дня). И хотя это нельзя назвать мировым рекордом, величина все же значительная: последний раз сопоставимую по продолжительности атаку мы наблюдали в конце 2015 года.

Доля всех остальных относительно продолжительных атак (не менее 50 часов) выросла более чем в 6 раз, с 0,10% до 0,63%. Также увеличился процент самых коротких атак продолжительностью от 9 часов и меньше: если в прошлом квартале они составляли 85,5% от всех нападений, то теперь — 91,47%. А вот количество атак от 10 часов до трех суток в новом квартале сократилось почти в два раза: с 14,85% до 7,76%.

Состав первой десятки стран по количеству командных серверов в прошедшем квартале был изрядно перетасован: ее покинули Канада, Турция, Литва и Дания, зато наверх поднялись Италия, Гонконг, Германия и Великобритания. Состав ведущей тройки остался почти неизменным: Южная Корея (30,92%), США (29,32%) и Китай (8,03%). Только Россия (2,01%), делившая с Китаем третье место в конце 2017 года, опустилась на девятую позицию.

Доля США выросла почти вдвое, что вплотную подвело их к бессменному лидеру рейтинга — Южной Корее. Кроме того, значительно увеличились доли Италии (6,83%), которая в прошлом квартале даже не вошла в десятку лидеров, Нидерландов (5,62%) и Франции (3,61%). Этот скачок объясняется тем, что резко выросло количество C&C-учеток для ботов Darkai (в США, Италии, Нидерландах и Франции) и AESDDoS (в Китае).

Доля Linux-ботнетов в прошедшем квартале слегка уменьшилась по сравнению с концом 2017 года — 66% вместо 71%. Соответственно, количество Windows-ботнетов выросло с 29% до 34%.

Заключение

В первом квартале 2018 года наблюдался серьезный рост и общего числа, и продолжительности DDoS-атак по сравнению с последним кварталом 2017 г. Во многом за этот скачок ответственны новые ботнеты, Darkai (клон Mirai) и AESDDoS — оба для платформы Linux. Увеличилось и количество атак уже известного нам Xor. Windows-ботнеты тоже не остались в стороне; более того, в этом квартале им удалось слегка потеснить долю Linux в общем количестве атак. Особенно заметна была активность старого ботнета Yoyo, которая возросла практически в пять раз.

Также увеличилось количество смешанных атак, задействующих сразу несколько семейств ботнетов. Очевидно, продолжается тенденция, о которой мы говорили в конце прошлого года: чтобы оптимизировать свои затраты, злоумышленники используют для генерации мусорного трафика невостребованные части ботнетов, перебрасывая их с мишени на мишень.

На киберарену вернулись атаки с усилением, в частности через сервис Memcached. Однако мы полагаем, что владельцы серверов будут очень быстро замечать избыток мусорного трафика и закрывать уязвимости, что приведет к спаду популярности атак такого типа. На этом фоне организаторы DDoS-атак, скорее всего, будут активно искать другие возможности усиления. Одной из них могут стать LDAP-сервисы.

DDoS-атаки в первом квартале 2018 года