Сегодня cмартфоны стали стандартом связи. Обычные трубки, без поддержки JAVA, можно увидеть разве что в ларьках в переходах метро.

Революция в развитии смартфона уже давно произошла, и сейчас мы пожинаем ее плоды. Но так ли все хорошо, как думает большинство пользователей?

Насколько безопасно пользоваться огромным количеством платных и бесплатных приложений, предлагаемых на разных маркетах и форумах? Насколько безопасно качать Opera Mini с сайта, который к Opera никакого отношения не имеет? Ответ известен: небезопасно. Как минимум, это грозит потерей пары-тройки долларов, которые снимет Trojan-SMS, отсылая сообщения на премиум номера.

Какой смартфон, какая мобильная платформа безопаснее? Однозначного ответа на эти вопросы нет. На разного рода конкурсах любые смартфоны «ломают» на скорость и время — чем быстрее, тем лучше. А случаи заражения зафиксированы практически для всех мобильных платформ, которые пользуются спросом у пользователей.

Если исходить из количества антивирусных записей в базе данных ЛК, то в течение последних двух лет и вплоть до недавнего времени на рынке вредоносного ПО для мобильных платформ доминировали разного рода троянцы и потенциально опасное ПО для платформы J2ME. Это объясняется тем, что почти в любом мобильном телефоне есть поддержка J2ME. Иногда с некоторыми ухищрениями эти приложения можно запустить и на смартфонах.

За три квартала 2011 года число новых сигнатур, детектирующих J2ME вредоносное ПО, составило 841, в то время как за весь 2010 год было добавлено 386 сигнатур. Таким образом, количество новых сигнатур увеличилось более чем в 2 раза.

Динамика детектирования новых J2ME зловредов за 2011 год

Однако в октябре 2011 по суммарным показателям в лидеры вышла платформа Android. Число новых сигнатур, детектирующих разного вида вредоносное ПО для Android, стало стремительно расти уже с начала 2011 года. За три квартала 2011 было добавлено 1256 сигнатур, в то время как за весь 2010 было добавлено 22 сигнатуры. То есть менее чем за год количество новых вредоносных программ для Android увеличилось в 57 раз.

Динамика детектирования новых J2ME и Android зловредов. Q1 – Q3 2011г.

На сегодняшний день по темпам роста числа вредоносных программ Android обходит все мобильные платформы.

Число сигнатур, детектирующих вредоносное ПО для различных мобильных платформ, в коллекции ЛК:

Какие же виды вредоносных программ для Android OS используют злоумышленники?

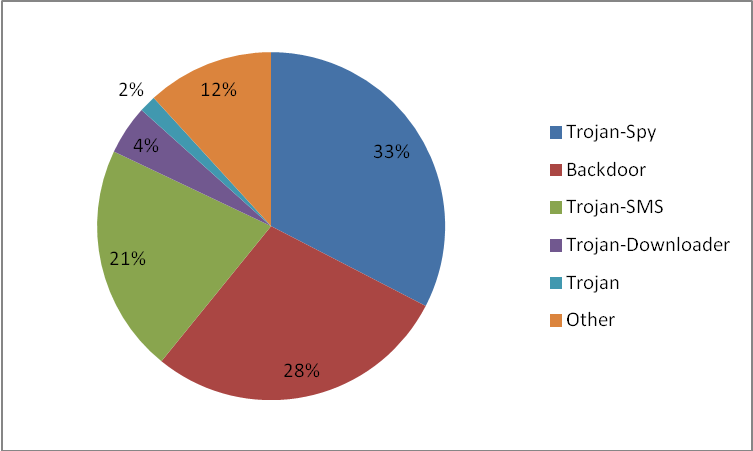

Распределение модификаций по видам вредоносных программ для Android

Как видно, большую часть мобильных зловредов для Android составляют приложения, которые наносят вред пользователю — либо лишая его денег (Trojan-SMS), либо готовя почву для последующей кражи чего бы то ни было (Trojan-Spy, Backdoor). При этом количество семейств этих видов вредоносного ПО сопоставимы: 12 семейств Backdoor, 14 семейств Trojan-SMS и 19 семейств Trojan-Spy.

Наиболее динамично развивающимися семействами вредоносного ПО для Android, исходя из количества сигнатур, можно считать следующие:

Отметим, что все семейства зловредов, попавшие в TOP 5, появились в 2011 году.

Благодаря тому, что злоумышленники используют для заражения различные источники, в том числе и глобальные ― такие как Google Android Market, ― география заражения весьма обширна. При этом для каждого семейства есть наиболее популярные регионы детектирования. Например, пик детектирования Geinimi приходится на Китай и США. А Boxer в основном детектируется в России.

Ситуацию осложняет растущее число источников приложений. Помимо Google Android Market в настоящее время существуют другие ресурсы, на которых пользователям предлагают скачать приложения для мобильных устройств на базе платформы Android. Такие приложения могут проходить цензуру (как в Китае), а могут и не проходить. В итоге шанс скачать троянца вместо новой версии популярного браузера растет с каждым днём.

В то же время, вирусописатели неумолимо совершенствуют вредоносные коды и используют различные техники, чтобы сбить их детектирование антивирусом (такие приемы как шифрование и обфускация теперь вошли в практику вирусописателей и в том, что касается мобильных платформ).

Несмотря на видимую сложность ситуации, у злоумышленников есть некоторые ограничения: сама ОС Android диктует условия, и некоторые действия невозможно выполнить без соответствующих прав.

Прогнозировать что-то конкретное на этом переломном этапе сложно. Не исключено, что к концу года количество детектируемых объектов для платформы Android превысит сумму всех детектируемых объектов для других платформ. Скорее всего, спектр поведений вредоносных программ будет расширяться. Можно также прогнозировать усложнение как тактики заражения, так и самой структуры зловредов, написанных для мобильных платформ.

Аndroid в цифрах