Спам: особенности квартала

Тенденция: стремительное увеличение количества вредоносного спама

В первом квартале 2016 года мы заметили резкое увеличение количества нежелательных писем с вредоносными вложениями. В течение последних двух лет количество срабатываний почтового антивируса у наших клиентов варьировалось в пределах от 3 до 6 млн. в месяц, затем в конце прошлого года это число начало расти, а в начале 2016 года произошел резкий скачок.

Количество срабатываний почтового компонента антивируса у клиентов «Лаборатории Касперского»

В марте количество срабатываний достигло 22 890 956, что более чем в 4 раза превышает среднее месячное значение предыдущего года.

Казалось бы, что с развитием drive-by-download вредоносные вложения давно должны были уступить место вредоносным сайтам, на которые пользователь заходит по ссылке из письма. Однако у использования писем есть свои преимущества (для злоумышленников), которые заключаются в том, что содержание писем мотивирует не только скачать вредоносный файл, но и запустить его. Возможно также, что новая волна популярности именно вредоносных вложений связана с тем, что в последние пару лет разработчики большинства популярных браузеров озаботились добавлением в свои продукты защиты от посещения зараженных и фишинговых сайтов (используя как собственные разработки, так и заключая партнерство с известными антивирусными вендорами), встроенная же защита на уровне почтовых клиентов еще не дошла до такого уровня. Поэтому, если потенциальная жертва не использует антивирусную программу, заразить ее машину через почту получается проще.

Что внутри?

Разнообразие вложенных вредоносных файлов поражает. Это и классические исполняемые EXE-файлы, и офисные документы (DOC, DOCX, XLS, RTF) со встроенными вредоносными макросами, и программы, написанные на Java и Javascript (файлы JS, JAR, WSF, WRN и другие).

Во вложении находится троянец-загрузчик, написанный на Java

Кроме того, можно отметить и разнообразие языков, на которых рассылался вредоносный спам. Помимо английского, нам часто встречались письма на русском, польском, немецком, французском, испанском, португальском и других языках.

Во вложении находится банковский троянец Gozi

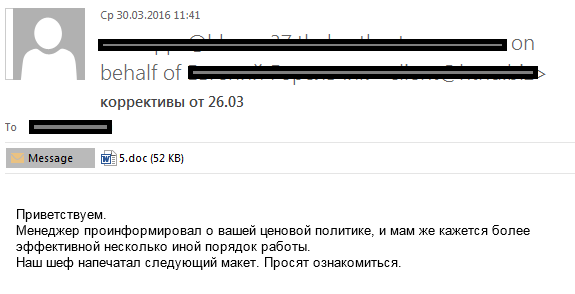

Письма чаще всего представляли собой подделки либо под сообщения о неоплаченных счетах, либо под деловую переписку.

Вредоносный .doc файл во вложении – троянец-загрузчик. Используя макрос на Visual Basic, вредоносный файл скачивает и запускает шифровальщик Cryakl

Во вложении находится зловред типа Backdoor, способный загружать на зараженную машину другие вредоносные программы

Отдельное внимание хочется обратить на письма, содержащие троянцы-загрузчики, скачивающие шифровальщик Locky. Для заражения злоумышленники использовали различные типы файлов: сперва это были файлы .doc с вредоносными макросами, потом JS-скрипты. Для обхода фильтров злоумышленники в рамках одной рассылки делали каждый вредоносный файл уникальным. Кроме того, письма отличались различным содержанием и многообразием используемых языков. Что не удивительно, ведь атаки этого шифровальщика были зафиксированы KSN в 114 странах мира.

Примеры писем с шифровальщиком Locky

Содержание писем было связано с финансовыми документами и мотивировало пользователя открыть вложение.

Если атака Locky проходила успешно, он зашифровывал на компьютере пользователя файлы с определенными расширениями (офисные документы, мультимедийный контент и некоторые другие) и выводил сообщение со ссылкой на сайт в сети Tor с требованиями злоумышленников. Мы подробно рассмотрели схему его работы в нашем блоге.

Так как Locky часто не содержится непосредственно в письме, мы не можем посчитать его долю среди других зловредов в почте. Однако скрипты, которые в частности загружают и запускают Locky (детектируются как Trojan-Downloader.MSWord.Agent, Trojan-Downloader.JS.Agent, HEUR:Trojan-Downloader.Script.Generic) составили более 50% всех вредоносных программ в почте.

Спам-терроризм

Терроризм сегодня является одной из наиболее обсуждаемых тем в СМИ и на встречах политических лидеров. Участившиеся теракты в странах Европы и Азии становятся главной угрозой для мирового сообщества, а тема терроризма активно используется злоумышленниками для обмана обеспокоенных пользователей.

Во многих странах для предотвращения терактов были в срочном порядке повышены меры безопасности, чем и воспользовались спамеры, рассылающие вредоносное ПО. Получателя подобных рассылок пытались убедить, что присланное вложение содержит файл с информацией, при помощи которой любой обладатель мобильного телефона сможет обнаружить взрывное устройство до момента его взрыва. В письме подчеркивается, что данная технология была открыта Министерством Обороны США и является достаточно простой и доступной. Вложение в виде исполняемого EXE-файла детектировалось как Trojan-Dropper.Win32.Dapato – троянец, использующийся для кражи персональных данных, организации DDoS-атак, установки другого вредоносного ПО и др.

«Нигерийские» мошенники также не остались в стороне и использовали тему терроризма для создания своих относительно правдоподобных сюжетов. Авторы сообщений представлялись сотрудниками несуществующего подразделения ФБР, которые занимаются расследованием террористических и финансовых преступлений. Сюжет выдуманных историй сводился к тому, что пользователь пока не сможет получить причитающуюся ему крупную сумму денег, а для решения возникшей проблемы необходимо связаться с отправителем письма. В качестве причин задержки перевода денег «нигерийцы» называли, например, отсутствие подтверждения, что деньги являются легальными и по праву принадлежат получателю, а также действия третьих лиц в целях незаконного получения денежных средств получателя.

Также в различных «нигерийских» письмах встречались упоминания, что денежные средства, часть которых предлагали получателю, получены законным путем и не имеют отношения к наркотикам, терроризму и другому криминалу. Таким способом мошенники старались предупредить возможные сомнения в своей честности, которые могли возникнуть у пользователя, и убедить его вступить в переписку.

Тема терроризма использовалась мошенниками и в других историях, посвященных непосредственно ситуации на Ближнем Востоке. Так, некоторые письма были отправлены от имени солдат армии США, которые борются против терроризма на территории Афганистана и ищут посредника для сохранения и инвестирования денег. Другой автор сообщал, что он не вступал ни в ИГИЛ, ни в другую террористическую организацию, но является мусульманином и хочет пожертвовать часть имеющейся у него крупной суммы денег на благие дела. «Мусульманин» не доверяет благотворительным фондам, поэтому хочет передать деньги получателю письма. История другого письма рассказывается от имени американского бизнесмена, который из-за войны и терроризма потерял половину бизнеса на территории Сирии и Ирака и теперь ищет партнера, который поможет ему вложить оставшиеся деньги.

«Нигерийские» письма про напряженную обстановку в Сирии также не теряли своей популярности и активно использовались мошенниками для обмана пользователей.

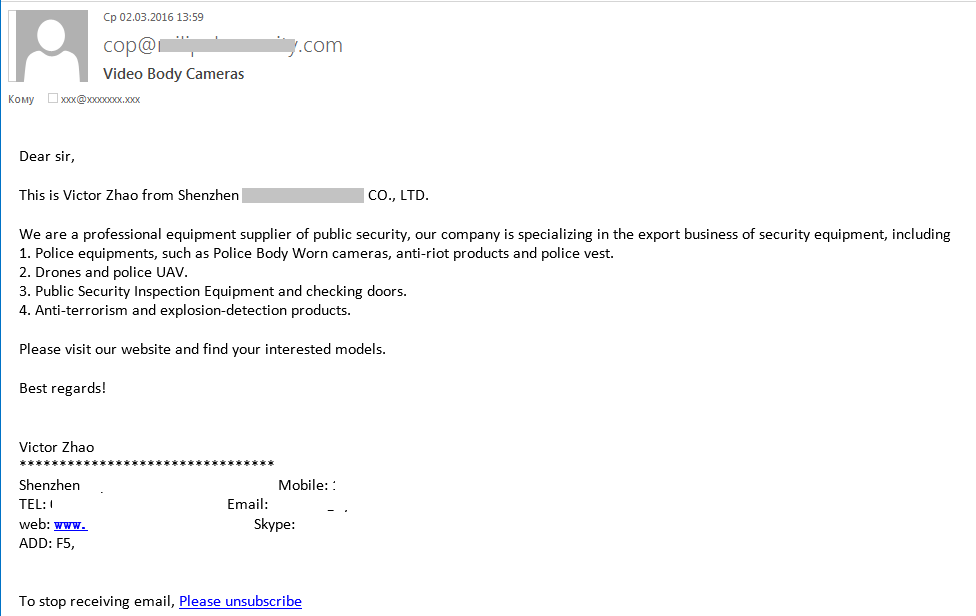

Встречался нам и рекламный спам от китайских фабрик и заводов, которые предлагали устройства для обеспечения общественной безопасности, в том числе для выявления взрывчатых веществ, и другую антитеррористическую продукцию.

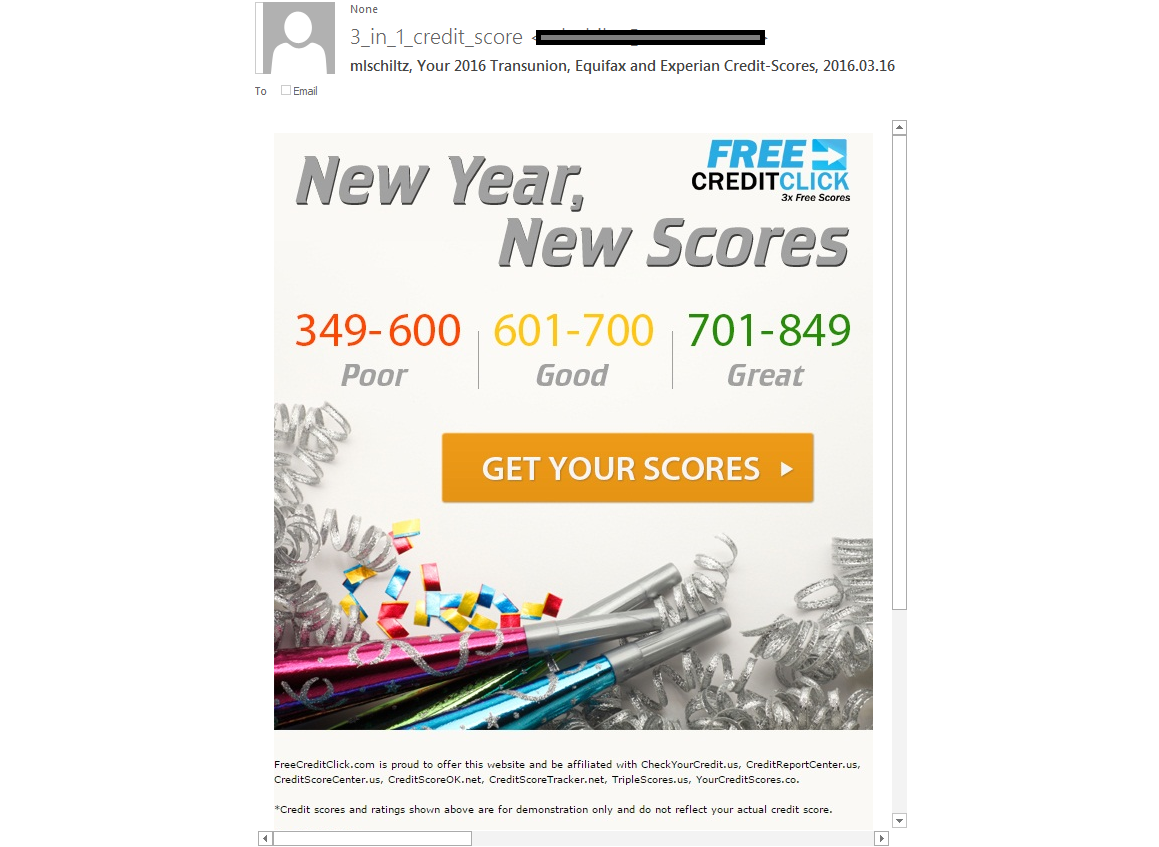

Еще одна тенденция: значительное увеличение «нигерийского» спама

Похоже, что экономический кризис не прошел и мимо «нигерийцев», так как в последнее время они сильно активизировались. По нашим наблюдениям в прошедшем квартале значительно увеличилось количество мошеннических писем этого вида. При этом, если раньше, мошенники пытались заставить жертву ответить на письмо при помощи длинной, убедительной и детальной истории, нередко в качестве доказательства приводя даже ссылки на статьи в различных известных СМИ, то теперь всё чаще они рассылают лишь короткое сообщение без каких-либо подробностей с предложением выйти на связь. Иногда в письме может указываться крупная сумма денег, о которой речь пойдет в дальнейшей переписке, но опять же без подробного описания, где она была обнаружена и кому принадлежала.

Вероятно, мошенники рассчитывают таким образом вовлечь в свою хитрую схему и осведомленных получателей, уже имеющих представление о классических «нигерийских» уловках, либо же такие короткие сообщения просто рассчитаны на занятых людей, совершенно не готовых тратить своё время на чтение слишком длинных писем от незнакомцев.

Методы и трюки: сервисы коротких ссылок и обфускация

В отчете за 2015 год мы писали про обфускацию доменов в спаме. В первом квартале 2016 года эта тенденция продолжилась и дополнилась новыми трюками.

Злоумышленники продолжают использовать сервисы коротких ссылок, но методы их зашумления поменялись.

Во-первых, спамеры стали вставлять символы между доменом сервиса коротких ссылок и финальной ссылкой – слеши, буквы и точки.

Причем обфусцируется и сама ссылка, по которой проходит пользователь, и ссылка подгружаемой картинки в письме:

Помимо букв и точек спамеры вставляли между слешами даже случайные тэги-комментарии, и ссылки продолжали корректно интерпретироваться браузером:

Обращаем внимание на то, что в теме письма есть обращение Edward, оно же находится в зашумляющем тэге-комментарии. То есть имя берется из одной базы и зашумляющий тэг уникален для каждого письма в рассылке.

В русскоязычном спаме также использовалась обфускация и сервисы коротких ссылок, но алгоритм был другим.

Так, в ссылках для зашумления использовался символ @. Напомним, @ перед доменом может использоваться для идентификации пользователя в домене (по факту сейчас уже не используется). Для сайтов, не требующих идентификации, все, что идет до @ просто будет проигнорировано браузером. То есть в письме, приведенном выше, браузер откроет сначала сайт ask.ru/go, на котором выполнит подзапрос «url=» и перейдет на указанный далее URL, принадлежащий сервису коротких ссылок.

Ссылка в этом письме тоже была зашумлена символом @. Кроме того, иногда она также была зашумлена дополнительными подзапросами, включающими почтовый адрес пользователя, что делало ссылку уникальной для каждого письма рассылки.

Статистика

Доля спама в почтовом трафике

Доля спама в мировом почтовом трафике, первый квартал 2016 года

Доля спама в почтовом трафике практически не менялась на протяжении последних месяцев 2015 года. Но в январе 2016 мы зафиксировали значительный рост доли нежелательной корреспонденции – более чем на 5п.п. Впрочем, уже в феврале уровень спама опустился до прежних значений, чтобы вновь подняться в марте, но уже не так заметно. Средняя доля спама в мировом почтовом трафике за первый квартал 2016 года составила 56,92%.

Доля спама в российском почтовом трафике, четвертый квартал 2015 года и первый квартал 2016 года

Ситуация со спамом в российском сегменте интернета заметно отличалась от общемировой. Доля нежелательной корреспонденции заметно выросла еще в ноябре 2015 года и держалась на уровне 64-65% до января 2016 года. В феврале, как и в случае с мировом трафиком, произошел спад с последующим небольшим подъемом в марте. Средняя доля спама в российском почтовом трафике за первый квартал 2016 года составила 61,93%.

Страны – источники спама

Страны – источники спама в мире, первый квартал 2016 года

США, занявшие в 2015 году первое место по количеству исходящего из страны спама, сохранили свое лидерство и в первом квартале 2016 года – доля страны составила 12,43%. Следом с заметным отрывом идут Вьетнам (10,30%) и Индия (6,19%). На четвертом месте расположилась Бразилия (5,48%), а замыкает первую пятерку Китай с показателем 5,09%.

Россия, по итогам 2015 года занявшая 2-е место, в первом квартале 2016 спустилась на седьмую позицию (4,89%). Она совсем немного уступила Франции (4,90%), занявшей шестое место.

Размеры спамовых писем

Размеры спамовых писем, четвертый квартал 2015 года и первый квартал 2016 года

Традиционно, самыми рассылаемыми письмами в первом квартале 2016 года стали сообщения объемом до 2 Кб (81,86%), их доля выросла на 2,7 п.п. Также выросла доля писем объемом 20-50 Кб – с 3,02 до 7,67%. А вот количество писем объемом от 2 до 5 Кб, наоборот, значительно снизилось по сравнению с предыдущим кварталом – с 8,91 до 2,50%.

Вредоносные вложения в почте

В настоящее время большинство вредоносных программ детектируются проактивно автоматическими средствами, что серьезно затрудняет сбор статистики по конкретным модификациям зловредов. Поэтому мы решили перейти на более информативную статистику по ТОР-10 вредоносных семейств.

ТОР-10 вредоносных семейств

- Trojan-Downloader.JS.Agent.

- Trojan-Downloader.VBS.Agent.

- Trojan-Downloader.MSWord.Agent.

- Backdoor.Win32.Androm. Andromeda.

- Trojan.Win32.Bayrob.

- Trojan-Downloader.JS.Cryptoload.

- Trojan-PSW.Win32.Fareit.

- Trojan.Win32.Agent.

- Trojan-Downloader.Win32.Upatre.

- 10. Trojan-Spy.HTML.Fraud.

Типичный представитель этого семейства представляет собой обфусцированный Java-скрипт. Сами зловреды используют технологию ADODB.Stream, которая позволяет им скачивать и запускать файлы DLL, EXE и PDF.

Семейство VBS-скриптов. Как и в случае с семейством JS.Agent, занявшим первое место, зловреды используют технологию ADODB.Stream, но загружают преимущественно ZIP-архивы, извлекают из них и запускают другое вредоносное ПО.

Представитель этого семейства является DOC-файлом со встроенным макросом, написанным на Visual Basic for Applications (VBA). Макрос выполняется при открытии документа: скачивает с сайта злоумышленников другой вредоносный файл и запускает его на компьютере жертвы.

Семейство универсальных модульных ботов Andromeda – Gamarue. Основные возможности таких ботов: скачивание, хранение и запуск вредоносного исполняемого файла; скачивание и загрузка вредоносной DLL (без сохранения на диск); обновление и удаление себя. Функциональность бота расширяется с помощью плагинов, которые подгружаются злоумышленниками в любое время.

Зловреды этого семейства троянцев могут скачивать с управляющего сервера и запускать дополнительные модули, а также работать как прокси-сервер. Используются для рассылки спама и кражи персональных данных.

Типичный представитель этого семейства – это не что иное, как обфусцированный Java-скрипт. Зловреды этого семейства скачивают и запускают на компьютере пользователя программу-шифровальщик.

Основной целью вредоносных программ этого семейства является похищение данных, например, учетных данных FTP-клиентов, установленных на зараженном компьютере, учетных данных программ для работы с облачными хранилищами, файлов cookie в браузерах, паролей почтовых программ. Собранную информацию троянцы Fareit отправляют на сервер злоумышленников. Некоторые представители семейства умеют загружать и запускать другие вредоносные программы.

Вредоносные программы этого семейства уничтожают, блокируют, изменяют или копируют данные, а также нарушают работу компьютеров или компьютерных сетей.

Размер троянцев этого семейства не превышает 3,5 Кб, а их функции ограничиваются скачиванием «полезной нагрузки» на зараженный компьютер – чаще всего это троянцы-банкеры семейства, известного как Dyre/Dyzap/Dyreza. Основной задачей банковских троянцев этого семейства является кража платежных данных пользователя.

Семейство троянских программ, реализованных в виде поддельных HTML-страниц. Зловред рассылается по электронной почте под видом важного сообщения от крупных коммерческих банков, интернет-магазинов, софтверных компаний и т.д. На предложенной поддельной HTML-странице пользователь вводит свои конфиденциальные данные, после чего эта информация отправляется киберпреступника

Страны — мишени вредоносных рассылок

В рейтинге стран, на территорию которых рассылается наибольшее количество вредоносного спама, произошли значительные изменения.

Распределение срабатываний почтового антивируса по странам, первый квартал 2016 года

Первое место, как и по итогам 2015 года, занимает Германия (18,93%), а вот на второй позиции неожиданно обосновался Китай (9,43%), который по итогам прошлого года занял лишь 14-е место. Замыкает первую тройку Бразилия (7,35%).

На четвёртой позиции расположилась Италия (6,65%), а пятую строчнку в нашем рейтинге занимает Великобритания (4,81%). Россия по итогам квартала оказалась на шестом месте с показателем 4,47%.

США (3,95%), которые на протяжении многих месяцев находились в первой пятёрке стран-мишеней спама с вредоносными вложениями, в первом квартале заняли лишь восьмую позицию.

Фишинг

В первом квартале 2016 года на компьютерах пользователей продуктов «Лаборатории Касперского» было зафиксировано 34 983 315 срабатываний системы «Антифишинг».

География атак

Лидером по доле атакованных пользователей внутри страны вновь стала Бразилия (21,5%), прибавившая 3,73 п.п. Процент атакованных пользователей в Китае (16,7%) и Великобритании (14,6%) тоже увеличился по сравнению с прошлым кварталом – на 4,4 п.п. и 3,68 п.п. соответственно. В Японии (13,8%), которая была лидером прошлого года по проценту атакованных пользователей, доля снизилась на 3,18 п.п.

TOP 10 стран по доле атакованных пользователей

| Бразилия | 21,5% |

| Китай | 16,7% |

| Великобритания | 14,6% |

| Япония | 13,8% |

| Индия | 13,1% |

| Австралия | 12,9% |

| Бангладеш | 12,4% |

| Канада | 12,4% |

| Эквадор | 12,2% |

| Ирландия | 12,0% |

Организации — мишени атак

Рейтинг категорий атакованных фишерами организаций основывается на срабатываниях эвристического компонента системы «Антифишинг» на компьютерах пользователей. Этот компонент детектирует все страницы с фишинговым контентом, на которые пользователь пытался пройти по ссылкам в письме или в интернете, в тех случаях, когда ссылки на эти страницы еще отсутствуют в базах «Лаборатории Касперского». При этом неважно, каким образом совершается данный переход: в результате нажатия на ссылку в фишинговом письме, в сообщении в социальной сети или, например, в результате действия вредоносной программы. В результате срабатывания в браузере пользователь видит предупреждающий баннер о возможной угрозе.

Распределение организаций, атакованных фишерами, по категориям, первый квартал 2016 года

В первом квартале 2016 года по-прежнему лидирует категория «Глобальные интернет-порталы» (28,69%), прибавившая 0,39 п.п. Вторую и третью позицию занимают две финансовые категории: «Банки» (+4,81 п.п.) и «Платежные системы» (-0,33 п.п.), соответственно. Замыкают первую пятерку категории «Социальные сети» (11,84%) и «Онлайн-магазины» (8,40%), потерявшие в первом квартале 0,33 п.п. и 4,06 п.п. соответственно.

Онлайн-магазины

Атаки на пользователей онлайн-магазинов интересны тем, что чаще всего сопровождаются кражей данных банковских карт и другой персональной информации.

Распределение онлайн-магазинов, атакованных фишерами, первый квартал 2016 года

Наибольшей популярностью у фишеров среди интернет-магазинов пользовался Apple Store. В первом квартале 2016 года его доля в категории «онлайн-магазины» составила 27,82%. За ним с заметным отрывом следует другой популярный магазин – Amazon (21,60%).

Пример фишинговой страницы, предназначенной для кражи Apple ID и данных банковской карты жертвы

Замыкает первую тройку популярный у геймеров сервис Steam (13,23%), ориентированный на распространение компьютерных игр и программ. Он занимает 19 место в общем рейтинге атакуемых организаций.

Распространение ссылок на фишинговые страницы, использующие тематику онлайн-игр и игровых сервисов, происходит посредством баннеров, сообщений в социальных сетях и на форумах. Немного реже – почтой.

Отметим, что интерес преступников к Steam и игровым сервисам в целом растет, деньги и личные данные онлайн-геймеров часто становятся целью не только для фишеров, но и для разработчиков вредоносного ПО.

TOP 3 атакуемых фишерами организаций

Основная часть нецелевого фишинга направлена на пользователей нескольких наиболее популярных компаний. Такие компании имеют множество клиентов по всему миру, благодаря чему у мошенников больше шансов попасть в цель, организуя очередную фишинговую атаку.

На ТОР 3 атакуемых фишерами организаций в первом квартале 2016 года пришлось 21,71% всех детектируемых фишинговых ссылок.

| Организация | % фишинговых ссылок | |

| 1 | Yahoo! | 8,51 |

| 2 | Microsoft | 7,49 |

| 3 | 5,71 |

По сравнению с четвертым кварталом 2015 года состав первой тройки изменился. На первом месте вновь оказалась компания Yahoo! (+1,45 п.п.), на второе место поднялась Microsoft (+2,47 п.п.), замкнула первую тройку Facebook (-2,02 п.п.).

Отметим, что фишинг на Facebook встречается практически на всех языках.

Также Facebook пользуется большой популярностью среди киберпреступников как средство распространения вредоносного контента. Об одной из таких схем мы недавно писали в блоге.

Заключение

В первом квартале 2016 года доля спама в почтовом трафике выросла на 2,7 процентных пункта по сравнению с предыдущим кварталом. Однако говорить про тенденцию роста пока рано. Дело в том, что в начале каждого года доля спама заметно растет, связано это с тем, что количество нормальной почты в праздники заметно падает.

Среди стран — источников спама по-прежнему лидируют США. Также в пятерку вошли Вьетнам, Индия, Бразилия и Китай — крупные быстро развивающиеся страны с хорошим интернетом.

Спамовые письма становятся все короче. В первом квартале сообщения, размер которых не превыет 2Кб, перешагнули планку в 80% от всего спама.

В первом квартале 2016 года количество спама, содержащего вредоносные вложения, резко выросло. Доля вредоносных вложений в почте достигла своего пика в марте, в 4 раза превысив среднемесячный показатель прошлого года. Такой стремительный рост связан, в частности, с популярностью криптолокеров-вымогателей, которые либо содержались непосредственно в письмах, либо подкачивались на компьютер жертвы с помощью троянца-загрузчика.

Такой рост подтверждает наши давние прогнозы о постепенной криминализации спама, повышением его опасности, вместе со снижением его общей доли в почте. Разнообразие языков, социальная инженерия, огромное количество различных типов вложений, полностью меняющийся текст в рамках одной рассылки – все это выводит спам на новый уровень опасности. Кроме того, подобные вредоносные рассылки имеют очень широкий географический охват. Картина распространения зловредов по почте существенно поменялась в этом году. В частности, на второе место среди стран-жертв вышел Китай.

Другое подтверждение тенденции криминализации спама – рост мошеннического, а именно «нигерийского» спама, наблюдаемый в первом квартале 2016.

Вряд ли количество вредоносного спама продолжит так стремительно расти: чем более распространен вредоносный спам, тем больше людей знают о его опасности и не открывают вредоносные вложения. Поэтому, как правило, такие атаки постепенно затихают спустя несколько месяцев. Однако на смену им могут прийти другие – еще более сложные.

Спам и фишинг в первом квартале 2016

Ipgoogl

Да способов отсылки на фишинговую или вредоносную страницу, множество, например раньше не всречал создают страничку от google как для ведения блога, туда вставляют вредоносную ссылку, саму страницу продвигают.

Александр

и каким надо быть спецом чтобы во всем разбираться чтобы комп более менее работал и не болела голова сложновато очень.конечно работа лаборатории Касперского приходиться не сладко но хотелось бы от нее невозможного то есть нажатием двух трех клавиш проверить все индивидуально на предмет всех зараз и собак и не важно если это будет платно..зато без головной боли и потерей времени.потому что кроме лаборатории никому верить нельзя