Особенности квартала

Банковский фишинг: новая версия старой схемы

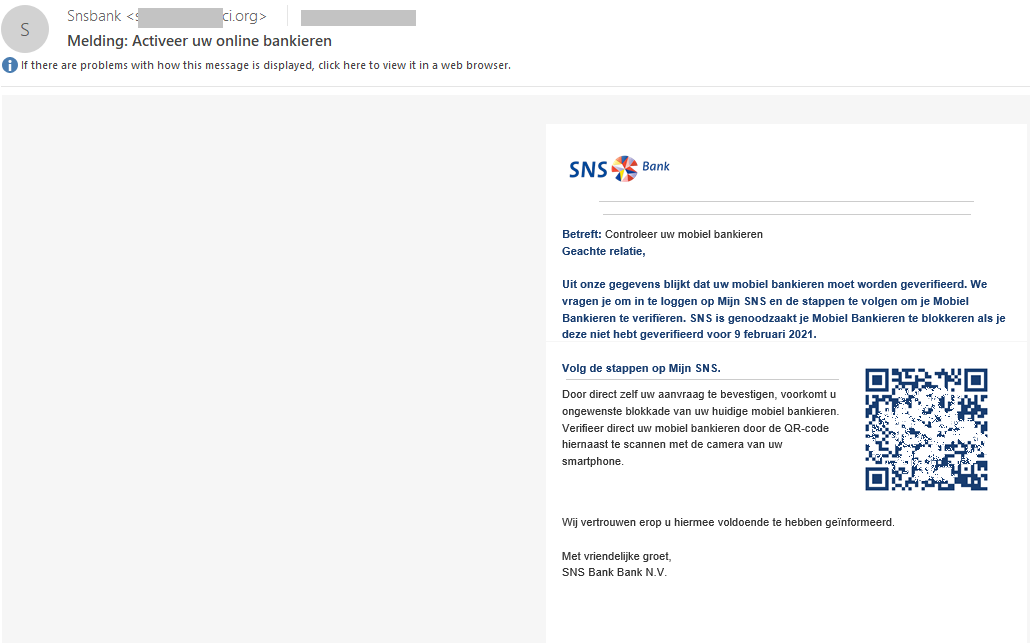

В первом квартале 2021 года к привычным схемам банковского мошенничества добавились новые. Клиенты нескольких нидерландских банков столкнулись с фишинговой атакой с использованием QR-кодов. Мошенники предлагали жертве отсканировать код из письма якобы для того, чтобы решить проблемы с блокировкой мобильного банкинга. На самом деле сканирование такого кода могло привести к утечке персональных данных, потере определенной суммы денег или заражению устройства: он мог содержать ссылку на веб-страницу с вредоносным ПО.

Для того чтобы привлечь пользователей на свои странички, фишеры эксплуатировали тему COVID-19. В частности, в рассылке от имени банка MKB получателям предлагалось ознакомиться с бюллетенем, якобы содержавшем свежие новости о пандемии и подробно освещавшем шаги, предпринятые банком в сложившейся ситуации. По ссылке находилась фишинговая страница авторизации Outlook.

В прошлом году киберпреступники активно эксплуатировали тему государственных выплат, чаще всего — в связи с ущербом, нанесенным пандемией. В первом квартале 2021 года акцент на предоставление компенсаций стали делать мошенники, рассылающие письма от имени банков. Фишинговые страницы, на которые вели ссылки из этих писем, злоумышленники оформляли как официальные распоряжения — с гербовыми печатями, деловыми оборотами речи, отсылками к законодательству страны. Атаки могли быть направлены на угон данных любой банковской карты пользователя и его анкетных данных.

Но были и атаки, нацеленные на пользователей определенных банков. В таком случае акцент делался на копировании внешних атрибутов сайта компании, под которую маскировалась фишинговая страничка.

Вакцина с киберугрозой

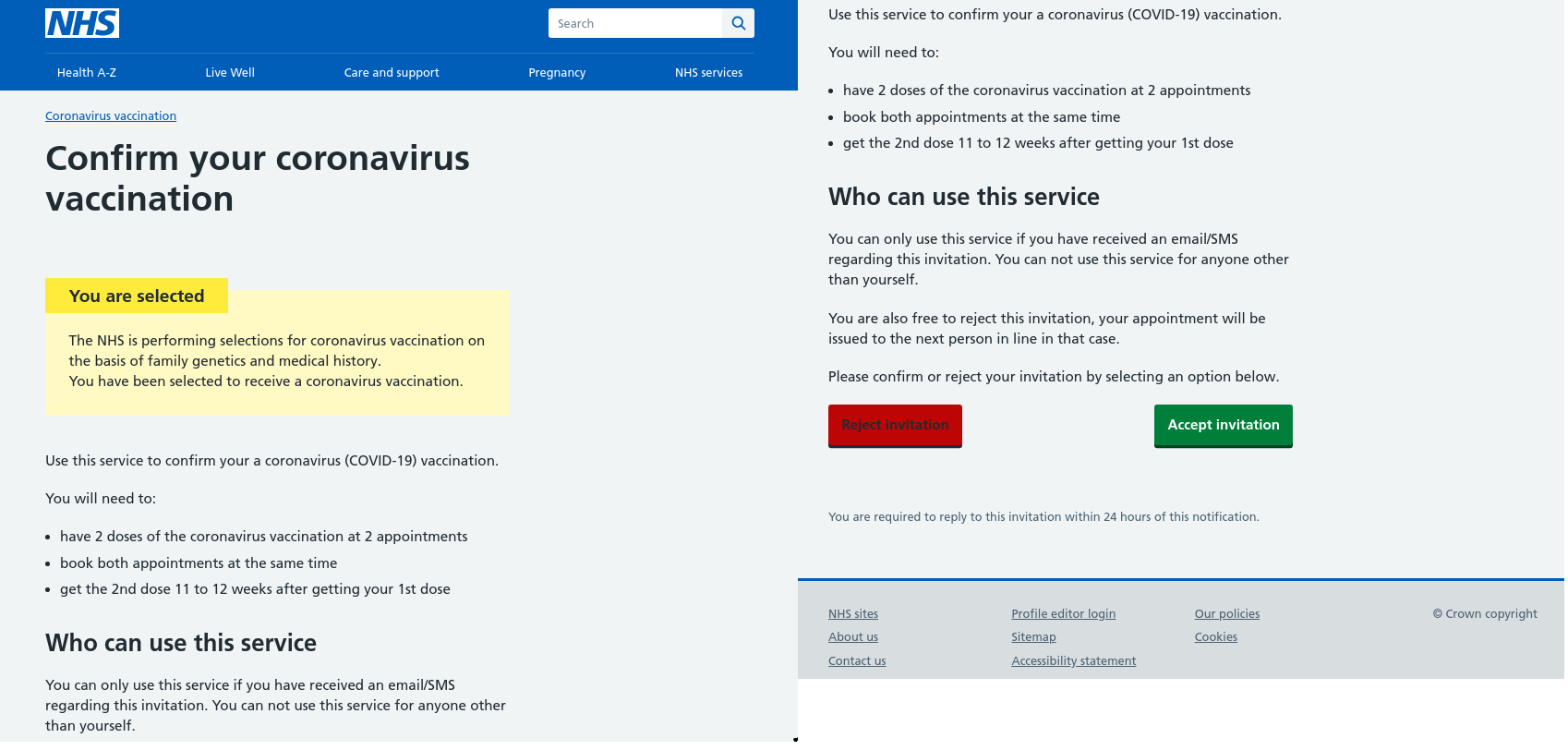

Вакцинация от COVID-19 стала одной из самых обсуждаемых тем в мире, а значит, и одной из самых привлекательных для мошенников. Киберпреступники использовали стремление людей как можно быстрее защититься от вируса с помощью прививки. Так, некоторые жители Великобритании получили рассылку от имени Национальной службы здравоохранения. В письме сообщалось, что получатель имеет право вакцинироваться, но нужно подтвердить свое участие в программе, перейдя по ссылке.

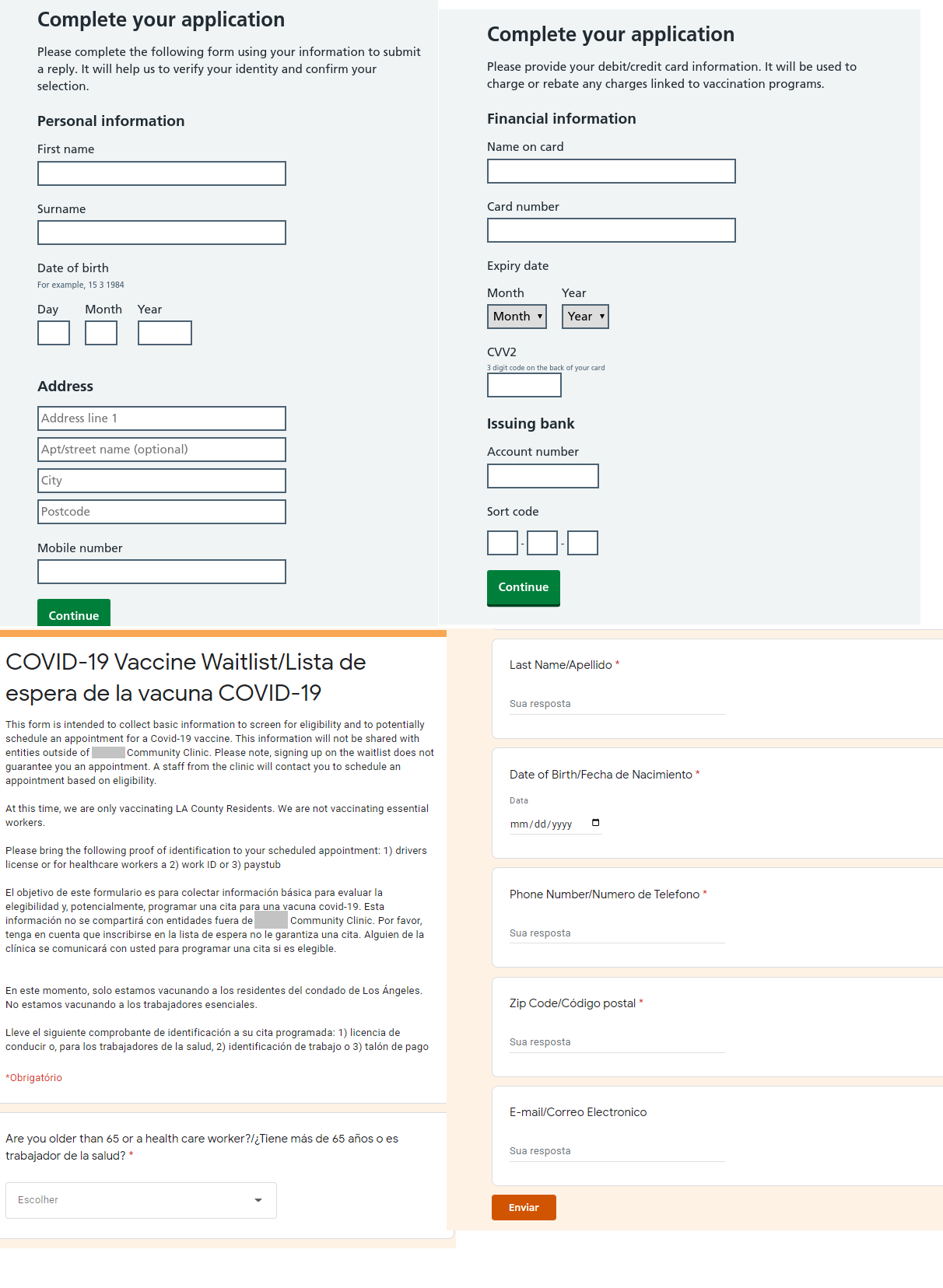

В другой рассылке злоумышленники делали акцент на возраст — в клинику за вакцинацией предлагалось обратиться людям старше 65 лет.

В обоих случаях для записи на вакцинацию требовалось заполнить анкету с личными данными, а в первом фишеры также запрашивали данные банковской карты. Если бы пользователь последовал всем инструкциям на поддельном сайте, то злоумышленники получили бы доступ к его счету и персональным данным.

Еще одним способом получить персональные данные и доступ к кошельку пользователей стали фальшивые опросы на тему вакцинации. Мошенники рассылали письма от имени крупных фармацевтических компаний, производящих вакцины от COVID-19, или неких частных лиц. В сообщении предлагалось поучаствовать в небольшом опросе.

Тем, кто принял участие в исследовании, злоумышленники обещали подарки или даже денежное вознаграждение. Ответив на вопросы, жертва перенаправлялась на страницу с «подарком».

После того как пользователь давал согласие на получение приза, ему предлагали заполнить подробную анкету с указанием личных данных. В некоторых случаях злоумышленники также требовали оплатить символическую сумму за доставку. Однако если жертва вводила данные банковской карты, с нее могли списать сумму, в несколько раз превышающую оговоренную. При этом никакого приза мошенники не присылали.

Тему вакцинации не смогли обойти своим вниманием и спамеры, предлагающие сотрудничество с китайскими фабриками. При том, что в сообщениях упоминалось множество товаров, связанных с диагностикой и лечением заболевания, акцент делался именно на продаже шприцев для вакцинации.

Подобные предложения могут выглядеть выгодными, однако вероятность успешного завершения сделки равна нулю. Скорее всего, «бизнес-партнеры» просто исчезнут, получив оговоренную сумму предоплаты.

Корпоративный сегмент: мошенничество без отрыва от работы

Корпоративные логины и пароли остаются желанной добычей для мошенников. Чтобы заинтересовать пользователей, несмотря на все более настороженное отношение к письмам извне, злоумышленники стараются придать своим рассылкам солидный вид, маскируя их под рассылки от бизнес-инструментов и сервисов. Подобная имитация рабочего процесса, по расчетам мошенников, должна внушить пользователю доверие, убедить его перейти по ссылке и ввести данные на поддельной странице. Так, «извещение» от Microsoft Planner приглашало ознакомиться с задачами на месяц. Если получатель переходил по ссылке, он попадал на фишинговую страничку, запрашивающую учетные данные от аккаунта Microsoft.

В русскоязычном сегменте мы обнаружили рассылку от имени отдела сопровождения информационно-аналитического портала. В письмах говорилось о проведенных работах по обновлению приложений и предлагалось проверить доступность ресурса. По ссылке также требовалось ввести логин и пароль от корпоративного аккаунта.

Старые приемы, например создание уникальной поддельной страницы с помощью JavaScript, в первом квартале сочетались с подчеркнуто рабочей тематикой самих фишинговых писем. Если раньше мошенники использовали в качестве приманки распространенные, но не всегда бизнес-ориентированные сервисы, то свежие сообщения представляли собой указание на важный документ, ожидающий утверждения, или контракт, с которым нужно срочно ознакомиться.

С миру по нитке

С конца прошлого года мы отмечаем мошеннические рассылки и поддельные странички, где пользователей настоятельно просили заплатить небольшую сумму денег за определенные услуги. Зачастую указанный в поддельном письме платеж был настолько мал, что потенциальная жертва могла проигнорировать риски. Например, в одном из писем на изображении ниже злоумышленники требуют от получателя всего 1 рубль 99 копеек. Расчет киберпреступников был прост: маленькую сумму пользователь согласится заплатить скорее, чем более крупную, а значит, больше потенциальных жертв введет данные карты на мошенническом сайте. Чтобы письма выглядели убедительнее, их рассылали от имени распространенных сервисов, к которым чаще всего прибегают пользователи. Например, сервисы доставки, сообщения от которых подделывают достаточно часто, и в этом случае заняли лидирующую позицию. Потенциальную жертву просили внести платеж за прохождение таможни или за доставку посылки до получателя. Впрочем, мошенники подделывали письма от служб доставки не очень тщательно: их с легкостью можно было отличить по адресу в поле From или проверив указанный в сообщении трек-номер, который оказывался недействительным.

Помимо доставки были и другие поводы для «выставления счета». В частности, мошенники могли присылать «извещения» о необходимости оплатить пользование доменом или даже об окончании срока подписки WhatsApp. В последнем случае могло насторожить само упоминание платной подписки, ведь в действительности не только приложение для частных пользователей, но и версия WhatsApp для бизнеса является бесплатной.

Хотя мошенники требовали заплатить совсем символические деньги, в действительности они могли списать со счета жертвы сумму, превышающую указанную в письме. Кроме того, данные банковской карты жертвы оказывались в руках мошенников. Эта опасность всегда потенциально присутствует при вводе данных банковской карты на сомнительных ресурсах.

Интересное: письма незнакомца

В марте мы выявили целевую рассылку по адресам одного из учебных заведений. В письме сообщалось о взломе базы данных компании — партнера школы, в результате которого в руки злоумышленников попали персональные данные учеников и сотрудников учебного заведения. Компания отказалась заплатить взломщикам выкуп, и теперь администрации школы нужно готовиться к самому худшему. В том числе к тому, что база попадет в даркнет, а оттуда к преступникам, которые, используя украденные данные, смогут проникнуть в здание школы под видом ее сотрудников. Чтобы убедить руководство в реальности угрозы, нависшей над школой, авторы письма предлагали срочно пройти по ссылке и ознакомиться с частью украденной базы. Ссылка вела на сайт в домене onion, который можно открыть только с помощью браузера Tor. По ссылке находился командный сервер, к которому обращались вредоносные программы (различные шифровальщики, Trojan-Banker.Win32.Danabot). Также ссылка на этот ресурс содержалась в записках с требованием выкупа, а в некоторых случаях с него загружалось вредоносное ПО. Если сотрудник школы проявлял любопытство и переходил на этот ресурс, он рисковал запустить шифровальщика в сеть образовательного учреждения или столкнуться с требованием заплатить выкуп за компанию-партнера.

Любопытную тактику выбрали злоумышленники для атаки на пользователей Facebook. Потенциальной жертве приходило письмо о том, что ее аккаунт нарушает условия пользования социальной сети. Чтобы избежать удаления учетной записи, мошенники предлагали получателю пройти по ссылке и подать апелляцию. Сделать это нужно было в сжатые сроки — таким образом киберпреступники добивались того, чтобы адресат как можно меньше анализировал их послание и как можно скорее совершил требуемые от него действия. Эта рассылка ничем не отличалась бы от любой другой, направленной на кражу учетных данных от Facebook, если бы не один нюанс: ссылка в письме вела на настоящую страницу этой соцсети.

Страница выглядела как официальное уведомление, в котором было указано, что если аккаунт собираются заблокировать по ошибке, то это можно оспорить, пройдя по ссылке. В действительности же это была заметка в профиле пользователя Facebook, о чем можно было догадаться, если обратить внимание на слово notes в адресе. Нажав на ссылку в этой заметке, жертва оказывалась уже на фишинговом сайте. Расчет злоумышленников был прост: усыпив бдительность жертвы легитимной ссылкой, убедить ее ввести логин и пароль на поддельной странице.

Статистика: спам

Доля спама в почтовом трафике

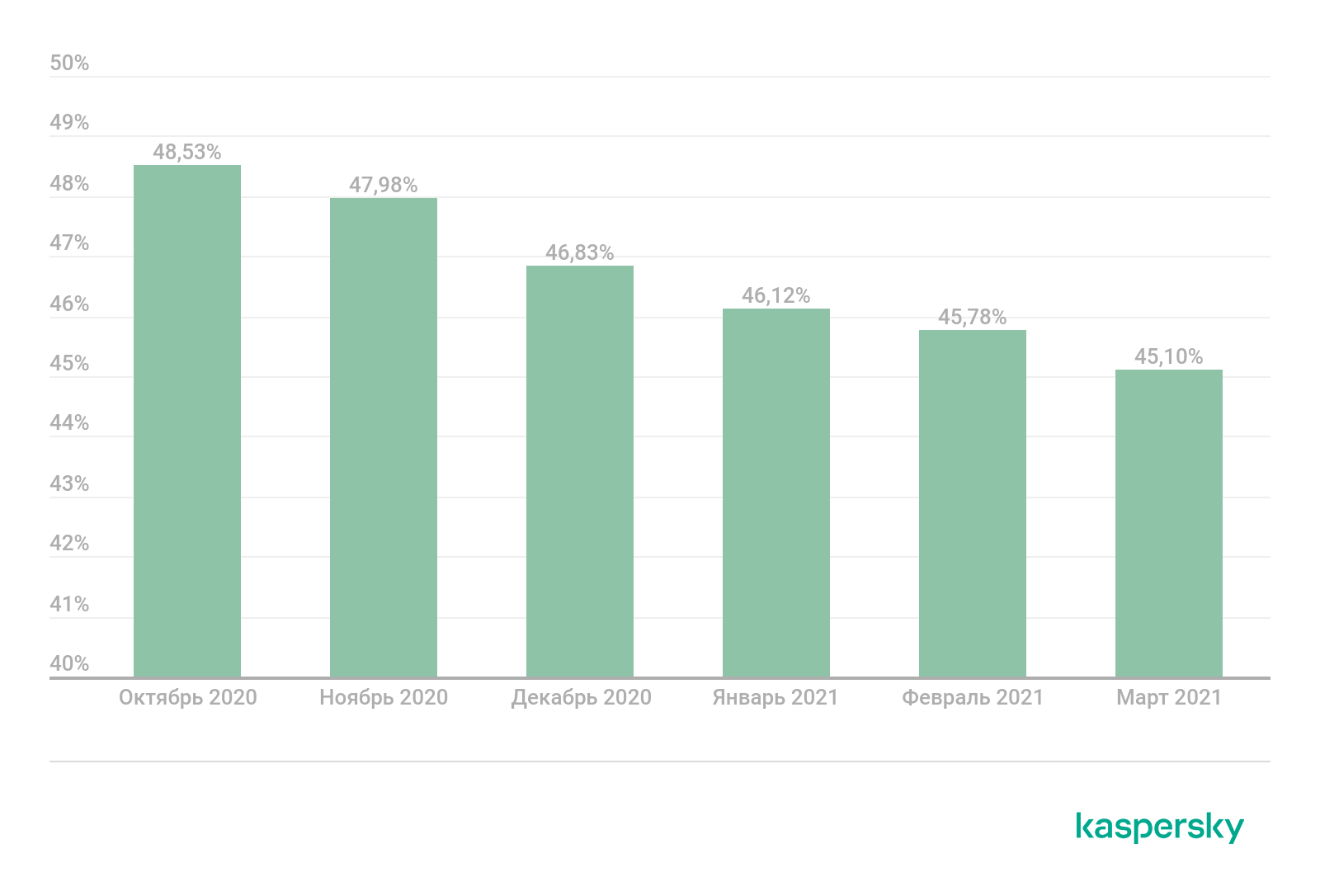

В первом квартале 2021 года доля спама в мировом почтовом трафике продолжила снижаться и составила в среднем 45,67% — на 2,11 п. п. меньше, чем в четвертом квартале 2020-го (47,78%).

Доля спама в мировом почтовом трафике, Q4 2020 и Q1 2021 (скачать)

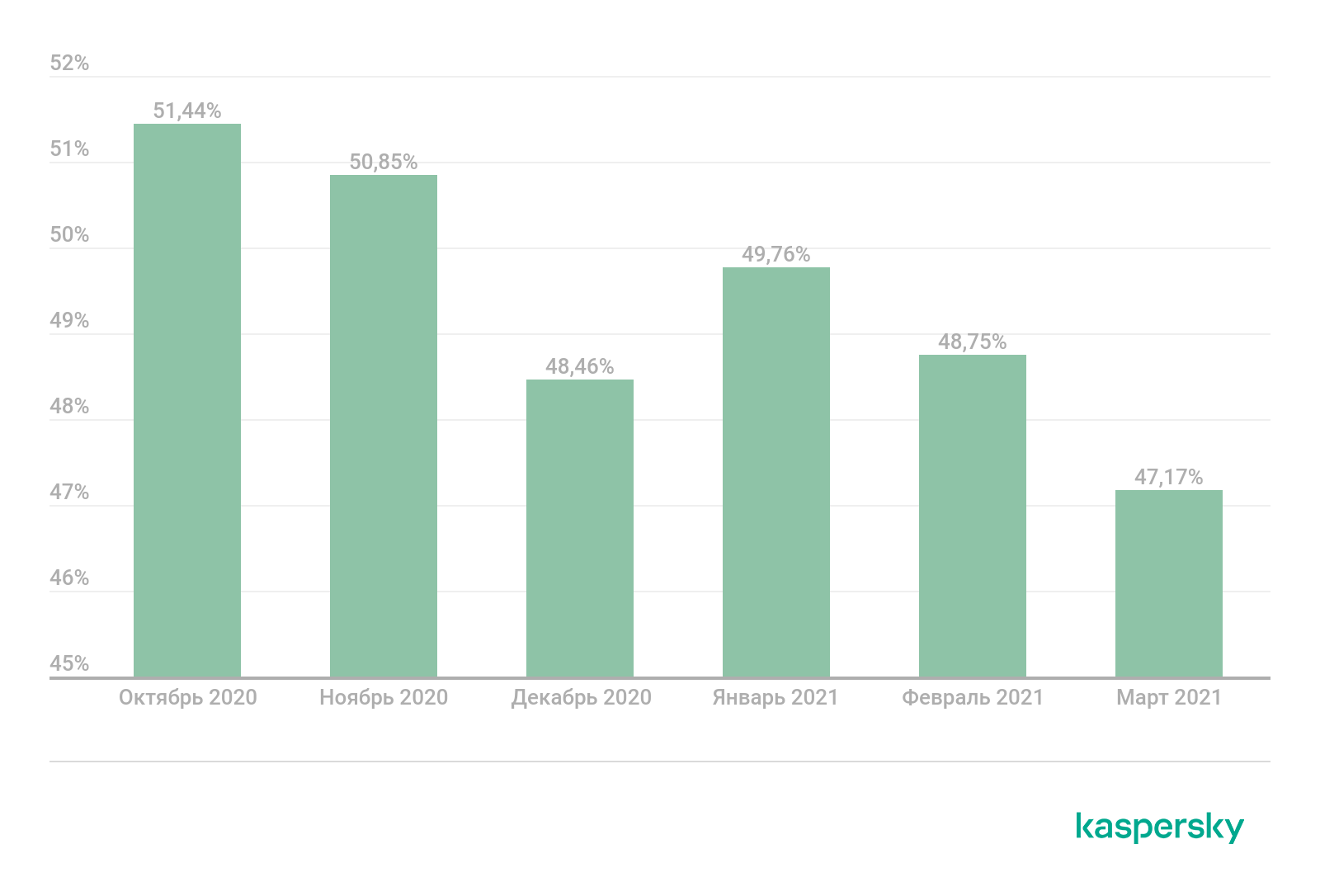

В российском сегменте интернета средняя доля спама тоже оказалась ниже, чем в четвертом квартале: 48,56% вместо 50,25%. Как и в мире в целом, самым бурным месяцем отчетного периода стал январь (49,76%), а самым тихим — март (47,17%). Но в отличие от общемировой картины, в рунете январская доля спама была на 1,30 п. п. выше, чем декабрьская (49,76% против 48,46%).

Доля спама в почтовом трафике рунета, Q4 2020 и Q1 2021 (скачать)

Страны — источники спама

В 2020 году лидерами с точки зрения количества исходящего спама стали Россия и Германия. В первом квартале 2021-го они остались на своих позициях: на долю России пришлось 22,47% спама, а из Германии исходило 14,89% от всех мусорных писем. Третье место среди стран — источников спама заняли США (12,98%), а четвертое — Китай (7,38%).

Пятая строчка рейтинга досталась Нидерландам (4,18%), за ними следуют Франция (3,69%) и Испания (3,39%). Польша (2,39%), Бразилия (2,37%) и Япония (2,23%) замыкают первую десятку.

Вредоносные вложения в почте

Решения «Лаборатории Касперского» в первом квартале 2021 года обнаружили 38 195 315 вредоносных почтовых вложений. Это почти на 3 млн меньше, чем за последние три месяца 2020 года. При этом в течение квартала количество заблокированных почтовым антивирусом вложений росло.

Количество срабатываний почтового антивируса, Q4 2020 и Q1 2021 (скачать)

Семейства вредоносных программ

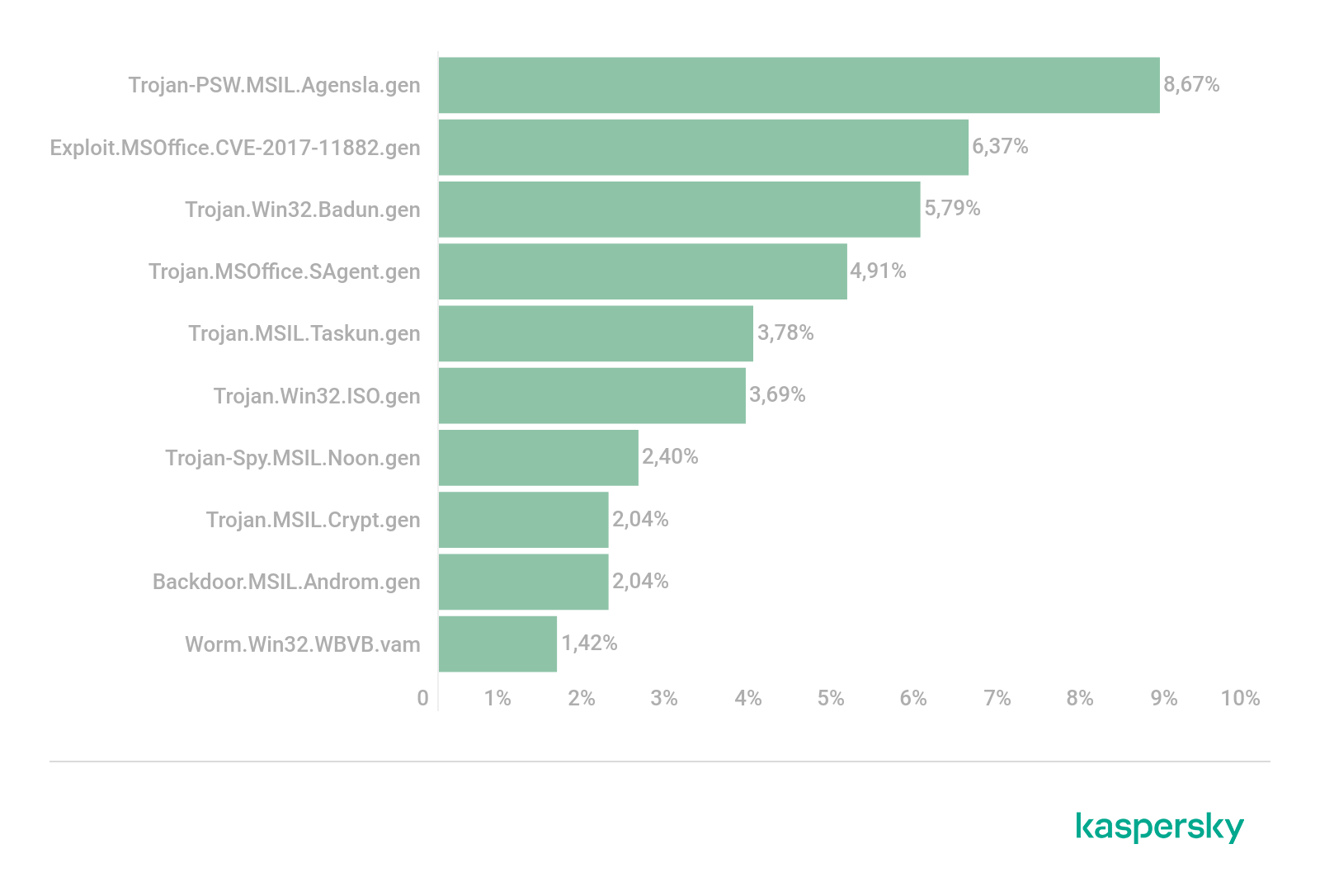

Чаще всего в почтовых вложениях наши решения обнаруживали троянцев семейства Agensla (8,91%). Эти зловреды специализируются на краже учетных данных из браузера, а также из почтовых и FTP-клиентов. На втором месте эксплойты для уязвимости CVE-2017-11882 в компоненте Microsoft Equation Editor, которые детектировались в 6,38% случаев. На третьей строчке в этот раз оказались троянцы семейства Badun (5,79%). С этим вердиктом детектируются вредоносные программы, замаскированные под электронные документы. Чаще всего зловреды семейства Badun распространяются в архивах.

ТОП 10 семейств вредоносных программ в почтовом трафике, Q1 2021 (скачать)

ТОП 10 вредоносных вложений, Q1 2021 (скачать)

Страны — мишени вредоносных рассылок

Больше всего попыток открыть вредоносные вложения наши решения зафиксировали на территории Испании (8,74%). Эта страна лидировала в рейтинге мишеней вредоносных рассылок на протяжении 2020 года, и в отчетном квартале она продолжает удерживать первое место. На вторую строчку поднялась Италия (7,59%), а третьей стала Германия (5,84%).

Четвертыми в первом квартале оказались Объединенные Арабские Эмираты (5,25%), а замыкает первую пятерку Россия (4,88%).

Статистика: фишинг

В первом квартале 2021 года наша система «Анти-Фишинг» пресекла 79 608 185 попыток перейти на мошеннические страницы. С фишингом столкнулось 5,87% пользователей решений «Лаборатории Касперского», а в антифишинговые базы данных было добавлено 695 167 новых масок.

География фишинговых атак

В этот раз фишинговые атаки затронули сравнительно небольшую долю наших пользователей как в целом, так и в конкретных странах. Лидером стала Франция, где 9,89% от всех пользователей решений «Лаборатории Касперского» хотя бы раз за квартал пытались перейти по мошеннической ссылке.

На втором месте оказался Израиль (8,45%), а замыкает тройку лидеров Венгрия, где 8,27% пользователей столкнулись с фишинговыми страницами. В свою очередь, Бразилия (7,94%), возглавлявшая рейтинг в 2020 году, в первом квартале оказалась на девятой строчке.

Домены верхнего уровня

Большинство фишинговых сайтов, на которые с января по март 2021 года пытались перейти пользователи, традиционно располагалось в доменной зоне COM (32,80%). Вторым по популярности среди мошенников в этот раз оказался домен XYZ (11,38%). Бронзу получила доменная зона TK (3,24%), принадлежащая Токелау — островам в Тихом Океане, являющимся зависимой территорией Новой Зеландии. Домены Токелау сдаются в аренду по невысокой цене, поэтому пользуются спросом у фишеров.

Доменные зоны верхнего уровня, в которых чаще всего размещались фишинговые страницы, Q1 2021 (скачать)

Организации — мишени атак

Рейтинг атакованных фишерами организаций основывается на срабатываниях детерминистического компонента системы «Анти-Фишинг» на компьютерах пользователей. Этот компонент детектирует все страницы с фишинговым контентом, на которые пользователь пытался пройти по ссылкам в письме или в интернете, если ссылки на эти страницы присутствуют в базах «Лаборатории Касперского».

TOP 10 организаций, которые фишеры использовали в качестве приманки, в первом квартале практически не изменились относительно 2020 года. Лидируют по-прежнему онлайн-магазины (15,77%), за ними следуют глобальные интернет-порталы (15,50%) и банки (10,04%). То, что мошенники продолжили активно атаковать пользователей электронных торговых площадок, объясняется связанными с пандемией ограничениями, которые в первом квартале сохранялись во многих странах.

Распределение организаций, чьи пользователи были атакованы фишерами, по категориям, Q1 2021 (скачать)

Заключение

В первом квартале 2021 года мы во многом наблюдали продолжение трендов 2020 года. Злоумышленники все так же активно используют тему COVID-19 для привлечения внимания потенциальных жертв. Кроме того, с началом вакцинации против коронавируса спамеры взяли ее на вооружение в качестве приманки. Мошенники, охотящиеся за корпоративными аккаунтами, продолжают оттачивать свои техники в стремлении сделать письма как можно более убедительными. А фишеры, специализирующиеся на личных учетных записях, по-прежнему активно подделывают страницы онлайн-магазинов, популярность которых возросла из-за связанных с пандемией ограничений.

Скорее всего, во втором квартале злоумышленники продолжат эксплуатировать тему вакцинации против COVID-19. Более того, можно ожидать появления новых связанных с ней мошеннических схем. Не потеряет актуальности и тема компенсации ущерба, который граждане и организации во многих странах понесли из-за пандемии. Соответственно, во втором квартале может увеличиться и число мошеннических схем с предложением выплат от имени государства или любых других структур. Также ближе к летнему сезону возможен рост количества рассылок, связанных с туристической отраслью, однако из-за пандемии он, скорее всего, будет незначительным. Зато с большой вероятностью злоумышленники продолжат активно охотиться за данными от корпоративных аккаунтов, пользуясь тем, что во многих сферах продолжает функционировать дистанционный режим работы и коммуникация между сотрудниками осуществляется преимущественно онлайн.

Спам и фишинг в I квартале 2021 года