Новый пост в блоге Google обещает пользователям ответ на вопрос, что делать с так называемым «DroidDream» — зловредом, который заявил о себе на Android Market на прошлой неделе:

Зловреды на Android Market, часть 1

Зловреды на Android Market, часть 2

По данным блога, Google начинает процесс удаления зловреда путем удаленной установки на устройство нового приложения, которое называется “Android Market Security Tool March 2011”. Мы посмотрели на это приложение – оно не закрывает уязвимость, оно просто удаляет программы, считающиеся вредоносными. Далее Google обещает внести изменения в организацию работы Android Market для того, чтобы решать такого типа проблемы и утверждает, что «сотрудничает с партнерами для предоставления решения по основным вопросам защиты».”

Эта часть выглядит замечательно за исключением нескольких бросающихся в глаза фактов:

Google вводит пользователей в заблуждение. В тексте говорится, что «обновление автоматически ликвидирует эксплойт». Однако это не делает ваш телефон менее уязвимым. После того, как я несколько раз перечитал пост, я понял имеется в виду, что уязвимые телефоны теперь защищены от эксплойтов, используемых во вредоносных программах DroidDream. Но это не тот случай.

Установка патча – очень любопытный процесс: Google удаленно устанавливает приложение на устройство без согласия пользователя, приложение запускается также без его согласия (иначе это называется удаленное исполнение кода), затем приложение получает root-привилегии, удаляет другие приложения и потом удаляет само себя. Любой из этих шагов может быть вполне приемлемым, если бы пользователь мог участвовать в процессе.

Установить патчи локально невозможно. В случае с Android в его настоящем виде удаленно устанавливать обновления на компьютер, как это делается в системах Linux и Windows, трудно и дорого. В отличие от iPhone, который устанавливает патчи через iTunes или Windows Mobile, использующие ActiveSync, Android работает практически полностью через беспроводные линии связи. Это осложняет жизнь мобильных операторов, которые должны удаленно установить обновленные данные на устройства всех своих клиентов через свою мобильную сеть. Это очень дорого. Если бы Android мог устанавливать более мелкие патчи, и если бы клиенты могли устанавливать их через обычный компьютер (даже опционально), это позволило бы и поставщикам услуг, и производителям, и клиентам чаще устанавливать обновления.

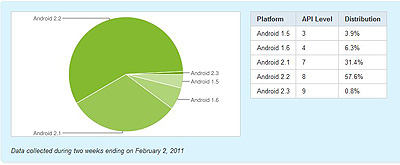

Еще одна проблема заключается в том, что сами производители устройств не обеспечивают постоянной поддержки или обновления своих платформ. Почитайте любой мобильный форум, и вы увидите, что масса пользователей просто умоляет выпустить обновление для их устройств. По статистике Google, более чем у 40% пользователей Android стоит версия ОС ниже Android 2.2. Даже те, кто пользуется версией 2.2, уязвимы, поскольку эксплойт работает на версиях 2.2.1 или даже более ранних. К сожалению, Google не хочет замечать эти цифры, чтобы не портить статистику. За исключением небольшого числа клиентов, которые получают обновления Android Market Security Tool, каждый второй пользователь устройств с ОС версий 2.2.1 и ниже остается уязвимым.

Google обещает внести изменения в организацию работы Android Market, и эти изменения нам еще предстоит увидеть. Но компании не следует забывать и про более масштабные задачи: необходимость своевременного обновления приложений на компьютерах всех своих клиентов и быстрое закрытие уязвимостей с предоставлением пользователям разных вариантов установки обновлений. Для Google и партнеров корпорации это одновременно и возможность, и ответственность. Будем надеяться, что они не упустят первой и не откажутся от второй.

Зловреды на Android Market: часть 3