RevengeHotels — это целевая кибермошенническая кампания, направленная против гостиниц, хостелов и прочих организаций из сферы туризма, и индустрии гостеприимства. Большинство мишеней расположено в Бразилии: от атак RevengeHotels пострадало более 20 типов гостиниц в восьми штатах этой страны. Также выявлены цели в Аргентине, Боливии, Чили, Коста-Рике, Франции, Италии, Мексике, Португалии, Испании, Таиланде и Турции. Целью кампании является кража данных банковских карт постояльцев, которые хранятся в компьютерных системах гостиниц, а также поступают из популярных онлайн-агентств бронирования гостиниц, таких как Booking.com.

Основной вектор атаки — это электронные сообщения, в которые вложены вредоносные документы Word, Excel или PDF. Некоторые из них эксплуатируют уязвимость CVE-2017-0199, загружая эксплойт через скрипты VBScript и PowerShell и устанавливая на машине-жертве кастомизированные версии RevengeRAT, NjRAT, NanoCoreRAT, 888 RAT и других зловредов, таких как ProCC. Кибергруппировка действует с 2015 года, в 2019-м году ее активность возросла.

В ходе нашего расследования мы также смогли отследить две группы, чья деятельность нацелена на сектор туризма: они используют отдельные (хотя и схожие) инструменты, техники и инфраструктуру. Об одной из них уже написало онлайн-издание PaloAlto. Первую группу мы назвали RevengeHotels, а вторую — ProCC. Обе группировки при совершении атак широко используют приемы социальной инженерии: гостиница получает письмо якобы от государственной организации или частной компании, в которой просят прислать расценки на размещение большой группы людей. Инфраструктура злоумышленников использует динамические DNS-сервисы, которые ведут на серверы, размещенные на коммерческом и на собственном хостинге. Также злоумышленники торгуют учетными данными пользователей, украденными с зараженных компьютеров, позволяя другим киберпреступникам получить удаленный доступ — например, к устройствам на стойках регистрации гостиниц, пострадавших в ходе кампании.

Мы наблюдаем за активностью этих групп и за зловредами, которые они создают, более года. Мы можем утверждать с высокой долей уверенности, что атаки на организации туристического сектора исходят по крайней мере от двух различных групп; существует также третья группа, про которую неизвестно, атакует ли она только организации из сферы туризма или выполняет и другие виды атак.

Не те расценки, которые вы ожидаете

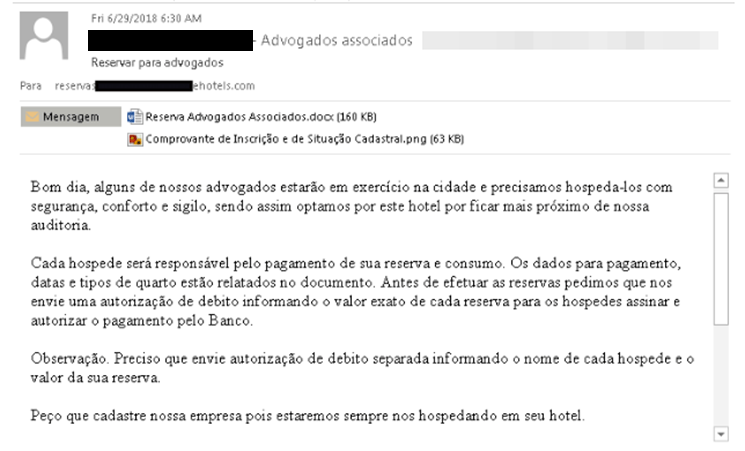

Одна из тактик, используемых этими группами, — это целевые спирфишинговые сообщения. Для этого злоумышленники регистрируют доменные имена, похожие на имена легитимных компаний. Мошеннические письма хорошо написаны и изобилуют подробностями: например, в них объясняется, почему компания выбрала именно эту гостиницу. Проверив информацию об отправителе, можно выяснить, существует ли такая компания на самом деле.

На картинке выше — одно из спирфишинговых сообщений на португальском языке, содержащее вредоносный файл. Доменное имя в адресе отправителя напоминает доменное имя реальной ассоциации адвокатов, однако оно зарегистрировано за день до отправки письма. На этом социальная инженерия не заканчивается: чтобы убедить сотрудников гостиницы в легитимности запроса, к письму также прилагается выписка из государственного реестра юридических лиц (CNPJ).

Вложенный файл Reserva Advogados Associados.docx («Бронирование от ассоциации адвокатов») представляет собой вредоносный документ Word, который загружает удаленный OLE-объект путем инъекции шаблона и выполнения кода макроса. Код макроса в удаленном OLE-объекте содержит команды PowerShell, которые загружают и исполняют основную полезную нагрузку.

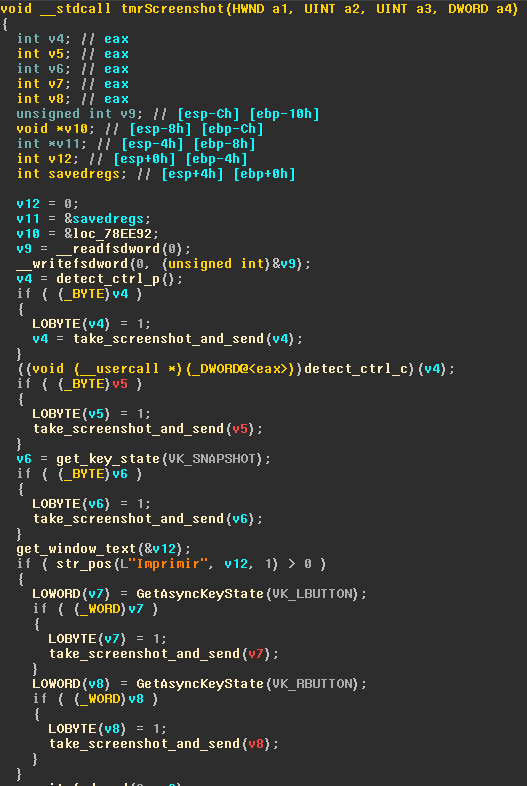

В кампании RevengeHotels загруженные файлы являются двоичными файлами формата .NET, которые защищены программой Yoda Obfuscator. После распаковки в коде файлов можно узнать коммерческий троянец RevengeRAT. Созданный группой дополнительный модуль под названием ScreenBooking используется для перехвата данных о банковских картах. Этот модуль отслеживает, какие страницы посещает пользователь. В ранних версиях (2016 г.) файлы, скачиваемые в ходе кампании RevengeHotels, делились на два модуля — бэкдор и модуль для захвата скриншотов. Недавно мы заметили, что эти два модули были слиты в единый бэкдор-модуль, который способен перехватывать данные из буфера обмена и делать скриншоты.

В примере, приведенном ниже, злоумышленник наблюдает за посещением сайта booking.com (точнее, страницы на сайте, на которой содержатся данные карты). Вредоносный код следит за информацией на португальском и английском языке, позволяя злоумышленникам красть данные банковских карт с веб-страниц на этих языках.

В кампаниях ProCC загружаемые файлы являются двоичными файлами Delphi. Устанавливаемый на зараженной машине бэкдор более кастомизирован, чем бэкдор RevengeHotels: он разработан с нуля и способен перехватывать данные из буфера обмена и очереди печати принтера, а также делать скриншоты. Поскольку персонал гостиниц, который отвечает за подтверждение бронирований, обычно берет данные банковских карт с веб-сайтов онлайн-агентств бронирования, у зловреда есть возможность перехватить номера банковских карт, отслеживая содержимое буфера обмена и документы, отправляемые на печать.

Когда пользователь копирует что-либо в буфер обмена или отправляет документ на печать, делается скриншот

Консьерж-злоумышленник

Судя по соответствующим обсуждениям на подпольных форумах и в группах рассылок, эти киберпреступники также заражают компьютеры на стойках регистрации гостиниц, чтобы красть учетные записи к ПО для гостиничного администрирования; после этого они могут извлекать данные банковских карт из этих программ. Кроме того, некоторые киберпреступники продают удаленный доступ к таким системам, выступая в роли «консьержа» для других киберпреступников — последние таким образом получают постоянный доступ к зараженным гостиничным компьютерам и могут сами красть новые данные.

Киберпреступники продают доступ к системам бронирования гостиниц, содержащим данные банковских карт клиентов, как сервис

Некоторые бразильские киберпреступники подчеркивают, что предлагаемые ими данные банковских карт получены из надежного источника, а именно из системы гостиничного администрирования, а потому отличаются высоким качеством.

Постояльцы и жертвы

Большинство жертв связаны с гостиничным сектором, и результаты наших наблюдений за действиями киберпреступников позволяют предположить, что атаки могут осуществляться по всему миру. Однако на основании данных нашей телеметрии мы можем подтвердить наличие жертв только в следующих странах:

По данным, извлеченным из статистики сервиса сокращения URL-ссылок Bit.ly, видно, что потенциальные жертвы из многих других стран по крайней мере прошли по вредоносной ссылке. Можно предполагать, что география атак шире, чем зарегистрировала наша телеметрия.

Число жертв в странах, по данным сервиса Bit.ly о числе нажатий вредоносной ссылки из кампании RevengeHotels

Как безопасно забронировать гостиницу

Кампания RevengeHotels действует по крайней мере с 2015 г.; в ней засветились различные кибергруппировки, которые при помощи RAT-троянца заражают компании гостиничного сектора. Хотя интерес злоумышленников обращен в первую очередь на потенциальных жертв в Бразилии, наша телеметрия зафиксировала пострадавших и в других странах Латинской Америки и мира.

Использование спирфишинговых рассылок, вредоносных вложений и RAT-троянца позволило достичь значительных результатов по крайней мере двум группам, которые мы обозначили выше. В кампании могут участвовать и другие кибергруппировки, но информации об этом на данный момент нет.

Если вы хотите быть продвинутым путешественником, мы настоятельно рекомендуем получать виртуальные банковские карты и с них оплачивать все бронирования через онлайн-агентства бронирования гостиниц — такие карты обычно являются одноразовыми. Для оплаты номера при въезде или выезде из гостиницы хорошо использовать виртуальный кошелек типа Apple Pay или Google Pay. Если такой возможности нет, используйте вспомогательную, менее важную банковскую карту — гостиница может быть чистой и безопасной, но никогда не знаешь, можно ли это сказать про компьютеры на стойке регистрации…

Продукты «Лаборатории Касперского» детектируют данную угрозу со следующими вердиктами:

- HEUR:Backdoor.MSIL.Revenge.gen

- HEUR:Trojan-Downloader.MSIL.RevengeHotels.gen

- HEUR:Trojan.MSIL.RevengeHotels.gen

- HEUR:Trojan.Win32.RevengeHotels.gen

- HEUR:Trojan.Script.RevengeHotels.gen

Индикаторы заражения

MD5

- 74440d5d0e6ae9b9a03d06dd61718f66

- e675bdf6557350a02f15c14f386fcc47

- df632e25c32e8f8ad75ed3c50dd1cd47

- a089efd7dd9180f9b726594bb6cf81ae

- 81701c891a1766c51c74bcfaf285854b

Полный список индикаторов заражения, а также правила YARA и информационный отчет по данной вредоносной кампании доступны на портале Kaspersky Threat Intelligence по адресу https://tip.kaspersky.com/

RevengeHotels: киберкампания атак на гостиницы по всему миру