В начале этой недели пользователи социальной сети Facebook подверглись очередной атаке мошенников. Используемая ими схема, впрочем, не нова, как и поставленные цели: жертву обманным путем побуждают установить расширение для браузера, с помощью которого злоумышленники в дальнейшем смогут украсть ее персональные данные.

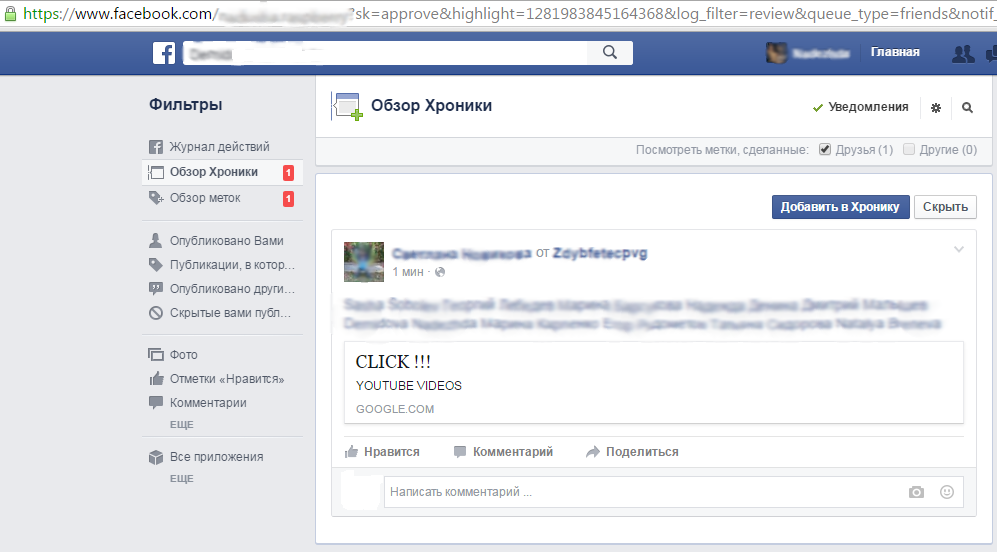

Злоумышленники от имени скомпрометированного Facebook-аккаунта публикуют в социальной сети пост со ссылкой на некое видео для взрослых, якобы размещенное на популярном сервисе YouTube. Для привлечения внимания потенциальных жертв в посте с данным видео отмечаются пользователи из списка друзей скомпрометированного аккаунта. Расчет ведется как на любопытство отмеченного пользователя, так и на любопытство его друзей, которым захочется посмотреть загадочное видео с пометкой «18+».

При переходе по ссылке открывается страница, оформленная в стиле популярного видеосервиса YouTube.

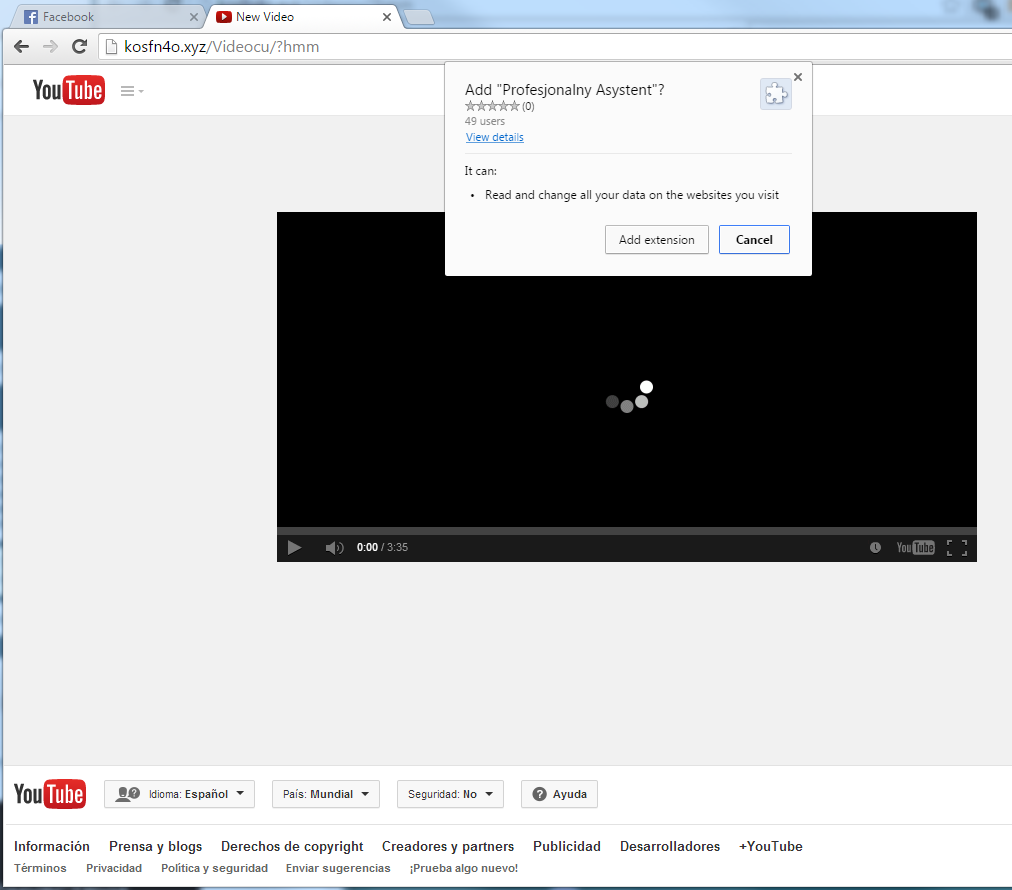

Однако, достаточно одного взгляда на адресную строку, и становится понятно, что страница не имеет никакого отношения к указанному сервису. При попытке запустить видео возникает баннер с предложением установить расширение для браузера. В рассматриваемом примере оно называлось «Profesjonalny Asystent», но нам встречались и другие названия.

В подробностях о приложении сообщается, что, если не установить данное расширение, вы не сможете посмотреть видео. Точное количество согласившихся неизвестно, но на момент написания поста одно только расширение «Profesjonalny Asystent» было установлено у 896 пользователей.

Злоумышленники рассчитывают на то, что заинтригованная жертва не станет вдаваться в подробности и просто даст разрешение на установку. В результате данному расширению даются права на чтение всех данных в браузере, что в перспективе позволит мошенникам заполучить введенные пароли, логины, данные банковских карт и другую конфиденциальную информацию пользователя. Кроме того, в дальнейшем расширение может продолжить распространять ссылки на себя в Facebook, но уже от вашего имени и среди ваших друзей.

Рекомендуем ни в коем случае не переходить по подобным ссылкам и не устанавливать подозрительные расширения браузера. А также проверить, не установлены ли уже какие-либо расширения, вызывающие у вас подозрение. В случае обнаружения следует немедленно их удалить через настройки вашего браузера, после чего сменить пароли к посещаемым сайтам, особенно к системам онлайн-банкинга.

«Взрослое» видео для пользователей Facebook